Distributionsarkitekturer för Microsoft Entra External ID med Microsoft Entra

Företag kan använda Microsoft Entra för att aktivera flera användningsfall för personal, partner och konsumenter, eventuellt i kombination. I den här artikeln rekommenderar vi metodtips baserat på mönster för att distribuera och använda Microsoft Entra-ID och följande arkitekturer för extern identitetsdistribution med Microsoft Entra. Vi inkluderar information om varje arkitektur och länkar till resurser.

- Personal- och samarbetsorienterad arkitektur

- Isolerad åtkomst för affärspartner

- Konsumentorienterad arkitektur

- Arkitekturkombinationer

Vi definierar följande personae baserat på deras relation till din organisation.

- Arbetskraft. Dina heltidsanställda, deltidsanställda eller entreprenörer för din organisation.

- Affärspartners. Organisationer som har en affärsrelation med ditt företag. Dessa organisationer kan omfatta leverantörer, leverantörer, konsulter och strategiska allianser som samarbetar med ditt företag för att uppnå ömsesidiga mål.

- Konsumenter. Personer som kunder som du har en affärsrelation med och som har åtkomst till dina program för att köpa eller använda dina produkter och tjänster.

- Extern användare. Användare som är externa för din organisation, till exempel affärspartners och konsumenter.

Den här artikeln beskriver följande överväganden för varje arkitektur.

- Kontolivscykel. Möjlighet att definiera affärsregler för att registrera och avregistrera användarkonton i miljön.

- Externa identitetsprovidrar. Möjlighet att hantera externa användare från organisationer med en egen identitetsprovider (till exempel en annan Microsoft Entra-klientorganisation, SAML-federationsprovider) eller sociala identitetsproviders. Det refererar också till möjligheten att skapa konton i din klientorganisation för användare som inte har någon identitetsprovider.

- Hantering av autentiseringsuppgifter. Alternativ för att hantera autentiseringsuppgifter för användare, till exempel lösenord för användare som inte har identitetsprovidrar eller ytterligare autentiseringsfaktorer.

- Ad hoc-samarbete. Kontroller för att tillåta eller neka användare i miljön (antingen personalanvändare eller andra externa användare) med externa användare i dokument, rapporter och liknande användarskapade innehåll.

- Rollbaserad resurstilldelning. Möjlighet att ge externa användare åtkomst till resurser som programtilldelningar, gruppmedlemskap eller SharePoint-webbplatsmedlemskap baserat på fördefinierad uppsättning behörigheter, inkapslade i en roll.

- Riskhantering. Utvärdera och hantera säkerhets-, drift- och efterlevnadsrisker när du aktiverar åtkomst till externa användare.

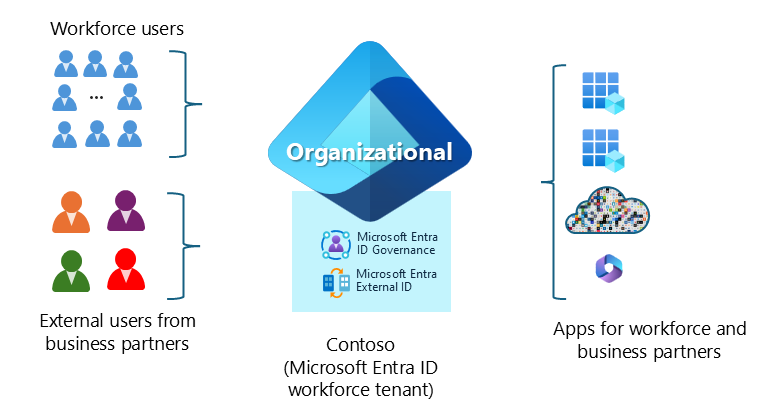

Personal- och samarbetsorienterad arkitektur

Med personal- och samarbetsorienterad arkitektur kan personalen samarbeta med affärspartner från externa organisationer. Den innehåller kontroller för att skydda mot obehörig åtkomst till program.

Vanliga scenarier är anställda som initierar samarbete ad hoc genom att bjuda in affärspartner att dela innehåll med hjälp av produktivitetsverktyg som SharePoint, Power BI, Microsoft Teams eller dina verksamhetsprogram. Gästanvändare kan komma från externa organisationer som har en egen identitetsprovider. Till exempel en annan Microsoft Entra ID-klientorganisation eller en SAML-federerad identitetsprovider (Security Assertion Markup Language).

I arbetsstyrka och samarbetsorienterad arkitektur använder Microsoft Entra ID-klientorganisationen för arbetsstyrka Microsoft Entra Identity Governance och Microsoft Entra External ID för att definiera principer för att bevilja åtkomst till företagsprogram och resurser. Dessa principer omfattar konto- och åtkomstlivscykel och säkerhetskontroller.

Resurser för implementering av personal och samarbetsorienterad arkitektur

- Planera en Distribution av Microsoft Entra B2B-samarbete beskriver styrningsmetoder för att minska säkerhetsrisker, uppfylla efterlevnadsmål och säkerställa rätt åtkomst.

- Styr anställdas livscykel med Microsoft Entra ID-styrning förklarar hur identitetsstyrning kan hjälpa organisationer att balansera produktivitet och säkerhet.

- Styra åtkomst för externa användare i berättigandehantering beskriver inställningar för att styra extern användaråtkomst.

Överväganden kring personal- och samarbetsorienterad arkitektur

Kontolivscykel

Användare kan bjuda in affärspartner till klientorganisationen i ad hoc-samarbetsscenarier. Definiera anpassade processer för att spåra och avregistrera inbjudna externa användare. Hantera gäståtkomst med åtkomstgranskningar beskriver hur du ser till att gästanvändare har lämplig åtkomst.

Affärspartner kan också registreras via rättighetshanteringsåtkomstpaket med inbyggda kontroller, till exempel arbetsflöden för godkännande. Användarkonton som registrerats med Berättigandehantering har inbyggd livscykel för spårning och avregistrering efter att de förlorat åtkomst till åtkomstpaket.

Administratörer kan också aktivera självbetjäningsflöden för inloggning/registrering för specifika program. Organisationer måste definiera anpassade processer för att spåra och avregistrera externa användare som registrerats på det här sättet med hjälp av funktioner som åtkomstgranskningar eller anrop till Microsoft Graph.

Externa identitetsprovidrar

Personal- och samarbetsorienterad arkitektur stöder affärspartner från organisationer som har Microsoft Entra eller en SAML/WS-Federation-identitetsprovider.

Affärspartner som har organisationens e-postadresser men inte har identitetsproviders kan komma åt din klientorganisation med ett engångslösenord via e-post.

Om det behövs kan du konfigurera din klientorganisation för att registrera affärspartner med Microsoft-konton, Google eller Facebooks sociala identitetsprovidrar.

Administratörer har detaljerade kontroller över identitetsprovidrar.

Hantering av autentiseringsuppgifter

Om du kräver att affärspartneranvändare utför MFA kan du välja att lita på MFA-autentiseringsmetodanspråket från den specifika affärspartnerorganisationen. Annars kan du framtvinga dessa användarkonton för att registrera sig för ytterligare autentiseringsmetoder för MFA i Microsoft Entra-ID.

Microsoft rekommenderar att du tillämpar multifaktorautentisering för externa användare. Autentisering och villkorlig åtkomst för B2B-användare beskriver hur du skapar principer för villkorlig åtkomst som riktar sig till gäster.

Ad hoc-samarbete

Den här arkitekturen är optimerad för personalanvändare att interagera med affärspartner med hjälp av Microsoft-samarbetstjänster som Microsoft 365, Microsoft Teams och Power BI.

Rollbaserad resurstilldelning

Bevilja åtkomst till affärspartner med rättighetshanteringsåtkomstpaket som har inbyggda kontroller, till exempel tidsbegränsad tilldelning av programroller och ansvarsfördelning för specifika externa organisationer.

Riskhantering

Kontrollera om affärspartner i din organisations klientorganisation påverkar efterlevnadsomfånget med tillämpliga regler. Implementera lämpliga förebyggande och detektiva tekniska kontroller.

När de har registrerats kan affärspartner komma åt program och resurser i miljöer som har breda uppsättningar behörigheter. För att minimera oavsiktlig exponering implementerar du förebyggande kontroller och detektivkontroller. Tillämpa konsekvent rätt behörigheter på alla miljöresurser och program.

Det finns många metoder som kan användas för att minska risken, beroende på resultatet av riskanalysen:

- Om du vill förhindra skadliga eller oavsiktliga uppräkningsförsök och liknande rekognoseringstekniker begränsar du gäståtkomsten till egenskaper och medlemskap i sina egna katalogobjekt.

- Begränsa vem som kan bjuda in gäster i klientorganisationen. Tillåt inte att gäster bjuder in andra gäster.

- Tillämpa programspecifika kontroller för att begränsa samarbete, till exempel Microsoft Purview Information Barriers.

- Implementera en allowlist-metod för att omfångsbegränsa tillåtna organisationer för externt samarbete med funktioner som åtkomstinställningar mellan klientorganisationer och lista över tillåtna domäner. Övergången till styrt samarbete med Microsoft Entra B2B-samarbete beskriver hur du skyddar extern åtkomst till dina resurser.

Övriga beaktanden

Funktioner som externa identiteter använder kan lägga till dina månatliga avgifter beroende på deras aktivitet. Faktureringsmodellen för microsoft entra externt ID baserat på månatliga aktiva användare kan påverka ditt beslut att implementera externa identitetsfunktioner.

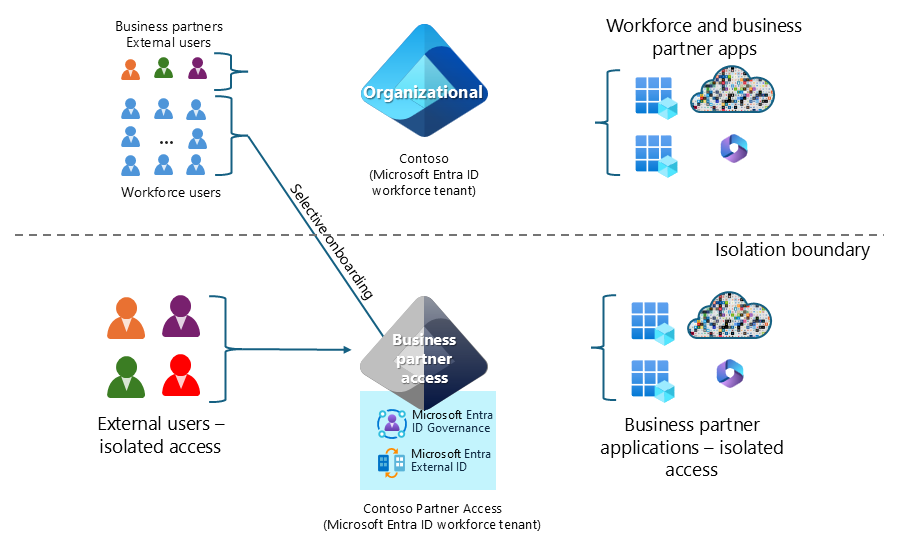

Isolerad åtkomst för affärspartner

Den personalorienterade arkitekturen kan utökas när du kräver att dina externa användare isoleras från organisationens klientorganisation, så att det finns en tydlig gräns för åtkomst och synlighet mellan resurser som är avsedda för interna eller externa användare. Detta gör det möjligt att selektivt registrera användarkonton för anställda från din klientorganisation för anställda för att samexistera med externa användarkonton, om anställda också behöver hantera eller komma åt externa program.

I den här arkitekturen skapar du ytterligare en Microsoft Entra ID-personalkonfigurerad klientorganisation som gräns. Den är värd för program och resurser, isolerade från din organisations klientorganisation, som är tillgängliga för externa användare för att uppfylla säkerhet, efterlevnad och liknande krav. Du kan konfigurera strukturerad åtkomsttilldelning baserat på fördefinierade affärsroller. Du kan använda synkronisering mellan klientorganisationer för att registrera personalanvändare från företagsklientorganisationen till den ytterligare klientorganisationen.

Följande diagram illustrerar ett exempel på den här arkitekturen. Contoso startar ett nytt joint venture där externa användare och en reducerad delmängd av Contoso-användare får åtkomst till joint venture-program.

Hantering av leveranskedjan är ett exempel på den här arkitekturen där du beviljar åtkomst till externa användare från olika leverantörer och en delmängd av selektivt registrerade personalanvändare för att tillhandahålla program och resurser i leveranskedjan.

I båda exemplen ger den ytterligare klientorganisationen för partneråtkomst resursisolering, säkerhetsprinciper och hanteringsroller.

Konfigurera Microsoft Entra Identity Governance och Microsoft Entra External ID i den ytterligare klientorganisationen med strängare kontroller som:

- Begränsa gästanvändarprofiler

- Tillåtlistning av organisationer och appar för samarbete

- Definiera gästkontots livscykel, tidsbegränsningsresurstilldelning, schemalägga periodiska åtkomstgranskningar

- Tillämpa strängare uppsättningar med attesteringar som en del av den externa användarregistreringen

Du kan expandera den här arkitekturen med samarbetsklienter för att skapa flera isoleringsgränser baserat på affärskrav (till exempel isolera per region, per partner, per efterlevnadsjurisdiktion).

Isolerad åtkomst för implementeringsresurser för affärspartner

- Planera en Distribution av Microsoft Entra B2B-samarbete beskriver styrningsmetoder för att minska säkerhetsrisker, uppfylla efterlevnadsmål och säkerställa rätt åtkomst.

- Vad är en synkronisering mellan klientorganisationer i Microsoft Entra ID beskriver hur du automatiskt skapar, uppdaterar och tar bort Microsoft Entra B2B-samarbetsanvändare mellan klienter.

- Styr anställdas livscykel med Microsoft Entra ID-styrning förklarar hur identitetsstyrning kan hjälpa organisationer att balansera produktivitet och säkerhet.

- Styra åtkomst för externa användare i berättigandehantering beskriver inställningar för att styra extern användaråtkomst.

Isolerad åtkomst för affärspartners överväganden

Kontolivscykel

Begränsad registrering av personalanvändare som registreras i ytterligare klienter via synkronisering mellan klientorganisationer. De kan synkroniseras för att synkronisera dem för att ha en medlemsanvändartyp med attributmappningar som är konsekventa med deras användartyp i organisationens klientorganisation.

Affärspartner kan registreras via rättighetshanteringsåtkomstpaket med inbyggda kontroller, till exempel arbetsflöden för godkännande. Användarkonton som registrerats med Berättigandehantering har inbyggd livscykel för spårning och avregistrering efter att de förlorat åtkomst till resurser per åtkomstpaketprinciper.

Även om den här arkitekturen inte är optimerad för personalanvändares ad hoc-samarbete i den ytterligare klientorganisationen kan affärspartner bjudas in av medlemmar. Organisationer måste definiera anpassade processer för att spåra och publicera externa användare på det här sättet med hjälp av funktioner som åtkomstgranskningar eller anrop till Microsoft Graph.

Administratörer kan också aktivera självbetjäningsflöden för inloggning/registrering för specifika program. Organisationer måste definiera anpassade processer för att spåra och avregistrera externa användare som registrerats på det här sättet med hjälp av funktioner som åtkomstgranskningar eller anrop till Microsoft Graph .

Externa identitetsprovidrar

Den här arkitekturen stöder affärspartner från organisationer som har Microsoft Entra eller en SAML/WS-Federation-identitetsprovider.

Affärspartner som har organisationens e-postadresser men inte har identitetsprovidrar kan komma åt din klientorganisation med ett engångslösenord via e-post.

Affärspartner kan registrera sig med Microsoft-konton, Google eller Facebooks leverantörer av sociala identiteter.

Hantering av autentiseringsuppgifter

Om du kräver att användarna utför MFA kan du välja att lita på att MFA-autentiseringsmetodanspråket kommer från den specifika affärspartnerorganisationen. För användare som du inte konfigurerar som betrodda konton eller inte har någon identitetsprovider kan de registrera andra autentiseringsmetoder för multifaktorautentisering (MFA).

Administratörer kan välja att lita på MFA-autentiseringsmetoder och enhetstillstånd för personalanvändare som kommer från företagets klientorganisation.

Administratörer kan välja att lita på MFA-autentiseringsmetoder för affärspartner från specifika organisationer.

Skapa principer för villkorlig åtkomst som riktar sig till gäster för att framtvinga multifaktorautentisering för externa användare. Autentisering och villkorlig åtkomst för B2B-användare beskriver autentiseringsflödet för externa användare som har åtkomst till resurser i din organisation.

Ad hoc-samarbete

Ad hoc-samarbete som arbetsstyrkans användare initierar är möjligt i den här arkitekturen. Den är dock inte optimerad på grund av friktion från användarupplevelsen vid byte av klientorganisationer. Använd i stället rollbaserad resurstilldelning för att ge åtkomst till användarskapade innehållslagringsplatser (till exempel SharePoint-webbplatser) baserat på affärsroller.

Rollbaserad resurstilldelning

Bevilja åtkomst till affärspartner med åtkomstpaket för berättigandehantering som har inbyggda kontroller. Exempelkontroller är tidsbegränsad resursrolltilldelning och uppdelning av uppgifter för specifika externa organisationer.

Riskhantering

Den här arkitekturen minskar risken för att affärspartners får obehörig åtkomst (avsiktligt eller skadligt) till resurser i företagsklientorganisationen på grund av den separata säkerhetsgränsen som tillhandahålls av ytterligare klienter. Ha en separat klient för att hjälpa till att innehålla tillämpligt regelomfång i företagets klientorganisation.

Implementera en allowlist-metod för att omfångsbegränsa tillåtna organisationer för externt samarbete med funktioner som åtkomstinställningar mellan klientorganisationer och lista över tillåtna domäner. Övergången till styrt samarbete med Microsoft Entra B2B-samarbete beskriver hur du skyddar extern åtkomst till dina resurser.

Om du vill förhindra skadliga eller oavsiktliga uppräkningsförsök och liknande rekognoseringstekniker begränsar du gäståtkomsten till egenskaper och medlemskap i sina egna katalogobjekt.

När de har registrerats kan affärspartner komma åt program och resurser i miljön som har en bred uppsättning behörigheter. För att minimera oavsiktlig exponering implementerar du förebyggande kontroller och detektivkontroller. Tillämpa konsekvent rätt behörigheter på alla miljöresurser och program.

Övrigt

Ytterligare klienter i din miljö ökar driftkostnaderna och den övergripande komplexiteten.

Sträva efter att skapa så få klienter som möjligt för att uppfylla dina affärsbehov. Planera för organisationer med flera klienter i Microsoft 365 om du har personalanvändare som representeras som gäster i ytterligare klientorganisationer som är separata från organisationens klientorganisation.

Funktioner som externa identiteter använder kan lägga till dina månatliga avgifter beroende på deras aktivitet. Faktureringsmodellen för microsoft entra externt ID innehåller information.

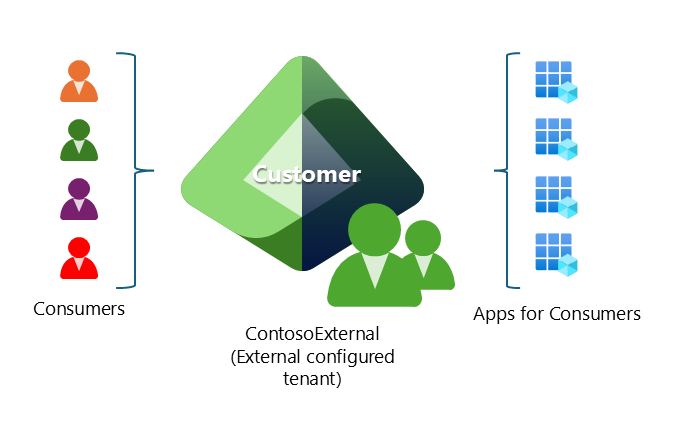

Konsumentorienterad arkitektur

Konsumentorienterad arkitektur passar bäst för att hantera program för enskilda konsumenter där du kan behöva följande komponenter:

- Mycket anpassad varumärkesanpassning på autentiseringssidor, inklusive API-baserad autentisering för interna appar och anpassade DNS-domäner (Domain Name System).

- Användarbaser som är stora (potentiellt fler än en miljon användare).

- Stöd för självbetjäningsregistrering med lokal e-post och lösenord eller federation med sociala identitetsprovidrar som Microsoft-konto, Facebook och Google.

I konsumentorienterad arkitektur tillhandahåller en extern konfigurerad klientorganisation identitetstjänster till program och resurser som användarna av programmen använder.

Följande diagram illustrerar ett exempel på konsumentorienterad arkitektur.

Konsumentorienterade arkitekturimplementeringsresurser

- Skydda dina appar med hjälp av externt ID i en extern klient beskriver hur Microsofts lösning för kundidentitets- och åtkomsthantering (CIAM) hjälper till att göra appar tillgängliga för konsumenter och företagskunder. Fördelar med plattformsfunktioner är förbättrad säkerhet, efterlevnad och skalbarhet.

- I det här guidade projektet – Skapa en exempelapp för att utvärdera Microsoft Entra Externt ID för sömlös och säker registrering och inloggning för konsumenter, upptäck hur Microsoft Entra Externt ID kan ge säkra, sömlösa inloggningsupplevelser för dina konsumenter och företagskunder. Utforska skapande av klientorganisation, appregistrering, flödesanpassning och kontosäkerhet.

Konsumentorienterade arkitekturöverväganden

Kontolivscykel

Stöd för djupgående anpassning av användarregistrerings- och inloggningsupplevelser som anpassade URL-domäner, intern autentisering för mobilappar och anpassad logik för attributinsamling.

Använd inbjudningar för att registrera konsumentkonton.

Offboarding-upplevelser behöver anpassad programutveckling.

Externa identitetsprovidrar

Konsumenter självbetjäning registrerar ett lokalt konto med lokal e-post och lösenord.

Konsumenter som har en giltig e-postadress kan använda engångslösenord för e-post.

Konsumenter autentiserar med Google- och Facebook-inloggningar.

Hantering av autentiseringsuppgifter

Konsumenter med lokala konton kan använda lösenord.

Alla konsumentkonton kan registrera ytterligare autentiseringsmetoder, till exempel e-postverifiering, för multifaktorautentisering.

Ad hoc-samarbete

Konsumentorienterad arkitektur är inte optimerad för ad hoc-samarbete. Det stöder inte Microsoft 365.

Program behöver anpassad logik för att erbjuda samarbetsfunktioner som att hitta/välja användare och innehållscentrerade arbetsflöden för att dela/hantera åtkomst.

Rollbaserad resurstilldelning

Program kan stödja approller eller grupper. Med hjälp av rollbaserad åtkomstkontroll för appar beskrivs hur du med microsoft entra externt ID kan definiera programroller för ditt program och tilldela dessa roller till användare och grupper.

Använd anpassad logik eller arbetsflöden för att tilldela användare till roller eller grupper.

Riskhantering

Användare kan bara visa och hantera sina egna användarprofiler.

Program måste utveckla anpassad logik så att användarna kan interagera med varandra.

Övrigt

För Azure-resurser som stöder din programinfrastruktur, till exempel Azure Web Apps, värd i en Azure-prenumeration som du länkar till en klientorganisation för personal.

Arkitekturkombinationer

Organisationens aggregerade uppsättning krav kanske inte bara passar en arkitektur. Du kan behöva använda flera arkitekturer eller distribuera flera instanser av arkitekturerna som beskrivs i den här artikeln.

Ett stort konsultföretag kan till exempel distribuera följande arkitekturer:

- Personal- och samarbetsorienterad arkitektur för personal och externa medarbetare som marknadsföringsbyråer och konsulter.

- Isolerad åtkomst för affärspartners för projekt som joint ventures som kräver åtkomst och isolering där varje joint venture måste ha en separat gräns.

I ett annat exempel kan en stor återförsäljare distribuera följande arkitekturer:

- Personal- och samarbetsorienterad arkitektur för personal och externa medarbetare som marknadsföringsbyråer och konsulter.

- Konsumentorienterad arkitektur för att aktivera lojalitetsprogram, e-handel och liknande konsumentfokuserade funktioner. Återförsäljare som har flera varumärken eller arbetar i olika regioner kan behöva separata arkitekturinstanser.

Nästa steg

Mer information finns i Distributionsplanerna för Microsoft Entra.