Microsoft Entra-distributionsscenario – Modernisera fjärråtkomst till lokala appar med MFA per app

Distributionsscenarierna i Microsoft Entra ger detaljerad vägledning om hur du kombinerar och testar dessa Microsoft Entra Suite-produkter:

- Microsoft Entra ID Protection

- Styrning av Microsoft Entra-ID

- Microsoft Entra – verifierat ID (premiumfunktioner)

- Microsoft Entra internetåtkomst

- Microsoft Entra privatåtkomst

I de här guiderna beskriver vi scenarier som visar värdet för Microsoft Entra Suite och hur dess funktioner fungerar tillsammans.

- Introduktion till Microsoft Entra-distributionsscenarier

- Microsoft Entra-distributionsscenario – Personal- och gästregistrering, identitet och åtkomst till livscykelstyrning i alla dina appar

- Microsoft Entra-distributionsscenario – Skydda Internetåtkomst baserat på affärsbehov

Scenario: Modernisera fjärråtkomst med snabb åtkomst

I det här avsnittet beskriver vi hur du konfigurerar Microsoft Entra Suite-produkter för ett scenario där den fiktiva organisationen Contoso uppgraderar sin befintliga VPN-lösning. Den nya, skalbara molnbaserade lösningen hjälper dem att gå mot SASE (Secure Access Service Edge). För att uppnå det här målet distribuerar de Microsoft Entra internetåtkomst, Microsoft Entra privatåtkomst och Microsoft Entra ID Protection.

Microsoft Entra privatåtkomst ger användare (oavsett om de arbetar på ett kontor eller på distans) säker åtkomst till privata företagsresurser. Microsoft Entra privatåtkomst bygger på Microsoft Entra-programproxyn för att utöka åtkomsten till alla privata resurser, oberoende av TCP/IP-port och protokoll.

Fjärranvändare kan ansluta till privata appar i hybrid- och multimolnsmiljöer, privata nätverk och datacenter från valfri enhet och nätverk utan att kräva en VPN-lösning. Tjänsten erbjuder anpassningsbar åtkomst per app baserat på principer för villkorsstyrd åtkomst (CA) för mer detaljerad säkerhet än en traditionell VPN-lösning.

Microsoft Entra ID Protection molnbaserad identitets- och åtkomsthantering (IAM) hjälper till att skydda användaridentiteter och autentiseringsuppgifter från att komprometteras.

Du kan replikera de här stegen på hög nivå för Contoso-lösningen enligt beskrivningen i det här scenariot.

- Registrera dig för Microsoft Entra Suite. Aktivera och konfigurera Microsoft Entra Internet och privat åtkomst till önskade nätverks- och säkerhetsinställningar.

- Distribuera Microsoft Global Secure Access-klienten på användarenheter och Microsoft Entra privatåtkomst anslutningsappar i privata nätverk. Inkludera IaaS-baserade virtuella nätverk (Internet-as-a-Service) för flera moln för att få åtkomst till appar och resurser i Contoso-nätverk.

- Konfigurera privata appar som globala appar för säker åtkomst. Tilldela lämpliga användare och grupper. Konfigurera principer för villkorlig åtkomst för dessa appar och användare. Med den här konfigurationen kan du uppnå minsta möjliga åtkomst genom att endast tillåta åtkomst till användare och grupper som kräver åtkomst.

- Aktivera Microsoft Entra ID Protection så att administratörer kan undersöka och åtgärda risker för att skydda organisationer. Risker kan matas in i verktyg som villkorsstyrd åtkomst för att fatta åtkomstbeslut och matas tillbaka till ett SIEM-verktyg (säkerhetsinformation och händelsehantering) för undersökning.

- Använd förbättrade loggar och analyser från Microsoft Entra internetåtkomst, Microsoft Entra privatåtkomst och Microsoft Entra ID Protection för att spåra och utvärdera nätverks- och säkerhetsstatus. Den här konfigurationen hjälper ditt SOC-team (Security Operations Center) att snabbt identifiera och undersöka hot för att förhindra eskalering.

Microsoft Entra Suite-lösningar erbjuder följande fördelar jämfört med VPN:

- Enklare och konsoliderad hantering

- Lägre VPN-kostnader

- Bättre säkerhet och synlighet

- Smidigare användarupplevelse och effektivitet

- Beredskap för SASE

Krav för fjärråtkomst med snabb åtkomst

Det här avsnittet definierar kraven för scenariots lösning.

Behörigheter för fjärråtkomst med snabb åtkomst

Administratörer som interagerar med globala funktioner för säker åtkomst kräver rollerna Global administratör för säker åtkomst och programadministratör.

Konfiguration av principer för villkorlig åtkomst (CA) kräver rollen Administratör för villkorsstyrd åtkomst eller säkerhetsadministratör. Vissa funktioner kan kräva fler roller.

Krav för fjärråtkomst med snabb åtkomst

Konfigurera följande förutsättningar för att distribuera och testa det här scenariot:

- Microsoft Entra-klientorganisation med Microsoft Entra ID P1-licens. Konfigurera Microsoft Entra-ID för att testa Microsoft Entra ID Protection.

Köp licenser eller skaffa utvärderingslicenser.

- En användare med minst rollen Global administratör för säker åtkomst och programadministratör för att konfigurera Microsofts Security Service Edge

- Minst en klienttestanvändare i din klientorganisation

- En Windows-klientenhet med den här konfigurationen:

- Windows 10/11 64-bitarsversion

- Microsoft Entra-ansluten eller hybridanslutning

- Internetansluten och ingen företagsnätverksåtkomst eller VPN

- Ladda ned och installera Global Secure Access Client på klientenheten. I artikeln Global Secure Access Client for Windows beskrivs förutsättningar och installation.

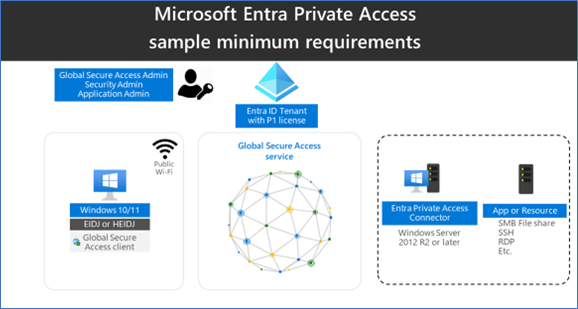

- Om du vill testa Microsoft Entra privatåtkomst konfigurerar du en Windows-server så att den fungerar som resursserver:

- Windows Server 2012 R2 eller senare

- En filresurs

- Om du vill testa Microsoft Entra privatåtkomst konfigurerar du en Windows-server så att den fungerar som anslutningsserver:

- Windows Server 2012 R2 eller senare

- Nätverksanslutning till Microsoft Entra-tjänsten

- Portarna 80 och 443 är öppna för utgående trafik

- Tillåt åtkomst till nödvändiga URL:er

- Upprätta anslutning mellan anslutningsservern och programservern. Bekräfta åtkomsten till testprogrammet på programservern (till exempel lyckad filresursåtkomst).

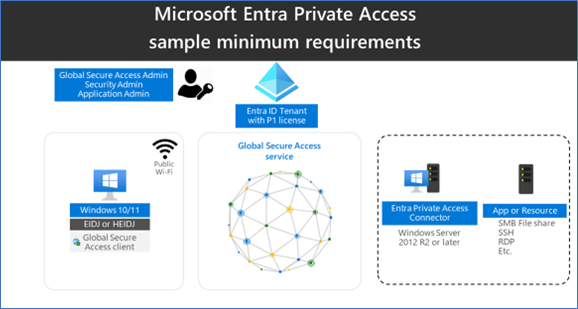

Det här diagrammet illustrerar minimikraven för arkitektur för att distribuera och testa Microsoft Entra privatåtkomst:

Konfigurera global säker åtkomst för fjärråtkomst med snabb åtkomst

I det här avsnittet aktiverar vi global säker åtkomst via administrationscentret för Microsoft Entra. Sedan konfigurerar vi de inledande konfigurationer som krävs i det här scenariot.

- Logga in på administrationscentret för Microsoft Entra som global administratör.

- Bläddra till Global säker åtkomst> Kom igång> Aktivera global säker åtkomst i din klientorganisation. Välj Aktivera för att aktivera SSE-funktioner.

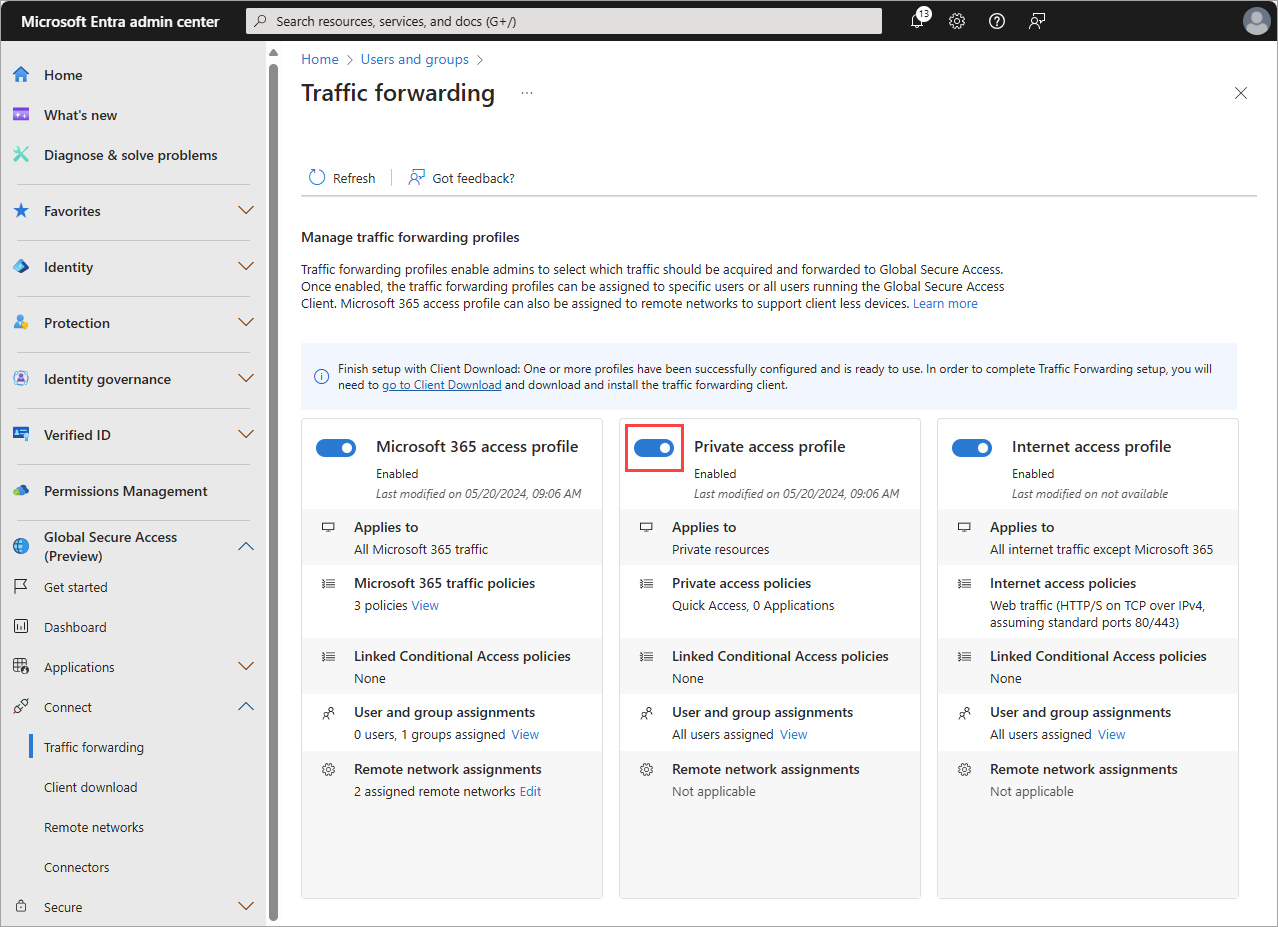

- Bläddra till Global vidarebefordran av säker åtkomstanslutningstrafik> Växla på Profil för privat åtkomst. Med vidarebefordran av trafik kan du konfigurera typen av nätverkstrafik till tunnel via Microsofts Security Service Edge Solution-tjänster. Konfigurera profiler för trafikvidarebefordring för att hantera trafiktyper.

Microsoft 365-åtkomstprofilen är avsedd för Microsoft Entra internetåtkomst för Microsoft 365.

Profilen Privat åtkomst är för Microsoft Entra privatåtkomst.

Internetåtkomstprofilen är avsedd för Microsoft Entra internetåtkomst. Microsofts Security Service Edge-lösning samlar bara in trafik på klientenheter med global säker åtkomstklientinstallation.

Installera Global Secure Access-klienten för fjärråtkomst med snabb åtkomst

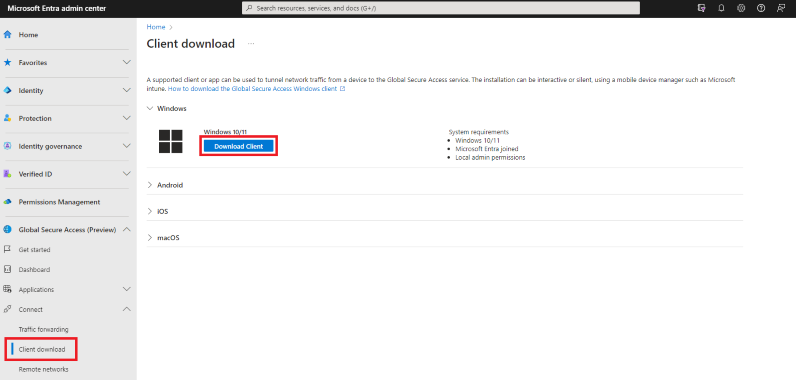

Microsoft Entra internetåtkomst för Microsoft 365 och Microsoft Entra privatåtkomst använda Global Secure Access-klienten på Windows-enheter. Den här klienten hämtar och vidarebefordrar nätverkstrafik till Microsofts Security Service Edge-lösning. Slutför de här installations- och konfigurationsstegen:

Kontrollera att Windows-enheten är Microsoft Entra-ansluten eller hybridanslutning.

Logga in på Windows-enheten med en Microsoft Entra-användarroll med lokal administratörsbehörighet.

Logga in på administrationscentret för Microsoft Entra som minst global administratör för säker åtkomst

Bläddra till Global Secure Access>Connect-klientnedladdning.> Välj Ladda ned klient. Slutför installationen.

I aktivitetsfältet Fönster visas den globala säkra åtkomstklienten först som frånkopplad. Efter några sekunder anger du testanvändarens autentiseringsuppgifter när du uppmanas att ange autentiseringsuppgifter.

Hovra över ikonen Global säker åtkomstklient i aktivitetsfältet Fönster och kontrollera Ansluten status.

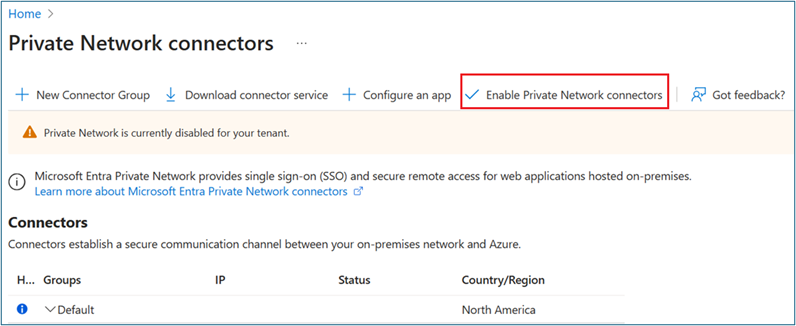

Konfigurera anslutningsserver för fjärråtkomst med snabb åtkomst

Anslutningsservern kommunicerar med Microsofts Security Service Edge-lösning som gateway till företagsnätverket. Den använder utgående anslutningar via 80 och 443 och kräver inte inkommande portar. Lär dig hur du konfigurerar anslutningsappar för Microsoft Entra privatåtkomst. Slutför de här konfigurationsstegen:

Logga in på administrationscentret för Microsoft Entra på anslutningsservern som minst global administratör för säker åtkomst.

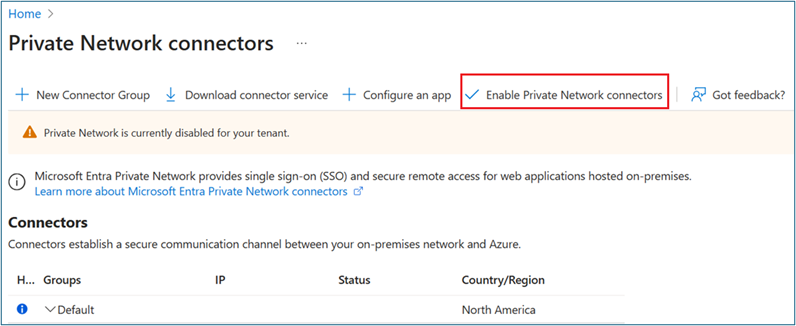

Bläddra till Globala anslutningsappar för säker åtkomstanslutning>>. Välj Aktivera privata nätverksanslutningar.

Välj Ladda ned anslutningstjänsten.

Följ installationsguiden för att installera anslutningstjänsten på anslutningsservern. När du uppmanas till det anger du autentiseringsuppgifter för klientorganisationen för att slutföra installationen.

Anslutningsservern installeras när den visas i Anslutningsappar.

I det här scenariot använder vi standardanslutningsgruppen med en anslutningsserver. I en produktionsmiljö skapar du anslutningsgrupper med flera anslutningsservrar. Se detaljerad vägledning för att publicera appar i separata nätverk med hjälp av anslutningsgrupper.

Skapa säkerhetsgrupp för fjärråtkomst med snabb åtkomst

I det här scenariot använder vi en säkerhetsgrupp för att tilldela behörigheter till programmet för privat åtkomst och för att rikta in oss på principer för villkorsstyrd åtkomst.

- I administrationscentret för Microsoft Entra skapar du en ny molnbaserad säkerhetsgrupp.

- Lägg till testanvändare som medlem.

Fastställa en privat resurs för fjärråtkomst med snabb åtkomst

I det här scenariot använder vi filresurstjänster som en exempelresurs. Du kan använda alla privata program eller resurser. Du behöver veta vilka portar och protokoll som programmet använder för att publicera det med Microsoft Entra privatåtkomst.

Identifiera en server med en filresurs för att publicera och anteckna dess IP-adress. Filresurstjänster använder port 445/TCP.

Publicera program för fjärråtkomst med snabb åtkomst

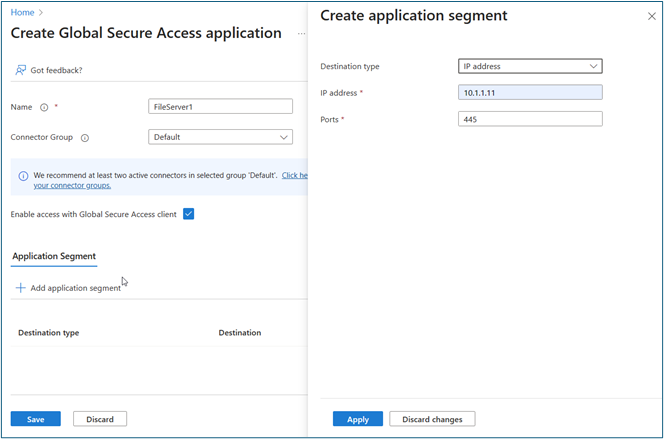

Microsoft Entra privatåtkomst stöder TCP-program (Transmission Control Protocol) med valfri port. Utför följande steg för att ansluta till filservern (TCP-port 445) via Internet:

Kontrollera att du har åtkomst till en filresurs på filservern från anslutningsservern.

Logga in på administrationscentret för Microsoft Entra som minst global administratör för säker åtkomst

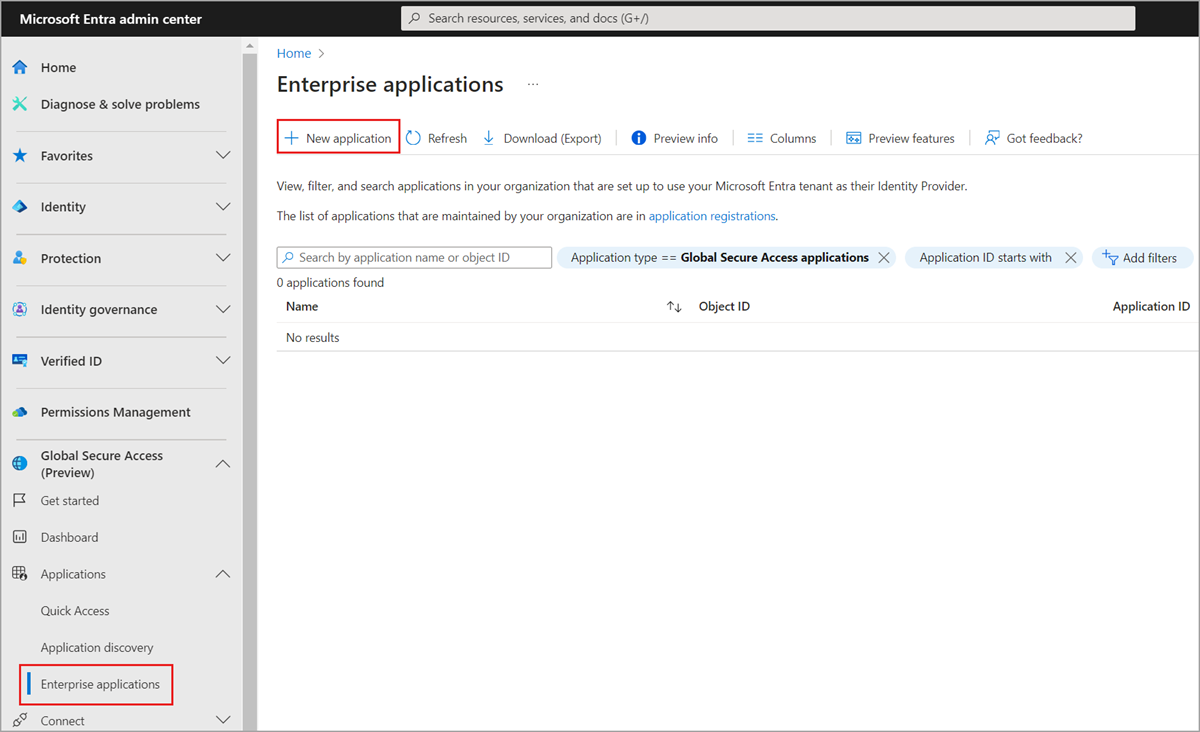

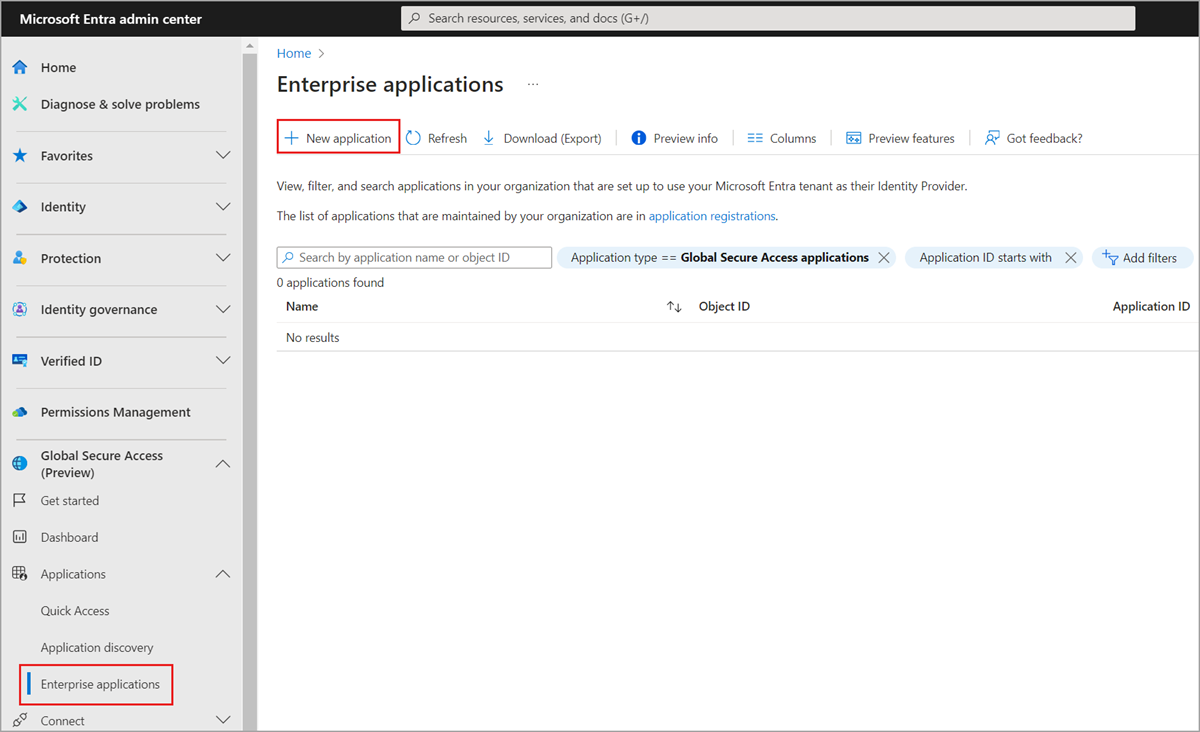

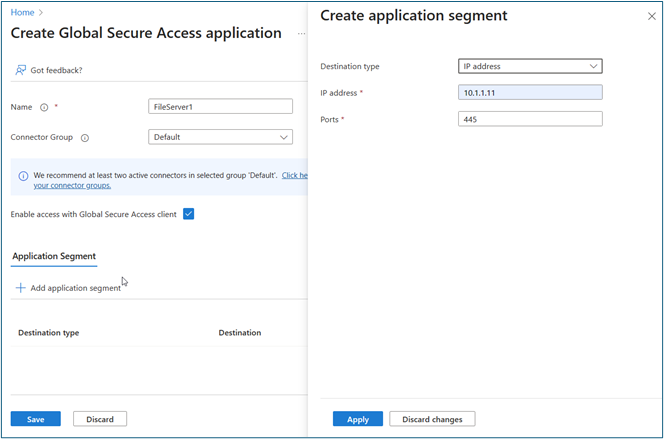

Bläddra till Globala program för >+ Nytt program.

Ange ett namn (till exempel FileServer1). Välj standardanslutningsgruppen. Välj +Lägg till programsegment. Ange IP-adressen för programservern och port 441.

Välj Använd>Spara. Kontrollera att programmet finns i Företagsprogram.

Gå till Identity>Applications Enterprise-program.> Välj det nya programmet.

Välj Användare och grupper. Lägg till säkerhetsgruppen som du skapade tidigare med testanvändare som har åtkomst till den här filresursen från Internet.

Skydda publicerat program för fjärråtkomst med snabb åtkomst

I det här avsnittet skapar vi en princip för villkorlig åtkomst (CA) som blockerar åtkomsten till det nya programmet när en användares risk är förhöjd.

- Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

- Bläddra till Skyddsprinciper>villkorsstyrd åtkomst.>

- Välj Ny princip.

- Ange ett namn och välj användare. Välj användare och grupper. Välj den säkerhetsgrupp som du skapade tidigare.

- Välj Målresurser>Appar och det program som du skapade tidigare (till exempel FileServer1).

- Välj Villkor>Användarrisk>Konfigurera>Ja. Välj Hög och Medelhög risknivå. Välj Klar.

- Välj Bevilja>blockeraåtkomst>Välj.

- Växla på Aktivera princip.

- Granska dina inställningar.

- Välj Skapa.

Verifiera åtkomst för fjärråtkomst med snabb åtkomst

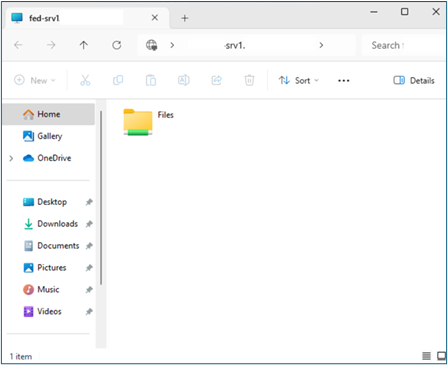

I det här avsnittet kontrollerar vi att användaren kan komma åt filservern medan det inte finns någon risk. Bekräfta att åtkomsten blockeras när risken identifieras.

Logga in på den enhet där du tidigare installerade Global Secure Access-klienten.

Försök att komma åt filservern genom att köra \

\\IP_addressoch kontrollera att du kan bläddra i filresursen.

Om du vill kan du simulera användarrisken genom att följa anvisningarna i Simulera riskidentifieringar i Microsoft Entra ID Protection. Du kan behöva prova flera gånger för att öka användarrisken till medelhög eller hög.

Försök att komma åt filservern för att bekräfta att åtkomsten är blockerad. Du kan behöva vänta upp till en timme för blockering.

Kontrollera att principen för villkorsstyrd åtkomst (som du skapade tidigare med inloggningsloggar) blockerar åtkomsten. Öppna icke-interaktiva inloggningsloggar från ZTNA Network Access Client – Privat program. Visa loggar från namnet på det privata åtkomstprogrammet som du skapade tidigare som resursnamn.

Scenario: Modernisera fjärråtkomst per app

I det här avsnittet beskriver vi hur du konfigurerar Microsoft Entra Suite-produkter för ett scenario där den fiktiva organisationen Contoso omvandlar sin cybersäkerhetspraxis. De tillämpar noll förtroendeprinciper som uttryckligen verifierar, använder minst behörighet och förutsätter intrång i alla program och resurser. I identifieringsprocessen identifierade de flera affärsprogram som inte använder modern autentisering och förlitar sig på anslutning till företagsnätverket (antingen från sina avdelningskontor eller via en fjärranslutning med VPN).

Du kan replikera de här stegen på hög nivå för Contoso-lösningen enligt beskrivningen i det här scenariot.

- Om du vill verifiera uttryckligen konfigurerar du Privat åtkomst för Microsoft Entra-ID för åtkomst till företagsnätverket per program. Använd den enhetliga uppsättningen åtkomstkontroller som tillhandahålls av villkorsstyrd åtkomst och Microsoft Entra ID Protection för att ge åtkomst till företagsnätverket baserat på identitet, slutpunkt och risksignal som de använder med Microsoft 365 och andra molnprogram.

- Använd Microsoft Entra ID Governance för att skapa åtkomstpaket för att inkludera nätverksåtkomst per app tillsammans med de program som kräver det för att framtvinga lägsta behörighet. Den här metoden ger företagets nätverksåtkomst till anställda som är anpassade till deras jobbfunktioner i hela livscykeln för joiner/mover/leaver.

Som en del av den här omvandlingen uppnår SecOps-teamen rikare och mer sammanhängande säkerhetsanalyser för att bättre identifiera säkerhetshot. Det här är fördelarna med att använda lösningarna tillsammans:

- Förbättrad säkerhet och synlighet. Tillämpa detaljerade och anpassningsbara åtkomstprinciper baserat på identitet och kontext för användare och enheter samt program- och datakänslighet och plats. Använd berikade loggar och analyser för att få insikter om nätverks- och säkerhetsstatus för att identifiera och snabbare svara på hot.

- Minst behörighet till lokala program. Minska åtkomsten till företagsnätverket endast till vad programmen kräver. Tilldela och styra åtkomst i linje med jobbfunktionen utvecklas genom kopplings-/movers/leavers-cykeln. Den här metoden minskar risken för laterala attackvektorer.

- Öka produktiviteten. Ge åtkomst till program och nätverk samtidigt när användarna ansluter till organisationen så att de är redo att gå på dag ett. Användarna har rätt åtkomst till information, gruppmedlemskap och program som de behöver. Självbetjäningsfunktioner för movers inom organisationen säkerställer åtkomståterkallelse när användare lämnar organisationen.

Krav för fjärråtkomst per app

Det här avsnittet definierar kraven för scenariots lösning.

Behörigheter för fjärråtkomst per app

Administratörer som interagerar med globala funktioner för säker åtkomst kräver rollerna Global administratör för säker åtkomst och programadministratör.

Konfiguration av identitetsstyrning kräver minst rollen Identitetsstyrningsadministratör.

Licenser för fjärråtkomst per app

För att implementera alla steg i det här scenariot behöver du licenser för global säker åtkomst och Microsoft Entra ID-styrning. Du kan köpa licenser eller skaffa utvärderingslicenser. Mer information om global licensiering för säker åtkomst finns i avsnittet om licensiering i Vad är global säker åtkomst?.

Användare för fjärråtkomst per app

För att konfigurera och testa stegen i det här scenariot behöver du följande användare:

- Microsoft Entra-administratör med de roller som definierats i Behörigheter

- Lokal Active Directory-administratör för att konfigurera Cloud Sync och åtkomst till exempelresursen (filservern)

- En synkroniserad vanlig användare för att utföra testning på en klientenhet

Krav för privat åtkomst

Konfigurera dessa förutsättningar för att distribuera och testa det här scenariot.

- En Windows-klientenhet med den här konfigurationen:

- Windows 10/11 64-bitarsversion

- Microsoft Entra-ansluten eller hybridanslutning

- Internetansluten och ingen företagsnätverksåtkomst eller VPN

- Ladda ned och installera den globala klienten för säker åtkomst på klientenheten. I artikeln Global Secure Access Client for Windows beskrivs förutsättningar och installation.

- Om du vill testa Microsoft Entra privatåtkomst konfigurerar du en Windows-server så att den fungerar som resursserver:

- Windows Server 2012 R2 eller senare

- En filresurs

- Om du vill testa Microsoft Entra privatåtkomst konfigurerar du en Windows-server så att den fungerar som anslutningsserver:

- Windows Server 2012 R2 eller senare

- Nätverksanslutning till Microsoft Entra-tjänsten

- Portarna 80 och 443 är öppna för utgående trafik

- Tillåt åtkomst till nödvändiga URL:er

- Upprätta anslutning mellan anslutningsservern och programservern. Bekräfta att du har åtkomst till testprogrammet på programservern (till exempel lyckad filresursåtkomst).

Det här diagrammet illustrerar minimikraven för arkitektur för att distribuera och testa Microsoft Entra privatåtkomst:

Fastställa privat resurs för fjärråtkomst per app

I det här scenariot använder vi fildelningstjänster som en exempelresurs. Du kan använda alla privata program eller resurser. Du behöver veta vilka portar och protokoll som programmet använder för att publicera det med Microsoft Entra privatåtkomst.

Identifiera en server med en filresurs som du vill publicera och anteckna dess IP-adress. Filresurstjänster använder port 445/TCP.

Konfigurera global säker åtkomst för fjärråtkomst per app

Aktivera global säker åtkomst via administrationscentret för Microsoft Entra och gör nödvändiga inledande konfigurationer för det här scenariot.

- Logga in på administrationscentret för Microsoft Entra som global administratör.

- Bläddra till Global säker åtkomst> Kom igång> Aktivera global säker åtkomst i din klientorganisation. Välj Aktivera för att aktivera SSE-funktioner i din klientorganisation.

- Gå till Global vidarebefordran av säker åtkomstanslutningstrafik> Växla på Profil för privat åtkomst. Med vidarebefordran av trafik kan du konfigurera typen av nätverkstrafik till tunnel via Microsofts Security Service Edge Solution-tjänster. Konfigurera profiler för trafikvidarebefordring för att hantera trafiktyper.

Microsoft 365-åtkomstprofilen är avsedd för Microsoft Entra internetåtkomst för Microsoft 365.

Profilen Privat åtkomst är för Microsoft Entra privatåtkomst.

Internetåtkomstprofilen är avsedd för Microsoft Entra internetåtkomst. Microsofts Security Service Edge-lösning samlar bara in trafik på klientenheter med global säker åtkomstklientinstallation.

Installera Global Secure Access-klienten för fjärråtkomst per app

Microsoft Entra internetåtkomst för Microsoft 365 och Microsoft Entra privatåtkomst använda Global Secure Access-klienten på Windows-enheter. Den här klienten hämtar och vidarebefordrar nätverkstrafik till Microsofts Security Service Edge-lösning. Slutför de här installations- och konfigurationsstegen:

Kontrollera att Windows-enheten är Microsoft Entra-ID-ansluten eller hybridanslutning.

Logga in på Windows-enheten med en Användarroll för Microsoft Entra-ID med lokal administratörsbehörighet.

Logga in på administrationscentret för Microsoft Entra som minst global administratör för säker åtkomst

Bläddra till Global Secure Access>Connect-klientnedladdning.> Välj Ladda ned klient. Slutför installationen.

I aktivitetsfältet Fönster visas den globala säkra åtkomstklienten först som frånkopplad. Efter några sekunder anger du testanvändarens autentiseringsuppgifter när du uppmanas att ange autentiseringsuppgifter.

Hovra över ikonen Global säker åtkomstklient i aktivitetsfältet Fönster och kontrollera Ansluten status.

Konfigurera anslutningsserver för fjärråtkomst per app

Anslutningsservern kommunicerar med Microsofts Security Service Edge-lösning som gateway till företagsnätverket. Den använder utgående anslutningar via 80 och 443 och kräver inte inkommande portar. Lär dig hur du konfigurerar anslutningsappar för Microsoft Entra privatåtkomst. Slutför de här konfigurationsstegen:

Logga in på administrationscentret för Microsoft Entra på anslutningsservern som minst global administratör för säker åtkomst.

Bläddra till Globala anslutningsappar för säker åtkomstanslutning>>. Välj Aktivera privata nätverksanslutningar.

Välj Ladda ned anslutningstjänsten.

Följ installationsguiden för att installera anslutningstjänsten på anslutningsservern. När du uppmanas till det anger du autentiseringsuppgifter för klientorganisationen för att slutföra installationen.

Anslutningsservern installeras när den visas i Anslutningsappar.

I det här scenariot använder vi standardanslutningsgruppen med en anslutningsserver. I en produktionsmiljö skapar du anslutningsgrupper med flera anslutningsservrar. Se detaljerad vägledning för att publicera appar i separata nätverk med hjälp av anslutningsgrupper.

Skapa programsäkerhetsgrupp för privat åtkomst

I det här scenariot använder vi en säkerhetsgrupp för att tilldela behörigheter till programmet för privat åtkomst och för att rikta in oss på principer för villkorsstyrd åtkomst.

- I administrationscentret för Microsoft Entra skapar du en ny molnbaserad säkerhetsgrupp.

- Lägg till testanvändare som medlem.

Publicera program för fjärråtkomst per app

Microsoft Entra privatåtkomst stöder TCP-program (Transmission Control Protocol) med valfri port. Utför följande steg för att ansluta till filservern (TCP-port 445) via Internet:

Kontrollera att du har åtkomst till en filresurs på filservern från anslutningsservern.

Logga in på administrationscentret för Microsoft Entra som minst global administratör för säker åtkomst.

Bläddra till Globala program för >+ Nytt program.

Ange ett namn (till exempel FileServer1). Välj standardanslutningsgruppen. Välj +Lägg till programsegment. Ange IP-adressen för programservern och port 441.

Välj Använd>Spara. Kontrollera att programmet finns i Företagsprogram.

Gå till Identity>Applications Enterprise-program.> Välj det nya programmet.

Välj Användare och grupper. Lägg till säkerhetsgruppen som du skapade tidigare med testanvändare som har åtkomst till den här filresursen från Internet.

Konfigurera åtkomststyrning för fjärråtkomst per app

I det här avsnittet beskriver vi konfigurationsstegen för den här lösningen.

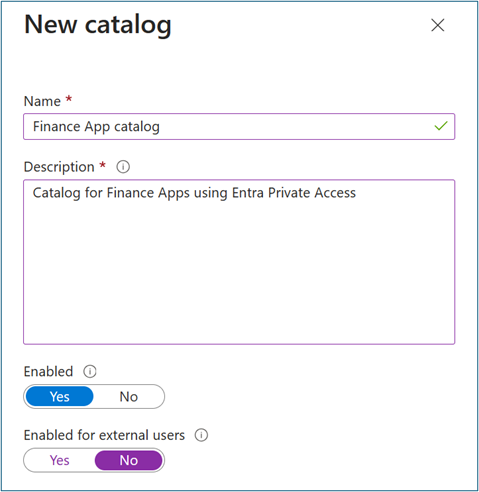

Skapa rättighetshanteringskatalog

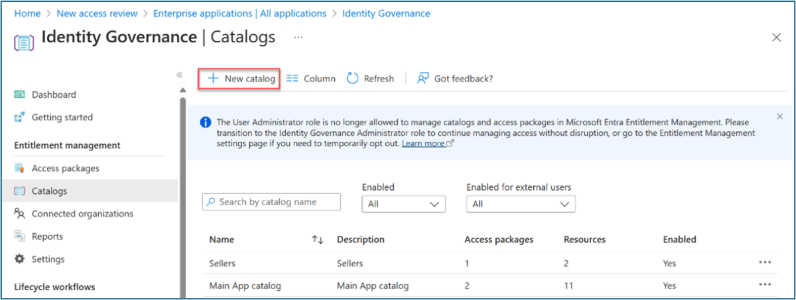

Följ dessa steg för att skapa en rättighetshanteringskatalog:

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Bläddra till Kataloger för berättigandehantering av>

Välj +Ny katalog.

Ange ett unikt namn för katalogen och ange en beskrivning. Beställare ser den här informationen i åtkomstpaketets information.

Om du vill skapa åtkomstpaket i den här katalogen för interna användare väljer du Aktiverad för externa användare>Nej.

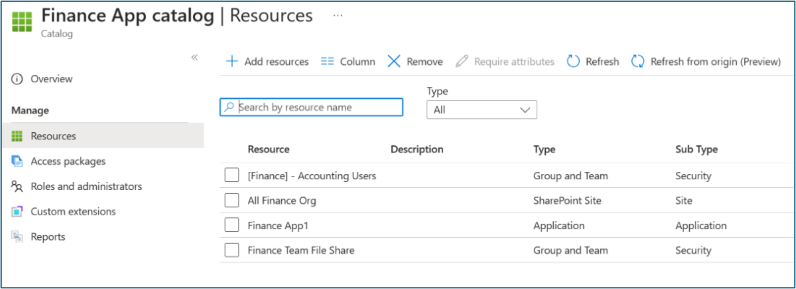

Öppna katalogen som du vill lägga till resurser till i Katalogen. Välj Resurser>+Lägg till resurser.

Välj Typ och sedan Grupper och Teams, Program eller SharePoint-webbplatser.

Välj och lägg till programmet (till exempel FileServer1) och säkerhetsgruppen (till exempel Finance Team File Share) som du skapade tidigare. Markera Lägga till.

Etablera grupper till Active Directory

Vi rekommenderar gruppetablering till Active Directory med Microsoft Entra Cloud Sync. Om du använder Connect Sync växlar du konfigurationen till Cloud Sync. Förutsättningarna för Microsoft Entra Cloud Sync i Microsoft Entra-ID och Installera microsoft Entra-etableringsagentartiklarna innehåller detaljerade instruktioner. Tillbakaskrivning av grupp v2 i Microsoft Entra Connect Sync är inte längre tillgängligt efter den 30 juni 2024.

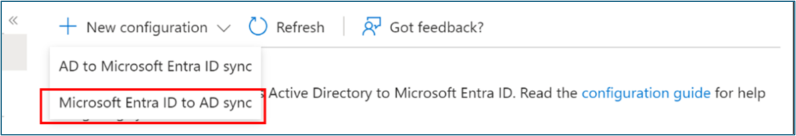

Följ dessa steg för att konfigurera Microsoft Entra Cloud-synkronisering:

Logga in på administrationscentret för Microsoft Entra som minst en hybrididentitetsadministratör.

Bläddra till Identity>Hybrid Management>Microsoft Entra Connect>Cloud Sync.

Välj Ny konfiguration.

Välj Microsoft Entra-ID till AD-synkronisering.

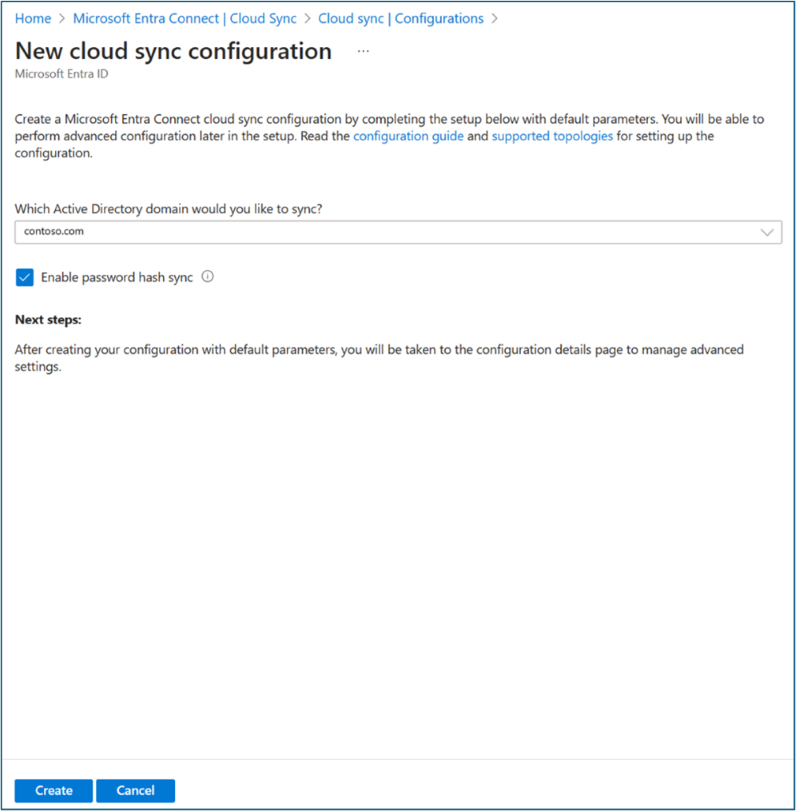

I Konfigurationer väljer du din domän. Du kan också välja Aktivera synkronisering av lösenordshash.

Välj Skapa.

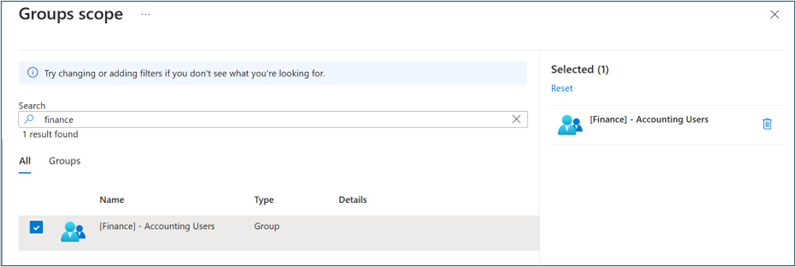

För Komma igång-konfiguration väljer du Lägg till omfångsfilter (bredvid ikonen Lägg till omfångsfilter ) eller Omfångsfilter (under Hantera).

Välj Valda säkerhetsgrupper i alternativet Välj grupp(er). Välj Redigera objekt. Lägg till säkerhetsgruppen Microsoft Entra ID som du skapade tidigare (till exempel Ekonomiteamets filresurs). Vi använder den här gruppen för att hantera åtkomst till lokala program med hjälp av livscykelarbetsflöden och åtkomstpaket i senare steg.

Tilldela åtkomst till den lokala filservern

- Skapa en filresurs på den valda filservern.

- Tilldela läsbehörigheter till microsoft entra-ID-säkerhetsgruppen (till exempel ekonomiteamets filresurs) som du har etablerat i Active Directory.

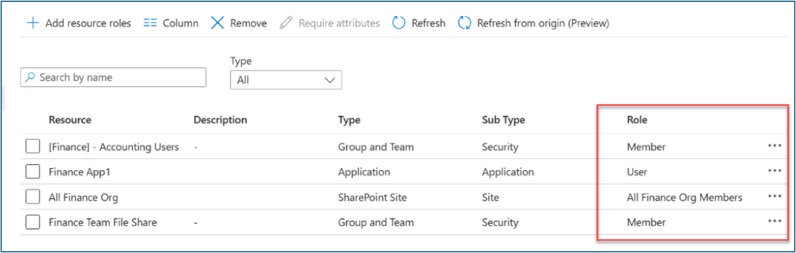

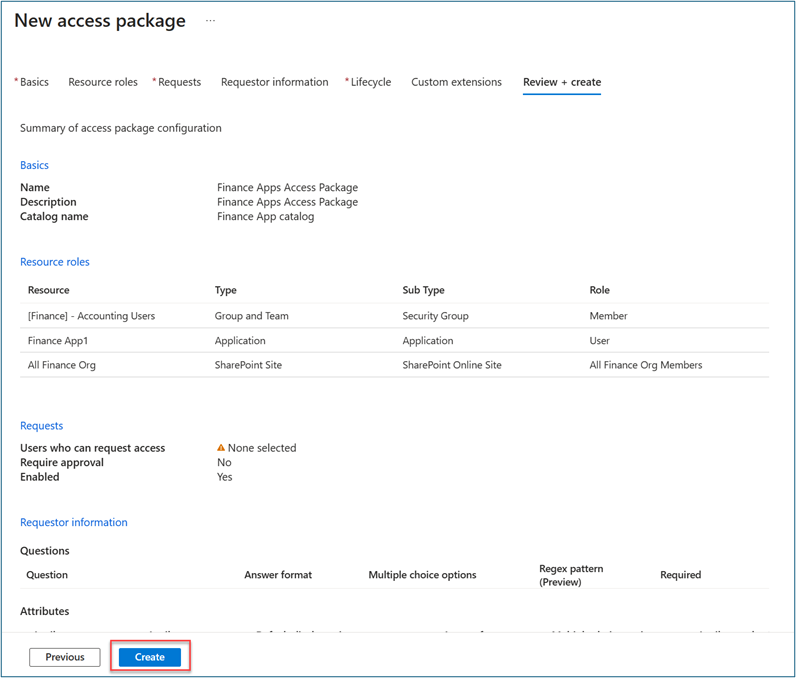

Skapa åtkomstpaket för fjärråtkomst per app

Följ de här stegen för att skapa ett åtkomstpaket i Berättigandehantering:

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Bläddra till Åtkomstpaket för rättighetshantering>

Välj Nytt åtkomstpaket.

För Grundläggande ger du åtkomstpaketet ett namn (till exempel Åtkomstpaket för Finance Apps). Ange katalogen som du skapade tidigare.

För Resursroller väljer du de resurser som du tidigare lade till (till exempel FileServer1-appen och säkerhetsgruppen Ekonomiteamets filresurs ).

I Roll väljer du Medlem för ekonomiteamets filresurs och användare för FileServer1-appen .

För Begäranden väljer du För användare i din katalog. Du kan också aktivera åtkomstpaketet för gästanvändare (som ska diskuteras i ett separat scenario).

Om du har valt Specifika användare och grupper väljer du Lägg till användare och grupper.

Välj inte en användare i Välj användare och grupper. Vi testar en användare som begär åtkomst senare.

Valfritt: I Godkännande anger du om godkännande krävs när användare begär det här åtkomstpaketet.

Valfritt: Välj Frågor i Begärandeinformation. Ange en fråga som du vill ställa till beställaren. Den här frågan kallas för visningssträngen. Om du vill lägga till lokaliseringsalternativ väljer du Lägg till lokalisering.

För Livscykel anger du när en användares tilldelning till åtkomstpaketet upphör att gälla. Ange om användare kan utöka sina tilldelningar. För Förfallodatum anger du Förfallodatum för Access-pakettilldelningar till På datum, Antal dagar, Antal timmar eller Aldrig.

Välj Skapa.

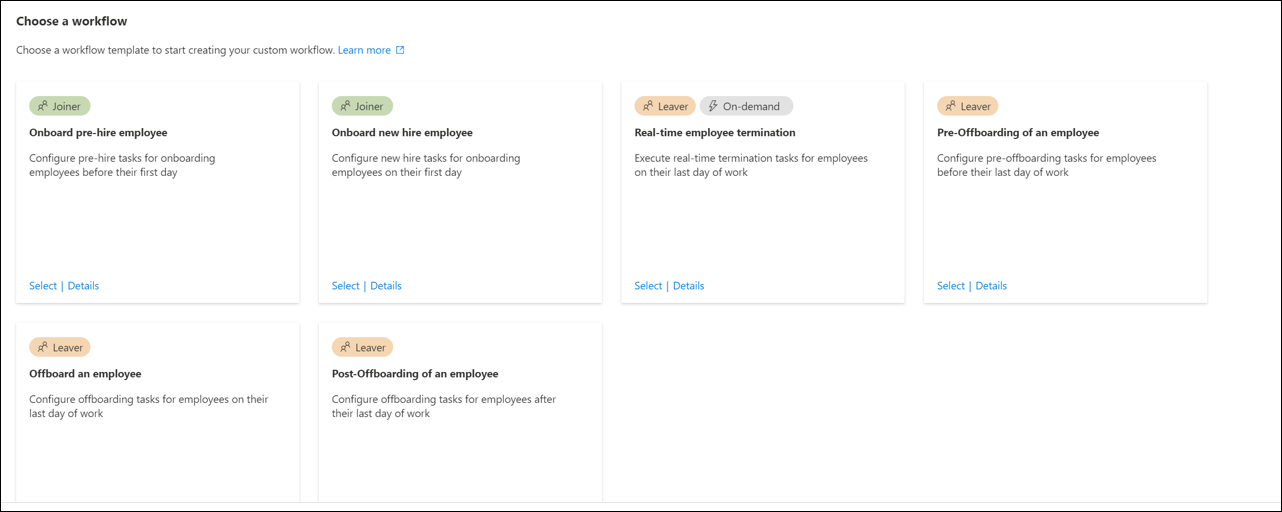

Skapa livscykelarbetsflöden

I det här avsnittet beskriver vi hur du skapar arbetsflöden för kopplings- och eftersändararbetsflöden och kör arbetsflöden på begäran.

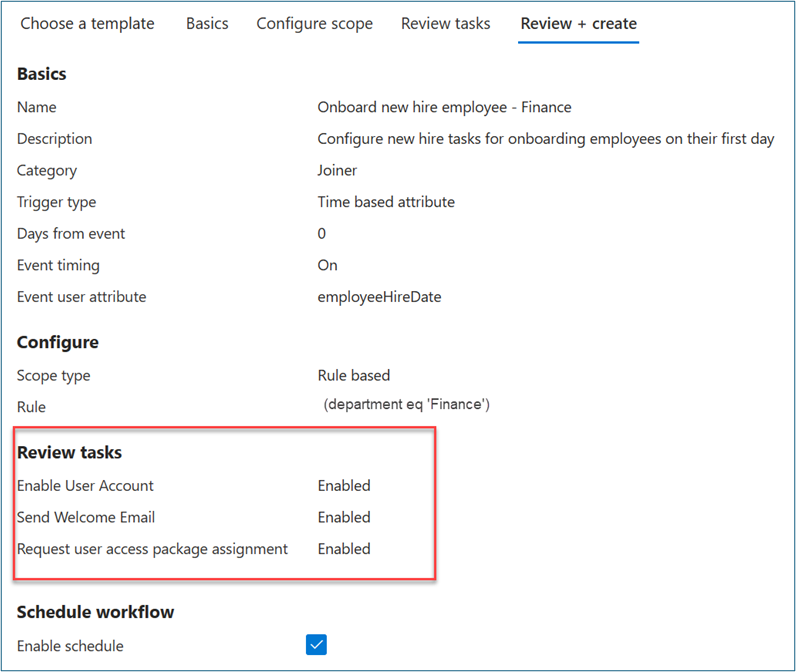

Skapa kopplingsarbetsflöde

Följ dessa steg om du vill skapa ett kopplingsarbetsflöde.

Logga in på administrationscentret för Microsoft Entra som minst en administratör för livscykelarbetsflöden.

Bläddra till Livscykelarbetsflöden för >Skapa ett arbetsflöde.

För Välj ett arbetsflöde väljer du Registrera ny anställd.

För Grunderna anger du Registrera ny anställd – Ekonomi för arbetsflödets visningsnamn och beskrivning. Välj Nästa.

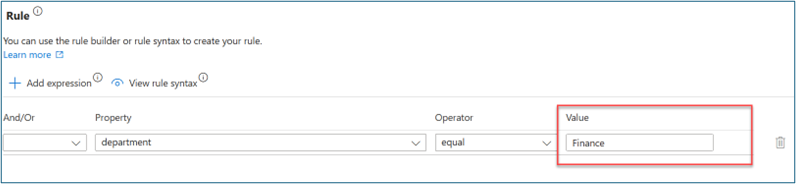

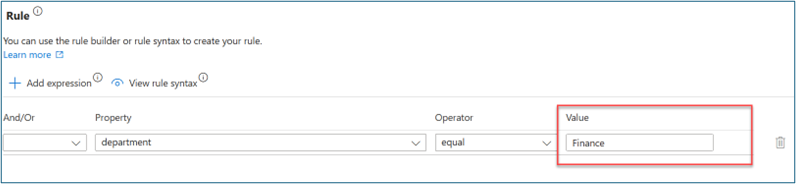

För Konfigurera omfångsregel> anger du värden för Egenskap, Operator och Värde. Ändra uttrycket för omfånget till endast användare där egenskapsavdelningen> har ett ekonomivärde. Se till att testanvändaren fyller i egenskapen med finance-strängen så att den finns i arbetsflödesomfånget.

I Granska aktiviteter väljer du Lägg till aktivitet för att lägga till en uppgift i mallen. I det här scenariot lägger vi till Begäran om tilldelning av användaråtkomstpaket.

För Grunderna väljer du Begär tilldelning av användaråtkomstpaket. Tilldela ett namn till den här uppgiften (till exempel Tilldela Finance Access Package). Välj en princip.

I Konfigurera väljer du det åtkomstpaket som du skapade tidigare.

Valfritt: Lägg till andra kopplingsuppgifter på följande sätt. För vissa av dessa uppgifter ska du se till att viktiga attribut som Chef och E-post mappas korrekt till användare enligt beskrivningen i automatisera uppgifter för registrering av anställda före den första arbetsdagen med hjälp av API:er för livscykelarbetsflöden.

- Aktivera användarkonto

- Lägga till användare i grupper eller team

- Skicka välkomstmeddelande

- Generera TAP och skicka e-post

Välj Aktivera schema.

Välj Granska + skapa.

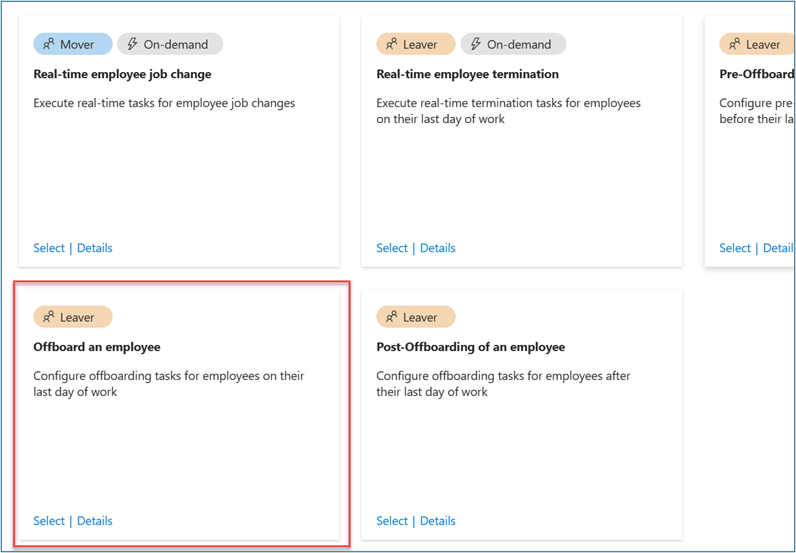

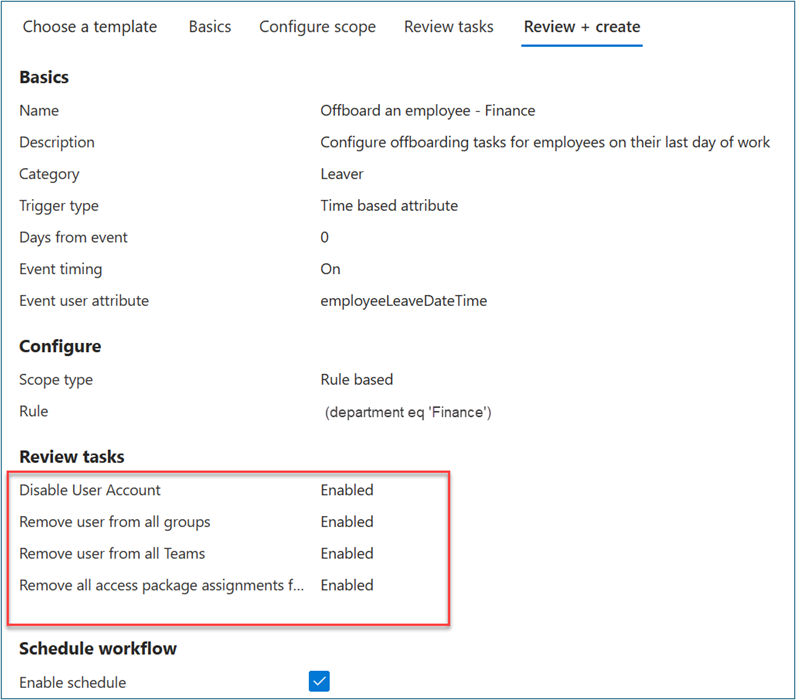

Skapa arbetsflöde för leaver

Följ dessa steg om du vill skapa ett arbetsflöde som lämnar.

Logga in på administrationscentret för Microsoft Entra som minst en administratör för livscykelarbetsflöden.

Bläddra till Livscykelarbetsflöden för >Skapa ett arbetsflöde.

I Välj ett arbetsflöde väljer du Avregistrera en anställd.

I Grundläggande anger du Avregistrera en anställd – Ekonomi som visningsnamn och beskrivning för arbetsflödet. Välj Nästa.

I Konfigurera omfångsregel> anger du värden för Egenskap, Operator och Värde. Ändra uttrycket för omfånget till endast användare där egenskapsavdelningen> har ett ekonomivärde. Se till att testanvändaren fyller i egenskapen med finance-strängen så att den finns i arbetsflödesomfånget.

I Granska aktiviteter väljer du Lägg till aktivitet för att lägga till en uppgift i mallen. I det här scenariot lägger vi till Begäran om tilldelning av användaråtkomstpaket.

Valfritt: Lägg till andra leaver-uppgifter, till exempel:

- Inaktivera användarkonto

- Ta bort användare från alla grupper

- Ta bort användare från alla Teams

Växla på Aktivera schema.

Välj Granska + skapa.

Kommentar

Livscykelarbetsflöden körs automatiskt baserat på definierade utlösare som kombinerar tidsbaserade attribut och ett förskjutningsvärde. Om attributet till exempel är employeeHireDate och offsetInDays är -1 ska arbetsflödet utlösas en dag före anställningsdatumet för anställda. Värdet kan variera mellan -180 och 180 dagar. Värdena employeeHireDate och employeeLeaveDateTime måste anges i Microsoft Entra-ID för användare.

Synkronisera attribut för livscykelarbetsflöden innehåller mer information om attribut och processer.

Köra joiner-arbetsflöde på begäran

Om du vill testa det här scenariot utan att vänta på det automatiserade schemat kör du livscykelarbetsflöden på begäran.

Initiera arbetsflödet för den tidigare skapade anslutningsappen.

Logga in på administrationscentret för Microsoft Entra som minst en administratör för livscykelarbetsflöden.

Bläddra till Arbetsflöden för livscykelarbetsflöden för identitetsstyrning>>.

I Arbetsflöde väljer du Registrera ny anställd – Ekonomi som du skapade tidigare.

Välj Kör på begäran.

På Välj användare väljer du Lägg till användare.

På Lägg till användare väljer du de användare som du vill köra arbetsflödet på begäran för.

Markera Lägga till.

Bekräfta dina val. Välj Kör arbetsflöde.

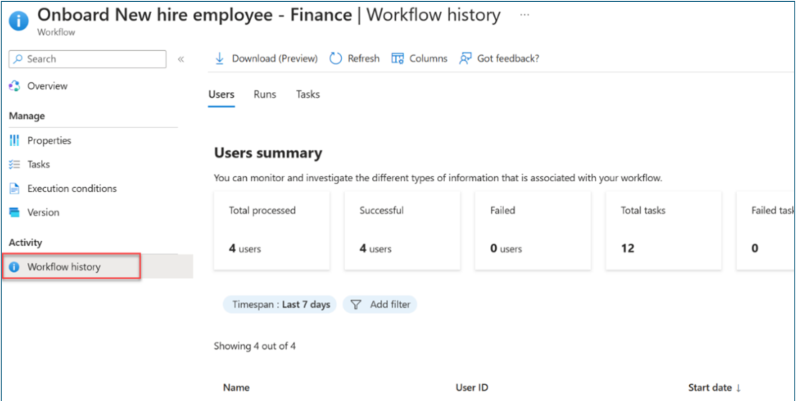

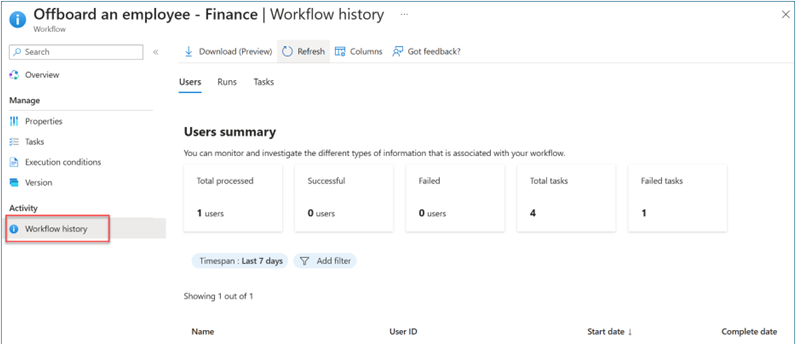

Välj Arbetsflödeshistorik för att verifiera uppgiftsstatus.

När alla uppgifter har slutförts kontrollerar du att användaren har åtkomst till de program som du har valt i åtkomstpaketet. Det här steget slutför kopplingsscenariot för att användaren ska få åtkomst till nödvändiga appar dag ett.

Verifiera åtkomst för fjärråtkomst per app

I det här avsnittet simulerar vi en ny medlem i ekonomiteamet som ansluter sig till organisationen. Vi tilldelar automatiskt användaråtkomst till ekonomiteamets filresurs och fjärråtkomst till filservern med Microsoft Entra privatåtkomst.

I det här avsnittet beskrivs alternativen för att verifiera åtkomsten till tilldelade resurser.

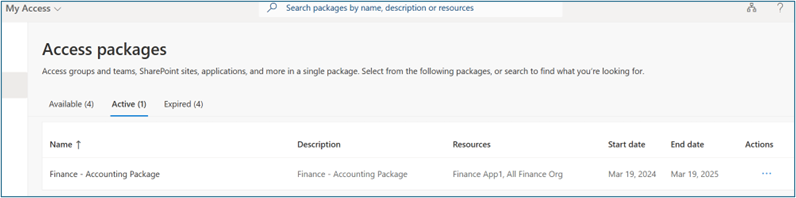

Verifiera tilldelning av åtkomstpaket

Följ dessa steg för att verifiera status för tilldelning av åtkomstpaket:

Som användare loggar du in

myaccess.microsoft.compå .Välj Åtkomstpaket, Aktiv för att se det åtkomstpaket (till exempel Finance Access Package) som du tidigare begärde.

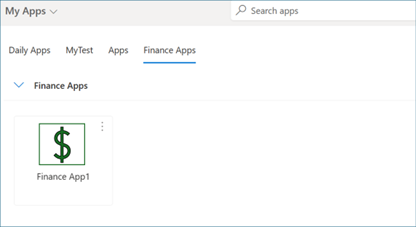

Verifiera appåtkomst

Följ dessa steg för att verifiera appåtkomsten:

Som användare loggar du in

myaccess.microsoft.compå .I listan över appar letar du upp och kommer åt den app som du skapade tidigare (till exempel Finance App).

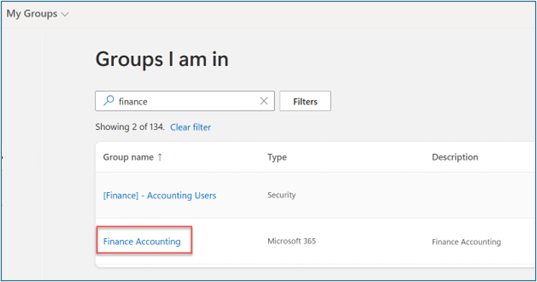

Verifiera gruppmedlemskap

Följ dessa steg för att verifiera gruppmedlemskap:

Som användare loggar du in

myaccess.microsoft.compå .Välj Grupper som jag är i. Kontrollera medlemskapet i den grupp som du skapade tidigare (till exempel Ekonomiredovisning).

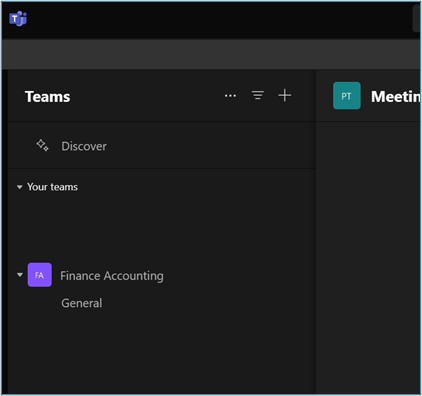

Verifiera Teams-medlemskap

Följ dessa steg för att verifiera Teams-medlemskap:

Logga in på Teams som användare.

Kontrollera medlemskapet i teamet som du skapade tidigare (till exempel Ekonomiredovisning).

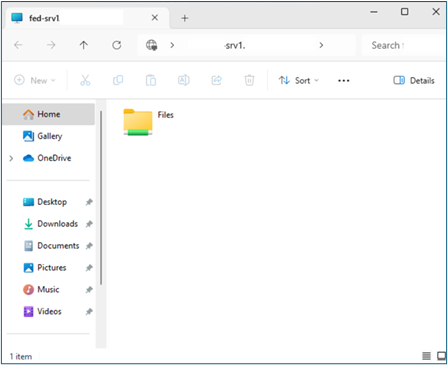

Verifiera fjärråtkomst

Följ dessa steg för att verifiera användarens åtkomst till filservern:

Logga in på enheten där du installerade Global Secure Access-klienten.

Kör \

\\IP_addressoch verifiera åtkomsten till filresursen.

Köra arbetsflöde för leaver på begäran

Logga in på administrationscentret för Microsoft Entra som minst en administratör för livscykelarbetsflöden.

Bläddra till Arbetsflöden för livscykelarbetsflöden för identitetsstyrning>>.

I Arbetsflöden väljer du arbetsflödet Avregistrera en anställd – Ekonomi som du skapade i stegen för att lämna företaget.

Välj Kör på begäran.

På Välj användare väljer du Lägg till användare.

På Lägg till användare väljer du de användare som du vill köra arbetsflödet på begäran för.

Markera Lägga till.

Bekräfta dina val och välj Kör arbetsflöde.

Välj Arbetsflödeshistorik för att verifiera uppgiftsstatus.

När alla uppgifter har slutförts kontrollerar du att användaren har tagits bort från all åtkomst till de program som valts i åtkomstpaketet.

Verifiera borttagning av åtkomst

När du har kört det avslutande arbetsflödet bekräftar du borttagningen av användaråtkomst till ekonomiprogram, ekonomiteamet, SharePoint-webbplatser och filresurser genom att upprepa stegen i avsnittet Verifiera appåtkomst och Verifiera fjärråtkomst . Det här steget säkerställer noggrann verifiering av att användaren hindras från att komma åt dessa resurser.

Relaterat innehåll

- Läs mer om Styrning av Microsoft Entra-ID

- Vad är Microsoft Entra ID-skydd?

- Planera en Distribution av Microsoft Entra ID Protection

- Kom igång med global säker åtkomst

- Lär dig mer om globala klienter för säker åtkomst för Microsoft Entra privatåtkomst och Microsoft Entra internetåtkomst

- Läs mer om Microsoft Entra privatåtkomst

- Läs mer om Microsoft Entra internetåtkomst