Konfigurera din Microsoft 365 klientorganisation för ökad säkerhet

Tips

Visste du att du kan prova funktionerna i Microsoft Defender för Office 365 Plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

Organisationens behov kräver säkerhet.

Detaljer är upp till din verksamhet.

Den här artikeln vägleder dig genom den manuella konfigurationen av inställningar för hela klientorganisationen som påverkar säkerheten i din Microsoft 365-miljö. Använd dessa rekommendationer som utgångspunkt.

Finjustera EOP- och Defender för Office 365-skyddsprinciper i Microsoft Defender-portalen

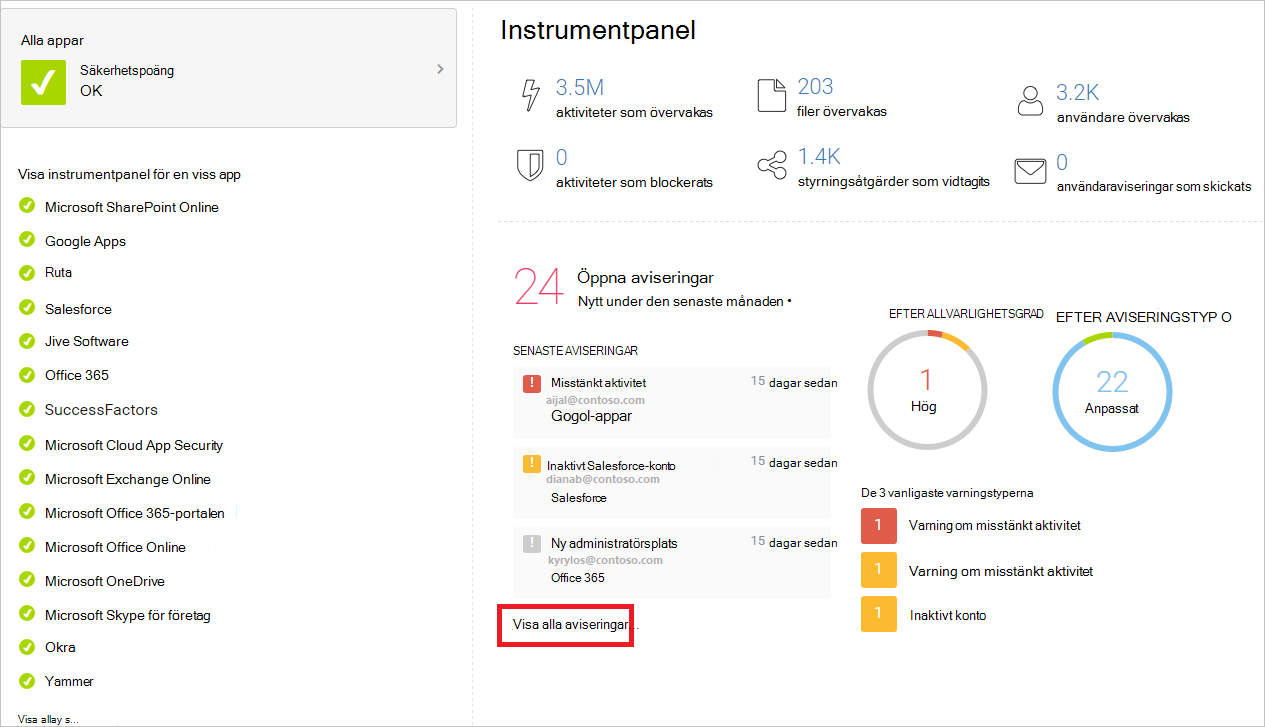

Microsoft Defender-portalen har funktioner för både skydd och rapportering. Den har instrumentpaneler som du kan använda för att övervaka och vidta åtgärder när hot uppstår.

Som ett första steg måste du konfigurera poster för e-postautentisering i DNS för alla anpassade e-postdomäner i Microsoft 365 (SPF, DKIM och DMARC). Microsoft 365 konfigurerar automatiskt e-postautentisering för domänen *.onmicrosoft.com. Mer information finns i Steg 1: Konfigurera e-postautentisering för dina Microsoft 365-domäner.

Obs!

För icke-standarddistributioner av SPF, hybriddistributioner och felsökning: Konfigurera SPF för att förhindra förfalskning.

De flesta skyddsfunktioner i Exchange Online Protection (EOP) och Defender för Office 365 levereras med standardprincipkonfigurationer. Mer information finns i tabellen här.

Vi rekommenderar att du aktiverar och använder standard- och/eller strikt förinställda säkerhetsprinciper för alla mottagare. Mer information finns i följande artiklar:

- Aktivera och konfigurera förinställda säkerhetsprinciper: Förinställda säkerhetsprinciper i EOP och Microsoft Defender för Office 365.

- Skillnad i inställningar mellan standard- och strikt förinställda säkerhetsprinciper: Principinställningar i förinställda säkerhetsprinciper.

- Fullständig lista över alla funktioner och inställningar i standardprinciper, standardförinställda säkerhetsprinciper och strikta förinställda säkerhetsprinciper: Rekommenderade inställningar för EOP och Microsoft Defender för Office 365 säkerhet.

Anpassade principer krävs om organisationens affärsbehov kräver principinställningar som skiljer sig från eller inte definieras i förinställda säkerhetsprinciper. Eller om din organisation kräver en annan användarupplevelse för meddelanden i karantän (inklusive meddelanden). Mer information finns i Fastställa din strategi för skyddsprinciper.

Visa instrumentpaneler och rapporter i Microsoft Defender-portalen

I Defender-portalen väljer https://security.microsoft.com du Rapporter. Om du vill gå direkt till sidan Rapporter använder du https://security.microsoft.com/securityreports.

På sidan Rapporter kan du visa information om säkerhetstrender och spåra skyddsstatusen för dina identiteter, data, enheter, appar och infrastruktur.

Data i dessa rapporter blir mer omfattande eftersom din organisation använder Office 365 tjänster (tänk på detta om du testar eller testar). För tillfället bör du känna till vad du kan övervaka och vidta åtgärder på.

På sidan Rapporter på https://security.microsoft.com/securityreportsväljer du Email & samarbetsrapporter>Email & samarbetsrapporter.

På sidan Email & samarbetsrapporter som öppnas noterar du de kort som är tillgängliga. På valfritt kort väljer du Visa information för att gräva i data. Mer information finns i följande artiklar:

- Visa säkerhetsrapporter för e-post i Microsoft Defender-portalen

- Visa Defender för Office 365 rapporter i Microsoft Defender-portalen

Rapporter och insikter om e-postflöden är tillgängliga i administrationscentret för Exchange (EAC). Mer information finns i E-postflödesrapporter och E-postflödesinsikter.

|Om du undersöker eller upplever en attack mot din klientorganisation använder du Hotutforskaren (eller identifieringar i realtid) för att analysera hot. Explorer (och realtidsidentifieringsrapporten) visar mängden attacker över tid, och du kan analysera dessa data efter hotfamiljer, angripares infrastruktur med mera. Du kan också markera misstänkt e-post för listan Incidenter.

Ytterligare överväganden

Information om skydd mot utpressningstrojaner finns i följande artiklar:

- Skydda mot utpressningstrojaner

- Skydd mot skadlig kod och utpressningstrojaner i Microsoft 365

- Spelböcker för utpressningstrojaner för incidenthantering

Konfigurera delningsprinciper för hela klientorganisationen i Administrationscenter för SharePoint

Microsofts rekommendationer för att konfigurera SharePoint-gruppwebbplatser på ökande skyddsnivåer, från och med baslinjeskydd. Mer information finns i Principrekommendationer för att skydda SharePoint-webbplatser och -filer.

SharePoint-gruppwebbplatser som konfigurerats på baslinjenivå tillåter delning av filer med externa användare med hjälp av anonyma åtkomstlänkar. Den här metoden rekommenderas i stället för att skicka filer via e-post.

För att stödja målen för baslinjeskydd konfigurerar du delningsprinciper för hela klientorganisationen enligt rekommendationen här. Delningsinställningar för enskilda webbplatser kan vara mer restriktiva än den här principen för hela klientorganisationen, men inte mer tillåtande.

| Område | Innehåller en standardprincip | Rekommendation |

|---|---|---|

| Delning (SharePoint Online och OneDrive för företag) | Ja | Extern delning är aktiverat som standard. De här inställningarna rekommenderas:

Mer information: Översikt över extern delning |

Administrationscentret för SharePoint och OneDrive för företag administrationscenter innehåller samma inställningar. Inställningarna i båda administrationscentret gäller för båda.

Konfigurera inställningar i Microsoft Entra ID

Se till att besöka dessa två områden i Microsoft Entra ID för att slutföra installationen av hela klientorganisationen för säkrare miljöer.

Konfigurera namngivna platser (under villkorlig åtkomst)

Om din organisation innehåller kontor med säker nätverksåtkomst lägger du till de betrodda IP-adressintervallen till Microsoft Entra ID som namngivna platser. Den här funktionen hjälper till att minska antalet rapporterade falska positiva identifieringar för inloggningsriskhändelser.

Se: Namngivna platser i Microsoft Entra ID

Blockera appar som inte stöder modern autentisering

Multifaktorautentisering kräver appar som stöder modern autentisering. Appar som inte stöder modern autentisering kan inte blockeras med hjälp av regler för villkorsstyrd åtkomst.

För säkra miljöer måste du inaktivera autentisering för appar som inte stöder modern autentisering. Du kan göra detta i Microsoft Entra ID med en kontroll som kommer snart.

Under tiden använder du någon av följande metoder för att blockera åtkomst för appar i SharePoint Online och OneDrive för företag som inte stöder modern autentisering:

Administrationscenter för SharePoint:

- I administrationscentret för SharePoint på https://admin.microsoft.com/sharepointgår du tillÅtkomstkontroll för principer>.

- På sidan Åtkomstkontroll väljer du Appar som inte använder modern autentisering.

- I den utfällbara menyn Appar som inte använder modern autentisering väljer du Blockera åtkomst och sedan Spara.

PowerShell: Se Blockera appar som inte använder modern autentisering.

Kom igång med Defender for Cloud Apps eller Office 365 Cloud App Security

Använd Microsoft 365 Cloud App Security för att utvärdera risker, för att varna om misstänkt aktivitet och för att automatiskt vidta åtgärder. Kräver Office 365 E5 plan.

Du kan också använda Microsoft Defender for Cloud Apps för att få djupare insyn även när åtkomst har beviljats, omfattande kontroller och förbättrat skydd för alla dina molnprogram, inklusive Office 365.

Eftersom den här lösningen rekommenderar EMS E5-planen rekommenderar vi att du börjar med Defender for Cloud Apps så att du kan använda den med andra SaaS-program i din miljö. Börja med standardprinciper och inställningar.

Mer information:

- Distribuera Defender för Cloud Apps

- Mer information om Microsoft Defender för Cloud Apps

- Vad är Defender for Cloud Apps?

Ytterligare resurser

Dessa artiklar och guider innehåller ytterligare förebyggande information för att skydda din Microsoft 365-miljö:

Microsofts säkerhetsvägledning för politiska kampanjer, ideella organisationer och andra agila organisationer (du kan använda dessa rekommendationer i alla miljöer, särskilt i molnbaserade miljöer)

Rekommenderade säkerhetsprinciper och konfigurationer för identiteter och enheter (dessa rekommendationer omfattar hjälp för AD FS-miljöer)