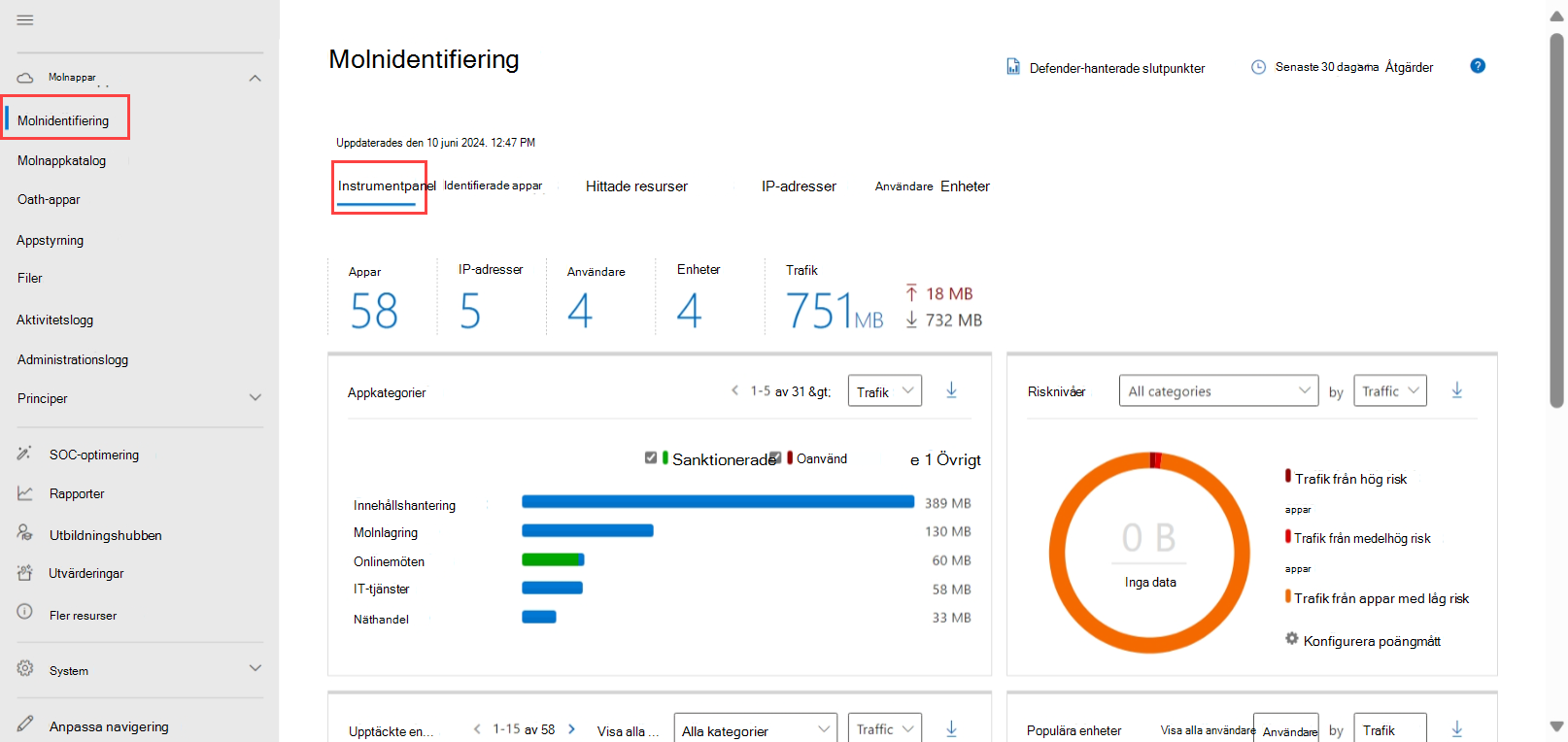

Visa identifierade appar med instrumentpanelen för molnidentifiering

Sidan Molnidentifiering innehåller en instrumentpanel som är utformad för att ge dig mer inblick i hur molnappar används i din organisation. Instrumentpanelen ger en översikt över vilka typer av appar som används, dina öppna aviseringar och risknivåerna för appar i din organisation. Den visar också vilka dina främsta appanvändare är och tillhandahåller en platskarta för appens huvudkontor .

Filtrera dina molnidentifieringsdata för att generera specifika vyer, beroende på vad som intresserar dig mest. Mer information finns i Identifierade appfilter.

Förhandskrav

Information om de roller som krävs finns i Hantera administratörsåtkomst.

Granska instrumentpanelen för molnidentifiering

Den här proceduren beskriver hur du får en första, allmän bild av dina molnidentifieringsappar på instrumentpanelen för molnidentifiering .

I Microsoft Defender-portalen väljer du Molnappar > Molnidentifiering.

Till exempel:

Appar som stöds omfattar Windows- och macOS-appar, som båda visas under dataströmmen Defender – hanterade slutpunkter .

Granska följande information:

Använd översikten över högnivåanvändning för att förstå den övergripande molnappanvändningen i din organisation.

Gå en nivå djupare för att förstå de viktigaste kategorierna som används i din organisation för var och en av de olika användningsparametrarna. Observera hur mycket av den här användningen som sanktioneras av appar.

Använd fliken Identifierade appar för att gå ännu djupare och se alla appar i en specifik kategori.

Kontrollera de främsta användarna och käll-IP-adresserna för att identifiera vilka användare som är de mest dominerande användarna av molnappar i din organisation.

Använd kartan apphögkvarter för att kontrollera hur de identifierade apparna sprids enligt geografisk plats, enligt deras huvudkontor.

Använd översikten över apprisk för att förstå riskpoängen för identifierade appar och kontrollera statusen för identifieringsaviseringar för att se hur många öppna aviseringar du bör undersöka.

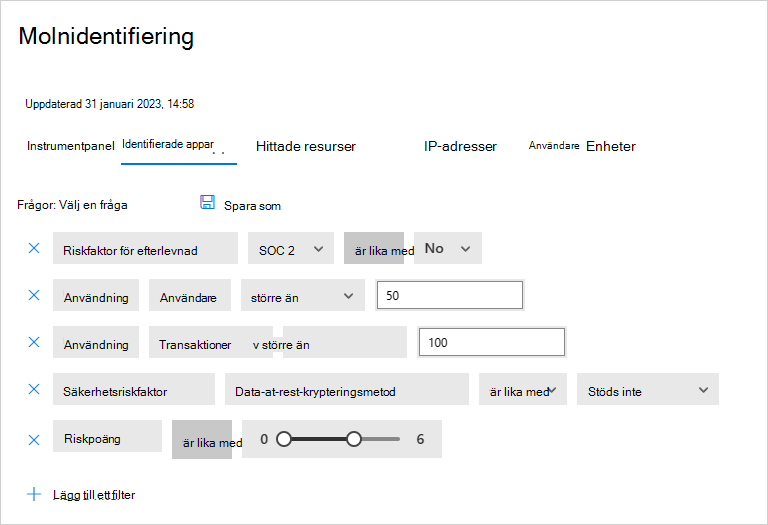

Djupdykning i identifierade appar

Om du vill fördjupa dig i molnidentifieringsdata använder du filtren för att söka efter riskfyllda eller vanliga appar.

Om du till exempel vill identifiera vanliga, riskfyllda molnlagrings- och samarbetsappar använder du sidan Identifierade appar för att filtrera efter de appar du vill använda. Sedan osanktion eller blockera dem på följande sätt:

I Microsoft Defender-portalen går du till Cloud Apps och väljer Molnidentifiering. Välj sedan fliken Identifierade appar .

På fliken Identifierade appar går du till Bläddra efter kategori och väljer både Molnlagring och Samarbete.

Använd de avancerade filtren för att ange efterlevnadsriskfaktorn till SOC 2 = Nej.

För Användning anger du Användare till fler än 50 användare och Transaktioner till större än 100.

Ange säkerhetsriskfaktorn för vilande datakryptering lika med Stöds inte. Ange sedan Riskpoäng lika med 6 eller lägre.

När resultaten har filtrerats osanktioneras och blockeras de med hjälp av kryssrutan massåtgärd för att ta bort sanktionering av alla i en åtgärd. När de är osanktionerade använder du ett blockerande skript för att blockera dem från att användas i din miljö.

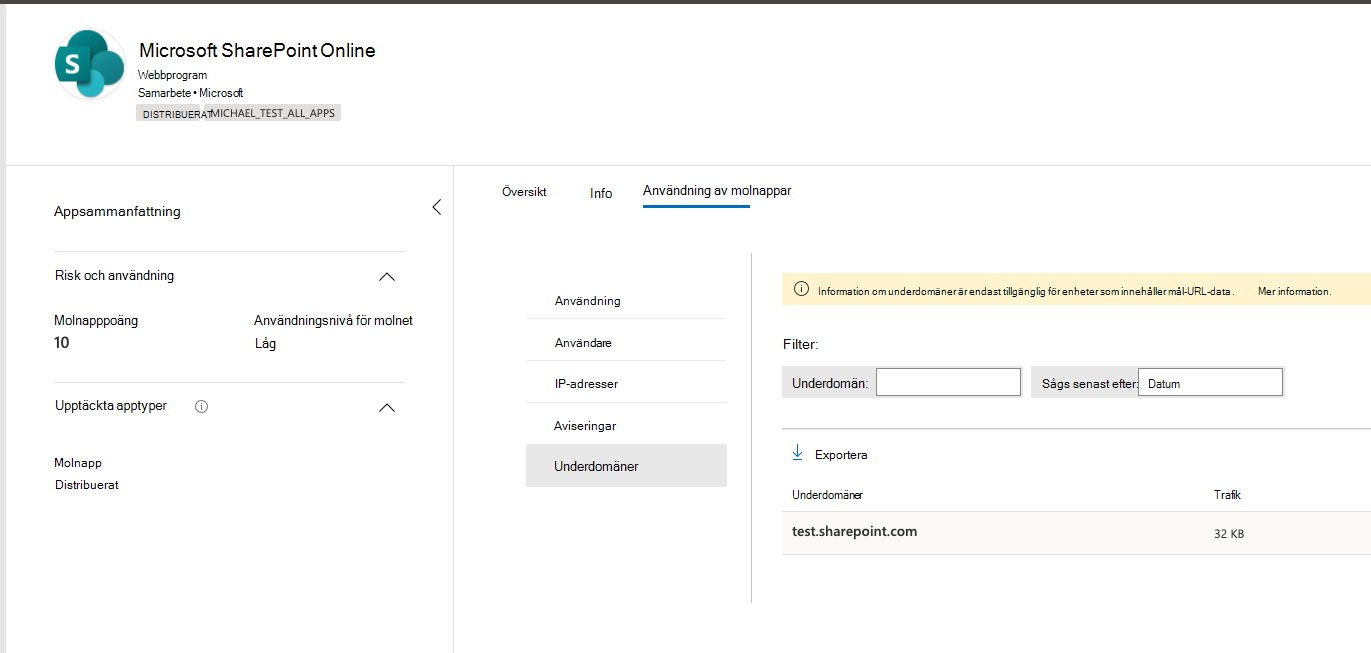

Du kanske också vill identifiera specifika appinstanser som används genom att undersöka de identifierade underdomänerna. Du kan till exempel skilja mellan olika SharePoint-webbplatser:

Obs!

Djupdykning i identifierade appar stöds endast i brandväggar och proxyservrar som innehåller mål-URL-data. Mer information finns i Brandväggar och proxyservrar som stöds.

Om Defender for Cloud Apps inte kan matcha underdomänen som identifieras i trafikloggarna med data som lagras i appkatalogen, märks underdomänen som Övrigt.

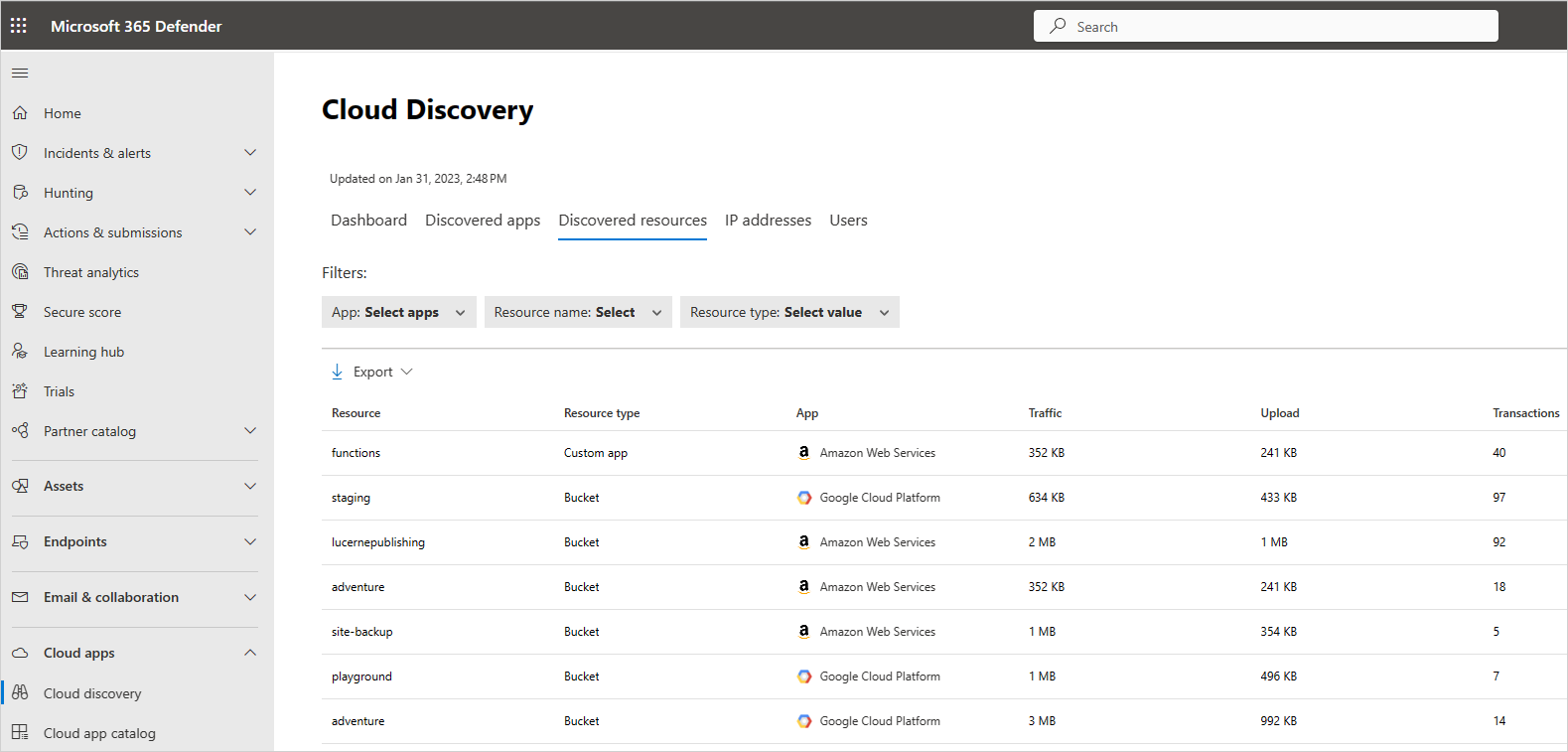

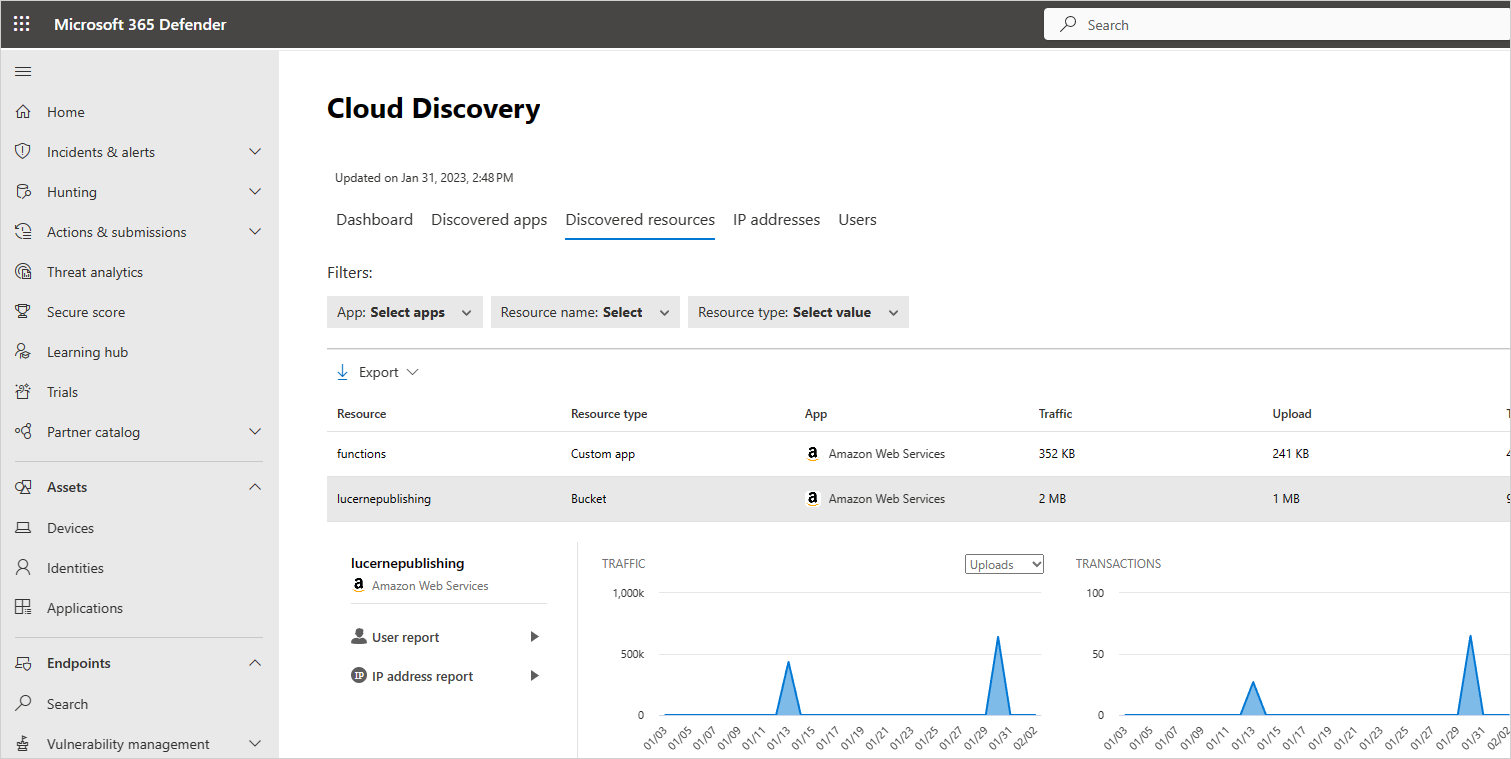

Identifiera resurser och anpassade appar

Med molnidentifiering kan du också ta en titt på dina IaaS- och PaaS-resurser. Upptäck aktivitet på dina resursvärdplattformar och visa åtkomst till data i dina appar och resurser med egen värd, inklusive lagringskonton, infrastruktur och anpassade appar som finns i Azure, Google Cloud Platform och AWS. Du kan inte bara se den övergripande användningen i dina IaaS-lösningar, utan du kan få insyn i de specifika resurser som finns på var och en och den övergripande användningen av resurserna för att minska risken per resurs.

Om till exempel en stor mängd data laddas upp identifierar du vilken resurs den laddas upp till och ökar detaljnivån för att se vem som utförde aktiviteten.

Obs!

Detta stöds endast i brandväggar och proxyservrar som innehåller mål-URL-data. Mer information finns i listan över enheter som stöds i Brandväggar och proxyservrar som stöds.

Så här visar du identifierade resurser:

I Microsoft Defender-portalen går du till Cloud Apps och väljer Molnidentifiering. Välj sedan fliken Identifierade resurser .

På sidan Identifierade resurser ökar du detaljnivån för varje resurs för att se vilka typer av transaktioner som har inträffat, vem som har använt den och sedan öka detaljnivån för att undersöka användarna ytterligare.

För anpassade appar väljer du alternativmenyn i slutet av raden och väljer sedan Lägg till ny anpassad app. Då öppnas dialogrutan Lägg till den här appen , där du kan namnge och identifiera appen så att den kan inkluderas i instrumentpanelen för molnidentifiering.

Generera en chefsrapport för molnidentifiering

Det bästa sättet att få en översikt över skugg-IT-användning i organisationen är genom att generera en chefsrapport för molnidentifiering. Den här rapporten identifierar de största potentiella riskerna och hjälper dig att planera ett arbetsflöde för att minimera och hantera risker tills de har lösts.

Så här genererar du en chefsrapport för molnidentifiering:

I Microsoft Defender-portalen går du till Cloud Apps och väljer Molnidentifiering.

På sidan Molnidentifiering väljer du Åtgärder>Generera cloud discovery-chefsrapport.

Du kan också ändra rapportnamnet och sedan välja Generera.

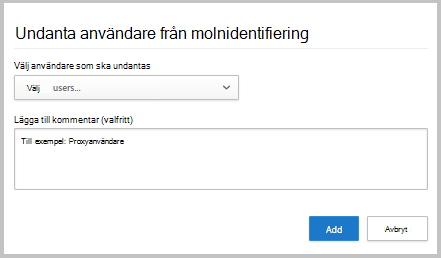

Exkludera entiteter

Om du har systemanvändare, IP-adresser eller enheter som är bullriga men ointresserade, eller entiteter som inte ska visas i Shadow IT-rapporterna, kanske du vill undanta deras data från de molnidentifieringsdata som analyseras. Du kanske till exempel vill undanta all information som kommer från en lokal värd.

Så här skapar du ett undantag:

I Microsoft Defender-portalen väljer du Inställningar Cloud>Apps>Cloud Discovery>Exclude-entiteter.

Välj antingen fliken Exkluderade användare, Exkluderade grupper, Exkluderade IP-adresser eller Exkluderade enheter och välj knappen +Lägg till för att lägga till ditt undantag.

Lägg till ett användaralias, en IP-adress eller ett enhetsnamn. Vi rekommenderar att du lägger till information om varför undantaget gjordes.

Obs!

Alla entitetsundantag gäller endast för nyligen mottagna data. Historiska data för de exkluderade entiteterna förblir kvar under kvarhållningsperioden (90 dagar).

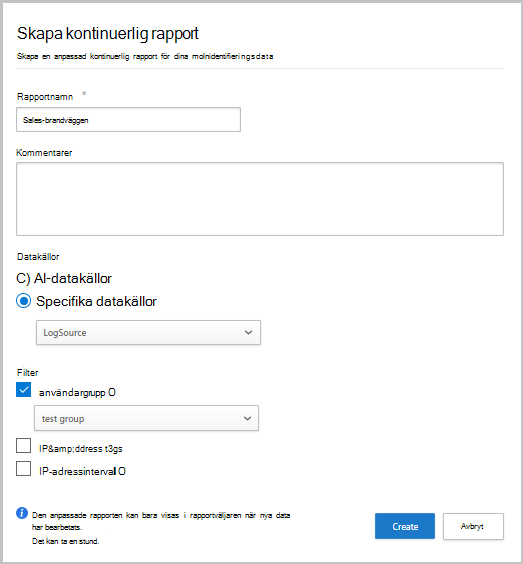

Hantera kontinuerliga rapporter

Anpassade kontinuerliga rapporter ger dig mer kornighet när du övervakar organisationens loggdata för molnidentifiering. Skapa anpassade rapporter för att filtrera på specifika geografiska platser, nätverk och platser eller organisationsenheter. Som standard visas endast följande rapporter i din molnidentifieringsrapportväljare:

Den globala rapporten konsoliderar all information i portalen från alla datakällor som du har inkluderat i dina loggar. Den globala rapporten innehåller inte data från Microsoft Defender för Endpoint.

Den specifika rapporten Datakälla visar endast information från en specifik datakälla.

Så här skapar du en ny kontinuerlig rapport:

I Microsoft Defender-portalen väljer du Inställningar Cloud>Apps>Cloud Discovery>Kontinuerlig rapport>Skapa rapport.

Ange ett rapportnamn.

Välj de datakällor som du vill inkludera (alla eller specifika).

Ange önskade filter för data. Dessa filter kan vara användargrupper, IP-adresstaggar eller IP-adressintervall. Mer information om hur du arbetar med IP-adresstaggar och IP-adressintervall finns i Ordna data efter dina behov.

Obs!

Alla anpassade rapporter är begränsade till högst 1 GB okomprimerade data. Om det finns mer än 1 GB data exporteras de första 1 GB data till rapporten.

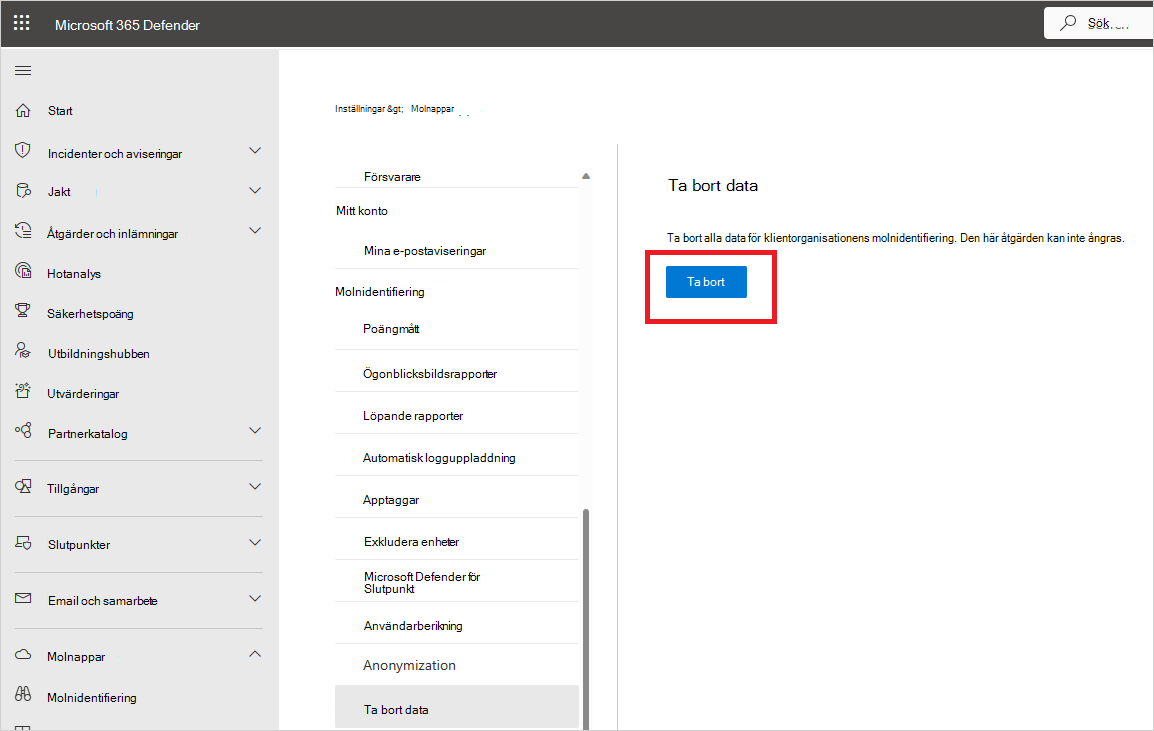

Ta bort molnidentifieringsdata

Vi rekommenderar att du tar bort molnidentifieringsdata i följande fall:

Om du har laddat upp loggfiler manuellt har det gått lång tid sedan du uppdaterade systemet med nya loggfiler och du inte vill att gamla data ska påverka resultatet.

När du anger en ny anpassad datavy gäller den endast för nya data från den punkten och framåt. I sådana fall kanske du vill radera gamla data och sedan ladda upp loggfilerna igen så att den anpassade datavyn kan hämta händelser i loggfilsdata.

Om många användare eller IP-adresser nyligen började arbeta igen efter att ha varit offline under en tid identifieras deras aktivitet som avvikande och kan ge dig falska positiva överträdelser.

Viktigt

Se till att du vill ta bort data innan du gör det. Den här åtgärden är irreversbil och tar bort alla molnidentifieringsdata i systemet.

Så här tar du bort molnidentifieringsdata:

I Microsoft Defender-portalen väljer du Inställningar Cloud>Apps>Cloud Discovery>Ta bort data.

Välj knappen Ta bort .

Obs!

Borttagningsprocessen tar några minuter och är inte omedelbar.