Skapa egna incidenter manuellt i Microsoft Sentinel i Azure Portal

Viktigt!

Manuell incidentskapande, med hjälp av portalen eller Logic Apps, är för närvarande i förhandsversion. Se kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure för ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Skapande av manuella incidenter är allmänt tillgängligt med hjälp av API:et.

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Med Microsoft Sentinel som siem-lösning (säkerhetsinformation och händelsehantering) är hotidentifierings- och svarsaktiviteterna för säkerhetsåtgärder centrerade på incidenter som du undersöker och åtgärdar. Dessa incidenter har två huvudsakliga källor:

De genereras automatiskt när identifieringsmekanismer fungerar på loggar och aviseringar som Microsoft Sentinel matar in från sina anslutna datakällor.

De matas in direkt från andra anslutna Microsoft-säkerhetstjänster (till exempel Microsoft Defender XDR) som skapade dem.

Hotdata kan dock också komma från andra källor som inte matas in i Microsoft Sentinel, eller händelser som inte registreras i någon logg, och kan ändå motivera att du öppnar en undersökning. En anställd kan till exempel märka att en okänd person ägnar sig åt misstänkt aktivitet relaterad till organisationens informationstillgångar. Den här medarbetaren kan anropa eller skicka ett e-postmeddelande till säkerhetsåtgärdscentret (SOC) för att rapportera aktiviteten.

Med Microsoft Sentinel i Azure Portal kan dina säkerhetsanalytiker manuellt skapa incidenter för alla typer av händelser, oavsett källa eller data, så att du inte går miste om att undersöka dessa ovanliga typer av hot.

Vanliga användningsfall

Skapa en incident för en rapporterad händelse

Det här är scenariot som beskrivs i introduktionen ovan.

Skapa incidenter av händelser från externa system

Skapa incidenter baserat på händelser från system vars loggar inte matas in i Microsoft Sentinel. En SMS-baserad nätfiskekampanj kan till exempel använda organisationens företagsanpassning och teman för att rikta in sig på anställdas personliga mobila enheter. Du kanske vill undersöka en sådan attack och du kan skapa en incident i Microsoft Sentinel så att du har en plattform för att hantera din undersökning, samla in och logga bevis och registrera dina svars- och åtgärdsåtgärder.

Skapa incidenter baserat på jaktresultat

Skapa incidenter baserat på observerade resultat av jaktaktiviteter. Även om hotjakt till exempel finns i samband med en viss undersökning (eller på egen hand) kan du stöta på bevis för ett helt orelaterat hot som motiverar en egen separat undersökning.

Skapa en incident manuellt

Det finns tre sätt att skapa en incident manuellt:

- Skapa en incident med hjälp av Azure Portal

- Skapa en incident med Hjälp av Azure Logic Apps med hjälp av Microsoft Sentinel-incidentutlösaren.

- Skapa en incident med hjälp av Microsoft Sentinel-API:et via åtgärdsgruppen Incidenter . Det gör att du kan hämta, skapa, uppdatera och ta bort incidenter.

När du har registrerat Microsoft Sentinel på Microsoft Defender-portalen synkroniseras inte manuellt skapade incidenter med Defender-portalen, även om de fortfarande kan visas och hanteras i Microsoft Sentinel i Azure Portal och via Logic Apps och API:et.

Skapa en incident med hjälp av Azure Portal

Välj Microsoft Sentinel och välj din arbetsyta.

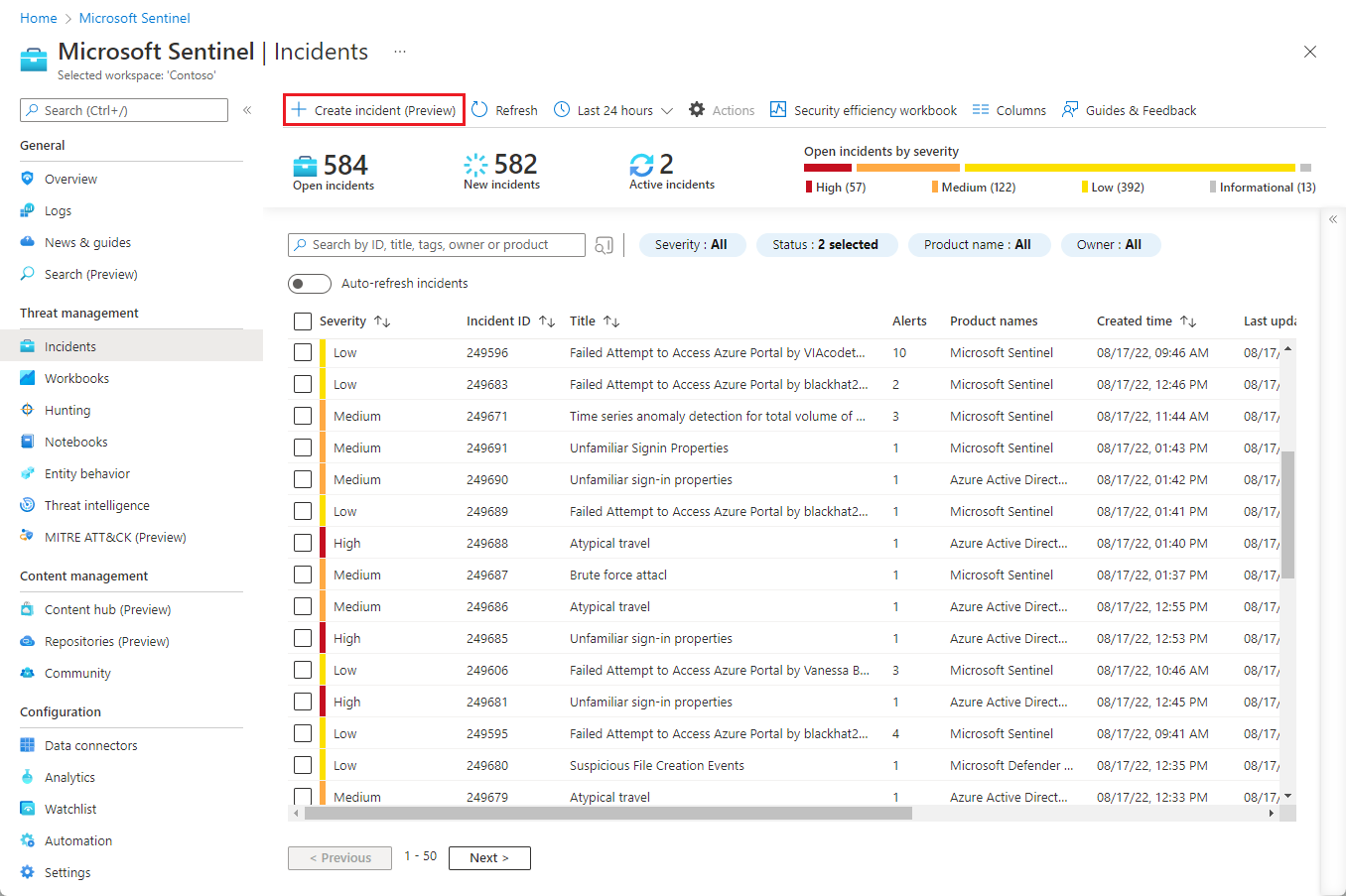

På Microsoft Sentinel-navigeringsmenyn väljer du Incidenter.

På sidan Incidenter väljer du + Skapa incident (förhandsversion) i knappfältet.

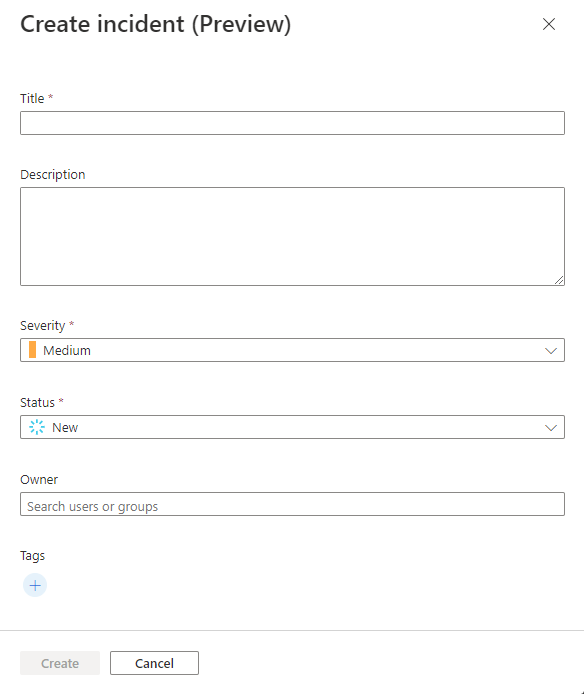

Panelen Skapa incident (förhandsversion) öppnas till höger på skärmen.

Fyll i fälten i panelen i enlighet med detta.

Title

- Ange en rubrik som du väljer för incidenten. Incidenten visas i kön med den här rubriken.

- Obligatoriskt. Fritext med obegränsad längd. Blanksteg kommer att trimmas.

Beskrivning

- Ange beskrivande information om incidenten, inklusive information som incidentens ursprung, eventuella inblandade entiteter, relation till andra händelser, vem som informerades och så vidare.

- Valfritt. Fritext upp till 5 000 tecken.

Allvarlighetsgrad

- Välj allvarlighetsgrad i listrutan. Alla allvarlighetsgrader som stöds av Microsoft Sentinel är tillgängliga.

- Obligatoriskt. Standardvärdet är "Medel".

Status

- Välj status i listrutan. Alla Statusar som stöds av Microsoft Sentinel är tillgängliga.

- Obligatoriskt. Standardvärdet är "Ny".

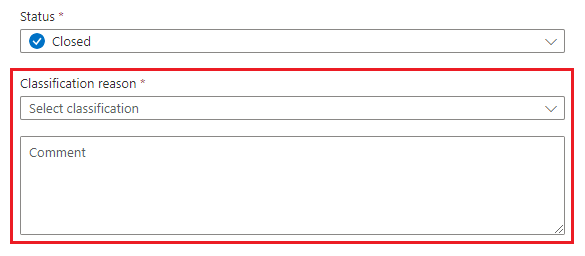

- Du kan skapa en incident med statusen "stängd" och sedan öppna den manuellt efteråt för att göra ändringar och välja en annan status. Om du väljer "stängd" i listrutan aktiveras klassificeringsorsaksfält så att du kan välja en orsak till att stänga incidenten och lägga till kommentarer.

Ägare

- Välj mellan tillgängliga användare eller grupper i din klientorganisation. Börja skriva ett namn för att söka efter användare och grupper. Välj fältet (klicka eller tryck) för att visa en lista med förslag. Välj "tilldela till mig" överst i listan för att tilldela incidenten till dig själv.

- Valfritt.

Taggar

- Använd taggar för att klassificera incidenter och för att filtrera och hitta dem i kön.

- Skapa taggar genom att välja plusteckenikonen, ange text i dialogrutan och välja OK. Automatisk slutförande föreslår taggar som används på arbetsytan under de föregående två veckorna.

- Valfritt. Fritext.

Välj Skapa längst ned i panelen. Efter några sekunder skapas incidenten och visas i incidentkön.

Om du tilldelar en incident statusen "Stängd" visas den inte i kön förrän du ändrar statusfiltret så att även stängda incidenter visas. Filtret anges som standard till att endast visa incidenter med statusen "Ny" eller "Aktiv".

Välj incidenten i kön om du vill se fullständig information, lägga till bokmärken, ändra dess ägare och status med mera.

Om du av någon anledning ändrar dig när du skapar incidenten kan du ta bort den från körutnätet eller inifrån själva incidenten.

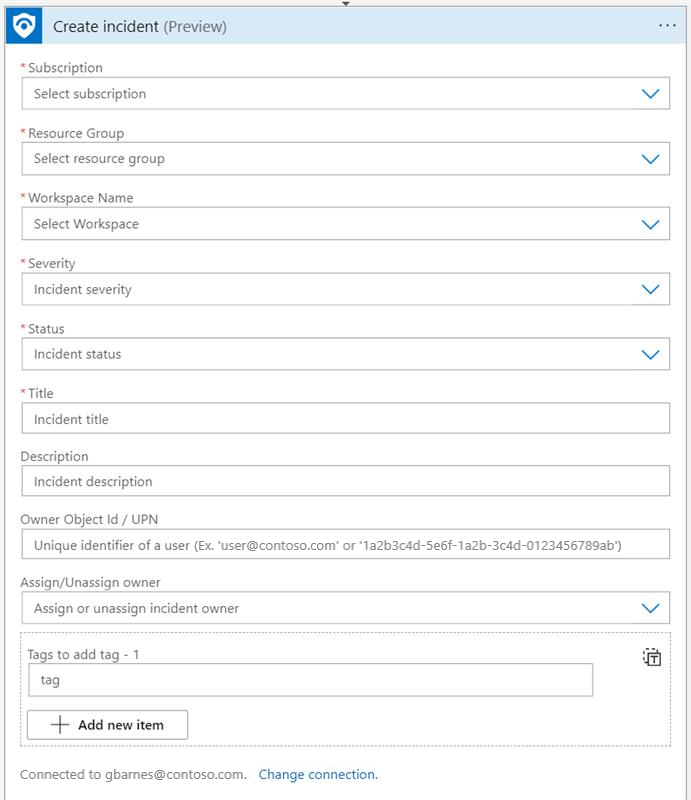

Skapa en incident med Hjälp av Azure Logic Apps

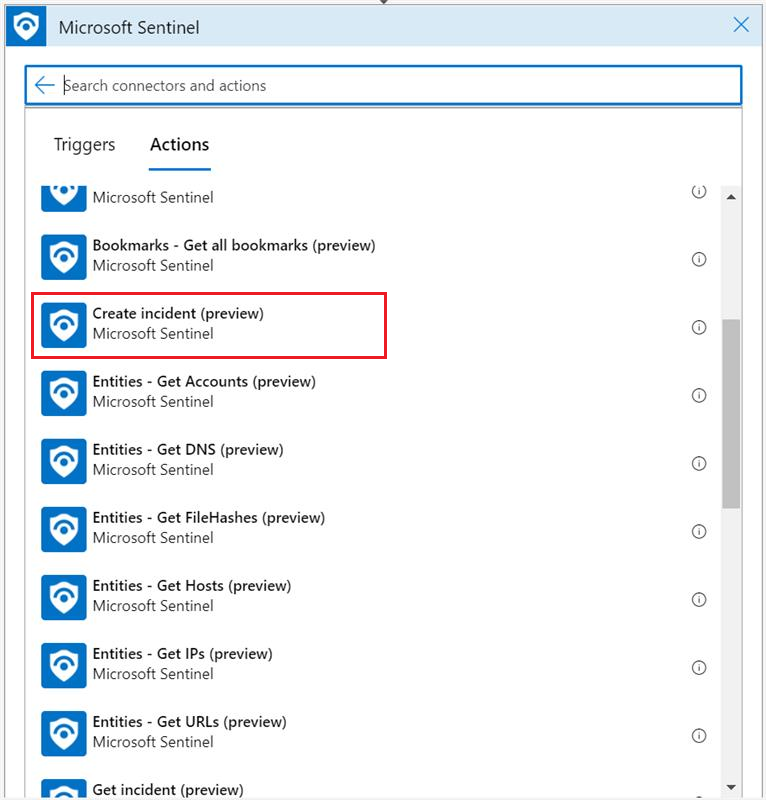

Att skapa en incident är också tillgängligt som en Logic Apps-åtgärd i Microsoft Sentinel-anslutningsappen och därför i Microsoft Sentinel-spelböcker.

Du hittar åtgärden Skapa incident (förhandsversion) i spelboksschemat för incidentutlösaren.

Du måste ange parametrar enligt beskrivningen nedan:

Välj ditt prenumerations-, resursgrupps- och arbetsytenamn i respektive listruta.

De återstående fälten finns i förklaringarna ovan (under Skapa en incident med hjälp av Azure Portal).

Microsoft Sentinel tillhandahåller några exempel på spelboksmallar som visar hur du arbetar med den här funktionen:

- Skapa incident med Microsoft Form

- Skapa incident från inkorgen för delad e-post

Du hittar dem i galleriet med spelboksmallar på sidan Microsoft Sentinel Automation .

Skapa en incident med hjälp av Microsoft Sentinel-API:et

Med åtgärdsgruppen Incidenter kan du inte bara skapa, utan även uppdatera (redigera), hämta (hämta), lista och ta bort incidenter.

Du skapar en incident med hjälp av följande slutpunkt. När den här begäran har gjorts visas incidenten i incidentkön i portalen.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}?api-version=2022-07-01-preview

Här är ett exempel på hur en begärandetext kan se ut:

{

"etag": "\"0300bf09-0000-0000-0000-5c37296e0000\"",

"properties": {

"lastActivityTimeUtc": "2019-01-01T13:05:30Z",

"firstActivityTimeUtc": "2019-01-01T13:00:30Z",

"description": "This is a demo incident",

"title": "My incident",

"owner": {

"objectId": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb"

},

"severity": "High",

"classification": "FalsePositive",

"classificationComment": "Not a malicious activity",

"classificationReason": "IncorrectAlertLogic",

"status": "Closed"

}

}

Kommentar

Incidenter som skapas manuellt innehåller inga entiteter eller aviseringar. Därför förblir fliken Aviseringar på incidentsidan tom tills du relaterar befintliga aviseringar till din incident.

Fliken Entiteter förblir också tom eftersom det för närvarande inte stöds att lägga till entiteter direkt till manuellt skapade incidenter. (Om du relaterar en avisering till den här incidenten visas entiteter från aviseringen i incidenten.)

Manuellt skapade incidenter visar inte heller något produktnamn i kön.

Incidentkön filtreras som standard för att endast visa incidenter med statusen "Ny" eller "Aktiv". Om du skapar en incident med statusen "Stängd" visas den inte i kön förrän du ändrar statusfiltret så att även stängda incidenter visas.

Nästa steg

Mer information finns i: