Lägga till hotinformation i grupp i Microsoft Sentinel från en CSV- eller JSON-fil

Den här artikeln visar hur du lägger till indikatorer från en CSV- eller STIX-objekt från en JSON-fil i Microsoft Sentinel-hotinformation. Eftersom delning av hotinformation fortfarande sker i e-postmeddelanden och andra informella kanaler under en pågående undersökning är det viktigt att du kan importera informationen snabbt till Microsoft Sentinel för att vidarebefordra nya hot till ditt team. Dessa identifierade hot är sedan tillgängliga för att driva andra analyser, till exempel att skapa säkerhetsaviseringar, incidenter och automatiserade svar.

Viktigt!

Den här funktionen finns i förhandsgranskning. Mer juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt inte har släppts i allmän tillgänglighet finns i tilläggsvillkoren för Förhandsversioner av Microsoft Azure.

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Förutsättningar

Du måste ha läs- och skrivbehörighet till Microsoft Sentinel-arbetsytan för att lagra din hotinformation.

Välj en importmall för hotinformationen

Lägg till flera hotinformationsobjekt med en särskilt utformad CSV- eller JSON-fil. Ladda ned filmallarna för att bekanta dig med fälten och hur de mappas till de data du har. Granska de obligatoriska fälten för varje malltyp för att verifiera dina data innan du importerar dem.

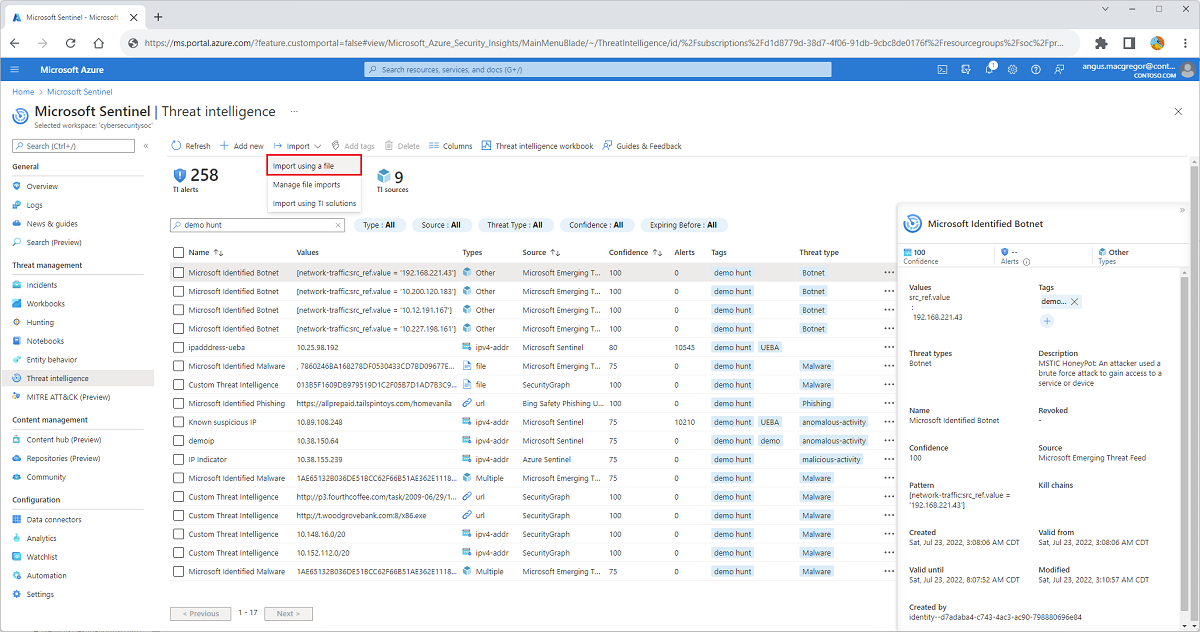

För Microsoft Sentinel i Azure Portal går du till Hothantering och väljer Hotinformation.

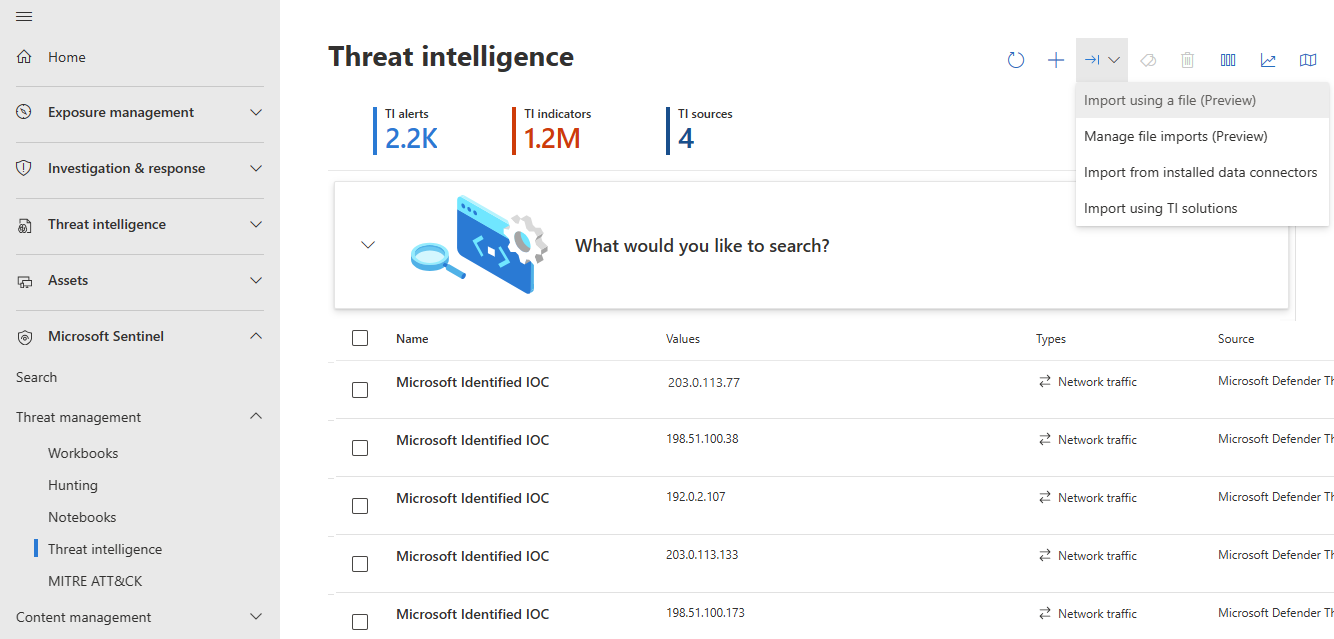

För Microsoft Sentinel i Defender-portalen väljer du Hotinformation om Hothantering i>Microsoft Sentinel>.

Välj Importera>import med hjälp av en fil.

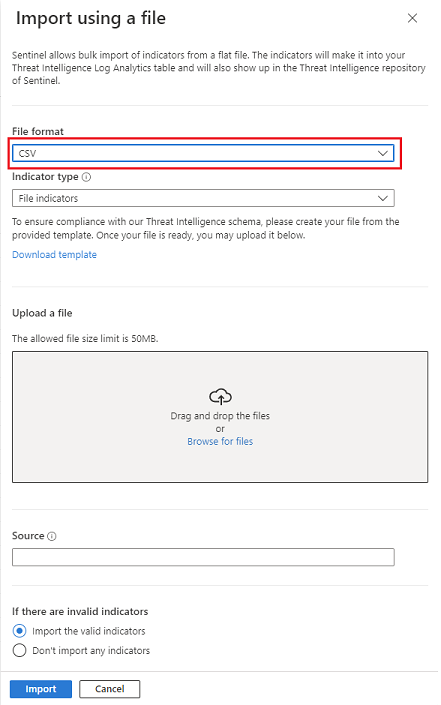

I listrutan Filformat väljer du CSV eller JSON.

Kommentar

CSV-mallen stöder endast indikatorer. JSON-mallen stöder indikatorer och andra STIX-objekt som hotaktörer, attackmönster, identiteter och relationer. Mer information om hur du skapar STIX-objekt som stöds i JSON finns i Ladda upp API-referens.

När du har valt en mall för massuppladdning väljer du länken Ladda ned mall .

Överväg att gruppera hotinformation efter källa eftersom varje filuppladdning kräver en.

Mallarna innehåller alla fält som du behöver för att skapa en enda giltig indikator, inklusive obligatoriska fält och valideringsparametrar. Replikera den strukturen för att fylla i fler indikatorer i en fil eller lägg till STIX-objekt i JSON-filen. Mer information om mallarna finns i Förstå importmallarna.

Ladda upp hotinformationsfilen

Ändra filnamnet från standardmallen, men behåll filnamnstillägget som .csv eller .json. När du skapar ett unikt filnamn är det enklare att övervaka dina importer från fönstret Hantera filimporter .

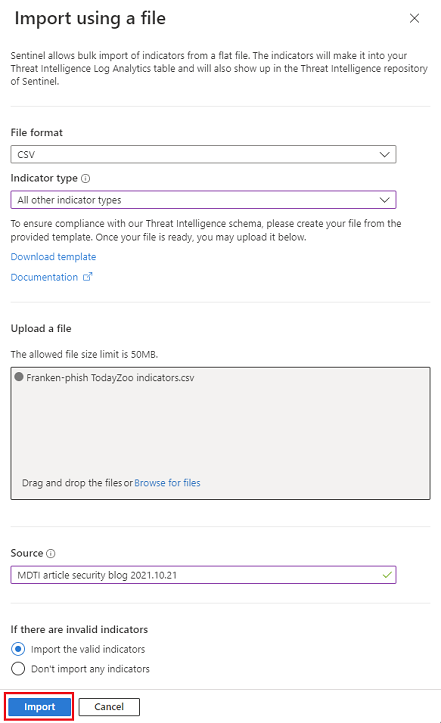

Dra masshotinformationsfilen till avsnittet Ladda upp en fil eller bläddra efter filen med hjälp av länken.

Ange en källa för hotinformationen i textrutan Källa . Det här värdet är stämplat på alla indikatorer som ingår i filen. Visa den här egenskapen som

SourceSystemfält. Källan visas också i fönstret Hantera filimporter . Mer information finns i Arbeta med hotindikatorer.Välj hur du vill att Microsoft Sentinel ska hantera ogiltiga poster genom att välja en av knapparna längst ned i fönstret Importera med hjälp av ett filfönster :

- Importera endast giltiga poster och utelämna eventuella ogiltiga poster från filen.

- Importera inga poster om ett enskilt objekt i filen är ogiltigt.

Välj Importera.

Hantera filimporter

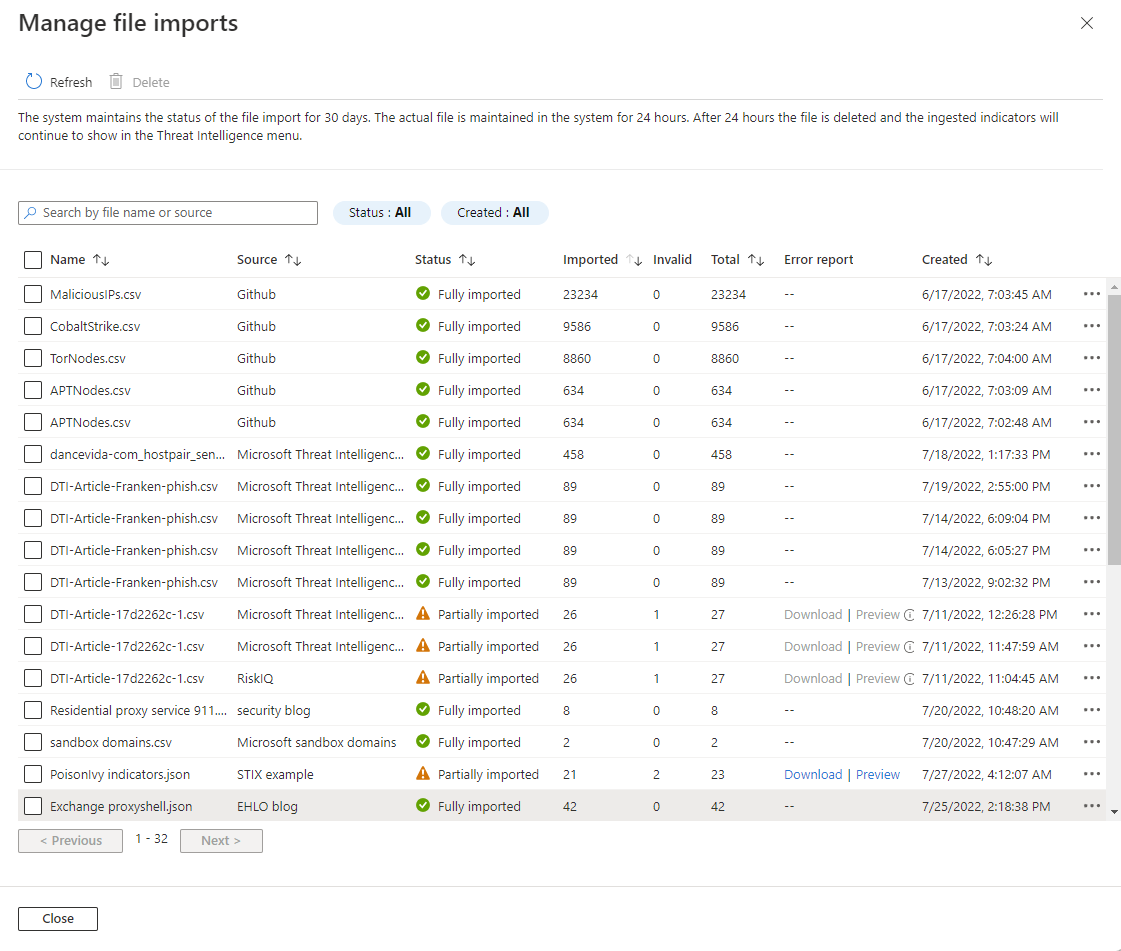

Övervaka importen och visa felrapporter för delvis importerade eller misslyckade importer.

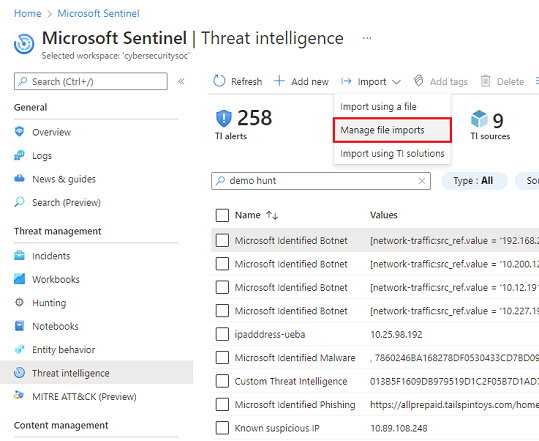

Välj Importera>hantera filimporter.

Granska statusen för importerade filer och antalet ogiltiga poster. Det giltiga antalet poster uppdateras när filen har bearbetats. Vänta tills importen har slutförts för att få det uppdaterade antalet giltiga poster.

Visa och sortera importer genom att välja Källa, namn på hotinformationsfilen, numret Importerat, Totalt antal poster i varje fil eller datumet Skapad.

Välj förhandsgranskningen av felfilen eller ladda ned felfilen som innehåller felen om ogiltiga poster.

Microsoft Sentinel behåller statusen för filimporten i 30 dagar. Den faktiska filen och den associerade felfilen underhålls i systemet i 24 timmar. Efter 24 timmar tas filen och felfilen bort, men alla inmatade indikatorer fortsätter att visas i hotinformation.

Förstå importmallarna

Granska varje mall för att säkerställa att hotinformationen har importerats. Se till att referera till anvisningarna i mallfilen och följande kompletterande vägledning.

CSV-mallstruktur

På listrutan Indikatortyp väljer du CSV. Välj sedan alternativen Filindikatorer eller Alla andra indikatortyper .

CSV-mallen behöver flera kolumner för att hantera filindikatortypen eftersom filindikatorer kan ha flera hash-typer som MD5 och SHA256. Alla andra indikatortyper som IP-adresser kräver bara den observerbara typen och det observerbara värdet.

Kolumnrubrikerna för mallen CSV Alla andra indikatortyper innehåller fält som

threatTypes, enstaka eller fleratags,confidenceochtlpLevel. Traffic Light Protocol (TLP) är en känslighetsbeteckning som hjälper dig att fatta beslut om delning av hotinformation.Endast fälten

validFrom,observableTypeochobservableValuekrävs.Ta bort hela den första raden från mallen för att ta bort kommentarerna före uppladdningen.

Den maximala filstorleken för en CSV-filimport är 50 MB.

Här är ett exempel på en indikator för domännamn som använder CSV-mallen:

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

JSON-mallstruktur

Det finns bara en JSON-mall för alla STIX-objekttyper. JSON-mallen baseras på STIX 2.1-formatet.

Elementet

typestöderindicator,attack-pattern,identity,threat-actorochrelationship.För indikatorer stöder elementet

patternindikatortypernafile,ipv4-addr,ipv6-addr,domain-name,url,user-account,email-addrochwindows-registry-key.Ta bort mallkommentarna innan du laddar upp.

Stäng det sista objektet i matrisen med hjälp

}av kommatecknet utan kommatecken.Den maximala filstorleken för en JSON-filimport är 250 MB.

Här är en exempelindikator ipv4-addr och attack-pattern använder JSON-filformatet:

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

},

{

"type": "attack-pattern",

"spec_version": "2.1",

"id": "attack-pattern--fb6aa549-c94a-4e45-b4fd-7e32602dad85",

"created": "2015-05-15T09:12:16.432Z",

"modified": "2015-05-20T09:12:16.432Z",

"created_by_ref": "identity--f431f809-377b-45e0-aa1c-6a4751cae5ff",

"revoked": false,

"labels": [

"heartbleed",

"has-logo"

],

"confidence": 55,

"lang": "en",

"object_marking_refs": [

"marking-definition--34098fce-860f-48ae-8e50-ebd3cc5e41da"

],

"granular_markings": [

{

"marking_ref": "marking-definition--089a6ecb-cc15-43cc-9494-767639779123",

"selectors": [

"description",

"labels"

],

"lang": "en"

}

],

"extensions": {

"extension-definition--d83fce45-ef58-4c6c-a3f4-1fbc32e98c6e": {

"extension_type": "property-extension",

"rank": 5,

"toxicity": 8

}

},

"external_references": [

{

"source_name": "capec",

"description": "spear phishing",

"external_id": "CAPEC-163"

}

],

"name": "Attack Pattern 2.1",

"description": "menuPass appears to favor spear phishing to deliver payloads to the intended targets. While the attackers behind menuPass have used other RATs in their campaign, it appears that they use PIVY as their primary persistence mechanism.",

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "initial-compromise"

}

],

"aliases": [

"alias_1",

"alias_2"

]

}

]

Relaterat innehåll

I den här artikeln har du lärt dig hur du manuellt stärker hotinformationen genom att importera indikatorer och andra STIX-objekt som samlats in i flata filer. Mer information om hur hotinformation driver andra analyser i Microsoft Sentinel finns i följande artiklar: