Anslut Microsoft Sentinel för Amazon Web Services mata in loggdata för AWS-tjänsten

Använd AWS-anslutningsapparna (Amazon Web Services) för att hämta AWS-tjänstloggar till Microsoft Sentinel. Dessa anslutningsappar fungerar genom att ge Microsoft Sentinel åtkomst till dina AWS-resursloggar. När du konfigurerar anslutningsappen upprättas en förtroenderelation mellan Amazon Web Services och Microsoft Sentinel. Detta görs på AWS genom att skapa en roll som ger behörighet till Microsoft Sentinel att komma åt dina AWS-loggar.

Den här anslutningsappen är tillgänglig i två versioner: den äldre anslutningsappen för CloudTrail-hantering och dataloggar och den nya versionen som kan mata in loggar från följande AWS-tjänster genom att hämta dem från en S3-bucket (länkarna är till AWS-dokumentationen):

- Amazon Virtual Private Cloud (VPC) - VPC Flow Logs

- Amazon GuardDuty-resultat -

- AWS CloudTrail - Management och datahändelser

- AWS CloudWatch - CloudWatch-loggar

På den här fliken beskrivs hur du konfigurerar AWS S3-anslutningsappen. Processen för att konfigurera den har två delar: AWS-sidan och Microsoft Sentinel-sidan. Varje sidas process genererar information som används av den andra sidan. Den här dubbelriktade autentiseringen skapar säker kommunikation.

Förutsättningar

Kontrollera att loggarna från den valda AWS-tjänsten använder det format som godkänts av Microsoft Sentinel:

- Amazon VPC: .csv fil i GZIP-format med rubriker; avgränsare: utrymme.

- Amazon GuardDuty: json-line- och GZIP-format.

- AWS CloudTrail: .json fil i GZIP-format.

- CloudWatch: .csv fil i GZIP-format utan rubrik. Om du behöver konvertera loggarna till det här formatet kan du använda den här CloudWatch lambda-funktionen.

Du måste ha skrivbehörighet på Microsoft Sentinel-arbetsytan.

Installera Amazon Web Services-lösningen från Innehållshubben i Microsoft Sentinel. Mer information finns i Identifiera och hantera innehåll i Microsoft Sentinel out-of-the-box.

Arkitekturöversikt

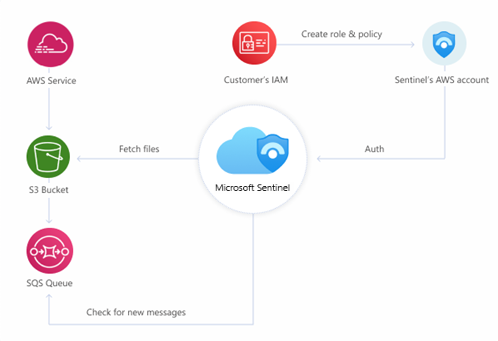

Den här bilden och följande text visar hur delarna i den här anslutningslösningen interagerar.

AWS-tjänster är konfigurerade för att skicka sina loggar till S3-lagringshink (Simple Storage Service).

S3-bucketen skickar meddelanden till meddelandekön SQS (Simple Queue Service) när den tar emot nya loggar.

Microsoft Sentinel AWS S3-anslutningsappen avsöker SQS-kön med regelbundna, frekventa intervall. Om det finns ett meddelande i kön innehåller det sökvägen till loggfilerna.

Anslutningsappen läser meddelandet med sökvägen och hämtar sedan filerna från S3-bucketen.

För att ansluta till SQS-kön och S3-bucketen använder Microsoft Sentinel en federerad webbidentitetsprovider (Microsoft Entra ID) för autentisering med AWS via OpenID Anslut (OIDC) och antar en AWS IAM-roll. Rollen konfigureras med en behörighetsprincip som ger den åtkomst till dessa resurser.

Anslut S3-anslutningsappen

I din AWS-miljö:

Konfigurera dina AWS-tjänster för att skicka loggar till en S3-bucket.

Skapa en SQS-kö (Simple Queue Service) för att skicka meddelanden.

Skapa en webbidentitetsprovider för att autentisera användare till AWS via OpenID Anslut (OIDC).

Skapa en antagen roll för att bevilja behörigheter till användare som autentiseras av OIDC-webbidentitetsprovidern för att få åtkomst till dina AWS-resurser.

Bifoga lämpliga IAM-behörighetsprinciper för att ge den antagna rollen åtkomst till lämpliga resurser (S3-bucket, SQS).

Vi har gjort ett skript tillgängligt på vår GitHub-lagringsplats som automatiserar AWS-sidan av den här processen. Se anvisningarna för automatisk installation senare i det här dokumentet.

I Microsoft Sentinel:

- Aktivera och konfigurera AWS S3-Anslut eller i Microsoft Sentinel-portalen. Se anvisningarna nedan.

Automatisk installation

För att förenkla registreringsprocessen har Microsoft Sentinel tillhandahållit ett PowerShell-skript för att automatisera installationen av AWS-sidan av anslutningsappen – nödvändiga AWS-resurser, autentiseringsuppgifter och behörigheter.

Skriptet utför följande åtgärder:

Skapar en OIDC-webbidentitetsprovider för att autentisera Microsoft Entra-ID-användare till AWS.

Skapar en IAM-antad roll med de minsta nödvändiga behörigheterna för att ge OIDC-autentiserade användare åtkomst till dina loggar i en viss S3-bucket och SQS-kö.

Aktiverar angivna AWS-tjänster för att skicka loggar till S3-bucketen och meddelanden till den SQS-kön.

Om det behövs skapar du S3-bucketen och den SQS-kön för det här ändamålet.

Konfigurerar alla nödvändiga IAM-behörighetsprinciper och tillämpar dem på den IAM-roll som skapades ovan.

För Azure Government-moln skapar ett specialiserat skript en annan OIDC-webbidentitetsprovider, till vilken den tilldelar den IAM-antagna rollen.

Krav för automatisk installation

- Du måste ha PowerShell och AWS CLI på datorn.

- Installationsanvisningar för PowerShell

- Installationsanvisningar för AWS CLI (från AWS-dokumentationen)

Instruktioner

Använd följande steg för att köra skriptet för att konfigurera anslutningsappen:

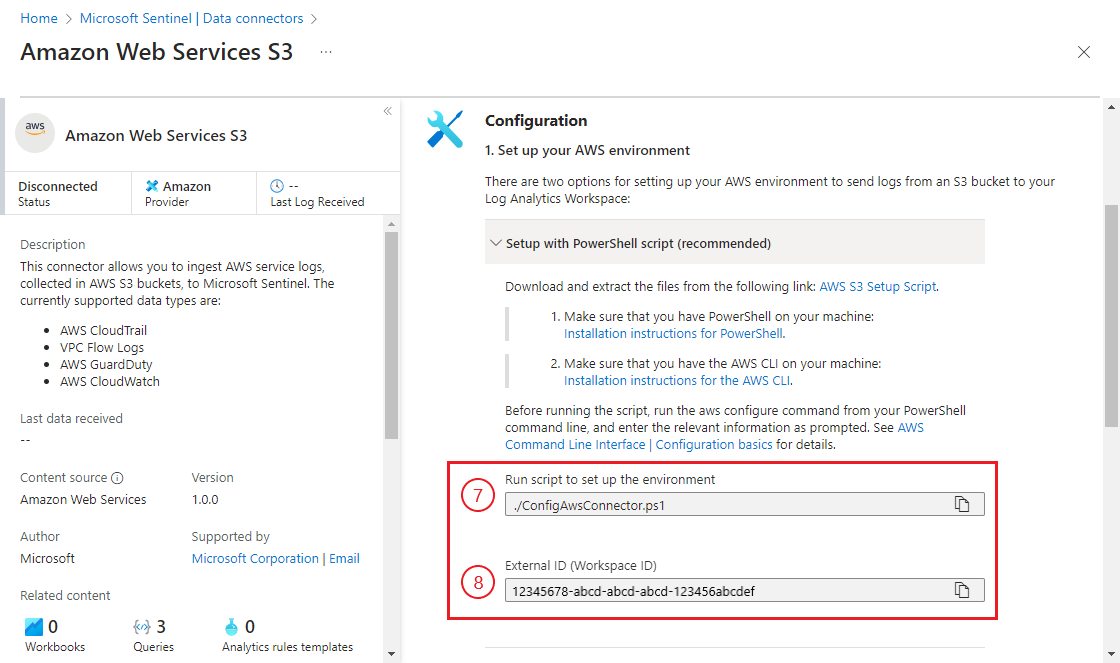

På Microsoft Sentinel-navigeringsmenyn väljer du Dataanslutningsprogram.

Välj Amazon Web Services S3 från galleriet för dataanslutningsappar.

Om du inte ser anslutningsappen installerar du Amazon Web Services-lösningen från Innehållshubben i Microsoft Sentinel.

I informationsfönstret för anslutningsappen väljer du Sidan Öppna anslutningsapp.

Under 1 i avsnittet Konfiguration. Konfigurera din AWS-miljö och expandera Installation med PowerShell-skript (rekommenderas).

Följ anvisningarna på skärmen för att ladda ned och extrahera installationsskriptet för AWS S3 (länken laddar ned en zip-fil som innehåller huvudinstallationsskriptet och hjälpskripten) från anslutningssidan.

Kommentar

För att mata in AWS-loggar i ett Azure Government-moln laddar du ned och extraherar det här specialiserade installationsskriptet för AWS S3 Gov i stället.

Innan du kör skriptet

aws configurekör du kommandot från powershell-kommandoraden och anger relevant information enligt uppmaningen. Se AWS-kommandoradsgränssnittet | Grundläggande konfiguration ( från AWS-dokumentationen) för mer information.Kör nu skriptet. Kopiera kommandot från anslutningssidan (under "Kör skript för att konfigurera miljön") och klistra in det på kommandoraden.

Skriptet uppmanar dig att ange ditt arbetsyte-ID. Det här ID:t visas på anslutningssidan. Kopiera den och klistra in den i kommandotolken för skriptet.

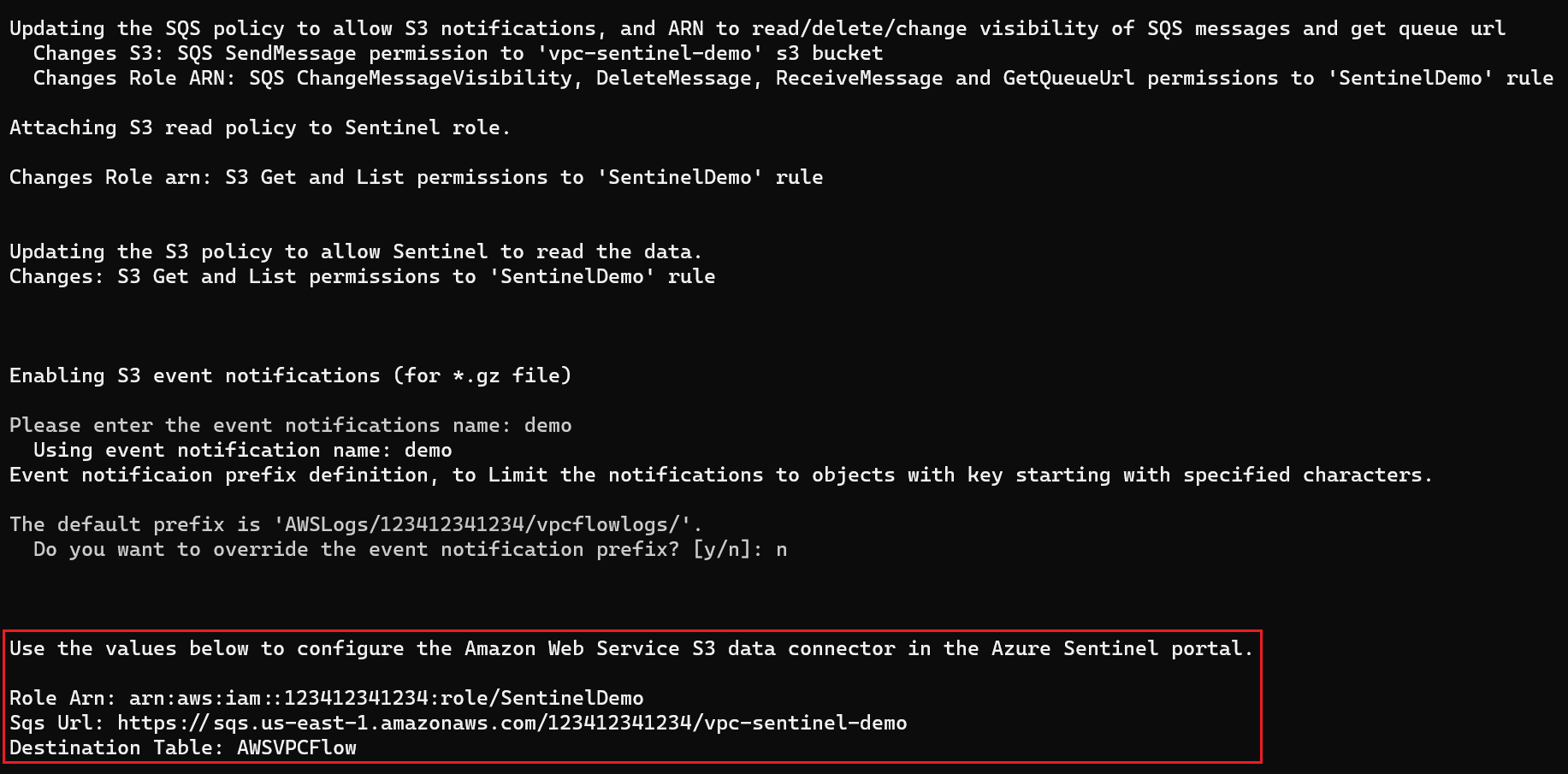

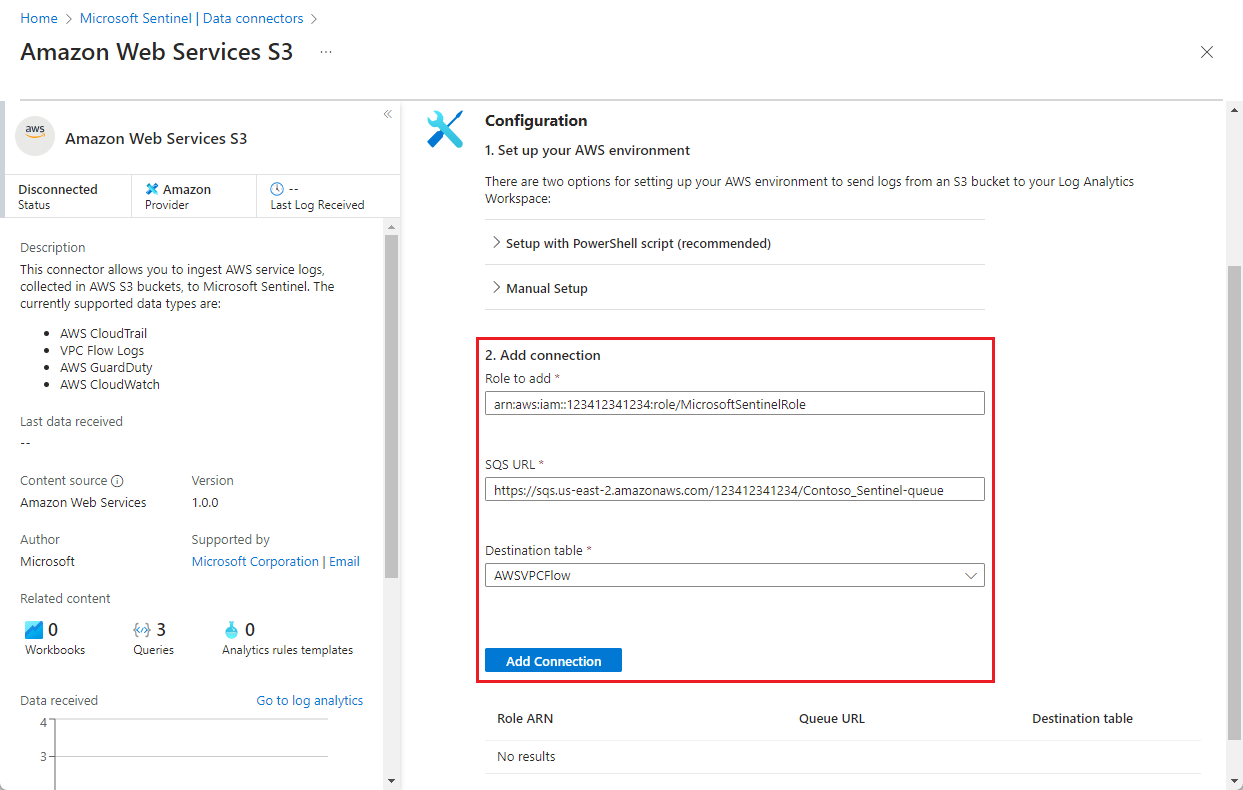

När skriptet är klart kopierar du roll-ARN och SQS-URL:en från skriptets utdata (se exemplet i den första skärmbilden nedan) och klistrar in dem i respektive fält på anslutningssidan under 2. Lägg till anslutning (se den andra skärmbilden nedan).

Välj en datatyp i listrutan Måltabell . Detta talar om för anslutningsprogrammet vilka AWS-tjänstens loggar som anslutningen upprättas för att samla in och i vilken Log Analytics-tabell den kommer att lagra inmatade data. Välj sedan Lägg till anslutning.

Kommentar

Skriptet kan ta upp till 30 minuter att slutföra körningen.

Manuell konfiguration

Microsoft rekommenderar att du använder det automatiska installationsskriptet för att distribuera den här anslutningsappen. Om du av någon anledning inte vill dra nytta av den här bekvämligheten följer du stegen nedan för att konfigurera anslutningsappen manuellt.

- Förbereda dina AWS-resurser

- Skapa en AWS-antad roll och bevilja åtkomst till AWS Sentinel-kontot

- Lägg till AWS-rollen och köinformationen i S3-dataanslutningen

- Konfigurera en AWS-tjänst för att exportera loggar till en S3-bucket

Förbereda dina AWS-resurser

Skapa en S3-bucket som du ska skicka loggarna till från dina AWS-tjänster – VPC, GuardDuty, CloudTrail eller CloudWatch.

- Se anvisningarna för att skapa en S3-lagringshink i AWS-dokumentationen.

Skapa en standardmeddelandekö för Simple Queue Service (SQS) som S3-bucketen ska publicera meddelanden till.

- Se anvisningarna för att skapa en standardkö för Simple Queue Service (SQS) i AWS-dokumentationen.

Konfigurera S3-bucketen för att skicka meddelanden till din SQS-kö.

- Se anvisningarna för att publicera meddelanden till din SQS-kö i AWS-dokumentationen.

Installera AWS-dataanslutningsappen och förbereda miljön

I Microsoft Sentinel väljer du Dataanslutningsprogram i navigeringsmenyn.

Välj Amazon Web Services S3 från galleriet för dataanslutningsappar.

Om du inte ser anslutningsappen installerar du Amazon Web Services-lösningen från Innehållshubben i Microsoft Sentinel. Mer information finns i Identifiera och hantera innehåll i Microsoft Sentinel out-of-the-box.

I informationsfönstret för anslutningsappen väljer du Sidan Öppna anslutningsapp.

Under Konfiguration expanderar du Installation med PowerShell-skript (rekommenderas) och kopierar sedan det externa ID:t (arbetsyte-ID) till Urklipp.

Skapa en OIDC-webbidentitetsprovider (Open ID Anslut) och en AWS-antad roll

Öppna AWS-konsolen i ett annat webbläsarfönster eller en annan flik.

Skapa en webbidentitetsprovider. Följ dessa instruktioner i AWS-dokumentationen:

Skapa OpenID Anslut-identitetsprovidrar (OIDC).Parameter Markering/värde Kommentarer Klient-ID - Ignorera detta, du har det redan. Se målgruppsraden nedan. Leverantörstyp OpenID Connect I stället för standard-SAML. Provider-URL Kommersiella: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Regeringen:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Tumavtryck 626d44e704d1ceabe3bf0d53397464ac8080142cOm du skapar i IAM-konsolen bör du få det här resultatet genom att välja Hämta tumavtryck . Publik Kommersiella: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Regeringen:api://d4230588-5f84-4281-a9c7-2c15194b28f7Skapa en IAM-antad roll. Följ dessa instruktioner i AWS-dokumentationen:

Skapa en roll för webbidentitet eller OpenID Anslut Federation.Parameter Markering/värde Kommentarer Betrodd entitetstyp Webbidentitet I stället för standard-AWS-tjänsten. Identitetsprovider Kommersiella: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Regeringen:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Providern som du skapade i föregående steg. Publik Kommersiella: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Regeringen:api://d4230588-5f84-4281-a9c7-2c15194b28f7Målgruppen som du definierade för identitetsprovidern i föregående steg. Behörigheter att tilldela AmazonSQSReadOnlyAccessAWSLambdaSQSQueueExecutionRoleAmazonS3ReadOnlyAccessROSAKMSProviderPolicy- Ytterligare principer för att mata in de olika typerna av AWS-tjänstloggar

Information om dessa principer finns på sidan med relevanta AWS S3-anslutningsbehörigheter på Microsoft Sentinel GitHub-lagringsplatsen. Namn "OIDC_MicrosoftSentinelRole" Välj ett beskrivande namn som innehåller en referens till Microsoft Sentinel.

Namnet måste innehålla det exakta prefixetOIDC_, annars fungerar inte anslutningsappen korrekt.Redigera den nya rollens förtroendeprincip och lägg till ett annat villkor:

"sts:RoleSessionName": "MicrosoftSentinel_{WORKSPACE_ID)"Viktigt!

Värdet för parametern

sts:RoleSessionNamemåste ha det exakta prefixetMicrosoftSentinel_, annars fungerar inte anslutningsappen korrekt.Den färdiga förtroendeprincipen bör se ut så här:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Federated": "arn:aws:iam::XXXXXXXXXXXX:oidc-provider/sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/" }, "Action": "sts:AssumeRoleWithWebIdentity", "Condition": { "StringEquals": { "sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/:aud": "api://d4230588-5f84-4281-a9c7-2c15194b28f7", "sts:RoleSessionName": "MicrosoftSentinel_XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX" } } } ] }XXXXXXXXXXXXär ditt AWS-konto-ID.XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXär ditt Microsoft Sentinel-arbetsyte-ID.

Uppdatera (spara) principen när du är klar med redigeringen.

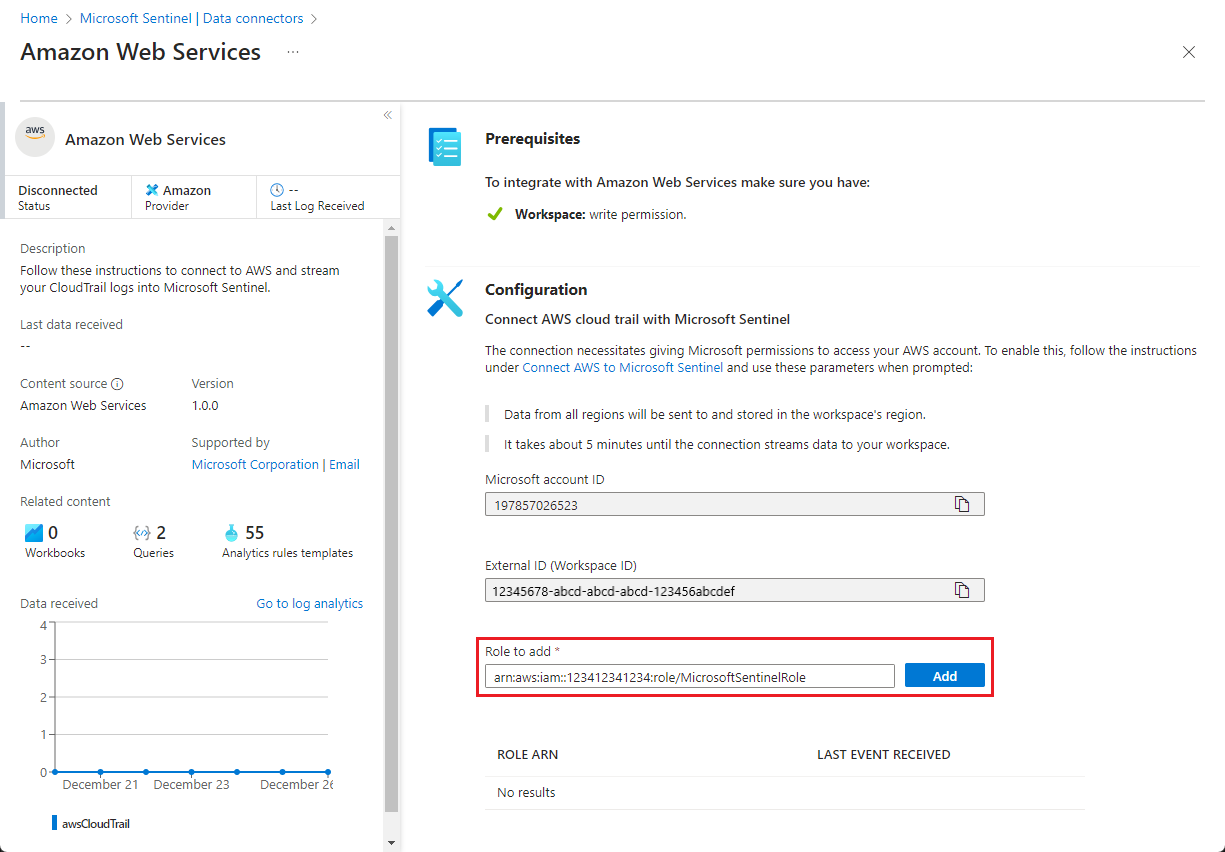

Lägg till AWS-rollen och köinformationen i S3-dataanslutningen

På webbläsarfliken som är öppen för AWS-konsolen anger du IAM-tjänsten (Identitets- och åtkomsthantering) och navigerar till listan över roller. Välj den roll som du skapade ovan.

Kopiera ARN till Urklipp.

Ange Simple Queue Service, välj den SQS-kö som du skapade och kopiera URL:en för kön till Urklipp.

Gå tillbaka till microsoft Sentinel-webbläsarfliken, som ska vara öppen för dataanslutningssidan för Amazon Web Services S3 (förhandsversion ). Under 2. Lägg till anslutning:

- Klistra in IAM-rollen ARN som du kopierade för två steg sedan i fältet Roll för att lägga till.

- Klistra in URL:en för den SQS-kö som du kopierade i det sista steget i fältet SQS URL .

- Välj en datatyp i listrutan Måltabell . Detta talar om för anslutningsprogrammet vilka AWS-tjänstens loggar som anslutningen upprättas för att samla in och i vilken Log Analytics-tabell den kommer att lagra inmatade data.

- Välj Lägg till anslutning.

Konfigurera en AWS-tjänst för att exportera loggar till en S3-bucket

Se Amazon Web Services-dokumentationen (länkad nedan) för instruktioner för att skicka varje typ av logg till din S3-bucket:

Publicera en VPC-flödeslogg till en S3-bucket.

Kommentar

Om du väljer att anpassa loggens format måste du inkludera startattributet när det mappar till fältet TimeGenerated på Log Analytics-arbetsytan. Annars fylls fältet TimeGenerated i med händelsens inmatade tid, vilket inte beskriver logghändelsen korrekt.

Exportera dina GuardDuty-resultat till en S3-bucket.

Kommentar

I AWS exporteras resultaten som standard var 6:e timme. Justera exportfrekvensen för uppdaterade aktiva resultat baserat på dina miljökrav. För att påskynda processen kan du ändra standardinställningen för att exportera resultat var 15:e minut. Se Ange frekvensen för export av uppdaterade aktiva resultat.

Fältet TimeGenerated fylls i med sökningens Uppdatering till värde.

AWS CloudTrail-spår lagras som standard i S3-bucketar.

Kända problem och felsökning

Kända problem

Olika typer av loggar kan lagras i samma S3-bucket, men bör inte lagras i samma sökväg.

Varje SQS-kö bör peka på en typ av meddelande, så om du vill mata in GuardDuty-resultat och VPC-flödesloggar bör du konfigurera separata köer för varje typ.

På samma sätt kan en enskild SQS-kö endast hantera en sökväg i en S3-bucket, så om du av någon anledning lagrar loggar i flera sökvägar kräver varje sökväg sin egen dedikerade SQS-kö.

Felsökning

Lär dig hur du felsöker problem med Amazon Web Services S3-anslutningsprogram.

Nästa steg

I det här dokumentet har du lärt dig hur du ansluter till AWS-resurser för att mata in loggarna i Microsoft Sentinel. Mer information om Microsoft Sentinel finns i följande artiklar:

- Lär dig hur du får insyn i dina data och potentiella hot.

- Kom igång med att identifiera hot med Microsoft Sentinel.

- Använd arbetsböcker för att övervaka dina data.