Aktivera auktorisering och autentisering för slutanvändare vid migrering av Java-appar på WebLogic Server till Azure

Den här guiden hjälper dig att aktivera slutanvändarautentisering i företagsklass och auktorisering för Java-appar på WebLogic Server med hjälp av Microsoft Entra-ID.

Java EE-utvecklare förväntar sig att standardplattformens säkerhetsmekanismer fungerar som förväntat, även när de flyttar sina arbetsbelastningar till Azure.

Med Oracle WebLogic Server (WLS) Azure-program kan du fylla i den inbyggda säkerhetssfären med användare från Microsoft Entra Domain Services. När du använder standardelementet <security-role> i Java EE i Azure-program flödar användarinformationen från Microsoft Entra Domain Services via Lightweight Directory Access Protocol (LDAP).

Den här guiden är uppdelad i två delar. Om du redan har Microsoft Entra Domain Services med säker LDAP exponerad kan du gå vidare till avsnittet Konfigurera WLS .

I den här guiden får du lära dig att:

- Skapa och konfigurera en hanterad Domän för Microsoft Entra Domain Services.

- Konfigurera LDAP (Secure Lightweight Directory Access Protocol) för en hanterad Domän för Microsoft Entra Domain Services.

- Aktivera WebLogic Server för åtkomst till LDAP som standardsäkerhetssfär.

Den här guiden hjälper dig inte att konfigurera om en befintlig Microsoft Entra ID Domain Services-distribution. Det bör dock vara möjligt att följa med i den här guiden och se vilka steg du kan hoppa över.

Förutsättningar

- En Azure-prenumeration. Om du inte har någon Azure-prenumeration kan du skapa ett kostnadsfritt konto.

- Möjligheten att distribuera Microsoft Entra Domain Services. Mer information finns i Skapa och konfigurera en hanterad Domän för Microsoft Entra Domain Services.

- Möjligheten att distribuera ett av de WLS Azure-program som anges i Vad är lösningar för att köra Oracle WebLogic Server på Azure Virtual Machines?

- En lokal dator med antingen Windows med Windows-undersystem för Linux (WSL), GNU/Linux eller macOS installerat.

- Azure CLI version 2.54.0 eller senare.

Överväg migreringskontexten

I följande lista beskrivs några saker att tänka på när du migrerar lokala WLS-installationer och Microsoft Entra-ID:

- Om du redan har en Microsoft Entra ID-klient utan att Domain Services exponeras via LDAP visar den här guiden hur du exponerar LDAP-funktionen och integrerar den med WLS.

- Om ditt scenario omfattar en lokal Active Directory skog kan du överväga att implementera en hybrididentitetslösning med Microsoft Entra-ID. Mer information finns i dokumentationen om hybrididentiteter.

- Om du redan har en distribution av lokal Active Directory Domain Services (AD DS) kan du utforska migreringsvägarna i Jämför självhanterade Active Directory-domän Services, Microsoft Entra ID och hanterade Microsoft Entra Domain Services.

- Om du optimerar för molnet visar den här guiden hur du börjar från början med Microsoft Entra ID Domain Services LDAP och WLS.

- En omfattande undersökning av migrering av WebLogic Server till Virtuella Azure-datorer finns i Migrera WebLogic Server-program till Azure Virtual Machines.

- Mer information om Active Directory och Microsoft Entra-ID finns i Jämför Active Directory med Microsoft Entra-ID.

Konfigurera Microsoft Entra Domain Services-hanterad domän

I det här avsnittet går vi igenom alla steg för att skapa en hanterad Domän för Microsoft Entra Domain Services som är integrerad med WLS. Microsoft Entra-ID stöder inte LDAP-protokollet (Lightweight Directory Access Protocol) eller Secure LDAP direkt. I stället aktiveras support via den hanterade domäninstansen för Microsoft Entra Domain Services i din Microsoft Entra-ID-klientorganisation.

Kommentar

Den här guiden använder användarkontofunktionen "endast moln" i Microsoft Entra Domain Services. Andra typer av användarkonton stöds, men beskrivs inte i den här guiden.

Skapa och konfigurera en hanterad Domän för Microsoft Entra Domain Services

Den här artikeln använder en separat självstudiekurs för att skapa en hanterad Domän för Microsoft Entra Domain Services.

Slutför självstudien Skapa och konfigurera en Microsoft Entra Domain Services-hanterad domän upp till men inte avsnittet Aktivera användarkonton för Domain Services. Det avsnittet kräver särskild behandling i samband med den här självstudien, enligt beskrivningen i nästa avsnitt. Se till att slutföra DNS-åtgärderna helt och korrekt.

Anteckna det värde som du anger när du slutför steget "Ange ett DNS-domännamn för din hanterade domän". Du använder det senare i den här artikeln.

Skapa användare och återställa lösenord

Följande steg visar hur du skapar användare och ändrar deras lösenord, vilket krävs för att användarna ska spridas korrekt via LDAP. Om du har en befintlig Microsoft Entra Domain Services-hanterad domän är de här stegen kanske inte nödvändiga.

- Inom Azure Portal kontrollerar du att prenumerationen som motsvarar Microsoft Entra ID-klientorganisationen är den aktiva katalogen. Information om hur du väljer rätt katalog finns i Associera eller lägga till en Azure-prenumeration i din Microsoft Entra-klientorganisation. Om den felaktiga katalogen har valts kan du antingen inte skapa användare eller skapa användare i fel katalog.

- I sökrutan överst i Azure Portal anger du Användare.

- Välj Ny användare.

- Kontrollera att Skapa användare är markerat.

- Fyll i värden för Användarnamn, Namn, Förnamn och Efternamn. Lämna de återstående fälten som standardvärden.

- Välj Skapa.

- Välj den nyligen skapade användaren i tabellen.

- Välj Återställ lösenord.

- I panelen som visas väljer du Återställ lösenord.

- Anteckna det tillfälliga lösenordet.

- I ett "inkognito" eller ett privat webbläsarfönster går du till Azure Portal och loggar in med användarens autentiseringsuppgifter och lösenord.

- Ändra lösenordet när du uppmanas att göra det. Anteckna det nya lösenordet. Du använder den senare.

- Logga ut och stäng fönstret "incognito".

Upprepa stegen från "Välj ny användare" via "Logga ut och stäng" för varje användare som du vill aktivera.

Konfigurera säker LDAP för en hanterad Domän för Microsoft Entra Domain Services

I det här avsnittet går vi igenom en separat självstudie för att extrahera värden för användning vid konfiguration av WLS.

Öppna först självstudien Konfigurera säker LDAP för en hanterad Domän för Microsoft Entra Domain Services i ett separat webbläsarfönster så att du kan titta på variationerna nedan när du går igenom självstudien.

När du kommer till avsnittet Exportera ett certifikat för klientdatorer noterar du var du sparar certifikatfilen som slutar .cer. Du använder certifikatet som indata till WLS-konfigurationen.

När du når avsnittet Lås säker LDAP-åtkomst via Internet anger du Alla som källa. Du skärper säkerhetsregeln med en specifik IP-adress senare i den här guiden.

Innan du kör stegen i Testa frågor till den hanterade domänen använder du följande steg för att aktivera testningen för att lyckas:

I Azure Portal går du till översiktssidan för Microsoft Entra Domain Services-instansen.

I området Inställningar väljer du Egenskaper.

I den högra rutan på sidan rullar du nedåt tills du ser administratörsgruppen. Under den här rubriken ska vara en länk för AAD DC-administratörer. Välj länken.

I avsnittet Hantera väljer du Medlemmar.

Välj Lägg till medlemmar.

I fältet Söktext anger du några tecken för att hitta en av de användare som du skapade i ett föregående steg.

Välj användaren och aktivera sedan knappen Välj .

Den här användaren är den som du måste använda när du kör stegen i avsnittet Testa frågor till den hanterade domänen .

Kommentar

Följande lista innehåller några tips om hur du frågar efter LDAP-data, vilket du behöver göra för att samla in några värden som krävs för WLS-konfigurationen:

- Självstudien råder dig att använda Windows-programmet LDP.exe. Det här programmet är endast tillgängligt i Windows. För icke-Windows-användare är det också möjligt att använda Apache Directory Studio för samma ändamål.

- När du loggar in på LDAP med LDP.exe är användarnamnet bara delen före @. Om användaren till exempel är

alice@contoso.onmicrosoft.comär användarnamnet för den LDP.exealice. Låt även LDP.exe köras och loggas in för användning i efterföljande steg.

I avsnittet Konfigurera DNS-zon för extern åtkomst noterar du värdet för säker extern IP-adress för LDAP. Du använder den senare.

Om värdet för den externa IP-adressen för säker LDAP inte är uppenbart använder du följande steg för att hämta IP-adressen:

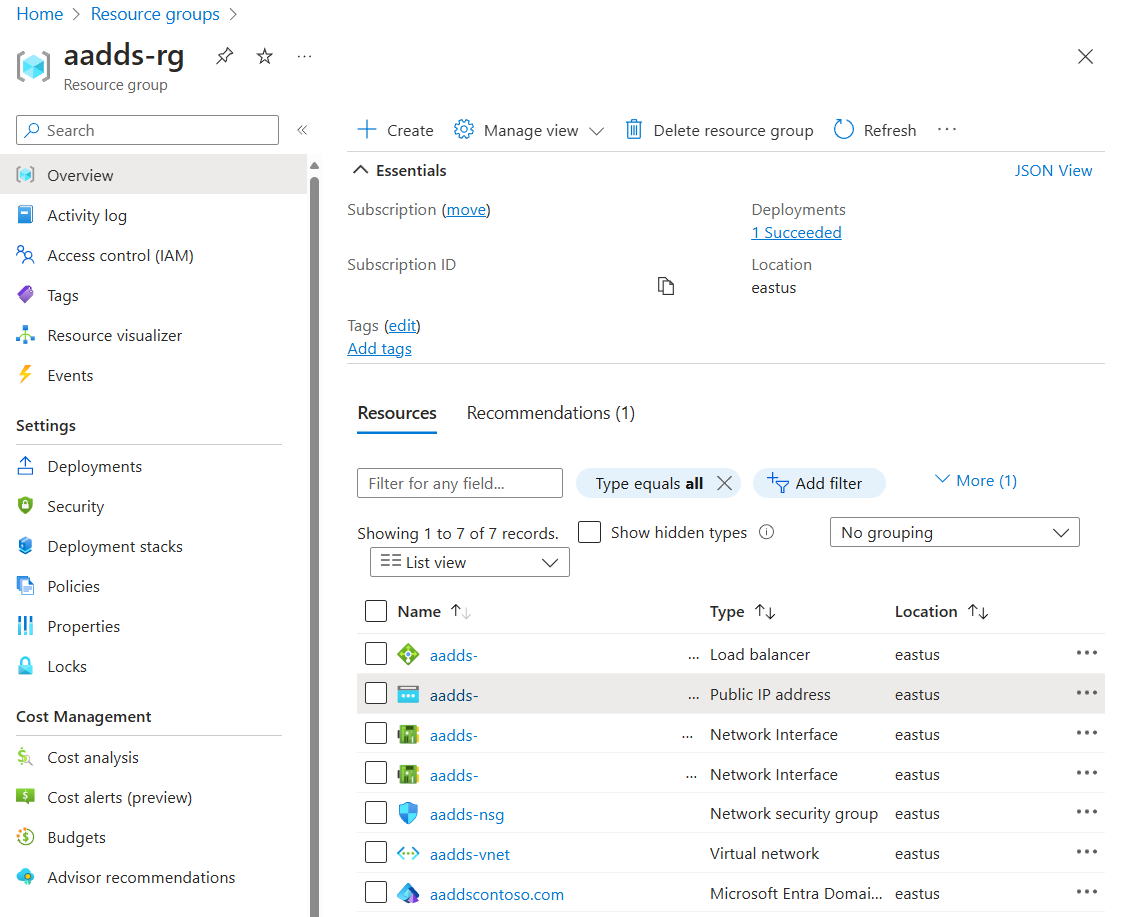

I Azure Portal letar du reda på resursgruppen som innehåller Microsoft Entra Domain Services-resursen.

I listan över resurser väljer du den offentliga IP-adressresursen för Microsoft Entra Domain Services-resursen, enligt följande skärmbild. Den offentliga IP-adressen börjar troligen med

aadds.

Utför inte stegen i Rensa resurser förrän du har instruerats att göra det i den här guiden.

Med dessa variationer i åtanke slutför du Konfigurera säker LDAP för en hanterad Domän för Microsoft Entra Domain Services. Nu kan du samla in de värden som du behöver ange för WLS-konfigurationen.

Kommentar

Vänta tills den säkra LDAP-konfigurationen slutför bearbetningen innan du går vidare till nästa avsnitt.

Inaktivera svag TLS v1

Som standard möjliggör Microsoft Entra Domain Services användning av TLS v1, som anses vara svag och inte stöds i WebLogic Server 14 och senare.

Det här avsnittet visar hur du inaktiverar TLS v1-chiffer.

Hämta först resurs-ID:t för den hanterade domänen Microsoft Entra Domain Service som aktiverar LDAP. Följande kommando hämtar ID:t för en Azure Domain Service-instans med namnet aaddscontoso.com i en resursgrupp med namnet aadds-rg:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Om du vill inaktivera TLS v1 använder du följande kommando:

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

Utdata visas "tlsV1": "Disabled" för domainSecuritySettings, som du ser i följande exempel:

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Mer information finns i Härda en hanterad Domän för Microsoft Entra Domain Services.

Kommentar

Om du lägger till ett lås i resursen eller resursgruppen visas ett felmeddelande när du försöker uppdatera den hanterade domänen, till exempel: Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Skriv ned följande information för den hanterade domänen Microsoft Entra Domain Service. Du använder den här informationen i ett senare avsnitt.

| Property | beskrivning |

|---|---|

| Servervärd | Det här värdet är det offentliga DNS-namn som du sparade när du slutförde Skapa och konfigurera en Microsoft Entra ID Domain Services-hanterad domän. |

| Säker extern IP-adress för LDAP | Det här värdet är värdet för säker extern LDAP-IP-adress som du sparade i avsnittet Konfigurera DNS-zon för extern åtkomst . |

| Huvudkonto | Om du vill hämta det här värdet går du tillbaka till LDP.exe och använder följande steg för att hämta värdet för huvudkontot som endast ska användas i molnet:

|

| Användarbas-DN och gruppbas-DN | I den här självstudien är värdena för båda dessa egenskaper desamma: huvudnamnet OU=AADDC Usersför . |

| Lösenord för huvudnamn | Det här värdet är lösenordet för användaren som lades till i AAD DC Administrators gruppen. |

| Offentlig nyckel för Microsoft Entra Domain Service LDAPS-anslutning | Det här värdet är den .cer fil som du blev ombedd att spara åt sidan när du slutförde avsnittet Exportera ett certifikat för klientdatorer. |

Konfigurera WLS

Det här avsnittet hjälper dig att samla in parametervärdena från den hanterade domänen Microsoft Entra Domain Service som distribuerades tidigare.

När du distribuerar något av De Azure-program som anges i Vad är lösningar för att köra Oracle WebLogic Server på Azure Virtual Machines?, kan du följa stegen för att integrera Microsoft Entra Domain Service-hanterad domän med WLS.

När Distributionen av Azure-programmet är klar använder du följande steg för att hitta URL:en för att få åtkomst till WebLogic-administrationskonsolen:

- Öppna Azure Portal och gå till den resursgrupp som du etablerade.

- I navigeringsfönstret går du till avsnittet Inställningar och väljer Distributioner. Du ser en ordnad lista över distributionerna till den här resursgruppen, med den senaste först.

- Rulla till den äldsta posten i den här listan. Den här posten motsvarar den distribution som du startade i föregående avsnitt. Välj den äldsta distributionen, vars namn börjar med något som liknar

oracle.. - Välj Utdata. Det här alternativet visar listan över utdata från distributionen.

- AdminConsole-värdet är den fullständigt kvalificerade, offentliga, Internet-synliga länken till WLS-administratörskonsolen. Välj kopieringsikonen bredvid fältvärdet för att kopiera länken till Urklipp och spara den i en fil.

Kommentar

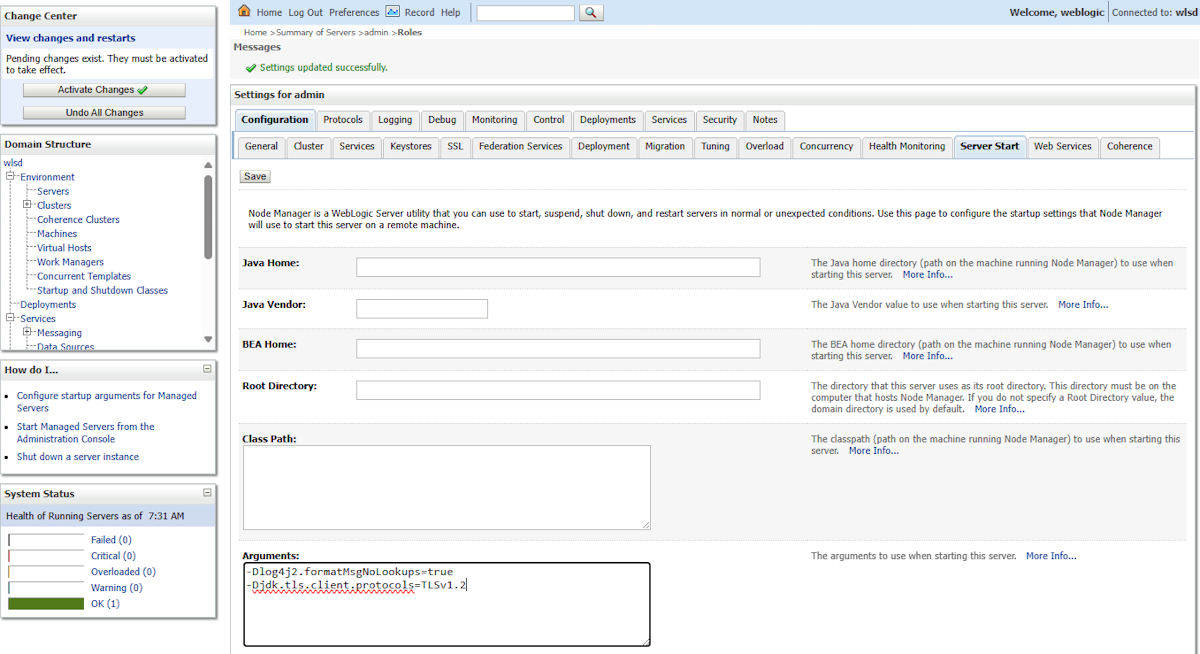

Den här självstudien visar hur du använder TLS v1.2 för att ansluta till microsoft Entra Domain Service managed domain LDAP-servern. För att säkerställa kompatibilitet måste du aktivera TLS v1.2 för distributioner på JDK 8.

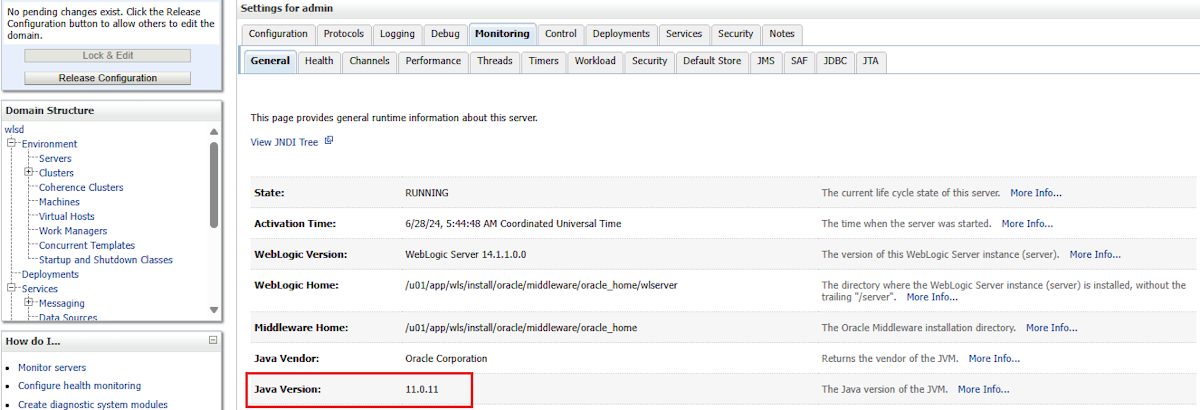

Använd följande steg för att verifiera JDK-versionen:

Klistra in värdet för adminConsole i webbläsarens adressfält och logga sedan in på WLS-administratörskonsolen.

Under Domänstruktur väljer du >>admin>Övervakning>Allmänt och letar sedan upp Java-version.

Om din Java-version är 8 aktiverar du TLS v1.2 med hjälp av följande steg:

Integrera Microsoft Entra Domain Service-hanterad domän med WLS

När WebLogic-administratörsservern körs och den hanterade domänen Microsoft Entra Domain Service distribueras och skyddas med LDAP:er är det nu möjligt att starta konfigurationen.

Ladda upp och importera den offentliga CA:n

WLS kommunicerar med den hanterade domänen med hjälp av Secure LDAP (LDAPS), som är LDAP över Secure Sockets Layer (SSL) eller Transport Layer Security (TLS). För att upprätta den här anslutningen måste du ladda upp och importera certifikatet för den offentliga certifikatutfärdare (CA) (en .cer fil) till nyckelarkivet för WLS-förtroende.

Ladda upp och importera certifikatet till den virtuella dator som kör administratörsservern med hjälp av följande steg:

Aktivera åtkomst till genom att

adminVMfölja anvisningarna i avsnittet Anslut till den virtuella datorn i Snabbstart: Distribuera WebLogic Server på Azure Virtual Machines.Öppna en Bash-terminal och ladda sedan upp certifikatet med hjälp av följande kommandon. Ersätt värdet

ADMIN_PUBLIC_IPmed det verkliga värdet som du hittar i Azure Portal. Du måste ange lösenordet som du använde för att ansluta datorn.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}När certifikatet har laddats upp måste du flytta det till WLS-domänmappen /u01/domäner och ändra ägarskapet med

oracle:oraclemed hjälp av följande kommandon:export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Importera certifikatet till ditt nyckelarkiv. Azure-programmet etablerar WLS med ett standardförtroendearkiv i

<jvm-path-to-security>/cacerts. Den specifika sökvägen kan variera beroende på JDK-versionen. Du kan importera den offentliga CERTIFIKAT:n för Microsoft Entra Domain Service med hjälp av följande steg:Fråga skriptet som du använde för att ange variablerna för domänmiljön.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHImportera certifikatet med hjälp av följande kommando. Var uppmärksam på din Java-version, som du checkade in i föregående avsnitt.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

Du bör se utdata som liknar följande exempel:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Kommentar

Om du anpassar förtroendearkivet måste du importera den offentliga certifikatet för Entra Domain Service-hanterade domäner till ditt förtroendenyckelarkiv. Du behöver inte importera certifikatet till WLS-hanterade servrar. Mer information finns i Konfigurera WebLogic för användning av LDAP.

Konfigurera verifiering av WLS-värdnamn

Eftersom Konfigurera säker LDAP för en hanterad domän i Microsoft Entra Domain Services använder ett jokertecken *.aaddscontoso.com för värdnamnet i certifikatet måste du konfigurera WLS-administratörsservern med lämplig värdnamnsverifiering. Använd följande steg för att inaktivera verifieringen. För WLS 14 och senare kan du välja Verifiering av jokerteckenvärdnamn i stället.

- Klistra in värdet för adminConsole i webbläsaren och logga in på WLS-administratörskonsolen.

- I Ändringscenter väljer du Lås och redigera.

- Välj Miljöservrar>>admin>SSL>Avancerat.

- Bredvid Verifiering av värdnamn väljer du Ingen.

- Spara konfigurationen genom att välja Spara och aktivera ändringar .

Lösa trafik för säker LDAP-åtkomst

Med säker LDAP-åtkomst aktiverad via Internet kan du uppdatera DNS-zonen så att klientdatorerna kan hitta den här hanterade domänen. Värdet för säker extern IP-adress för LDAP visas på fliken Egenskaper för din hanterade domän. Mer information finns i Konfigurera DNS-zon för extern åtkomst.

Om du inte har en registrerad DNS-zon kan du lägga till en post i adminVM värdfilen för att matcha trafik för ldaps.<managed-domain-dns-name> (här är ldaps.aaddscontoso.com) till den externa IP-adressen. Ändra värdet med ditt innan du kör följande kommandon:

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Kör följande kommando för att starta om administratörsservern för att läsa in konfigurationerna:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Skapa och konfigurera LDAP-autentiseringsprovidern

Med certifikatet importerat och säker LDAP-åtkomsttrafik löst kan du konfigurera LDAP-providern från WLS-konsolen med hjälp av följande steg:

Klistra in värdet adminConsole i webbläsarens adressfält och logga in på WLS-administratörskonsolen.

Under Ändringscenter väljer du Lås och redigera.

Under Domänstruktur väljer du Security Realms myrealm>> och använder följande värden för att skapa en ny autentiseringsprovider.>

- För Namn fyller du i

AzureEntraIDLDAPProvider. - För Typ väljer du

ActiveDirectoryAuthenticator.

- För Namn fyller du i

Välj OK för att spara ändringen.

I providerlistan väljer du AzureEntraIDLDAPProvider.

För Konfigurationsflagga>för>kontroll väljer du TILLRÄCKLIG.

Spara ändringarna genom att klicka på Spara.

För Specifik konfigurationsprovider> anger du den hanterade domänanslutningsinformationen för Microsoft Entra Domain Services som du hämtade tidigare. Steg för att hämta värdet visas i tabellen i Konfigurera säker LDAP för en Microsoft Entra Domain Services-hanterad domän.

Fyll i följande obligatoriska fält och behåll andra fält med sina standardvärden:

Artikel Värde Exempelvärde Värd Hanterad domän LDAP sever DNS, ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comPort 636636Rektor Huvudnamn för din molnanvändare CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comReferens Autentiseringsuppgifter för din molnanvändare - SSLEnabled Har valts - Användarbas-DN Ditt unika namn (DN) för användarbasen OU=AADDC Users,DC=aaddscontoso,DC=comFilter för användare från namn (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Användarnamnsattribut sAMAccountNamesAMAccountNameAnvändarobjektklass useruserGruppbas-DN Din gruppbas-DN. OU=AADDC Users,DC=aaddscontoso,DC=comSökning efter gruppmedlemskap limitlimitSöknivå för maximalt gruppmedlemskap 11Använda tokengrupper för gruppmedlemskapssökning Har valts - Storlek på anslutningspool 55Tidsgräns för anslutning 120120Gräns för återförsök av anslutning 55Tidsgräns för resultat 300300Keep Alive Aktiverad Har valts - Cachen är aktiverad Har valts - Cachestorlek 40004000Cache-TTL 300300Välj Spara för att spara providern.

Välj Prestanda bredvid Konfiguration.

Välj Aktivera cachelagring av gruppmedlemskapssökningshierarki.

Välj Aktivera SID för att gruppera cachelagring av sökning.

Välj Spara för att spara konfiguration.

Välj Aktivera ändringar för att anropa ändringarna.

Kommentar

Var uppmärksam på värdnamnet för LDAP-servern. Versionsformatet ska vara ldaps.<managed-domain-dns-name>. I det här exemplet är ldaps.aaddscontoso.comvärdet .

Om du stöter på ett fel som [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP serverkan du prova att adminVM starta om för att lösa problemet.

Du måste starta om WLS-administratörsservern för att ändringarna ska börja gälla. Kör följande kommando för att starta om administratörsservern:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Kommentar

Om du autentiserar ett program i ett kluster med användare från Microsoft Entra-ID måste du starta om den hanterade servern för att aktivera providern. Du kan göra detta genom att starta om den virtuella datorn som är värd för servern.

Validering

När du har startat om administratörsservern använder du följande steg för att kontrollera att integreringen lyckades:

- Besök WLS-administratörskonsolen.

- I navigeringsfönstret expanderar du trädet och väljer Security Realms myrealm Providers( Security Realms>>Providers).

- Om integreringen lyckades hittar du Microsoft Entra-ID-providern , till exempel

AzureEntraIDLDAPProvider. - I navigeringsfönstret expanderar du trädet och väljer Säkerhetssfärer>myrealm>Användare och grupper.

- Om integreringen lyckades kan du hitta användare från Microsoft Entra-ID-providern.

Kommentar

Det tar några minuter att läsa in användare första gången du kommer åt Användare och grupper. WLS cachelagrar användarna och går snabbare vid nästa åtkomst.

Låsa och skydda LDAP-åtkomst via Internet

När du står upp för den säkra LDAP:n i föregående steg anger du källan som Alla för AllowLDAPS regeln i nätverkssäkerhetsgruppen. Nu när WLS-administratörsservern har distribuerats och anslutits till LDAP hämtar du dess offentliga IP-adress med hjälp av Azure Portal. Gå tillbaka till Lås säker LDAP-åtkomst via Internet och ändra Alla till den specifika IP-adressen för WLS-administratörsservern.

Rensa resurser

Nu är det dags att följa stegen i avsnittet Rensa resurser i Konfigurera säker LDAP för en Microsoft Entra Domain Services-hanterad domän.

Nästa steg

Utforska andra aspekter av migrering av WebLogic Server-appar till Azure.