Självstudie: Skapa och konfigurera en hanterad Domän för Microsoft Entra Domain Services

Microsoft Entra Domain Services tillhandahåller hanterade domäntjänster som domänanslutning, grupprincip, LDAP, Kerberos/NTLM-autentisering som är helt kompatibel med Windows Server Active Directory. Du använder dessa domäntjänster utan att distribuera, hantera och korrigera domänkontrollanter själv. Domain Services integreras med din befintliga Microsoft Entra-klient. Med den här integreringen kan användarna logga in med sina företagsautentiseringsuppgifter och du kan använda befintliga grupper och användarkonton för att skydda åtkomsten till resurser.

Du kan skapa en hanterad domän med standardkonfigurationsalternativ för nätverk och synkronisering, eller manuellt definiera de här inställningarna. Den här självstudien visar hur du använder standardalternativ för att skapa och konfigurera en domän som hanteras av Domain Services med hjälp av administrationscentret för Microsoft Entra.

I den här handledningen kommer du att lära dig hur man:

- Förstå DNS-krav för en hanterad domän

- Skapa en hanterad domän

- Aktivera synkronisering av lösenordshash

Om du inte har en Azure-prenumeration skapa ett konto innan du börjar.

Förutsättningar

För att slutföra den här självstudien behöver du följande resurser och behörigheter:

- En aktiv Azure-prenumeration.

- Om du inte har en Azure-prenumeration skapa ett konto.

- En Microsoft Entra-klient som är associerad med din prenumeration, antingen synkroniserad med en lokal katalog eller en katalog som endast är molnbaserad.

- Om det behövs skapa en Microsoft Entra-tenant eller associera ett Azure-abonnemang med ditt konto.

- Du behöver Programadministratör- och -Gruppadministratör Microsoft Entra-roller i din klientorganisation för att aktivera Domäntjänster.

- Du behöver Azure-rollen Deltagare för Domain Services för att skapa Domain Services-resurserna som behövs.

- Ett virtuellt nätverk med DNS-servrar som kan köra frågor mot nödvändig infrastruktur, till exempel lagring. DNS-servrar som inte kan utföra allmänna Internetfrågor kan blockera möjligheten att skapa en hanterad domän.

Även om det inte krävs för Domain Services rekommenderar vi att du att konfigurera självbetjänad lösenordsåterställning (SSPR) för Microsoft Entra-klientorganisationen. Användare kan ändra sitt lösenord utan SSPR, men SSPR hjälper om de glömmer sitt lösenord och behöver återställa det.

Viktig

Du kan inte flytta den hanterade domänen till en annan prenumeration, resursgrupp eller region när du har skapat den. Var noga med att välja den lämpligaste prenumerationen, resursgruppen och regionen när du distribuerar den hanterade domänen.

Logga in på administrationscentret för Microsoft Entra

I den här självstudien skapar och konfigurerar du den hanterade domänen med hjälp av administrationscentret för Microsoft Entra. Kom igång genom att först logga in på Administrationscenter för Microsoft Entra.

Skapa en hanterad domän

Slutför följande steg för att starta guiden Aktivera Microsoft Entra Domain Services:

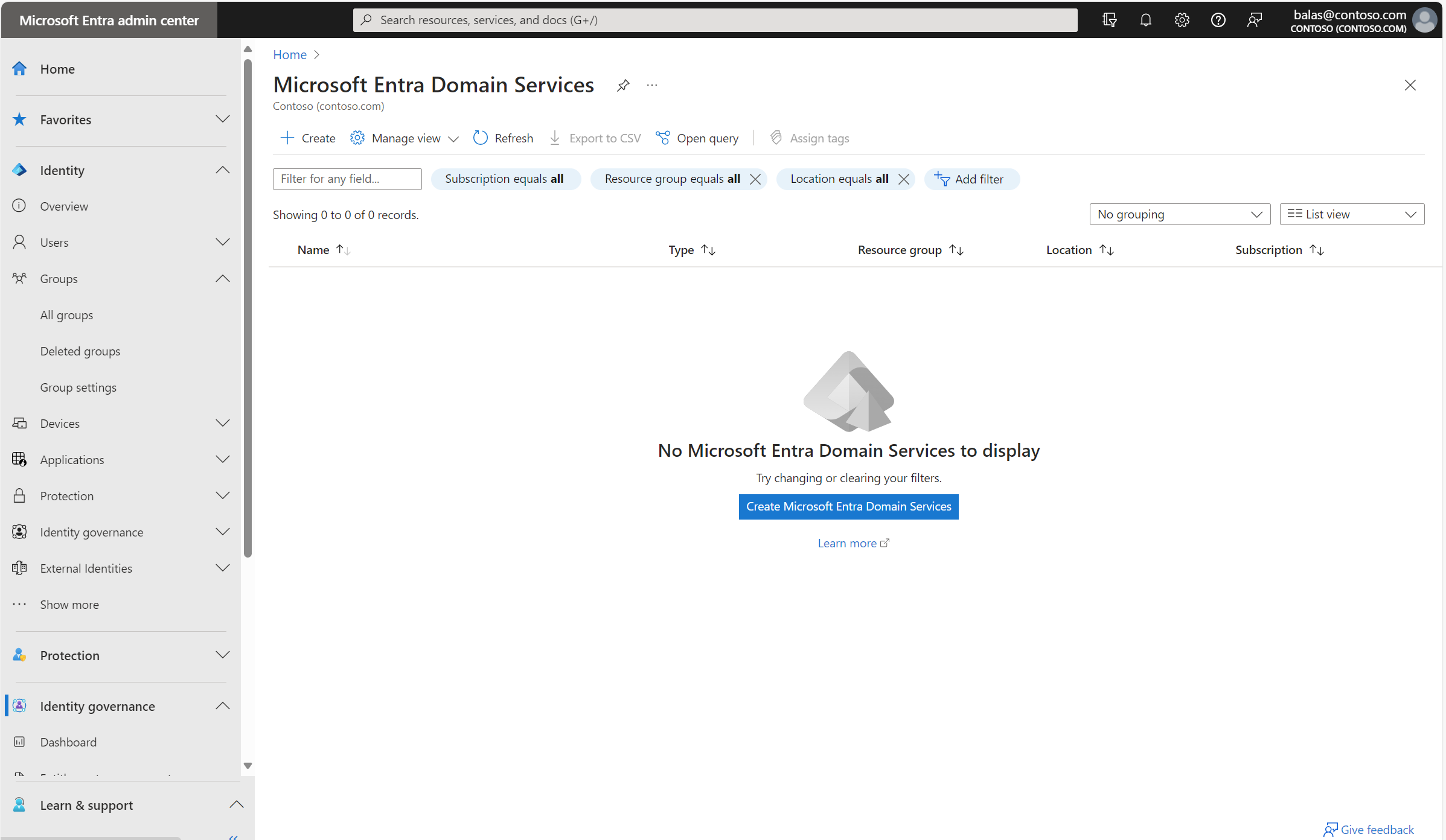

På administrationscentret för Microsoft Entra eller på sidan Start söker du efter Domain Servicesoch väljer sedan Microsoft Entra Domain Services.

På sidan Microsoft Entra Domain Services väljer du Skapa Microsoft Entra Domain Services.

Välj den Azure -prenumeration där du vill skapa den hanterade domänen.

Välj den resursgrupp som den hanterade domänen ska tillhöra. Välj att Skapa ny eller välj en befintlig resursgrupp.

När du skapar en hanterad domän anger du ett DNS-namn. Det finns några saker att tänka på när du väljer det här DNS-namnet:

- Inbyggt domännamn: Som standard används katalogens inbyggda domännamn (ett .onmicrosoft.com-suffix). Om du vill aktivera säker LDAP-åtkomst till den hanterade domänen via Internet kan du inte skapa ett digitalt certifikat för att skydda anslutningen till den här standarddomänen. Microsoft äger domänen .onmicrosoft.com, så en certifikatutfärdare (CA) utfärdar inget certifikat.

- Anpassade domännamn: Den vanligaste metoden är att ange ett anpassat domännamn, vanligtvis ett som du redan äger och är dirigerbart. När du använder en dirigerbar, anpassad domän kan trafiken flöda korrekt efter behov för att stödja dina program.

- Icke-dirigerbara domänsuffix: Vi rekommenderar vanligtvis att du undviker ett icke-dirigerbart domännamnssuffix, till exempel contoso.local. Suffixet .local kan inte dirigeras och kan orsaka problem med DNS-matchning.

Tips

Om du skapar ett anpassat domännamn bör du vara försiktig med befintliga DNS-namnområden. Även om det stöds kanske du vill använda ett domännamn separat från alla befintliga Azure- eller lokala DNS-namnområden.

Om du till exempel har ett befintligt DNS-namnutrymme på contoso.comskapar du en hanterad domän med det anpassade domännamnet dscontoso.com. Om du behöver använda säker LDAP måste du registrera och äga det här anpassade domännamnet för att generera de certifikat som krävs.

Du kan behöva skapa ytterligare DNS-poster för andra tjänster i din miljö eller villkorsstyrda DNS-vidarebefordrare mellan befintliga DNS-namnutrymmen i din miljö. Om du till exempel kör en webbserver som är värd för en webbplats med rot-DNS-namnet kan det finnas namngivningskonflikter som kräver ytterligare DNS-poster.

I de här självstudierna och instruktionsartiklarna används den anpassade domänen för dscontoso.com som ett kort exempel. I alla kommandon anger du ditt eget domännamn.

Följande DNS-namnbegränsningar gäller också:

- Begränsningar för domänprefix: Du kan inte skapa en hanterad domän med ett prefix som är längre än 15 tecken. Prefixet för ditt angivna domännamn (till exempel dscontoso i dscontoso.com domännamn) måste innehålla 15 eller färre tecken.

-

Nätverksnamnskonflikter: DNS-domännamnet för din hanterade domän bör inte redan finnas i det virtuella nätverket. Mer specifikt kontrollerar du följande scenarier som skulle leda till en namnkonflikt:

- Om du redan har en Active Directory-domän med samma DNS-domännamn i det virtuella Azure-nätverket.

- Om det virtuella nätverk där du planerar att aktivera den hanterade domänen har en VPN-anslutning till ditt lokala nätverk. I det här scenariot kontrollerar du att du inte har en domän med samma DNS-domännamn i ditt lokala nätverk.

- Om du har en befintlig Azure-molntjänst med det namnet i det virtuella Azure-nätverket.

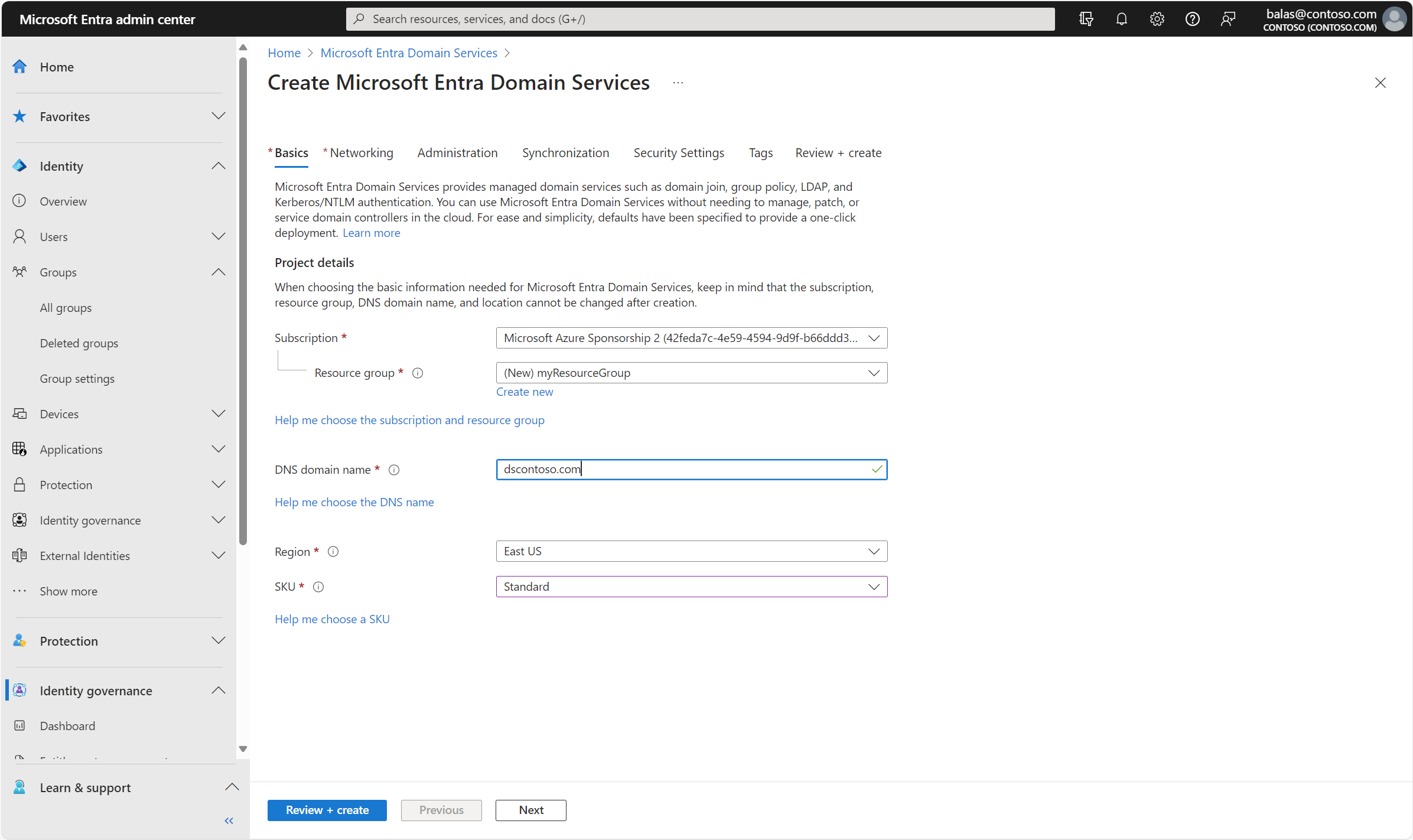

Slutför fälten i Basics-fönstret i administrationscentret för Microsoft Entra för att skapa en hanterad domän:

Ange ett DNS-domännamn för din hanterade domän, med hänsyn till föregående punkter.

Välj den Azure Region där den hanterade domänen ska skapas. Om du väljer en region som stöder Azure-tillgänglighetszoner distribueras Domain Services-resurserna mellan zoner för ytterligare redundans.

Tips

Tillgänglighetszoner är unika fysiska platser i en Azure-region. Varje zon består av ett eller flera datacenter som är utrustade med oberoende ström, kylning och nätverk. För att säkerställa återhämtning finns det minst tre separata zoner i alla aktiverade regioner.

Det finns inget som du kan konfigurera för att Domain Services ska distribueras mellan zoner. Azure-plattformen hanterar automatiskt zonfördelningen av resurser. Mer information och om du vill se tillgänglighet för regioner finns i Vad är tillgänglighetszoner i Azure?.

Den SKU- avgör prestanda- och säkerhetskopieringsfrekvensen. Du kan ändra SKU:n när den hanterade domänen har skapats om företagets krav eller krav ändras. Mer information finns i Domain Services SKU-begrepp.

I den här handledningen väljer du SKU:n Standard. Fönstret Basics bör se ut så här:

Om du snabbt vill skapa en hanterad domän kan du välja Granska + skapa för att acceptera ytterligare standardkonfigurationsalternativ. Följande standardinställningar konfigureras när du väljer det här alternativet för att skapa:

- Skapar ett virtuellt nätverk med namnet ds-vnet som standard, som använder IP-adressintervallet 10.0.1.0/24.

- Skapar ett undernät med namnet ds-undernät med ip-adressintervallet 10.0.1.0/24.

- Synkroniserar Alla användare från Microsoft Entra-ID till den hanterade domänen.

Obs

Du bör inte använda offentliga IP-adresser för virtuella nätverk och deras undernät på grund av följande problem:

Brist på IP-adress: IPv4 offentliga IP-adresser är begränsade och deras efterfrågan överskrider ofta det tillgängliga utbudet. Det finns också potentiellt överlappande IP-adresser med offentliga slutpunkter.

Säkerhetsrisker: Om du använder offentliga IP-adresser för virtuella nätverk exponeras dina enheter direkt på Internet, vilket ökar risken för obehörig åtkomst och potentiella attacker. Utan lämpliga säkerhetsåtgärder kan dina enheter bli sårbara för olika hot.

Komplexitet: Att hantera ett virtuellt nätverk med offentliga IP-adresser kan vara mer komplext än att använda privata IP-adresser, eftersom det kräver att du hanterar externa IP-intervall och säkerställer korrekt nätverkssegmentering och säkerhet.

Vi rekommenderar starkt att du använder privata IP-adresser. Om du använder en offentlig IP-adress kontrollerar du att du är ägare/dedikerad användare av de valda IP-adresserna i det offentliga intervall som du har valt.

Välj Granska + skapa för att acceptera de här standardkonfigurationsalternativen.

Distribuera den hanterade domänen

På sidan Sammanfattning i guiden granskar du konfigurationsinställningarna för den hanterade domänen. Du kan gå tillbaka till valfritt steg i guiden för att göra ändringar. Om du vill distribuera om en hanterad domän till en annan Microsoft Entra-klientorganisation på ett konsekvent sätt med hjälp av de här konfigurationsalternativen kan du också Ladda ned en mall för automatisering.

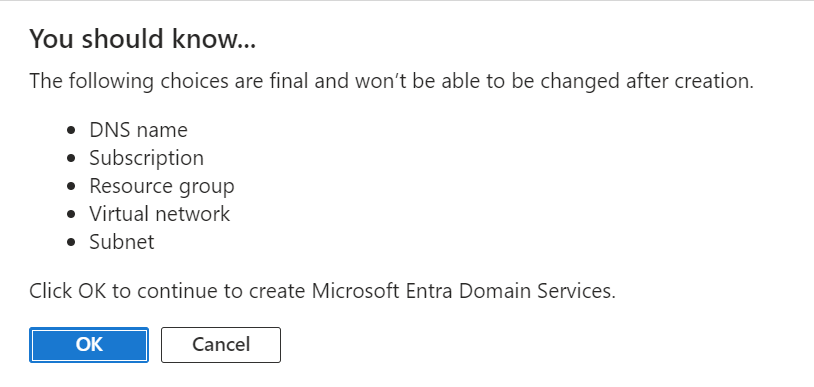

Om du vill skapa den hanterade domänen väljer du Skapa. En anteckning visas om att vissa konfigurationsalternativ som DNS-namn eller virtuellt nätverk inte kan ändras när domäntjänsterna har skapats. Om du vill fortsätta väljer du OK.

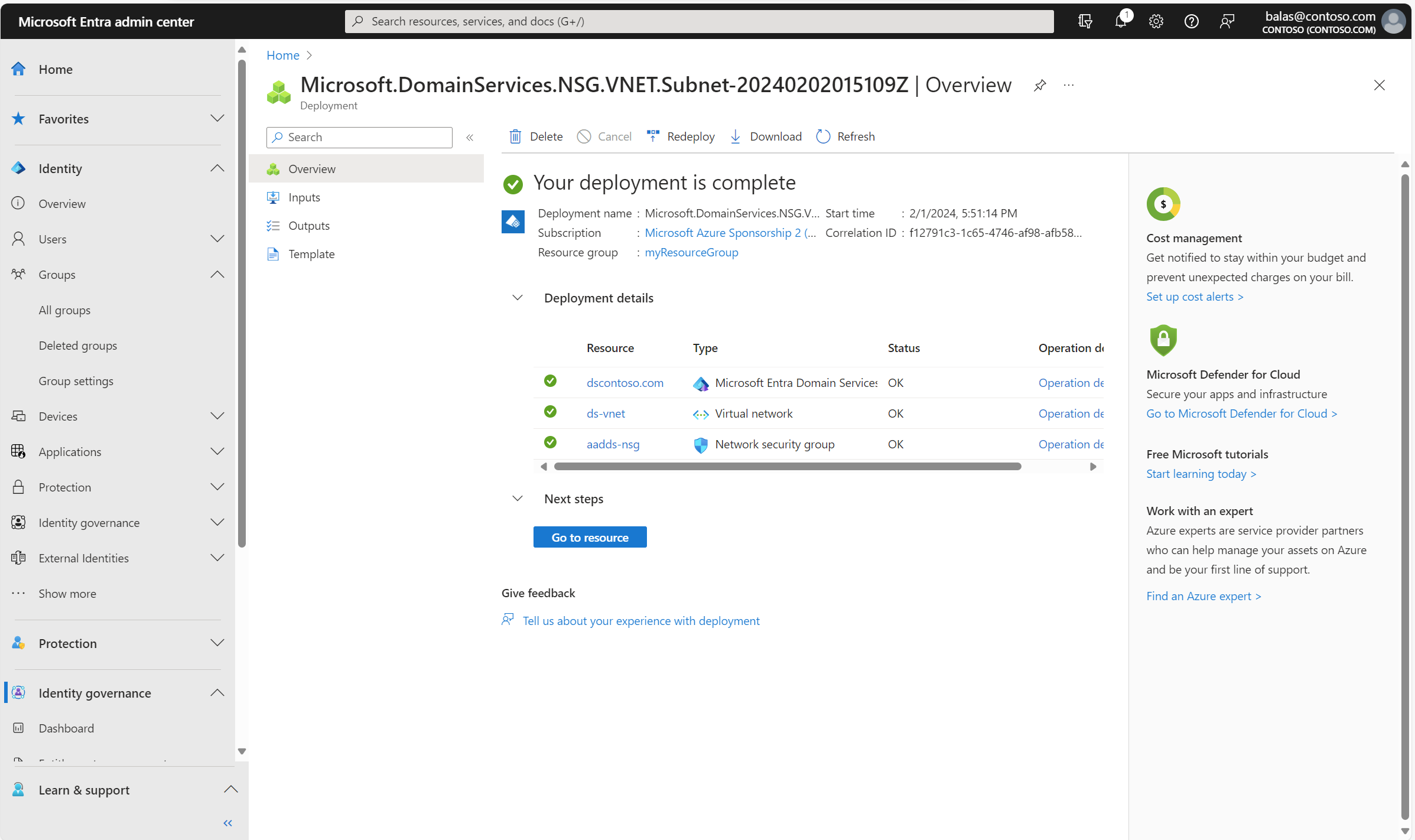

Etableringen av den hanterade domänen kan ta upp till en timme. Ett meddelande visas i portalen som visar förloppet för din Domain Services-distribution.

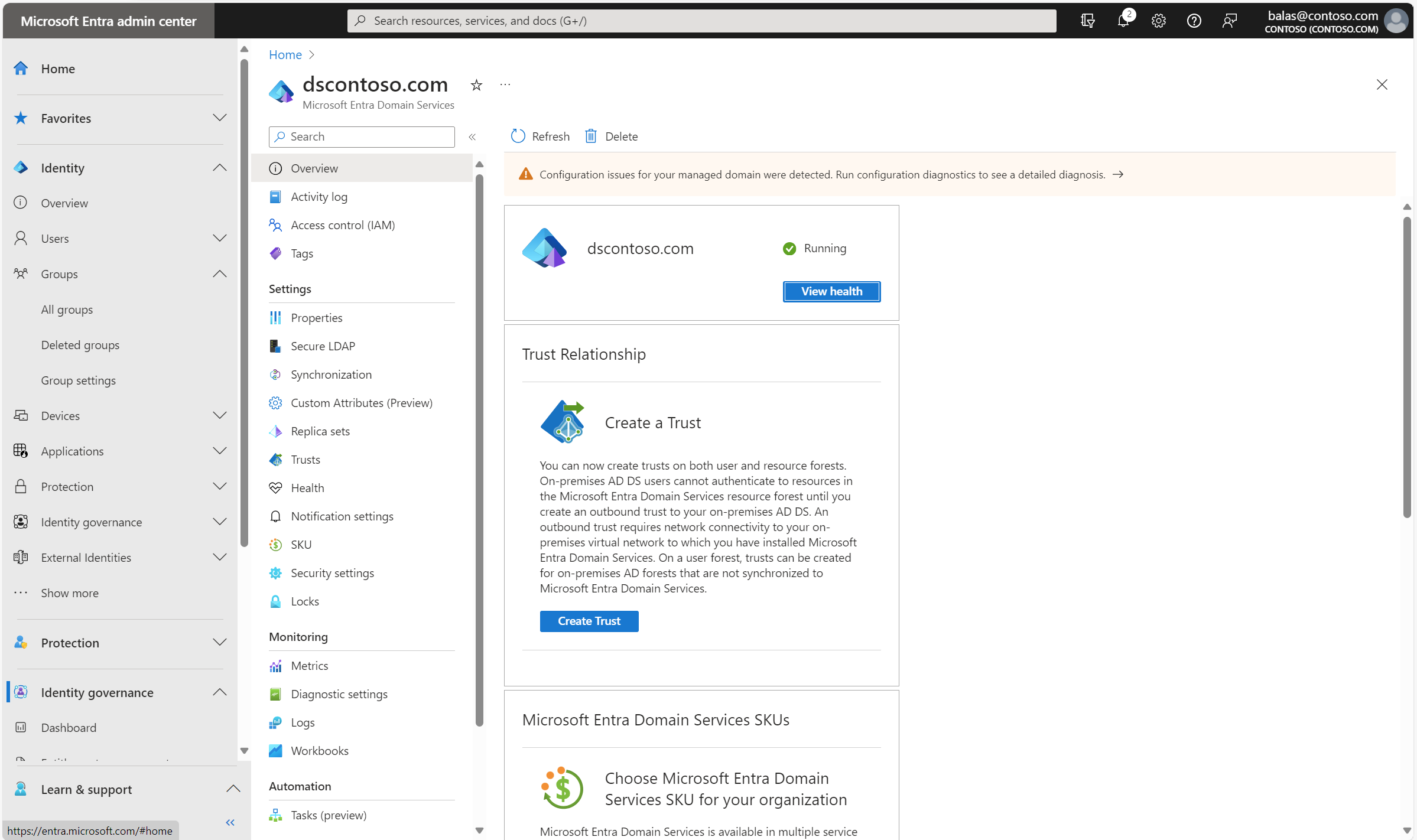

När den hanterade domänen är helt etablerad visar fliken Översikt domänstatus som Körs. Expandera Distributionsinformation för länkar till resurser som det virtuella nätverket och nätverksresursgruppen.

Viktig

Den hanterade domänen är associerad med din Microsoft Entra-katalog. Under etableringsprocessen skapar Domain Services två företagsprogram med namnet Domain Controller Services och AzureActiveDirectoryDomainControllerServices i Microsoft Entra-katalogen. Dessa företagsprogram behövs för att betjäna din hanterade domän. Ta inte bort dessa program.

Uppdatera DNS-inställningarna för det virtuella Azure-nätverket

När Domain Services har distribuerats konfigurerar du nu det virtuella nätverket så att andra anslutna virtuella datorer och program kan använda den hanterade domänen. För att tillhandahålla den här anslutningen uppdaterar du DNS-serverinställningarna för det virtuella nätverket så att de pekar på de två IP-adresser där den hanterade domänen distribueras.

Fliken Översikt för din hanterade domän visar några Nödvändiga konfigurationssteg. Det första konfigurationssteget är att uppdatera DNS-serverinställningarna för ditt virtuella nätverk. När DNS-inställningarna har konfigurerats korrekt visas inte längre det här steget.

Adresserna som anges är de domänkontrollanter som ska användas i det virtuella nätverket. I det här exemplet är dessa adresser 10.0.1.4 och 10.0.1.5. Du kan senare hitta dessa IP-adresser på fliken Egenskaper.

Om du vill uppdatera DNS-serverinställningarna för det virtuella nätverket väljer du knappen Konfigurera. DNS-inställningarna konfigureras automatiskt för ditt virtuella nätverk.

Tips

Om du valde ett befintligt virtuellt nätverk i föregående steg får alla virtuella datorer som är anslutna till nätverket endast de nya DNS-inställningarna efter en omstart. Du kan starta om virtuella datorer med hjälp av administrationscentret för Microsoft Entra, Microsoft Graph PowerShell eller Azure CLI.

Aktivera användarkonton för Domain Services

För att autentisera användare på den hanterade domänen behöver Domain Services lösenordshashvärden i ett format som är lämpligt för NT LAN Manager (NTLM) och Kerberos-autentisering. Microsoft Entra-ID genererar eller lagrar inte lösenordshashvärden i det format som krävs för NTLM- eller Kerberos-autentisering förrän du aktiverar Domain Services för din klientorganisation. Av säkerhetsskäl lagrar Inte heller Microsoft Entra-ID några autentiseringsuppgifter för lösenord i klartext. Microsoft Entra-ID kan därför inte automatiskt generera dessa NTLM- eller Kerberos-lösenordshashvärden baserat på användarnas befintliga autentiseringsuppgifter.

Obs

När de är korrekt konfigurerade lagras de användbara lösenordshasherna i den hanterade domänen. Om du tar bort den hanterade domänen tas även eventuella lösenordshashvärden som lagras vid den tidpunkten bort.

Synkroniserad information om autentiseringsuppgifter i Microsoft Entra-ID kan inte återanvändas om du senare skapar en hanterad domän . Du måste konfigurera om synkroniseringen av lösenordshash för att lagra lösenordshasharna igen. Tidigare domänanslutna virtuella datorer eller användare kommer inte att kunna autentiseras omedelbart – Microsoft Entra-ID måste generera och lagra lösenordshasherna i den nya hanterade domänen.

Microsoft Entra Connect-molnsynkronisering stöds inte med Domain Services. Lokala användare måste synkroniseras med Microsoft Entra Connect för att kunna komma åt domänanslutna virtuella datorer. För mer information, se lösenordshashens synkroniseringsprocess för Domain Services och Microsoft Entra Connect.

Stegen för att generera och lagra dessa lösenordshashvärden skiljer sig åt för molnbaserade användarkonton som skapats i Microsoft Entra-ID jämfört med användarkonton som synkroniseras från din lokala katalog med hjälp av Microsoft Entra Connect.

Ett molnbaserat användarkonto är ett konto som har skapats i din Microsoft Entra-katalog med hjälp av antingen administrationscentret för Microsoft Entra eller PowerShell. Dessa användarkonton synkroniseras inte från en lokal katalog.

I den här självstudien ska vi arbeta med ett grundläggande molnbaserat användarkonto. Mer information om de ytterligare steg som krävs för att använda Microsoft Entra Connect finns i Synkronisera lösenordshashvärden för användarkonton som synkroniserats från din lokala AD till din hanterade domän.

Tips

Om din Microsoft Entra-katalog har en kombination av användare som endast är molnbaserade och synkroniserade måste du slutföra båda stegen.

För endast molnbaserade användarkonton måste användarna ändra sina lösenord innan de kan använda Domain Services. Den här lösenordsändringsprocessen gör att lösenordshasherna för Kerberos- och NTLM-autentisering genereras och lagras i Microsoft Entra-ID. Kontot synkroniseras inte från Microsoft Entra-ID till Domain Services förrän lösenordet har ändrats. Antingen upphör lösenorden för alla molnanvändare i klientorganisationen som behöver använda Domain Services, vilket tvingar fram en lösenordsändring vid nästa inloggning, eller instruera molnanvändare att manuellt ändra sina lösenord. I den här självstudien ska vi ändra ett användarlösenord manuellt.

Innan en användare kan återställa sitt lösenord måste Microsoft Entra-klienten konfigureras för självbetjäning av lösenordsåterställning.

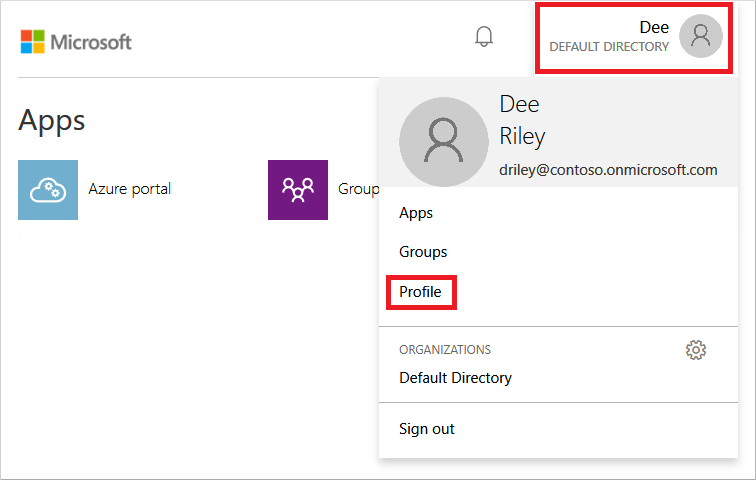

Om du vill ändra lösenordet för en användare som endast är molnbaserad måste användaren utföra följande steg:

Gå till sidan Åtkomstpanel för Microsoft Entra-ID på https://myapps.microsoft.com.

I det övre högra hörnet, välj ditt namn och sedan Profil från den nedrullningsbara menyn.

På sidan Profil väljer du Ändra lösenord.

På sidan Ändra lösenord anger du ditt befintliga (gamla) lösenord och anger och bekräftar sedan ett nytt lösenord.

Välj Skicka.

Det tar några minuter efter att du har ändrat lösenordet för att det nya lösenordet ska kunna användas i Domain Services och att logga in på datorer som är anslutna till den hanterade domänen.

Nästa steg

I den här handledningen lärde du dig att:

- Förstå DNS-krav för en hanterad domän

- Skapa en hanterad domän

- Lägga till administrativa användare i domänhantering

- Aktivera användarkonton för Domain Services och generera lösenordshashvärden

Innan du domänansluter virtuella datorer och distribuerar program som använder den hanterade domänen konfigurerar du ett virtuellt Azure-nätverk för programarbetsbelastningar.