Aktivera sårbarhetsbedömning i den klassiska Azure SQL-databaskonfigurationen

I den här artikeln får du lära dig hur du aktiverar klassisk sårbarhetsbedömning , så att du kan hitta och åtgärda sårbarheter i databasen. Vi rekommenderar att du aktiverar sårbarhetsbedömning med hjälp av expresskonfigurationen så att du inte är beroende av ett lagringskonto.

Förutsättningar

- Kontrollera att Microsoft Defender för Azure SQL är aktiverat så att du kan köra genomsökningar på dina Azure SQL-databaser.

- Se till att du läser och förstår skillnaderna mellan expresskonfigurationen och den klassiska konfigurationen.

Aktivera klassisk konfiguration för sårbarhetsbedömning

När du aktiverar Defender för Azure SQL-planen i Defender för molnet aktiverar Defender för molnet automatiskt Advanced Threat Protection och sårbarhetsbedömning med den klassiska konfigurationen för alla Azure SQL-databaser i den valda prenumerationen.

När du aktiverar Defender för Azure SQL-planen i Defender för molnet aktiverar Defender för molnet automatiskt Advanced Threat Protection och sårbarhetsbedömning med expresskonfigurationen för alla Azure SQL-databaser i den valda prenumerationen.

Om du har Azure SQL-databaser med sårbarhetsbedömning aktiverat i den klassiska konfigurationen kan du aktivera expresskonfigurationen så att utvärderingar inte kräver något lagringskonto.

Om du har Azure SQL-databaser med sårbarhetsbedömning inaktiverad kan du aktivera sårbarhetsbedömning med den klassiska konfigurationen.

Om du vill aktivera sårbarhetsbedömning med ett lagringskonto använder du den klassiska konfigurationen:

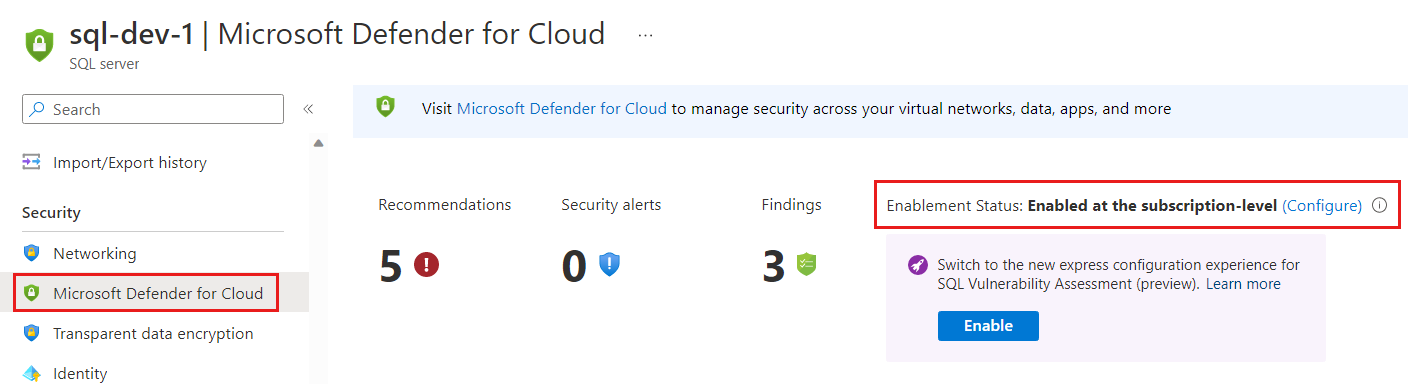

Öppna den specifika resursen i Azure SQL Database, SQL Managed Instance Database eller Azure Synapse i Azure Portal.

Under rubriken Säkerhet väljer du Defender för molnet.

Välj Konfigurera på länken för att öppna fönstret Microsoft Defender för SQL-inställningar för antingen hela servern eller den hanterade instansen.

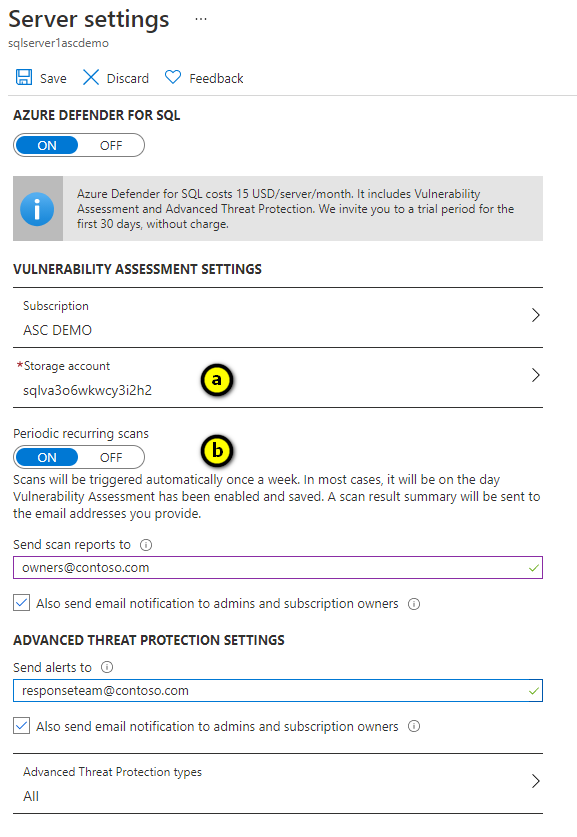

På sidan Serverinställningar anger du inställningarna för Microsoft Defender för SQL:

Konfigurera ett lagringskonto där genomsökningsresultaten för alla databaser på servern eller den hanterade instansen lagras. Information om lagringskonton finns i Om Azure-lagringskonton.

Om du vill konfigurera sårbarhetsbedömningar för att automatiskt köra veckovisa genomsökningar för att identifiera felkonfigurationer för säkerhet anger du Periodiska återkommande genomsökningar till På. Resultatet skickas till de e-postadresser som du anger i Skicka genomsökningsrapporter till. Du kan också skicka e-postavisering till administratörer och prenumerationsägare genom att aktivera Skicka även e-postavisering till administratörer och prenumerationsägare.

Kommentar

Varje databas tilldelas slumpmässigt en genomsökningstid en viss dag i veckan. E-postaviseringar schemaläggs slumpmässigt per server en viss dag i veckan. E-postaviseringsrapporten innehåller data från alla återkommande databasgenomsökningar som kördes under föregående vecka (inkluderar inte genomsökningar på begäran).

Relaterat innehåll

Läs mer om: