Genomsökning av sårbarhetsbedömning i Store resulterar i ett lagringskonto som är tillgängligt bakom brandväggar och virtuella nätverk

Gäller för:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Om du begränsar åtkomsten till ditt lagringskonto i Azure för vissa virtuella nätverk eller tjänster måste du aktivera lämplig konfiguration så att VA-genomsökning efter SQL-databaser eller Azure SQL Managed Instances har åtkomst till lagringskontot.

Kommentar

De här inställningarna krävs inte när du använder Express Configuration.

Förutsättningar

Tjänsten SQL Vulnerability Assessment behöver behörighet till lagringskontot för att spara baslinje- och genomsökningsresultat.

Använd SQL Server-hanterad identitet:

- SQL Server måste ha en hanterad identitet.

- Lagringskontot måste ha en rolltilldelning för SQL Managed Identity som Storage Blob Data-deltagare.

- När du tillämpar inställningarna måste VA-fälten storageContainerSasKey och storageAccountAccessKey vara tomma (konfigurationen med lagringskontonyckeln eller SAS-lagringsnyckeln är inte giltig för det här scenariot).

När du använder Azure-portalen för att spara SQL VA-inställningar kontrollerar Azure om du har behörighet att tilldela en ny rolltilldelning för den hanterade identiteten som Storage Blob Data-deltagare på lagringen. Om behörigheter tilldelas använder Azure SQL Server-hanterad identitet, annars använder Azure nyckelmetoden (som inte stöds för det här scenariot).

Kommentar

- Användartilldelade hanterade identiteter stöds inte för det här scenariot.

- Om du använder principer för livscykelhantering i Azure Storage bör du undvika att flytta filer på containern som används av VA till arkivåtkomstnivån. Det går inte att läsa genomsökningsresultat eller baslinjekonfigurationer som lagras på arkivåtkomstnivån.

Aktivera AZURE SQL Database VA-genomsökningsåtkomst till lagringskontot

Om du har konfigurerat ditt VA-lagringskonto så att det endast är tillgängligt för vissa nätverk eller tjänster måste du se till att VA-genomsökningar för din Azure SQL Database kan lagra genomsökningarna på lagringskontot. Du kan använda det befintliga lagringskontot eller skapa ett nytt lagringskonto för att lagra VA-genomsökningsresultat för alla databaser på din logiska SQL-server.

Kommentar

Tjänsten för sårbarhetsbedömning kan inte komma åt lagringskonton som skyddas med brandväggar eller virtuella nätverk om de kräver lagringsåtkomstnycklar.

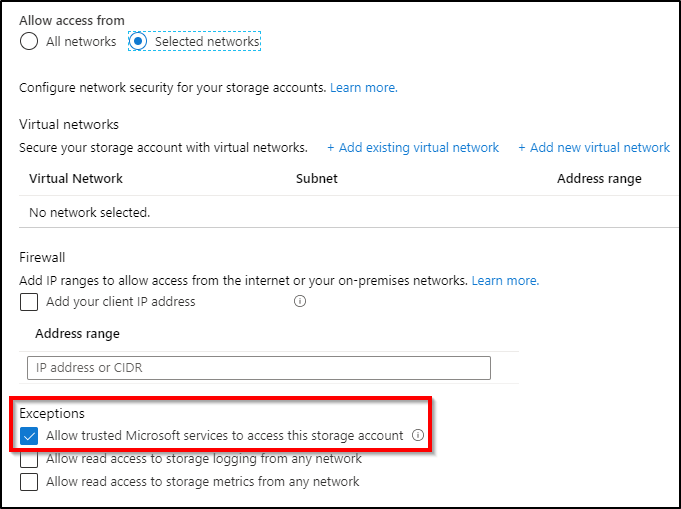

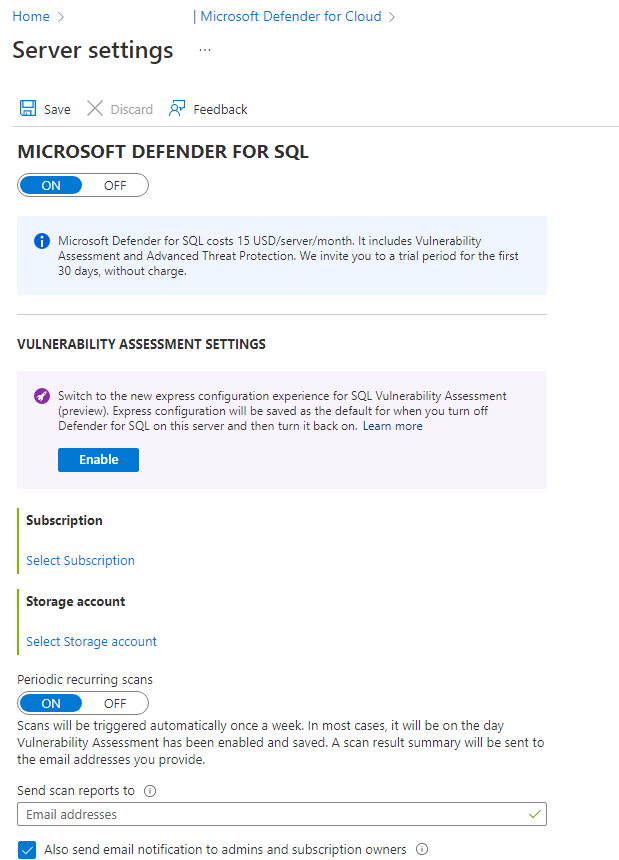

Gå till resursgruppen som innehåller lagringskontot och öppna fönstret Lagringskonto. Under Inställningar väljer du Brandvägg och virtuella nätverk.

Kontrollera att Tillåt betrodd Microsoft-tjänster åtkomst till det här lagringskontot är markerat.

Gör följande för att ta reda på vilket lagringskonto som används:

- Gå till sql-serverfönstret i Azure-portalen.

- Under Säkerhet väljer du Defender för molnet.

- Välj Konfigurera.

Lagra VA-genomsökningsresultat för Azure SQL Managed Instance i ett lagringskonto som kan nås bakom en brandvägg eller ett virtuellt nätverk

Eftersom Azure SQL Managed Instance inte är en betrodd Microsoft-tjänst och har ett annat virtuellt nätverk än lagringskontot resulterar en VA-genomsökning i ett fel.

Kommentar

Vi rekommenderar starkt att du ser till att dina Azure SQL Managed Instances är registrerade i funktionsvågen november 2022, vilket möjliggör mycket enklare konfiguration av SQL Vulnerability Assessment när lagringskontot ligger bakom en brandvägg eller ett virtuellt nätverk.

Följ stegen nedan för att stödja VA-genomsökningar på Azure SQL Managed Instances som har funktionsvågen november 2022 installerad:

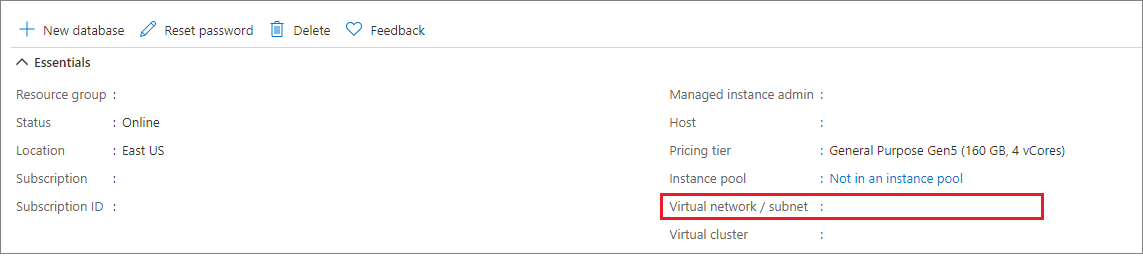

På sidan Översikt för Azure SQL Managed Instance noterar du värdet under Virtuellt nätverk/undernät.

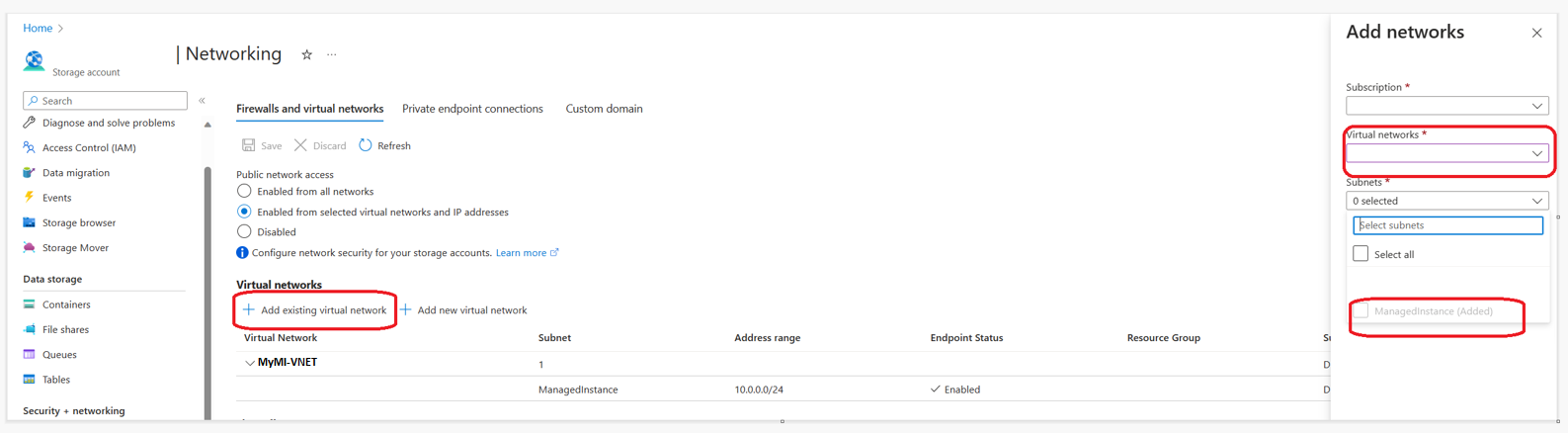

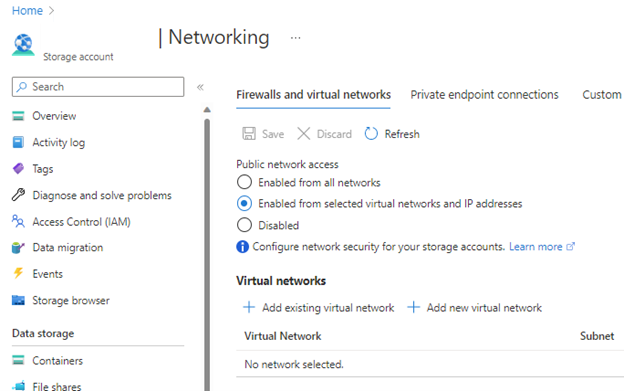

Gå till sidan Nätverk i lagringskontot där SQL VA har konfigurerats för att lagra genomsökningsresultatet.

Under fliken Brandväggar och virtuella nätverk går du till Åtkomst till offentligt nätverk och väljer Aktiverad från valda virtuella nätverk och IP-adresser.

Under avsnittet Virtuella nätverk klickar du på Lägg till befintligt virtuellt nätverk och valde det virtuella nätverk och undernät som används av den hanterade instans som du har antecknade i det första steget.

Följ stegen nedan för att stödja VA-genomsökningar på Azure SQL Managed Instances som inte har funktionsvågen november 2022 installerad:

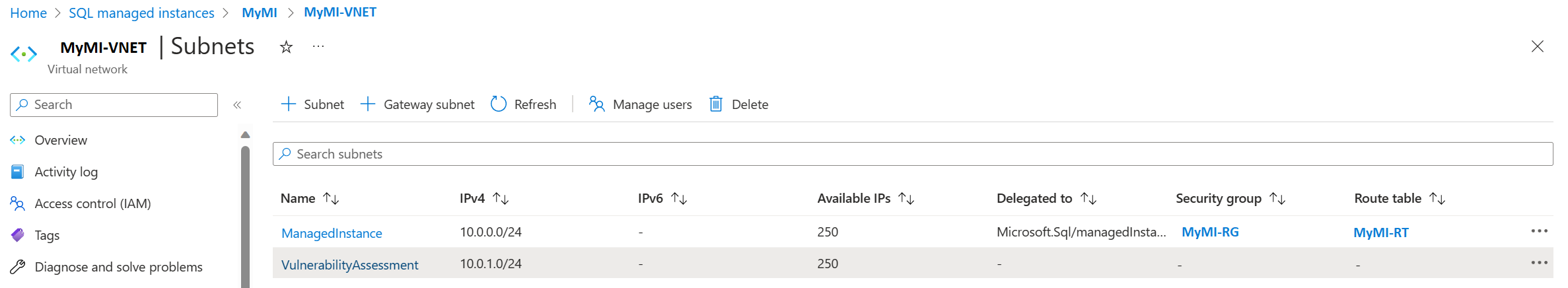

Klicka på länken Virtuellt nätverk/undernät under rubriken Översikt i fönstret SQL-hanterad instans. Detta tar dig till fönstret Virtuellt nätverk .

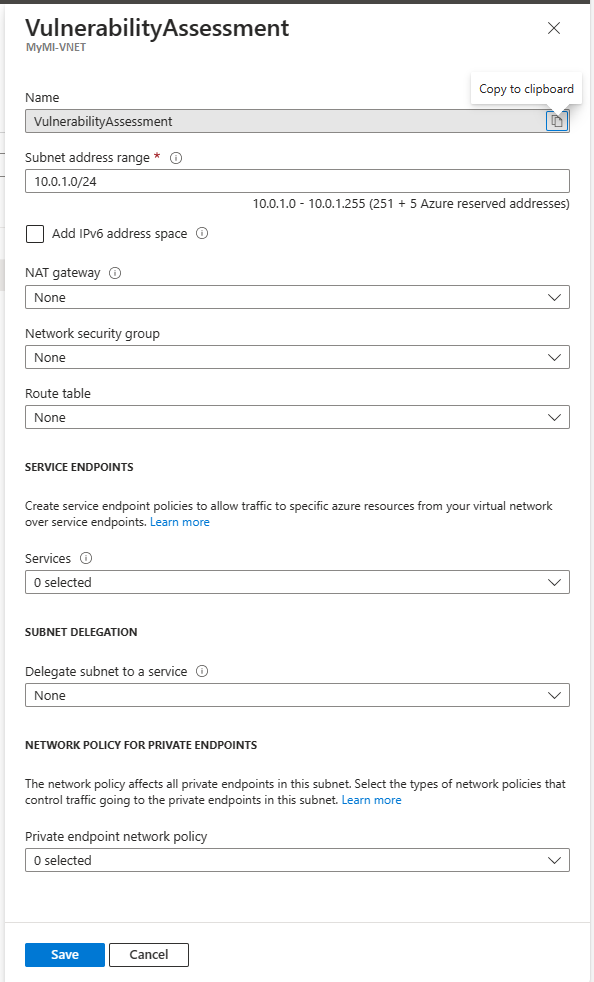

Under Inställningar väljer du Undernät. Klicka på + Undernät i det nya fönstret för att lägga till ett undernät. Mer information finns i Hantera undernät.

Det nya undernätet bör ha följande konfigurationer:

- NAT-gateway: Ingen

- Nätverkssäkerhetsgrupp: Ingen

- Routningstabell: Ingen

- TJÄNSTSLUTPUNKTER – tjänster: Ingen har valts

- DELEGERING AV UNDERNÄT – Delegera undernät till en tjänst: Ingen

- NÄTVERKSPRINCIP FÖR PRIVATA SLUTPUNKTER – Nätverksprincip för privat slutpunkt: Ingen har valts

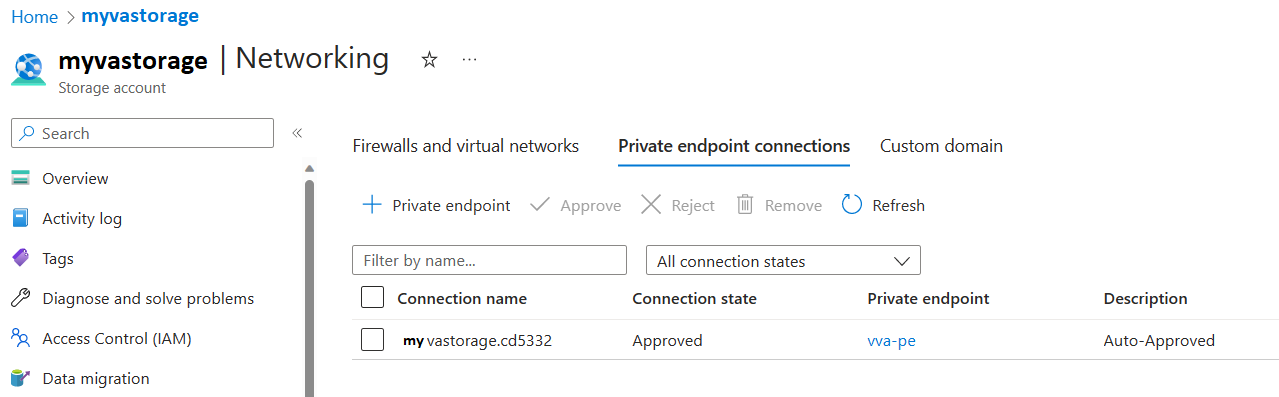

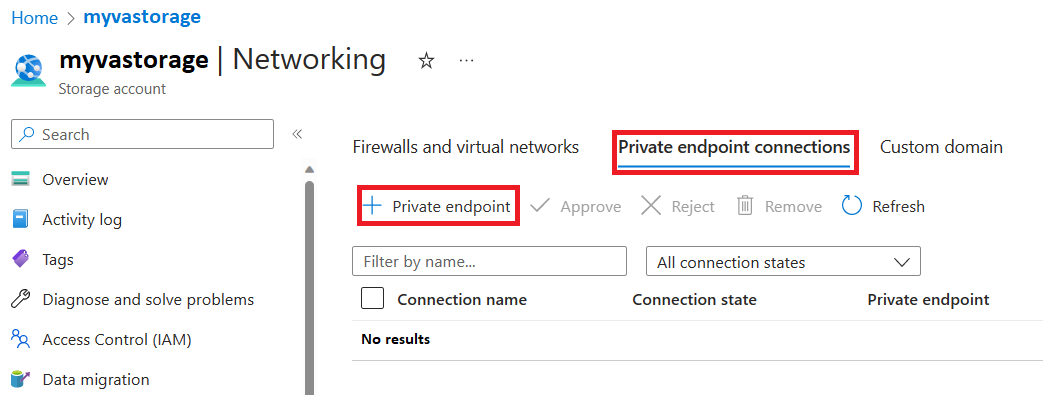

Gå till lagringskontot där SQL VA har konfigurerats för att lagra genomsökningsresultatet och klicka på fliken Privata slutpunktsanslutningar och klicka sedan på + Privat slutpunkt

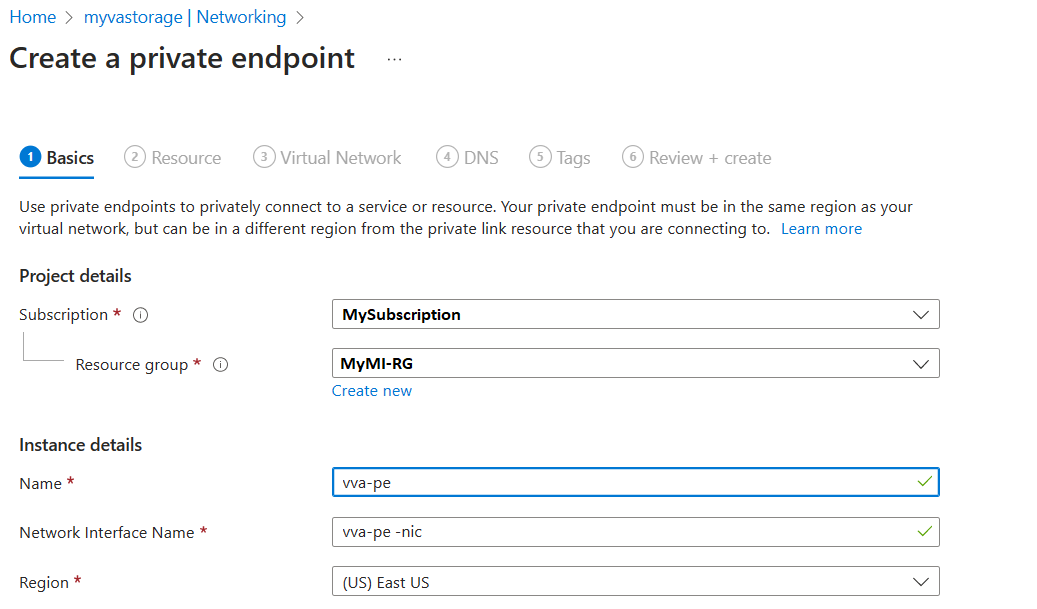

Välj information för din privata slutpunkt (det rekommenderas att placera den i samma RG och samma region).

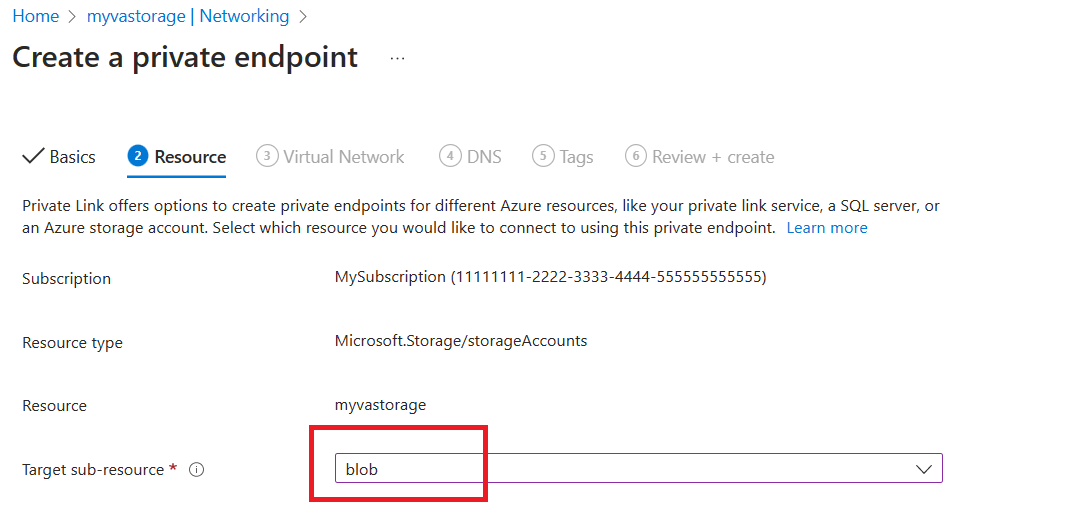

Välj blob för underresursen Mål

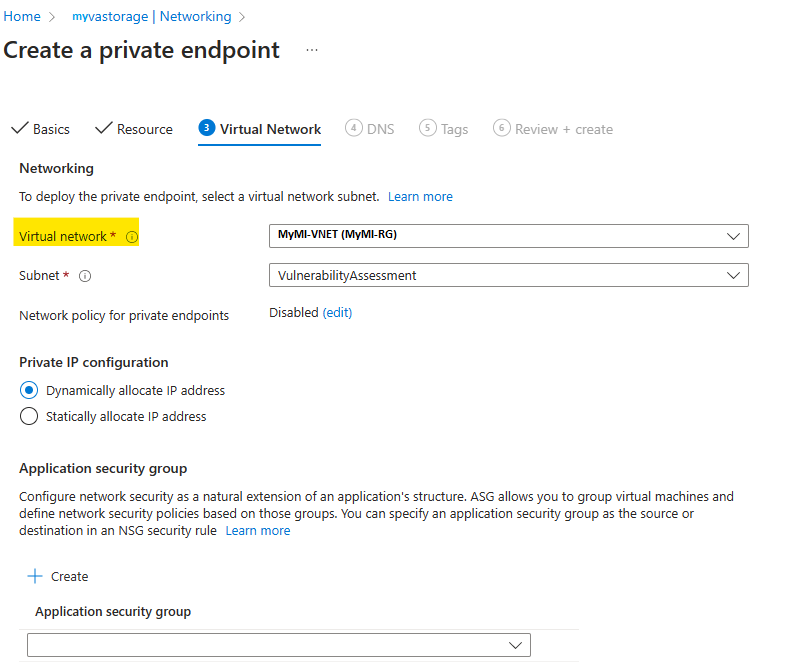

Välj det virtuella nätverket för SQL MI (från steg 1) och välj det undernät som du skapade (steg 3):

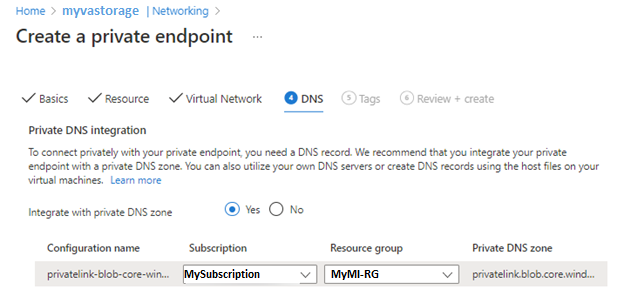

Välj Integrera med privat DNS-zon (bör vara standard) och välj de andra standardvärdena

Fortsätt till fliken Granska + skapa och klicka på Skapa. När distributionen är klar bör du se detta på fliken Privata slutpunktsanslutningar under avsnittet Nätverk i lagringskontot:

Nu bör du kunna lagra dina VA-genomsökningar för Azure SQL Managed Instances i ditt lagringskonto.

Felsöka genomsökningsrelaterade problem med sårbarhetsbedömning

Felsöka vanliga problem som rör genomsökningar av sårbarhetsbedömningar.

Det går inte att spara inställningarna för sårbarhetsbedömningen

Du kanske inte kan spara ändringar i inställningarna för sårbarhetsbedömning om ditt lagringskonto inte uppfyller vissa krav eller om du inte har tillräckliga behörigheter.

Krav för Storage-konto

Lagringskontot där genomsökningsresultat för sårbarhetsbedömning sparas måste uppfylla följande krav:

- Typ: StorageV2 (Generell användning V2) eller Lagring (Generell användning V1)

- Prestanda: Standard (endast)

- Region: Lagringen måste finnas i samma region som instansen av Azure SQL Server.

Om något av dessa krav inte uppfylls misslyckas det att spara ändringar i inställningarna för sårbarhetsbedömning.

Behörigheter

Följande behörigheter krävs för att spara ändringar i inställningarna för sårbarhetsbedömning:

- SQL-säkerhetshanteraren

- Storage Blob Data-läsare

- Ägarroll för lagringskontot

Om du anger en ny rolltilldelning krävs ägar- eller användaradministratörsåtkomst till lagringskontot och följande behörigheter:

- Ägare av lagringsblobdata

Lagringskontot är inte synligt för val i inställningar för sårbarhetsbedömning

Lagringskontot kanske inte visas i lagringskontoväljaren av flera skäl:

- Det lagringskonto som du letar efter finns inte i den valda prenumerationen.

- Lagringskontot som du letar efter finns inte i samma region som instansen av Azure SQL Server.

- Du har inte Microsoft.Storage/storageAccounts/read-behörigheter för lagringskontot.

Det gick inte att öppna en e-postlänk för genomsökningsresultat eller kan inte visa genomsökningsresultat

Du kanske inte kan öppna en länk i ett e-postmeddelande om genomsökningsresultat eller visa genomsökningsresultat om du inte har de behörigheter som krävs, eller om du använder en webbläsare som inte har stöd för att öppna eller visa genomsökningsresultat.

Behörigheter som krävs

Följande behörigheter krävs för att öppna länkar i e-postaviseringar om genomsökningsresultat eller för att visa genomsökningsresultat:

- SQL-säkerhetshanteraren

- Storage Blob Data-läsare

Krav på webbläsare

Webbläsaren Firefox har inte stöd för att öppna eller visa visning av genomsökningsresultat. Vi rekommenderar att du använder Microsoft Edge eller Chrome för att visa genomsökningsresultat för sårbarhetsbedömning.