Introduktion till skanning av skadlig kod

Genomsökning av skadlig kod i Microsoft Defender for Storage förbättrar säkerheten för dina Azure Storage-konton genom att identifiera och minimera hot mot skadlig kod. Den använder Microsoft Defender Antivirus för att genomsöka ditt lagringsinnehåll och säkerställa säkerhet och efterlevnad.

Defender for Storage erbjuder två typer av skanning av skadlig kod:

Genomsökning av skadlig kod vid uppladdning: Söker igenom blobar automatiskt när de laddas upp eller ändras, vilket ger nästan realtidsidentifiering. Den här typen av skanning är perfekt för program som omfattar frekventa användaruppladdningar, till exempel webbprogram eller samarbetsplattformar. Genom att skanna innehåll när det laddas upp kan du förhindra att skadliga filer kommer in i din lagringsmiljö och sprids nedströms.

Genomsökning av skadlig kod på begäran: Låter dig genomsöka befintliga blobar när det behövs, vilket gör det idealiskt för incidenthantering, efterlevnad och proaktiv säkerhet. Den här genomsökningstypen är idealisk för att upprätta en säkerhetsbaslinje genom att skanna alla befintliga data, reagera på säkerhetsaviseringar eller förbereda för granskningar.

De här alternativen hjälper dig att skydda dina lagringskonton, uppfylla efterlevnadsbehov och upprätthålla dataintegritet.

Varför skanning av skadlig kod är viktigt

Innehåll som laddas upp till molnlagring kan medföra skadlig kod, vilket innebär risker för din organisation. Genomsökning av innehåll efter skadlig kod förhindrar att skadliga filer kommer in i eller sprids i din miljö.

Genomsökning av skadlig kod i Defender for Storage hjälper dig genom att:

Identifiera skadligt innehåll: Identifierar och minimerar hot mot skadlig kod.

Förbättra säkerhetsstatusen: Lägger till ett säkerhetslager för att förhindra spridning av skadlig kod.

Stöd för efterlevnad: Hjälper till att uppfylla regelkrav.

Förenkla säkerhetshanteringen: Erbjuder en molnbaserad lösning med lågt underhåll som kan konfigureras i stor skala.

Nyckelfunktioner

En inbyggd SaaS-lösning: Tillåter enkel aktivering i stor skala utan underhåll.

Omfattande funktioner för program mot skadlig kod: Genomsökning med Microsoft Defender Antivirus (MDAV), fånga polymorf och metamorf skadlig kod.

Omfattande identifiering: Söker igenom alla filtyper, inklusive arkiv som ZIP- och RAR-filer, upp till 2 GB per blob (upp till 50 GB i förhandsversion).

Flexibla genomsökningsalternativ: Erbjuder uppladdning och genomsökning på begäran baserat på dina behov.

Integrering med säkerhetsaviseringar: Genererar detaljerade aviseringar i Microsoft Defender för molnet.

Stöd för automatisering: Aktiverar automatiserade svar med hjälp av Azure-tjänster som Logic Apps och Funktionsappar.

Efterlevnad och granskning: Loggar genomsöker resultat för efterlevnad och granskning.

Stöd för privat slutpunkt: Genomsökning av skadlig kod stöder privata slutpunkter, vilket säkerställer datasekretess genom att eliminera exponering för offentligt Internet.

Vilken typ av skanning av skadlig kod fungerar för dina behov?

Om du vill ha omedelbart skydd för frekventa uppladdningar är sökning efter skadlig kod vid uppladdning rätt val. Det fungerar bäst för att genomsöka användaruppladdat innehåll i webbappar, skydda delade multimediatillgångar och säkerställa efterlevnad i reglerade sektorer. Genomsökning vid uppladdning är också effektivt om du behöver integrera data från tredje part, skydda samarbetsplattformar eller säkra datapipelines och maskininlärningsdatauppsättningar. Mer information finns i Genomsökning av skadlig kod vid uppladdning.

Om du vill upprätta säkerhetsbaslinjer är sökning efter skadlig kod på begäran ett bra val. Det ger också flexibilitet att köra genomsökningar baserat på specifika behov. Genomsökning på begäran passar bra in i incidenthantering, efterlevnad och proaktiva säkerhetsrutiner. Du kan använda den för att automatisera genomsökningar som svar på säkerhetsutlösare, förbereda för granskningar med schemalagda genomsökningar eller proaktivt kontrollera lagrade data efter skadlig kod. Dessutom hjälper genomsökning på begäran till att ge kundsäkerhet och verifiera data innan arkivering eller utbyte. Mer information finns i Genomsökning av skadlig kod på begäran.

Ge genomsökningsresultat

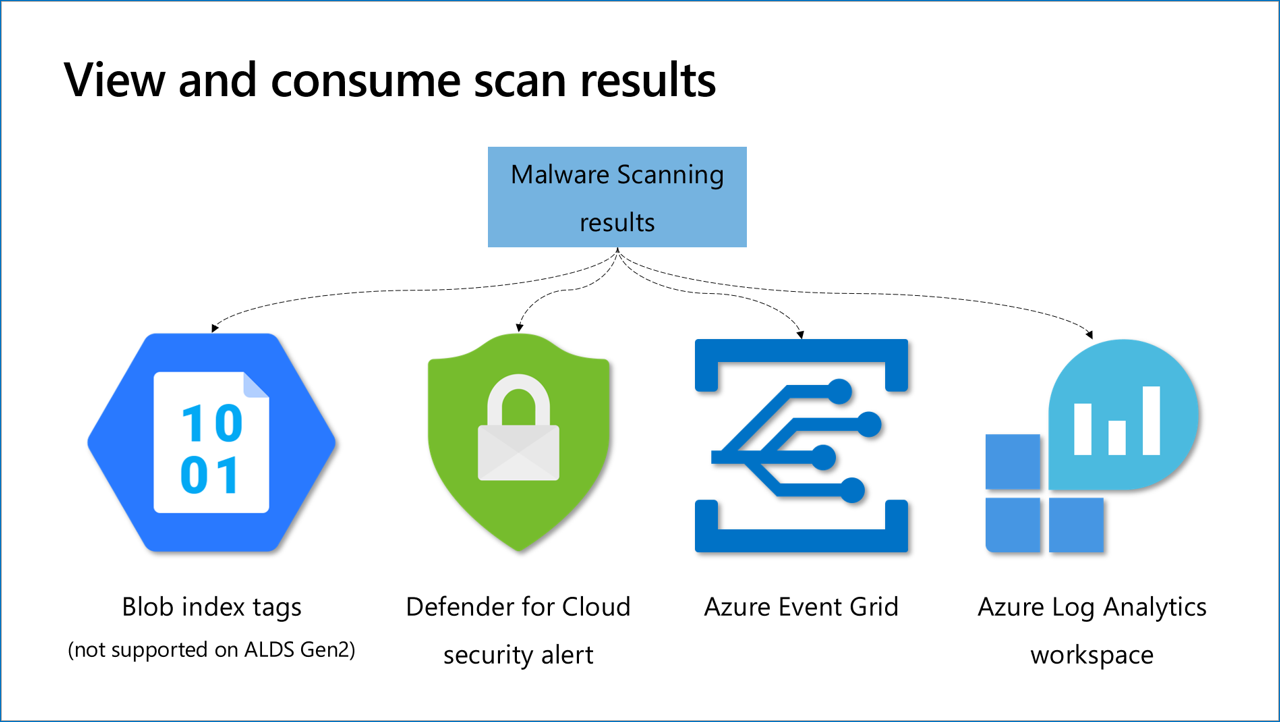

Genomsökningsresultat för skadlig kod är tillgängliga via fyra metoder. Efter installationen visas genomsökningsresultat som blobindextaggar för varje genomsökt fil i lagringskontot och som Microsoft Defender för molnet säkerhetsaviseringar när en fil identifieras som skadlig.

Du kan välja att konfigurera extra genomsökningsresultatmetoder, till exempel Event Grid och Log Analytics. Dessa metoder kräver extra konfiguration. I nästa avsnitt får du lära dig mer om de olika metoderna för genomsökningsresultat.

Genomsökningsresultat

Blobindextaggar

Blobindextaggar är metadatafält på en blob. De kategoriserar data i ditt lagringskonto med hjälp av taggattribut för nyckel/värde. Dessa taggar indexeras automatiskt och exponeras som ett sökbart flerdimensionellt index för att enkelt hitta data. Genomsökningsresultaten är koncisa, visar resultatet av genomsökning av skadlig kod och genomsökning av skadlig kod tid UTC i blobmetadata. Andra resultattyper (aviseringar, händelser, loggar) ger mer information.

Program kan använda blobindextaggar för att automatisera arbetsflöden, men de är inte manipulationsbeständiga. Läs mer om hur du konfigurerar svar.

Kommentar

Åtkomst till indextaggar kräver behörigheter. Mer information finns i Hämta, ange och uppdatera blobindextaggar.

Defender för molnet säkerhetsaviseringar

När en skadlig fil identifieras genererar Microsoft Defender för molnet en Microsoft Defender för molnet säkerhetsavisering. Om du vill se aviseringen går du till Microsoft Defender för molnet säkerhetsaviseringar. Säkerhetsaviseringen innehåller information och kontext för filen, typen av skadlig kod och rekommenderade undersöknings- och reparationssteg. Om du vill använda dessa aviseringar för reparation kan du:

- Visa säkerhetsaviseringar i Azure Portal genom att gå till Microsoft Defender för molnet> Säkerhetsaviseringar.

- Konfigurera automatiseringar baserat på dessa aviseringar.

- Exportera säkerhetsaviseringar till en SIEM. Du kan kontinuerligt exportera säkerhetsaviseringar Microsoft Sentinel (Microsofts SIEM) med hjälp av Microsoft Sentinel-anslutningsappen eller någon annan SIEM som du väljer.

Läs mer om hur du svarar på säkerhetsaviseringar.

Event Grid-händelse

Event Grid är användbart för händelsedriven automatisering. Det är den snabbaste metoden för att få resultat med minsta svarstid i en form av händelser som du kan använda för att automatisera svar.

Händelser från anpassade Event Grid-ämnen kan användas av flera slutpunktstyper. Det mest användbara för scenarier för skanning av skadlig kod är:

- Funktionsapp (tidigare kallad Azure Function) – använd en serverlös funktion för att köra kod för automatiserade svar som flytt, borttagning eller karantän.

- Webhook – för att ansluta ett program.

- Event Hubs och Service Bus Queue – för att meddela nedströmsanvändare. Lär dig hur du konfigurerar skanning av skadlig kod så att varje genomsökningsresultat skickas automatiskt till ett Event Grid-ämne i automatiseringssyfte.

Logganalys

Du kanske vill logga genomsökningsresultaten efter efterlevnadsbevis eller undersöka genomsökningsresultat. Genom att konfigurera ett Log Analytics-arbetsytemål kan du lagra varje genomsökningsresultat i en centraliserad logglagringsplats som är lätt att fråga efter. Du kan visa resultatet genom att navigera till Log Analytics-målarbetsytan och leta StorageMalwareScanningResults efter tabellen.

Läs mer om hur du konfigurerar loggning för genomsökning av skadlig kod.

Dricks

Vi inbjuder dig att utforska funktionen för skanning av skadlig kod i Defender for Storage via vårt praktiska labb. Följ ninjaträningsinstruktionerna för en detaljerad stegvis guide om hur du konfigurerar och testar genomsökning av skadlig kod från slutpunkt till slutpunkt, inklusive att konfigurera svar på genomsökningsresultat. Det här är en del av labbprojektet som hjälper kunderna att bli upptrappade med Microsoft Defender för molnet och ge praktisk erfarenhet av dess funktioner.

Svarsautomatisering

Genomsökning av skadlig kod stöder automatiserade svar, till exempel borttagning eller kvartring av misstänkta filer. Detta kan hanteras med hjälp av blobars indextaggar eller genom att konfigurera Event Grid-händelser i automatiseringssyfte. Du kan automatisera svar på följande sätt:

- Blockera åtkomst till o genomsökta eller skadliga filer med hjälp av ABAC (attributbaserad åtkomstkontroll).

- Ta automatiskt bort eller flytta skadliga filer till karantän med Logic Apps (baserat på säkerhetsaviseringar) eller Event Grid med Funktionsappar (baserat på genomsökningsresultat).

- Vidarebefordra rena filer till en annan plats med Event Grid med Funktionsappar.

Läs mer om hur du konfigurerar svar för genomsökning av skadlig kod.

Inställningar för genomsökning av skadlig kod

När genomsökning av skadlig kod är aktiverat utförs följande åtgärder automatiskt i din miljö:

- För varje lagringskonto som du aktiverar skanning av skadlig kod på skapas en Event Grid System Topic-resurs i samma resursgrupp för lagringskontot – som används av tjänsten för genomsökning av skadlig kod för att lyssna på blobuppladdningsutlösare. Om du tar bort den här resursen bryts funktionen för genomsökning av skadlig kod.

- För att kunna skanna dina data kräver tjänsten för skanning av skadlig kod åtkomst till dina data. Under tjänstaktivering skapas en ny dataskannerresurs med namnet

StorageDataScanneri din Azure-prenumeration och tilldelas med en systemtilldelad hanterad identitet. Den här resursen beviljas med rolltilldelningen Storage Blob Data Owner som gör att den kan komma åt dina data i syfte att skanna skadlig kod och identifiera känsliga data. - Resursen

StorageDataScannerläggs också till i lagringskontots åtkomstregler för nätverksacl-resurser. Detta gör att Defender kan skanna dina data när åtkomsten till det offentliga nätverket till lagringskontot är begränsad. - Om du aktiverar skanning av skadlig kod på prenumerationsnivå skapas en ny resurs med namnet

StorageAccounts/securityOperators/DefenderForStorageSecurityOperatori din Azure-prenumeration. Den här resursen tilldelas en systemhanterad identitet. Den används för att aktivera och reparera Defender for Storage- och malwaregenomsökningskonfigurationer på befintliga lagringskonton. Dessutom söker den efter nya lagringskonton som skapats i prenumerationen för att aktivera skanning av skadlig kod. Den här resursen har specifika rolltilldelningar med de behörigheter som krävs för att aktivera skanning av skadlig kod.

Kommentar

Genomsökning av skadlig kod beror på att vissa resurser, identiteter och nätverksinställningar fungerar korrekt. Om du ändrar eller tar bort något av dessa slutar sökningen av skadlig kod att fungera. Om du vill återställa den normala åtgärden kan du inaktivera den och aktivera den igen.

Innehåll och begränsningar som stöds

Innehåll som stöds

Filtyper: Alla filtyper, inklusive arkiv som ZIP-filer.

Filstorlek: Blobar upp till 2 GB i storlek (upp till 50 GB i förhandsversion).

Begränsningar

Lagringskonton som inte stöds: Äldre v1-lagringskonton stöds inte.

Tjänsten stöds inte: Genomsökning av skadlig kod stöder inte Azure Files.

Blobtyper som inte stöds: Tilläggsblobar och sidblobar stöds inte.

Kryptering som inte stöds: Krypterade blobar på klientsidan kan inte genomsökas eftersom tjänsten inte kan dekryptera dem. Blobar som krypteras i vila med kundhanterade nycklar (CMK) stöds.

Protokoll som inte stöds: Blobar som laddas upp via NFS 3.0-protokollet (Network File System) genomsöks inte.

Blobindextaggar: Indextaggar stöds inte för lagringskonton med hierarkiskt namnområde aktiverat (Azure Data Lake Storage Gen2).

Regioner som inte stöds: Vissa regioner stöds ännu inte för skanning av skadlig kod. Tjänsten expanderar kontinuerligt till nya regioner. Den senaste listan över regioner som stöds finns i Defender för molnet Tillgänglighet.

Event Grid: Event Grid-ämnen som inte har åtkomst till offentligt nätverk aktiverat (dvs. privata slutpunktsanslutningar) stöds inte av skanning av skadlig kod i Defender for Storage.

Övriga kostnader

Azure Services: Genomsökning av skadlig kod använder andra Azure-tjänster, vilket kan medföra ytterligare kostnader:

- Läsåtgärder för Azure Storage

- Azure Storage-blobindexering

- Händelser i Azure Event Grid

Blobgenomsökningar och påverkan på IOPS

Varje gång tjänsten för genomsökning av skadlig kod söker igenom en fil utlöses en annan läsåtgärd och indextaggen uppdateras. Detta gäller både vid uppladdningsgenomsökning, som inträffar efter att blobben har laddats upp eller ändrats, och genomsökning på begäran. Trots dessa åtgärder påverkas inte åtkomsten till skannade data. Påverkan på lagringens indata-/utdataåtgärder per sekund (IOPS) är minimal, vilket säkerställer att dessa åtgärder vanligtvis inte medför någon betydande belastning.

Scenarier där skanning av skadlig kod är ineffektiv

Genomsökning av skadlig kod ger omfattande identifieringsfunktioner, men det finns specifika scenarier där det blir ineffektivt på grund av inbyggda begränsningar. Det är viktigt att utvärdera dessa scenarier noggrant innan du bestämmer dig för att aktivera skanning av skadlig kod på ett lagringskonto:

- Segmenterade data: Genomsökning av skadlig kod identifierar inte skadlig kod i blobar som innehåller segmenterade data, till exempel filer som delas upp i mindre delar. Det här problemet är vanligt i säkerhetskopieringstjänster som laddar upp säkerhetskopierade data i segment till lagringskonton. Genomsökningsprocessen kan missa skadligt innehåll eller felaktigt flagga rent innehåll, vilket leder till falska negativa och falska positiva identifieringar. För att minska den här risken kan du överväga att implementera ytterligare säkerhetsåtgärder, till exempel genomsökning av data, innan de segmenteras eller efter att de har monterats ihop helt.

- Krypterade data: Genomsökning av skadlig kod stöder inte krypterade data på klientsidan. Dessa data kan inte dekrypteras av tjänsten, vilket innebär att skadlig kod i dessa krypterade blobar inte identifieras. Om kryptering är nödvändig kontrollerar du att genomsökningen sker före krypteringsprocessen eller använder krypteringsmetoder som stöds som kundhanterade nycklar (CMK) för kryptering i vila. När du bestämmer dig för att aktivera skanning av skadlig kod bör du överväga om andra filer som stöds laddas upp till lagringskontot. Utvärdera också om angripare kan utnyttja den här uppladdningsströmmen för att introducera skadlig kod.

Skillnader i identifiering av skadlig kod mellan Azure Storage och slutpunktsmiljöer

Defender for Storage använder samma motor för program mot skadlig kod och uppdaterade signaturer som Defender för Endpoint för att söka efter skadlig kod. Men när filer laddas upp till Azure Storage saknar de vissa metadata som motorn för program mot skadlig kod är beroende av. Den här bristen på metadata kan leda till en högre frekvens av missade identifieringar, så kallade "falska negativa identifieringar", i Azure Storage jämfört med de identifieringar som identifierats av Defender för Endpoint.

Följande är några exempel på metadata som saknas:

Mark of the Web (MOTW): MOTW är en Windows-säkerhetsfunktion som spårar filer som laddats ned från Internet. Men när filer laddas upp till Azure Storage bevaras inte dessa metadata.

Filsökvägskontext: På standardoperativsystem kan filsökvägen ge mer kontext för hotidentifiering. Till exempel flaggas en fil som försöker ändra systemplatser (till exempel

C:\Windows\System32) som misstänkt och bli föremål för ytterligare analys. I Azure Storage kan kontexten för specifika filsökvägar i bloben inte användas på samma sätt.Beteendedata: Defender for Storage analyserar innehållet i filer utan att köra dem. Den inspekterar filerna och kan emulera deras körning för att söka efter skadlig kod. Den här metoden kanske dock inte identifierar vissa typer av skadlig kod som endast avslöjar deras skadliga natur under körningen.

Åtkomst och datasekretess

Krav för dataåtkomst

Tjänsten för genomsökning av skadlig kod kräver åtkomst till dina data för att söka efter skadlig kod. Under tjänstaktivering skapas en ny dataskannerresurs med namnet StorageDataScanner i din Azure-prenumeration. Den här resursen tilldelas en systemtilldelad hanterad identitet och ges rolltilldelningen Storage Blob Data Owner för att få åtkomst till och genomsöka dina data.

Om nätverkskonfigurationen för lagringskontot är inställd på Aktivera åtkomst till offentligt nätverk från valda virtuella nätverk och IP-adresser läggs resursen StorageDataScanner till i avsnittet Resursinstanser under nätverkskonfigurationen för lagringskontot för att tillåta genomsökningsåtkomst.

Datasekretess och regional bearbetning

Regional bearbetning: Genomsökning sker inom samma Azure-region som ditt lagringskonto för att uppfylla kraven för datahemvist.

Datahantering: Skannade filer lagras inte. I vissa fall kan filmetadata (till exempel SHA-256-hash) delas med Microsoft Defender för Endpoint för ytterligare analys.

Hantera möjliga falska positiva och falska negativa identifieringar

Falska positiva identifieringar

Falska positiva identifieringar inträffar när systemet felaktigt identifierar en godartad fil som skadlig. Så här åtgärdar du följande problem:

Skicka för analys

Använd exempelöverföringsportalen för att rapportera falska positiva identifieringar.

Välj "Microsoft Defender för lagring" som källa när du skickar.

Visa inga aviseringar

- Skapa regler för undertryckning i Defender för molnet för att förhindra specifika återkommande falska positiva aviseringar.

Åtgärda oidentifierad skadlig kod (falska negativa identifieringar)

Falska negativa identifieringar uppstår när systemet inte kan identifiera en skadlig fil. Om du misstänker att detta har hänt kan du rapportera den oidentifierade skadliga koden genom att skicka filen för analys via exempelöverföringsportalen. Se till att inkludera så mycket kontext som möjligt för att förklara varför du tror att filen är skadlig.

Kommentar

Genom att regelbundet rapportera falska positiva och negativa identifieringar kan du förbättra precisionen i systemet för identifiering av skadlig kod över tid.