Konfigurera svar på skanning av skadlig kod

Konfigurera automatiserade svar för att flytta eller ta bort skadliga filer eller flytta/mata in rena filer till ett annat mål. Välj önskat svarsalternativ som passar din scenarioarkitektur.

Med genomsökning av skadlig kod kan du skapa ditt automationssvar med hjälp av följande alternativ för genomsökningsresultat:

- Defender för molnet säkerhetsaviseringar

- Event Grid-händelser

- Blobindextaggar

Dricks

Vi inbjuder dig att utforska funktionen för skanning av skadlig kod i Defender for Storage via vårt praktiska labb. Följ ninjaträningsinstruktionerna för en detaljerad stegvis guide om hur du konfigurerar och testar genomsökning av skadlig kod från slutpunkt till slutpunkt, inklusive att konfigurera svar på genomsökningsresultat. Det här är en del av labbprojektet som hjälper kunderna att bli upptrappade med Microsoft Defender för molnet och ge praktisk erfarenhet av dess funktioner.

Här följer några svarsalternativ som du kan använda för att automatisera ditt svar:

Blockera åtkomst till o genomsökta eller skadliga filer med hjälp av ABAC (attributbaserad åtkomstkontroll)

Du kan blockera åtkomst till skadliga och o genomsökta filer med auktorisering för Microsoft Entra-attributbaserad åtkomstkontroll (ABAC). Det gör att du kan ange villkorlig åtkomst till blobar baserat på genomsökningsresultatet och tillåta program och användare att endast komma åt skannade filer som är rena.

Om du vill konfigurera det följer du anvisningarna i följande video.

Ta bort eller flytta en skadlig blob

Du kan använda kod- eller arbetsflödesautomation för att ta bort eller flytta skadliga filer till karantän.

Förbereda din miljö för borttagning eller flytt

Ta bort den skadliga filen – Innan du konfigurerar automatisk borttagning rekommenderar vi att du aktiverar mjuk borttagning på lagringskontot. Det gör det möjligt att "ta bort" filer om det finns falska positiva identifieringar eller i fall där säkerhetspersonal vill undersöka de skadliga filerna.

Flytta den skadliga filen till karantän – Du kan flytta filer till en dedikerad lagringscontainer eller ett lagringskonto som anses vara "karantän". Du kanske bara vill att vissa användare, till exempel en säkerhetsadministratör eller en SOC-analytiker, ska ha behörighet att komma åt den här dedikerade containern eller lagringskontot.

- Att använda Microsoft Entra-ID för att styra åtkomsten till bloblagring anses vara bästa praxis. Om du vill styra åtkomsten till den dedikerade karantänlagringscontainern kan du använda rolltilldelningar på containernivå med hjälp av rollbaserad åtkomstkontroll (RBAC) i Microsoft Entra. Användare med behörigheter på lagringskontonivå kanske fortfarande kan komma åt containern "karantän". Du kan antingen redigera deras behörigheter så att de är på containernivå eller välja en annan metod och flytta den skadliga filen till ett dedikerat lagringskonto.

- Om du måste använda andra metoder, till exempel SAS-token (signaturer för delad åtkomst) på det skyddade lagringskontot, är det bästa praxis att flytta skadliga filer till ett annat lagringskonto (karantän). Sedan är det bäst att bara ge Microsoft Entra behörighet att komma åt lagringskontot i karantän.

Konfigurera automatisering

Alternativ 1: Logikapp baserat på Microsoft Defender för molnet säkerhetsaviseringar

Logic App-baserade svar är en enkel metod utan kod för att konfigurera svar. Svarstiden är dock långsammare än den händelsedrivna kodbaserade metoden.

Distribuera mallen DeleteBlobLogicApp Azure Resource Manager (ARM) med hjälp av Azure Portal.

Välj den logikapp som du distribuerade.

Om du vill tillåta att logikappen tar bort blobar från ditt lagringskonto lägger du till en rolltilldelning:

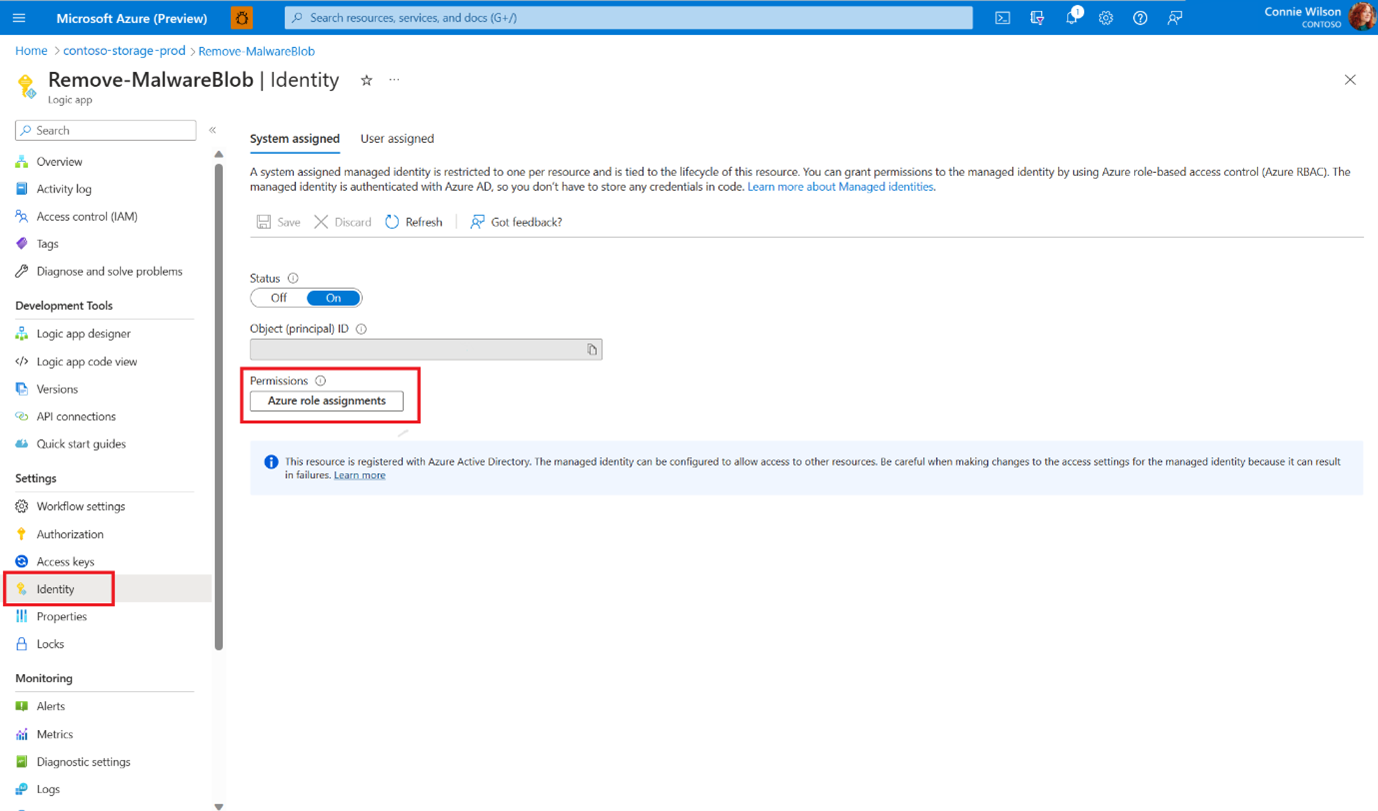

Gå till Identitet på sidomenyn och välj Azure-rolltilldelningar.

Lägg till en rolltilldelning på prenumerationsnivå med rollen Storage Blob Data-deltagare .

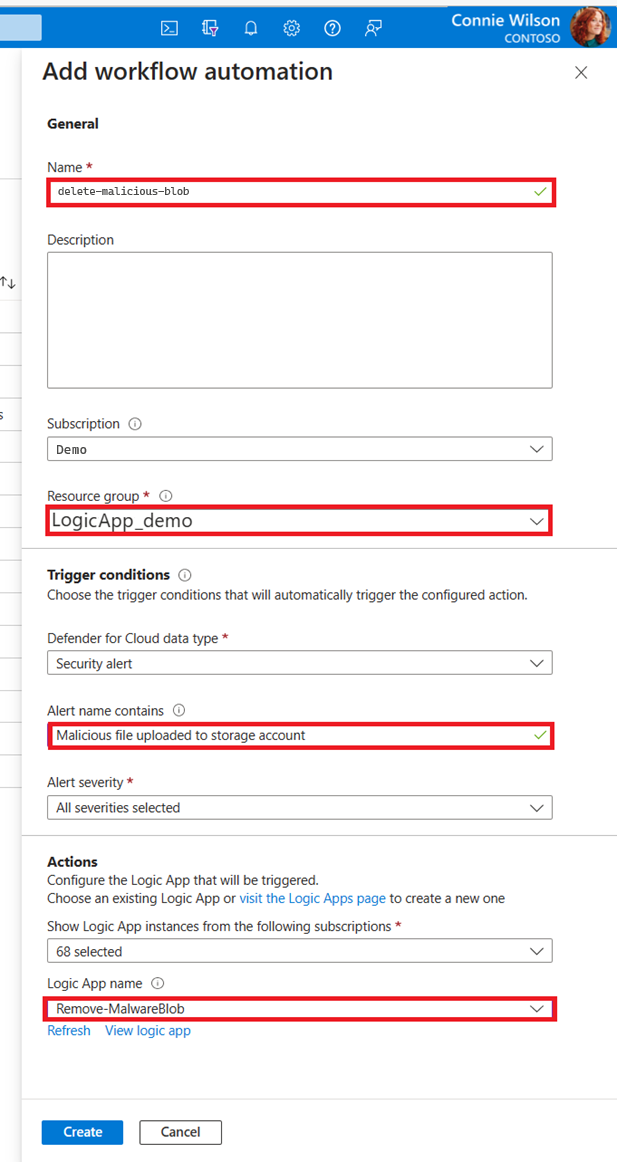

Skapa arbetsflödesautomatisering för Microsoft Defender för molnet aviseringar:

- Gå till Microsoft Defender för molnet i Azure Portal.

- Gå till Arbetsflödesautomation på sidomenyn.

- Lägg till ett nytt arbetsflöde: I fältet Aviseringsnamn innehåller fyller du i Skadlig fil som laddats upp till lagringskontot och väljer logikappen i avsnittet Åtgärder.

- Välj Skapa.

Alternativ 2: Funktionsapp baserat på Event Grid-händelser

En funktionsapp ger höga prestanda med svarstid med låg svarstid.

Skapa en funktionsapp i samma resursgrupp som ditt skyddade lagringskonto.

Lägg till en rolltilldelning för funktionsappens identitet.

Gå till Identitet på sidomenyn, kontrollera att systemtilldeladidentitetsstatus är På och välj Azure-rolltilldelningar.

Lägg till en rolltilldelning i prenumerations- eller lagringskontonivåerna med rollen Storage Blob Data Contributor .

Använd Event Grid-händelser och anslut en Azure-funktion som slutpunktstyp.

När du skriver Azure-funktionskoden kan du använda vårt färdiga funktionsexempel – MoveMaliciousBlobEventTrigger eller skriva din egen kod för att kopiera bloben någon annanstans och sedan ta bort den från källan.

För varje genomsökningsresultat skickas en händelse enligt följande schema.

Struktur för händelsemeddelande

Händelsemeddelandet är ett JSON-objekt som innehåller nyckel/värde-par som ger detaljerad information om ett resultat av genomsökning av skadlig kod. Här är en uppdelning av varje nyckel i händelsemeddelandet:

id: En unik identifierare för händelsen.

ämne: En sträng som beskriver resurssökvägen för den skannade bloben (filen) i lagringskontot.

data: Ett JSON-objekt som innehåller ytterligare information om händelsen:

correlationId: En unik identifierare som kan användas för att korrelera flera händelser relaterade till samma genomsökning.

blobUri: URI för den skannade bloben (filen) i lagringskontot.

eTag: ETag för den skannade bloben (filen).

scanFinishedTimeUtc: UTC-tidsstämpeln när genomsökningen slutfördes.

scanResultType: Resultatet av genomsökningen, till exempel Skadliga eller Inga hot hittades.

scanResultDetails: Ett JSON-objekt som innehåller information om genomsökningsresultatet:

malwareNamesFound: En matris med namn på skadlig kod som finns i den skannade filen.

sha256: SHA-256-hashen för den skannade filen.

eventType: En sträng som anger typen av händelse, i det här fallet Microsoft.Security.MalwareScanningResult.

dataVersion: Versionsnumret för dataschemat.

metadataVersion: Versionsnumret för metadataschemat.

eventTime: UTC-tidsstämpeln när händelsen genererades.

topic: Resurssökvägen för event grid-ämnet som händelsen tillhör.

Här är ett exempel på ett händelsemeddelande:

{

"id": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subject": "storageAccounts/<storage_account_name>/containers/app-logs-storage/blobs/EICAR - simulating malware.txt",

"data": {

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"blobUri": "https://<storage_account_name>.blob.core.windows.net/app-logs-storage/EICAR - simulating malware.txt",

"eTag": "0x000000000000000",

"scanFinishedTimeUtc": "2023-05-04T11:31:54.0481279Z",

"scanResultType": "Malicious",

"scanResultDetails": {

"malwareNamesFound": [

"DOS/EICAR_Test_File"

],

"sha256": "AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00"

}

},

"eventType": "Microsoft.Security.MalwareScanningResult",

"dataVersion": "1.0",

"metadataVersion": "1",

"eventTime": "2023-05-04T11:31:54.048375Z",

"topic": "/subscriptions/<subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.EventGrid/topics/<event_grid_topic_name>"

}

Genom att förstå strukturen för händelsemeddelandet kan du extrahera relevant information om resultatet för skanning av skadlig kod och bearbeta den i enlighet med detta.

Gör dina program och dataflöden medvetna om genomsökningsresultat för skadlig kod

Genomsökning av skadlig kod är nästan i realtid, och vanligtvis finns det ett litet tidsfönster mellan tiden för uppladdningen och tiden för genomsökningen. Eftersom lagringen inte är kompatibel finns det ingen risk för att skadliga filer körs i lagringen. Risken är att användare eller program får åtkomst till skadliga filer och sprider dem i hela organisationen.

Det finns några metoder för att göra dina program och dataflöden medvetna om genomsökningsresultat för skadlig kod. Dessa metoder säkerställer att filer inte kan nås eller bearbetas innan genomsökningen är klar, genomsökningsresultaten förbrukas och lämpliga åtgärder vidtas baserat på dessa resultat.

Program matar in data baserat på genomsökningsresultatet

Alternativ 1: Appar som kontrollerar "indextagg" före bearbetning

Ett sätt att hämta inmatade data är att uppdatera alla program som har åtkomst till lagringskontot. Varje program kontrollerar genomsökningsresultatet för varje fil, och om blobindextaggens genomsökningsresultat inte är några hot som hittas läser programmet bloben.

Alternativ 2: Anslut ditt program till en Webhook i Event Grid-händelser

Du kan ansluta ditt program till en Webhook i Event Grid-händelser och använda dessa händelser för att utlösa relevanta processer för filer som inte har några hot som hittat genomsökningsresultat. Läs mer om hur du använder Webhook-händelseleverans och verifierar din slutpunkt.

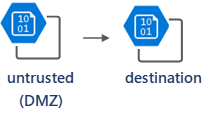

Använda ett mellanliggande lagringskonto som en DMZ

Du kan konfigurera ett mellanliggande lagringskonto för obetrott innehåll (DMZ) och direktuppladdning av trafik till DMZ. På det obetrodda lagringskontot aktiverar du genomsökning av skadlig kod och ansluter Event Grid och Funktionsapp för att flytta endast blobar som genomsökts med resultatet "inget hot hittades" till mållagringskontot.

Gå vidare

Lär dig hur du förstår resultat från skanning av skadlig kod i Microsoft Defender for Storage.