Aktivera hantering av datasäkerhetsstatus

Den här artikeln beskriver hur du aktiverar hantering av datasäkerhetsstatus i Microsoft Defender för molnet.

Innan du börjar

- Innan du aktiverar hantering av datasäkerhetsstatus bör du granska support och krav.

- När du aktiverar Defender CSPM- eller Defender for Storage-planer aktiveras tillägget för identifiering av känsliga data automatiskt. Du kan inaktivera den här inställningen om du inte vill använda hantering av datasäkerhetsstatus, men vi rekommenderar att du använder funktionen för att få ut mesta möjliga av Defender för molnet.

- Känsliga data identifieras baserat på inställningarna för datakänslighet i Defender för molnet. Du kan anpassa känslighetsinställningarna för data för att identifiera de data som din organisation anser vara känsliga.

- Det tar upp till 24 timmar att se resultatet av en första identifiering när funktionen har aktiverats.

Aktivera i Defender CSPM (Azure)

Följ dessa steg för att aktivera hantering av datasäkerhetsstatus. Glöm inte att granska nödvändiga behörigheter innan du börjar.

Gå till Inställningar för Microsoft Defender för molnmiljö>.

Välj relevant Azure-prenumeration.

För Defender CSPM-planen väljer du Status på.

Om Defender CSPM redan är aktiverat väljer du Inställningar i kolumnen Övervakningstäckning i Defender CSPM-planen och ser till att komponenten Känslig dataidentifiering är inställd på På-status .

När identifiering av känsliga data har aktiverats i Defender CSPM kommer den automatiskt att innehålla stöd för ytterligare resurstyper när intervallet med resurstyper som stöds expanderar.

Aktivera i Defender CSPM (AWS)

Innan du börjar

- Glöm inte att: granska kraven för AWS-identifiering och nödvändiga behörigheter.

- Kontrollera att det inte finns någon princip som blockerar anslutningen till dina Amazon S3-bucketar.

- För RDS-instanser: KMS-kryptering mellan konton stöds, men ytterligare principer för KMS-åtkomst kan förhindra åtkomst.

Aktivera för AWS-resurser

S3-bucketar och RDS-instanser

- Aktivera datasäkerhetsstatus enligt beskrivningen ovan

- Fortsätt med anvisningarna för att ladda ned CloudFormation-mallen och köra den i AWS.

Automatisk identifiering av S3-bucketar i AWS-kontot startar automatiskt.

För S3-bucketar körs Defender for Cloud-skannern i ditt AWS-konto och ansluter till dina S3-bucketar.

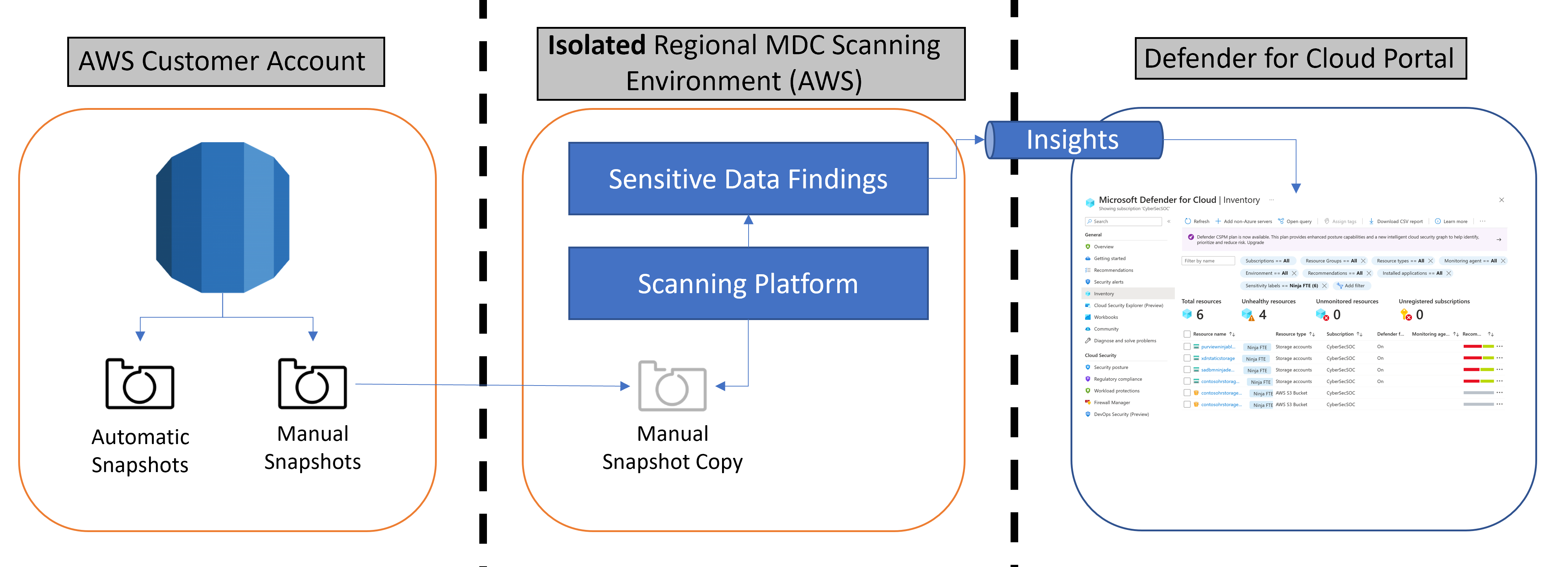

För RDS-instanser utlöses identifieringen när identifiering av känsliga data har aktiverats. Skannern tar den senaste automatiserade ögonblicksbilden för en instans, skapar en manuell ögonblicksbild i källkontot och kopierar den till en isolerad Microsoft-ägd miljö inom samma region.

Ögonblicksbilden används för att skapa en live-instans som snurras upp, genomsöks och sedan omedelbart förstörs (tillsammans med den kopierade ögonblicksbilden).

Endast genomsökningsresultat rapporteras av genomsökningsplattformen.

Sök efter S3-blockeringsprinciper

Om aktiveringsprocessen inte fungerade på grund av en blockerad princip kontrollerar du följande:

- Kontrollera att S3-bucketprincipen inte blockerar anslutningen. I bucketen AWS S3 väljer du bucketprincipen Behörigheter.> Kontrollera principinformationen för att se till att Tjänsten Microsoft Defender för molnskanner som körs i Microsoft-kontot i AWS inte är blockerad.

- Kontrollera att det inte finns någon SCP-princip som blockerar anslutningen till S3-bucketen. Din SCP-princip kan till exempel blockera läs-API-anrop till den AWS-region där S3-bucketen finns.

- Kontrollera att dessa nödvändiga API-anrop tillåts av din SCP-princip: AssumeRole, GetBucketLocation, GetObject, ListBucket, GetBucketPublicAccessBlock

- Kontrollera att din SCP-princip tillåter anrop till AWS-regionen us-east-1, som är standardregionen för API-anrop.

Aktivera datamedveten övervakning i Defender för lagring

Hotidentifiering av känsliga data aktiveras som standard när komponenten för identifiering av känsliga data är aktiverad i Defender for Storage-planen. Läs mer.

Endast Azure Storage-resurser genomsöks om Defender CSPM-planen är inaktiverad.