Nätverkssäkerhet för Azure Data Explorer

Azure Data Explorer-kluster är utformade för att vara tillgängliga med offentliga URL:er. Alla med giltig identitet i ett kluster kan komma åt den från valfri plats. Som organisation kan det vara en uppgift med högsta prioritet att skydda data. Därför kanske du vill begränsa och skydda åtkomsten till klustret, eller till och med bara tillåta åtkomst till klustret via ditt privata virtuella nätverk. Du kan använda något av följande alternativ för att uppnå det här målet:

- Privat slutpunkt (rekommenderas)

- Inmatning av virtuellt nätverk (VNet)

Vi rekommenderar starkt att du använder privata slutpunkter för att skydda nätverksåtkomsten till klustret. Det här alternativet har många fördelar jämfört med inmatning av virtuella nätverk som resulterar i lägre underhållskostnader, inklusive en enklare distributionsprocess och mer robust för ändringar i virtuella nätverk.

I följande avsnitt beskrivs hur du skyddar klustret med hjälp av privata slutpunkter och virtuell nätverksinmatning.

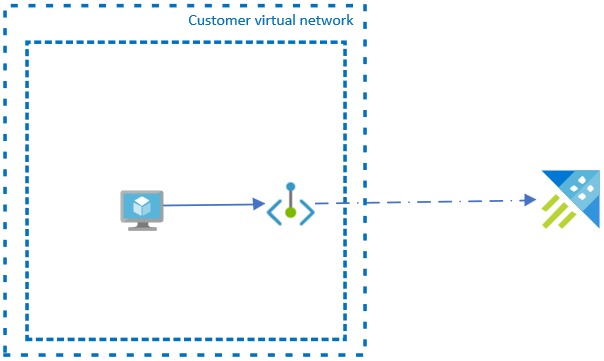

Privat slutpunkt

En privat slutpunkt är ett nätverksgränssnitt som använder privata IP-adresser från ditt virtuella nätverk. Det här nätverksgränssnittet ansluter dig privat och säkert till klustret som drivs av Azure Private Link. Genom att aktivera en privat slutpunkt tar du in tjänsten i ditt virtuella nätverk.

Om du vill distribuera klustret till en privat slutpunkt behöver du bara en uppsättning privata IP-adresser.

Anteckning

Privata slutpunkter stöds inte för ett kluster som matas in i ett virtuellt nätverk.

Virtuell nätverksinmatning

Viktigt

Överväg en Azure Private Endpoint-baserad lösning för att implementera nätverkssäkerhet med Azure Data Explorer. Den är mindre felbenägen och ger funktionsparitet.

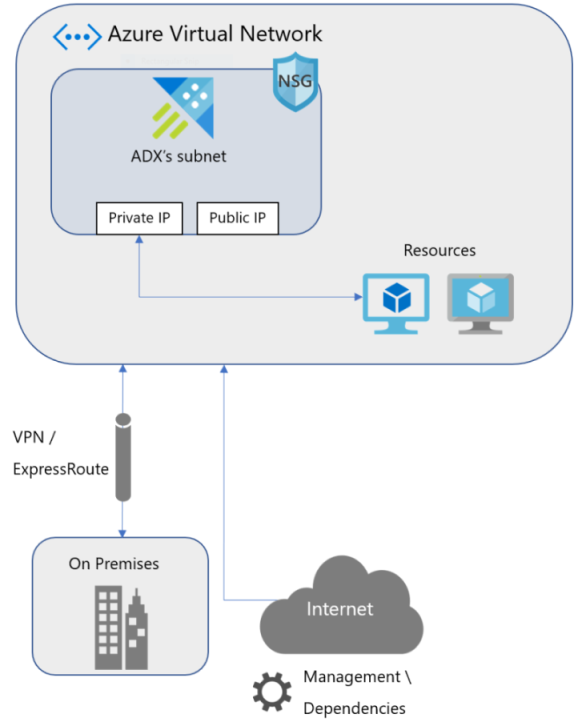

Med virtuell nätverksinmatning kan du distribuera klustret direkt till ett virtuellt nätverk. Klustret kan nås privat från det virtuella nätverket och via en VPN-gateway eller Azure ExpressRoute från lokala nätverk. Genom att mata in ett kluster i ett virtuellt nätverk kan du hantera all trafik. Detta inkluderar trafik för åtkomst till klustret och all datainmatning eller export. Dessutom ansvarar du för att ge Microsoft åtkomst till klustret för hantering och hälsoövervakning.

Om du vill mata in klustret i ett virtuellt nätverk måste du konfigurera det virtuella nätverket så att det uppfyller följande krav:

- Du måste delegera undernätet till Microsoft.Kusto/kluster för att aktivera tjänsten och definiera dess förutsättningar för distribution i form av principer för nätverksavsikter

- Undernätet måste skalas väl för att stödja framtida tillväxt av klustrets användning

- Två offentliga IP-adresser krävs för att hantera klustret och se till att det är felfritt

- Om du använder ytterligare en brandväggsinstallation för att skydda nätverket måste du också tillåta att klustret ansluter till en uppsättning fullständigt kvalificerade domännamn (FQDN) för utgående trafik

Privat slutpunkt jämfört med virtuell nätverksinmatning

Virtuell nätverksinmatning kan leda till höga underhållskostnader, till följd av implementeringsinformation som att underhålla FQDN-listor i brandväggar eller distribuera offentliga IP-adresser i en begränsad miljö. Därför rekommenderar vi att du använder en privat slutpunkt för att ansluta till klustret.

Följande tabell visar hur nätverkssäkerhetsrelaterade funktioner kan implementeras baserat på ett kluster som matas in i ett virtuellt nätverk eller skyddas med hjälp av en privat slutpunkt.

| Funktion | Privat slutpunkt | Virtuell nätverksinmatning |

|---|---|---|

| Filtrering av inkommande IP-adresser | Hantera offentlig åtkomst | Skapa en regel för inkommande nätverkssäkerhetsgrupp |

| Transitiv åtkomst till andra tjänster (lagring, händelsehubbar osv.) | Skapa en hanterad privat slutpunkt | Skapa en privat slutpunkt för resursen |

| Begränsa utgående åtkomst | Använda pratbubblans principer eller AllowedFQDNList | Använda en virtuell installation till undernätets utgående filtertrafik |