Privata slutpunkter för Azure Data Explorer

Du kan använda privata slutpunkter för klustret för att tillåta klienter i ett virtuellt nätverk att på ett säkert sätt komma åt data via en privat länk. Privata slutpunkter använder privata IP-adresser från det virtuella nätverkets adressutrymme för att ansluta dig privat till klustret. Nätverkstrafik mellan klienter i det virtuella nätverket och klustret passerar över det virtuella nätverket och en privat länk på Microsofts stamnätverk, vilket eliminerar exponering från det offentliga Internet.

Med privata slutpunkter för klustret kan du:

- Skydda klustret genom att konfigurera brandväggen så att den blockerar alla anslutningar på den offentliga slutpunkten till klustret.

- Öka säkerheten för det virtuella nätverket genom att blockera exfiltrering av data från det virtuella nätverket.

- Anslut på ett säkert sätt till kluster från lokala nätverk som ansluter till det virtuella nätverket med hjälp av en VPN-gateway eller ExpressRoutes med privat peering.

Överblick

En privat slutpunkt är ett särskilt nätverksgränssnitt för en Azure-tjänst i ditt virtuella nätverk som har tilldelats IP-adresser från IP-adressintervallet för ditt virtuella nätverk. När du skapar en privat slutpunkt för klustret ger den säker anslutning mellan klienter i det virtuella nätverket och klustret. Anslutningen mellan den privata slutpunkten och klustret använder en säker privat länk.

Program i det virtuella nätverket kan sömlöst ansluta till klustret via den privata slutpunkten. Anslutningssträngarna och auktoriseringsmekanismerna är desamma som du skulle använda för att ansluta till en offentlig slutpunkt.

När du skapar en privat slutpunkt för klustret i det virtuella nätverket skickas en begäran om medgivande för godkännande till klusterägaren. Om användaren som begär att den privata slutpunkten ska skapas också är ägare till klustret godkänns begäran automatiskt. Klusterägare kan hantera begäranden om medgivande och privata slutpunkter för klustret i Azure-portalen under privata slutpunkter.

Du kan skydda klustret så att det bara accepterar anslutningar från det virtuella nätverket genom att konfigurera klusterbrandväggen för att neka åtkomst via dess offentliga slutpunkt som standard. Du behöver ingen brandväggsregel för att tillåta trafik från ett virtuellt nätverk som har en privat slutpunkt eftersom klusterbrandväggen endast styr åtkomsten för den offentliga slutpunkten. Privata slutpunkter förlitar sig däremot på medgivandeflödet för att ge undernät åtkomst till klustret.

Planera storleken på undernätet i ditt virtuella nätverk

Storleken på det undernät som används som värd för en privat slutpunkt för ett kluster kan inte ändras när undernätet har distribuerats. Den privata slutpunkten använder flera IP-adresser i ditt virtuella nätverk. I extrema scenarier, till exempel avancerad inmatning, kan antalet IP-adresser som förbrukas av den privata slutpunkten öka. Den här ökningen orsakas av ett ökat antal tillfälliga lagringskonton som krävs som mellanlagringskonton för inmatning i klustret. Om scenariot är relevant i din miljö måste du planera för det när du fastställer storleken på undernätet.

Not

Relevanta inmatningsscenarier som ansvarar för att skala ut de tillfälliga lagringskontona är inmatning från en lokal fil och asynkron inmatning från en blob.

Använd följande information för att fastställa det totala antalet IP-adresser som krävs av din privata slutpunkt:

| Använd | Antal IP-adresser |

|---|---|

| Motortjänst | 1 |

| Datahanteringstjänst | 1 |

| Tillfälliga lagringskonton | 6 |

| Reserverade Azure-adresser | 5 |

| Totalt | 13 |

Not

Den absoluta minsta storleken för undernätet måste vara /28 (14 användbara IP-adresser). Om du planerar att skapa ett Azure Data Explorer-kluster för extrema inmatningsarbetsbelastningar är du på den säkra sidan med en /24 netmask.

Om du har skapat ett undernät som är för litet kan du ta bort det och skapa ett nytt med ett större adressintervall. När du har återskapat undernätet kan du skapa en ny privat slutpunkt för klustret.

Ansluta till en privat slutpunkt

Klienter i ett virtuellt nätverk som använder en privat slutpunkt bör använda samma anslutningssträng för klustret som klienter som ansluter till en offentlig slutpunkt. DNS-matchning dirigerar automatiskt anslutningar från det virtuella nätverket till klustret via en privat länk.

Viktig

Använd samma anslutningssträng för att ansluta till klustret med hjälp av privata slutpunkter som du skulle använda för att ansluta till en offentlig slutpunkt. Anslut inte till klustret med dess underdomän-URL för privat länk.

Som standard skapar Azure Data Explorer en privat DNS-zon ansluten till det virtuella nätverket med nödvändiga uppdateringar för de privata slutpunkterna. Men om du använder din egen DNS-server kan du behöva göra fler ändringar i DNS-konfigurationen.

Viktig

För optimal konfiguration rekommenderar vi att du justerar distributionen med rekommendationerna i artikeln privat slutpunkt och DNS-konfiguration i Scale Cloud Adoption Framework. Använd informationen i artikeln för att automatisera skapandet av privata DNS-poster med hjälp av Azure-principer, vilket gör det enklare att hantera distributionen när du skalar.

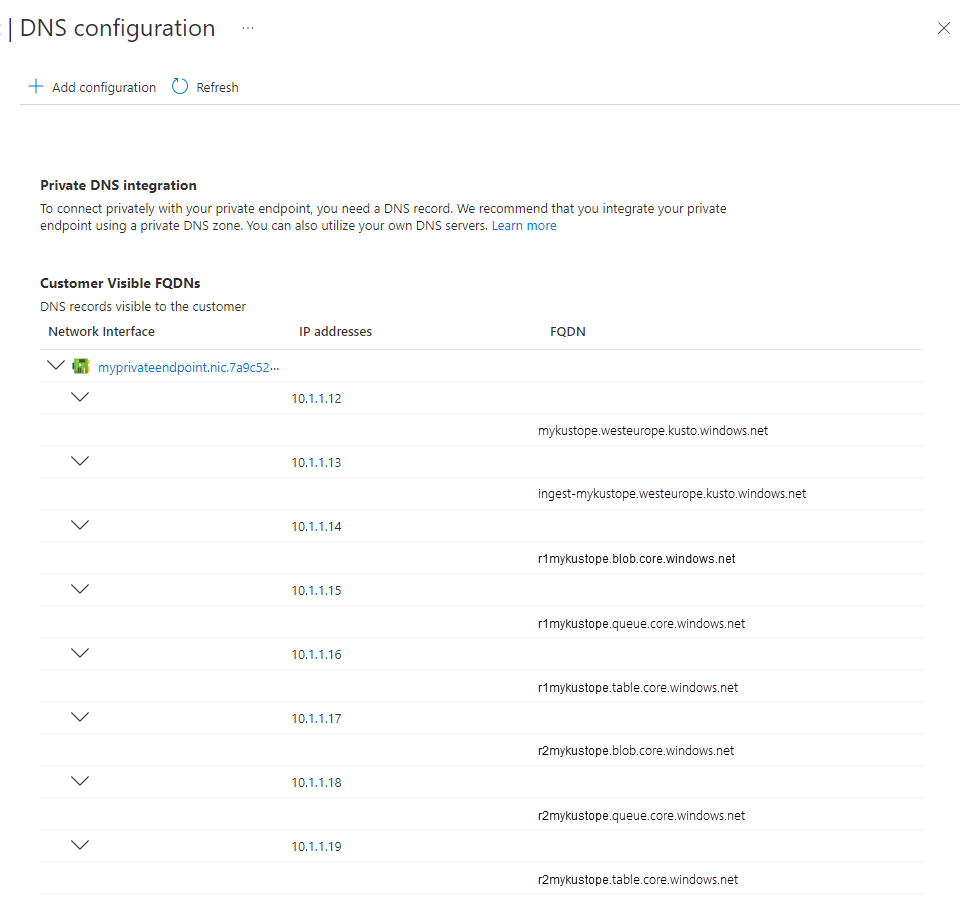

Azure Data Explorer skapar flera kundsynliga FQDN:er som en del av distributionen av privata slutpunkter. Förutom frågan och inmatning FQDN kommer den med flera FQDN för slutpunkter för blob, tabell och kö (behövs för inmatningsscenarier).

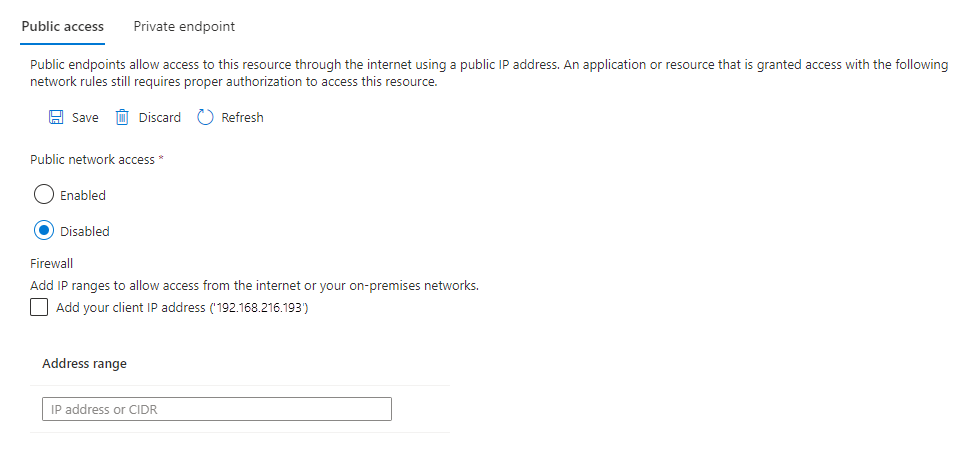

Inaktivera offentlig åtkomst

För att öka säkerheten kan du också inaktivera offentlig åtkomst till klustret i Azure-portalen.

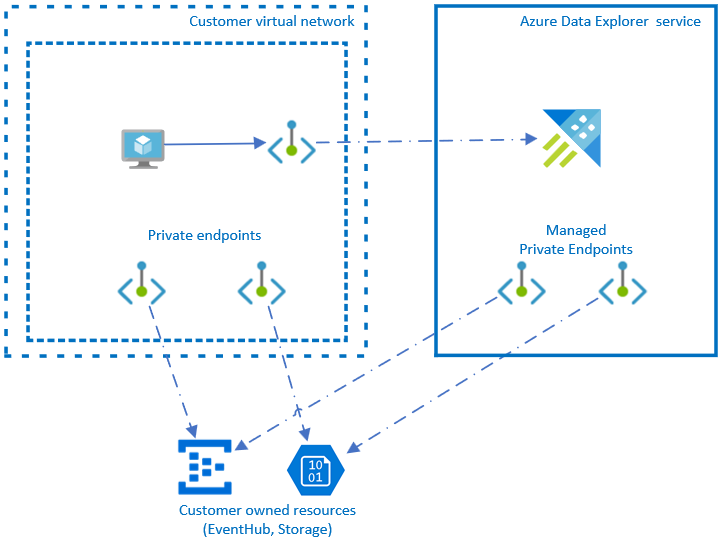

Hanterade privata slutpunkter

Du kan använda en hanterad privat slutpunkt för att antingen aktivera klustret för säker åtkomst till dina inmatnings- eller frågerelaterade tjänster via deras privata slutpunkt. På så sätt kan Azure Data Explorer-klustret komma åt dina resurser via en privat IP-adress.

Not

Vi rekommenderar att du använder Managed Identity connect för att ansluta till Azure Storage och Azure Event Hubs istället för hanterade privata slutpunkter. Om du vill ansluta med hanterade identiteter konfigurerar du Azure Storage- eller Event Hubs-resurserna för att identifiera Azure Data Explorer som en betrodd tjänst. Använd sedan hanterad identitet för att bevilja åtkomst genom att skapa ett undantag för nätverksregeln för betrodda Azure-tjänster.'''

Tjänster som stöds

Azure Data Explorer har stöd för att skapa hanterade privata slutpunkter till följande tjänster:

- Azure Event Hubs

- Azure IoT Hubs

- Azure Storage-konto

- Azure Data Explorer

- Azure SQL

- Azure Digital Twins

Begränsningar

Privata slutpunkter stöds inte för virtuella nätverk som matas in i Azure Data Explorer-kluster.

Konsekvenser för kostnader

Privata slutpunkter eller hanterade privata slutpunkter är resurser som medför ytterligare kostnader. Kostnaden varierar beroende på den valda lösningsarkitekturen. Mer information finns i Prissättning för Azure Private Link.