Hantera din molnegendom med förbättrad säkerhet

Fasen Hantera i en molnimplementeringsresa fokuserar på den pågående driften av din molnegendom. Att upprätthålla och stärka din säkerhetsstatus kontinuerligt är avgörande för att framgångsrikt hantera din egendom och bör betraktas som hörnstenen i dina hanteringsmetoder. Om du försummar säkerheten till förmån för kostnadsbesparingar eller prestandaförbättringar riskerar du att utsätta ditt företag för hot som allvarligt kan skada ditt företag och vända eventuella kortsiktiga fördelar som detta medförde. Genom att investera i säkerhetsmekanismer och metoder kan företaget lyckas på lång sikt genom att minimera riskerna för skadliga attacker.

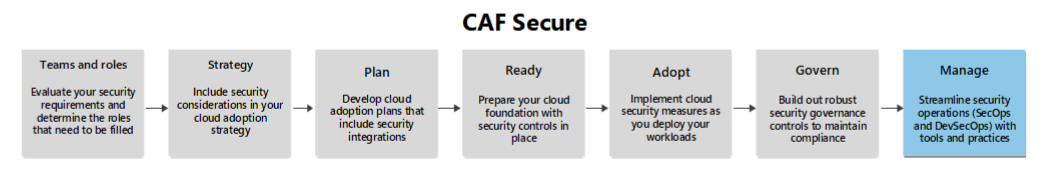

Den här artikeln är en stödguide för hanteringsmetodiken. Den beskriver områden för säkerhetsoptimering som du bör tänka på när du går igenom den fasen i din resa.

Modernisering av säkerhetsstatus

Under hanteringsfasen av molnimplementeringsresan bör du redan ha en robust observerbarhetsplattform med noggrann övervakning och intelligenta aviseringar, men att modernisera den här plattformen kan kräva ett nytt tänkesätt som fokuserar mycket på proaktiva åtgärder och att anta principerna för Nolltillit.

Anta intrång: Förutsatt att det finns ett intrång i ett eller flera av dina system är en viktig grundsats för proaktiv identifiering och drivkraften för hotjakt och identifieringsteknik. Hotjakt använder en hypotesbaserad metod - att ett intrång redan har inträffat i någon viss form - för att intelligent analysera dina system genom verktyg i ett försök att bevisa eller motbevisa den hypotesen. Identifieringsteknik är praxis att utveckla specialiserade identifieringsmekanismer för att öka observerbarhetsplattformar som inte är utrustade för att upptäcka nya och nya cyberattacker.

Verifiera explicit: Om du flyttar från ett tänkesätt med "förtroende som standard" till "förtroende av undantag" innebär det att du måste kunna verifiera betrodda aktiviteter genom synlighet. Genom att utöka din observerbarhetsplattform med intelligent identitets- och åtkomstövervakning kan du identifiera avvikande beteende i realtid.

Azure-underlättande

- Microsoft Defender XDR tillhandahåller avancerad hotjakt över flera domäner, till exempel slutpunkter, molnappar och identiteter.

Hantera incidentberedskap och åtgärder

Incidentberedskap:

Implementera en lösning för säkerhetsinformation och händelsehantering (SIEM) och säkerhetsorkestrering, automatisering och svar (SOAR) för att utöka dina system för övervakning och avisering av infrastruktur för att identifiera och svara på säkerhetsincidenter.

Genomsök dina molnsystem proaktivt efter sårbarheter. Med hjälp av en sårbarhetsskanner som kan integreras med ett SIEM-system konsolideras säkerhetsdata från hela din miljö, vilket hjälper dig att effektivt identifiera och svara på flera typer av säkerhetsrisker och incidenter.

Öka djupet i din insyn i säkerhetsrisker i din miljö genom att implementera en XDR-lösning (extended detection and response). När du matar in dessa data i ditt SIEM-system förenas säkerhetsövervakningen i en enda glasruta och optimerar säkerhetsåtgärdsteamets effektivitet.

Planering av incidenthantering: Det är viktigt att modernisera din observerbarhetsplattform för incidentidentifiering. Det är också grunden för att underhålla din incidenthanteringsplan. Din incidenthanteringsplan måste vara ett levande dokument som uppdateras regelbundet. Den måste hålla sig uppdaterad med ditt arbete med hotjakt och identifiering och med offentligt tillgänglig riskinformation som MITRE ATT&CK-kunskapsbas.

Förutom att underhålla dina planer för incidenthantering måste du också ha fullt utvecklade planer för incidenthantering och haveriberedskap.

Affärskontinuitet och haveriberedskap: Utveckla och testa planer för haveriberedskap för att säkerställa att din molnmiljö är motståndskraftig och snabbt kan återställas från incidenter. Inkludera strategier för säkerhetskopiering och återställning som stöder affärskontinuitet. I många fall har enskilda arbetsbelastningar i din miljö unika återställningsmål och processer, så att ha arbetsbelastningsbaserade planer i stället för en enda plan som täcker alla aspekter av verksamheten är en bra strategi. Mer information om det här avsnittet finns i guiden för haveriberedskap i Well-Architected Framework.

Azure-underlättande

Microsoft Defender för molnet erbjuder planer som övervakar och skyddar många arbetsbelastningsresurser, till exempel servrar, lagring, containrar, SQL-databaser och DNS. Med de här planerna kan du identifiera djupa insikter som du annars kanske inte kan hitta med din befintliga övervakningslösning.

- Defender for Servers innehåller Microsoft Defender – hantering av säkerhetsrisker för sårbarhetsgenomsökning mot dina Azure-baserade eller Azure Arc-aktiverade virtuella datorer.

Microsoft Sentinel är microsofts molnbaserade SIEM- och SOAR-lösning. Du kan använda den som en fristående lösning. Den integreras också med Microsoft Defender för att tillhandahålla en enhetlig säkerhetsåtgärdsplattform.

Automatiserad undersökning och svar i Defender XDR hjälper ditt säkerhetsteam att hantera hot mer effektivt och effektivt genom att tillhandahålla automatiserad identifiering och självåterställningsfunktioner i många scenarier.

Hantera konfidentialitet

Den pågående hanteringen av din säkerhetsstatus när det gäller konfidentialitet innebär att regelbundet utföra väl utformade övervaknings- och granskningsmetoder, upprätthålla kodifierade granskningsförfaranden och söka kontinuerliga förbättringsmöjligheter.

Regelbunden övervakning och granskning: För att säkerställa integriteten för sekretessprinciper måste du upprätta en regelbunden takt för både övervakning och granskning. Kontinuerlig övervakning hjälper till med tidig identifiering av potentiella säkerhetshot och avvikelser. Övervakningen är dock inte tillräcklig. Du måste utföra regelbundna granskningar för att kontrollera att de principer och kontroller som finns är effektiva och att de följs. Granskningar ger en omfattande granskning av din säkerhetsstatus och hjälper dig att identifiera eventuella luckor eller svagheter som du behöver åtgärda.

Dokumentering och institutionalisering av granskningsförfaranden: Att dokumentera granskningsförfaranden är avgörande för konsekvens och ansvarsskyldighet. Institutionalisering av dessa förfaranden säkerställer att revisioner genomförs systematiskt och regelbundet. Detaljerad dokumentation bör omfatta omfattningen av granskning, metoder, verktyg som används och granskningsfrekvensen. Den här metoden hjälper dig att upprätthålla en hög säkerhetsstandard. Det ger också ett tydligt spår för efterlevnads- och regeländamål.

Metodtips för att förbättra konfidentialiteten är:

Ansvarsfördelning ( SoD): Implementering av sod hjälper till att förhindra intressekonflikter och minskar risken för bedrägeri. Att dela upp ansvar mellan olika individer säkerställer att ingen enskild person har kontroll över alla aspekter av en kritisk process.

Proaktivt underhåll av användarlivscykeln: Du måste regelbundet uppdatera och hantera användarkonton. Den här metoden omfattar att snabbt återkalla åtkomst för användare som inte längre behöver den, uppdatera behörigheter när roller ändras och se till att inaktiva konton inaktiveras. Proaktivt underhåll hjälper till att förhindra obehörig åtkomst och hjälper till att säkerställa att endast aktuella behöriga användare har åtkomst till känsliga data. Åtkomstarkitekterna bör inkludera dessa åtgärder i sina standardrutiner.

Azure-underlättande

Dataförlustskydd i Microsoft Purview (DLP) kan hjälpa dig att identifiera och förhindra exfiltrering genom vanliga processer som används av angripare. Purview DLP kan identifiera angripare som använder första gången eller molnprogram för att exfiltera känsliga data från slutpunktsenheter. Purview DLP kan också identifiera körningen av dessa verktyg när angripare byter namn på dem för att förbli oupptäckta.

Hantering av interna risker i Microsoft Purview kan hjälpa dig att identifiera och förhindra potentiella skadliga eller oavsiktliga insiderrisker, till exempel IP-stöld, dataläckage och säkerhetsöverträdelser.

Hantera integritet

För att hantera dina data och systemintegritet krävs robust övervakning med specifika konfigurationer för att identifiera obehöriga ändringar i dina tillgångar. Andra viktiga grundsatser i hanteringsfasen är att införa kontinuerliga förbättrings- och utbildningsmetoder.

Övervakning av dataintegritet: Att effektivt övervaka dataintegriteten är en komplex uppgift. Intelligenta verktyg kan underlätta konfigurationen av lämpliga övervakningsmekanismer. Om du kombinerar intelligent datastyrning med SIEM- och SOAR-lösningar kan du få djupgående insikter om aktiviteter som är relaterade till dina data och automatisera delar av din incidenthanteringsplan. Din övervakning bör identifiera avvikande beteenden, inklusive obehörig åtkomst till datalager och ändringar i datalager. Automatiserade incidentsvar som omedelbara utelåsningar kan hjälpa till att minimera explosionsradien för skadliga aktiviteter.

Övervakning av systemintegritet: Det är enklare att effektivt övervaka systemintegriteten än att övervaka dataintegriteten. De flesta moderna övervaknings- och aviseringsplattformar är väl utrustade för att identifiera ändringar i system. Med rätt skyddsräcken kring distributioner, som att endast tillåta ändringar i miljön via IaC och en väl utformad autentiserings- och åtkomstplattform, kan du se till att ändringar som sker utanför de godkända protokollen identifieras och undersöks omedelbart.

Azure-underlättande

Övervakning av dataintegritet

- Microsoft Purview-hälsohantering kan hjälpa dig att kodifiera datastandarder och mäta hur data i din egendom uppfyller dessa standarder över tid. Den innehåller rapporter för att spåra datahälsa och hjälper dataägare att åtgärda problem som uppstår.

Hantera tillgänglighet

För att hantera tillgängligheten för din molnegendom krävs robust, proaktiv tillgänglighetsövervakning som verifieras genom testning.

Tillgänglighetsövervakning: Se till att all infrastruktur och alla program är konfigurerade för övervakning och att aviseringar har konfigurerats för att meddela lämpliga team. Använd funktioner för molnbaserad loggning och programinstrumentering för att förenkla din övervakningsdesign och minska driftbelastningen.

Tillgänglighetstestning: All infrastruktur och alla program måste testas regelbundet för tillgänglighet som en del av din övergripande teststrategi. Felinmatning och kaostestning är utmärkta strategier för att testa tillgänglighet och säkerhet genom att avsiktligt införa fel.

Azure-underlättande

Utöver de Defender för molnet lösningar som diskuterats tidigare bör du överväga följande lösningar:

Med automatisk instrumentering för Azure Monitor Application Insights kan du enkelt instrumentera ditt program för omfattande telemetriövervakning via Application Insights. Många Azure-baserade och lokala värdtyper stöds för automatisk instrumentering.

Azure Chaos Studio är en hanterad tjänst som använder kaosteknik för att hjälpa dig att mäta, förstå och förbättra molnprograms- och tjänstresiliens.

Hantera säkerhetsförstrygghet

Kontinuerlig utbildning

Uppmuntra kontinuerlig utbildning och certifiering i molnsäkerhetsmetoder för att hålla dig uppdaterad med nya hot och tekniker. Den här utbildningen bör omfatta:

Hotidentifiering. Använd avancerade analys- och övervakningsverktyg som Microsoft Sentinel för att upptäcka hot tidigt, med fokus på kontinuerlig övervakning och proaktiv identifiering av hot. Med avancerad analys kan du identifiera ovanliga mönster och beteenden som kan tyda på potentiella säkerhetshot. Integrerad hotinformation ger uppdaterad information om kända hot, vilket förbättrar systemets förmåga att identifiera nya risker. Inkludera utbildning om förplanerade svar, till exempel automatiserade åtgärder för inneslutning, för att säkerställa snabba reaktioner på identifierade hot.

Incidenthantering. Träna ditt säkerhetsteam på robusta strategier för incidenthantering som integrerar Nolltillit principer, förutsatt att hot kan komma från både interna och externa källor. Den här aktiviteten omfattar kontinuerlig verifiering av identiteter och säker åtkomst till resurser. Utbildningen bör också omfatta användningen av beslutsträd och flödesscheman för att vägleda svarsåtgärder baserat på specifika incidentscenarier.

- Tillgänglighet. Ge utbildning om att distribuera lösningar för hög tillgänglighet och haveriberedskap med hjälp av Azure-tjänster för att säkerställa att data och resurser förblir tillgängliga när de behövs. Den här utbildningen omfattar underhåll av förplanerade svar som beskriver stegen för att bevara tillgängligheten under en incident. Utbildningen bör också omfatta strategier för att säkerställa kontinuerlig åtkomst till kritiska resurser, även vid störningar, och omfattar praktisk utbildning om hur du konfigurerar och hanterar verktyg för hög tillgänglighet och haveriberedskap i Azure.

Simuleringsövningar: Utför regelbundna säkerhetsövningar och simuleringar för att förbereda teamet för verkliga scenarier. De här övningarna bör utvärdera organisationens förmåga att svara på incidenter inom det Nolltillit ramverket och behandla alla nätverkssegment som potentiellt komprometterade tills de har verifierats som säkra. Scenarier som nätfiskeattacker, dataintrång och utpressningstrojaner bör simuleras för att identifiera luckor i svarsstrategier och ge praktisk erfarenhet av att hantera incidenter. Detaljgranskningar bör betona inneslutningsstrategier genom att snabbt isolera komprometterade system för att förhindra ytterligare spridning, snabb kommunikation genom att upprätta tydliga och effektiva kanaler för att sprida information och bevara bevis genom att säkerställa att alla relevanta data samlas in och lagras på ett säkert sätt för att stödja efterföljande analys och undersökning. Använd förplanerade svar som incidentspelböcker och kommunikationsprotokoll för att säkerställa att åtgärderna under dessa övningar är konsekventa och systematiska.

Incidenthanteringstester: Testa regelbundet incidenthanteringsplaner genom realistiska övningar som simulerar olika hotscenarier. Dessa övningar bör omfatta alla relevanta intressenter, inklusive SOC-teamet (Security Operations Center), incidenthanteringskoordinatorer, styrningsledare, incidentkontrollant, utredningsledare, infrastrukturledning och molnstyrningsteam, för att säkerställa omfattande beredskap i hela organisationen. Införliva delar av CIA-triaden och Nolltillit principer i dessa övningar, till exempel att testa effektiviteten i åtkomstkontroller (konfidentialitet), implementera integritetskontroller för kritiska data och implementera procedurer för att upprätthålla tjänstens tillgänglighet under en incident. Betona effektiv samordning genom att säkerställa tydlig kommunikation och samarbete mellan team genom användning av förplanerade svar, till exempel fördefinierade roller och ansvarsområden, och snabb inneslutning genom snabb isolering av berörda system och hotreducering. Dokumentåtgärder som vidtas för att tillhandahålla en tydlig post för granskning efter incident och kontinuerlig förbättring.

Kontinuerliga förbättringsstrategier för konfidentialitet och integritet

Kontinuerlig förbättring är avgörande för att upprätthålla och förbättra konfidentialitet och integritet i företagsmolnmiljöer. Det är viktigt att dokumentera resultatet av konfigurationshantering, granskningar och inspektioner. Den här dokumentationen innehåller en historisk post som du kan analysera för att identifiera trender, återkommande problem och förbättringsområden.

Sekretessstrategier:

Lär dig av det förflutna. Att genomföra lärdomar från tidigare inspektioner är en viktig grundsats för kontinuerlig förbättring. Genom att analysera resultatet av tidigare granskningar och inspektioner kan organisationer identifiera svagheter och implementera korrigerande åtgärder för att förhindra liknande problem i framtiden. Den här proaktiva metoden säkerställer att organisationen kontinuerligt utvecklas och förbättrar sin säkerhetsstatus.

Använd realtidsdata. Realtidsövervakning spelar en viktig roll för kontinuerliga förbättringar. Genom att använda realtidsdata kan organisationer snabbt identifiera och svara på potentiella hot, vilket säkerställer att säkerhetsåtgärder alltid är uppdaterade och effektiva. Den här dynamiska metoden hjälper organisationer att undvika att upprepa tidigare misstag och ser till att organisationer förblir motståndskraftiga mot nya hot.

Utbildning om konfidentialitet. Som en del av din övergripande utbildningsstrategi ska du se till att anställda utbildas i dina sekretessprinciper och -procedurer. Denna utbildning bör vara obligatorisk för nyanställda och bör återkomma regelbundet för alla anställda. För anställda i säkerhetsteamet bör det omfatta djupare utbildning som är specifik för deras roller. Lär dig hur viktigt det är att implementera kryptering och strikta åtkomstkontroller för att skydda känslig information från obehörig åtkomst. Utbildningen bör även omfatta metodtips för datakrypteringstekniker och verktyg för åtkomsthantering för att säkerställa att endast behörig personal kan komma åt känsliga data.

Integritetsstrategier:

Granska dina data rutinmässigt. Utför rutinmässigt manuella granskningar av dina data för att säkerställa att datastyrnings- och övervakningsverktygen fungerar som förväntat. Leta efter möjligheter till förbättringar.

Datahygien. Anta bra datahygienvanor, som följande.

Granska data manuellt för kvalitet, noggrannhet och konsekvens. Korrigera fel när de identifieras.

Använd strategier som normalisering för att minska inkonsekvenser och redundans.

Arkivera historiska data i kall eller offlinelagring när de inte längre behövs i produktion. Rensa data som inte behöver arkiveras.

Granska regelbundet krypteringskonfigurationer för att säkerställa att alla känsliga data krypteras i vila och under överföring. Granska regelbundet branschstandarder för kryptering och se till att dina system överensstämmer med dessa standarder.

Säkerhetskopia. Granska regelbundet säkerhetskopieringskonfigurationer för att säkerställa att alla datalager som innehåller känsliga data eller andra kritiska data säkerhetskopieras. Utför återställningstester för att säkerställa att säkerhetskopieringsdata är giltiga. Testa regelbundet återställningar för att säkerställa att dina system uppfyller organisationens mål för återställningstid (RTO) och mål för återställningspunkt (RPO).

Granska regelbundet åtkomsten till system och data. Granskningar av åtkomstbehörigheter till system och datalager bör ske regelbundet för att säkerställa att det inte finns några luckor i dina åtkomstkontroller och principer.

Genomför integritetsträning. Som en del av din övergripande utbildningsstrategi ser du till att anställda utbildas i dina principer och procedurer för data- och systemintegritet. Denna utbildning bör vara obligatorisk för nyanställda och återkomma regelbundet för alla anställda. För anställda i säkerhetsteamet ger du djupare utbildning som är specifik för deras roller. Ge utbildning om användningen av DevOps-processer för infrastruktur som kod (IaC) för att säkerställa datanoggrannhet och tillförlitlighet. DevOps-metoder, till exempel versionskontroll, kontinuerlig integrering och automatiserad testning, hjälper dig att spåra, granska och verifiera ändringar i molnmiljöns infrastruktur före distributionen. DevOps-metoder är särskilt viktiga för att underhålla landningszoner, eftersom dessa metoder säkerställer konsekvens och integritet i konfigurationen genom att tillhandahålla ett systematiskt sätt att hantera infrastrukturändringar.

Gå vidare

Granska Nolltillit implementeringsramverket för att lära dig hur du integrerar Nolltillit metoder under hela molnimplementeringsresan.

Gå igenom grundpelarna för välkonstruerad ramverkssäkerhet för att få arbetsbelastningsfokuserad säkerhetsvägledning.