Artikeln visar hur du implementerar multifaktorautentisering för Outlook-skrivbordsklienter som har åtkomst till Microsoft Exchange. Det finns fyra arkitekturer som motsvarar fyra olika möjligheter för Microsoft Exchange som har användarpostlådan:

Kommentar

I diagrammen visar svarta streckade linjer grundläggande interaktioner mellan lokala Komponenterna Active Directory, Microsoft Entra Connect, Microsoft Entra ID, AD FS och Web Programproxy. Du kan lära dig mer om dessa interaktioner i portar och protokoll som krävs för hybrididentitet.

Arkitektur (Exchange Online)

Ladda ned en Visio-fil med alla diagram i den här artikeln.

I det här scenariot måste användarna använda den version av Outlook-klienten som stöder modern autentisering. Mer information finns i Så här fungerar modern autentisering för Office 2013, Office 2016 och Office 2019-klientappar. Den här arkitekturen omfattar både Outlook för Windows och Outlook för Mac.

Arbetsflöde (Exchange Online)

- Användaren försöker komma åt Exchange Online via Outlook.

- Exchange Online tillhandahåller URL:en för en Microsoft Entra-slutpunkt för att hämta åtkomsttoken för att få åtkomst till postlådan.

- Outlook ansluter till Microsoft Entra-ID med hjälp av den URL:en.

- Så snart domänen är federerad omdirigerar Microsoft Entra-ID begäran till lokal AD FS.

- Användaren anger autentiseringsuppgifter på en AD FS-inloggningssida.

- AD FS omdirigerar sessionen tillbaka till Microsoft Entra-ID.

- Microsoft Entra-ID tillämpar en princip för villkorsstyrd åtkomst i Azure med ett krav på multifaktorautentisering för mobilappar och skrivbordsklienter. Mer information om hur du konfigurerar principen finns i distributionsavsnittet i den här artikeln.

- Principen för villkorsstyrd åtkomst anropar Microsoft Entra multifaktorautentisering. Användaren får en begäran om att slutföra multifaktorautentisering.

- Användaren slutför multifaktorautentisering.

- Microsoft Entra ID utfärdar åtkomst och uppdateringstoken och returnerar dem till klienten.

- Genom att använda åtkomsttoken ansluter klienten till Exchange Online och hämtar innehållet.

Konfiguration (Exchange Online)

Om du vill blockera försök att komma åt Exchange Online via äldre autentisering (den röda streckade linjen i diagrammet) måste du skapa en autentiseringsprincip som inaktiverar äldre autentisering för protokoll som Outlook-tjänsten använder. Det här är de specifika protokoll som du behöver inaktivera: Automatisk upptäckt, MAPI, offlineadressböcker och EWS. Här är motsvarande konfiguration:

AllowBasicAuthAutodiscover: False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

RPC-protokollet (Remote Procedure Call) stöds inte längre för Office 365, så den sista parametern påverkar inte klienter.

Här är ett exempel på ett kommando för att skapa den här autentiseringsprincipen:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Kommentar

Som standard inaktiveras även äldre autentisering för alla andra protokoll (som IMAP, POP och ActiveSync) när du har skapat principen. Om du vill ändra det här beteendet kan du aktivera protokoll med hjälp av ett PowerShell-kommando som det här:

Set-AuthenticationPolicy -Identity BlockOutlook -AllowBasicAuthImap:$true

När du har skapat autentiseringsprincipen kan du först tilldela den till en pilotgrupp med användare med hjälp Set-User user01 -AuthenticationPolicy <name_of_policy> av kommandot . Efter testningen kan du utöka principen så att den omfattar alla användare. Använd kommandot för Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> att tillämpa principen på organisationsnivå. Du måste använda Exchange Online PowerShell för den här konfigurationen.

Arkitektur (Exchange Online, AD FS)

Ladda ned en Visio-fil med alla diagram i den här artikeln.

Det här scenariot är detsamma som det föregående, förutom att det använder en annan utlösare för multifaktorautentisering. I föregående scenario använde vi lokal AD FS för autentisering. Sedan omdirigerade vi information om lyckad autentisering till Microsoft Entra-ID, där en princip för villkorsstyrd åtkomst framtvingade multifaktorautentisering. I det här scenariot skapar vi i stället för att använda villkorsstyrd åtkomst för att framtvinga multifaktorautentisering en princip för åtkomstkontroll på AD FS-nivå och framtvingar multifaktorautentisering där. Resten av arkitekturen är densamma som den föregående.

Kommentar

Vi rekommenderar bara det här scenariot om du inte kan använda det föregående.

I det här scenariot måste användarna använda den version av Outlook-klienten som stöder modern autentisering. Mer information finns i Så här fungerar modern autentisering för Office 2013, Office 2016 och Office 2019-klientappar. Den här arkitekturen omfattar både Outlook för Windows och Outlook för Mac.

Arbetsflöde (Exchange Online, AD FS)

Användaren försöker komma åt Exchange Online via Outlook.

Exchange Online tillhandahåller URL:en för en Microsoft Entra-slutpunkt för att hämta åtkomsttoken för att få åtkomst till postlådan.

Outlook ansluter till Microsoft Entra-ID med hjälp av den URL:en.

Om domänen är federerad omdirigerar Microsoft Entra ID begäran till lokal AD FS.

Användaren anger autentiseringsuppgifter på en AD FS-inloggningssida.

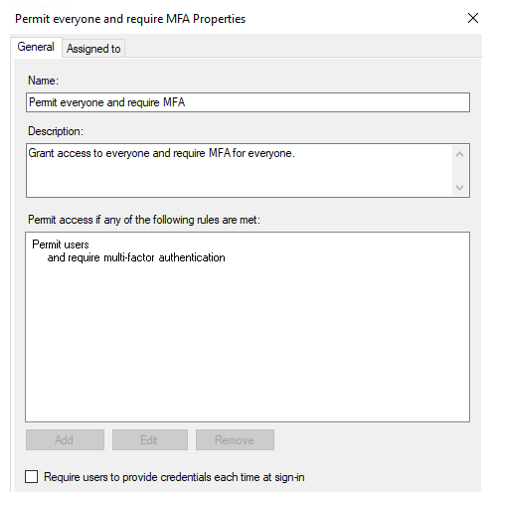

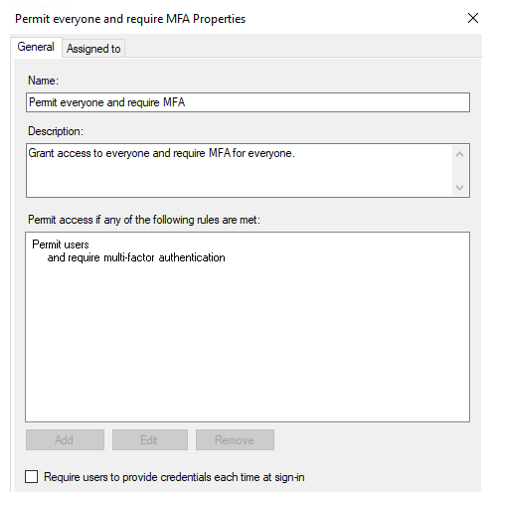

Ad FS svarar på en AF DS-åtkomstkontrollprincip och anropar Microsoft Entra multifaktorautentisering för att slutföra autentiseringen. Här är ett exempel på den typen av AD FS-åtkomstkontrollprincip:

Användaren får en begäran om att slutföra multifaktorautentisering.

Användaren slutför multifaktorautentisering.

AD FS omdirigerar sessionen tillbaka till Microsoft Entra-ID.

Microsoft Entra ID utfärdar åtkomst och uppdateringstoken och returnerar dem till klienten.

Genom att använda åtkomsttoken ansluter klienten till Exchange Online och hämtar innehållet.

Konfiguration (Exchange Online, AD FS)

Kommentar

Åtkomstkontrollprincipen som implementeras i steg 6 tillämpas på förtroendenivån för förlitande part, så den påverkar alla autentiseringsbegäranden för alla Office 365-tjänster som går via AD FS. Du kan använda AD FS-autentiseringsregler för att tillämpa ytterligare filtrering. Vi rekommenderar dock att du använder en princip för villkorsstyrd åtkomst (beskrivs i föregående arkitektur) i stället för att använda en AD FS-åtkomstkontrollprincip för Microsoft 365-tjänster. Det föregående scenariot är vanligare, och genom att använda det kan du uppnå bättre flexibilitet.

Om du vill blockera försök att komma åt Exchange Online via äldre autentisering (den röda streckade linjen i diagrammet) måste du skapa en autentiseringsprincip som inaktiverar äldre autentisering för protokoll som Outlook-tjänsten använder. Det här är de specifika protokoll som du behöver inaktivera: Automatisk upptäckt, MAPI, offlineadressböcker och EWS. Här är motsvarande konfiguration:

AllowBasicAuthAutodiscover: False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

RPC-protokollet stöds inte längre för Office 365, så den sista parametern påverkar inte klienter.

Här är ett exempel på ett kommando för att skapa den här autentiseringsprincipen:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Arkitektur (lokal Exchange)

Ladda ned en Visio-fil med alla diagram i den här artikeln.

Den här arkitekturen omfattar både Outlook för Windows och Outlook för Mac.

Arbetsflöde (lokal Exchange)

- En användare med en postlåda på Exchange Server startar Outlook-klienten. Outlook-klienten ansluter till Exchange Server och anger att den har moderna autentiseringsfunktioner.

- Exchange Server skickar ett svar till klienten som begär att den ska hämta en token från Microsoft Entra-ID.

- Outlook-klienten ansluter till en Microsoft Entra-URL som tillhandahålls av Exchange Server.

- Azure identifierar att användarens domän är federerad, så den skickar begäranden till AD FS (via Web Programproxy).

- Användaren anger autentiseringsuppgifter på en AD FS-inloggningssida.

- AD FS omdirigerar sessionen tillbaka till Microsoft Entra-ID.

- Microsoft Entra-ID tillämpar en princip för villkorsstyrd åtkomst i Azure med ett krav på multifaktorautentisering för mobilappar och skrivbordsklienter. Mer information om hur du konfigurerar principen finns i distributionsavsnittet i den här artikeln.

- Principen för villkorsstyrd åtkomst anropar Microsoft Entra multifaktorautentisering. Användaren får en begäran om att slutföra multifaktorautentisering.

- Användaren slutför multifaktorautentisering.

- Microsoft Entra ID utfärdar åtkomst och uppdateringstoken och returnerar dem till klienten.

- Användaren visar åtkomsttoken för Exchange Server och Exchange ger åtkomst till postlådan.

Konfiguration (lokal Exchange)

Om du vill blockera försök att komma åt Exchange lokalt via äldre autentisering (den röda streckade linjen i diagrammet) måste du skapa en autentiseringsprincip som inaktiverar äldre autentisering för protokoll som Outlook-tjänsten använder. Det här är de specifika protokoll som du behöver inaktivera: Automatisk upptäckt, MAPI, offlineadressböcker, EWS och RPC. Här är motsvarande konfiguration:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

RPC-protokollet stöder inte modern autentisering, så det stöder inte Microsoft Entra multifaktorautentisering. Microsoft rekommenderar MAPI-protokoll för Outlook för Windows-klienter.

Här är ett exempel på ett kommando för att skapa den här autentiseringsprincipen:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

När du har skapat autentiseringsprincipen kan du först tilldela den till en pilotgrupp med användare med hjälp Set-User user01 -AuthenticationPolicy <name_of_policy> av kommandot . Efter testningen kan du utöka principen så att den omfattar alla användare. Använd kommandot för Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> att tillämpa principen på organisationsnivå. Du måste använda Exchange on-premises PowerShell för den här konfigurationen.

Arkitektur (Lokal Exchange, AD FS)

Ladda ned en Visio-fil med alla diagram i den här artikeln.

Det här scenariot liknar det föregående. I det här scenariot utlöses dock multifaktorautentisering av AD FS. Den här arkitekturen omfattar både Outlook för Windows och Outlook för Mac.

Kommentar

Vi rekommenderar endast det här scenariot om du inte kan använda det tidigare scenariot.

Arbetsflöde (Exchange on-premises, AD FS)

Användaren startar Outlook-klienten. Klienten ansluter till Exchange Server och anger att den har moderna autentiseringsfunktioner.

Exchange Server skickar ett svar till klienten som begär att den ska hämta en token från Microsoft Entra-ID. Exchange Server ger klienten en URL till Microsoft Entra-ID.

Klienten använder URL:en för att komma åt Microsoft Entra-ID.

I det här scenariot är domänen federerad. Microsoft Entra ID omdirigerar klienten till AD FS via Web Programproxy.

Användaren anger autentiseringsuppgifter på en AD FS-inloggningssida.

AD FS utlöser multifaktorautentisering. Här är ett exempel på den typen av AD FS-åtkomstkontrollprincip:

Användaren får en begäran om att slutföra multifaktorautentisering.

Användaren slutför multifaktorautentisering.

AD FS omdirigerar sessionen tillbaka till Microsoft Entra-ID.

Microsoft Entra ID utfärdar åtkomst- och uppdateringstoken till användaren.

Klienten visar åtkomsttoken till den lokala Exchange-servern. Exchange tillåter åtkomst till användarens postlåda.

Konfiguration (Lokal Exchange, AD FS)

Kommentar

Åtkomstkontrollprincipen som implementerades i steg 6 tillämpas på förtroendenivån för förlitande part, så den påverkar alla autentiseringsbegäranden för alla Office 365-tjänster som går via AD FS. Du kan använda AD FS-autentiseringsregler för att tillämpa ytterligare filtrering. Vi rekommenderar dock att du använder en princip för villkorsstyrd åtkomst (beskrivs i föregående arkitektur) i stället för att använda en AD FS-åtkomstkontrollprincip för Microsoft 365-tjänster. Det föregående scenariot är vanligare, och genom att använda det kan du uppnå bättre flexibilitet.

Om du vill blockera försök att komma åt Exchange lokalt via äldre autentisering (den röda streckade linjen i diagrammet) måste du skapa en autentiseringsprincip som inaktiverar äldre autentisering för protokoll som Outlook-tjänsten använder. Det här är de specifika protokoll som du behöver inaktivera: Automatisk upptäckt, MAPI, offlineadressböcker, EWS och RPC. Här är motsvarande konfiguration:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

RPC-protokollet stöder inte modern autentisering, så det stöder inte Microsoft Entra multifaktorautentisering. Microsoft rekommenderar MAPI-protokoll för Outlook för Windows-klienter.

Här är ett exempel på ett kommando för att skapa den här autentiseringsprincipen:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

När du har skapat autentiseringsprincipen kan du först tilldela den till en pilotgrupp med användare med hjälp Set-User user01 -AuthenticationPolicy <name_of_policy> av kommandot . Efter testningen kan du utöka principen så att den omfattar alla användare. Använd kommandot för Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> att tillämpa principen på organisationsnivå. Du måste använda Exchange on-premises PowerShell för den här konfigurationen.

Komponenter

- Microsoft Entra-ID. Microsoft Entra ID är en molnbaserad tjänst för identitets- och åtkomsthantering från Microsoft. Den tillhandahåller modern autentisering som i huvudsak baseras på EvoSTS (en säkerhetstokentjänst som används av Microsoft Entra-ID). Den används som en autentiseringsserver för Exchange Server lokalt.

- Microsoft Entra multifaktorautentisering. Multifaktorautentisering är en process där användare uppmanas under inloggningsprocessen att ange en annan form av identifiering, till exempel en kod på sin mobiltelefon eller en fingeravtrycksgenomsökning.

- Villkorsstyrd åtkomst för Microsoft Entra. Villkorsstyrd åtkomst är den funktion som Microsoft Entra ID använder för att framtvinga organisationsprinciper som multifaktorautentisering.

- AD FS. AD FS möjliggör federerad identitets- och åtkomsthantering genom att dela digital identitet och rättigheter över säkerhets- och företagsgränser med förbättrad säkerhet. I dessa arkitekturer används den för att underlätta inloggning för användare med federerad identitet.

- Webb Programproxy. Webb Programproxy förautentiserar åtkomsten till webbprogram med hjälp av AD FS. Den fungerar också som en AD FS-proxy.

- Microsoft Intune. Intune är vår molnbaserade enhetliga slutpunktshantering som hanterar slutpunkter i windows-, Android-, Mac-, iOS- och Linux-operativsystem.

- Exchange Server. Exchange Server är värd för användarpostlådor lokalt. I dessa arkitekturer använder den token som utfärdats till användaren av Microsoft Entra-ID för att auktorisera åtkomst till postlådor.

- Active Directory-tjänster. Active Directory-tjänster lagrar information om medlemmar i en domän, inklusive enheter och användare. I dessa arkitekturer tillhör användarkonton Active Directory-tjänster och synkroniseras med Microsoft Entra-ID.

- Outlook för företag. Outlook är ett klientprogram som stöder modern autentisering.

Information om scenario

Infrastruktur för företagsmeddelanden (EMI) är en viktig tjänst för organisationer. Att gå från äldre, mindre säkra metoder för autentisering och auktorisering till modern autentisering är en viktig utmaning i en värld där distansarbete är vanligt. Att implementera multifaktorautentiseringskrav för åtkomst till meddelandetjänster är ett av de mest effektiva sätten att möta den utmaningen.

Den här artikeln beskriver fyra arkitekturer för att förbättra säkerheten i ett Outlook desktop-client-åtkomstscenario med hjälp av Microsoft Entra multifaktorautentisering.

Det här är fyra arkitekturer enligt fyra olika möjligheter för Microsoft Exchange:

Alla fyra arkitekturerna omfattar både Outlook för Windows och Outlook för Mac.

Information om hur du tillämpar multifaktorautentisering i andra hybridmeddelandescenarier finns i följande artiklar:

- Förbättrad säkerhetsinfrastruktur för hybridmeddelanden i ett webbåtkomstscenario

- Förbättrad säkerhetsinfrastruktur för hybridmeddelanden i ett scenario med mobil åtkomst

I den här artikeln diskuteras inte andra protokoll, till exempel IMAP eller POP. Dessa scenarier använder vanligtvis inte dessa protokoll.

Allmänna anteckningar

- Dessa arkitekturer använder den federerade Microsoft Entra-identitetsmodellen. För lösenordshashsynkronisering och direktautentiseringsmodeller är logiken och flödet desamma. Den enda skillnaden gäller det faktum att Microsoft Entra-ID inte omdirigerar autentiseringsbegäran till lokal Active Directory Federation Services (AD FS).

- Med Exchange on-premises menar vi Exchange 2019 med de senaste uppdateringarna och rollen Postlåda.

- I en verklig miljö har du inte bara en server. Du har en belastningsutjämningsmatris med Exchange-servrar för hög tillgänglighet. Scenarierna som beskrivs här passar för den konfigurationen.

Potentiella användningsfall

Den här arkitekturen är relevant för följande scenarier:

- Förbättra EMI-säkerheten.

- Anta en Nolltillit säkerhetsstrategi.

- Tillämpa din höga standardskyddsnivå för din lokala meddelandetjänst under övergången till eller samexistens med Exchange Online.

- Framtvinga strikta säkerhetskrav eller efterlevnadskrav i slutna eller starkt skyddade organisationer, som de inom finanssektorn.

Att tänka på

Dessa överväganden implementerar grundpelarna i Azure Well-Architected Framework, som är en uppsättning vägledande grundsatser som kan användas för att förbättra kvaliteten på en arbetsbelastning. Mer information finns i Microsoft Azure Well-Architected Framework.

Tillförlitlighet

Tillförlitlighet säkerställer att ditt program kan uppfylla de åtaganden som du gör gentemot dina kunder. Mer information finns i Översikt över tillförlitlighetspelare.

Tillgänglighet

Den övergripande tillgängligheten beror på tillgängligheten för de komponenter som ingår. Information om tillgänglighet finns i följande resurser:

- Förbättra Microsoft Entra-tillgängligheten

- Molntjänster som du kan lita på: Office 365-tillgänglighet

- Vad är Microsoft Entra-arkitekturen?

Tillgängligheten för lokala lösningskomponenter beror på den implementerade designen, maskinvarutillgängligheten och dina interna drift- och underhållsrutiner. Information om tillgänglighet om några av dessa komponenter finns i följande resurser:

- Konfigurera en AD FS-distribution med AlwaysOn-tillgänglighetsgrupper

- Distribuera hög tillgänglighet och platsresiliens i Exchange Server

- Webb Programproxy i Windows Server

Om du vill använda modern hybridautentisering måste du se till att alla klienter i nätverket har åtkomst till Microsoft Entra-ID. Du måste också konsekvent underhålla Office 365-brandväggsportar och IP-intervallöppningar.

Protokoll- och portkrav för Exchange Server finns i "Krav för Exchange-klient och protokoll" i Översikt över modern hybridautentisering för användning med lokala Skype för företag- och Exchange-servrar.

Information om IP-intervall och portar för Office 365 finns i Url:er och IP-adressintervall för Office 365.

Information om modern hybridautentisering och mobila enheter finns i Avsnittet om Automatisk identifiering av slutpunkt i Andra slutpunkter som inte ingår i Office 365 IP-adress och URL-webbtjänst.

Motståndskraft

Information om motståndskraften för komponenterna i den här arkitekturen finns i följande resurser.

- För Microsoft Entra-ID: Avancerad Microsoft Entra-tillgänglighet

- För scenarier som använder AD FS: Distribution med hög tillgänglighet mellan geografiska AD FS i Azure med Azure Traffic Manager

- För den lokala Exchange-lösningen: Hög tillgänglighet i Exchange

Säkerhet

Säkerhet ger garantier mot avsiktliga attacker och missbruk av dina värdefulla data och system. Mer information finns i Översikt över säkerhetspelare.

Information om säkerhet och modern hybridautentisering finns i Djupdykning: Hur hybridautentisering verkligen fungerar.

För stängda organisationer som har traditionellt starkt perimeterskydd finns det säkerhetsproblem som rör klassiska Exchange Hybrid-konfigurationer. Exchange Hybrid Modern-konfigurationen stöder inte modern hybridautentisering.

Mer information om Microsoft Entra-ID finns i säkerhetsåtgärdsguiden för Microsoft Entra.

Information om scenarier som använder AD FS-säkerhet finns i följande artiklar:

Kostnadsoptimering

Kostnadsoptimering handlar om att titta på sätt att minska onödiga utgifter och förbättra drifteffektiviteten. Mer information finns i Översikt över kostnadsoptimeringspelare.

Kostnaden för implementeringen beror på dina licenskostnader för Microsoft Entra-ID och Microsoft 365. Den totala kostnaden omfattar även kostnader för programvara och maskinvara för lokala komponenter, IT-drift, utbildning och utbildning samt projektimplementering.

Dessa lösningar kräver minst Microsoft Entra ID P1. Prisinformation finns i Priser för Microsoft Entra.

Information om AD FS och webb Programproxy finns i Priser och licensiering för Windows Server 2022.

Mer prisinformation finns i följande resurser:

Prestandaeffektivitet

Prestandaeffektivitet är arbetsbelastningens förmåga att skala på ett effektivt sätt för att uppfylla de krav som användarna ställer på den. Mer information finns i Översikt över grundpelare för prestandaeffektivitet.

Arbetsbelastningsprestanda beror på prestanda för de komponenter som ingår och på nätverksprestanda. Mer information finns i Prestandajustering för Office 365 med baslinjer och prestandahistorik.

Information om lokala faktorer som påverkar prestanda för scenarier som inkluderar AD FS-tjänster finns i följande resurser:

Information om AD FS-skalbarhet finns i Planera för AD FS-serverkapacitet.

Information om lokal skalbarhet för Exchange Server finns i Önskad Arkitektur för Exchange 2019.

Distribuera det här scenariot

Här är de övergripande stegen:

- Skydda åtkomsten till Outlook-skrivbordet genom att konfigurera Exchange Hybrid-konfiguration och aktivera modern hybridautentisering.

- Blockera alla äldre autentiseringsförsök på Microsoft Entra-ID-nivå. Blockera äldre autentiseringsförsök på meddelandetjänstnivå med hjälp av autentiseringsprincip.

Konfigurera en princip för villkorsstyrd åtkomst

Så här konfigurerar du en princip för villkorsstyrd åtkomst i Microsoft Entra som tillämpar multifaktorautentisering enligt beskrivningen i några av arkitekturerna i den här artikeln:

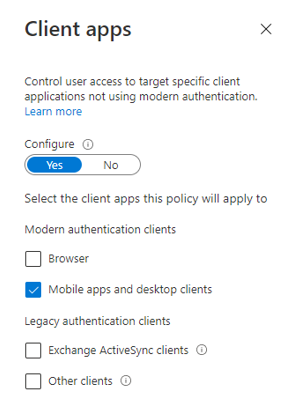

I fönstret Klienter väljer du Mobilappar och skrivbordsklienter:

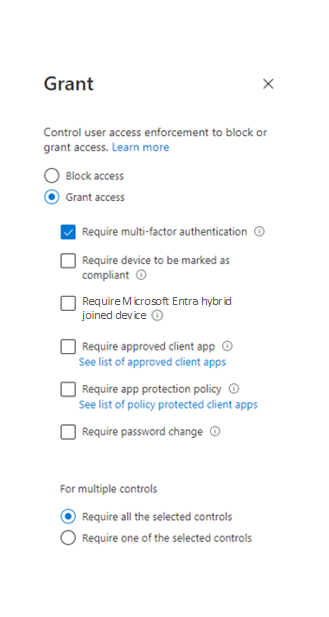

Tillämpa kravet på multifaktorautentisering i fönstret Bevilja :

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudsakliga författare:

- Pavel Kondrashov | Molnlösningsarkitekt

- Ella Parkum | Arkitektteknik för huvudkundslösning

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.

Nästa steg

- Tillkännagivande av modern hybridautentisering för Exchange On-Premises

- Översikt över hybridmodern autentisering och krav för användning med lokala Exchange-servrar

- Använda AD FS-anspråksbaserad autentisering med Outlook på webben

- Konfigurera Exchange Server lokalt att använda Modern hybridautentisering

- Önskad arkitektur för Exchange 2019

- AD FS-distribution med hög tillgänglighet över geografiska områden i Azure med Azure Traffic Manager

- Använda modern hybridautentisering med Outlook för iOS och Android

- Kontokonfiguration med modern autentisering i Exchange Online