Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

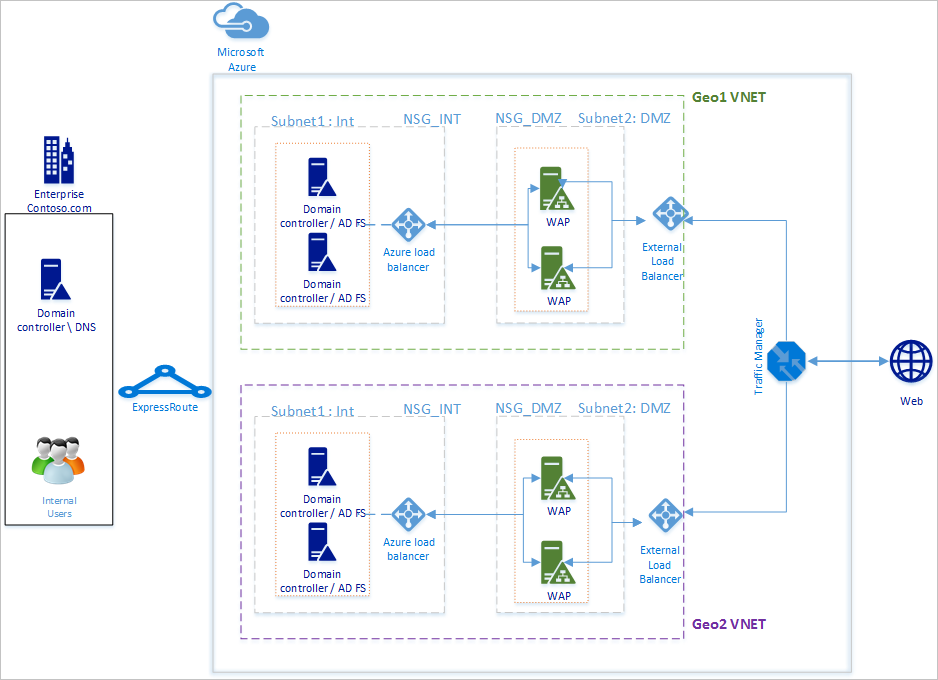

AD FS-distribution i Azure innehåller stegvisa riktlinjer för hur du kan distribuera en enkel AD FS-infrastruktur för din organisation i Azure. Den här artikeln innehåller nästa steg för att skapa en geografisk distribution av AD FS i Azure med Hjälp av Azure Traffic Manager. Azure Traffic Manager hjälper dig att skapa en geografiskt spridd AD FS-infrastruktur med hög tillgänglighet och höga prestanda för din organisation genom att använda olika routningsmetoder som passar olika behov från infrastrukturen.

En AD FS-infrastruktur med hög tillgänglighet över geografiska områden möjliggör:

- Eliminering av en enskild felpunkt: Med redundansfunktioner i Azure Traffic Manager kan du uppnå en AD FS-infrastruktur med hög tillgänglighet även när ett av datacenteren i en del av världen går ned

- Förbättrad prestanda: Du kan använda den föreslagna distributionen i den här artikeln för att tillhandahålla en högpresterande AD FS-infrastruktur som kan hjälpa användarna att autentisera snabbare.

Designprinciper

De grundläggande designprinciperna är desamma som i designprinciperna i artikeln AD FS-distribution i Azure. Diagrammet ovan visar ett enkelt tillägg av den grundläggande distributionen till en annan geografisk region. Nedan följer några saker att tänka på när du utökar distributionen till en ny geografisk region

- Virtuellt nätverk: Du bör skapa ett nytt virtuellt nätverk i den geografiska region som du vill distribuera ytterligare AD FS-infrastruktur. I diagrammet ovan ser du Geo1 VNET och Geo2 VNET som de två virtuella nätverken i varje geografisk region.

- Domänkontrollanter och AD FS-servrar i nytt geografiskt VNET: Vi rekommenderar att du distribuerar domänkontrollanter i den nya geografiska regionen så att AD FS-servrarna i den nya regionen inte behöver kontakta en domänkontrollant i ett annat fjärranslutet nätverk för att slutföra en autentisering och därmed förbättra prestandan.

- Lagringskonton: Lagringskonton är associerade med en region. Eftersom du kommer att distribuera datorer i en ny geografisk region måste du skapa nya lagringskonton som ska användas i regionen.

- Nätverkssäkerhetsgrupper: Som lagringskonton kan nätverkssäkerhetsgrupper som skapats i en region inte användas i en annan geografisk region. Därför måste du skapa nya nätverkssäkerhetsgrupper som liknar dem i den första geografiska regionen för INT- och DMZ-undernätet i den nya geografiska regionen.

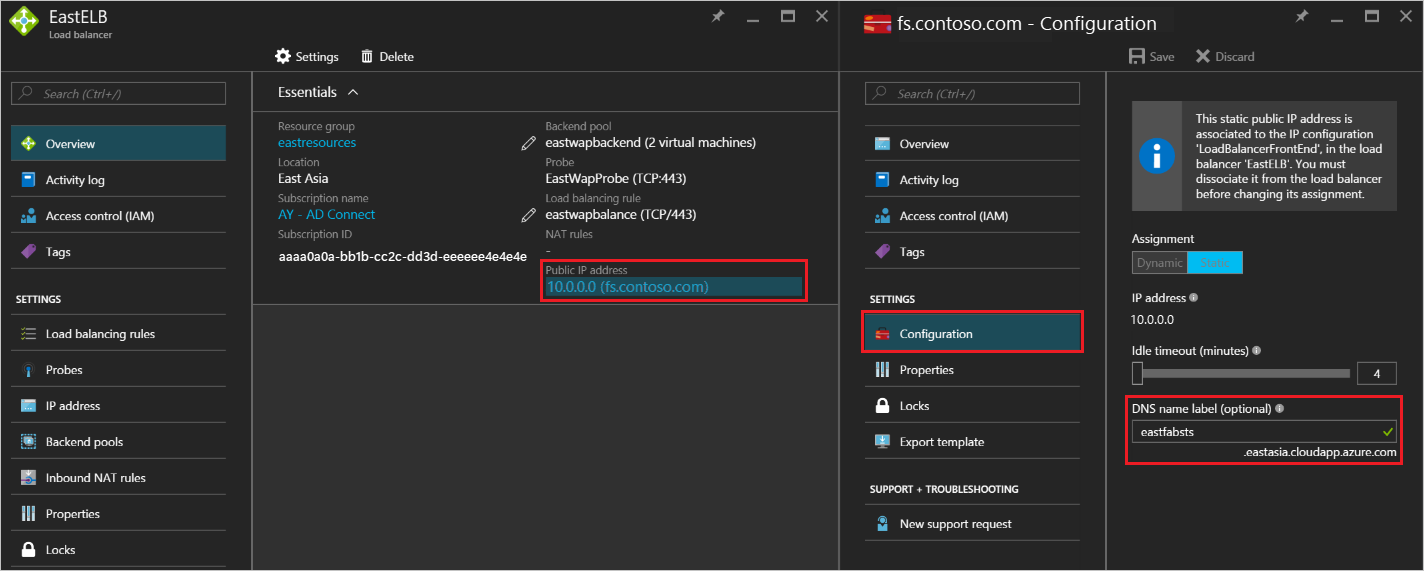

- DNS-etiketter för offentliga IP-adresser: Azure Traffic Manager kan endast referera till slutpunkter via DNS-etiketter. Därför måste du skapa DNS-etiketter för de externa lastbalanserarnas offentliga IP-adresser.

- Azure Traffic Manager: Med Microsoft Azure Traffic Manager kan du styra distributionen av användartrafik till tjänstslutpunkter som körs i olika datacenter runt om i världen. Azure Traffic Manager fungerar på DNS-nivå. Den använder DNS-svar för att dirigera slutanvändartrafik till globalt distribuerade slutpunkter. Klienter ansluter sedan direkt till dessa slutpunkter. Med olika routningsalternativ för Prestanda, Viktad och Prioritet kan du enkelt välja det routningsalternativ som passar bäst för organisationens behov.

- V-net-till-V-net-anslutning mellan två regioner: Det är inte nödvändigt att ha anslutning mellan de virtuella näten. Eftersom varje virtuellt nätverk har åtkomst till domänkontrollanter och har AD FS- och WAP-servern i sig, kan de fungera utan någon anslutning mellan de virtuella nätverken i olika regioner.

Steg för att integrera Azure Traffic Manager

Distribuera AD FS i den nya geografiska regionen

Följ stegen och riktlinjerna i AD FS-distributionen i Azure för att distribuera samma topologi i den nya geografiska regionen.

DNS-etiketter för offentliga IP-adresser för internetuppkopplade (offentliga) lastbalanserare

Som nämnts ovan kan Azure Traffic Manager bara referera till DNS-etiketter som slutpunkter och därför är det viktigt att skapa DNS-etiketter för de externa lastbalanserarnas offentliga IP-adresser. Skärmbilden nedan visar hur du kan konfigurera DNS-etiketten för den offentliga IP-adressen.

Distribuera Azure Traffic Manager

Följ stegen nedan för att skapa en Traffic Manager-profil. Mer information finns i Hantera en Azure Traffic Manager-profil.

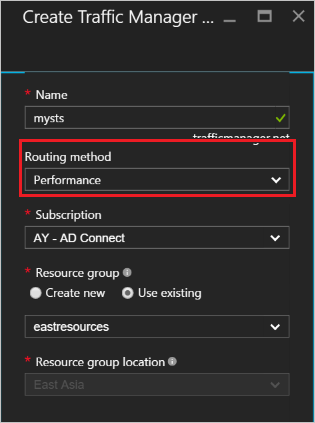

Skapa en Traffic Manager-profil: Ge traffic manager-profilen ett unikt namn. Det här namnet på profilen är en del av DNS-namnet och fungerar som ett prefix för Traffic Manager-domännamnsetiketten. Namnet/prefixet läggs till i .trafficmanager.net för att skapa en DNS-etikett för traffic manager. Skärmbilden nedan visar Traffic Manager DNS-prefixet som anges som mysts och den resulterande DNS-etiketten kommer att vara mysts.trafficmanager.net.

Trafikroutningsmetod: Det finns tre tillgängliga routningsalternativ i Traffic Manager:

Prioritet

Prestanda

Viktad

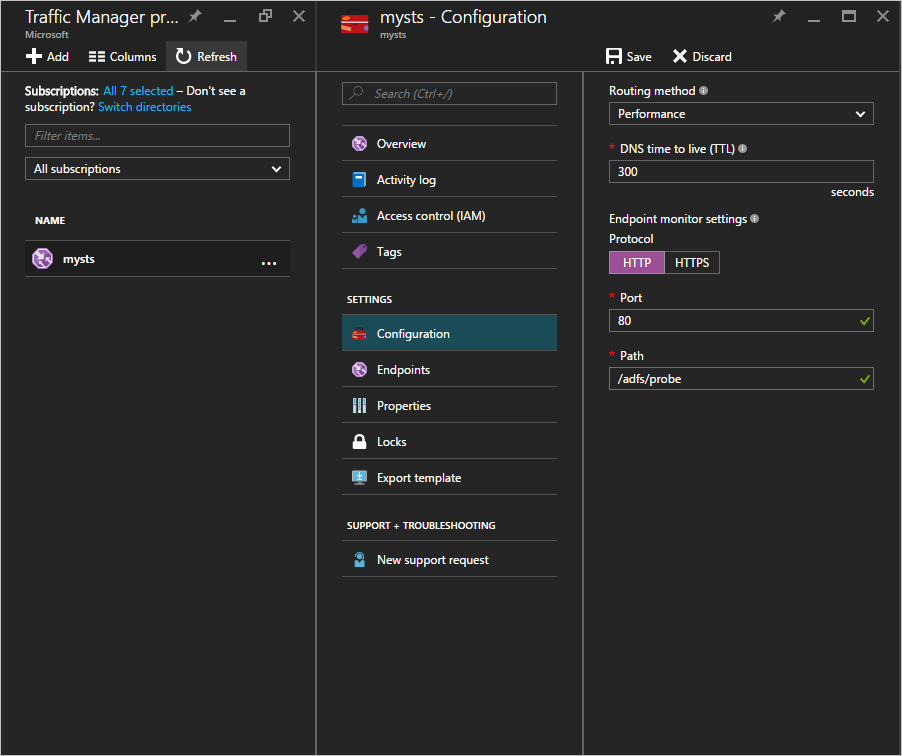

Prestanda är det rekommenderade alternativet för att uppnå en mycket responsiv AD FS-infrastruktur. Du kan dock välja vilken routningsmetod som passar bäst för dina distributionsbehov. AD FS-funktionen påverkas inte av det valda routningsalternativet. Mer information finns i Traffic Manager-trafikroutningsmetoder . I exempel skärmbilden ovan kan du se vilken prestandametod som har valts.

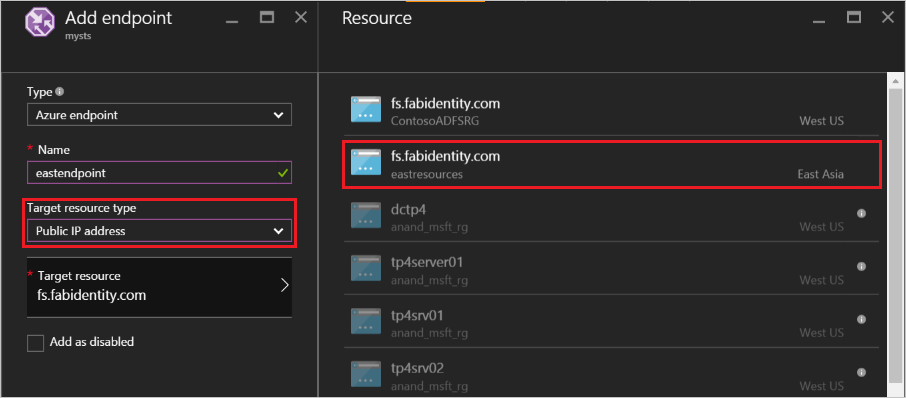

Konfigurera slutpunkter: På sidan Traffic Manager klickar du på slutpunkter och väljer Lägg till. Då öppnas sidan Lägg till slutpunkt som liknar skärmbilden nedan

Följ riktlinjerna nedan för de olika indata:

Typ: Välj Azure-slutpunkt eftersom vi pekar på en offentlig IP-adress i Azure.

Namn: Skapa ett namn som du vill associera med slutpunkten. Det här är inte DNS-namnet och har ingen betydelse för DNS-poster.

Målresurstyp: Välj Offentlig IP-adress som värde för den här egenskapen.

Målresurs: Detta ger dig ett alternativ att välja mellan de olika DNS-etiketter som du har tillgängliga under din prenumeration. Välj den DNS-etikett som motsvarar den slutpunkt som du konfigurerar.

Lägg till slutpunkt för varje geografisk region som du vill att Azure Traffic Manager ska dirigera trafik till. Mer information och detaljerade steg om hur du lägger till/konfigurerar slutpunkter i Traffic Manager finns i Lägga till, inaktivera, aktivera eller ta bort slutpunkter

Konfigurera sond: På sidan Traffic Manager klickar du på Konfiguration. På konfigurationssidan måste du ändra monitorinställningarna för att testa på HTTP-port 80 och relativ sökväg /adfs/probe

Anmärkning

Kontrollera att slutpunkternas status är ONLINE när konfigurationen är klar. Om alla slutpunkter är i "degraderat" tillstånd gör Azure Traffic Manager ett bästa försök att dirigera trafiken förutsatt att diagnostiken är felaktig och att alla slutpunkter kan nås.

Ändra DNS-poster för Azure Traffic Manager: Din federationstjänst ska vara ett CNAME till Azure Traffic Managers DNS-namn. Skapa ett CNAME i de offentliga DNS-posterna så att den som försöker nå federationstjänsten faktiskt når Azure Traffic Manager.

Om du till exempel vill peka federationstjänsten fs.fabidentity.com till Traffic Manager måste du uppdatera DNS-resursposten så att den blir följande:

fs.fabidentity.com IN CNAME mysts.trafficmanager.net

Testa routningen och AD FS-inloggningen

Routningstest

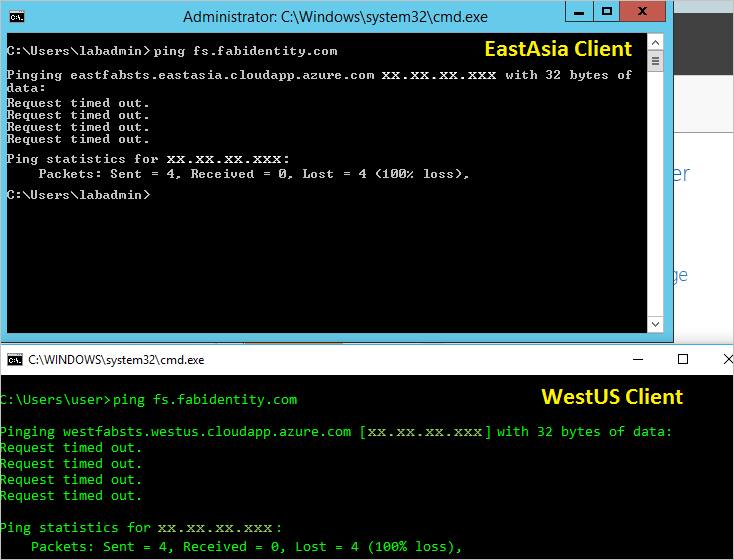

Ett mycket grundläggande test för routningen är att försöka pinga federationstjänstens DNS-namn från en dator i varje geografisk region. Beroende på vilken routningsmetod som valts visas den slutpunkt som den faktiskt pingar i ping-displayen. Om du till exempel har valt prestandaroutningen kommer slutpunkten närmast klientens region att nås. Nedan visas ögonblicksbilden av två pingar från två olika regionklientdatorer, en i regionen EastAsia och en i USA, västra.

AD FS-inloggningstest

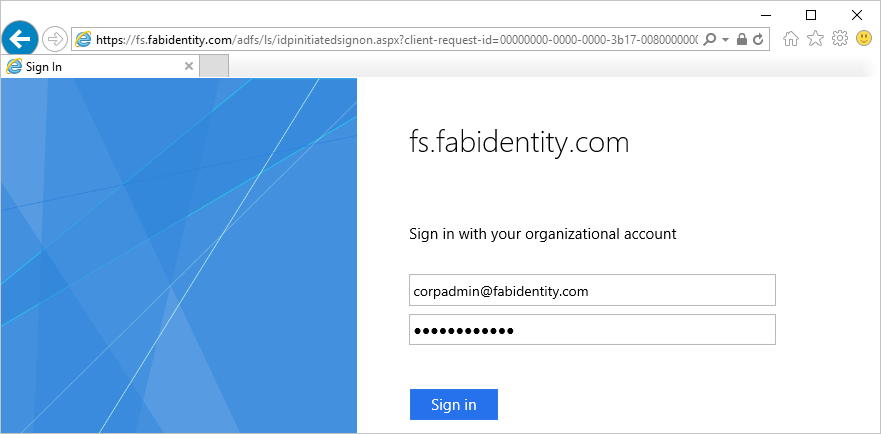

Det enklaste sättet att testa AD FS är att använda sidan IdpInitiatedSignon.aspx. För att kunna göra det måste du aktivera IdpInitiatedSignOn på AD FS-egenskaperna. Följ stegen nedan för att verifiera din AD FS-konfiguration

Kör cmdleten nedan på AD FS-servern med hjälp av PowerShell för att ange den till aktiverad. Set-AdfsProperties -EnableIdPInitiatedSignonPage $true

Från valfri extern datoråtkomst

https://<yourfederationservicedns>/adfs/ls/IdpInitiatedSignon.aspxDu bör se AD FS-sidan som nedan:

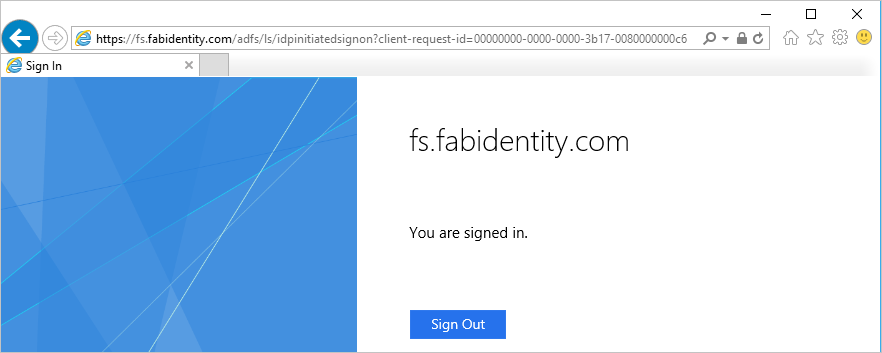

och vid lyckad inloggning får du ett meddelande som visas nedan:

Relaterade länkar

- Grundläggande AD FS-distribution i Azure

- Microsoft Azure Traffic Manager

- Traffic Manager-trafikroutningsmetoder