Använda dina data på ett säkert sätt med Azure AI Foundry Portal Playground

Använd den här artikeln om du vill lära dig hur du på ett säkert sätt använder Azure AI Foundrys playground-chatt på dina data. Följande avsnitt innehåller vår rekommenderade konfiguration för att skydda dina data och resurser med hjälp av rollbaserad åtkomstkontroll i Microsoft Entra-ID, ett hanterat nätverk och privata slutpunkter. Vi rekommenderar att du inaktiverar åtkomst till offentliga nätverk för Azure OpenAI-resurser, Azure AI Search-resurser och lagringskonton. Det går inte att använda valda nätverk med IP-regler eftersom tjänsternas IP-adresser är dynamiska.

Kommentar

Azure AI Foundrys inställningar för hanterade virtuella nätverk gäller endast för Azure AI Foundrys hanterade beräkningsresurser, inte paaS-tjänster (plattform som en tjänst) som Azure OpenAI eller Azure AI Search. När du använder PaaS-tjänster finns det ingen dataexfiltreringsrisk eftersom tjänsterna hanteras av Microsoft.

I följande tabell sammanfattas de ändringar som gjorts i den här artikeln:

| -konfigurationer | Standardvärde | Säkra | Kommentar |

|---|---|---|---|

| Data som skickas mellan tjänster | Skickas via det offentliga nätverket | Skickas via ett privat nätverk | Data skickas krypterade med HTTPS även via det offentliga nätverket. |

| Tjänstautentisering | API-nycklar | Microsoft Entra ID | Alla med API-nyckeln kan autentisera till tjänsten. Microsoft Entra ID ger mer detaljerad och robust autentisering. |

| Tjänstbehörigheter | API-nycklar | Rollbaserad åtkomstkontroll | API-nycklar ger fullständig åtkomst till tjänsten. Rollbaserad åtkomstkontroll ger detaljerad åtkomst till tjänsten. |

| Nätverksåtkomst | Offentliga | Privat | Om du använder ett privat nätverk förhindras entiteter utanför det privata nätverket från att komma åt resurser som skyddas av det. |

Förutsättningar

Kontrollera att Azure AI Foundry-hubben har distribuerats med inställningen Identitetsbaserad åtkomst för lagringskontot. Den här konfigurationen krävs för rätt åtkomstkontroll och säkerhet för azure AI Foundry Hub. Du kan verifiera den här konfigurationen med någon av följande metoder:

- I Azure Portal väljer du hubben och sedan Inställningar, Egenskaper och Alternativ. Längst ned på sidan kontrollerar du att åtkomsttypen lagringskonto är inställd på identitetsbaserad åtkomst.

- Om du distribuerar med Hjälp av Azure Resource Manager- eller Bicep-mallar ska du

systemDatastoresAuthMode: 'identity'inkludera egenskapen i distributionsmallen. - Du måste vara bekant med rollbaserad åtkomstkontroll med Microsoft Entra-ID för att tilldela roller till resurser och användare. Mer information finns i artikeln Rollbaserad åtkomstkontroll .

Konfigurera nätverksisolerad Azure AI Foundry Hub

Om du skapar en ny Azure AI Foundry-hubb använder du något av följande dokument för att skapa en hubb med nätverksisolering:

- Skapa en säker Azure AI Foundry-hubb i Azure Portal

- Skapa en säker Azure AI Foundry-hubb med Hjälp av Python SDK eller Azure CLI

Om du har en befintlig Azure AI Foundry-hubb som inte är konfigurerad för att använda ett hanterat nätverk använder du följande steg för att konfigurera den så att den använder ett:

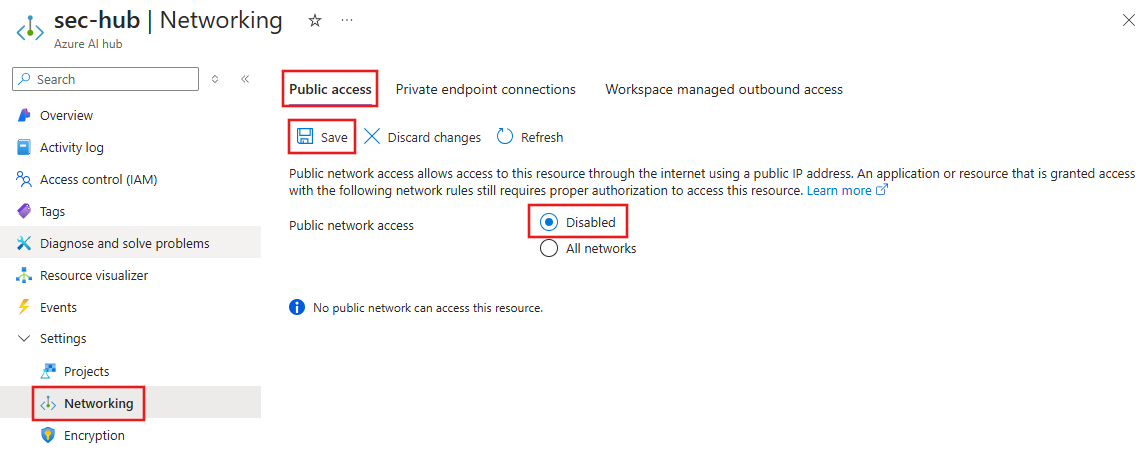

Från Azure Portal väljer du hubben och sedan Inställningar, Nätverk, Offentlig åtkomst.

Om du vill inaktivera åtkomsten till det offentliga nätverket för hubben anger du Åtkomst till offentligt nätverk till Inaktiverad. Välj Spara för att införa ändringarna.

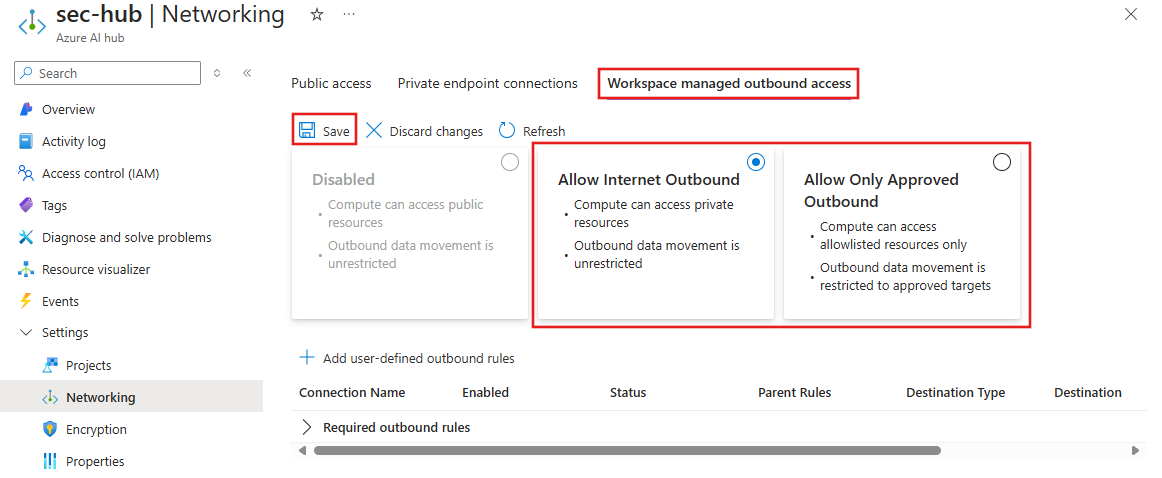

Välj Arbetsyta hanterad utgående åtkomst och välj sedan antingen läget Tillåt utgående internet eller Tillåt endast godkänd utgående nätverksisolering. Välj Spara för att införa ändringarna.

Konfigurera Resurs för Azure AI-tjänster

Beroende på din konfiguration kan du använda en Azure AI-tjänstresurs som även innehåller Azure OpenAI eller en fristående Azure OpenAI-resurs. Stegen i det här avsnittet konfigurerar en AI-tjänstresurs. Samma steg gäller för en Azure OpenAI-resurs.

Om du inte har någon befintlig Azure AI-tjänstresurs för din Azure AI Foundry-hubb skapar du en.

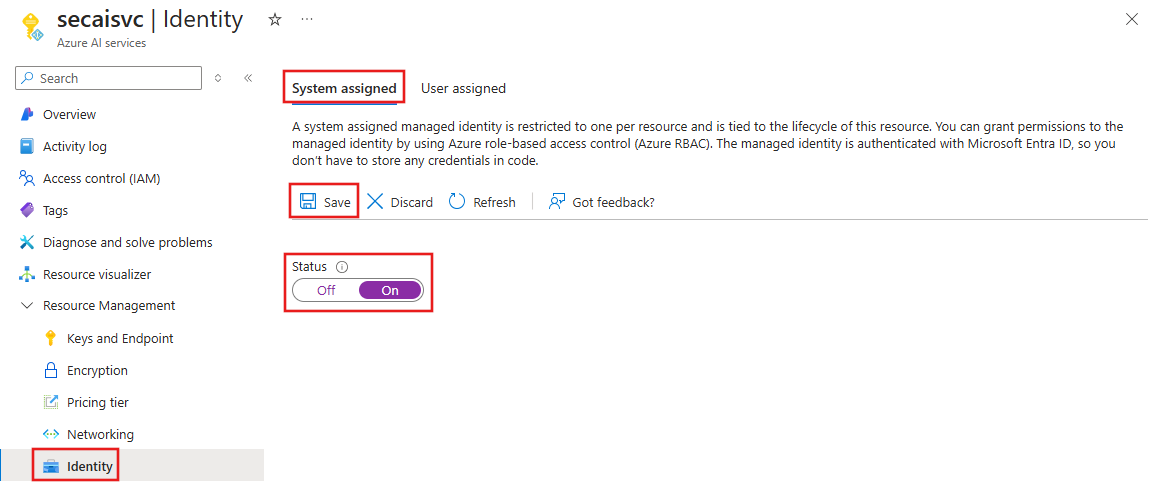

Från Azure Portal väljer du AI-tjänstresursen och väljer sedan __Resource Hantering, identitet och Systemtilldelad.

Om du vill skapa en hanterad identitet för AI-tjänstresursen anger du Status till På. Välj Spara för att införa ändringarna.

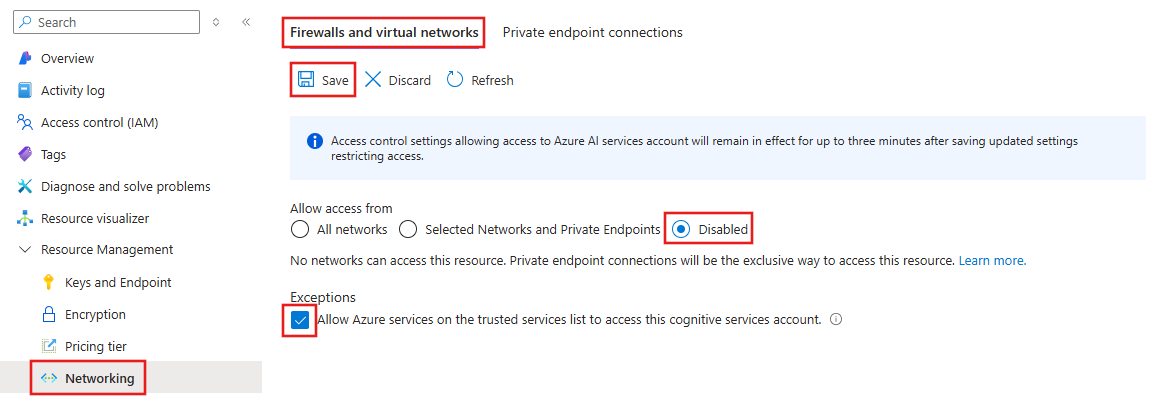

Om du vill inaktivera åtkomst till offentligt nätverk väljer du Nätverk, Brandväggar och virtuella nätverk och anger sedan Tillåt åtkomst från till Inaktiverad. Under Undantag kontrollerar du att Tillåt Azure-tjänster i listan över betrodda tjänster är aktiverat. Välj Spara för att införa ändringarna.

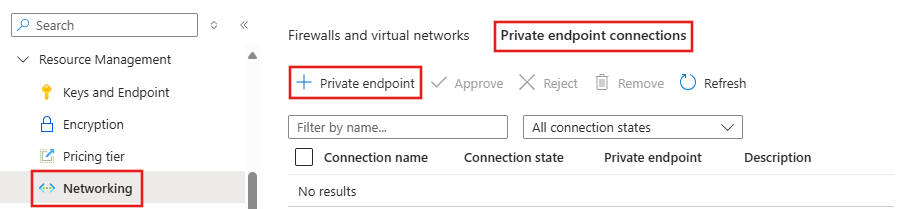

Om du vill skapa en privat slutpunkt för AI-tjänstresursen väljer du Nätverk, Privata slutpunktsanslutningar och sedan + Privat slutpunkt. Den här privata slutpunkten används för att tillåta klienter i ditt virtuella Azure-nätverk att kommunicera säkert med AI-tjänstresursen. Mer information om hur du använder privata slutpunkter med Azure AI-tjänster finns i artikeln Använd privata slutpunkter .

- På fliken Grundläggande anger du ett unikt namn för den privata slutpunkten, nätverksgränssnittet och väljer den region som den privata slutpunkten ska skapas i.

- På fliken Resurs godkänner du underresursen för målkontot.

- På fliken Virtuellt nätverk väljer du det Virtuella Azure-nätverk som den privata slutpunkten ansluter till. Det här nätverket bör vara samma som dina klienter ansluter till och som Azure AI Foundry Hub har en privat slutpunktsanslutning till.

- På fliken DNS väljer du standardinställningarna för DNS-inställningarna.

- Fortsätt till fliken Granska + skapa och välj sedan Skapa för att skapa den privata slutpunkten.

För närvarande kan du inte inaktivera lokal autentisering (delad nyckel) till Azure AI-tjänster via Azure Portal. I stället kan du använda följande Azure PowerShell-cmdlet :

Set-AzCognitiveServicesAccount -resourceGroupName "resourceGroupName" -name "AIServicesAccountName" -disableLocalAuth $trueMer information finns i artikeln Inaktivera lokal autentisering i Azure AI-tjänster .

Konfigurera Azure AI Search

Du kanske vill överväga att använda ett Azure AI Search-index när du antingen vill:

- Anpassa processen för att skapa index.

- Återanvänd ett index som skapats tidigare genom att mata in data från andra datakällor.

Om du vill använda ett befintligt index måste det ha minst ett sökbart fält. Se till att minst en giltig vektorkolumn mappas när du använder vektorsökning.

Viktigt!

Informationen i det här avsnittet gäller endast för att skydda Azure AI Search-resursen för användning med Azure AI Foundry. Om du använder Azure AI Search för andra ändamål kan du behöva konfigurera andra inställningar. Relaterad information om hur du konfigurerar Azure AI Search finns i följande artiklar:

Om du inte har någon befintlig Azure AI Search-resurs för din Azure AI Foundry-hubb skapar du en.

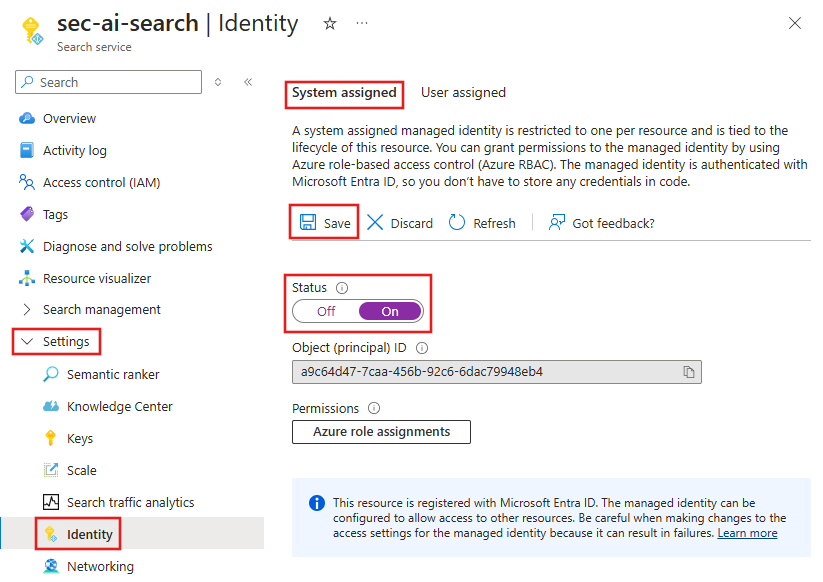

Från Azure Portal väljer du resursen AI Search och väljer sedan Inställningar, Identitet och Systemtilldelad.

Om du vill skapa en hanterad identitet för AI Search-resursen anger du Status till På. Välj Spara för att införa ändringarna.

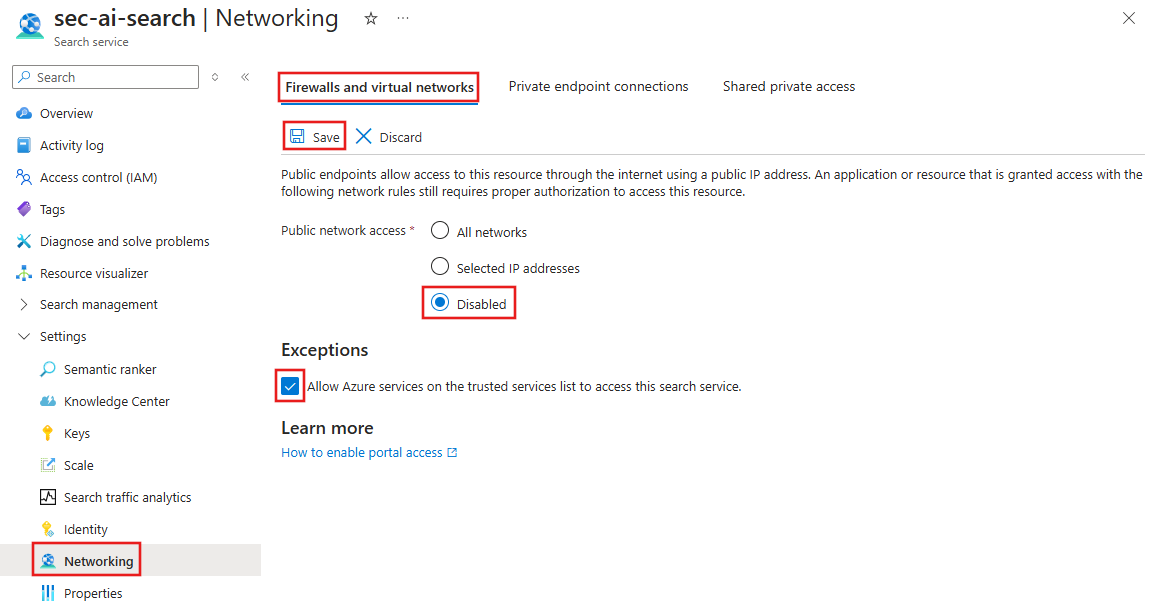

Om du vill inaktivera åtkomst till offentligt nätverk väljer du Inställningar, Nätverk och Brandväggar och virtuella nätverk. Ange Åtkomst till offentligt nätverk till Inaktiverad. Under Undantag kontrollerar du att Tillåt Azure-tjänster i listan över betrodda tjänster är aktiverat. Välj Spara för att införa ändringarna.

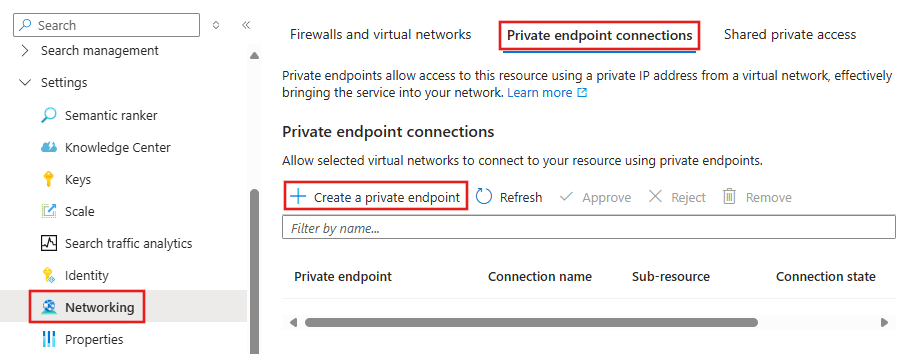

Om du vill skapa en privat slutpunkt för AI Search-resursen väljer du Nätverk, Privata slutpunktsanslutningar och sedan + Skapa en privat slutpunkt.

- På fliken Grundläggande anger du ett unikt namn för den privata slutpunkten, nätverksgränssnittet och väljer den region som den privata slutpunkten ska skapas i.

- På fliken Resurs väljer du den prenumeration som innehåller resursen, anger resurstypen till Microsoft.Search/searchServices och väljer resursen Azure AI Search. Den enda tillgängliga underresursen är searchService.

- På fliken Virtuellt nätverk väljer du det Virtuella Azure-nätverk som den privata slutpunkten ansluter till. Det här nätverket bör vara samma som dina klienter ansluter till och som Azure AI Foundry Hub har en privat slutpunktsanslutning till.

- På fliken DNS väljer du standardinställningarna för DNS-inställningarna.

- Fortsätt till fliken Granska + skapa och välj sedan Skapa för att skapa den privata slutpunkten.

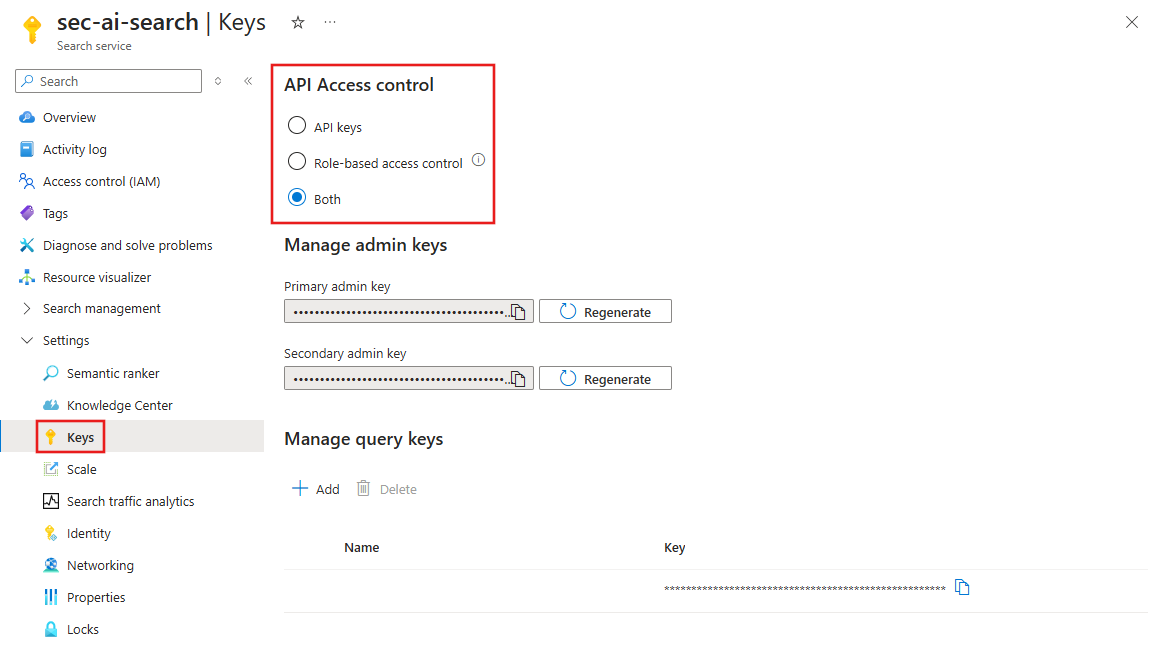

Om du vill aktivera API-åtkomst baserat på rollbaserade åtkomstkontroller väljer du Inställningar, Nycklar och anger sedan API-åtkomstkontroll till Rollbaserad åtkomstkontroll eller Båda. Välj _Ja för att tillämpa ändringarna.

Kommentar

Välj Båda om du har andra tjänster som använder en nyckel för att komma åt Azure AI Search. Välj Rollbaserad åtkomstkontroll för att inaktivera nyckelbaserad åtkomst.

Konfigurera Azure Storage (endast inmatning)

Om du använder Azure Storage för inmatningsscenariot med Azure AI Foundry Portal Playground måste du konfigurera ditt Azure Storage-konto.

Skapa en lagringskontoresurs

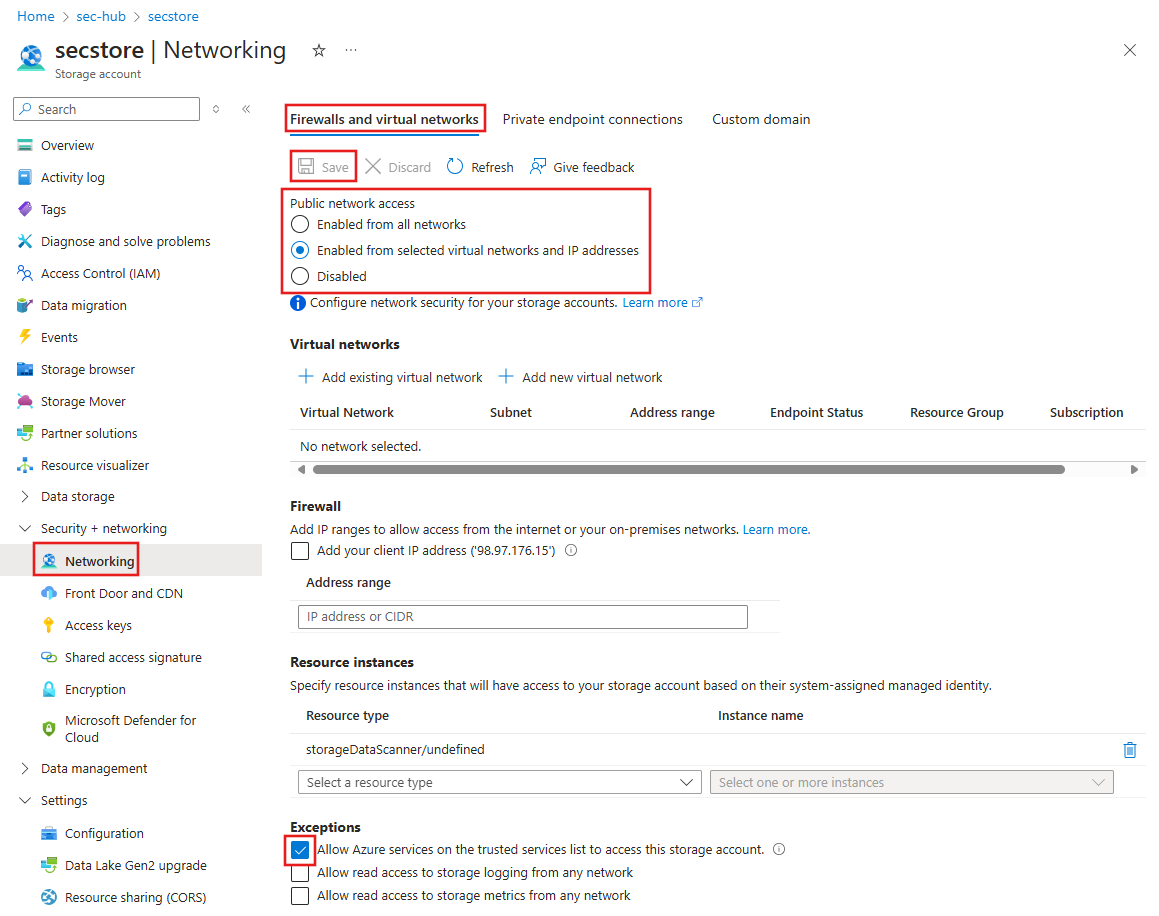

Från Azure Portal väljer du resursen Lagringskonto och sedan Säkerhet + nätverk, Nätverk och Brandväggar och virtuella nätverk.

Om du vill inaktivera åtkomst till offentliga nätverk och tillåta åtkomst från betrodda tjänster anger du Åtkomst till offentligt nätverk till Aktiverad från valda virtuella nätverk och IP-adresser. Under Undantag kontrollerar du att Tillåt Azure-tjänster i listan över betrodda tjänster är aktiverat.

Ange Åtkomst till offentligt nätverk till Inaktiverad och välj sedan Spara för att tillämpa ändringarna. Konfigurationen för att tillåta åtkomst från betrodda tjänster är fortfarande aktiverad.

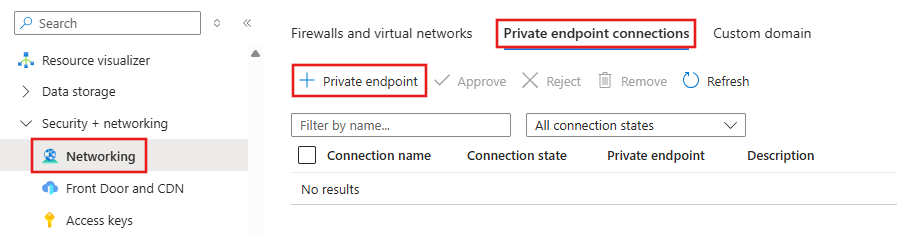

Om du vill skapa en privat slutpunkt för Azure Storage väljer du Nätverk, Privata slutpunktsanslutningar och sedan + Privat slutpunkt.

- På fliken Grundläggande anger du ett unikt namn för den privata slutpunkten, nätverksgränssnittet och väljer den region som den privata slutpunkten ska skapas i.

- På fliken Resurs anger du underresursen Mål till blob.

- På fliken Virtuellt nätverk väljer du det Virtuella Azure-nätverk som den privata slutpunkten ansluter till. Det här nätverket bör vara samma som dina klienter ansluter till och som Azure AI Foundry Hub har en privat slutpunktsanslutning till.

- På fliken DNS väljer du standardinställningarna för DNS-inställningarna.

- Fortsätt till fliken Granska + skapa och välj sedan Skapa för att skapa den privata slutpunkten.

Upprepa föregående steg för att skapa en privat slutpunkt, men den här gången anger du underresursen Mål till fil. Den tidigare privata slutpunkten tillåter säker kommunikation till bloblagring, och den här privata slutpunkten tillåter säker kommunikation till fillagring.

Om du vill inaktivera lokal autentisering (delad nyckel) till lagring väljer du Konfiguration under Inställningar. Ange Tillåt åtkomst till lagringskontonyckel till Inaktiverad och välj sedan Spara för att tillämpa ändringarna. Mer information finns i artikeln Förhindra auktorisering med delad nyckel .

Konfigurera Azure Key Vault

Azure AI Foundry använder Azure Key Vault för att lagra och hantera hemligheter på ett säkert sätt. Använd följande steg för att tillåta åtkomst till nyckelvalvet från betrodda tjänster.

Kommentar

De här stegen förutsätter att nyckelvalvet redan har konfigurerats för nätverksisolering när du skapade Azure AI Foundry Hub.

- Från Azure Portal väljer du Key Vault-resursen och sedan Inställningar, Nätverk och Brandväggar och virtuella nätverk.

- I avsnittet Undantag på sidan kontrollerar du att Tillåt betrodda Microsoft-tjänster att kringgå brandväggen är aktiverat.

Konfigurera anslutningar för att använda Microsoft Entra-ID

Anslutningar från Azure AI Foundry till Azure AI-tjänster och Azure AI Search bör använda Microsoft Entra-ID för säker åtkomst. Anslutningar skapas från Azure AI Foundry i stället för Azure Portal.

Viktigt!

Att använda Microsoft Entra-ID med Azure AI Search är för närvarande en förhandsversionsfunktion. Mer information om anslutningar finns i artikeln Lägg till anslutningar .

- från Azure AI Foundry väljer du Anslutningar. Om du har befintliga anslutningar till resurserna kan du välja anslutningen och sedan välja pennikonen i avsnittet Åtkomstinformation för att uppdatera anslutningen. Ange fältet Autentisering till Microsoft Entra-ID och välj sedan Uppdatera.

- Om du vill skapa en ny anslutning väljer du + Ny anslutning och sedan resurstypen. Bläddra efter resursen eller ange nödvändig information och ange sedan autentisering till Microsoft Entra-ID. Välj Lägg till anslutning för att skapa anslutningen.

Upprepa de här stegen för varje resurs som du vill ansluta till med hjälp av Microsoft Entra-ID.

Tilldela roller till resurser och användare

Tjänsterna måste auktorisera varandra för att få åtkomst till de anslutna resurserna. Administratören som utför konfigurationen måste ha rollen Ägare för dessa resurser för att lägga till rolltilldelningar. I följande tabell visas de rolltilldelningar som krävs för varje resurs. Kolumnen Tilldelad refererar till den systemtilldelade hanterade identiteten för den angivna resursen. Kolumnen Resurs refererar till den resurs som den tilldelade personen behöver åtkomst till. Azure AI Search har till exempel en systemtilldelad hanterad identitet som måste tilldelas rollen Storage Blob Data Contributor för Azure Storage-kontot.

Mer information om hur du tilldelar roller finns i Självstudie: Bevilja en användare åtkomst till resurser.

| Resurs | Roll | Tilldelad | beskrivning |

|---|---|---|---|

| Azure AI-sökning | Search Index Data Contributor | Azure AI-tjänster/OpenAI | Läs- och skrivåtkomst till innehåll i index. Importera, uppdatera eller fråga dokumentsamlingen för ett index. Används endast för inmatnings- och slutsatsdragningsscenarier. |

| Azure AI-sökning | Dataläsare för sökindex | Azure AI-tjänster/OpenAI | Slutsatsdragningstjänsten frågar data från indexet. Används endast för slutsatsdragningsscenarier. |

| Azure AI-sökning | Söktjänstdeltagare | Azure AI-tjänster/OpenAI | Läs- och skrivåtkomst till objektdefinitioner (index, alias, synonymkartor, indexerare, datakällor och kompetensuppsättningar). Slutsatsdragningstjänsten frågar indexschemat för automatisk fältmappning. Datainmatningstjänsten skapar index, datakällor, kompetensuppsättning, indexerare och frågar indexerarens status. |

| Azure AI-tjänster/OpenAI | Cognitive Services-deltagare | Azure AI-sökning | Tillåt sökning för att skapa, läsa och uppdatera AI Services-resursen. |

| Azure AI-tjänster/OpenAI | Cognitive Services OpenAI-deltagare | Azure AI-sökning | Tillåt sökning möjligheten att finjustera, distribuera och generera text |

| Azure Storage-konto | Storage blobb data-deltagare | Azure AI-sökning | Läser blob och skriver kunskapslager. |

| Azure Storage-konto | Storage blobb data-deltagare | Azure AI-tjänster/OpenAI | Läser från indatacontainern och skriver förbearbetningsresultatet till utdatacontainern. |

| Privat Slutpunkt för Azure Blob Storage | Läsare | Azure AI Foundry-projekt | För ditt Azure AI Foundry-projekt med hanterat nätverk aktiverat för åtkomst till Blob Storage i en nätverksbegränsad miljö |

| Azure OpenAI-resurs för chattmodell | Cognitive Services OpenAI-användare | Azure OpenAI-resurs för inbäddningsmodell | [Valfritt] Krävs endast om du använder två Azure OpenAI-resurser för att kommunicera. |

Kommentar

Cognitive Services OpenAI-användarrollen krävs bara om du använder två Azure OpenAI-resurser: en för chattmodellen och en för din inbäddningsmodell. Om detta gäller aktiverar du Betrodda tjänster OCH ser till att Anslutningen för din inbäddningsmodell i Azure OpenAI-resursen har EntraID aktiverat.

Tilldela roller till utvecklare

Om du vill göra det möjligt för dina utvecklare att använda dessa resurser för att skapa program tilldelar du följande roller till utvecklarens identitet i Microsoft Entra-ID. Du kan till exempel tilldela rollen Search Services-deltagare till utvecklarens Microsoft Entra-ID för Azure AI Search-resursen.

Mer information om hur du tilldelar roller finns i Självstudie: Bevilja en användare åtkomst till resurser.

| Resurs | Roll | Tilldelad | beskrivning |

|---|---|---|---|

| Azure AI-sökning | Search Services-deltagare | Utvecklarens Microsoft Entra-ID | Lista API-nycklar för att visa index från Azure AI Foundry-portalen. |

| Azure AI-sökning | Search Index Data Contributor | Utvecklarens Microsoft Entra-ID | Krävs för indexeringsscenariot. |

| Azure AI-tjänster/OpenAI | Cognitive Services OpenAI-deltagare | Utvecklarens Microsoft Entra-ID | Anropa offentligt inmatnings-API från Azure AI Foundry-portalen. |

| Azure AI-tjänster/OpenAI | Cognitive Services-deltagare | Utvecklarens Microsoft Entra-ID | Lista API-nycklar från Azure AI Foundry-portalen. |

| Azure AI-tjänster/OpenAI | Deltagare | Utvecklarens Microsoft Entra-ID | Tillåter anrop till kontrollplanet. |

| Azure Storage-konto | Deltagare | Utvecklarens Microsoft Entra-ID | Lista konto-SAS för att ladda upp filer från Azure AI Foundry-portalen. |

| Azure Storage-konto | Storage blobb data-deltagare | Utvecklarens Microsoft Entra-ID | Krävs för att utvecklare ska kunna läsa och skriva till bloblagring. |

| Azure Storage-konto | Priviligierad medhjälpare för lagringsfildata | Utvecklarens Microsoft Entra-ID | Behövs för att komma åt filresursen i Storage för Promptflow-data. |

| Resursgruppen eller Azure-prenumerationen där utvecklaren behöver distribuera webbappen till | Deltagare | Utvecklarens Microsoft Entra-ID | Distribuera webbappen till utvecklarens Azure-prenumeration. |

Använda dina data i Azure AI Foundry-portalen

Nu skyddas de data som du lägger till i Azure AI Foundry i det isolerade nätverk som tillhandahålls av din Azure AI Foundry-hubb och ditt projekt. Ett exempel på hur du använder data finns i självstudien skapa en fråga och svara på copilot .

Distribuera webbappar

Information om hur du konfigurerar distributioner av webbappar finns i artikeln Använda Azure OpenAI på dina data på ett säkert sätt .

Begränsningar

När du använder Chattlekplatsen i Azure AI Foundry-portalen går du inte till en annan flik i Studio. Om du navigerar till en annan flik måste du ta bort dina data och sedan lägga till dem igen när du återgår till fliken Chatt.