Aktivera eller inaktivera rollbaserad åtkomstkontroll i Azure AI Search

Azure AI Search stöder både nyckellös och nyckelbaserad autentisering för alla kontrollplans- och dataplansåtgärder. Du kan använda Microsoft Entra ID-autentisering och auktorisering för alla kontrollplans- och dataplansåtgärder via rollbaserad åtkomstkontroll i Azure (RBAC).

Viktigt!

När du skapar en söktjänst är nyckelbaserad autentisering standard, men det är inte det säkraste alternativet. Vi rekommenderar att du ersätter den med rollbaserad åtkomst enligt beskrivningen i den här artikeln.

Innan du kan tilldela roller för auktoriserad dataplansåtkomst till Azure AI Search måste du aktivera rollbaserad åtkomstkontroll för din söktjänst. Roller för tjänstadministration (kontrollplan) är inbyggda och kan inte aktiveras eller inaktiveras.

Kommentar

Dataplanet refererar till åtgärder mot söktjänstens slutpunkt, till exempel indexering eller frågor, eller någon annan åtgärd som anges i REST-API:er för söktjänsten eller motsvarande Azure SDK-klientbibliotek. Kontrollplan refererar till Azure-resurshantering, till exempel att skapa eller konfigurera en söktjänst.

Förutsättningar

En söktjänst i valfri region, på valfri nivå, inklusive kostnadsfritt.

Ägare, administratör för användaråtkomst eller en anpassad roll med Behörigheter för Microsoft.Authorization/roleAssignments/write .

Aktivera rollbaserad åtkomst för dataplansåtgärder

Konfigurera söktjänsten för att identifiera ett auktoriseringshuvud för databegäranden som tillhandahåller en OAuth2-åtkomsttoken.

När du aktiverar roller för dataplanet gäller ändringen omedelbart, men vänta några sekunder innan du tilldelar roller.

Standardfelläget för obehöriga begäranden är http401WithBearerChallenge. Du kan också ange felläget till http403.

Logga in på Azure Portal och gå till söktjänsten.

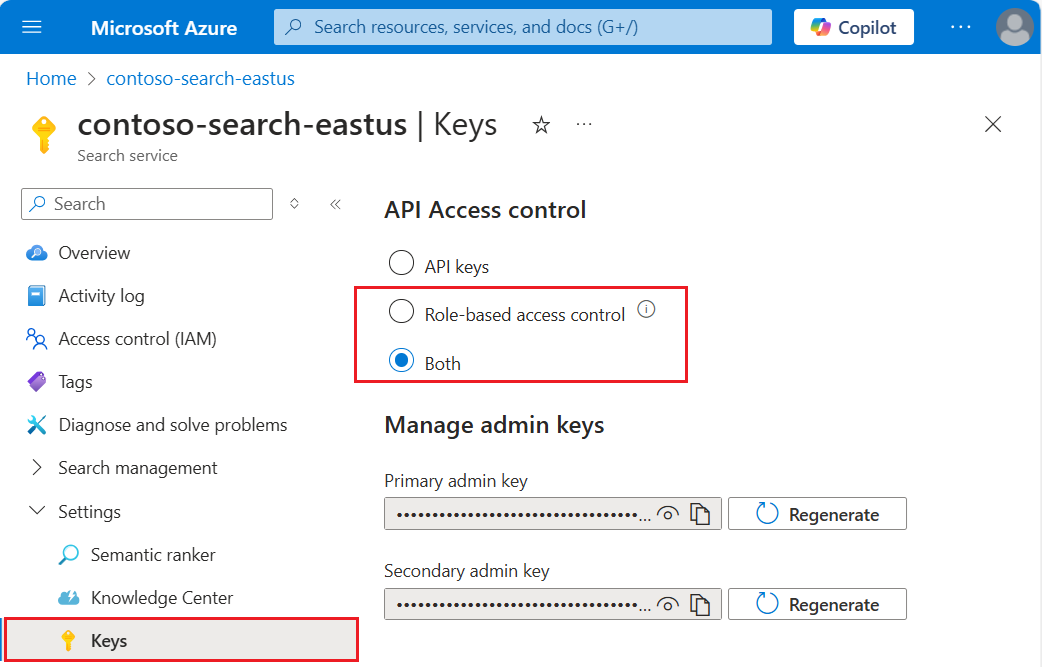

Välj Inställningar och välj sedan Nycklar i det vänstra navigeringsfönstret.

Välj Rollbaserad kontroll. Välj endast Båda om du för närvarande använder nycklar och behöver tid för att överföra klienter till rollbaserad åtkomstkontroll.

Alternativ Description API-nyckel (standard) Kräver API-nycklar i begärandehuvudet för auktorisering. Rollbaserad åtkomstkontroll (rekommenderas) Kräver medlemskap i en rolltilldelning för att slutföra uppgiften. Det kräver också ett auktoriseringshuvud för begäran. Båda Begäranden är giltiga med antingen en API-nyckel eller rollbaserad åtkomstkontroll, men om du anger båda i samma begäran används API-nyckeln. Om du som administratör väljer en metod för endast roller tilldelar du dataplansroller till ditt användarkonto för att återställa fullständig administrativ åtkomst över dataplansåtgärder i Azure Portal. Roller inkluderar Search Service-deltagare, Search Index Data Contributor och Search Index Data Reader. Du behöver de två första rollerna om du vill ha motsvarande åtkomst.

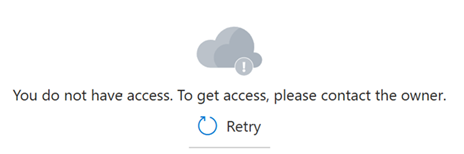

Ibland kan det ta fem till tio minuter innan rolltilldelningar börjar gälla. Tills det händer visas följande meddelande på de Azure Portal sidor som används för dataplansåtgärder.

Inaktivera rollbaserad åtkomstkontroll

Det går att inaktivera rollbaserad åtkomstkontroll för dataplansåtgärder och använda nyckelbaserad autentisering i stället. Du kan göra detta som en del av ett testarbetsflöde, till exempel för att utesluta behörighetsproblem.

Så här inaktiverar du rollbaserad åtkomstkontroll i Azure Portal:

Logga in på Azure Portal och öppna söktjänstsidan.

Välj Inställningar och välj sedan Nycklar i det vänstra navigeringsfönstret.

Välj API-nycklar.

Inaktivera API-nyckelautentisering

Nyckelåtkomst, eller lokal autentisering, kan inaktiveras för din tjänst om du uteslutande använder de inbyggda rollerna och Microsoft Entra-autentiseringen. Om du inaktiverar API-nycklar nekas söktjänsten alla datarelaterade begäranden som skickar en API-nyckel i huvudet.

Administratörs-API-nycklar kan inaktiveras, men tas inte bort. Fråge-API-nycklar kan tas bort.

Behörigheter som ägare eller deltagare krävs för att inaktivera säkerhetsfunktioner.

I Azure Portal navigerar du till söktjänsten.

I det vänstra navigeringsfönstret väljer du Nycklar.

Välj Rollbaserad åtkomstkontroll.

Ändringen träder i kraft omedelbart, men vänta några sekunder innan du testar. Förutsatt att du har behörighet att tilldela roller som medlem i Ägare, tjänstadministratör eller medadministratör kan du använda portalfunktioner för att testa rollbaserad åtkomst.