Критерии успешности стратегии привилегированного доступа

В этом документе описаны критерии успешности стратегии привилегированного доступа. В этом разделе описываются стратегические перспективы успеха для стратегии привилегированного доступа. Чтобы узнать, как принять эту стратегию, см. план быстрой модернизации (RaMP) . Для руководства по реализации см. развертывание привилегированного доступа

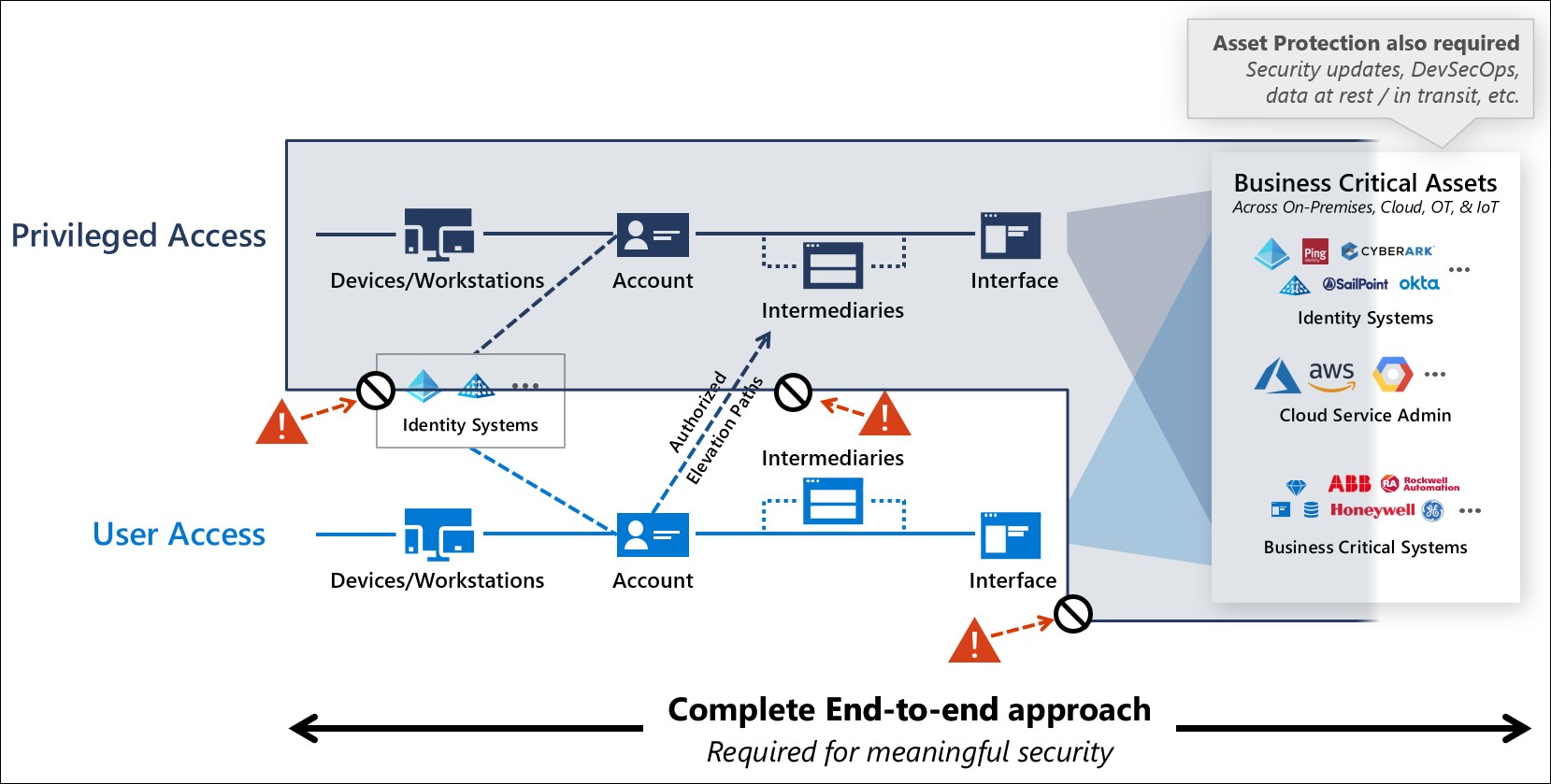

Реализация целостной стратегии с помощью подходов "Нулевого доверия" создает своего рода "печать" на контроль доступа для привилегированного доступа, что делает его устойчивым к злоумышленникам. Эта стратегия достигается путем ограничения путей привилегированного доступа только на несколько, а затем тщательно защищает и отслеживает эти авторизованные пути.

Успешная стратегия должна решать все точки, которые злоумышленники могут использовать для перехвата рабочих процессов привилегированного доступа, включая четыре отдельных инициативы:

- рабочий процесс привилегированного доступа элементы рабочего процесса привилегированного доступа, включая базовые устройства, операционные системы, приложения и удостоверения

- Системы управления удостоверениями, которые размещают привилегированные учетные записи и группы, а также другие артефакты, дающие привилегии учетным записям.

- Процесс управления доступом пользователей и авторизованные маршруты повышения прав, которые могут привести к привилегированному доступу

- интерфейсы приложений, где применяется политика нулевого доверия, а управление доступом на основе ролей (RBAC) настроено для предоставления привилегий.

Заметка

Полная стратегия безопасности также включает в себя защиту ресурсов, которая выходит за рамки контроля доступа, например резервные копии данных и защита от атак на само приложение, базовую операционную систему и оборудование, учетные записи служб, используемые приложением или службой, а также данные во время хранения или транзита. Дополнительные сведения о модернизации стратегии безопасности для облака см. в статье Определение стратегии безопасности.

Атака состоит из злоумышленников, использующих автоматизацию и сценарии для нападения на организацию, которая состоит из людей, процессов, которым они следуют, и технологий, которые они используют. Из-за сложности, связанной как с злоумышленниками, так и с защитниками, стратегия должна быть многогранной для защиты от всех аспектов, связанных с людьми, процессами и технологиями, в которых гарантии безопасности могут быть случайно подорваны.

Обеспечение устойчивого долгосрочного успеха требует соблюдения следующих критериев:

- жесткая расстановка приоритетов

- Баланс безопасности и производительности

- сильные партнерские отношения в организации

- Подрыв возврата инвестиций злоумышленниками

- Следуйте принципу чистого источника

Безжалостная приоритетность

Безжалостная приоритетность — это практика принятия наиболее эффективных действий с самым быстрым временем, чтобы оценить первое, даже если эти усилия не соответствуют существующим планам, восприятиям и привычкам. Эта стратегия включает в себя набор шагов, которые были изучены в ходе испытаний многих крупных инцидентов кибербезопасности. Знания из этих инцидентов формируют шаги, которые мы поможем организациям принять, чтобы убедиться, что эти кризисы не повторяются.

Хотя это всегда заманчиво для специалистов по безопасности, чтобы попытаться оптимизировать знакомые существующие элементы управления, такие как безопасность сети и брандмауэры для более новых атак, этот путь последовательно приводит к сбою. команда реагирования на инциденты Microsoft уже почти десятилетие отвечает на атаки с привилегированным доступом и регулярно сталкивается с ситуациями, когда эти классические подходы к безопасности не обнаруживают и не останавливают такие атаки. Хотя сетевая безопасность обеспечивает необходимую и важную базовую гигиену безопасности, важно выйти из этих привычек и сосредоточиться на устранении рисков, которые будут сдерживать или блокировать реальные атаки.

Безжалостно расставляйте приоритеты для элементов управления безопасностью, рекомендованных в этой стратегии, даже если это бросает вызов существующим предположениям и заставляет людей учиться новым навыкам.

Баланс безопасности и производительности

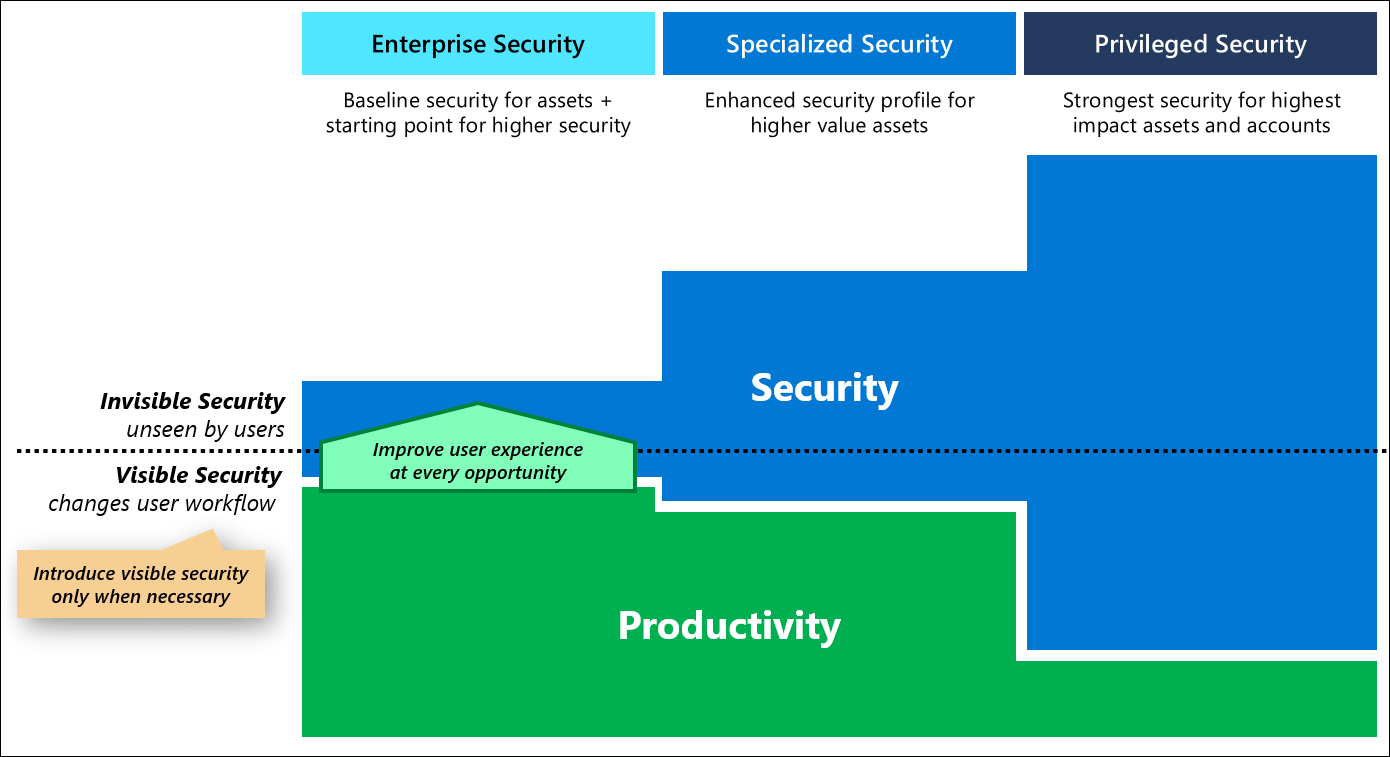

Как и во всех элементах стратегии безопасности, привилегированный доступ должен обеспечить выполнение как целей производительности, так и безопасности.

Балансировка безопасности позволяет избежать экстремальных рисков, которые создают риск для организации следующим образом:

- Избегайте чрезмерно строгой безопасности, которая приводит к тому, что пользователи выходят за пределы безопасных политик, путей и систем.

- Избегая слабой безопасности, которая вредит производительности, позволяя злоумышленникам легко компрометировать организацию.

Дополнительные сведения о стратегии безопасности см. в Определение стратегии безопасности.

Чтобы свести к минимуму негативное влияние на бизнес из элементов управления безопасностью, следует определить приоритет невидимых элементов управления безопасностью, которые улучшают рабочие процессы пользователей, или, по крайней мере, не препятствуют или не изменяют рабочие процессы пользователей. Хотя роли, связанные с безопасностью, могут требовать видимых мер безопасности, что изменяет их ежедневные рабочие процессы для обеспечения гарантий безопасности, эта реализация должна выполняться тщательно, чтобы как можно больше ограничить влияние на удобство использования и объём.

Эта стратегия следует этому руководству, определив три профиля (подробно далее в разделе Keep it Simple — Personas and Profiles)

Сильные партнерские отношения в организации

Безопасность должна работать над созданием партнерских отношений в организации, чтобы быть успешными. В дополнение к безвременной правде, что "никто из нас не так умный, как и все мы", характер безопасности заключается в том, чтобы быть функцией поддержки для защиты чужих ресурсов. Безопасность не отвечает за ресурсы, которые они помогают защитить (прибыльность, время работы, производительность и т. д.), безопасность — это функция поддержки, которая предоставляет экспертные советы и услуги для защиты интеллектуальной собственности и бизнес-функций, важных для организации.

Безопасность должна всегда работать в качестве партнера в поддержку целей бизнеса и миссий. Хотя безопасность не должна избегать предоставления прямых советов, таких как рекомендация не принимать высокий риск, она также должна всегда формулировать этот совет с точки зрения бизнес-риска относительно других рисков и возможностей, которыми управляют владельцы ресурсов.

Хотя некоторые части безопасности могут быть запланированы и успешно выполнены в организации безопасности, многие из них, например защита привилегированного доступа, требуют тесной работы с ИТ-организациями и бизнес-организациями, чтобы понять, какие роли необходимо защитить, а также помочь обновить и изменить рабочие процессы, чтобы обеспечить безопасность и разрешить пользователям выполнять свои задания. Дополнительные сведения об этой идее см. в разделе преобразования, менталитеты и ожидания, в статье по стратегии безопасности.

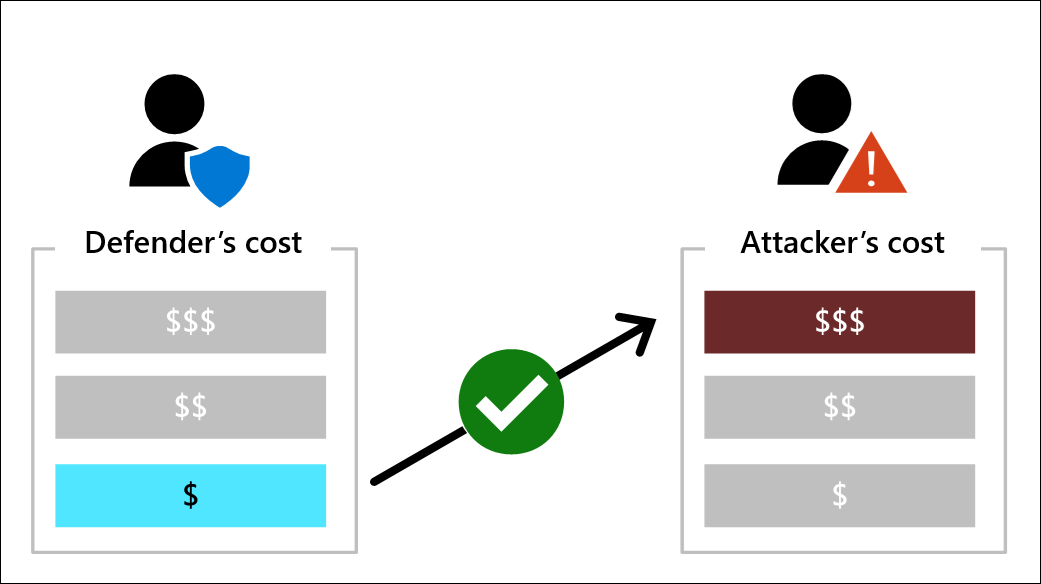

Нарушение возврата инвестиций злоумышленником

Уделяйте внимание прагматизму, гарантируя, что оборонительные меры, скорее всего, будут существенно подрывать мотивацию злоумышленника нападать на вас, увеличивая затраты и сложности для возможности злоумышленника успешно осуществить атаку на вас. Оценка того, как оборонительные меры повлияют на стоимость атаки злоумышленника, предоставляет как здоровое напоминание, чтобы сосредоточиться на перспективах злоумышленников, так и структурированном механизме для сравнения эффективности различных вариантов устранения рисков.

Ваша цель состоит в том, чтобы увеличить затраты злоумышленников, свести к минимуму собственный уровень инвестиций в безопасность:

Затруднение возврата инвестиций злоумышленника за счет повышения стоимости их атак в элементах сеанса привилегированного доступа. Эта концепция подробно описана в статье критерии успешности стратегии привилегированного доступа.

Важно

Стратегия привилегированного доступа должна быть всеобъемлющей и обеспечивать защиту в глубине, но необходимо избегать заблуждения 'затраты на глубину', когда защитники просто наращивают одинаковые (привычные) типы контролей (часто брандмауэры и фильтры сети), минуя точку, в которой они добавляют какую-либо значимую безопасность.

Дополнительные сведения о рентабельности инвестиций злоумышленников см. в кратком видео и подробном обсуждении препятствование возврату инвестиций злоумышленника.

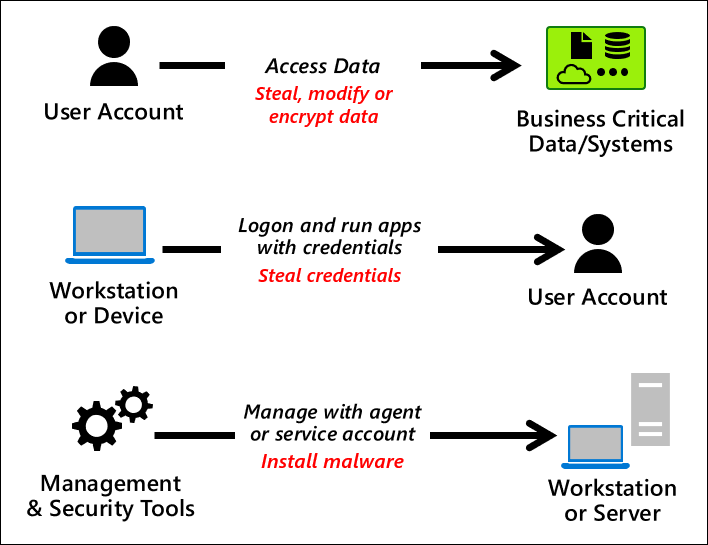

Принцип очистки источника

Принцип чистого источника требует, чтобы все зависимости безопасности были столь надежными, как и защищенный объект.

Любой субъект, контролирующий объект, является зависимостью безопасности этого объекта. Если злоумышленник может контролировать любую часть или аспект, находящийся под контролем целевого объекта, то он может контролировать этот целевой объект. Из-за этой угрозы необходимо убедиться, что гарантии для всех зависимостей безопасности находятся на требуемом уровне безопасности самого объекта. Этот принцип применяется ко многим типам связей управления:

Хотя она проста в принципе, эта концепция становится сложной в реальном мире, так как большинство предприятий росли органично на протяжении десятилетий и имеют множество тысяч контрольных взаимосвязей, которые рекурсивно опираются друг на друга, закольцовываются друг с другом или и то и другое. Эта веб-сеть связей управления предоставляет множество путей доступа, которые злоумышленник может обнаруживать и перемещаться во время атаки, часто с помощью автоматизированных средств.

Рекомендуемая стратегия привилегированного доступа Майкрософт — это план для неразобранных частей этого узла, сначала используя подход "Нулевое доверие", явно проверяя чистоту источника, прежде чем разрешить доступ к конечной точке.

Во всех случаях уровень доверия источника должен быть таким же или выше, чем уровень доверия адресата.

- Единственным заметным исключением этого принципа является разрешение использования неуправляемых персональных устройств и партнерских устройств для корпоративных сценариев. Это исключение обеспечивает совместную работу и гибкость предприятия и может быть смягчено до приемлемого уровня для большинства организаций из-за низкой относительной стоимости корпоративных активов. Дополнительные сведения о безопасности BYOD см. в записи блога Как политика BYOD может снизить риск безопасности в государственном секторе.

- Это же исключение нельзя расширить на специализированные уровни безопасности и привилегированных уровней безопасности, однако из-за конфиденциальности безопасности этих ресурсов. Некоторые поставщики PIM/PAM могут утверждать, что их решения способны снизить риск, возникающий от устройств более низкого уровня, но мы с уважением не согласны с этими утверждениями, основываясь на нашем опыте расследования инцидентов. Владельцы активов в вашей организации могут принять риск использования устройств уровня безопасности предприятия для доступа к специализированным или привилегированным ресурсам, но корпорация Майкрософт не рекомендует эту конфигурацию. Дополнительные сведения см. в промежуточном руководстве по управлению привилегированным доступом и управлению привилегированными удостоверениями.

Стратегия привилегированного доступа реализует этот принцип в первую очередь путем применения политики нулевого доверия с условным доступом на входящих сеансах в интерфейсах и посредниках. Принцип чистого источника начинается с получения нового устройства от изготовителя оборудования, созданного в соответствии со спецификациями безопасности, включая версию операционной системы, конфигурацию базовых показателей безопасности и другие требования, такие как использование Windows Autopilot для развертывания.

Кроме того, принцип чистого источника может расшириться в строгом обзоре каждого компонента в цепочке поставок, включая установочный носитель для операционных систем и приложений. Хотя этот принцип подходит для организаций, сталкивающихся с очень сложными злоумышленниками, он должен быть более низким приоритетом, чем другие элементы управления в этом руководстве.