Уровни безопасности привилегированного доступа

В этом документе описываются уровни безопасности стратегии привилегированного доступа Для плана принятия этой стратегии см. плана быстрой модернизации (RaMP). За руководством по реализации обратитесь к в развертывании привилегированного доступа

Эти уровни предназначены в первую очередь для предоставления простых и простых технических рекомендаций, чтобы организации могли быстро развертывать эти критически важные защиты. Стратегия привилегированного доступа признает, что у организаций есть уникальные потребности, но и то, что пользовательские решения создают сложность, которая приводит к повышению затрат и снижению безопасности с течением времени. Чтобы сбалансировать эту потребность, стратегия предоставляет твердое руководство по каждому уровню и гибкости, позволяя организациям выбирать, когда каждая роль будет необходима для удовлетворения требований этого уровня.

Создание простых вещей помогает людям понять это и снижает риск путаницы и совершения ошибок. Хотя базовая технология почти всегда сложна, важно сохранить вещи простыми, а не создавать пользовательские решения, которые трудно поддерживать. Дополнительную информацию можно найти в принципах проектирования безопасности.

Разработка решений, ориентированных на потребности администраторов и конечных пользователей, будет поддерживать их простоту. Проектирование решений, которые просты для безопасности и ИТ-персонала для создания, оценки и обслуживания (с автоматизацией, где это возможно), приводит к снижению ошибок безопасности и более надежных гарантий безопасности.

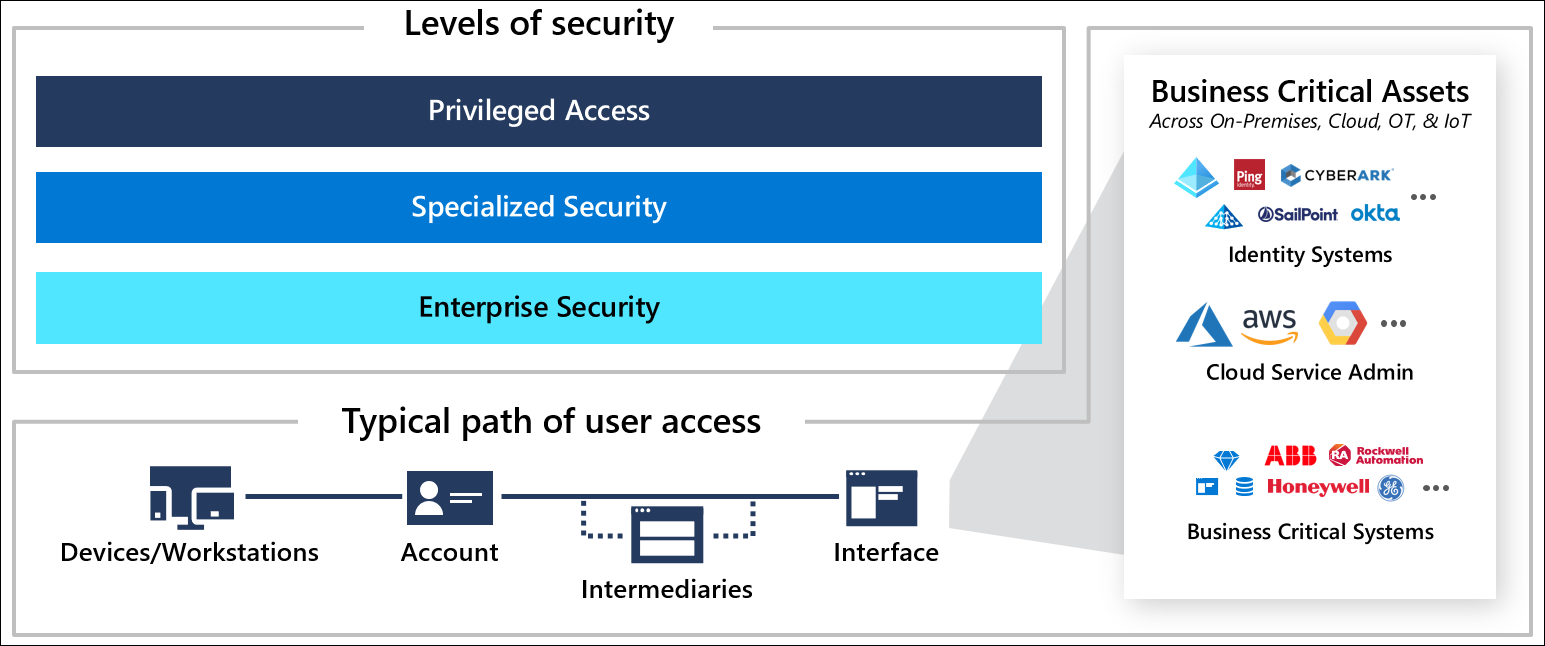

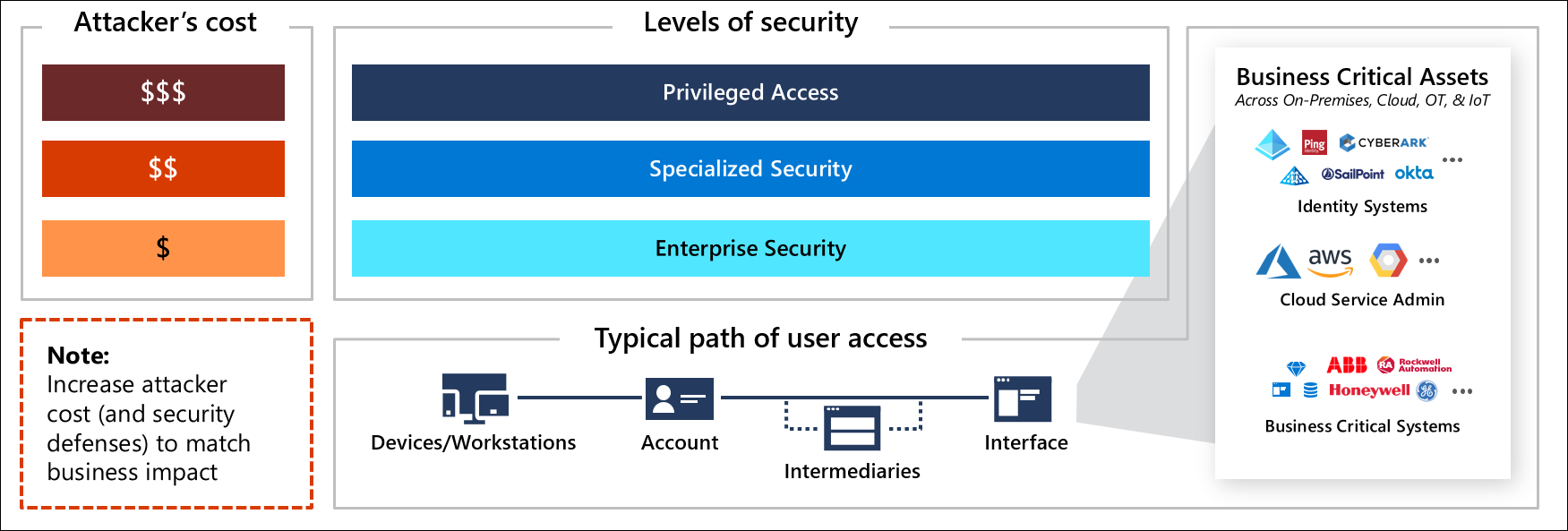

Рекомендуемая стратегия безопасности привилегированного доступа реализует простую трехуровневую систему гарантий, которая распространяется на области, предназначенную для простого развертывания: учетных записей, устройств, посредников и интерфейсов.

Каждый последовательный уровень увеличивает затраты злоумышленников вместе с дополнительным уровнем инвестиций в Defender для облака. Уровни предназначены для того, чтобы нацелиться на "сладкие места", где защитники получают большую отдачу (увеличение затрат злоумышленника) для каждого инвестиций в безопасность, которые они делают.

Каждая роль в вашей среде должна быть сопоставлена с одним из этих уровней (и при необходимости увеличивается с течением времени в рамках плана улучшения безопасности). Каждый профиль четко определен как техническая конфигурация и автоматизирован, где это возможно, чтобы упростить развертывание и ускорить защиту безопасности. Дополнительные сведения о реализации см. в статье стратегии привилегированного доступа.

Уровни безопасности

Уровни безопасности, используемые в этой стратегии, являются следующими:

Предприятие

корпоративная безопасность подходит для всех корпоративных пользователей и сценариев производительности. В прогрессии плана быстрой модернизации предприятие также выступает в качестве отправной точки для специализированного и привилегированного доступа, поскольку они постепенно опираются на средства контроля безопасности в корпоративной безопасности.

Заметка

Более слабые конфигурации безопасности существуют, но не рекомендуется корпорацией Майкрософт для корпоративных организаций сегодня из-за навыков и ресурсов, доступных злоумышленникам. Для получения информации о том, что злоумышленники могут покупать друг у друга на теневых рынках и средние цены, см. в видео Топ-10 лучших практик по безопасности Azure

Специализированный

Специализированные средства управления предоставляют повышенные меры безопасности для ролей с увеличенным бизнес-риском (в случае, если они скомпрометированы злоумышленником или злонамеренным инсайдером).

Ваша организация должна иметь документированные критерии для специализированных и привилегированных учетных записей (например, потенциальное влияние бизнеса составляет 1 млн долларов США), а затем определить все роли и учетные записи, соответствующие этим критериям. (используется в рамках этой стратегии, в том числе в специализированных учетных записях)

Специализированные роли обычно включают:

- Разработчики систем, критически важных для бизнеса.

- Конфиденциальные бизнес-роли, такие как пользователи терминалов SWIFT, исследователи с доступом к конфиденциальным данным, персонал с доступом к финансовым отчетам до публичного выпуска, администраторы заработной платы, лица, утверждающие конфиденциальные бизнес-процессы, и другие роли с высоким уровнем влияния.

- руководители и личные помощники и административные помощники, которые регулярно обрабатывают конфиденциальную информацию.

- учетные записи социальных сетей с большим влиянием, которые могут повредить репутацию компании.

- критически важные ИТ-администраторы со значительными привилегиями и влиянием, но не масштабными. Эта группа обычно включает администраторов отдельных рабочих нагрузок с высоким уровнем влияния. (например, администраторы планирования корпоративных ресурсов, банковские администраторы, службы технической поддержки /роли технической поддержки и т. д.)

Специализированная безопасность учетных записей также служит промежуточным шагом для привилегированной безопасности, которая далее основывается на этих элементах управления. Подробности о рекомендуемом порядке выполнения см. в дорожной карте привилегированного доступа .

Привилегированный

Привилегированная безопасность — это самый высокий уровень безопасности, предназначенный для ролей, которые могут легко вызвать крупный инцидент и потенциальный материальный ущерб организации в руках атакующего или недобросовестного сотрудника. Этот уровень обычно включает технические роли с административными разрешениями на большинство или все корпоративные системы (а иногда и несколько критически важных ролей для бизнеса).

Привилегированные учетные записи ставят безопасность на первое место, при этом производительность определяется как возможность легкого и надежного выполнения чувствительных рабочих задач. Эти роли не смогут выполнять как конфиденциальные задачи, так и общие задачи производительности (просматривать Интернет, устанавливать и использовать любое приложение) с помощью одной учетной записи или одного устройства или рабочей станции. Они будут иметь строго ограниченные учетные записи и рабочие станции с повышенным мониторингом своих действий для аномальных действий, которые могут представлять активность злоумышленника.

Роли безопасности привилегированного доступа обычно включают:

- Роли администратора Microsoft Entra

- Другие роли управления удостоверениями с правами администратора в корпоративном каталоге, системах синхронизации удостоверений, в решениях федерации, виртуальном каталоге, в системах управления привилегированными удостоверениями и доступом или аналогичных.

- Роли, имеющие членство в данных локальных группах Active Directory

- Администраторы предприятия

- Администраторы домена

- Администратор схемы

- BUILTIN\Administrators

- Операторы учетной записи

- Операторы резервного копирования

- Операторы печати

- Операторы сервера

- Контроллеры домена

- Контроллеры домена только для чтения

- Владельцы, создающие групповые политики

- Криптографические операторы

- Распределенные COM-пользователи

- Конфиденциальные локальные группы Exchange (включая Разрешения Exchange Windows и Доверенную подсистему Exchange)

- Другие делегированные группы — пользовательские группы, которые могут быть созданы организацией для управления операциями каталогов.

- Любой локальный администратор базовой операционной системы или клиента облачной службы, в котором размещены указанные выше возможности, включая

- Члены группы локальных администраторов

- Сотрудники, которые знают корневой или встроенный пароль администратора

- Администраторы любого средства управления или безопасности с агентами, установленными на этих системах