Управление управляемым клиентом ключом шифрования

Клиенты предъявляют требования к конфиденциальности данных и соответствию требованиям для защиты своих данных путем шифрования данных в состоянии покоя. Это защищает данные от раскрытия в случае кражи копии базы данных. Благодаря шифрованию данных в состоянии покоя украденные данные базы данных защищены от восстановления на другом сервере без ключа шифрования.

Все данные клиентов, хранящиеся в Power Platform, по умолчанию шифруются в состоянии покоя с помощью надежных ключей шифрования, управляемых корпорацией Майкрософт. По умолчанию Microsoft хранит ключ шифрования баз данных для всех ваших данных и управляет им, так что вам не требуется это делать. Однако Power Platform предоставляет этот управляемый клиентом ключ шифрования (CMK) для дополнительного контроля защиты данных, где вы можете самостоятельно управлять ключом шифрования базы данных, связанным с вашей средой Microsoft Dataverse. Это позволяет вам менять или менять ключ шифрования по требованию, а также позволяет предотвратить доступ Microsoft к вашим данным клиента, когда вы в любое время отменяете ключ доступа к нашим службам.

Чтобы подробнее узнать о ключе, управляемом клиентом, в Power Platform, посмотрите видео об управляемом клиентом ключе.

Эти операции с ключами шифрования доступны с ключом, управляемым клиентом (CMK):

- Создайте ключ RSA (RSA-HSM) из Azure Key Vault.

- Создайте Power Platform политику предприятия для своего ключа.

- Предоставьте политике предприятия Power Platform разрешение на доступ к вашему хранилищу ключей.

- Предоставьте администратору службы Power Platform права на чтение корпоративной политики.

- Применение ключа шифрования к среде.

- Отмена/удаление шифрования CMK среды в ключе, управляемом Microsoft.

- Измените ключ, создав новую политику предприятия, удалив среду из CMK и повторно применив CMK с новой политикой предприятия.

- Блокировка сред CMK путем отзыва разрешений на доступ к ключу или хранилищу ключей CMK.

- Перенесите среды с собственным ключом (BYOK) в CMK, применив ключ CMK.

В настоящее время все данные ваших клиентов, хранящиеся только в следующих приложениях и службах, могут быть зашифрованы с помощью ключа, управляемого клиентом:

- Dataverse (Индивидуальные решения и услуги Microsoft)

- Dataverse Copilot в приложениях на основе модели

- Power Automate

- Чат для Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (финансы и операции)

- Dynamics 365 Intelligent Order Management (Финансы и операции)

- Dynamics 365 Project Operations (Финансы и операции)

- Dynamics 365 Supply Chain Management (Финансы и операции)

- Dynamics 365 Fraud Protection (Финансы и операции)

Заметка

Nuance Conversational IVR и приветственное содержимое для создателей исключены из шифрования ключей, управляемых клиентом.

Microsoft Copilot Studio хранит свои данные в собственном хранилище и в Microsoft Dataverse. Когда вы применяете ключ, управляемый клиентом, к этим средам, с помощью вашего ключа шифруются только хранилища данных в Microsoft Dataverse. Данные, отличные от Microsoft Dataverse, продолжают шифроваться с помощью ключа, управляемого Майкрософт.

Заметка

Параметры подключения для соединителей по-прежнему будут шифроваться с помощью ключа, управляемого Майкрософт.

Обратитесь к представителю по услугам, не указанным выше, для получения информации о поддержке ключей, управляемых клиентом.

Заметка

Отображаемые имена Power Apps, описания и метаданные подключений по-прежнему шифруются с помощью ключа, управляемого Microsoft.

Заметка

Ссылка загрузки результатов и другие данные, производимые средством проверки решений во время проверки решения, продолжают шифроваться с помощью ключа, управляемого Microsoft.

Среды с приложениями для управления финансами и операциями, в которых включена интеграция Power Platform, также могут быть зашифрованы. Финансовые и операционные среды без интеграции Power Platform будут по-прежнему использовать управляемый ключ Microsoft по умолчанию для шифрования данных. Дополнительная информация: Шифрование в приложениях для управления финансами и операциями

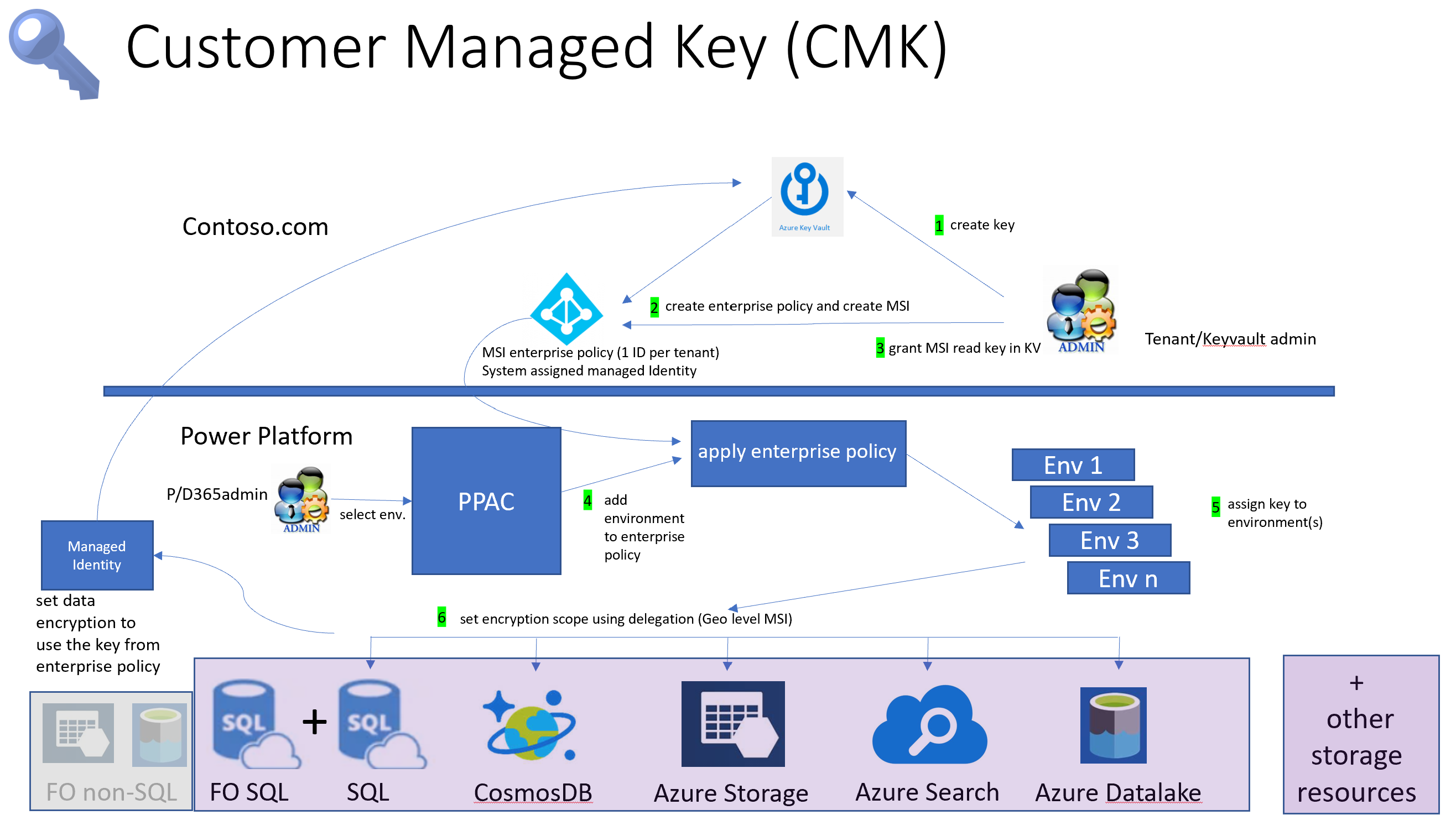

Знакомство с ключом, управляемым клиентом

С ключом, управляемым клиентом, администраторы могут предоставить собственный ключ шифрования из собственного Azure Key Vault службам хранения Power Platform для шифрования данных своих клиентов. Microsoft не имеет прямого доступа к вашему Azure Key Vault. Чтобы службы Power Platform могли получить доступ к ключу шифрования из Azure Key Vault, администратор создает политику предприятия Power Platform, которая ссылается на ключ шифрования и предоставляет этой политике предприятия доступ для чтения ключа из Azure Key Vault.

Затем администратор службы Power Platform может добавить среды Dataverse в корпоративную политику, чтобы начать шифрование всех данных клиентов в среде с помощью вашего ключа шифрования. Администраторы могут изменить ключ шифрования среды, создав другую корпоративную политику и добавив среду (после ее удаления) в новую корпоративную политику. Если не больше не требуется шифрование среды с помощью ключа, управляемого клиентом, администратор может удалить среды Dataverse из политики предприятия, чтобы вернуть шифрование данных обратно к ключу, управляемому Microsoft.

Администратор может заблокировать среды ключей, управляемые клиентом, отменив доступ к ключам из корпоративной политики, и разблокировать среды, восстановив доступ к ключам. Больше информации: Блокировка сред путем отзыва доступа к хранилищу ключей и/или разрешениям ключей

Чтобы упростить задачи управления ключами, они разбиты на три основные области:

- Создание ключа шифрования.

- Создание корпоративной политики и предоставление доступа.

- Управление шифрованием для среды.

Предупреждение

Когда среды заблокированы, никто не может получить к ним доступ, включая службу поддержки Microsoft. Заблокированные среды становятся отключенными, и может произойти потеря данных.

Лицензионные требования для ключа, управляемого клиентом

Политика ключей, управляемых клиентом, применяется только в средах, активированных для управляемых сред. Управляемые среды включены в качестве объема обслуживания в отдельные лицензии Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages и Dynamics 365, которые предоставляют права на использование премиум-уровня. Узнайте больше о лицензировании управляемой среды в разделе Обзор лицензирования для Microsoft Power Platform.

Кроме того, для доступа к использованию управляемого клиентом ключа для Microsoft Power Platform и Dynamics 365 требуется, чтобы пользователи в средах, где применяется политика ключа шифрования, обязательно имели одну из следующих подписок:

- Microsoft 365 или Office 365 A5/E5/G5

- Соответствие Microsoft 365 A5/E5/F5/G5

- Безопасность и соответствие требованиям Microsoft 365 F5

- Защита информации и управление Microsoft 365 A5/E5/F5/G5

- Управление внутренними рисками для Microsoft 365 A5/E5/F5/G5

Общие сведения о потенциальном риске при самостоятельном управлении ключом

Как и в любой критичной для бизнеса ситуации, необходимо доверять персоналу внутри организации с доступом на уровне администратора. Прежде чем использовать функцию управления ключами, следует оценить риск самостоятельного управления ключами шифрования баз данных. Возможна ситуация, когда злонамеренный администратор (пользователь, которому предоставлен доступ на уровне администратора или который получил его с целью умышленно навредить безопасности или бизнес-процессам организации), работающий в организации, может использовать функцию управления ключами для создания ключа, с помощью которого можно заблокировать среды в клиенте.

Рассмотрите следующую последовательность событий.

Администратор вредоносного хранилища ключей создает ключ и корпоративную политику на портале Azure. Администратор Azure Key Vault переходит в центр администрирования Power Platform и добавляет среды в политику предприятия. Затем злонамеренный администратор возвращается на портал Azure и отменяет ключевой доступ к корпоративной политике, тем самым блокируя все среды. Это приводит к перебоям в работе, поскольку все среды становятся недоступными, и если это событие не будет устранено, то есть доступ к ключу восстановлен, данные среды могут быть потенциально потеряны.

Заметка

- В Azure Key Vault есть встроенные средства защиты, помогающие восстановить ключ, для чего в хранилище ключей включены параметры Мягкое удаление и Защита от очистки.

- Еще одна мера предосторожности, которую следует учитывать, — это разделение задач, в которых администратору Azure Key Vault не предоставлен доступ к центру администрирования Power Platform.

Разделение обязанностей для снижения риска

В этом разделе описываются основные функции, управляемые клиентом, за которые отвечает каждая роль администратора. Разделение этих задач помогает снизить риск, связанный с ключами, управляемыми клиентом.

Azure Key Vault и Power Platform/задачи администратора службы Dynamics 365

Чтобы включить ключи, управляемые клиентом, сначала администратор хранилища ключей создает ключ в Azure Key Vault, а затем создает политику предприятия Power Platform. При создании политики предприятия создается специальное удостоверение, находящееся под управлением Microsoft Entra ID. Затем администратор хранилища ключей возвращается в хранилище ключей Azure и предоставляет корпоративной политике/управляемому удостоверению доступ к ключу шифрования.

Администратор хранилища ключей затем предоставляет соответствующий доступ для чтения к корпоративной политике администратору службы Power Platform/Dynamics 365. После предоставления разрешения на чтение администратор службы Power Platform/Dynamics 365 может перейти в Центр администрирования Power Platform и добавить среды в корпоративную политику. Затем данные клиентов всех добавленных сред шифруются с помощью управляемого клиентом ключа, связанного с этой корпоративной политикой.

Предварительные условия

- Подписка Azure, включающая Azure Key Vault или управляемые аппаратные модули безопасности Azure Key Vault.

- Microsoft Entra ID с:

- Разрешение участника на подписку Microsoft Entra.

- Разрешение на создание Azure Key Vault и ключа.

- Доступ для создания группы ресурсов. Это необходимо для настройки хранилища ключей.

Создайте ключ и предоставьте доступ с помощью Azure Key Vault

Администратор Azure Key Vault выполняет эти задачи в Azure.

- Создание платной подписики Azure и Key Vault. Пропустите этот шаг, если у вас уже есть подписка, включающая Azure Key Vault.

- Перейдите в службу Azure Key Vault и создайте ключ. Дополниельная информация: Создание ключа в хранилище ключей

- Включите службу корпоративных политик Power Platform для вашей подписки Azure. Сделайте это только один раз. Дополнительная информация: Включите службу корпоративных политик Power Platform для вашей подписки Azure

- Создайте корпоративную политику Power Platform. Дополнительные сведения: Создание корпоративной политики

- Предоставьте политике предприятия разрешения на доступ к хранилищу ключей. Дополнительная информация: Предоставьте политике предприятия разрешения на доступ к хранилищу ключей

- Предоставьте администраторам Power Platform и Dynamics 365 разрешение на чтение корпоративной политики. Дополнительная информация: Предоставьте права администратора Power Platform для чтения корпоративной политики

Администратор службы Power Platform/Dynamics 365, задачи центра администрирвания Power Platform

Необходимые условия

- Администратору Power Platform должна быть назначен роль Power Platform или Microsoft Entra администратора службы Dynamics 365.

Управление шифрованием среды в центре администрирования Power Platform

Администратор Power Platform управляет ключами, управляемыми клиентом, связанными со средой, в Power Platform центре администрирования.

- Добавьте среды Power Platform в корпоративную политику для шифрования данных с помощью ключа, управляемого клиентом. Дополнительная информация: Добавление среды в корпоративную политику для шифрования данных

- Удалите среды из корпоративной политики, чтобы вернуть шифрование на ключ, управляемый Майкрософт. Дополнительная информация: Удалите среды из политики, чтобы вернуть шифрование на ключ, управляемый Майкрософт

- Измените ключ, удалив среды из старой политики предприятия и добавив среды в новую политику предприятия. Дополнительная информация: Создание ключа шифрования и предоставление доступа

- Миграция с BYOK. Если вы используете более раннюю функцию ключа шифрования с самостоятельным управлением, вы можете перенести свой ключ на ключ, управляемый клиентом. Дополнительная информация: Перевод сред с собственным ключом на управляемый клиентом ключ

Создание ключа шифрования и предоставление доступа

Создание платной подписки Azure и хранилища ключей.

В Azure выполните следующие действия:

Создайте подписку Azure с оплатой по мере использования или ее эквивалент. Этот шаг не требуется, если у клиента уже есть подписка.

Создать группу ресурсов. Дополнительные сведения: Создать группы ресурса

Заметка

Создайте или используйте группу ресурсов, местоположение которой, например Центральная часть США, соответствует региону среды Power Platform, например США.

Создайте хранилище ключей с помощью платной подписки, включающей защиту от обратимого удаления и очистки с помощью группы ресурсов, созданной на предыдущем шаге.

Внимание

Чтобы ваша среда была защищена от случайного удаления ключа шифрования, в хранилище ключей должна быть включена защита от обратимого удаления и очистки. Без включения этих параметров вы не сможете зашифровать свою среду с помощью собственного ключа. Дополнительные сведения: Обзор обратимого удаления Azure Key Vault Дополнительные сведения: Создание хранилища ключей с помощью портала Azure

Создание ключа в хранилище ключей

- Убедитесь, что выполнены следующие условия.

- Перейдите на портал Azure>Key Vault и найдите хранилище ключей, в котором вы хотите сгенерировать ключ шифрования.

- Проверьте параметры хранилища ключей Azure:

- Выберите Свойства в разделе Настройки.

- В разделе Обратимое удаление убедитесь, что для этого параметра установлено значение Обратимое удаление включено для этого хранилища ключей.

- В разделе Защита от очистки убедитесь, что включен параметр Включить защиту от очистки (установите обязательный период хранения для удаленных хранилищ и объектов хранилища).

- Если вы внесли изменения, выберите Сохранить.

Создание ключей RSA

Создайте или импортируйте ключ со следующими свойствами:

- На страницах свойств Хранилище ключей выберите Ключи.

- Выберите Создать/импортировать.

- На экране Создать ключ введите следующие значения, а затем выберите Создать.

- Параметры: генерирование

- Имя: введите имя для ключа

- Тип ключа: RSA

- Размер ключа RSA: 2048 или 4096

Внимание!

Если вы зададите дату окончания срока действия ключа и срок действия ключа истечет, все среды, зашифрованные с помощью этого ключа, будут недоступны. Настройте оповещение для отслеживания сертификатов с истекающим сроком действия с уведомлениями по электронной почте для локального администратора Power Platform и администратора Azure Key Vault в качестве напоминания о необходимости продления срока действия. Это важно, чтобы исключить незапланированные перебои в работе системы.

Импорт защищенных ключей для аппаратных модулей безопасности (HSM)

Вы можете использовать защищенные ключи для аппаратных модулей безопасности (HSM) для шифрования ваших сред Power Platform Dataverse. Ваши ключи, защищенные HSM, должны быть импортированы в хранилище ключей, чтобы можно было создать корпоративную политику. Для получения дополнительной информации см. разделы Поддерживаемые HSMИмпорт ключей, защищенных с помощью HSM, в Key Vault (BYOK).

Создание ключа в управляемом модуле HSM Azure Key Vault

Вы можете использовать ключ шифрования, созданный из управляемого модуля HSM Azure Key Vault, для шифрования данных вашей среды. Это обеспечивает поддержку FIPS 140-2 уровня 3.

Создание ключей RSA-HSM

Убедитесь, что выполнены следующие условия.

Переход на портал Azure.

Создайте Управляемый модуль HSM:

Включите Защита от очистки в управляемом модуле HSM.

Предоставьте роль Криптопользователь управляемого модуля HSM лицу, создавшему хранилище ключей управляемого модуля HSM.

- Получите доступ к хранилищу ключей управляемого модуля HSM на портале Azure.

- Перейдите к пункту Локальный RBAC и выберите + Добавить.

- В раскрывающемся списке Роль выберите роль Криптопользователь управляемого модуля HSM на странице Назначение ролей.

- Выберите Все ключи в разделе Область.

- Выберите Выбрать субъект безопасности, затем выберите администратора на странице Добавить субъект.

- Выберите Создать.

Создание ключа RSA-HSM:

- Параметры: генерирование

- Имя: введите имя для ключа

- Тип ключа: RSA-HSM

- Размер ключа RSA: 2048

Заметка

Поддерживаемые размеры ключей RSA-HSM: 2048 бит и 3072 бит.

Зашифруйте свою среду с помощью ключа из Azure Key Vault с приватным каналом

Вы можете обновить сеть своего хранилища ключей Azure Key Vault, включив частную конечную точку, и использовать ключ в хранилище ключей для шифрования ваших сред Power Platform.

Вы можете создать новое хранилище ключей и установить подключение по приватному каналу или установить подключение по приватному каналу к существующему хранилищу ключей, а затем создать ключ из этого хранилища ключей и использовать его для шифрования вашей среды. Вы также можете установить подключение по приватному каналу к существующему хранилищу ключей после того, как вы создадите ключ и используете его для шифрования вашей среды.

Шифрование данных с помощью ключа из хранилища ключей с приватным каналом

Создайте хранилище ключей Azure Key Vault со следующими параметрами:

- Включите Защиту от очистки

- Тип ключа: RSA

- Размер ключа: 2048 или 4096

Скопируйте URL-адрес хранилища ключей, а также URL-адрес ключа шифрования, которые будут использоваться для создания корпоративной политики.

Заметка

После того как вы добавите частную конечную точку в свое хранилище ключей или отключите сеть с открытым доступом, вы не сможете увидеть ключ, если у вас нет соответствующего разрешения.

Создайте виртуальную сеть.

Вернитесь в хранилище ключей и добавьте подключения к частным конечным точкам в хранилище ключей Azure Key Vault.

Заметка

Вам необходимо выбрать параметр сети Отключить общий доступ и включить исключение Разрешить доверенным службам Microsoft обходить это исключение брандмауэра.

Создайте корпоративную политику Power Platform. Дополнительные сведения: Создание корпоративной политики

Предоставьте политике предприятия разрешения на доступ к хранилищу ключей. Дополнительная информация: Предоставьте политике предприятия разрешения на доступ к хранилищу ключей

Предоставьте администраторам Power Platform и Dynamics 365 разрешение на чтение корпоративной политики. Дополнительная информация: Предоставьте права администратора Power Platform для чтения корпоративной политики

Администратор центра администрирования Power Platform выбирает среду для шифрования и включает управляемую среду. Подробнее: Включение управляемой среды для ее добавления в корпоративную политику

Администратор центра администрирования Power Platform добавляет управляемую среду в корпоративную политику. Дополнительная информация: Добавление среды в корпоративную политику для шифрования данных

Включите службу корпоративных политик Power Platform для вашей подписки Azure

Регистрация Power Platform в качестве поставщика ресурсов. Вам нужно выполнить эту задачу только один раз для каждой подписки Azure, в которой находится ваше хранилище ключей Azure Key Vault. Вам необходимо иметь права доступа к подписке, чтобы зарегистрировать поставщика ресурсов.

- Войдите на портал Azure и перейдите в раздел Подписка>Поставщики ресурсов.

- В списке Поставщики ресурсов найдите платформу Microsoft.PowerPlatform и зарегистрируйте ее.

Создайте корпоративную политику

- Установите PowerShell MSI. Дополнительная информация: Установка PowerShell на Windows, Linux и macOS

- После установки PowerShell MSI вернитесь к развертыванию пользовательского шаблона в Azure.

- Выберите ссылку Создать собственный шаблон в редакторе.

- Скопируйте этот шаблон JSON в текстовый редактор, например Блокнот. Дополнительные сведения: Шаблон корпоративной политики json

- Замените значения в шаблоне JSON для: EnterprisePolicyName, места, где необходимо создать EnterprisePolicy, keyVaultId и keyName. Дополнительная информация: Определения полей для шаблона json

- Скопируйте обновленный шаблон из текстового редактора и вставьте его в разделе Изменить шаблон > Пользовательское развертывание в Azure и выберите Сохранить.

- Выберите Подписка и Группа ресурсов, где должна быть создана корпоративная политика.

- Выберите Проверить и создать, а затем выберите Создать.

Развертывание запущено. Когда это будет сделано, корпоративная политика будет создана.

JSON-шаблон корпоративной политики

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Определения полей для шаблона JSON

имя. Название корпоративной политики Это имя политики, которое отображается в центре администрирования Power Platform.

местоположение. Одно из следующих. Это расположение корпоративной политики, и оно должно соответствовать региону среды Dataverse:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Скопируйте эти значения из свойств хранилища ключей на портале Azure.

- keyVaultId: перейдите в раздел Хранилища ключей> выберите хранилище ключей >Обзор. Рядом с пунктом Essentials выберите Просмотр JSON. Скопируйте идентификатор ресурса в буфер обмена и вставьте все содержимое в свой шаблон JSON.

- keyName: перейдите в раздел Хранилища ключей> выберите хранилище ключей >Ключи. Обратите внимание на Имя ключа и введите имя в шаблон JSON.

Предоставьте политике предприятия разрешения на доступ к хранилищу ключей

После создания корпоративной политики администратор хранилища ключей предоставляет корпоративной политике/управляемому удостоверению доступ к ключу шифрования.

- Войдите на портал Azure и перейдите в раздел Хранилища ключей.

- Выберите хранилище ключей, в котором ключ был назначен корпоративной политике.

- Выберите вкладку Управление доступом (IAM), затем выберите + Добавить.

- Выберите Добавить назначение ролей из раскрывающегося списка

- Найдите Пользователя шифрования службы шифрования Key Vault и выберите его.

- Выберите Далее.

- Выберите + Выбрать участников.

- Найдите созданную вами корпоративную политику.

- Выберите корпоративную политику, а затем нажмите Выбрать.

- Выберите Проверить + назначить.

Заметка

Приведенная выше конфигурация разрешений основана на модели разрешенийуправления доступом на основе ролей Azure вашего хранилища ключей. Если для вашего хранилища ключей используется политика доступа хранилища, рекомендуется перейти на модель на основе ролей. Чтобы предоставить корпоративной политике доступ к хранилищу ключей с использованием политики доступа хранилища, создайте политику доступа, выберите Получить в разделе Операции управления ключами, а также Распаковка ключа и Упаковка ключа в разделе Криптографические операции.

Заметка

Чтобы предотвратить любые незапланированные сбои системы, важно, чтобы корпоративная политика имела доступ к ключу. Убедитесь, что:

- Хранилище ключей активно.

- Ключ активен и срок его действия не истек.

- Ключ не удален.

- Указанные выше разрешения на доступ к ключу не отозваны.

Среды, использующие этот ключ, отключаются, если ключ шифрования недоступен.

Предоставьте права администратора Power Platform для чтения корпоративной политики

Администраторы с ролями администрирования Dynamics 365 или Power Platform могут получить доступ к центру администрирования Power Platform для назначения сред корпоративной политике. Для доступа к политикам предприятия администратор с доступом к Azure Key Vault должен предоставить роль Читатель администратору Power Platform. После предоставления роли Читатель администратор Power Platform сможет просматривать политики предприятия в центре администрирования Power Platform.

Заметка

Только администраторы Power Platform и Dynamics 365, которым предоставлена роль «Читатель» в политике предприятия, могут добавлять среду в политику. Другие администраторы Power Platform или Dynamics 365 могут просматривать корпоративную политику, но при попытке добавить среду в политику появляется сообщение об ошибке.

Предоставление роли «Читатель» администратору Power Platform

- Войдите на портал Azure.

- Скопируйте Power Platform или идентификатор объекта администратора Dynamics 365. Для этого:

- Перейдите в область Пользователи в Azure.

- В списке Все пользователи найдите пользователя с разрешением Power Platform или правами администратора Dynamics 365, используя Поиск пользователей.

- Откройте запись пользователя, на вкладке Обзор и скопируйте идентификатор объекта пользователя. Вставьте это в текстовый редактор, например Блокнот.

- Скопируйте идентификатор ресурса корпоративной политики. Для этого:

- Перейдите в раздел Обозреватель Resource Graph в Azure.

- Введите

microsoft.powerplatform/enterprisepoliciesв поле Поиск, а затем выберите ресурс microsoft.powerplatform/enterprisepolicies. - Выберите Выполнить запрос на панели команд. Отображается список всех корпоративных политик Power Platform.

- Найдите корпоративную политику, которой вы хотите предоставить доступ.

- Прокрутите вправо от корпоративной политики и выберите Подробнее.

- На странице Подробности скопируйте ИД.

- Запустите Azure Cloud Shell и выполните следующую команду, заменив objId ИД объекта пользователя и Идентификатор ресурса EP идентификатором

enterprisepolicies, скопированным на предыдущих шагах:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Управление шифрованием для среды

Для управления шифрованием среды вам необходимо следующее разрешение:

- Активный пользователь Microsoft Entra с ролью безопасности администратора Power Platform и/или Dynamics 365.

- Пользователь Microsoft Entra с ролью администратора службы Power Platform или Dynamics 365.

Администратор хранилища ключей уведомляет администратора Power Platform о создании ключа шифрования и корпоративной политики и предоставляет корпоративную политику администратору Power Platform. Чтобы активировать ключ, управляемый клиентом, администратор Power Platform назначает свою среду корпоративной политике. Как только среда назначена и сохранена, Dataverse инициирует процесс шифрования, чтобы установить все данные среды и зашифровать их с помощью ключа, управляемого клиентом.

Включение управляемой среды для ее добавления в корпоративную политику

- Выполните вход в центр администрирования Power Platform и найдите среду.

- Выберите и проверьте среду в списке сред.

- Выберите значок Включить управляемые среды на панели действий.

- Выберите Включить.

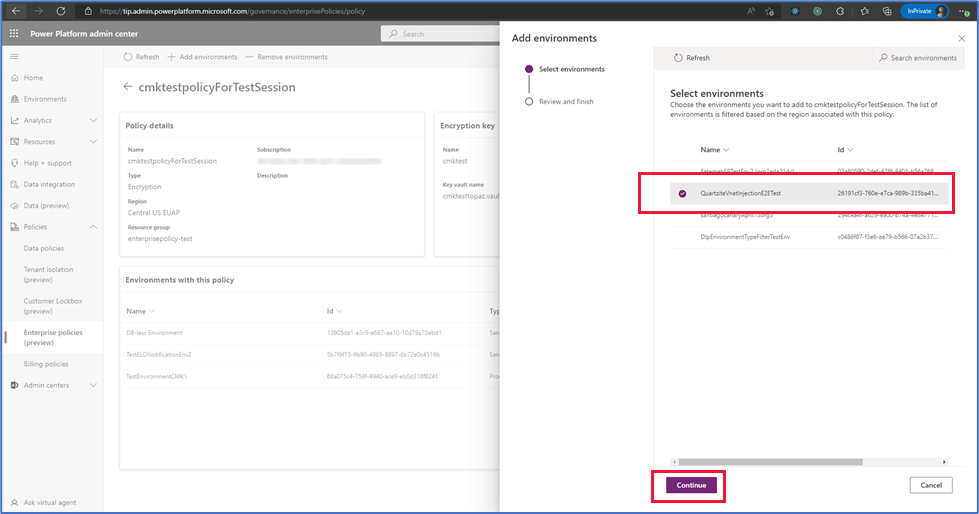

Добавление среды в корпоративную политику для шифрования данных

Внимание!

Среда отключается при добавлении в корпоративную политику шифрования данных.

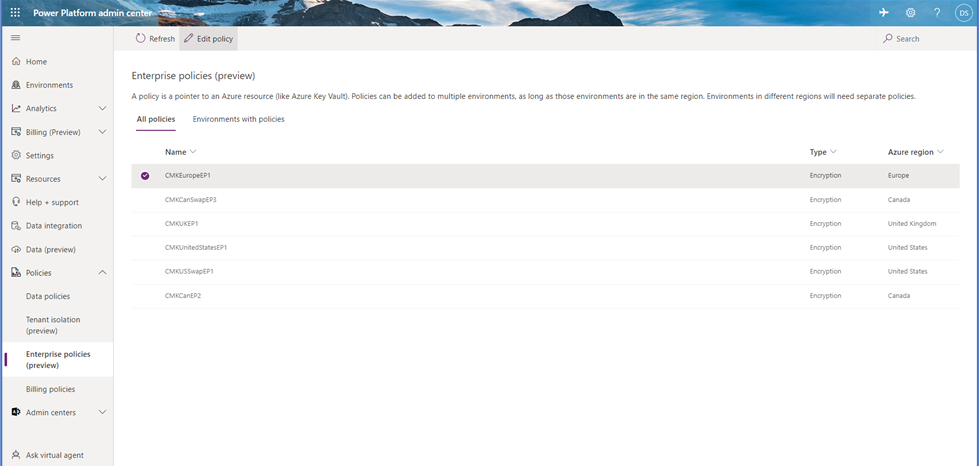

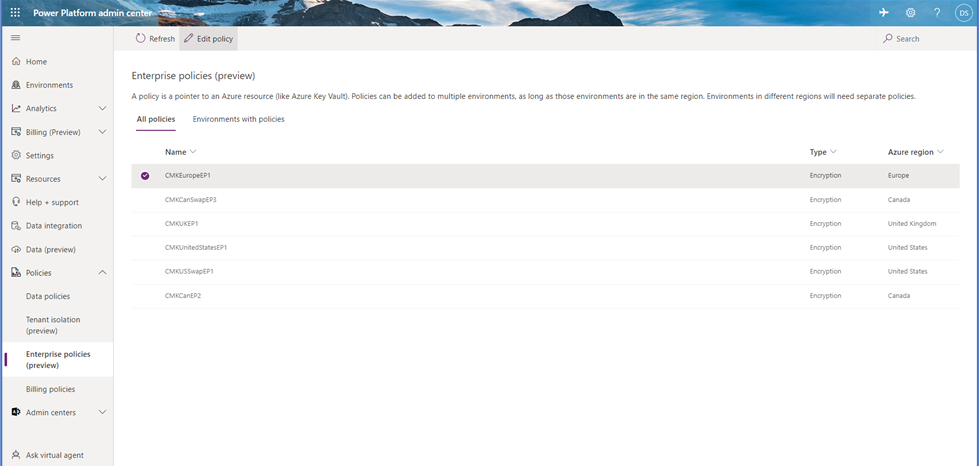

- Войдите в центр администрирования Power Platform и перейдите в раздел Политики>Политики предприятия.

- Выберите политику, затем на панели команд выберите Изменить.

- Выберите Добавить среды, выберите нужную среду, а затем выберите Продолжить.

- Выберите Сохранить, затем выберите Подтвердить.

Внимание

- В списке Добавить среды отображаются только среды, находящиеся в том же регионе, что и корпоративная политика.

- Шифрование может занять до четырех дней, но среду можно включить до завершения операции Добавить среды.

- Операция может не завершиться, и в случае сбоя ваши данные продолжат шифроваться с помощью ключа, управляемого Microsoft. Операцию добавления сред можно повторить еще раз.

Заметка

Вы можете добавлять только те среды, которые включены в качестве Управляемых сред. Типы среды "Пробная" и Teams нельзя добавить в корпоративную политику.

Удалите среды из политики, чтобы вернуть ключ, управляемый Майкрософт.

Выполните следующие действия, если хотите вернуться к ключу шифрования, управляемому Майкрософт.

Внимание!

Среда отключается при удалении из корпоративной политики для возврата шифрования данных с помощью управляемого ключа Microsoft.

- Войдите в центр администрирования Power Platform и перейдите в раздел Политики>Политики предприятия.

- Выберите вкладку Среда с политиками, а затем найдите среду, которую вы хотите удалить из ключа, управляемого клиентом.

- Выберите вкладку Все политики, выберите среду, проверенную на шаге 2, а затем выберите Изменить политику на панели команд.

- На панели команд выберите Удалить среду, выберите среду, которую нужно переместить, а затем выберите Продолжить.

- Выберите Сохранить.

Внимание!

Среда отключается при удалении из корпоративной политики, чтобы вернуть шифрование данных к ключу, управляемому корпорацией Майкрософт. Не удаляйте и не отключайте ключ, не удаляйте и не отключайте хранилище ключей, а также не удаляйте разрешения политик предприятия для хранилища ключей. Доступ к ключу и хранилищу ключей необходим для обеспечения возможности восстановления базы данных. Вы можете удалить разрешения корпоративной политики через 30 дней.

Просмотр состояния шифрования среды

Просмотр состояния шифрования из политик предприятия

Войдите в в центр администрирования Power Platform.

Выбирать Политики>Политики предприятия.

Выберите политику, затем на панели команд выберите Изменить.

Просмотрите состояние шифрования среды в разделе Среды с этой политикой.

Заметка

Возможны следующие состояния шифрования среды:

Зашифровано — ключ шифрования политики предприятия активен, и среда зашифрована вашим ключом.

Сбой — ключ шифрования корпоративной политики используется не всеми службами хранения Dataverse. Для их обработки требуется больше времени, и вы можете повторно выполнить операцию Добавления среды. Обратитесь в службу поддержки, если повторное выполнение снова завершается сбоем.

Состояние шифрования Сбой не влияет на данные среды и ее операции. Это означает, что некоторые службы хранилища Dataverse шифруют ваши данные с помощью вашего ключа, а некоторые продолжают использовать ключ, управляемый Microsoft. Откат не рекомендуется, так как при повторном запуске операции добавления среды служба возобновляется с того места, где она была остановлена.

Предупреждение — ключ шифрования политики предприятия активен, и некоторые данные службы по-прежнему шифруются с помощью ключа, управляемого Microsoft. Подробнее: Сообщения с предупреждениями о применении CMK в Power Automate

Просмотр состояния шифрования на странице истории среды

Вы можете просмотреть историю среды.

Войдите в в центр администрирования Power Platform.

Выберите Среды на панели навигации, а затем выберите среду из списка.

На панели команд выберите История.

Выполните поиск журнала для Обновления ключа, управляемого клиентом.

Заметка

В поле Состояние отображается значение Выполняется, когда выполняется шифрование. Когда шифрование завершено, отображается сообщение Выполнено. Состояние отображается как Сбой, если возникла какая-либо проблема с одной из служб, которая не может применить ключ шифрования.

Состояние Сбой может быть предупреждением, и вам не нужно повторно запускать параметр Добавить среду. Вы можете проверить, является ли это предупреждением.

Измените ключ шифрования среды, используя новую политику и ключ предприятия

Чтобы изменить ключ шифрования, создайте новый ключ и новую политику предприятия. Затем вы можете изменить корпоративную политику, удалив среды и добавив среды в новую корпоративную политику. Система отключается 2 раза при переходе на новую политику предприятия: 1) для возврата шифрования к ключу, управляемому Майкрософт, и 2) для применения новой политики предприятия.

Совет

Для ротации ключа шифрования мы рекомендуем использовать Новую версию хранилищ ключей или установить политику ротации.

- На портале Azure создайте новый ключ и новую корпоративную политику. Дополнительная информация: Создание ключа шифрования и предоставление доступа и Создание корпоративной политики

- После создания нового ключа и корпоративной политики перейдите в раздел Политики>Корпоративные политики.

- Выберите вкладку Среда с политиками, а затем найдите среду, которую вы хотите удалить из ключа, управляемого клиентом.

- Выберите вкладку Все политики, выберите среду, проверенную на шаге 2, а затем выберите Изменить политику на панели команд.

- На панели команд выберите Удалить среду, выберите среду, которую нужно переместить, а затем выберите Продолжить.

- Выберите Сохранить.

- Повторяйте шаги 2–6, пока все среды в корпоративной политике не будут удалены.

Внимание!

Среда отключается при удалении из корпоративной политики, чтобы вернуть шифрование данных к ключу, управляемому корпорацией Майкрософт. Не удаляйте и не отключайте ключ, не удаляйте и не отключайте хранилище ключей, а также не удаляйте разрешения политик предприятия для хранилища ключей. Доступ к ключу и хранилищу ключей необходим для обеспечения возможности восстановления базы данных. Вы можете удалить разрешения корпоративной политики через 30 дней.

- После удаления всех сред из центра администрирования Power Platform перейдите к Политикам предприятия.

- Выберите новую корпоративную политику, затем выберите Изменить политику.

- Выберите Добавить среду, выберите нужную среду, а затем выберите Продолжить.

Внимание!

Среда отключается при добавлении в новую корпоративную политику.

Поменяйте ключ шифрования среды на новую версию ключа

Можно изменить ключ шифрования среды, создав новую версию ключа. Когда вы создаете новую версию ключа, новая версия ключа автоматически активируется. Все ресурсы хранения обнаруживают новую версию ключа и начинают применять ее для шифрования ваших данных.

При изменении ключа или версии ключа меняется защита корневого ключа шифрования, но данные в хранилище всегда остаются зашифрованными с помощью вашего ключа. С вашей стороны больше не требуется никаких действий для обеспечения защиты ваших данных. Смена версии ключа не влияет на производительность. Ротация версии ключа не требует простоев. Может потребоваться 24 часа, чтобы применить новую версию ключа в фоновом режиме для всех поставщиков ресурсов. Предыдущую версию ключа отключать нельзя, так как она необходима службе для повторного шифрования и поддержки восстановления базы данных.

Чтобы сменить ключ шифрования путем создания новой версии ключа, выполните следующие действия.

- Перейдите к пункту Портал Azure>Хранилища ключей и найдите хранилище ключей, в котором вы хотите создать новую версию ключа.

- Перейдите к пункту Ключи.

- Выберите текущий включенный ключ.

- Выберите + Новая версия.

- Для параметра Включено по умолчанию установлено значение Да, что означает, что новая версия ключа автоматически включается при создании.

- Выберите Создать.

Совет

Чтобы соответствовать вашей политике ротации ключей, вы можете менять ключ шифрования, используя Политику ротации. Вы можете настроить политику ротации или выполнить ротацию по требованию, вызвав Выполнить ротацию.

Внимание

Новая версия ключа автоматически обновляется в фоновом режиме, и администратору Power Platform не требуется никаких действий. Важно, чтобы предыдущая версия ключа не была отключена или удалена в течение как минимум 28 дней, чтобы поддерживать восстановление базы данных. Слишком раннее отключение или удаление предыдущей версии ключа может привести к переводу вашей среды в автономный режим.

Просмотр списка зашифрованных сред

- Войдите в центр администрирования Power Platform и перейдите в раздел Политики>Политики предприятия.

- На странице Корпоративные политики выберите вкладку Среды с политиками. Отображается список сред, которые были добавлены в политики предприятия.

Заметка

Возможны ситуации, когда в поле Статус среды или Статус шифрования отображается значение Сбой. В этом случае можно попробовать повторно выполнить операцию Добавить среду или отправить запрос в службу поддержки Microsoft за помощью.

Операции с базой данных среды

У арендатора клиента могут быть среды, которые зашифрованы с использованием ключа под управлением Microsoft, и среды, которые зашифрованы с помощью управляемого ключа арендатора. Для обеспечения целостности и защиты данных доступны следующие элементы управления при управлении операциями базы данных среды.

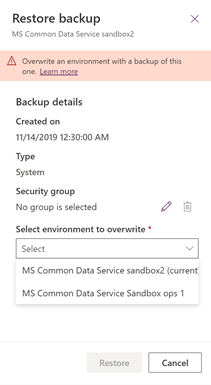

Восстановление Перезаписываемая среда (восстановленная в среду) ограничена той средой, из которой была сделана резервная копия, или другой средой, которая зашифрована тем же ключом, управляемым клиентом.

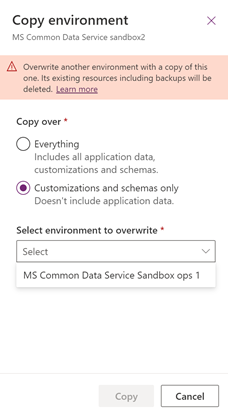

Копия Перезаписываемая среда (копируемая в среду) ограничена другой средой, которая зашифрована тем же ключом, управляемым клиентом.

Заметка

Если среда исследования поддержки была создана для решения проблемы поддержки в управляемой клиентом среде, ключ шифрования для среды исследования поддержки должен быть изменен на управляемый клиентом ключ, прежде чем можно будет выполнить операцию копирования среды.

Сброс Зашифрованные данные среды будут удалены, включая резервные копии. После сброса среды шифрование среды вернется к ключу под управлением Microsoft.