Этап 4. Защита устройств

Чтобы защитить устройства (конечные точки) от этапа начального доступа атаки программ-шантажистов:

- Разверните Intune в качестве поставщика управления мобильными устройствами (MDM) и управления мобильными приложениями (MAM) для ваших устройств. Зарегистрируйте в Intune все устройства, принадлежащие вашей организации.

- Реализуйте общие политики доступа к удостоверениям и устройствам, чтобы проверять учетные данные пользователей и обеспечивать соблюдение требований к работоспособности устройства и соответствие требованиям.

- Включите защиту сети в Microsoft Defender для конечной точки и Microsoft Defender XDR.

- Настройте проверку сайтов и скачиваемых файлов, а также проверку приложений и файлов в фильтре SmartScreen в Microsoft Defender: необходимо включить блокирование или отображение предупреждений.

- Включите проверку скачиваемых файлов и вложений электронной почты в антивирусной программе в Microsoft Defender.

- В Microsoft Defender для конечной точки и Microsoft Defender XDR задайте для параметра Уровень безопасности удаленного рабочего стола значениеTLS.

Устройства Windows 11 или 10

Чтобы защититься от этапа бокового смещения атаки с устройства с Windows 11 или 10:

- Включите брандмауэр в Microsoft Defender.

- Обновите определения антивирусной программы в Microsoft Defender.

Ограничение воздействия атаки:

- Используйте правила уменьшения поверхности атаки и расширенные средства защиты от программ-шантажистов.

Защита от злоумышленников, обходящих защитные меры:

- Не выключайте облачную защиту в антивирусной программе в Microsoft Defender.

- Не выключайте отслеживание поведения в реальном времени в антивирусной программе в Microsoft Defender.

- Включите защиту в реальном времени.

- Включите защиту от подделки в Microsoft Defender для конечной точки, чтобы предотвратить злонамеренные изменения параметров безопасности.

Защита от злоумышленников, выполняющих код в рамках атаки:

- Включите антивирусную программу в Microsoft Defender.

- Заблокируйте вызовы API Win32 из макросов Office.

- Перенос всех устаревших книг, для которых требуются макросы Excel 4.0, в обновленный формат макросов VBA.

- Отключите использование недописанных макросов. Убедитесь, что все внутренние макросы, необходимые для бизнеса, подписаны и используют доверенные расположения: в этом случае неизвестные макросы не будут запускаться в вашей среде.

- Остановите вредоносные макросы XLM и VBAЮ, включив проверку макросов во время выполнения в интерфейсе проверки вредоносных программ (AMSI). Эта функция (включенная по умолчанию) включена, если для параметра групповой политики Область проверки макросов во время выполнения выбрано значение Включить для всех файлов или Включить для файлов с низким уровнем доверия. Получите последние версии файлов шаблонов групповой политики.

Влияние на пользователей и управление изменениями

При реализации этих защитных мер примените управление изменениями для следующих сценариев:

- Общие политики удостоверений и доступа к устройствам по принципу "Никому не доверяй" могут запретить доступ пользователям, у которых есть устройства, не совместимые с соответствующими требованиями.

- При скачивании файлов может отображаться предупреждение для пользователей перед началом скачивания. Скачивание файлов также может быть заблокировано.

- Некоторые макросы Office, Excel 4.0, XLM или VBA могут перестать работать.

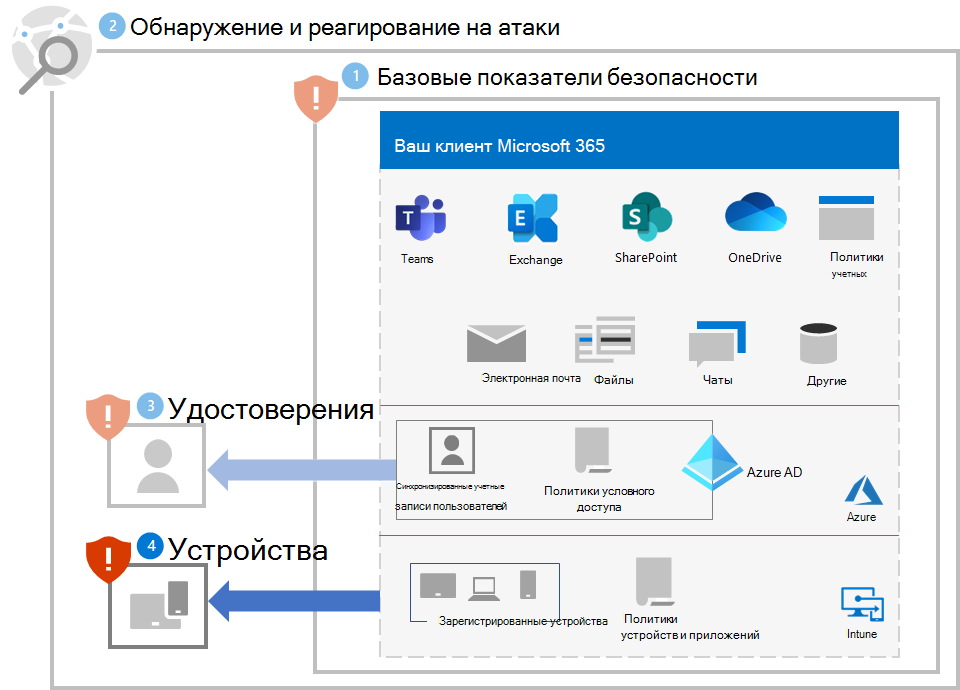

Итоговая конфигурация

Вот защита от программ-шантажистов для клиента для этапов 1-4.

Следующее действие

Перейдите на этап 5 для защиты информации в вашем клиенте Microsoft 365.