Защита от фишинга согласия

Производительность больше не ограничивается частными сетями, и работа резко перемещается в облачные службы. Хотя облачные приложения и позволяют сотрудникам удаленно работать, злоумышленники также могут использовать атаки на основе приложений, чтобы получать доступ к ценным данным организации. Вы можете ознакомиться с атаками, ориентированными на пользователей, таких как фишинг электронной почты или компрометация учетных данных. Фишинг согласия — это очередной вектор угроз, который следует учитывать.

В этой статье описано, что такое фишинг согласия, как корпорация Майкрософт защищает организации и какие меры могут принимать организации для обеспечения безопасности.

Что такое фишинг согласия?

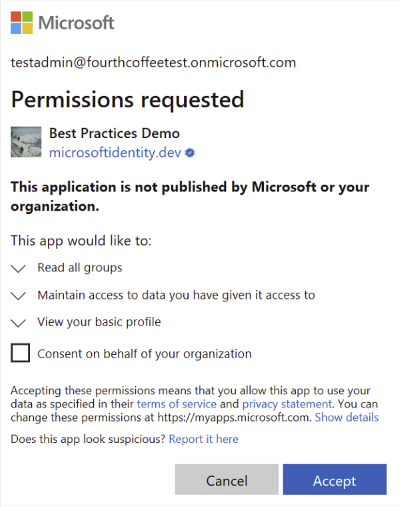

Атаки с фишингом согласия нацелены на выманивание у пользователей разрешений для вредоносных облачных приложений. Затем эти вредоносные приложения могут получать доступ к проверенным облачным службам и данным пользователей. В отличие от компрометации учетных данных, злоумышленников, осуществляющих фишинг согласия, интересуют пользователи, которые могут напрямую предоставлять доступ к своим личным или корпоративным данным. На экране согласия отображаются все получаемые приложением разрешения. Так как законный поставщик (например, платформа удостоверений Майкрософт) размещает приложение, не подозревающие пользователи принимают условия. Это действие предоставляет вредоносному приложению запрошенные разрешения для данных. На следующем рисунке показан пример приложения OAuth, запрашивающего доступ к широкому спектру разрешений.

Устранение атак с фишингом согласия

Администраторы, пользователи или исследователи по безопасности Майкрософт могут пометить приложения OAuth, которые, как представляется, ведут себя подозрительно. Корпорация Майкрософт проверяет помеченное приложение, чтобы определить, нарушает ли оно условия обслуживания. Если нарушение подтверждено, идентификатор Microsoft Entra отключает приложение и предотвращает дальнейшее использование всех службы Майкрософт.

Если идентификатор Microsoft Entra id отключает приложение OAuth, выполняются следующие действия:

- Вредоносное приложение и связанные субъекты-службы переходят в полностью отключенное состояние. Все новые запросы маркеров или запросы на обновление маркеров будут отклоняться, но существующие маркеры доступа останутся действительными вплоть до истечения срока их действия.

- Эти приложения отображаются

DisabledDueToViolationOfServicesAgreementв свойствеdisabledByMicrosoftStatusсвязанных типов ресурсов приложения и субъекта-службы в Microsoft Graph. Чтобы предотвратить создание экземпляров в организации в будущем, вы не сможете удалить эти объекты. - Сообщение электронной почты отправляется администратору привилегированных ролей, когда пользователь в организации предоставил согласие приложению до его отключения. В сообщении электронной почты указаны действия и рекомендуемые шаги, которые можно предпринять для изучения и улучшения состояния безопасности.

Рекомендуемые реакция и исправление

Если приложение, отключенное корпорацией Майкрософт, влияет на организацию, организация должна выполнить следующие действия, чтобы обеспечить безопасность среды:

- Изучите действие приложения для отключенного приложения, в том числе:

- делегированные разрешения или разрешения приложения, запрошенные приложением;

- журналы аудита Microsoft Entra, где указаны действия приложения и действия входа для пользователей, имеющих право на использование приложения.

- Изучите и примените рекомендации по защите от незаконного предоставления согласия. В руководстве описаны разрешения аудита и согласие для отключенных и подозрительных приложений, обнаруженных во время проверки.

- Реализуйте рекомендации по обеспечению защиты от фишинга согласия, описанного в следующем разделе.

Лучшие методики по усилению защиты от атак с фишингом согласия

Администраторы должны контролировать использование приложений, предоставляя правильные сведения и возможности для управления тем, как приложения разрешаются и используются в организациях. Хотя злоумышленники всегда будут активными, существуют меры, которые организации способны принимать для улучшения состояния безопасности. Далее приведены основные лучшие методики.

- Узнайте о том, как работают наши разрешения и платформы согласия:

- Разберитесь, какие данные и разрешения запрашивает приложение, и узнайте о назначении разрешений и согласия на нашей платформе.

- Убедитесь, что администраторы знают, как управлять запросами на предоставление согласия и оценивать их.

- Регулярно выполняйте аудит приложений и согласованных разрешений в организации, чтобы убедиться, что приложения получают доступ только к нужным им данным и что соблюдаются принципы минимальных привилегий.

- Узнайте, как обнаружить и заблокировать распространенные тактики фишинга согласия:

- Проверьте орфографию и грамматику. Если в сообщении электронной почты или на экране предоставления согласия приложения есть орфографические и грамматические ошибки, это, скорее всего, подозрительное приложение. В этом случае сообщите об этом непосредственно в запросе на согласие с помощью ссылки на отчет, и корпорация Майкрософт изучает, является ли оно вредоносным приложением и отключает его при подтверждении.

- Не полагайтесь на имена приложений и URL-адреса доменов, считая их подтверждением подлинности. Злоумышленники любят подделывать названия приложений и домены так, чтобы создавалось впечатление, что они принадлежат проверенным службам или компаниям. При этом они вынуждают вас предоставлять согласие на использование вредоносного приложения. Лучше проверьте источник URL-адреса домена и по мере возможности пользуйтесь приложениями проверенных издателей.

- Блокируйте электронные письма, связанные с фишингом согласия и Microsoft Defender для Office 365 для защиты от фишинговых кампаний, в которых злоумышленник выдает себя за знакомого пользователя из вашей организации.

- Настройте политики Microsoft Defender для облачных приложений, чтобы управлять аномальными действиями приложений в организации. Например, политики действий, обнаружение аномалий и политики приложений OAuth.

- Проанализируйте ситуацию и устройте охоту на атаки с фишингом согласия, следуя указаниям по расширенному поиску с помощью Microsoft 365 Defender.

- Разрешить доступ к доверенным приложениям, которые соответствуют определенным критериям и защищают от этих приложений, которые не выполняют следующие действия:

- Настройте параметры согласия пользователя, чтобы разрешить пользователям предоставлять согласие только приложениям, которые соответствуют определенным критериям. Такие приложения включают приложения, разработанные вашей организацией или проверенными издателями, и только для разрешений с низким риском, которые вы выбрали.

- Используйте приложения, проверенные издателем. Проверка издателя помогает администраторам и пользователям оценить подлинность разработчиков приложений с помощью процесса проверки, поддерживаемого корпорацией Майкрософт. Даже если у приложения есть проверенный издатель, важно просмотреть запрос согласия и оценить его. Например, просмотрите запрошенные разрешения, чтобы убедиться, что они соответствуют сценарию, в котором приложение запрашивает их для включения, других сведений о приложении и издателе в запросе на согласие и т. д.

- Создайте упреждающие политики управления приложениями для мониторинга поведения сторонних приложений на платформе Microsoft 365, чтобы следить за распространенным подозрительным поведением приложений.

- С помощью Microsoft Security Copilotможно использовать запросы естественного языка для получения аналитических сведений от данных Microsoft Entra. Это помогает выявлять и понимать риски, связанные с приложениями или идентификаторами рабочей нагрузки. Узнайте больше о том, как оценить риски приложений с помощью Microsoft Security Copilot в Microsoft Entra.