Политики блокировки паролей и учетных записей в управляемых доменах доменных служб Microsoft Entra

Для управления безопасностью пользователей в доменных службах Microsoft Entra можно определить детализированные политики паролей, которые управляют параметрами блокировки учетной записи или минимальной длиной и сложностью пароля. Политика паролей по умолчанию создается и применяется ко всем пользователям в управляемом домене доменных служб. Чтобы обеспечить детализированный контроль и соответствовать конкретным бизнес-потребностям или требованиям, можно создавать и применять дополнительные политики к конкретным пользователям или группам.

В этой статье показано, как создать и настроить детальную политику паролей в доменных службах с помощью Центра администрирования Active Directory.

Заметка

Политики паролей доступны только для управляемых доменов, созданных с помощью модели развертывания Resource Manager.

Перед началом работы

Чтобы завершить эту статью, вам потребуются следующие ресурсы и привилегии:

- Активная подписка Azure.

- Если у вас нет подписки Azure, создайте учетную запись.

- Клиент Microsoft Entra, связанный с вашей подпиской, синхронизирован с локальным и/или облачным каталогом.

- При необходимости создать клиент Microsoft Entra или связать подписку Azure с вашей учетной записью.

- Управляемый домен доменных служб Microsoft Entra включен и настроен в клиенте Microsoft Entra.

- При необходимости пройдите учебное пособие, чтобы создать и настроить домен, управляемый с помощью доменных служб Microsoft Entra.

- Управляемый домен должен быть создан с помощью модели развертывания Resource Manager.

- Виртуальная машина управления Windows Server, присоединенная к управляемому домену.

- При необходимости пройдите учебное пособие, чтобы создатьвиртуальную машину управления.

- Учетная запись пользователя, являющаяся членом группы администраторов Microsoft Entra DC в клиенте Microsoft Entra.

Параметры политики паролей по умолчанию

Подробные политики паролей (FGPP) позволяют применять определенные ограничения для политик блокировки паролей и учетных записей для разных пользователей в домене. Например, для защиты привилегированных учетных записей можно применять более строгие параметры блокировки учетной записи, чем обычные не привилегированные учетные записи. Вы можете создать несколько FGPP в управляемом домене и задать порядок их применения с учетом приоритета для пользователей.

Дополнительные сведения о политиках паролей и использовании Центра администрирования Active Directory см. в следующих статьях:

- Узнайте о подробно настроенных политиках паролей

- Настройка точных политик паролей с помощью Центра администрирования AD

Политики распределяются посредством групповой ассоциации в управляемом домене, а все изменения, которые вы внесёте, будут применены при следующем входе пользователя. Изменение политики не разблокирует учетную запись пользователя, которая уже заблокирована.

Политики паролей ведут себя немного по-разному в зависимости от того, как была создана учетная запись пользователя. В доменных службах можно создать учетную запись пользователя двумя способами:

- Учетная запись пользователя может быть синхронизирована из идентификатора Microsoft Entra. Это включает облачные учетные записи пользователей, созданные непосредственно в Azure, и гибридные учетные записи пользователей, синхронизированные из локальной среды AD DS с помощью Microsoft Entra Connect.

- Большинство учетных записей пользователей в доменных службах создаются с помощью процесса синхронизации из идентификатора Microsoft Entra.

- Учетная запись пользователя может быть создана вручную в управляемом домене и не существует в идентификаторе Microsoft Entra.

Все пользователи независимо от того, как они созданы, применяют следующие политики блокировки учетных записей, применяемые политикой паролей по умолчанию в доменных службах:

- длительность блокировки учетной записи : 30

- Количество разрешённых неудачных попыток входа: 5

- Сброс неудачных попыток входа в систему после: 2 минуты

- Максимальный возраст пароля (время существования): 90 дней

При использовании этих параметров по умолчанию учетные записи пользователей блокируются в течение 30 минут, если пять недопустимых паролей используются в течение 2 минут. Учетные записи автоматически разблокируются через 30 минут.

Блокировки учетных записей происходят только в управляемом домене. Учетные записи пользователей заблокированы только в доменных службах, и только из-за неудачных попыток входа в управляемый домен. Учетные записи пользователей, которые были синхронизированы из Microsoft Entra ID или локальной среды, блокируются не в их исходных каталогах, а только в доменных службах.

Если у вас есть политика паролей Microsoft Entra, указывающая максимальный возраст пароля, превышающий 90 дней, этот возраст пароля применяется к политике по умолчанию в доменных службах. Настраиваемую политику паролей можно настроить для определения другого максимального возраста пароля в доменных службах. Убедитесь, что у вас более короткий максимальный возраст пароля, настроенный в политике паролей доменных служб, чем в идентификаторе Microsoft Entra или локальной среде AD DS. В этом случае срок действия пароля пользователя может истечь в Службах домена раньше, чем пользователю предложат сменить пароль в Microsoft Entra ID или локальной среде AD DS.

Для учетных записей пользователей, созданных вручную в управляемом домене, также применяются следующие дополнительные параметры пароля из политики по умолчанию. Эти параметры не применяются к учетным записям пользователей, синхронизированным из идентификатора Microsoft Entra, так как пользователь не может обновлять пароль непосредственно в доменных службах.

- минимальная длина пароля (символы): 7

- пароли должны соответствовать требованиям к сложности

Вы не можете изменить параметры блокировки учетной записи или пароля в политике паролей по умолчанию. Вместо этого члены группы AAD DC Administrators могут создавать настраиваемые политики паролей и настраивать их для приоритета над встроенной политикой, используемой по умолчанию, как показано в следующем разделе.

Создание настраиваемой политики паролей

При создании и запуске приложений в Azure может потребоваться настроить настраиваемую политику паролей. Например, можно создать политику для задания различных параметров политики блокировки учетных записей.

Пользовательские политики паролей применяются к группам в управляемом домене. Эта конфигурация эффективно переопределяет политику по умолчанию.

Чтобы создать настраиваемую политику паролей, используйте средства администрирования Active Directory на виртуальной машине, присоединенной к домену. Центр администрирования Active Directory позволяет просматривать, изменять и создавать ресурсы в управляемом домене, включая организационные единицы (OU).

Заметка

Чтобы создать пользовательскую политику паролей в управляемом домене, необходимо войти в учетную запись пользователя, которая является членом группы администраторов AAD DC.

На Начальном экране выберите Административные инструменты. Список доступных средств управления показан, которые были установлены в руководстве, чтобы создатьвиртуальной машины управления.

Чтобы создать организационные единицы и управлять ими, выберите Центр администрирования Active Directory из списка средств администрирования.

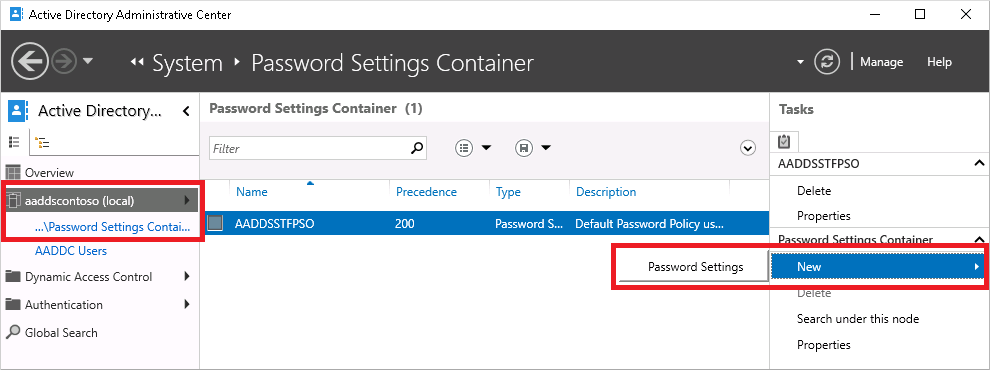

В левой области выберите управляемый домен, например aaddscontoso.com.

Откройте контейнер системы, а затем контейнер параметров пароля.

Отображается встроенная политика паролей для управляемого домена. Вы не можете изменить эту встроенную политику. Вместо этого создайте настраиваемую политику паролей, чтобы переопределить политику по умолчанию.

На панели задач справа выберите новые параметры пароля >.

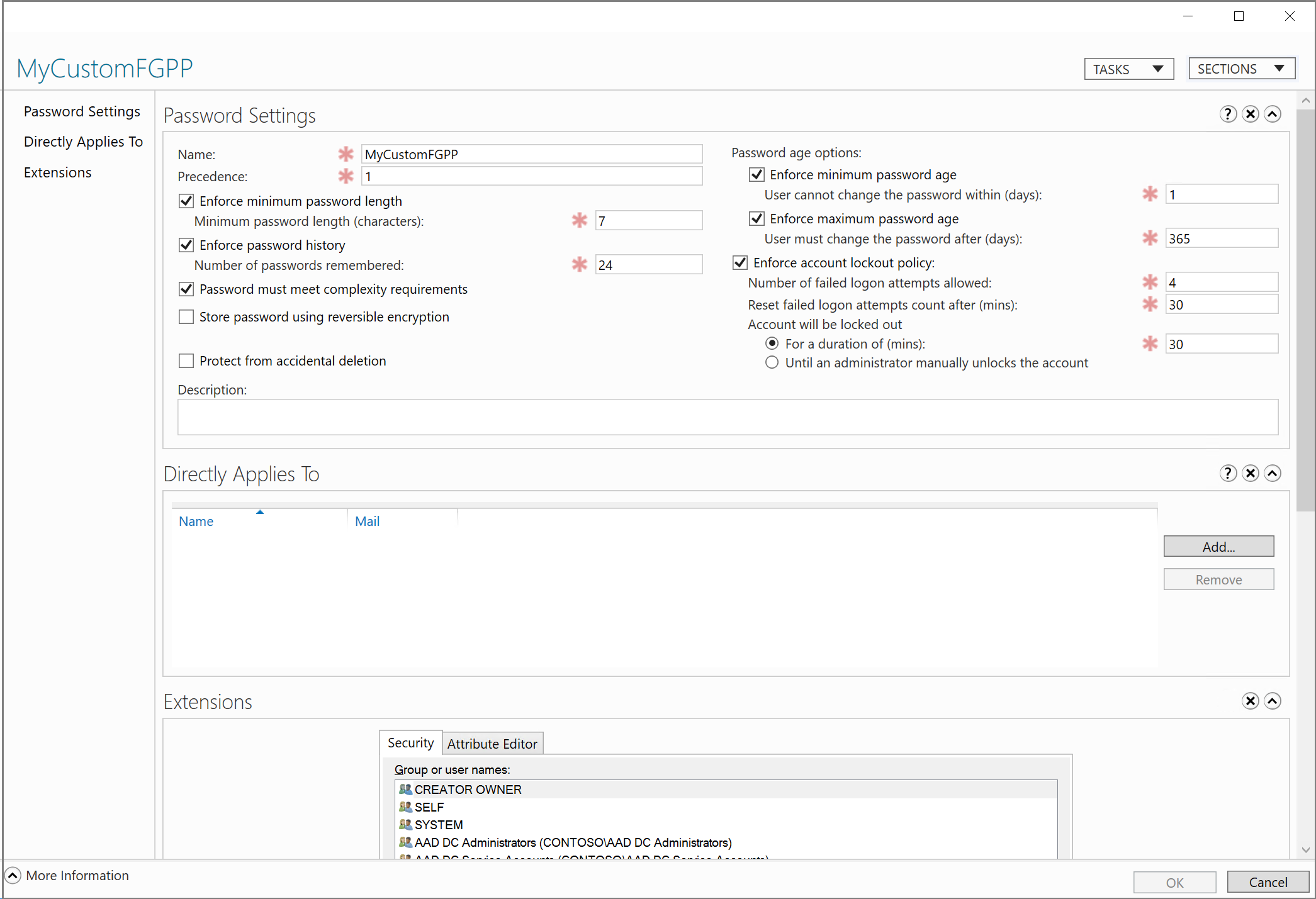

В диалоговом окне Создание параметров пароля введите имя политики, например MyCustomFGPP.

Если существует несколько правил паролей, правило с наивысшим приоритетом применяется к пользователю. Чем ниже число, тем выше приоритет. Политика паролей по умолчанию имеет приоритет 200.

Задайте приоритет для пользовательской политики паролей, чтобы переопределить значение по умолчанию, например 1.

Измените другие параметры политики паролей по мере необходимости. Параметры блокировки учетной записи применяются ко всем пользователям, но вступают в силу только в управляемом домене, а не в самом Microsoft Entra.

Снимите флажок Защитить от случайного удаления. Если этот параметр выбран, вы не можете сохранить FGPP.

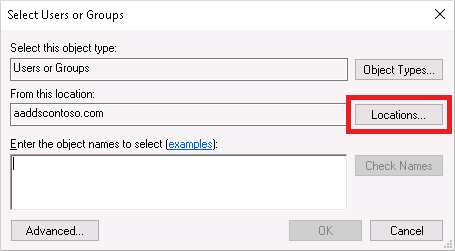

В разделе непосредственно применяется к, нажмите кнопку "Добавить". В диалоговом окне Выбор пользователей или групп нажмите кнопку Местоположения.

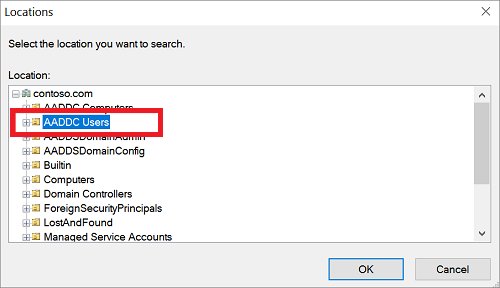

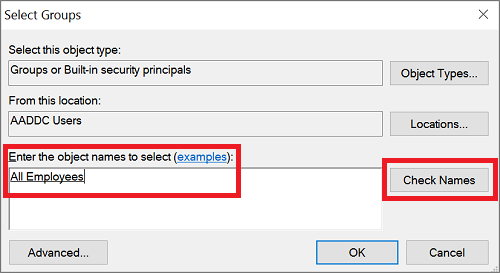

В диалоговом окне расположений разверните доменное имя, например aaddscontoso.com, а затем выберите OU, например AADDC Users. Если у вас есть пользовательская организационная единица, содержащая группу пользователей, к которым вы хотите применить политики, выберите эту организационную единицу.

Введите имя пользователя или группы, к которой вы хотите применить политику. Выберите Проверить имена, чтобы подтвердить учетную запись.

Нажмите кнопку ОК, чтобы сохранить настраиваемую политику паролей.

Дальнейшие действия

Дополнительные сведения о политиках паролей и использовании Центра администрирования Active Directory см. в следующих статьях: