Руководство. Создание виртуальной машины управления для настройки и администрирования управляемого домена доменных служб Microsoft Entra

Доменные службы Microsoft Entra предоставляют управляемые доменные службы, такие как присоединение к домену, групповая политика, LDAP и проверка подлинности Kerberos/NTLM, которая полностью совместима с Windows Server Active Directory. Вы администрируете этот управляемый домен, используя те же средства удаленного администрирования сервера (RSAT), что и локальный домен доменных служб Active Directory. Так как доменные службы — это управляемая служба, существуют некоторые административные задачи, которые невозможно выполнить, например использование протокола удаленного рабочего стола (RDP) для подключения к контроллерам домена.

В этом руководстве показано, как настроить виртуальную машину Windows Server в Azure и установить необходимые средства для администрирования управляемого домена доменных служб.

В этом руководстве описано, как:

- Общие сведения о доступных административных задачах в управляемом домене

- Установка средств администрирования Active Directory на виртуальной машине Windows Server

- Использование Центра администрирования Active Directory для выполнения распространенных задач

Если у вас нет подписки Azure, вам нужно создать учетную запись, прежде чем начать.

Необходимые условия

Для работы с этим руководством вам потребуются следующие ресурсы и привилегии:

- Активная подписка Azure.

- Если у вас нет подписки Azure, создайте учетную запись.

- Клиент Microsoft Entra, связанный с подпиской, либо синхронизирован с локальным каталогом или облачным каталогом.

- При необходимости создать клиент Microsoft Entra или связать подписку Azure с вашей учетной записью.

- Управляемый домен доменных служб Microsoft Entra включен и настроен в клиенте Microsoft Entra.

- При необходимости ознакомьтесь с первым руководством по созданию и настройке управляемого домена доменных служб Microsoft Entra.

- Виртуальная машина Windows Server, присоединенная к управляемому домену.

- При необходимости ознакомьтесь с предыдущим руководством, чтобы создать виртуальную машину Windows Server и присоединить ее к управляемому домену.

- Учетная запись пользователя, которая является членом группы администраторов в Microsoft Entra DC в арендаторе Microsoft Entra.

- Узел Бастиона Azure, развернутый в виртуальной сети доменных служб.

- При необходимости создать узел Бастиона Azure.

Вход в Центр администрирования Microsoft Entra

В этом руководстве описано, как создать и настроить виртуальную машину управления с помощью Центра администрирования Microsoft Entra. Чтобы приступить к работе, войдите в центр администрирования Microsoft Entra.

Доступные административные задачи в доменных службах

Доменные службы предоставляют управляемый домен для пользователей, приложений и служб для использования. Этот подход изменяет некоторые доступные задачи управления, которые можно выполнить, и какие привилегии у вас есть в управляемом домене. Эти задачи и разрешения могут отличаться от тех, с которыми вы сталкиваетесь в обычной локальной среде службы доменных Active Directory. Вы также не можете подключиться к контроллерам домена в управляемом домене с помощью удаленного рабочего стола.

Административные задачи, которые можно выполнять в управляемом домене

Члены группы администраторов домена AAD которым предоставляются привилегии в управляемом домене, которые позволяют выполнять такие задачи, как:

- Настройте встроенный объект групповой политики (GPO) для контейнеров объектов AADDC Computers и AADDC Users в управляемом домене.

- Администрирование DNS в управляемом домене.

- Создание и администрирование кастомных организационных юнитов в управляемом домене.

- Получите административный доступ к компьютерам, присоединенным к управляемому домену.

У вас нет прав администратора в управляемом домене

Управляемый домен заблокирован, поэтому у вас нет прав на выполнение определенных административных задач в домене. Некоторые из следующих примеров — это задачи, которые невозможно выполнить.

- Расширьте схему управляемого домена.

- Подключитесь к контроллерам домена для управляемого домена с помощью удаленного рабочего стола.

- Добавьте контроллеры домена в управляемый домен.

- У вас нет привилегий административного администратора домена или корпоративного администратора для управляемого домена.

Вход на виртуальную машину Windows Server

В предыдущем руководстве виртуальная машина Windows Server была создана и присоединена к управляемому домену. Используйте виртуальную машину для установки средств управления. При необходимости выполните действия, описанные в руководстве по созданию и присоединению виртуальной машины Windows Server к управляемому домену.

Заметка

В этом руководстве вы используете виртуальную машину Windows Server в Azure, присоединенную к управляемому домену. Вы также можете использовать клиент Windows, например Windows 10, присоединенный к управляемому домену.

Дополнительные сведения о том, как установить средства администрирования на клиенте Windows, смотрите в установке средств удаленного администрирования сервера (RSAT).

Чтобы приступить к работе, подключитесь к виртуальной машине Windows Server следующим образом:

В Центре администрирования Microsoft Entra выберите группы ресурсов на панели слева. Выберите группу ресурсов, в которой была создана виртуальная машина, например myResourceGroup, а затем выберите виртуальную машину, например myVM.

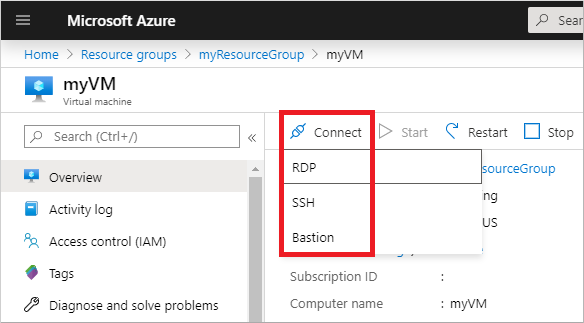

В панели Обзор для вашей виртуальной машины выберите Подключение, а затем Bastion.

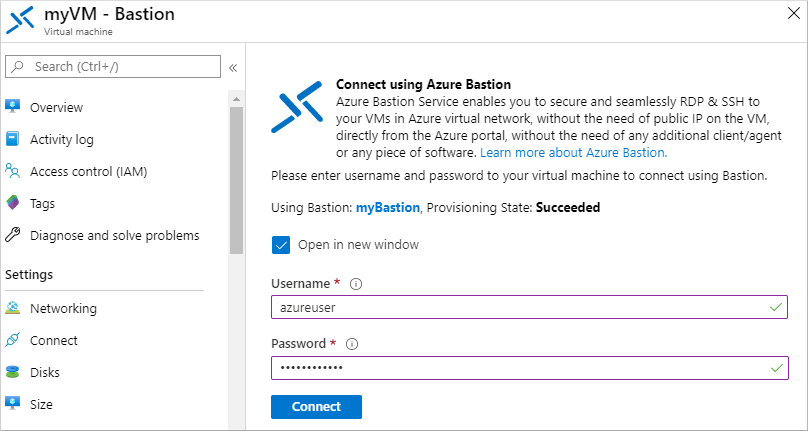

Введите учетные данные для виртуальной машины, а затем выберите Подключиться.

При необходимости разрешите вашему веб-браузеру открывать всплывающие окна для отображения соединения с Bastion. Для подключения к виртуальной машине потребуется несколько секунд.

Установка средств администрирования Active Directory

Вы используете те же средства администрирования в управляемом домене, что и локальные среды AD DS, такие как Центр администрирования Active Directory (ADAC) или AD PowerShell. Эти средства можно установить как часть компонента средств удаленного администрирования сервера (RSAT) на компьютерах Windows Server и клиентских компьютерах. Члены группы администраторов AAD DC могут затем удаленно администрировать управляемые домены с помощью этих административных инструментов AD с компьютера, присоединенного к управляемому домену.

Чтобы установить средства администрирования Active Directory на виртуальной машине, присоединенной к домену, выполните следующие действия.

Если диспетчер сервера по умолчанию не открывается при входе на виртуальную машину, выберите меню "Пуск", а затем выберите диспетчер сервера.

В области панели мониторинга в окне диспетчер сервера выберите Добавить роли и компоненты.

На странице перед началом работымастера добавления ролей и компонентоввыберите Далее.

Для типа установкиоставьте флажок установка на основе ролей или функций и выберите Далее.

На странице выбора сервера выберите текущую виртуальную машину из пула серверов, например, myvm.aaddscontoso.com, а затем выберите Далее.

На странице ролей сервера нажмите кнопку Далее.

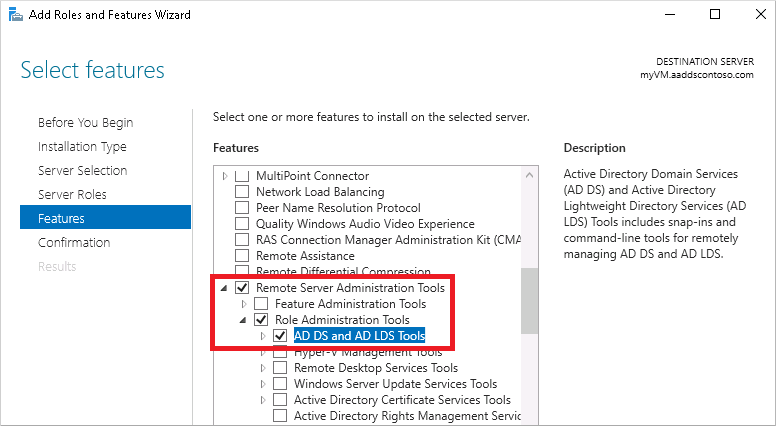

На странице Функции разверните узел Инструменты удаленного администрирования сервера, а затем разверните узел Инструменты администрирования ролей.

Выберите AD DS и AD LDS Tools в списке средств администрирования ролей, а затем выберите Далее.

На странице подтверждения выберите Установить. Для установки средств администрирования может потребоваться несколько минут.

После завершения установки компонентов выберите Закрыть, чтобы выйти из мастера добавления ролей и компонентов.

Использование средств администрирования Active Directory

С установленными средствами администрирования давайте посмотрим, как использовать их для администрирования управляемого домена. Убедитесь, что вы вошли на виртуальную машину с учетной записью пользователя, которая входит в группу администраторов контроллера домена AAD.

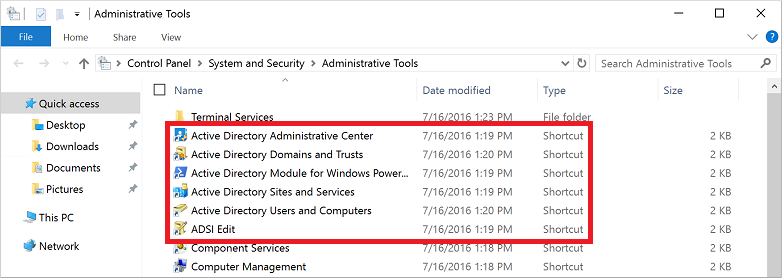

В меню "Пуск" выберите "Средства администрирования Windows". Перечислены средства администрирования AD, установленные на предыдущем шаге.

Выберите Центр администрирования Active Directory.

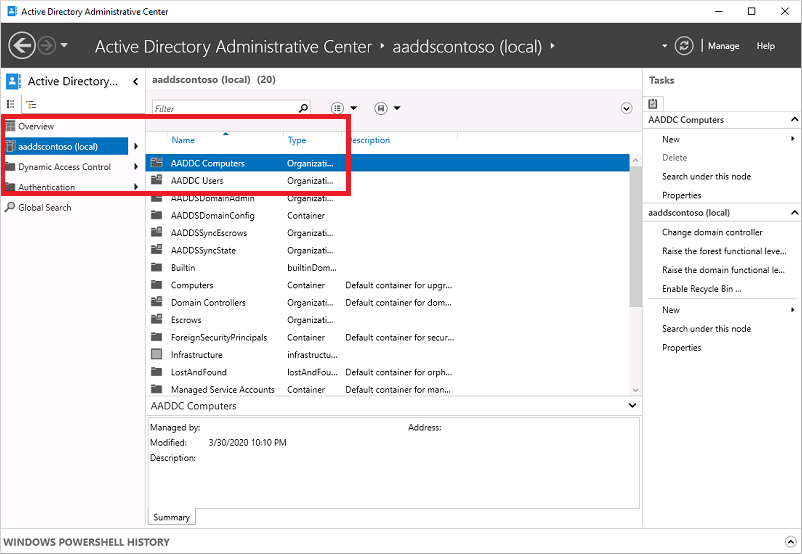

Чтобы изучить управляемый домен, выберите доменное имя в левой области, например aaddscontoso. Два контейнера с именем AADDC компьютеры и AADDC пользователи находятся в верхней части списка.

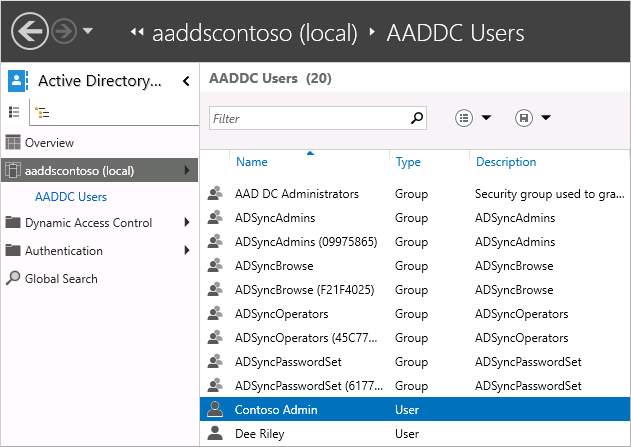

Чтобы просмотреть пользователей и группы, принадлежащие к управляемому домену, выберите контейнер пользователей AADDC. Учетные записи пользователей и группы из клиента Microsoft Entra перечислены в этом контейнере.

В следующем примере выходных данных учетная запись пользователя с именем Contoso Admin и группа для администраторов AAD DC отображаются в этом контейнере.

Чтобы просмотреть компьютеры, присоединенные к управляемому домену, выберите контейнер компьютеров AADDC. В списке указана запись для текущей виртуальной машины, например, myVM. Учетные записи компьютеров для всех устройств, присоединенных к управляемому домену, хранятся в этом контейнере AADDC Computers.

Доступны распространенные действия Центра администрирования Active Directory, такие как сброс пароля учетной записи пользователя или управление членством в группах. Эти действия работают только для пользователей и групп, созданных непосредственно в управляемом домене. Информация об идентификации синхронизируется только из Microsoft Entra ID с доменными службами. Нет обратной записи из доменных служб в идентификатор Microsoft Entra. Невозможно изменить пароли или членство в управляемых группах для пользователей, синхронизированных с Microsoft Entra ID, и синхронизировать эти изменения обратно.

Вы также можете использовать модуль Active Directory для Windows PowerShell, установленный в составе средств администрирования, для управления общими действиями в управляемом домене.

Дальнейшие действия

В этом руководстве вы узнали, как:

- Общие сведения о доступных административных задачах в управляемом домене

- Установка средств администрирования Active Directory на виртуальной машине Windows Server

- Использование Центра администрирования Active Directory для выполнения распространенных задач

Чтобы безопасно взаимодействовать с управляемым доменом из других приложений, включите безопасный протокол доступа к каталогу (LDAPS).