Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье рассматривается обновленный Центр администрирования Active Directory с новой корзиной Active Directory, детальной политикой паролей и средством просмотра журнала Windows PowerShell, включая архитектуру, примеры распространенных задач и сведения об устранении неполадок. Вводные сведения см. в разделе Introduction to Active Directory Administrative Center Enhancements (Level 100).

Архитектура центра администрирования Active Directory

Исполняемые файлы Центра администрирования Active Directory, библиотеки DLL

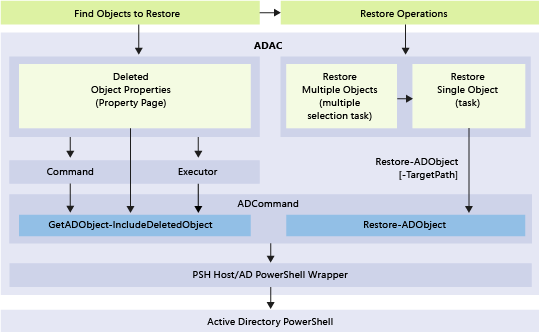

Модуль и базовая архитектура Центра администрирования Active Directory не изменились с новыми возможностями корзины, FGPP и средства просмотра истории.

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

Базовый Windows PowerShell и уровень операций для новой функциональности корзины представлены ниже:

Включение и управление корзиной для удаленных объектов Active Directory через Центр администрирования Active Directory

Возможности

- Центр администрирования Active Directory Windows Server 2012 или более поздней версии позволяет настроить корзину Active Directory и управлять ими для любого раздела домена в лесу. Для включения корзины Active Directory или восстановления объектов в разделах домена больше не требуется использовать Windows PowerShell или Ldp.exe.

- В Центре администрирования Active Directory есть расширенные условия фильтрации, упрощающие адресное восстановление в крупных средах с большим количеством удаленных объектов.

Ограничения

Поскольку Центр администрирования Active Directory может управлять только разделами доменов, он не может восстановить удаленные объекты из разделов Конфигурации, доменного DNS или лесного DNS (невозможно удалить объекты из раздела Схемы). Для восстановления объектов из разделов, не принадлежащих к домену, используйте командлет Restore-ADObject.

Центр администрирования Active Directory не может восстановить поддеревья объектов в рамках одного действия. Например, если удалить организационную единицу с вложенными подразделениями, пользователями, группами и компьютерами, восстановление основного подразделения не восстанавливает дочерние объекты.

Примечание.

Операция пакетного восстановления в Центре администрирования Active Directory выполняет сортировку удаленных объектов "наилучшим возможным образом" исключительно в пределах выделенного фрагмента, чтобы родительские объекты были расположены перед дочерними в списке восстановления. В простых тестовых случаях поддеревья объектов можно восстановить одним действием. Особые случаи, такие как выделение, содержащее частичные деревья - деревья с отсутствующими некоторыми удаленными узлами-родителями - или случаи с ошибками, такие как пропуск дочерних объектов при неудачном восстановлении родительских, не могут работать должным образом. По этой причине поддеревья объектов следует восстанавливать как отдельное действие после восстановления родительских объектов.

Для корзины Active Directory требуется функциональный уровень леса Windows Server 2008 R2, и вы должны быть членом группы администраторов предприятия. После включения невозможно отключить корзину Active Directory. Корзина Active Directory увеличивает размер базы данных Active Directory (NTDS.DIT) на каждом контроллере домена в лесу. По мере того как корзина сохраняет объекты и все их данные атрибутов, занимаемое ею место на диске с течением времени продолжает увеличиваться.

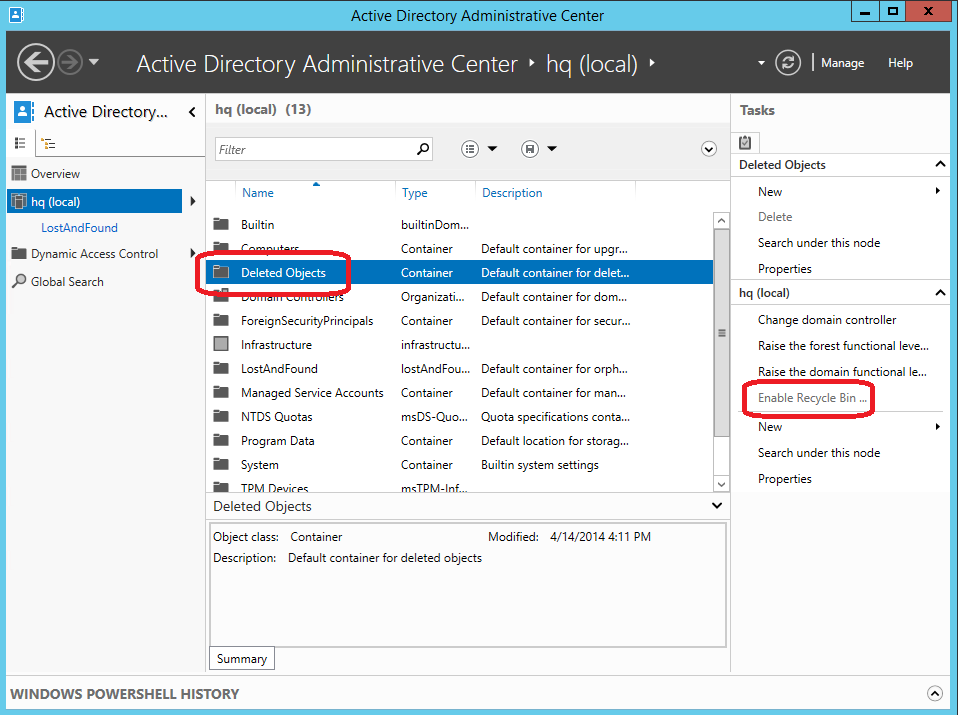

Активация корзины Active Directory через Центр администрирования Active Directory

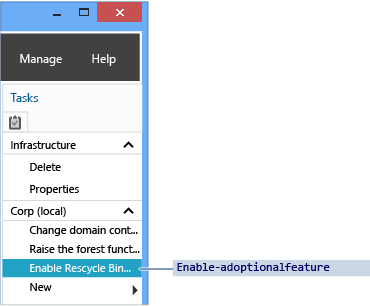

Чтобы включить Корзину восстановления Active Directory, откройте Центр администрирования Active Directory и выберите имя вашего леса в области навигации. В области "Задачи" выберите "Включить корзину".

В Центре администрирования Active Directory откроется диалоговое окно Подтверждение включения корзины . Это диалоговое окно предупреждает вас о том, что включение корзины необратимо. Нажмите «ОК», чтобы включить функцию корзины Active Directory. Центр администрирования Active Directory отображает еще одно диалоговое окно, чтобы напомнить вам, что корзина Active Directory не является полностью функциональной, пока все контроллеры домена не реплицируют изменение конфигурации.

Внимание

Функция включения корзины Active Directory недоступна, если:

- функциональный уровень леса ниже Windows Server 2008 R2;

- Это уже включено.

Эквивалентный командлет Active Directory Windows PowerShell это:

Enable-ADOptionalFeature

Дополнительные сведения об использовании Windows PowerShell для включения корзины Active Directory см. в статье Пошаговое руководство по использованию корзины Active Directory.

Управление корзиной Active Directory через Центр администрирования Active Directory

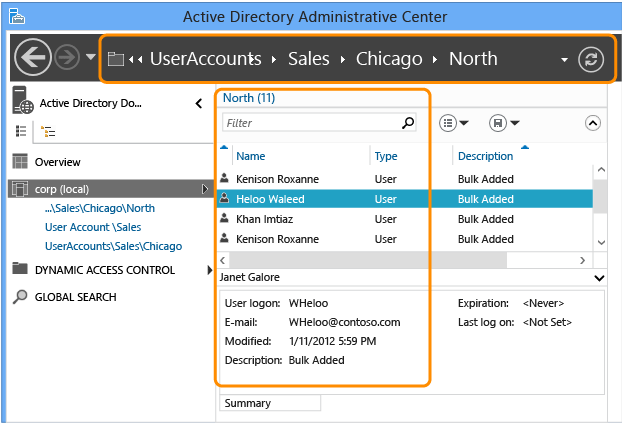

В этом разделе используется пример существующего домена с именем corp.contoso.com. Домен организует пользователей в родительское организационное подразделение, названное UserAccounts.

Подразделение UserAccounts содержит три дочерних подразделения, названные по отделам, каждое из которых содержит дополнительные подразделения, пользователей и группы.

Хранение и фильтрация

Корзина восстановления Active Directory сохраняет все объекты, удаленные в лесу. Объекты хранятся в соответствии с атрибутом msDS-deletedObjectLifetime , который по умолчанию совпадает с атрибутом tombstoneLifetime леса. В любом лесу, созданном с помощью Windows Server 2003 SP1 или более поздней версии, значение атрибута tombstoneLifetime по умолчанию устанавливается равным 180 дням. В любом лесу, обновленном с Windows 2000 или установленном на базе Windows Server 2003 (без пакетов обновления), атрибут tombstoneLifetime по умолчанию НЕ УСТАНАВЛИВАЕТСЯ, поэтому Windows использует внутреннее значение по умолчанию, равное 60 дням. Все это можно настроить. Центр администрирования Active Directory можно использовать для восстановления любого объекта, удаленного из доменных разделов леса. Для восстановления удаленных объектов из других разделов, таких как Конфигурация, необходимо продолжать использовать командлет Restore-ADObject. Включение корзины Active Directory делает контейнер удаленных объектов видимым в каждом разделе домена в Центре администрирования Active Directory.

Контейнер Удаленные объекты содержит список всех доступных для восстановления объектов в этом разделе домена. Удаленные объекты с превышенным значением атрибута msDS-deletedObjectLifetime называются утилизированными. Центр администрирования Active Directory не отображает переработанные объекты и не может восстановить эти объекты с помощью Центра администрирования Active Directory.

Более подробно архитектура и принципы работы корзины описываются в статье Корзина Active Directory: общие сведения, реализация, рекомендации и устранение неполадок.

Центр администрирования Active Directory искусственно ограничивает количество отображаемых в контейнере объектов до 20 000 штук. Чтобы увеличить этот лимит до 100 000 объектов, откройте меню Управление и выберите пункт Параметры списка управления.

Восстановление

Фильтрация

Центр администрирования Active Directory предлагает мощные критерии и параметры фильтрации, которые необходимо изучить задолго до того, как они понадобятся вам в процессе восстановительной операции. Домены намеренно удаляют многие объекты за их время существования. При вероятном сроке существования удаленного объекта в 180 дней невозможно восстановить все объекты в случае аварии.

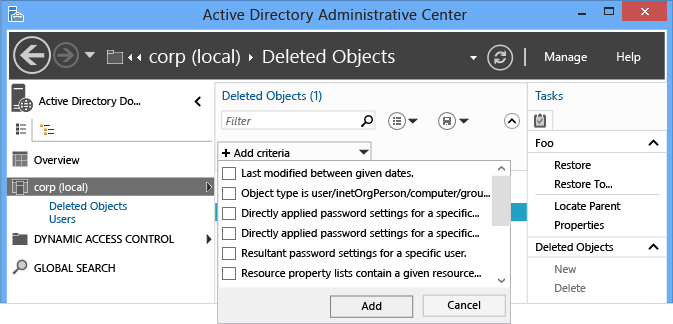

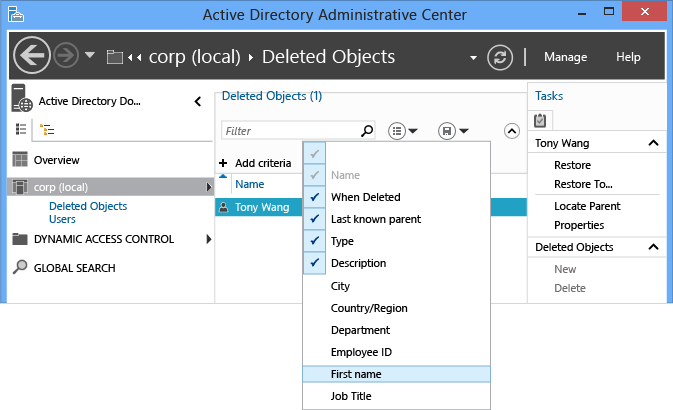

Вместо того чтобы составлять сложные фильтры LDAP и конвертировать значения UTC в даты и время, составьте список соответствующих объектов с помощью простого и расширенного меню Фильтр . Если вы знаете дату удаления, названия объектов или другие ключевые данные, используйте их в качестве фильтра. Для переключения расширенных параметров фильтрации используйте шевроны справа от поля поиска.

Операция восстановления поддерживает все стандартные параметры фильтрации точно так же, как и другие поисковые службы. Из встроенных фильтров для восстановления объектов обычно используются следующие:

- ANR (неоднозначное разрешение имен — не указано в меню, но используется при вводе в поле фильтра)

- Последнее изменение между заданными датами

- Объект — пользователь, InetOrgPerson, компьютер, группа или организационное подразделение

- Имя.

- Дата удаления

- Последний известный родитель

- Тип

- Описание

- Город

- Страна/регион

- Отдел

- Код сотрудника

- Имя

- Должность

- Фамилия

- Имя учетной записи SAM

- Область, республика, край, округ

- Номер телефона

- UPN

- Почтовый индекс

Можно добавить несколько критериев. Например, можно найти все объекты пользователей, удаленные 24 сентября 2012 года из Чикаго, Штат Иллинойс, с должностью менеджера.

Вы также можете добавить, изменить или переупорядочить заголовки столбцов, чтобы получить больше данных для выбора объектов к восстановлению.

Дополнительные сведения о неоднозначном разрешении имен (ANR) см. в разделе «Атрибуты ANR».

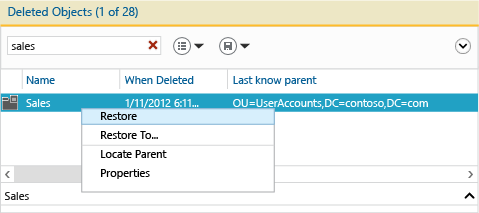

Один объект

Восстановление удаленных объектов всегда выполнялось в одно действие. Центр администрирования Active Directory упрощает эту операцию. Чтобы восстановить удаленный объект, например отдельного пользователя, выполните указанные ниже действия.

- Выберите доменное имя в области навигации Центра администрирования Active Directory.

- Дважды щелкните Удаленные объекты в списке управления.

- Щелкните правой кнопкой мыши объект, а затем выберите "Восстановить" или выберите "Восстановить" в области "Задачи".

Объект вернется в свое исходное расположение.

Выберите "Восстановить в...", чтобы изменить расположение восстановления. Это полезно, если родительский контейнер удаленного объекта также был удален, но вы не хотите восстановить родительский контейнер.

Несколько аналогичных объектов

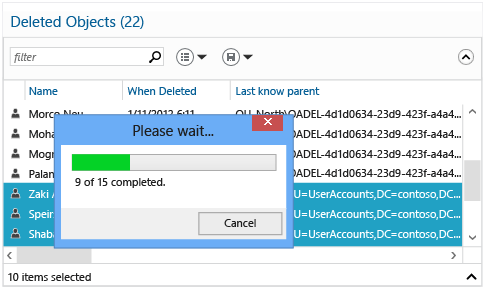

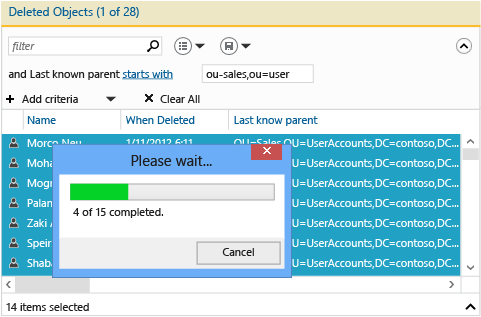

Вы можете восстановить несколько объектов одного уровня, например всех пользователей в OU. Удерживайте клавишу CTRL и выберите один или несколько удаленных объектов, которые требуется восстановить. Выберите " Восстановить" в области "Задачи". Вы также можете выбрать все отображаемые объекты, удерживая клавишу CTRL и нажимая A, или выбрать набор объектов, удерживая клавишу SHIFT и щелкая по объектам в диапазоне.

Несколько родительских и дочерних объектов

Важно понимать процесс многородительского восстановления, так как Центр администрирования Active Directory не может восстановить вложенное дерево удаленных объектов одним действием.

- Восстановите верхний удаленный объект в дереве.

- Восстановите непосредственные дочерние элементы этого родительского объекта.

- Восстановите непосредственные дочерние элементы этих родительских объектов.

- Повторяйте процедуру, пока не будут восстановлены все объекты.

Не удается восстановить дочерний объект перед восстановлением родительского объекта. При попытке восстановления возникает следующая ошибка:

The operation could not be performed because the object's parent is either uninstantiated or deleted.

Родительские отношения каждого объекта обозначаются атрибутом Последний известный родительский объект . При обновлении Центра администрирования Active Directory после восстановления родительского объекта атрибут Последний известный родительский объект переносится из удаленного в восстановленное расположение. Таким образом, можно восстановить дочерний объект, если расположение родительского объекта больше не отображает различающееся имя контейнера удаленных объектов.

Предположим, что администратор случайно удалил организационное подразделение Sales, содержащее дочерние подразделения и пользователей.

Во-первых, обратите внимание на значение атрибута Last Known Parent для всех удаленных пользователей и что в нём указано OU=Sales\0ADEL:<guid+имя контейнера-дистингишен для удаленных объектов>:

Отфильтруйте неоднозначное имя Sales. Вы получите список удаленных подразделений, которые затем нужно будет восстановить:

Обновите Центр администрирования Active Directory, чтобы посмотреть как атрибут 'Последний Известный Родитель' удаленного объекта пользователя изменился на имя восстановленного подразделения Sales.

Отфильтруйте всех пользователей подразделения Sales. Удерживайте клавишу CTRL +A , чтобы выбрать всех удаленных пользователей Sales. Выберите "Восстановить", чтобы переместить объекты из контейнера удаленных объектов в OU Sales с их членством в группах и атрибутами без изменений.

Если организационное подразделение Sales содержало дочерние подразделения, принадлежащие ему, сначала восстановите эти подразделения, а затем их дочерние подразделения в порядке очереди, и так далее.

Порядок восстановления всех вложенных удаленных объектов путем указания удаленного родительского контейнера см. в Приложении Б. Восстановление сразу нескольких удаленных объектов Active Directory (образец сценария).

Командлет Active Directory в Windows PowerShell, предназначенный для восстановления удаленных объектов, выглядит следующим образом:

Restore-ADObject

Функции Restore-ADObject командлета не изменились между Windows Server 2008 R2 и Windows Server 2012.

Фильтрация на стороне сервера

Возможно, с течением времени контейнер удаленных объектов может накопить более 20 000 объектов (или даже 100 000) в средних и крупных предприятиях, что может вызвать трудности с отображением всех объектов. Так как механизм фильтрации в Центре администрирования Active Directory зависит от фильтрации на стороне клиента, он не может отображать эти дополнительные объекты. Чтобы обойти это ограничение, выполните поиск на стороне сервера согласно приведенным ниже инструкциям.

- Щелкните правой кнопкой мыши контейнер удаленных объектов и выберите "Поиск" в этом узле.

- Выберите стрелку, чтобы открыть меню "+Добавить критерии", выберите +Добавить и добавьте Последнее изменение в пределах заданных дат. Время последнего изменения ( атрибут WhenChanged ) — это близкое приближение времени удаления; в большинстве сред они идентичны. Этот запрос запускает поиск на стороне сервера.

- Выберите удаленные объекты для восстановления с помощью дополнительной фильтрации, сортировки и других действий с результатами поиска, а затем восстановите объекты как обычно.

Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

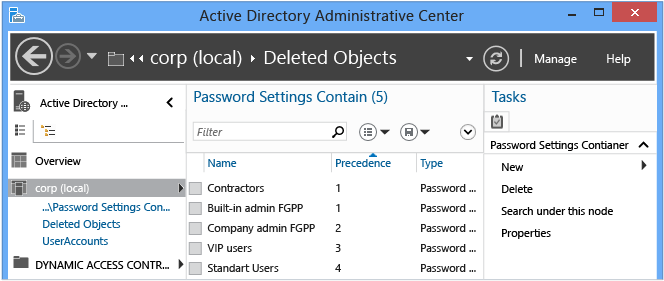

Настройка детальной политики паролей

Центр администрирования Active Directory позволяет создавать объекты детальной политики паролей (FGPP) и управлять такими объектами. Функция FGPP была представлена в Windows Server 2008, но первый графический интерфейс для управления этой функцией появился только в Windows Server 2012. Детальная политика паролей настраивается на уровне домена и позволяет перезаписывать единый пароль домена, предусмотренный в Windows Server 2003. При создании различных FGPP с различными параметрами отдельные пользователи или группы получают различные политики паролей в домене.

Информацию о детальной политике паролей см. в пошаговом руководстве по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory (Windows Server 2008 R2).

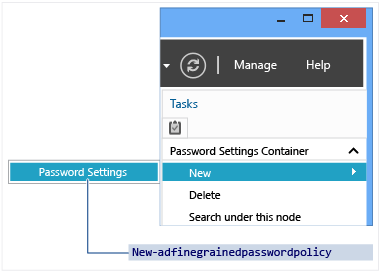

В области навигации выберите "Представление дерева", выберите домен, выберите "Система", выберите "Контейнер параметров пароля", в области "Задачи" выберите "Создать", а затем выберите "Параметры пароля".

Управление детальной политикой паролей

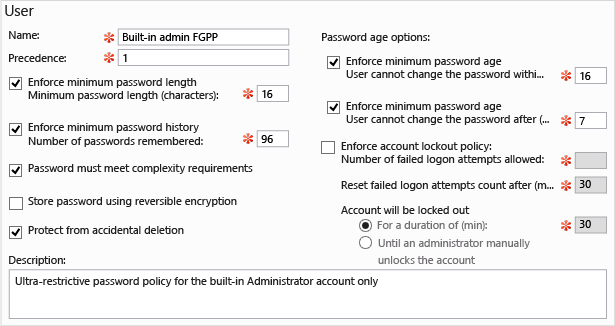

При создании новой или редактировании уже существующей политики паролей открывается редактор Параметры пароля. Здесь можно настроить все желаемые политики паролей как Windows Server 2008 или Windows Server 2008 R2, но только в специальном редакторе.

Заполните все обязательные (красные звездочки) поля и любые необязательные поля, а затем нажмите кнопку "Добавить ", чтобы задать пользователей или группы, получающие эту политику. FGPP перезаписывает параметры политики домена по умолчанию для выбранных субъектов безопасности. На приведенном выше рисунке ограничивающая политика применяется только к встроенной учетной записи администратора, чтобы предотвратить компрометацию. Эта политика слишком сложна для ее соблюдения стандартными пользователями, но идеально подходит для учетной записи высокого риска, которой пользуются только специалисты.

Также необходимо указать очередность применения и выбрать пользователей и группы для применения политики в соответствующем домене.

Командлеты Active Directory в Windows PowerShell для настройки детальной политики паролей следующие:

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

Функции командлета политики детализированного пароля не изменились между Windows Server 2008 R2 и Windows Server 2012. На приведенном ниже рисунке обозначены соответствующие атрибуты для этих командлетов:

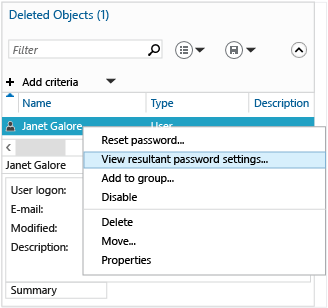

Центр администрирования Active Directory также позволяет вам определить результирующий набор примененных тонко настроенных политик паролей для конкретного пользователя. Щелкните правой кнопкой мыши любого пользователя и выберите "Просмотреть результирующий пароль", чтобы открыть страницу "Параметры пароля", которая применяется к пользователю с помощью неявного или явного назначения:

В разделе Свойства вы найдете Напрямую связанные параметры пароля— параметры детальной политики пароля, назначенные соответствующему пользователю или группе напрямую:

Неявное назначение FGPP здесь не отображается; Для этого необходимо использовать параметр "Просмотр результирующих параметров пароля... ".

Использование средства просмотра журнала Windows PowerShell в Центре администрирования Active Directory

Будущее управления Windows связано с Windows PowerShell. Благодаря размещению графических средств поверх платформы автоматизации задач управление сложнейшими распределенными системами стало последовательным и эффективным. Зная принципы работы Windows PowerShell, вы сможете полностью раскрыть свой потенциал и извлечь максимальную пользу из своих инвестиций в компьютерное оборудование.

Теперь Центр администрирования Active Directory позволяет просматривать историю выполнения всех командлетов Windows PowerShell, включая их аргументы и значения. При этом историю командлетов можно скопировать для дальнейшего изучения или изменения и повторного использования. Вы можете создать заметки задачи, чтобы помочь определить, к каким результатам привели команды Центра администрирования Active Directory в Windows PowerShell. Также можно фильтровать историю на предмет интересных моментов.

Средство просмотра журнала Windows PowerShell в Центре администрирования Active Directory позволяет учиться на основе практического опыта.

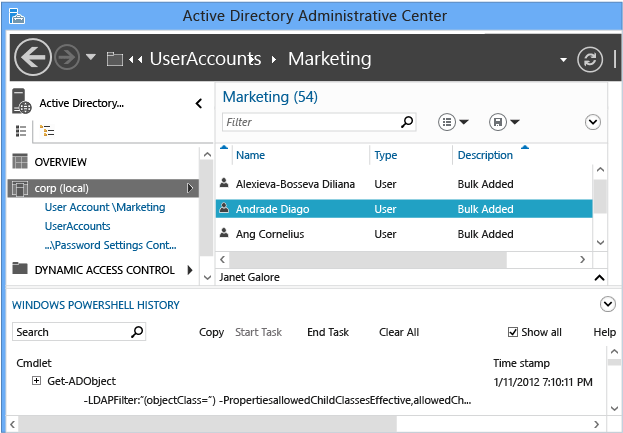

Выберите шеврон (стрелка), чтобы отобразить средство просмотра журнала Windows PowerShell.

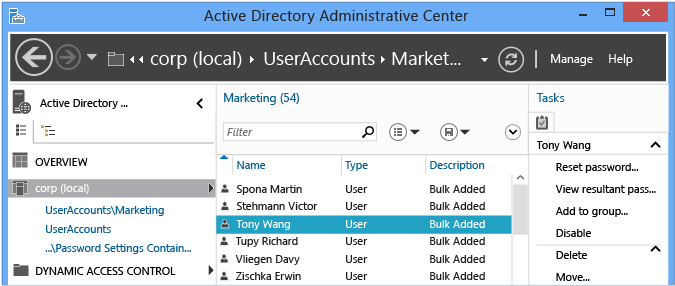

Затем создайте пользователя или измените членство в группе. Просмотрщик истории постоянно обновляется — в нем отображается свернутое представление каждого командлета, выполненного Центром администрирования Active Directory, с указанными аргументами.

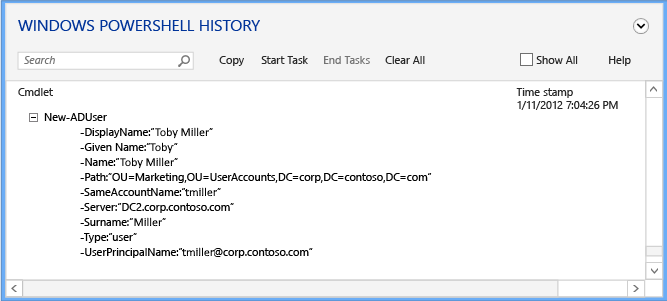

Разверните любую интересующую вас строку, чтобы увидеть значения всех аргументов командлета:

Выберите меню "Пуск задачи", чтобы создать нотацию вручную, прежде чем использовать Центр администрирования Active Directory для создания, изменения или удаления объекта. Укажите свои действия. Закончив внесение изменений, выберите команду Закончить задачу. В заметке к задаче все выполненные действия будут представлены в виде свернутого примечания, позволяющего лучше понять суть задачи.

Например, чтобы просмотреть команды Windows PowerShell, используемые для изменения пароля пользователя и удаления указанного пользователя из группы:

Выбор параметра "Показать все" также отображает командлеты Windows PowerShell с глаголом Get-*, которые извлекают только данные.

В средстве просмотра журнала отображаются тексты всех команд, выполненных Центром администрирования Active Directory, и может показаться, что некоторые команды выполняются без причины. Например, создать нового пользователя можно с помощью команды:

New-ADUser

Структура Центра администрирования Active Directory предусматривает минимальное использование кодов и модулей. Таким образом, вместо отдельных наборов функций для создания новых пользователей и изменения уже существующих он выполняет каждую задачу по минимуму, а затем соединяет их воедино с помощью командлетов. Помните об этом при обучении Active Directory Windows PowerShell. Эту особенность можно также использовать как способ изучения, показывающий, как просто выполнять отдельные задачи с помощью Windows PowerShell.

Управление различными доменами в Центре администрирования Active Directory

При открытии Центра администрирования Active Directory в области навигации (слева) отображается домен, в который вы вошли в систему на этом компьютере (локальный домен). В зависимости от прав текущего набора учетных данных для входа можно просматривать объекты Active Directory или управлять ими в этом локальном домене.

Вы также можете использовать тот же набор учетных данных входа и тот же экземпляр Центра администрирования Active Directory для просмотра или управления объектами Active Directory в любом другом домене в том же лесу или домене в другом лесу, который имеет доверительные отношения с локальным доменом. Поддерживаются односторонние и двусторонние доверительные отношения. Для выполнения этой процедуры не требуется минимальное членство в группах.

Примечание.

Если существует односторонняя связь между доменом A и доменом B, через которую пользователи в домене A могут получить доступ к ресурсам в домене B, но пользователи в домене B не могут получить доступ к ресурсам в домене A, если вы работаете в Центре администрирования Active Directory на компьютере, где домен A является вашим локальным доменом, вы можете подключиться к домену B с текущим набором учетных данных входа и в том же экземпляре Центра администрирования Active Directory.

Но если вы работаете в Центре администрирования Active Directory на компьютере, где домен B является локальным доменом, вы не можете подключиться к домену A с тем же набором учетных данных в том же экземпляре Центра администрирования Active Directory.

Windows Server 2012: управление внешним доменом в выбранном экземпляре Центра администрирования Active Directory с помощью текущего набора учетных данных для входа

Чтобы открыть Центр администрирования Active Directory, в диспетчер сервера выберите "Сервис" и выберите Центр администрирования Active Directory.

Чтобы открыть узлы навигации, выберите "Управление", а затем выберите " Добавить узлы навигации".

В разделе "Добавление узлов навигации" выберите "Подключиться к другим доменам".

В поле Connect введите имя внешнего домена, которым требуется управлять (например,

contoso.com), а затем нажмите кнопку "ОК".Когда вы успешно подключены к внешнему домену, просмотрите столбцы в окне "Добавление узлов навигации", выберите контейнер или контейнеры для добавления в область навигации Центра администрирования Active Directory и нажмите кнопку "ОК".

Windows Server 2008 R2: управление внешним доменом в выбранном экземпляре Центра администрирования Active Directory с помощью текущего набора учетных данных для входа

Чтобы открыть Центр администрирования Active Directory, нажмите кнопку "Пуск", выберите "Администрирование" и выберите Центр администрирования Active Directory.

Совет

Еще одним способом открыть Центр администрирования Active Directory является нажатие кнопки "Пуск", нажмите кнопку "Запустить", а затем введите dsac.exe.

Затем откройте вкладку "Добавить узлы навигации" в верхней части окна администрирования Active Directory и выберите " Добавить узлы навигации".

Совет

Другой способ открыть Добавить узлы навигации — это щелкнуть правой кнопкой мыши в любом месте на пустом пространстве в области навигации Центра администрирования Active Directory, а затем нажать Добавить узлы навигации.

В разделе "Добавление узлов навигации" выберите "Подключиться к другим доменам ", как показано на следующем рисунке.

В поле Connect введите имя внешнего домена, которым требуется управлять (например,

contoso.com), а затем нажмите кнопку "ОК".Когда вы успешно подключены к внешнему домену, просмотрите столбцы в окне "Добавление узлов навигации", выберите контейнер или контейнеры для добавления в область навигации Центра администрирования Active Directory и нажмите кнопку "ОК".

Управление доменом с помощью учетных данных входа, отличных от текущего набора учетных данных для входа.

В командной строке откройте Центр администрирования Active Directory, введите следующую команду и нажмите Enter.

runas /user:<domain\user> dsac

Где <domain\user> находится набор учетных данных, с которыми вы хотите открыть Центр администрирования Active Directory и dsac является именем исполняемого файла Центра администрирования Active Directory.

Пока центр администрирования Active Directory открыт, перейдите к области навигации для просмотра или управления доменом Active Directory.

Устранение неполадок в управлении AD DS

Ввиду относительной новизны и небольшого опыта применения в реальных условиях доступные в Центре администрирования Active Directory варианты устранения неполадок довольно ограниченны.

Параметры устранения неполадок

Параметры ведения журнала

Центр администрирования Active Directory теперь содержит встроенное ведение журнала в составе файла конфигурации трассировки. Создайте или измените следующий файл, расположенный в той же папке, что и файл dsac.exe:

dsac.exe.config

Создайте следующее содержимое:

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

Уровни детализации для параметра DsacLogLevel — это None(Нет), Error(Ошибки), Warning(Предупреждения), Info(Информация) и Verbose(Подробно). Имя выходного файла можно настроить, и он записывается в ту же папку, что и dsac.exe. Выходные данные позволяют узнать больше о том, как работает ADAC, с какими контроллерами доменов устанавливается связь, что делают команды Windows PowerShell, какие ответы были получены и другие данные.

Например, при использовании уровня детализации INFO (Информация) выдаются все результаты, кроме данных на уровне трассировки:

Запускается файл DSAC.exe.

Начинается ведение журнала.

Запрашиваются исходные данные домена с контроллера домена.

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullКонтроллер домена DC1 вернулся из домена Corp.

Загружается виртуальный диск PS AD.

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49Получить информацию о корневом DSE домена.

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49Получение информации о корзине Active Directory для домена.

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50Получите лес Active Directory.

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50Извлекаются данные схемы по поддерживаемым типам шифрования, детальная политика паролей, данные определенных пользователей.

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50Извлекается вся информация об объекте доменного имени, которую необходимо отобразить администратору, который щелкнул по заголовку домена.

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

Установка уровня детализации также показывает стеки .NET для каждой функции, но они не содержат достаточно данных, чтобы быть полезными, кроме случаев, когда это необходимо для устранения неполадок с Dsac.exe, связанных с нарушением доступа или сбоем. Такая проблема может возникнуть по двум причинам:

- Служба ADWS не запущена на доступных контроллерах домена.

- Сетевые коммуникации блокируются для службы ADWS с компьютера, на котором работает Центр администрирования Active Directory.

Внимание

Существует также отдельная версия этой службы, которая называется Active Directory Management Gatewayи работает в среде Windows Server 2008 с пакетом обновления 2 (SP2) и Windows Server 2003 с пакетом обновления 2 (SP2).

Следующие ошибки отображаются, если экземпляры веб-служб Active Directory недоступны:

| Ошибка | Операция |

|---|---|

| "Не удается подключиться к какому-либо домену. Обновите страницу или попробуйте еще раз, когда подключение станет доступным. | Отображается при запуске приложения "Центр администрирования Active Directory". |

| "Не удается найти доступный сервер в <домене доменных имен> NetBIOS, на котором выполняется веб-служба Active Directory (ADWS)" | Отображается при попытке выбора узла домена в приложении "Центр администрирования Active Directory" |

Для решения этой проблемы выполните указанные ниже действия.

Убедитесь в том, что веб-служба Active Directory запущена хотя бы на одном контроллере домена (а лучше на всех контроллерах доменов в лесу). Убедитесь, что он автоматически запускается на всех контроллерах домена.

С компьютера, на котором запущен Центр администрирования Active Directory, убедитесь, что вы можете найти сервер, на котором выполняется служба ADWS, выполнив команды NLTest.exe:

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceЕсли эти тесты не проходят, несмотря на то, что служба ADWS работает, проблема связана с разрешением имен или LDAP, а не с ADWS или Центром администрирования Active Directory. Этот тест завершается ошибкой "1355 0x54B ERROR_NO_SUCH_DOMAIN", если ADWS не работает на каких-либо контроллерах домена, поэтому перед достижением каких-либо выводов дважды проверьте.

На контроллере домена, возвращенном командой NLTest, выполните дамп списка портов прослушивания, используя команду:

Netstat -anob > ports.txtИзучите файл ports.txt и убедитесь в том, что веб-служба Active Directory прослушивает порт 9389. Пример:

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]Если порт прослушивается, проверьте правила брандмауэра Windows — они должны разрешать входящий трафик по TCP-порту 9389. По умолчанию контроллеры доменов активируют правило брандмауэра "службы Active Directory (TCP-входящий)". Если служба не прослушивает, повторно проверьте, что она запущена на этом сервере, и перезапустите ее. Проверьте, не прослушивают ли порт 9389 какие-либо другие процессы.

Установите NetMon или другую утилиту для записи сетевых данных на компьютер с запущенным Центром администрирования Active Directory и на контроллер домена, выданный командой NLTEST. Запустите одновременную запись сетевых данных на обоих компьютерах, начав с того, где вы запускаете Центр администрирования Active Directory, и замечаете ошибку перед остановкой записи. Убедитесь в том, что клиент способен отправлять и принимать данные с контроллера домена через порт TCP 9389. Если пакеты отправляются, но никогда не прибывают, или прибывают, и контроллер домена отвечает, но ответ никогда не достигает клиента, скорее всего, брандмауэр между компьютерами в сети блокирует пакеты на этом порту. Брандмауэр может быть программным или аппаратным, а может входить в программу защиты (антивирус) стороннего разработчика.