Поставщики удостоверений для внешних клиентов

Область применения:  арендаторы рабочей силы

арендаторы рабочей силы  внешние арендаторы (узнать больше)

внешние арендаторы (узнать больше)

Совет

Эта статья относится к внешнему идентификатору во внешних арендаторах. Сведения об арендаторах рабочей силы см. в разделе «Поставщики удостоверений для внешнего идентификатора в арендаторах рабочей силы».

С помощью Microsoft Entra External ID вы можете создавать безопасные и настраиваемые возможности входа для приложений, ориентированных на потребителей и бизнес-клиентов. Во внешнем арендаторе существует несколько способов зарегистрироваться в вашем приложении. Они могут создать учетную запись с помощью электронной почты и пароля или одноразовый секретный код. Кроме того, если вы включите вход с помощью Facebook, Google, Apple или пользовательского поставщика OIDC или SAML/WS-Fed поставщика удостоверений (IdP), пользователи могут войти с помощью своих учетных данных во внешнем поставщике удостоверений. Для них создается учетная запись пользователя в вашем каталоге с информацией о личности, собранной во время регистрации.

В этой статье описываются поставщики удостоверений, доступные для первичной проверки подлинности при регистрации и входе в приложения во внешних клиентах. Вы также можете повысить безопасность, применяя политику многофакторной проверки подлинности (MFA), требующую второй формы проверки при каждом входе пользователя (подробнее).

Вход по адресу электронной почты и паролю

Подписка по электронной почте включена по умолчанию в настройках идентификационного провайдера вашего локального аккаунта. С помощью параметра электронной почты пользователи могут зарегистрироваться и войти с помощью своего адреса электронной почты и пароля.

Регистрация: пользователи должны ввести адрес электронной почты, который проверяется при регистрации с помощью одноразового пароля. Затем пользователь вводит любую другую информацию, запрошенную на странице регистрации, например отображаемое имя, заданное имя и фамилию. Затем необходимо выбрать Продолжить, чтобы создать учетную запись.

вход. После регистрации и создания учетной записи пользователь может войти, введя свой адрес электронной почты и пароль.

Сброс пароля: если вы включите вход электронной почты и пароля, на странице пароля появится ссылка сброса пароля. Если пользователь забывает пароль, при выборе этой ссылки отправляется одноразовый секретный код на свой адрес электронной почты. После проверки пользователь может выбрать новый пароль.

При создании потока регистрации и входа в систему электронная почта с паролем является параметром по умолчанию.

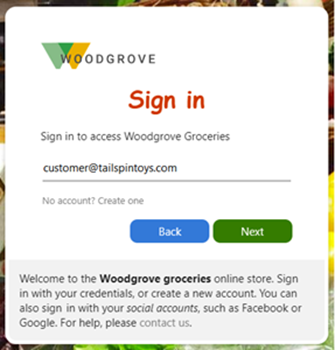

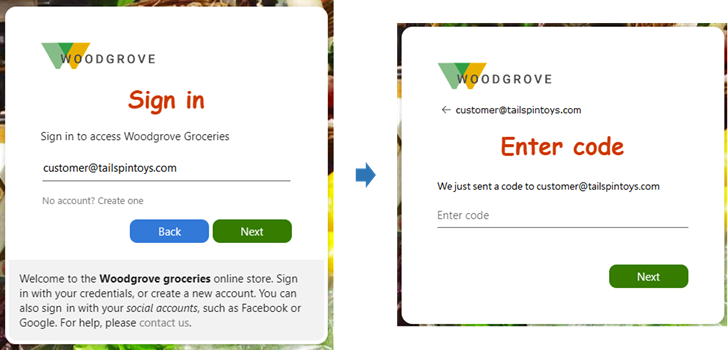

Электронное письмо с одноразовым кодом для входа

Электронная почта с одноразовым секретным кодом является опцией в настройках поставщика удостоверений вашего локального аккаунта. С помощью этого параметра пользователь входит с помощью временного секретного кода вместо сохраненного пароля при каждом входе.

Регистрация: пользователи могут зарегистрироваться с помощью своего электронного адреса и запросить временный код, который отправляется на электронный адрес. Чтобы продолжить вход в систему, введите этот код.

вход. После того как пользователь зарегистрируется и создаст учетную запись, каждый раз при входе в систему они будут вводить свой адрес электронной почты и получать временный секретный код.

Вы также можете настроить параметры для отображения, скрытия или настройки ссылки для самостоятельного сброса пароля на странице входа (дополнительные сведения).

При создании потока регистрации и входа в систему одноразовый секретный код электронной почты является одним из вариантов локальной учетной записи.

Поставщики социальных удостоверений: Facebook, Google и Apple

Для оптимального процесса входа интегрируйтесь с поставщиками социальных удостоверений, чтобы пользователи могли легко зарегистрироваться и войти в систему. В внешнем клиенте можно разрешить пользователю зарегистрироваться и войти с помощью собственной учетной записи Facebook, Google или Apple.

При включении поставщиков социальных удостоверений пользователи могут выбрать варианты, доступные на странице регистрации. Чтобы настроить социальных поставщиков удостоверений во внешнем тенанте, создайте приложение у поставщика удостоверений и настройте учетные данные. Вы получаете идентификатор клиента или приложения, секрет клиента или приложения или сертификат, который затем можно использовать для настройки внешнего клиента.

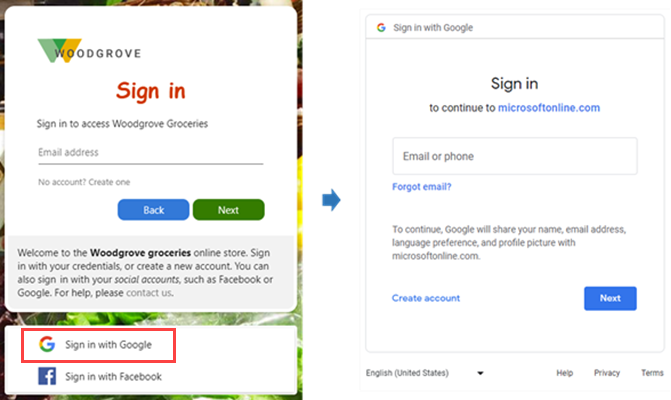

Вход Google

Настроив федерацию с Google, вы можете разрешить пользователям входить в приложения с помощью собственных учетных записей Gmail. После добавления Google в качестве одного из вариантов входа в приложение на странице входа пользователи могут войти в Внешняя идентификация Microsoft Entra с помощью учетной записи Google.

На следующих снимках экрана показан вход с помощью Google. На странице входа пользователи выбирают вход с помощью Google. На этом этапе пользователь перенаправляется на поставщика удостоверений Google, чтобы завершить вход.

Узнайте, как добавить Google в качестве поставщика идентификации.

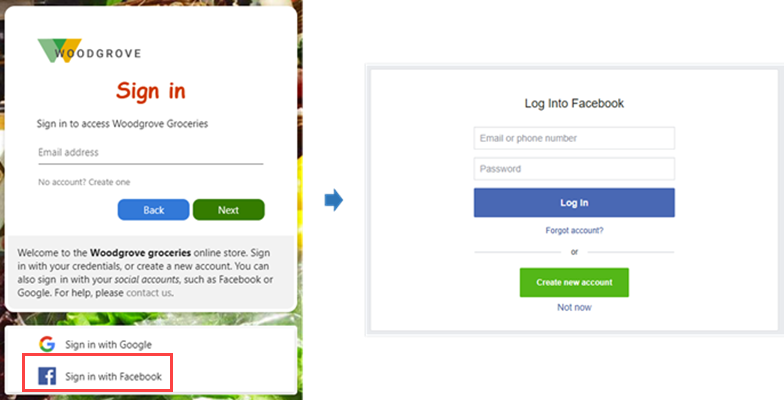

Вход в Facebook

Настроив федерацию с Facebook, вы можете разрешить пользователям входить в приложения с помощью собственных учетных записей Facebook. После добавления Facebook в качестве одного из вариантов входа в приложение на странице входа пользователи могут войти в Внешняя идентификация Microsoft Entra с помощью учетной записи Facebook.

На следующих снимках экрана показан вход с помощью интерфейса Facebook. На странице входа пользователи выбирают вход с помощью Facebook. Затем пользователь перенаправляется к провайдеру удостоверений Facebook, чтобы завершить вход.

Узнайте, как добавить Facebook в качестве поставщика удостоверений личности.

Вход в систему Apple (предварительная версия)

Настроив федерацию с Apple, вы можете разрешить пользователям входить в приложения с помощью собственных учетных записей Apple. После добавления Apple в качестве одного из вариантов входа в приложение на странице входа пользователи могут войти в Microsoft Entra External ID с помощью учетной записи Apple.

На следующих снимках экрана показан вход с помощью интерфейса Apple. На странице входа пользователи выбирают Войти с помощью Apple. Затем пользователь перенаправляется на поставщика удостоверений Apple, чтобы завершить вход. Узнайте, как можно добавить Apple в качестве поставщика удостоверений.

Пользовательские провайдеры идентификации SAML/WS-Fed (предварительный просмотр)

Вы можете настроить поставщика удостоверений SAML или WS-Fed, чтобы пользователи могли зарегистрироваться и войти в ваши приложения, используя собственную учетную запись через своего поставщика удостоверений. Пользователь может зарегистрироваться или войти, выбрав опцию зарегистрироваться с помощью или опцию войти с помощью. Пользователи перенаправляются к поставщику идентификации, а затем возвращаются в Microsoft Entra после успешной авторизации. Для внешних арендаторов адрес электронной почты для входа пользователя не должен соответствовать предопределенным доменам, настроенным во время федерации SAML. В результате обновление настройки федерации путем добавления, изменения или удаления доменов не влияет на работу существующих пользователей.

Пользователь, который вводит адрес электронной почты на странице входа, который соответствует предварительно определенному домену в любом из внешних поставщиков удостоверений, будет перенаправлен для проверки подлинности с помощью этого поставщика удостоверений. Если у них нет учетной записи, они могут быть запрошены дополнительные сведения и будет создана учетная запись.

Дополнительные сведения см. в разделе SAML /WS-Fed поставщики удостоверений. Подробные инструкции по настройке см. в разделе Добавление федерации с поставщиками удостоверений SAML/WS-Fed.

Примечание.

Федерация SAML/WS-Fed доступна в общем для арендаторов трудового коллектива.

Настраиваемый поставщик идентификации OIDC (предварительная версия)

Вы можете настроить настраиваемый поставщик удостоверений OpenID Connect (OIDC), чтобы разрешить пользователям регистрироваться и входить в приложения, используя свои учетные данные во внешнем поставщике удостоверений. Вы также можете федерировать потоки входа и регистрации с арендатором Azure AD B2C, используя протокол OIDC.

Узнайте, как настроить настраиваемый поставщик удостоверений OIDC.

Обновление методов входа

В любое время вы можете обновить параметры входа для приложения. Например, можно добавить социальных поставщиков удостоверений или изменить метод входа в локальную учетную запись.

При изменении методов входа изменение влияет только на новых пользователей. Существующие пользователи продолжают выполнять вход с помощью исходного метода. Например, предположим, что вы начинаете с метода входа в электронную почту и пароль, а затем перейдете на электронную почту с одноразовым секретным кодом. Новые пользователи вошли с помощью однократного секретного кода, но все пользователи, которые уже зарегистрировались с помощью электронной почты и пароля, продолжают запрашивать их электронную почту и пароль.

API-интерфейсы Microsoft Graph

Следующие операции API Microsoft Graph поддерживаются для управления поставщиками удостоверений и методами проверки подлинности в Microsoft Entra External ID.

- Чтобы определить, какие поставщики удостоверений и методы проверки подлинности поддерживаются, вызовите API List availableProviderTypes .

- Чтобы определить поставщиков удостоверений и методы проверки подлинности, которые уже настроены и включены в клиенте, вызовите API List identityProviders .

- Чтобы включить поддерживаемый поставщик удостоверений или метод проверки подлинности, вызовите API Create identityProvider .