Управление параметрами безопасности Microsoft Defender для конечной точки для управления антивирусной программой Microsoft Defender

Область применения:

- Microsoft Defender XDR

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender для конечной точки (план 1)

Платформы

- Windows

- Windows Server

- macOS

- Linux

Используйте управление параметрами безопасности Microsoft Defender для конечной точки для управления политиками безопасности Microsoft Defender антивирусной программы на устройствах.

Предварительные требования:

Ознакомьтесь с предварительными условиями здесь.

Примечание.

Страница Политики безопасности конечных точек на портале Microsoft Defender доступна только для пользователей с назначенной ролью администратора безопасности. Любая другая роль пользователя, например читатель безопасности, не может получить доступ к порталу. Если у пользователя есть необходимые разрешения для просмотра политик на портале Microsoft Defender, данные отображаются на основе Intune разрешений. Если пользователь находится в область для Intune управления доступом на основе ролей, он применяется к списку политик, представленных на портале Microsoft Defender. Мы рекомендуем предоставить администраторам безопасности встроенную роль Intune Endpoint Security Manager, чтобы эффективно согласовать уровень разрешений между Intune и порталом Microsoft Defender.

Администратор безопасности может настроить различные параметры политики безопасности антивирусной программы Microsoft Defender на портале Microsoft Defender.

Важно!

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Это помогает повысить безопасность вашей организации. Глобальный администратор — это роль с высокими привилегиями, которую следует ограничивать экстренными сценариями, когда вы не можете использовать существующую роль.

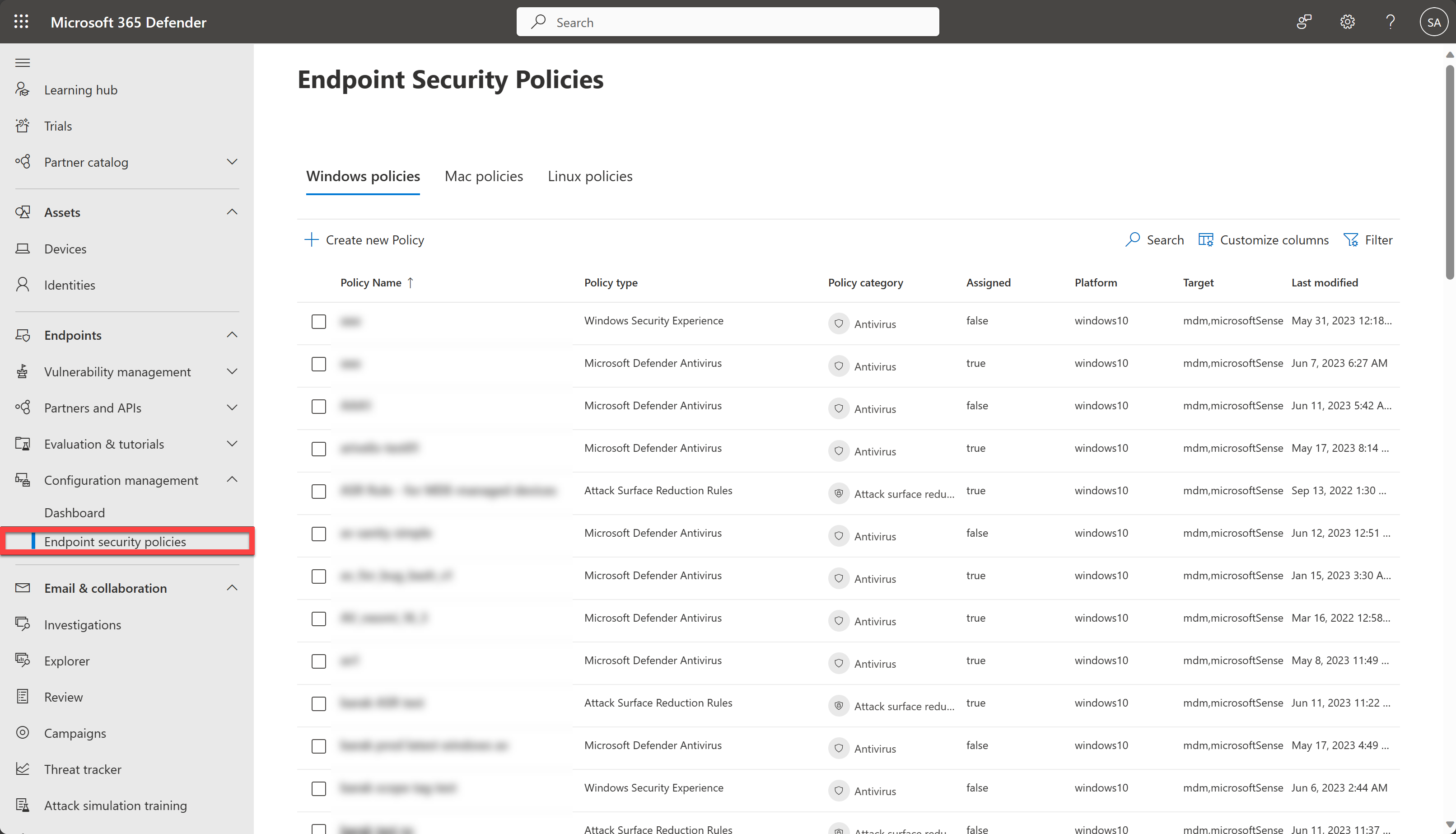

Политики безопасности конечных точек находятся в разделе Политикибезопасности конечных точекуправления>конфигурацией конечных> точек.

В следующем списке содержится краткое описание каждого типа политики безопасности конечной точки.

Антивирусная программа . Политики антивирусной программы помогают администраторам безопасности сосредоточиться на управлении дискретной группой параметров антивирусной программы для управляемых устройств.

Шифрование дисков . Профили шифрования дисков безопасности конечных точек ориентированы только на параметры, относящиеся к встроенному методу шифрования устройств, например FileVault или BitLocker. Это позволяет администраторам безопасности легко управлять параметрами шифрования дисков без необходимости перемещаться по узлу несвязанных параметров.

Брандмауэр. Используйте политику брандмауэра безопасности конечных точек в Intune, чтобы настроить встроенный брандмауэр устройств для устройств под управлением macOS и Windows 10/11.

Обнаружение и реагирование конечных точек. При интеграции Microsoft Defender для конечной точки с Intune используйте политики безопасности конечных точек для обнаружения и реагирования на конечные точки (EDR) для управления параметрами EDR и подключения устройств к Microsoft Defender для конечной точки.

Сокращение направлений атак. Если антивирусная программа Microsoft Defender используется на устройствах Windows 10/11, используйте политики безопасности Intune конечных точек для сокращения направлений атак, чтобы управлять этими параметрами на своих устройствах.

Создание политики безопасности конечной точки

Войдите на портал Microsoft Defender, используя по крайней мере роль администратора безопасности.

Выберите Конечные точкиУправление конфигурацией>Политики безопасности конечных> точек, а затем щелкните Создать политику.

Выберите платформу из раскрывающегося списка.

Выберите шаблон, а затем щелкните Создать политику.

На странице Основные сведения введите имя и описание профиля, а затем щелкните Далее.

На странице Параметры разверните каждую группу параметров и настройте параметры, которыми вы хотите управлять с помощью этого профиля.

Завершив настройку параметров, нажмите Далее.

На странице Назначения выберите группы, которые получают этот профиль.

Нажмите кнопку Далее.

На странице Проверка и создание нажмите кнопку Сохранить. Выбрав тип политики для созданного профиля, вы увидите новый профиль в списке.

Примечание.

Чтобы изменить теги область, необходимо перейти в центр администрирования Microsoft Intune.

Изменение политики безопасности конечной точки

Выберите новую политику и нажмите кнопку Изменить.

Выберите Параметры, чтобы развернуть список параметров конфигурации в политике. Вы не можете изменить параметры из этого представления, но можете просмотреть, как они настроены.

Чтобы изменить политику, выберите Изменить для каждой категории, в которой нужно внести изменения:

- Основы

- Параметры

- Задания

После внесения изменений нажмите кнопку Сохранить , чтобы сохранить изменения. Изменения в одной категории должны быть сохранены, прежде чем вы сможете вносить изменения в другие категории.

Проверка политик безопасности конечных точек

Чтобы убедиться, что политика успешно создана, выберите ее имя в списке политик безопасности конечных точек.

Примечание.

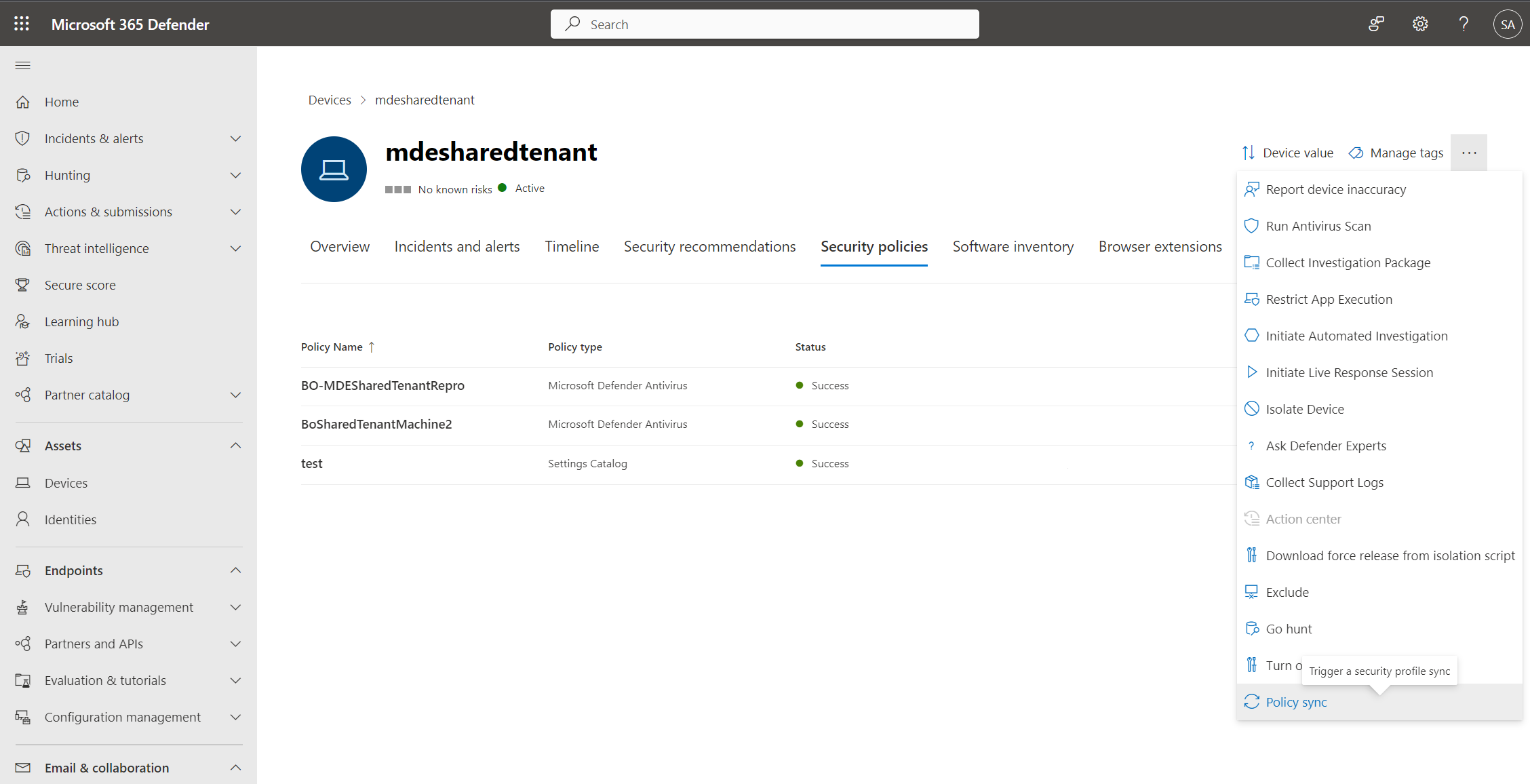

Чтобы политика достигла устройства, может потребоваться до 90 минут. Чтобы ускорить процесс, для устройств, управляемых Defender для конечной точки, в меню действий можно выбрать команду Синхронизация политик , чтобы она применялась примерно через 10 минут.

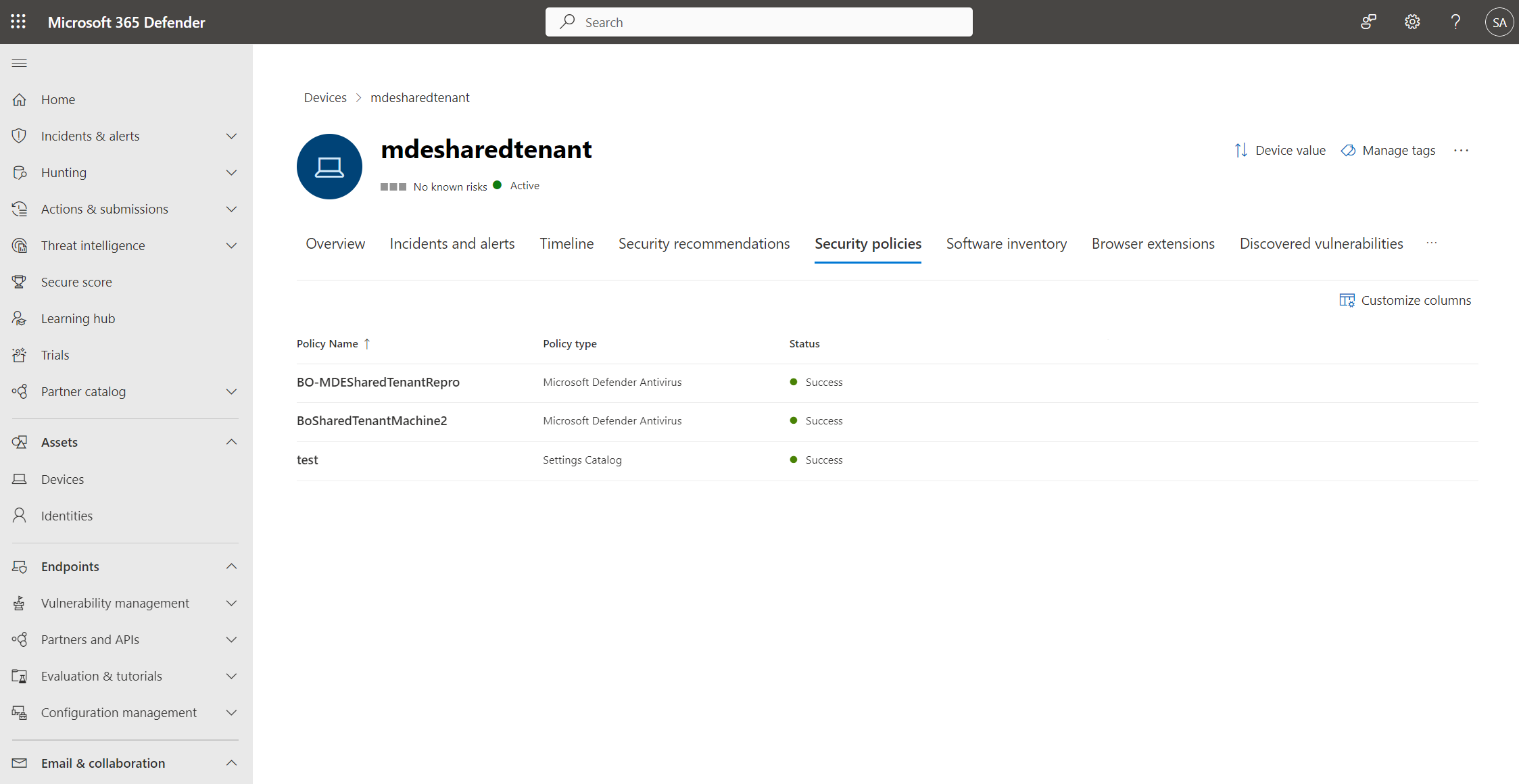

На странице политики отображаются сведения о состоянии политики. Вы можете просмотреть состояние политики, устройства, к которым она применяется, и назначенные группы.

Во время исследования можно также просмотреть вкладку Политики безопасности на странице устройства, чтобы просмотреть список политик, применяемых к конкретному устройству. Дополнительные сведения см. в разделе Исследование устройств.

Политики антивирусной программы для Windows и Windows Server

Защита в режиме реального времени (постоянная защита, сканирование в режиме реального времени):

| Описание | Параметры |

|---|---|

| Разрешить мониторинг в режиме реального времени | Разрешено |

| Направление сканирования в режиме реального времени | Мониторинг всех файлов (двунаправленный) |

| Разрешить мониторинг поведения | Разрешено |

| Разрешить защиту доступа | Разрешено |

| Защита от pua | Защита puA в |

Дополнительные сведения см. в разделе:

- Передовые технологии в основе антивирусной программы Microsoft Defender

- Включение и настройка постоянной защиты антивирусной программы Microsoft Defender

- Мониторинг поведения в антивирусной Microsoft Defender

- Обнаружение и блокировка потенциально нежелательных приложений

- Функции облачной защиты:

| Описание | Setting |

|---|---|

| Разрешить облачную защиту | Разрешено |

| Уровень блокировки облака | Высокая |

| Время ожидания расширенного облака | Настроено, 50 |

| Согласие на отправку примеров | Автоматическая отправка всех примеров |

Standard обновлений аналитики безопасности может занять несколько часов. Наша облачная служба защиты обеспечивает эту защиту за считанные секунды. Дополнительные сведения см. в статье Использование технологий следующего поколения в Microsoft Defender Антивирусная программа с помощью облачной защиты.

Сканирование:

| Описание | Setting |

|---|---|

| Разрешить сканирование Email | Разрешено |

| Разрешить сканирование всех скачанных файлов и вложений | Разрешено |

| Разрешить сканирование скриптов | Разрешено |

| Разрешить сканирование Архив | Разрешено |

| Разрешить сканирование сетевых файлов | Разрешено |

| Разрешить полное сканирование съемного диска | Разрешено |

| Разрешить полную проверку на сопоставленных сетевых дисках | Не разрешено |

| Максимальная глубина Архив | Не настроено |

| Максимальный размер Архив | Не настроено |

Дополнительные сведения см. в разделе Настройка Microsoft Defender параметров сканирования антивирусной программы.

Обновления аналитики безопасности:

| Описание | Setting |

|---|---|

| Интервал обновления подписи | Настроено, 4 |

| Резервный порядок обновления подписи | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Источники общих папок обновления подписи | Не настроено |

| Лимитное подключение Обновления | Запрещено (по умолчанию) |

| Канал Обновления аналитики безопасности | Не настроено |

Примечание.

Где: InternalDefinitionUpdateServer — это WSUS с Microsoft Defender разрешенными обновлениями антивирусной программы. MicrosoftUpdateServer — это Центр обновления Майкрософт (ранее клиентский компонент Центра обновления Windows). MMPC — это Microsoft Defender центр аналитики безопасности (WDSI, ранее Центр Майкрософт по защите от вредоносных программ). https://www.microsoft.com/en-us/wdsi/definitions

Дополнительные сведения см. в разделе:

- Microsoft Defender аналитика безопасности антивирусной программы и обновления продуктов

- Каналы обновления для обновлений аналитики безопасности

Обновления ядра:

| Описание | Setting |

|---|---|

| Канал Обновления движка | Не настроено |

Дополнительные сведения см. в статье Управление процессом постепенного развертывания для Microsoft Defender обновлений.

Обновления платформы:

| Описание | Setting |

|---|---|

| Канал Обновления платформы | Не настроено |

Дополнительные сведения см. в статье Управление процессом постепенного развертывания для Microsoft Defender обновлений.

Запланированное сканирование и проверка по запросу:

Общие параметры для запланированной проверки и проверки по запросу

| Описание | Setting |

|---|---|

| Проверка подписей перед запуском сканирования | Отключено (по умолчанию) |

| Рандомизация времени задачи расписания | Не настроено |

| Время рандомизации планировщика | Запланированные задачи не будут случайными |

| Средний коэффициент загрузки ЦП | Не настроено (по умолчанию, 50) |

| Включение низкого приоритета ЦП | Отключено (по умолчанию) |

| Отключение полной проверки при перехвате | Включено (по умолчанию) |

| Отключить быструю проверку при перехвате | Включено (по умолчанию) |

Ежедневная быстрая проверка

| Описание | Setting |

|---|---|

| Планирование времени быстрой проверки | 720 |

Примечание.

В этом примере быстрая проверка выполняется ежедневно на клиентах Windows в 12:00. (720). В этом примере мы используем время обеда, так как многие устройства в настоящее время отключены в нерабочее время (например, ноутбуки).

Еженедельная быстрая проверка или полная проверка

| Описание | Setting |

|---|---|

| Параметр сканирования | Быстрая проверка (по умолчанию) |

| Планирование дня проверки | Клиенты Windows: среда Серверы Windows: суббота |

| Планирование времени сканирования | Клиенты Windows: 1020 Серверы Windows: 60 |

Примечание.

В этом примере выполняется быстрая проверка клиентов Windows в среду в 17:00. (1020). А для Windows Server в субботу в 1:00. (60)

Дополнительные сведения см. в разделе:

- Настройка запланированного быстрого или полного сканирования антивирусной программы в Microsoft Defender

- Рекомендации по полной проверке антивирусной программы Microsoft Defender

Действие по умолчанию для серьезности угроз:

| Описание | Setting |

|---|---|

| Действие по исправлению угроз с высоким уровнем серьезности | Карантин |

| Действие по исправлению серьезных угроз | Карантин |

| Действие по исправлению угроз с низкой степенью серьезности | Карантин |

| Действие по исправлению угроз средней серьезности | Карантин |

| Описание | Setting |

|---|---|

| Количество дней для хранения очищенных вредоносных программ | Настроено, 60 |

| Разрешение доступа пользователей к пользовательскому интерфейсу | Дозволенный. Предоставление пользователям доступа к пользовательскому интерфейсу. |

Дополнительные сведения см. в разделе Настройка исправления для обнаружения антивирусной программы Microsoft Defender.

Исключения антивирусной программы:

Поведение слияния локального администратора:

Отключите параметры антивирусной программы локального администратора, такие как исключения, и задайте политики из Microsoft Defender для конечной точки Управление параметрами безопасности, как описано в следующей таблице.

| Описание | Setting |

|---|---|

| Отключение локального Администратор слияния | Отключение локального Администратор слияния |

| Описание | Setting |

|---|---|

| Исключенные расширения | Добавьте по мере необходимости для обхода ложноположительных срабатываний (FPs) и (или) устранения неполадок с высокой загрузкой ЦП в MsMpEng.exe |

| Исключенные пути | Добавьте по мере необходимости для обхода ложноположительных срабатываний (FPs) и (или) устранения неполадок с высокой загрузкой ЦП в MsMpEng.exe |

| Исключенные процессы | Добавьте по мере необходимости для обхода ложноположительных срабатываний (FPs) и (или) устранения неполадок с высокой загрузкой ЦП в MsMpEng.exe |

Дополнительные сведения см. в разделе:

- Запретить или разрешить пользователям локально изменять параметры политики Microsoft Defender антивирусной программы

- Настройка настраиваемых исключений для антивирусной программы Microsoft Defender

служба Microsoft Defender Core:

| Описание | Setting |

|---|---|

| Отключение интеграции с ECS core Service | Базовая служба Defender использует службу экспериментов и конфигурации (ECS) для быстрой доставки критически важных исправлений для конкретной организации. |

| Отключение телеметрии основной службы | Базовая служба Defender использует платформу OneDsCollector для быстрого сбора данных телеметрии. |

Дополнительные сведения см. в статье Общие сведения о службе Microsoft Defender Core.

Защита сети:

| Описание | Setting |

|---|---|

| Включение защиты сети | Включено (блочный режим) |

| Разрешить защиту сети на нижнем уровне | Защита сети включена в нижнем уровневом режиме. |

| Разрешить обработку datagram на Win Server | Обработка данных на Windows Server включена. |

| Отключение синтаксического анализа DNS через TCP | Синтаксический анализ DNS через TCP включен. |

| Отключение синтаксического анализа HTTP | Синтаксический анализ HTTP включен. |

| Отключение синтаксического анализа SSH | Синтаксический анализ SSH включен. |

| Отключение синтаксического анализа TLS | Синтаксический анализ TLS включен. |

| Включение приемника DNS | Включена воронка DNS. |

Дополнительные сведения см. в статье Использование защиты сети для предотвращения подключений к вредоносным или подозрительным сайтам.

- Завершив настройку параметров, нажмите Далее.

- На вкладке Назначения выберите Группа устройств или Группа пользователей или Все устройства или Все пользователи.

- Нажмите кнопку Далее.

- На вкладке Просмотр и создание проверьте параметры политики и нажмите кнопку Сохранить.

Правила сокращения направлений атак

Чтобы включить правила сокращения направлений атак (ASR) с помощью политик безопасности конечных точек, выполните следующие действия.

Войдите в Microsoft Defender XDR.

Перейдите в раздел Конечные точки Управление конфигурацией >> Политики > безопасности конечных точек Политики > Windows Создать новую политику.

Выберите Windows 10, Windows 11 и Windows Server в раскрывающемся списке Выбор платформы.

Выберите Правила сокращения направлений атак в раскрывающемся списке Выбор шаблона .

Нажмите Создать политику.

На странице Основные сведения введите имя и описание профиля. затем нажмите кнопку Далее.

На странице Параметры конфигурации разверните группы параметров и настройте параметры, которыми вы хотите управлять с помощью этого профиля.

Настройте политики на основе следующих рекомендуемых параметров:

Описание Setting Блокировка исполняемого содержимого из почтового клиента и веб-почты Блокировка Запретить Adobe Reader создавать дочерние процессы Блокировка Блокировать выполнение потенциально запутывающихся скриптов Блокировка Блокировать злоупотребление эксплуатируемыми уязвимыми подписанными драйверами (устройство) Блокировка Блокировка вызовов API Win32 из макросов Office Блокировка Блокировать выполнение исполняемых файлов, если они не соответствуют критериям распространенности, возраста или списка доверия Блокировка Запретить приложению Office для общения создавать дочерние процессы Блокировка Запретить всем приложениям Office создавать дочерние процессы Блокировка [ПРЕДВАРИТЕЛЬНАЯ ВЕРСИЯ] Блокировать использование скопированных или олицетворенных системных средств Блокировка Блокировка запуска скачаемого исполняемого содержимого в JavaScript или VBScript Блокировка Блокировка кражи учетных данных из подсистемы локального центра безопасности Windows Блокировка Блокировать создание веб-оболочки для серверов Блокировка Запрет приложениям Office создавать исполняемое содержимое Блокировка Блокировка недоверенных и неподписанных процессов, выполняемых с USB Блокировка Запрет приложений Office от внедрения кода в другие процессы Блокировка Блокировка сохраняемости с помощью подписки на события WMI Блокировка Использование расширенной защиты от программ-шантажистов Блокировка Блокировать создание процессов из команд PSExec и WMI Блокировать (если у вас есть Configuration Manager (ранее SCCM) или другие средства управления, использующие WMI, может потребоваться задать значение Аудит, а не Блокировать. [ПРЕДВАРИТЕЛЬНАЯ ВЕРСИЯ] Блокировка перезагрузки компьютера в безопасном режиме Блокировка Включение управляемого доступа к папкам Включено

Совет

Любое из правил может блокировать поведение, допустимое в организации. В таких случаях добавьте исключения для каждого правила с именем "Исключения только для уменьшения направлений атак". Кроме того, измените правило с Включено на Аудит , чтобы предотвратить нежелательные блокировки.

Дополнительные сведения см. в статье Общие сведения о развертывании правил сокращения направлений атак.

- Нажмите кнопку Далее.

- На вкладке Назначения выберите Группа устройств или Группа пользователей или Все устройства или Все пользователи.

- Нажмите кнопку Далее.

- На вкладке Просмотр и создание проверьте параметры политики и нажмите кнопку Сохранить.

Включение защиты от незаконного изменения

Войдите в Microsoft Defender XDR.

Перейдите в раздел Конечные точки Управление конфигурацией >> Политики > безопасности конечных точек Политики > Windows Создать новую политику.

Выберите Windows 10, Windows 11 и Windows Server в раскрывающемся списке Выбор платформы.

Выберите Интерфейс безопасности в раскрывающемся списке Выбор шаблона .

Нажмите Создать политику. Откроется страница Создание политики .

На странице Основные сведения введите имя и описание профиля в полях Имя и Описание соответственно.

Нажмите кнопку Далее.

На странице Параметры конфигурации разверните группы параметров.

В этих группах выберите параметры, которыми вы хотите управлять с помощью этого профиля.

Настройте политики для выбранных групп параметров, настроив их, как описано в следующей таблице:

Описание Setting TamperProtection (Device) Вкл.

Дополнительные сведения см. в разделе Защита параметров безопасности с помощью защиты от незаконного изменения.

Проверка сетевого подключения к Cloud Protection

Важно проверка, что сетевое подключение Cloud Protection работает во время тестирования на проникновение.

CMD (запуск от имени администратора)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Дополнительные сведения см. в статье Проверка облачной защиты с помощью средства cmdline.

Проверка версии обновления платформы

Последняя версия "Обновление платформы" Рабочий канал (GA) доступна в каталоге Центра обновления Майкрософт.

Чтобы проверка установленной версии "Обновление платформы", выполните следующую команду в PowerShell с правами администратора:

Get-MPComputerStatus | Format-Table AMProductVersion

Проверка версии обновления аналитики безопасности

Последняя версия "Security Intelligence Update" доступна в разделе Последние обновления аналитики безопасности для антивирусной программы Microsoft Defender и других вредоносных программ Майкрософт — портал для обнаружения угроз (Microsoft).

Чтобы проверка установленной версии "Обновление аналитики безопасности", выполните следующую команду в PowerShell с правами администратора:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Проверка версии обновления ядра

Последняя версия обновления ядра доступна в разделе Последние обновления аналитики безопасности для Microsoft Defender антивирусной программы и других вредоносных программ Майкрософт — портал для обнаружения угроз (Microsoft).

Чтобы проверка установленной версии обновления ядра, выполните следующую команду в PowerShell с правами администратора:

Get-MPComputerStatus | Format-Table AMEngineVersion

Если вы обнаружите, что параметры не действуют, может возникнуть конфликт. Сведения об устранении конфликтов см. в статье Устранение неполадок Microsoft Defender параметров антивирусной программы.

Для отправки ложноотрицательных данных (FN)

Сведения о том, как отправлять ложные отрицательные данные (FN), см. в разделе:

- Отправляйте файлы в Microsoft Defender для конечной точки, если у вас есть Microsoft XDR, Microsoft Defender для конечной точки P2/P1 или Microsoft Defender для бизнеса.

- Отправьте файлы для анализа, если у вас Microsoft Defender антивирусная программа.

См. также

Устранение неполадок с параметрами антивирусной программы Microsoft Defender

Устранение неполадок, Microsoft Defender аналитика антивирусной безопасности не обновляется

Устранение неполадок Обновления аналитики безопасности из источника Центра обновления Майкрософт

Устранение неполадок с правилами сокращения направлений атак

Устранение проблем производительности, связанных с защитой в реальном времени

Анализатор производительности для антивирусной Microsoft Defender