Передовые технологии в основе антивирусной программы Microsoft Defender

Область применения:

- Microsoft Defender XDR

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender для бизнеса

- Microsoft Defender для конечной точки (план 1)

- Антивирусная программа в Microsoft Defender

- Microsoft Defender для физических лиц

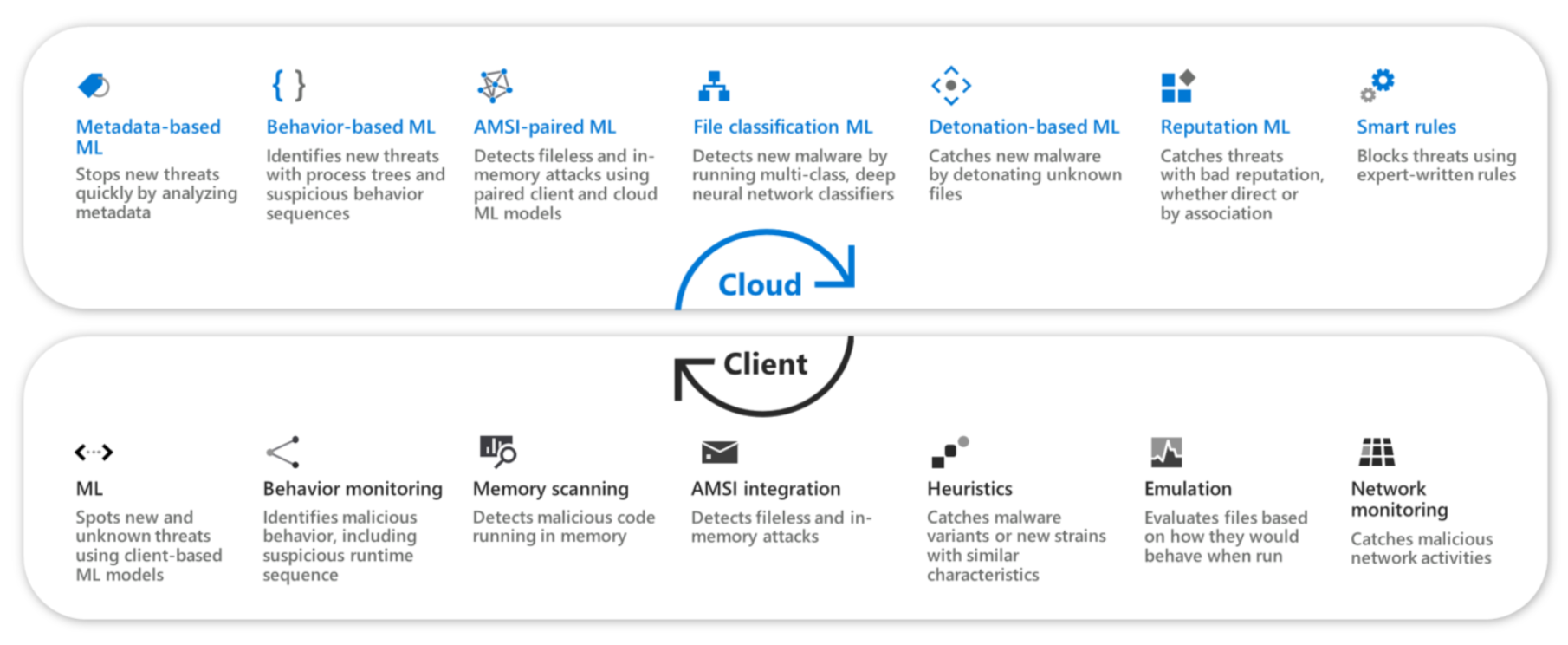

Microsoft Defender антивирусной программы и нескольких подсистем, которые позволяют использовать расширенные технологии обнаружения и предотвращения на капоте, чтобы обнаруживать и останавливать широкий спектр угроз и методов злоумышленников в нескольких точках, как показано на следующей схеме:

Многие из этих подсистем встроены в клиент и обеспечивают расширенную защиту от большинства угроз в режиме реального времени.

Эти механизмы защиты следующего поколения предоставляют лучшие в отрасли возможности обнаружения и блокировки и обеспечивают защиту:

- Точный. Угрозы, как общие, так и сложные, многие из которых предназначены для того, чтобы попытаться проскользнуть через защиту, обнаруживаются и блокируются.

- В режиме реального времени. Угрозы не могут попасть на устройства, останавливаться в режиме реального времени при первом появлении или обнаруживаться и устраняться в минимально возможное время (обычно в течение нескольких миллисекундах).

- Интеллектуальный. Благодаря силе облака, машинного обучения (ML) и ведущей в отрасли оптической технологии Майкрософт защита дополняется и делается еще более эффективной против новых и неизвестных угроз.

Гибридное обнаружение и защита

антивирусная программа Microsoft Defender обеспечивает гибридное обнаружение и защиту. Это означает, что обнаружение и защита в первую очередь выполняются на клиентском устройстве и работают с облаком для новых развивающихся угроз, что приводит к более быстрому и эффективному обнаружению и защите.

Когда клиент сталкивается с неизвестными угрозами, он отправляет метаданные или сам файл в облачную службу защиты, где более сложные средства защиты изучают новые угрозы на лету и интегрируют сигналы из нескольких источников.

| На клиенте | В облаке |

|---|---|

|

Подсистема машинного обучения (ML) Набор легких моделей машинного обучения делает вердикт в миллисекундах. К этим моделям относятся специализированные модели и функции, созданные для определенных типов файлов, которыми часто злоупотребляют злоумышленники. Примерами являются модели, созданные для переносимых исполняемых (PE) файлов, PowerShell, макросов Office, JavaScript, PDF-файлов и многого другого. |

Подсистема машинного обучения на основе метаданных Специализированные модели машинного обучения, в том числе модели, относящиеся к типу файлов, модели с конкретными функциями и монотонные модели, защищенные злоумышленниками, анализируют описание подозрительных файлов, отправленных клиентом. Классификаторы ансамблей с накоплением объединяют результаты этих моделей, чтобы в режиме реального времени принимать вердикт о том, чтобы разрешить или заблокировать предварительное выполнение файлов. |

|

Подсистема мониторинга поведения Подсистема мониторинга поведения отслеживает потенциальные атаки после выполнения. Он наблюдает за поведением процесса, включая последовательность поведения во время выполнения, для выявления и блокирования определенных типов действий на основе предопределенных правил. |

Подсистема машинного обучения на основе поведения Последовательности подозрительного поведения и расширенные методы атак отслеживаются на клиенте как триггеры для анализа поведения дерева процессов с помощью моделей облачного машинного обучения в режиме реального времени. Отслеживаемые методы атаки охватывают цепочку атак: от эксплойтов, повышения прав и сохраняемости вплоть до бокового перемещения и кражи. |

|

Модуль сканирования памяти Этот модуль сканирует пространство памяти, используемое выполняющимся процессом, чтобы выявить вредоносное поведение, которое может скрываться путем запутывания кода. |

Модуль машинного обучения, связанный с интерфейсом проверки антивредоносных программ (AMSI) Пары клиентских и облачных моделей выполняют расширенный анализ поведения скриптов перед и после выполнения, чтобы перехватывать сложные угрозы, такие как атаки без файлов и атаки в памяти. Эти модели включают пару моделей для каждого из рассматриваемых обработчиков сценариев, включая PowerShell, JavaScript, VBScript и макросы Office VBA. Интеграция включает вызовы динамического содержимого и (или) инструментирование поведения в обработчиках сценариев. |

|

Подсистема интеграции AMSI Подсистема глубокой интеграции с приложением позволяет обнаруживать атаки без файлов и атак в памяти с помощью AMSI, преодолевая запутывание кода. Эта интеграция блокирует вредоносное поведение сценариев на стороне клиента. |

Подсистема машинного обучения классификации файлов Многоклассовые классификаторы глубоких нейронных сетей проверяют полное содержимое файлов и обеспечивают дополнительный уровень защиты от атак, требующих дополнительного анализа. Подозрительные файлы хранятся при запуске и отправляются в облачную службу защиты для классификации. В течение нескольких секунд модели глубокого обучения с полным содержимым создают классификацию и отвечают клиенту, чтобы разрешить или заблокировать файл. |

|

Механизм эвристики Эвристические правила определяют характеристики файлов, которые имеют сходство с известными вредоносными характеристиками для перехвата новых угроз или измененных версий известных угроз. |

Подсистема машинного обучения на основе детонации Подозрительные файлы детонируются в песочнице. Классификаторы глубокого обучения анализируют наблюдаемое поведение для блокировки атак. |

|

Подсистема эмуляции Подсистема эмуляции динамически распаковывает вредоносные программы и проверяет, как они будут вести себя во время выполнения. Динамическая эмуляция содержимого и сканирование поведения во время эмуляции и содержимое памяти в конце эмуляции побеждают упаковщиков вредоносных программ и предоставляют поведение полиморфных вредоносных программ. |

Подсистема репутационного машинного обучения Источники и модели репутации экспертов по доменам со всей корпорации Майкрософт запрашиваются для блокировки угроз, связанных с вредоносными или подозрительными URL-адресами, доменами, электронными письмами и файлами. Источники включают SmartScreen Защитника Windows для моделей репутации URL-адресов и Defender для Office 365 для экспертных знаний вложения электронной почты, среди других служб Майкрософт через Microsoft Intelligent Security Graph. |

|

Подсистема сети Сетевые действия проверяются для выявления и остановки вредоносных действий, исходящих от угроз. |

Подсистема интеллектуальных правил Экспертные интеллектуальные правила определяют угрозы на основе опыта исследователя и коллективного знания об угрозах. |

|

Модуль сканирования CommandLine Перед выполнением этот модуль сканирует командные строки всех процессов. Если командная строка для процесса признана вредоносной, выполнение блокируется. |

Подсистема машинного обучения CommandLine Несколько расширенных моделей машинного обучения сканируют подозрительные командные строки в облаке. Если командная строка является вредоносной, облако отправляет клиенту сигнал, чтобы заблокировать запуск соответствующего процесса. |

Дополнительные сведения см. в статье Microsoft 365 Defender демонстрирует 100-процентную защиту в 2023 MITRE Engenuity ATT&CK® Evaluations: Enterprise.

Как защита нового поколения работает с другими возможностями Defender для конечной точки

Вместе с сокращением направлений атак, которое включает в себя расширенные возможности, такие как аппаратная изоляция, управление приложениями, защита от эксплойтов, защита сети, управляемый доступ к папкам, правила сокращения направлений атак и брандмауэр сети, подсистемы защиты следующего поколения обеспечивают Microsoft Defender для конечной точкипредварительные возможности, чтобы остановить атаки, прежде чем они смогут проникнуть в устройства и компрометировать сети.

В рамках решения Майкрософт для глубокой защиты эти подсистемы превосходят Microsoft Defender для конечной точки унифицированной защиты конечных точек, где антивирусное обнаружение и другие возможности защиты нового поколения обогащают обнаружение конечных точек и реагирование на них, автоматическое исследование и исправление, расширенную охоту. контроль угроз и уязвимостей, управляемая служба охоты на угрозы и другие возможности.

Эти средства защиты еще больше усиливаются за счет Microsoft Defender XDR, комплексного решения майкрософт для обеспечения безопасности на современном рабочем месте. Благодаря обмену сигналами и оркестрации исправлений в технологиях безопасности Корпорации Майкрософт Microsoft Defender XDR защищает удостоверения, конечные точки, электронную почту и данные, приложения и инфраструктуру.

Защита памяти и сканирование памяти

Антивирусная программа Microsoft Defender (MDAV) обеспечивает защиту памяти с помощью различных подсистем:

| Клиент | Облако |

|---|---|

| Мониторинг поведения | Машинное обучение на основе поведения |

| Интеграция интерфейса проверки антивредоносных программ (AMSI) | Машинное обучение, связанное с AMSI |

| Эмуляция | Машинное обучение на основе детонации |

| Сканирование памяти | Н/Д |

Дополнительный уровень, помогающий предотвратить атаки на основе памяти, заключается в использовании правила сокращения направлений атаки (ASR), которое запрещает приложениям Office внедрять код в другие процессы. Дополнительные сведения см. в статье Запрет приложений Office внедрять код в другие процессы.

Вопросы и ответы

Сколько вредоносных программ Microsoft Defender блокировки антивирусной программы в месяц?

Пять миллиардов угроз на устройствах каждый месяц.

Как помогает Microsoft Defender антивирусная защита памяти?

Сведения об одном из способов Microsoft Defender помогает защита отражающих атак на память, см. в статье Обнаружение отражающей загрузки DLL с помощью Защитника Windows для конечной точки.

Все ли вы сосредоточены на обнаружении и предотвращении в одной конкретной географической области?

Нет, мы находимся во всех географических регионах (Америка, EMEA и APAC).

Вы все сосредоточены на конкретных отраслях?

Мы сосредоточены на каждой отрасли.

Требуется ли для обнаружения и защиты специалист-аналитик?

Когда вы тестируете ручкой, вы должны требовать, когда ни один аналитик не занимается обнаружением и защитой, чтобы увидеть, насколько реальная эффективность антивирусной подсистемы (prebreach) действительно является, и отдельный, где человеческие аналитики занимаются. Вы можете добавить Эксперты по Microsoft Defender для XDR управляемую расширенную службу обнаружения и реагирования для расширения soC.

Непрерывное итеративное улучшение каждого из этих ядер будет все более эффективным при перехвате последних штаммов вредоносных программ и методов атак. Эти улучшения отображаются в согласованных высших оценках в отраслевых тестах, но, что более важно, они преобразуются в угрозы и вспышки вредоносных программ остановлены и больше клиентов защищены.