Включение облачной защиты в антивирусной Microsoft Defender

Область применения:

- Антивирусная программа в Microsoft Defender

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

Платформы

- Windows

Облачная защита в Microsoft Defender Антивирусная программа обеспечивает точную защиту в режиме реального времени и интеллектуальную защиту. Защита облака должна быть включена по умолчанию.

Примечание.

Защита от незаконного изменения помогает предотвратить изменение защиты облака и других параметров безопасности. В результате при включении защиты от незаконного изменения все изменения, внесенные в параметры, защищенные от незаконного изменения, игнорируются. Если необходимо внести изменения в устройство и эти изменения блокируются защитой от незаконного изменения, рекомендуется использовать режим устранения неполадок , чтобы временно отключить защиту от незаконного изменения на устройстве. Обратите внимание, что после завершения режима устранения неполадок все изменения, внесенные в параметры, защищенные от незаконного изменения, возвращаются в настроенное состояние.

Почему следует включить облачную защиту

Microsoft Defender антивирусная облачная защита помогает защититься от вредоносных программ в конечных точках и в сети. Мы рекомендуем оставить облачную защиту включенной, так как некоторые функции безопасности и возможности в Microsoft Defender для конечной точки работать только при включенной облачной защите.

В следующей таблице перечислены функции и возможности, зависящие от облачной защиты.

| Функция и возможность | Требование к подписке | Описание |

|---|---|---|

|

Проверка метаданных в облаке. Облачная служба антивирусной программы Microsoft Defender использует модели машинного обучения в качестве дополнительного уровня защиты. Эти модели машинного обучения включают метаданные, поэтому при обнаружении подозрительного или вредоносного файла проверяется его метаданные. Дополнительные сведения см. в статье Блог. Знакомство с передовыми технологиями, которые лежит в основе защиты Microsoft Defender для конечной точки следующего поколения. |

Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

|

Облачная защита и отправка примеров. Файлы и исполняемые файлы можно отправлять в облачную службу антивирусной программы Microsoft Defender для детонации и анализа. Автоматическая отправка примеров зависит от облачной защиты, хотя ее также можно настроить как автономный параметр. Дополнительные сведения см. в статье Защита от облака и отправка примеров в Microsoft Defender Антивирусная программа. |

Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

|

Защита от незаконного изменения. Защита от незаконного изменения помогает защититься от нежелательных изменений параметров безопасности вашей организации. Дополнительные сведения см. в статье Защита параметров безопасности с помощью защиты от незаконного изменения. |

Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

|

Блокировка при первом появлении Блокировать с первого взгляда обнаруживает новые вредоносные программы и блокирует его в течение нескольких секунд. При обнаружении подозрительного или вредоносного файла блокируйте возможности с первого взгляда, запрашивая серверную часть облачной защиты и применяя эвристические методы, машинное обучение и автоматический анализ файла, чтобы определить, является ли он угрозой. Дополнительные сведения см. в статье Что такое "блокировка с первого взгляда"? |

Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

|

Экстренные обновления подписей. При обнаружении вредоносного содержимого развертываются экстренные обновления сигнатур и исправления. Вместо того чтобы ждать следующего регулярного обновления, вы можете получить эти исправления и обновления в течение нескольких минут. Дополнительные сведения об обновлениях см. в статье Microsoft Defender Антивирусная программа для аналитики безопасности и обновления продуктов. |

Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

|

Обнаружение и ответ конечной точки (EDR) в блочном режиме. EDR в режиме блокировки обеспечивает дополнительную защиту, если Microsoft Defender антивирусная программа не является основным антивирусным продуктом на устройстве. EDR в блочном режиме исправляет артефакты, найденные во время проверок, созданных EDR, которые могли пропустить основное антивирусное решение сторонних разработчиков. Если этот параметр включен для устройств с Microsoft Defender Антивирусная программа в качестве основного антивирусного решения, EDR в блочном режиме предоставляет дополнительное преимущество автоматического исправления артефактов, обнаруженных во время проверок, созданных EDR. Дополнительные сведения см. в разделе EDR в блочном режиме. |

Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

|

Правила сокращения направлений атак. Правила ASR — это интеллектуальные правила, которые можно настроить для защиты от вредоносных программ. Для обеспечения полной работы некоторых правил требуется включить облачную защиту. К этим правилам относятся следующие: — Блокировать выполнение исполняемых файлов, если они не соответствуют критериям распространенности, возраста или списка доверия. — Использование расширенной защиты от программ-шантажистов — запретить запуск ненадежных программ со съемных дисков Дополнительные сведения см. в статье Использование правил сокращения направлений атак для предотвращения заражения вредоносными программами. |

Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

|

Индикаторы компрометации (IoCs). В Defender для конечной точки ioCs можно настроить для определения обнаружения, предотвращения и исключения сущностей. Примеры: Индикаторы "Разрешить" можно использовать для определения исключений для антивирусных проверок и действий по исправлению. Индикаторы "Оповещение и блокировка" можно использовать для предотвращения выполнения файлов или процессов. Дополнительные сведения см. в статье Создание индикаторов. |

Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) |

Методы настройки облачной защиты

Вы можете включить или отключить облачную защиту Microsoft Defender антивирусной программы с помощью одного из нескольких методов, например:

Вы также можете использовать Configuration Manager. Кроме того, вы можете включить или отключить облачную защиту на отдельных конечных точках с помощью приложения Безопасность Windows.

Дополнительные сведения о конкретных требованиях к сетевому подключению для обеспечения возможности подключения конечных точек к службе облачной защиты см. в статье Настройка и проверка сетевых подключений.

Примечание.

В Windows 10 и Windows 11 нет никакой разницы между основными и расширенными параметрами отчетов, описанными в этой статье. Это устаревшее различие, и выбор любого из параметров приводит к тому же уровню облачной защиты. Нет никакой разницы в типе или объеме информации, к которой предоставляется доступ. Дополнительные сведения о том, что мы собираем, см. в Заявлении о конфиденциальности Майкрософт.

Использование Microsoft Intune для включения облачной защиты

Перейдите в центр администрирования Intune (https://intune.microsoft.com) и выполните вход.

ВыберитеАнтивирусная программадля обеспечения безопасности конечных> точек.

В разделе Политики антивирусной программы выберите существующую политику или нажмите кнопку + Создать политику.

Задача Действия Создание новой политики 1. Для параметра Платформа выберите Windows.

2. В поле Профиль выберите Microsoft Defender Антивирусная программа.

3. На странице Основные сведения укажите имя и описание политики, а затем нажмите кнопку Далее.

4. В разделе Defender найдите Разрешить облачную защиту и задайте для него значение Разрешено.

5. Прокрутите вниз до пункта Отправка образцов согласие и выберите один из следующих параметров:

- Автоматическая отправка всех примеров

- Автоматическая отправка безопасных примеров

6. На шаге Теги области, если ваша организация использует теги область, выберите нужные теги и нажмите кнопку Далее.

7. На шаге Назначения выберите группы, пользователей или устройства, к которым вы хотите применить эту политику, а затем нажмите кнопку Далее.

8. На шаге Проверка и создание просмотрите параметры политики и нажмите кнопку Создать.Изменение существующей политики 1. Выберите политику, которую нужно изменить.

2. В разделе Параметры конфигурации выберите Изменить.

3. В разделе Defender найдите Разрешить облачную защиту и задайте для него значение Разрешено.

4. Прокрутите вниз до пункта Отправка образцов согласие и выберите один из следующих параметров:

- Автоматическая отправка всех примеров

- Автоматическая отправка безопасных примеров

5. Выберите Проверить и сохранить.

Совет

Дополнительные сведения о параметрах антивирусной программы Microsoft Defender в Intune см. в статье Антивирусная политика для защиты конечных точек в Intune.

Использование групповая политика для включения облачной защиты

На устройстве управления групповая политика откройте консоль управления групповая политика, щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите изменить.

В Редактор управления групповая политика перейдите в раздел Конфигурация компьютера.

Выберите Административные шаблоны.

Разверните дерево до компонентов> Windows Microsoft Defender Антивирусная программа > MAPS

Примечание.

Параметры MAPS равны облачной защите.

Дважды щелкните Присоединиться к Microsoft MAPS. Убедитесь, что параметр включен и имеет значение Basic MAPS или Advanced MAPS. Нажмите OK.

Вы можете отправить базовую или дополнительную информацию об обнаружении программного обеспечения:

Basic MAPS. Базовый членский состав отправляет в корпорацию Майкрософт основную информацию о вредоносных программах и потенциально нежелательных программах, обнаруженных на вашем устройстве. Сведения о том, откуда поступило программное обеспечение (например, URL-адреса и частичные пути), действия, предпринятые для устранения угрозы, а также сведения о том, были ли выполнены эти действия.

Advanced MAPS. Помимо основных сведений, расширенное членство отправляет подробные сведения о вредоносных программах и потенциально нежелательных программах, включая полный путь к программному обеспечению, а также подробные сведения о том, как программное обеспечение повлияло на ваше устройство.

Дважды щелкните Отправить примеры файлов, если требуется дальнейший анализ. Убедитесь, что для первого параметра задано значение Включено , а для остальных — одно из следующих:

- Отправка безопасных примеров (1)

- Отправка всех примеров (3)

Примечание.

Параметр Отправить безопасные примеры (1) означает, что большинство примеров отправляются автоматически. Файлы, которые, скорее всего, содержат личную информацию, запрашивают у пользователя дополнительное подтверждение. Установка параметра Always Prompt (0) снижает состояние защиты устройства. Если установить для параметра значение Никогда не отправлять (2), функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

Нажмите OK.

Включение облачной защиты с помощью командлетов PowerShell

Следующие командлеты могут включить облачную защиту:

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Дополнительные сведения об использовании PowerShell с антивирусной программой Microsoft Defender см. в статье Использование командлетов PowerShell для настройки и запуска Microsoft Defender антивирусных и Microsoft Defender антивирусных командлетов. Поставщик служб CSP политики — Defender также содержит дополнительные сведения, в частности, на -SubmitSamplesConsent.

Важно!

Можно задать для параметра -SubmitSamplesConsent значение SendSafeSamples (по умолчанию, рекомендуемый параметр), NeverSend, или AlwaysPrompt.

Этот SendSafeSamples параметр означает, что большинство примеров отправляются автоматически. Файлы, которые, скорее всего, содержат личную информацию, приводят к запросу на продолжение пользователя и требуют подтверждения.

Параметры NeverSend и AlwaysPrompt снижают уровень защиты устройства. Кроме того, этот параметр означает, NeverSend что функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

Включение облачной защиты с помощью инструкции по управлению Windows (WMI)

Используйте метод Set класса MSFT_MpPreference для следующих свойств:

MAPSReporting

SubmitSamplesConsent

Дополнительные сведения о допустимых параметрах см. в разделе API WMIv2 в Защитнике Windows.

Включение облачной защиты для отдельных клиентов с помощью приложения Безопасность Windows

Примечание.

Если параметр Настроить локальное переопределение параметра для создания отчетов Microsoft MAPS групповая политика имеет значение Отключено, то параметры облачной защиты в параметрах Windows будут неактивны и неактивны. Изменения, внесенные с помощью объекта групповая политика, должны быть сначала развернуты в отдельных конечных точках, прежде чем параметр будет обновлен в параметрах Windows.

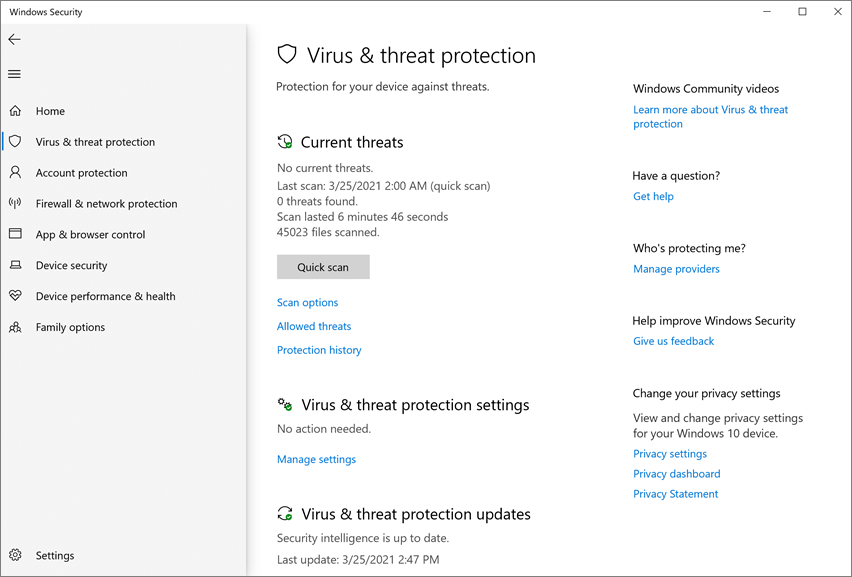

Откройте приложение Безопасность Windows, щелкнув значок щита на панели задач или выполнив поиск Безопасность Windows в меню "Пуск".

Выберите плитку Антивирусная & защита от угроз (или значок щита в строке меню слева), а затем в разделе Параметры защиты от угроз & вирусов выберите Управление параметрами.

Убедитесь, что облачная защита и автоматическая отправка примеров переключились в положение Включено.

Примечание.

Если автоматическая отправка примеров настроена с помощью групповая политика, параметр становится серым и недоступен.

См. также

Использование облачной защиты Майкрософт в антивирусной Microsoft Defender

Configuration Manager: Microsoft Defender для конечной точки

Использование командлетов PowerShell для управления антивирусной программой в Microsoft Defender

Совет

Если вам нужны сведения об антивирусной программе для других платформ, см.:

- Установка параметров Microsoft Defender для конечной точки в macOS

- Microsoft Defender для конечной точки на Mac

- Параметры антивирусной политики macOS для антивирусной программы Microsoft Defender для Intune

- Установите параметры Microsoft Defender для конечной точки в Linux.

- Microsoft Defender для конечной точки в Linux

- Настройка функций Defender для конечной точки на Android

- Настройка защитника Майкрософт для конечной точки на функциях iOS

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.