Защита от облака и отправка примеров на Microsoft Defender Antivirus

Область применения:

- Microsoft Defender для конечной точки план 1 и план 2

- Microsoft Defender для конечной точки для серверов

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

- macOS

- Linux

- Windows Server

антивирусная программа Microsoft Defender использует множество интеллектуальных механизмов для обнаружения вредоносных программ. Одной из самых мощных возможностей является возможность применять возможности облака для обнаружения вредоносных программ и выполнения быстрого анализа. Облачная защита и автоматическая отправка примеров работают вместе с антивирусной программой Microsoft Defender для защиты от новых и возникающих угроз.

При обнаружении подозрительного или вредоносного файла пример отправляется в облачную службу для анализа, в то время как Microsoft Defender антивирусная программа блокирует файл. Как только будет принято решение, что происходит быстро, файл либо освобождается, либо блокируется Microsoft Defender антивирусной программой.

В этой статье представлен обзор облачной защиты и автоматической отправки примеров на сайте Microsoft Defender Antivirus. Дополнительные сведения об облачной защите см. в статье Защита облака и антивирусная программа Microsoft Defender.

Совместная работа облачной защиты и отправки примеров

Чтобы понять, как облачная защита работает вместе с примерами отправки, полезно понять, как Defender для конечной точки защищает от угроз. Microsoft Intelligent Security Graph отслеживает данные об угрозах из обширной сети датчиков. Корпорация Майкрософт выполняет распределение облачных моделей машинного обучения, которые могут оценивать файлы на основе сигналов от клиента и обширной сети датчиков и данных в графе интеллектуальной безопасности. Такой подход позволяет Defender для конечной точки блокировать многие никогда ранее невидимые угрозы.

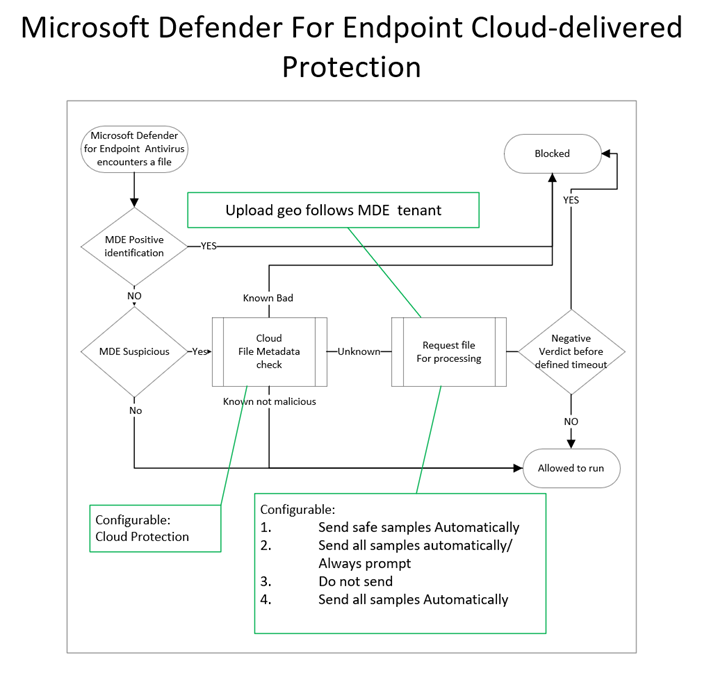

На следующем рисунке показан поток облачной защиты и отправки примера с помощью антивирусной программы Microsoft Defender:

Microsoft Defender антивирусная и облачная защита автоматически блокируют большинство новых, никогда ранее не встречаемых угроз на первый взгляд, используя следующие методы:

Упрощенные клиентские модели машинного обучения, блокирующие новые и неизвестные вредоносные программы.

Локальный анализ поведения, остановка атак на основе файлов и атак без файлов.

Высокоточная антивирусная программа, обнаруживающая распространенные вредоносные программы с помощью универсальных и эвристических методов.

Расширенная облачная защита предоставляется в случаях, когда антивирусная программа Microsoft Defender, запущенная на конечной точке, требует больше аналитики для проверки намерения подозрительного файла.

Если Microsoft Defender антивирусная программа не может сделать четкое определение, метаданные файлов отправляются в облачную службу защиты. Часто в миллисекундах облачная служба защиты может на основе метаданных определить, является ли файл вредоносным или не является угрозой.

- Облачный запрос метаданных файла может быть результатом поведения, метки веб-сайта или других характеристик, когда не определен четкий вердикт.

- Отправляются небольшие полезные данные метаданных с целью достижения вердикта о вредоносной программе или не угрозе. Метаданные не включают персональные данные, такие как персональные данные. Такие сведения, как имена файлов, хэшируются.

- Может быть синхронным или асинхронным. Для синхронного файла не открывается до тех пор, пока облако не вынесет вердикт. В асинхронном режиме файл открывается, пока облачная защита выполняет свой анализ.

- Метаданные могут включать атрибуты PE, статические атрибуты файлов, динамические и контекстные атрибуты и многое другое (см. примеры метаданных, отправляемых в облачную службу защиты).

Если после изучения метаданных Microsoft Defender антивирусная облачная защита не может прийти к окончательному вердикту, она может запросить образец файла для дальнейшего изучения. Этот запрос учитывает конфигурацию параметров для отправки примера, как описано в следующей таблице:

Setting Описание Автоматическая отправка безопасных примеров — Безопасные примеры считаются примерами, которые обычно не содержат данные личных сведений. .batНапример, ,.scr,.dllи.exe.

— Если файл, скорее всего, будет содержать личные данные, пользователь получает запрос на разрешение отправки примера файла.

— Этот параметр является конфигурацией по умолчанию в Windows, macOS и Linux.Всегда запрашивать — Если это настроено, пользователю всегда будет предложено предоставить согласие перед отправкой файла.

— Этот параметр недоступен в облачной защите macOS и Linux.Автоматическая отправка всех примеров — Если настроено, все примеры отправляются автоматически.

— Если вы хотите, чтобы примеры отправки включали макросы, внедренные в документы Word, необходимо выбрать отправить все примеры автоматически.

— Параметр "Отправить все примеры автоматически" эквивалентен параметру "Все" в политике macOS.Не отправлять — предотвращает блокировку при первом взгляде на основе анализа примера файла.

— Параметр "Не отправлять" эквивалентен параметру "Отключено" в политике macOS и параметру "Нет" в политике Linux.

— метаданные отправляются для обнаружения, даже если отправка примера отключена.После отправки файлов в облачную защиту отправленные файлы можно сканировать, детонировать и обрабатывать с помощью моделей машинного обученияанализа больших данных, чтобы выработать вердикт. Отключение облачной защиты ограничивает анализ только тем, что клиент может предоставить с помощью локальных моделей машинного обучения и аналогичных функций.

Важно!

Блокировка при первом взгляде (BAFS) обеспечивает детонацию и анализ, чтобы определить, является ли файл или процесс безопасным. BAFS может на мгновение отложить открытие файла до вынесения вердикта. При отключении отправки примеров BAFS также отключается, а анализ файлов ограничивается только метаданными. Рекомендуется оставить отправку примеров и BAFS включенными. Дополнительные сведения см. в статье Что такое "блокировка с первого взгляда"?

Уровни защиты облака

Защита облака включена по умолчанию в Microsoft Defender Антивирусная программа. Мы рекомендуем оставить облачную защиту включенной, хотя вы можете настроить уровень защиты для вашей организации. См. статью Указание облачного уровня защиты для антивирусной программы Microsoft Defender.

Параметры отправки примеров

Помимо настройки уровня защиты облака, можно настроить параметры отправки примеров. Вы можете выбрать один из нескольких вариантов:

- Автоматическая отправка безопасных примеров (поведение по умолчанию)

- Автоматическая отправка всех примеров

- Не отправлять примеры

Совет

Использование параметра Send all samples automatically обеспечивает более высокую безопасность, так как фишинговые атаки используются для большого количества первоначальных атак доступа.

Сведения о параметрах конфигурации с помощью Intune, Configuration Manager, групповая политика или PowerShell см. в статье Включение облачной защиты на Microsoft Defender Антивирусная программа.

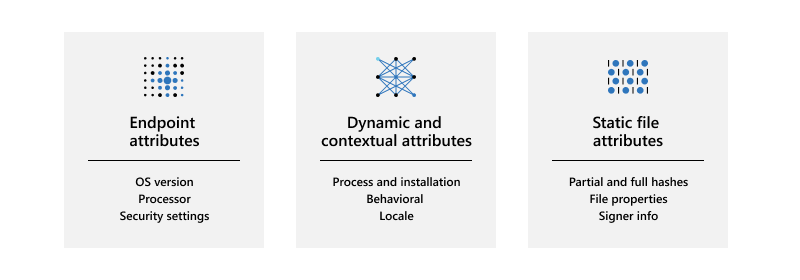

Примеры метаданных, отправляемых в облачную службу защиты

В следующей таблице приведены примеры метаданных, отправляемых для анализа облачной защитой.

| Тип | Атрибут |

|---|---|

| Атрибуты компьютера | OS version Processor Security settings |

| Динамические и контекстные атрибуты |

Обработка и установка ProcessName ParentProcess TriggeringSignature TriggeringFile Download IP and url HashedFullPath Vpath RealPath Parent/child relationships Поведение Connection IPs System changes API calls Process injection Locale Locale setting Geographical location |

| Атрибуты статического файла |

Частичные и полные хэши ClusterHash Crc16 Ctph ExtendedKcrcs ImpHash Kcrc3n Lshash LsHashs PartialCrc1 PartialCrc2 PartialCrc3 Sha1 Sha256 Свойства File FileName FileSize Сведения о подписывшем AuthentiCodeHash Issuer IssuerHash Publisher Signer SignerHash |

Примеры обрабатываются как данные клиента

Если вам интересно, что происходит с образцами отправки, Defender для конечной точки обрабатывает все примеры файлов как данные клиента. Корпорация Майкрософт учитывает как географические параметры, так и варианты хранения данных, выбранные организацией при подключении к Defender для конечной точки.

Кроме того, Defender для конечной точки получил несколько сертификатов соответствия, что свидетельствует о постоянном соблюдении сложного набора средств контроля соответствия:

- ISO 27001

- ISO 27018

- SOC I, II, III

- PCI

Дополнительные сведения см. в следующих источниках:

- Предложения по соответствию требованиям Azure

- Service Trust Portal

- Microsoft Defender для конечной точки хранения данных и конфиденциальности

Другие примеры сценариев отправки файлов

Существует еще два сценария, в которых Defender для конечной точки может запросить пример файла, который не связан с облачной защитой в Microsoft Defender антивирусной программы. Эти сценарии описаны в следующей таблице:

| Сценарий | Описание |

|---|---|

| Сбор примеров файлов вручную на портале Microsoft Defender | При подключении устройств к Defender для конечной точки можно настроить параметры обнаружения конечных точек и реагирования (EDR). Например, существует параметр для включения образцов коллекций с устройства, который можно легко спутать с параметрами отправки примеров, описанными в этой статье. Параметр EDR управляет сбором примеров файлов с устройств при запросе на портале Microsoft Defender и зависит от уже установленных ролей и разрешений. Этот параметр может разрешить или заблокировать сбор файлов из конечной точки для таких функций, как глубокий анализ на портале Microsoft Defender. Если этот параметр не настроен, по умолчанию включается сбор примеров. Сведения о параметрах конфигурации Defender для конечной точки см. в статье Средства и методы подключения для Windows 10 устройств в Defender для конечной точки. |

| Автоматическое исследование и анализ содержимого ответов | При выполнении автоматических исследований на устройствах (при настройке для автоматического запуска в ответ на оповещение или вручную) файлы, которые определены как подозрительные, можно собирать из конечных точек для дальнейшей проверки. При необходимости функцию анализа содержимого файлов для автоматизированных исследований можно отключить на портале Microsoft Defender. Имена расширений файлов также можно изменить, чтобы добавить или удалить расширения для других типов файлов, которые автоматически отправляются во время автоматического исследования. Дополнительные сведения см. в статье Управление отправкой файлов автоматизации. |

См. также

- Обзор защиты нового поколения

- Microsoft Defender для конечной точки в Linux

- Microsoft Defender для конечной точки на Mac

- Microsoft Defender для конечной точки — Защита от угроз для мобильных устройств

- Настройка исправления для обнаружения антивирусной программы в Microsoft Defender

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.