Настройка подключения проверки подлинности сертификата OpenVPN для VPN-подключения vpn P2S — Linux

В этой статье показано, как подключиться к виртуальной сети Azure с помощью Виртуальная глобальная сеть VPN пользователя (точка — сеть) и проверки подлинности сертификатов из Linux с помощью клиента OpenVPN.

Подготовка к работе

Убедитесь, что вы находитесь в правильной статье. В следующей таблице приведены статьи о конфигурации, доступные для VPN-клиентов Azure Виртуальная глобальная сеть P2S. Шаги различаются в зависимости от типа проверки подлинности, типа туннеля и клиентской ОС.

| Authentication method | Тип туннеля | ОС клиента | VPN-клиент |

|---|---|---|---|

| Сертификат | IKEv2, SSTP | Windows | Собственный VPN-клиент |

| IKEv2 | macOS | Собственный VPN-клиент | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

VPN-клиент Azure Клиент OpenVPN версии 2.x Клиент OpenVPN версии 3.x |

|

| OpenVPN | macOS | Клиент OpenVPN | |

| OpenVPN | iOS | Клиент OpenVPN | |

| OpenVPN | Linux |

VPN-клиент Azure Клиент OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | VPN-клиент Azure |

| OpenVPN | macOS | VPN-клиент Azure | |

| OpenVPN | Linux | VPN-клиент Azure |

Необходимые компоненты

В этой статье предполагается, что выполнены следующие предварительные требования:

- Вы настроили виртуальную глобальную сеть в соответствии с инструкциями, описанными в статье "Создание vpn-подключения "точка — сеть". Конфигурация VPN пользователя должна использовать проверку подлинности сертификата и тип туннеля IKEv2.

- Вы создали и скачали файлы конфигурации VPN-клиента. Инструкции по созданию пакета конфигурации профиля VPN-клиента см. в разделе "Создание файлов конфигурации VPN-клиента".

- У вас есть разрешения на создание сертификатов клиента или получение соответствующих сертификатов клиента, необходимых для проверки подлинности.

Требования к подключению

Чтобы подключиться к Azure с помощью клиента OpenVPN с помощью проверки подлинности сертификата, для каждого подключающегося клиента требуются следующие элементы:

- Программное обеспечение открытого VPN-клиента должно быть установлено и настроено на каждом клиенте.

- Клиент должен иметь правильные сертификаты, установленные локально.

Рабочий процесс

Рабочий процесс для этой статьи:

- Установите клиент OpenVPN.

- Просмотрите файлы конфигурации профиля VPN-клиента, содержащиеся в созданном пакете конфигурации профиля VPN-клиента.

- Настройте клиент OpenVPN.

- Подключитесь к Azure.

Сведения о сертификатах

Для проверки подлинности сертификата сертификат должен быть установлен на каждом клиентском компьютере. Сертификат клиента, который вы хотите использовать, должен экспортироваться с закрытым ключом и содержать все сертификаты в пути сертификации. Кроме того, для некоторых конфигураций также потребуется установить сведения о корневом сертификате.

Клиент OpenVPN в этой статье использует сертификаты, экспортированные с форматом PFX . Вы можете легко экспортировать сертификат клиента в этот формат с помощью инструкций Windows. См. раздел "Экспорт сертификата клиента — pfx". Если у вас нет компьютера Windows в качестве обходного решения, можно использовать небольшую виртуальную машину Windows для экспорта сертификатов в нужный формат PFX . В настоящее время инструкции OpenSSL Linux предоставляются только в формате PEM .

Шаги настройки

В этом разделе показано, как настроить клиентов Linux для проверки подлинности на основе сертификата, использующего тип туннеля OpenVPN. Чтобы подключиться к Azure, скачайте клиент OpenVPN и настройте профиль подключения.

Примечание.

Клиент OpenVPN версии 2.6 еще не поддерживается.

Запустите новый сеанс терминала. Новый сеанс можно начать, нажав CTRL+ALT+Т.

Для установки необходимых компонентов введите следующую команду.

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartЗатем перейдите в папку профиля VPN-клиента и распакуйте его, чтобы просмотреть файлы.

Экспортируйте сертификат клиента P2S, который вы создали и отправили в конфигурацию P2S на шлюзе. Инструкции см. в разделе VPN-шлюз "точка — сеть".

Извлеките закрытый ключ и отпечаток base64 из PFX-файла. Существует несколько способов это сделать. Это можно сделать с помощью OpenSSL на компьютере.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Файл profileinfo.txt содержит закрытый ключ и отпечаток ЦС, а также сертификат клиента. Не забудьте использовать отпечаток сертификата клиента.

Откройте файл profileinfo.txt в текстовом редакторе. Чтобы получить отпечаток сертификата клиента (дочерний), выделите текст между "-----BEGIN CERTIFICATE-----" и "-----END CERTIFICATE-----", включая эти строки, для дочернего сертификата и скопируйте его. Дочерний сертификат можно определить, просмотрев строку subject=/.

Откройте файл vpnconfig.ovpn и найдите раздел в следующем примере. Замените весь код между маркерами "cert" и "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Откройте файл profileinfo.txt в текстовом редакторе. Чтобы получить закрытый ключ, выделите текст между "-----BEGIN PRIVATE KEY-----" и "-----END PRIVATE KEY-----" (включая эти строки) и скопируйте его.

Откройте файл vpnconfig.ovpn в текстовом редакторе и найдите этот раздел. Вставьте закрытый ключ, заменив все между key и /key.

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Не изменяйте остальные поля. Для подключения к VPN используйте заполненную конфигурацию на входе клиента.

Чтобы подключиться с помощью командной строки, введите следующую команду:

sudo openvpn --config <name and path of your VPN profile file>&Чтобы отключиться с помощью командной строки, введите следующую команду:

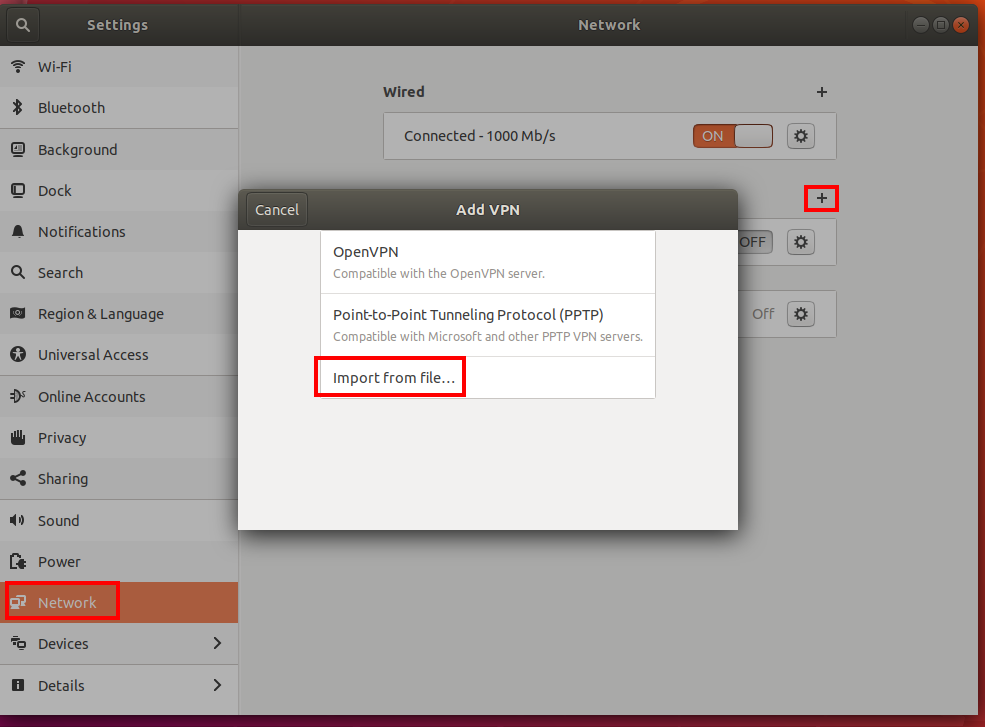

sudo pkill openvpnЧтобы подключиться с помощью графического пользовательского интерфейса, перейдите в параметры системы.

Выберите + , чтобы добавить новое VPN-подключение.

В разделе Добавить VPN выберите Импорт из файла...

Просмотрите файл профиля и дважды щелкните или выберите Открыть.

Выберите "Добавить" в окне "Добавить VPN".

Вы можете подключиться, выбрав для VPN Вкл. на странице Параметры сети или под значком сети на панели задач.

Следующие шаги

Чтобы выполнить дополнительные действия, вернитесь к статье о создании VPN-подключения пользователя P2S Виртуальная глобальная сеть.