Настройка VPN-клиента Azure — проверка подлинности идентификатора Microsoft Entra — macOS

В этой статье показано, как настроить клиентский компьютер macOS для подключения к виртуальной сети Azure с помощью подключения типа "точка — сеть" (P2S) Виртуальная глобальная сеть пользователя. Эти действия применяются к VPN-шлюзам Azure, настроенным для проверки подлинности идентификатора Microsoft Entra. Проверка подлинности Идентификатора Microsoft Entra поддерживает только подключения к протоколу OpenVPN® и требует vpn-клиента Azure. Сейчас VPN-клиент Azure для macOS недоступен во Франции и Китае из-за местных предписаний и требований.

Подготовка к работе

Убедитесь, что вы находитесь в правильной статье. В следующей таблице приведены статьи о конфигурации, доступные для VPN-клиентов Azure Виртуальная глобальная сеть типа "точка — сеть" (P2S). Шаги различаются в зависимости от типа проверки подлинности, типа туннеля и клиентской ОС.

| Authentication method | Тип туннеля | ОС клиента | VPN-клиент |

|---|---|---|---|

| Сертификат | IKEv2, SSTP | Windows | Собственный VPN-клиент |

| IKEv2 | macOS | Собственный VPN-клиент | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

VPN-клиент Azure Клиент OpenVPN версии 2.x Клиент OpenVPN версии 3.x |

|

| OpenVPN | macOS | Клиент OpenVPN | |

| OpenVPN | iOS | Клиент OpenVPN | |

| OpenVPN | Linux |

VPN-клиент Azure Клиент OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | VPN-клиент Azure |

| OpenVPN | macOS | VPN-клиент Azure | |

| OpenVPN | Linux | VPN-клиент Azure |

Необходимые компоненты

В этой статье предполагается, что вы уже выполнили следующие предварительные требования:

- Вы настроили виртуальную глобальную сеть в соответствии с инструкциями, описанными в статье "Настройка vpn-подключения пользователя (P2S) для проверки подлинности идентификатора Microsoft Entra ID. Конфигурация VPN пользователя должна использовать проверку подлинности Microsoft Entra ID (Azure Active Directory) и тип туннеля OpenVPN.

- Вы создали и скачали файлы конфигурации VPN-клиента. Инструкции по созданию пакета конфигурации профиля VPN-клиента см. в разделе "Скачать глобальные и центральные профили".

Убедитесь, что на клиентском компьютере запущена поддерживаемая ОС на поддерживаемом процессоре.

- Поддерживаемые выпуски macOS: 15 (Sequoia), 14 (Sonoma), 13 (Ventura), 12 (Монтерей)

- Поддерживаемые процессоры: x64, Arm64

Если на устройстве есть микросхема серии M и VPN-клиент, выпущенный ранее 2.7.101, необходимо установить программное обеспечение Rosetta. Дополнительные сведения см. в статье о поддержке Apple

Если вы используете VPN-клиент Azure версии 2.7.101 или более поздней версии, вам не нужно устанавливать программное обеспечение Rosetta.

Рабочий процесс

- Скачайте и установите VPN-клиент Azure для macOS.

- Извлеките файлы конфигурации профиля VPN-клиента.

- Импортируйте параметры профиля клиента в VPN-клиент.

- Создайте подключение и подключитесь к Azure.

Загрузка VPN-клиента Azure

- Скачайте последний VPN-клиент Azure из Apple Store.

- Установите клиент на компьютере.

Извлечение файлов конфигурации профиля клиента

Найдите созданный пакет конфигурации профиля VPN-клиента. Если вам нужно создать эти файлы еще раз, см . раздел "Предварительные требования". Пакет конфигурации профиля VPN-клиента содержит файлы конфигурации профиля VPN.

При создании и скачивании пакета конфигурации профиля VPN-клиента все необходимые параметры конфигурации для VPN-клиентов содержатся в ZIP-файле конфигурации профиля VPN-клиента. Файлы конфигурации профиля VPN-клиента относятся к конфигурации VPN-шлюза P2S для виртуальной сети. Если после создания файлов есть какие-либо изменения в конфигурации VPN P2S, например изменения типа VPN-протокола или типа проверки подлинности, необходимо создать новые файлы конфигурации профиля VPN-клиента и применить новую конфигурацию ко всем VPN-клиентам, которые требуется подключить.

Найдите и распакуите пакет конфигурации профиля VPN-клиента и откройте папку AzureVPN . В этой папке вы увидите файл azurevpnconfig_aad.xml или файл azurevpnconfig.xml в зависимости от того, включает ли конфигурация P2S несколько типов проверки подлинности. Файл .xml содержит параметры, используемые для настройки профиля VPN-клиента.

Изменение файлов конфигурации профиля

Если конфигурация P2S использует настраиваемую аудиторию с идентификатором приложения, зарегистрированным корпорацией Майкрософт, вы можете получать всплывающие окна при каждом подключении, требующем повторного ввода учетных данных и завершения проверки подлинности. Повторная проверка подлинности обычно устраняет проблему. Это происходит, так как профиль VPN-клиента требует как пользовательского идентификатора аудитории, так и идентификатора приложения Майкрософт. Чтобы предотвратить это, измените конфигурацию профиля .xml файл, чтобы включить как пользовательский идентификатор приложения, так и идентификатор приложения Майкрософт.

Примечание.

Этот шаг необходим для конфигураций шлюза P2S, использующих настраиваемое значение аудитории, и зарегистрированное приложение связано с идентификатором vpn-клиента Microsoft Azure. Если это не относится к конфигурации шлюза P2S, этот шаг можно пропустить.

Чтобы изменить конфигурацию VPN-клиента Azure, .xml файл, откройте файл с помощью текстового редактора, например Блокнота.

Затем добавьте значение и

applicationidсохраните изменения. В следующем примере показано значениеc632b3df-fb67-4d84-bdcf-b95ad541b5c8идентификатора приложения.Пример

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Импорт файлов конфигурации профиля VPN-клиента

Примечание.

Мы в процессе изменения полей VPN-клиента Azure для Azure Active Directory на идентификатор Microsoft Entra. Если вы видите поля идентификатора Microsoft Entra, на которые ссылается эта статья, но пока не видите эти значения, отраженные в клиенте, выберите сопоставимые значения Azure Active Directory.

На странице VPN-клиента Azure выберите Импорт.

Перейдите к папке, содержащей файл, который вы хотите импортировать, выберите его, а затем нажмите кнопку "Открыть".

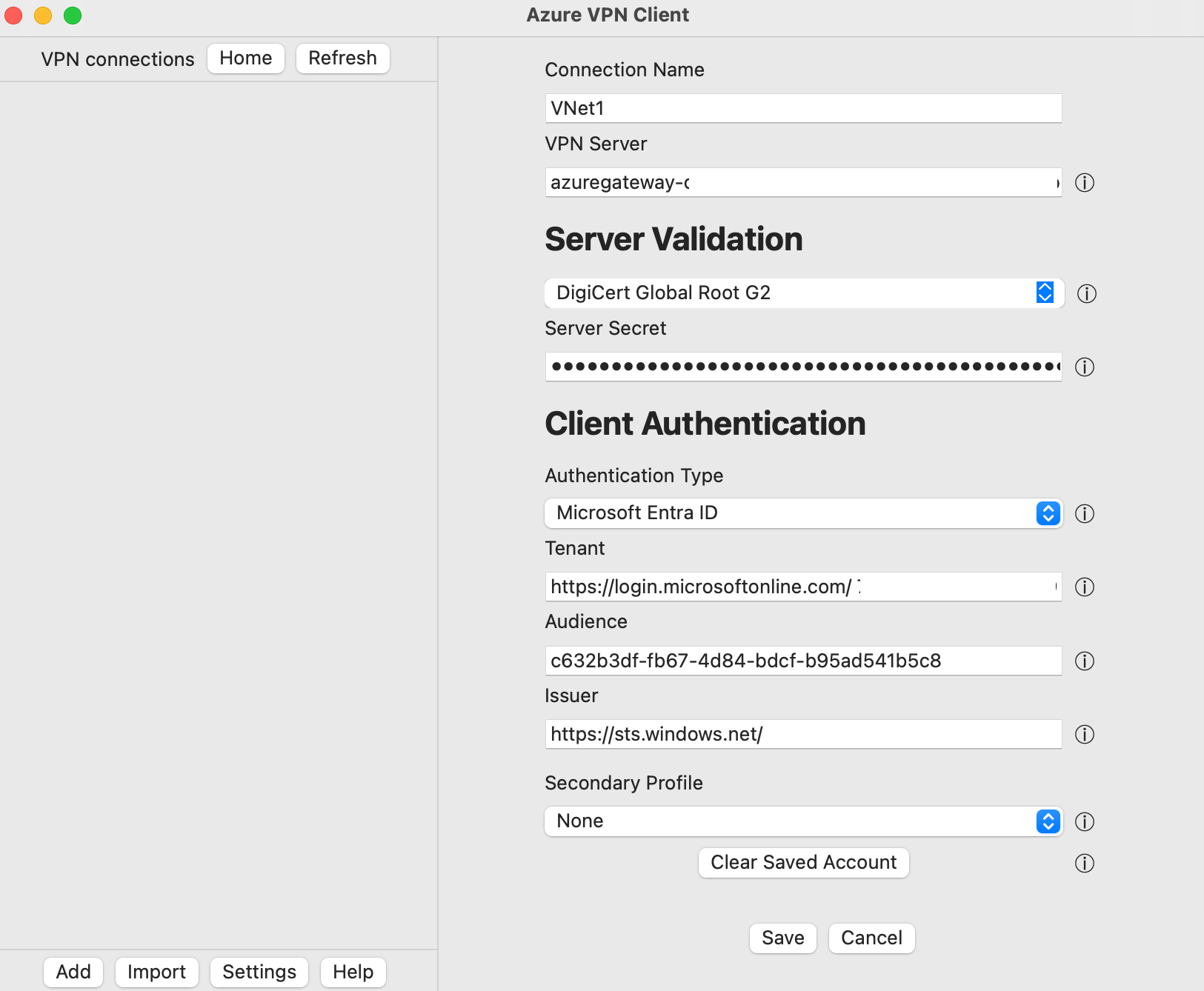

На этом экране обратите внимание, что значения подключения заполняются с помощью значений в импортированном файле конфигурации VPN-клиента.

- Убедитесь, что значение сведений о сертификате отображает Global Root G2 DigiCert, а не значение по умолчанию или пустое. При необходимости измените значение.

- Обратите внимание, что значения проверки подлинности клиента соответствуют значениям, которые использовались для настройки VPN-шлюза для проверки подлинности идентификатора Microsoft Entra ID. Это поле должно отражать то же значение, которое настроено для использования шлюза.

Нажмите кнопку "Сохранить", чтобы сохранить конфигурацию профиля подключения.

В области VPN-подключений выберите сохраненный профиль подключения. Щелкните Подключить.

После подключения состояние изменяется на Подключено. Чтобы отключиться от сеанса, нажмите кнопку Отключить.

Создание подключения вручную

Откройте VPN-клиент Azure. В нижней части клиента нажмите кнопку "Добавить ", чтобы создать новое подключение.

На странице VPN-клиент Azure можно настроить параметры профиля. Измените значение сведений о сертификате, чтобы отобразить Global Root G2 DigiCert, а не значение по умолчанию или пустое, а затем нажмите кнопку "Сохранить".

Настройте следующие параметры:

- Имя подключения: имя, которое будет использоваться для указания ссылки на этот профиль подключения.

- VPN-сервер: это имя, которое будет использоваться для указания ссылки на сервер. Выбранное здесь имя не обязательно должно быть формальным именем сервера.

-

Проверка сервера

- Сведения о сертификате: DigiCert Global Root G2

- Секрет сервера: секрет сервера.

-

Аутентификация клиента

- Тип проверки подлинности: идентификатор Microsoft Entra

- Клиент: имя арендатора.

-

Аудитория: значение аудитории должно соответствовать значению, которое настроено для использования шлюза P2S. Как правило, это значение равно

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. - Издатель: имя издателя.

Заполнив указанные выше поля, щелкните Сохранить.

В области VPN-подключений выберите настроенный вами профиль подключения. Щелкните Подключить.

Удаление профиля VPN-подключения

Профиль VPN-подключения можно удалить с компьютера.

- Откройте VPN-клиент Azure.

- Выберите VPN-подключение, которое нужно удалить, и нажмите кнопку " Удалить".

Необязательные параметры конфигурации клиента

Вы можете настроить VPN-клиент Azure с дополнительными параметрами конфигурации, такими как дополнительные DNS-серверы, настраиваемые DNS-серверы, принудительное туннелирование, настраиваемые маршруты и другие дополнительные параметры. Описание доступных дополнительных параметров и действий по настройке см. в дополнительных параметрах VPN-клиента Azure.

Следующие шаги

Дополнительные сведения о vpn-клиенте Azure, зарегистрированном в Microsoft, см. в разделе Настройка VPN-подключения пользователя P2S для проверки подлинности идентификатора Microsoft Entra ID.