Новые возможности Microsoft Sentinel

В этой статье перечислены последние функции, добавленные для Microsoft Sentinel, а также новые функции связанных служб, обеспечивающие улучшенное взаимодействие с пользователем в Microsoft Sentinel. Сведения о новых функциях в унифицированных операциях безопасности (SecOps) корпорации Майкрософт см. в документации по унифицированной платформе SecOps.

Перечисленные функции были выпущены за последние три месяца. Сведения о выпущенных ранее функциях см. в блогах технического сообщества.

Примечание.

Сведения о доступности функций в облаках для государственных организаций США см. в таблицах Microsoft Sentinel в статье Доступность функций для клиентов облаков для государственных организаций США.

Январь 2025 г.

- Оптимизация веб-каналов аналитики угроз с помощью правил приема

- Правило аналитики сопоставления теперь общедоступно (GA)

- Обновленный интерфейс управления аналитикой угроз

- Разблокируйте расширенную охоту с новыми объектами STIX, выбрав новые таблицы аналитики угроз

- API отправки угроз теперь поддерживает больше объектов STIX

- Аналитика угроз Microsoft Defender соединители данных теперь общедоступны (GA)

- Поддержка шаблона Bicep для репозиториев (предварительная версия)

- Обновления оптимизации SOC для единого управления покрытием

- Просмотр детализированного содержимого решения в центре содержимого Microsoft Sentinel

Оптимизация веб-каналов аналитики угроз с помощью правил приема

Оптимизируйте каналы аналитики угроз, отфильтровав и расширив объекты перед их доставкой в рабочую область. Правила приема обновляют атрибуты объектов Intel для угроз или фильтруют объекты вместе. Ознакомьтесь с объявлением блога здесь!

Дополнительные сведения см. в разделе "Общие сведения о правилах приема аналитики угроз".

Правило аналитики сопоставления теперь общедоступно (GA)

Корпорация Майкрософт предоставляет доступ к своей аналитике угроз уровня "Премиум" с помощью правила аналитики аналитики угроз Defender, которое теперь общедоступно (GA). Дополнительные сведения о том, как воспользоваться этим правилом, которое создает оповещения с высоким уровнем точности и инциденты, см. в статье "Использование аналитики сопоставления для обнаружения угроз".

Интерфейс управления аналитикой угроз перемещен

Аналитика угроз для Microsoft Sentinel на портале Defender изменилась! Мы переименовали страницу управления Intel и переместили ее с другими рабочими процессами аналитики угроз. Нет изменений для клиентов, использующих Microsoft Sentinel в интерфейсе Azure.

Усовершенствования возможностей аналитики угроз доступны для клиентов, использующих оба интерфейса Microsoft Sentinel. Интерфейс управления упрощает создание и курирование угроз intel с помощью следующих ключевых функций:

- Определите связи при создании новых объектов STIX.

- Курировать существующую аналитику угроз с помощью нового построителя связей.

- Быстрое создание нескольких объектов путем копирования общих метаданных из нового или существующего объекта TI с помощью функции дублирования.

- Используйте расширенный поиск для сортировки и фильтрации объектов аналитики угроз, даже не записывая запрос Log Analytics.

Дополнительные сведения см. в следующих статьях:

- Новые объекты STIX в Microsoft Sentinel

- Общие сведения об аналитике угроз

- Обнаружение злоумышленников с помощью аналитики угроз на унифицированной платформе SecOps Майкрософт

Разблокируйте расширенную охоту с новыми объектами STIX, выбрав новые таблицы аналитики угроз

Таблицы, поддерживающие новую схему объектов STIX, недоступны публично. Чтобы запросить аналитику угроз для объектов STIX с помощью KQL и разблокировать модель охоты, которая использует их, попросите принять участие в этой форме. Прием аналитики угроз в новые таблицы и ThreatIntelIndicatorThreatIntelObjects наряду с текущей таблицей ThreatIntelligenceIndicatorили вместо нее с этим процессом.

Дополнительные сведения см. в объявлении блога о новых объектах STIX в Microsoft Sentinel.

API отправки угроз теперь поддерживает больше объектов STIX

При подключении платформ аналитики угроз к Microsoft Sentinel с помощью API отправки сделайте большую часть платформ аналитики угроз. Теперь вы можете получать больше объектов, чем просто индикаторы, отражая различные доступные аналитики угроз. API отправки поддерживает следующие объекты STIX:

indicatorattack-patternidentitythreat-actorrelationship

Дополнительные сведения см. в следующих статьях:

- Подключение платформы аналитики угроз с помощью API отправки (предварительная версия)

- Импорт аналитики угроз в Microsoft Sentinel с помощью API отправки (предварительная версия)

- Новые объекты STIX в Microsoft Sentinel

Аналитика угроз Microsoft Defender соединители данных теперь общедоступны (GA)

Соединители данных ценовой категории "Премиум" и "Стандартный" Аналитика угроз Microsoft Defender теперь общедоступны в центре контента. Дополнительные сведения см. в следующих статьях:

- Изучение лицензий Defender Threat Intelligence

- Включение соединителя данных Аналитика угроз Microsoft Defender

Поддержка шаблона Bicep для репозиториев (предварительная версия)

Используйте шаблоны Bicep вместе с шаблонами JSON ARM или в качестве их замены в репозиториях Microsoft Sentinel. Bicep предоставляет интуитивно понятный способ создания шаблонов ресурсов Azure и элементов содержимого Microsoft Sentinel. Не только проще разрабатывать новые элементы контента, Bicep упрощает просмотр и обновление содержимого для всех, кто является частью непрерывной интеграции и доставки содержимого Microsoft Sentinel.

Дополнительные сведения см. в разделе "Планирование содержимого репозитория".

Обновления оптимизации SOC для единого управления покрытием

В рабочих областях, включенных для унифицированных операций безопасности, оптимизация SOC теперь поддерживает как данные SIEM, так и XDR с охватом обнаружения из служб Microsoft Defender.

На портале Defender оптимизация SOC и страницы MITRE ATT&CK теперь предоставляют дополнительные функции для оптимизации покрытия на основе угроз, чтобы помочь понять влияние рекомендаций в вашей среде и помочь вам определить приоритеты, которые необходимо реализовать первым.

Улучшения включают:

| Площадь | Сведения |

|---|---|

| Страница "Обзор оптимизаций SOC" | — Высокая, средняя или низкаяоценка для текущего охвата обнаружения. Этот вид оценки поможет вам решить, какие рекомендации по приоритету следует определить на первый взгляд. — Указание количества активных продуктов (служб) Microsoft Defender из всех доступных продуктов. Это поможет вам понять, существует ли весь продукт, который отсутствует в вашей среде. |

|

Панель сведений об оптимизации, отображается при детализации до определенной оптимизации |

— Подробный анализ охвата, включая количество определяемых пользователем обнаружений, действий реагирования и продуктов, которые у вас есть активные. — Подробные диаграммы пауков, показывающие охват по различным категориям угроз как для определяемых пользователем, так и для обнаружения вне коробки. — Возможность перейти к конкретному сценарию угроз на странице MITRE ATT&CK вместо просмотра покрытия MITRE ATT&CK только на боковой панели. — Возможность просмотреть полный сценарий угроз, чтобы получить дополнительные сведения о продуктах безопасности и обнаружениях, доступных для обеспечения покрытия безопасности в вашей среде. |

| Страница MITRE ATT&CK | — новый переключатель для просмотра охвата сценария угроз. Если вы перейдете на страницу MITRE ATT&CK из боковой области рекомендаций или на странице "Просмотр полного сценария угроз", страница MITRE ATT&CK предварительно фильтруется для сценария угрозы. — Область сведений о технике, показанная на стороне при выборе определенного метода MITRE ATT&CK, теперь показывает количество активных обнаружений из всех доступных обнаружений для этого метода. |

Дополнительные сведения см. в статье "Оптимизация операций безопасности" и "Понимание покрытия безопасности" платформой MITRE ATT&CK.

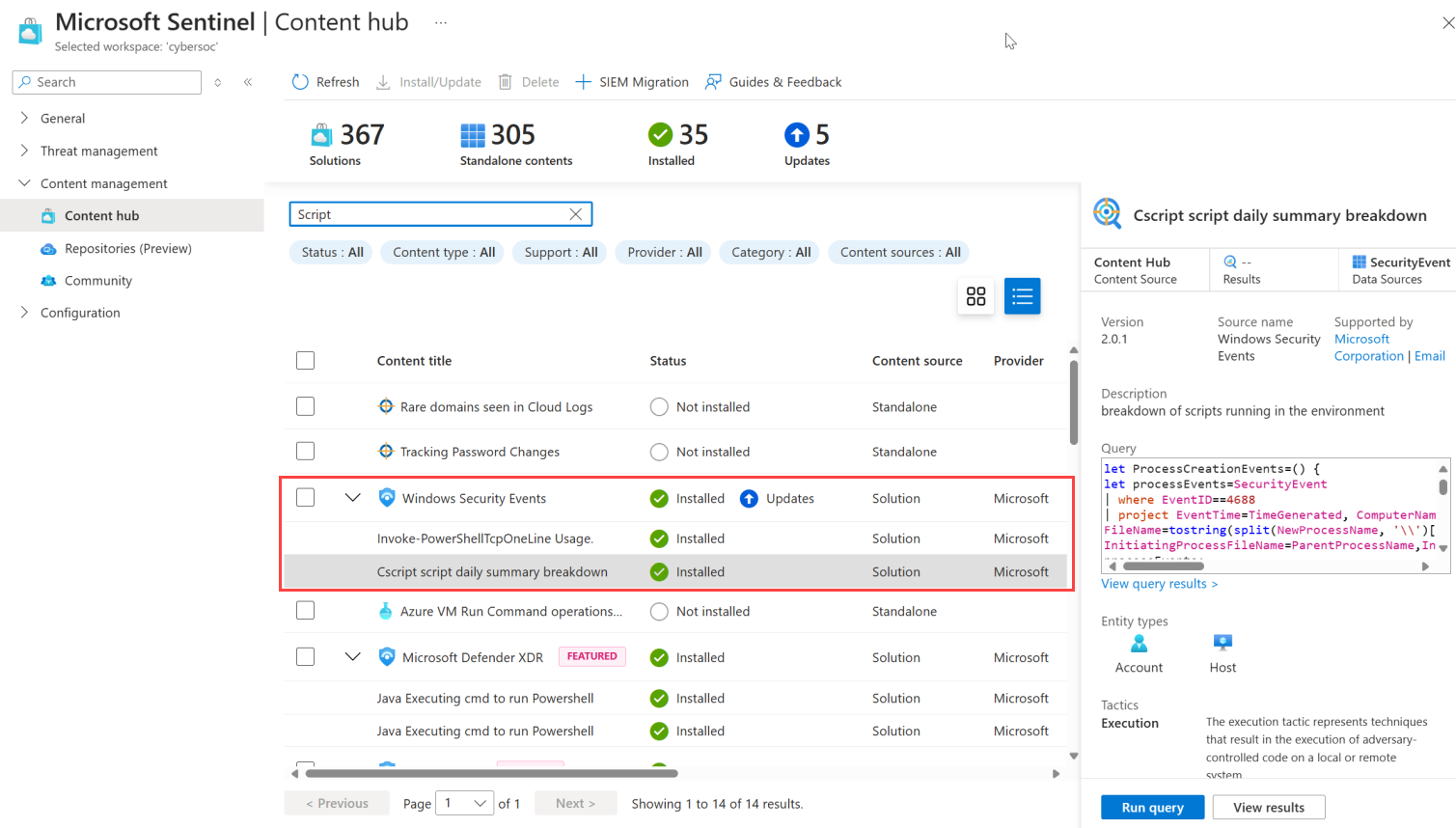

Просмотр детализированного содержимого решения в центре содержимого Microsoft Sentinel

Теперь вы можете просмотреть отдельное содержимое, доступное в определенном решении непосредственно из Центра контента, даже перед установкой решения. Эта новая видимость помогает понять содержимое, доступное для вас, и упростить идентификацию, планирование и установку необходимых решений.

Разверните каждое решение в Центре контента, чтобы просмотреть включенное содержимое системы безопасности. Например:

Подробные обновления содержимого решения также включают в себя систему поиска на основе искусственного интеллекта, которая помогает выполнять более надежные поисковые запросы, углубляясь в содержимое решения и возвращая результаты для аналогичных терминов.

Дополнительные сведения см. в разделе "Обнаружение содержимого".

Декабрь 2024 г.

- Новая рекомендация по оптимизации SOC на основе аналогичных организаций (предварительная версия)

- Развертывание без агента для приложений SAP (ограниченная предварительная версия)

- Книги Microsoft Sentinel теперь доступны для просмотра непосредственно на портале Microsoft Defender

- Унифицированное решение Microsoft Sentinel для приложений Microsoft Business Apps

- Новая библиотека документации для единой платформы операций безопасности Майкрософт

- Новый соединитель данных на основе S3 для журналов WAF Amazon Web Services (предварительная версия)

Новая рекомендация по оптимизации SOC на основе аналогичных организаций (предварительная версия)

Оптимизация SOC теперь включает новые рекомендации по добавлению источников данных в рабочую область на основе безопасности других клиентов в аналогичных отраслях и секторах, как вы, и с аналогичными шаблонами приема данных. Добавьте рекомендуемые источники данных для повышения уровня безопасности для вашей организации.

Дополнительные сведения см . в справочнике по оптимизации SOC для рекомендаций.

Развертывание без агента для приложений SAP (ограниченная предварительная версия)

Решение Microsoft Sentinel для приложений SAP теперь поддерживает развертывание без агента, используя собственные функции облачной платформы SAP, чтобы обеспечить упрощенное, безагентное развертывание и подключение. Вместо развертывания виртуальной машины и контейнерного агента используйте SAP Cloud Connector и существующие подключения к внутренним системам ABAP для подключения системы SAP к Microsoft Sentinel.

Решение без агента использует SAP Cloud Connector и SAP Integration Suite, которые уже знакомы большинству клиентов SAP. Это значительно сокращает время развертывания, особенно для тех, кто менее знаком с Docker, Kubernetes и администрированием Linux. Используя SAP Cloud Connector, решение получает прибыль от уже существующих настроек и установленных процессов интеграции. Это означает, что вам не нужно снова решать сетевые проблемы, так как люди, работающие в SAP Cloud Connector, уже прошли этот процесс.

Решение без агента совместимо с SAP S/4HANA Cloud, Private Edition RISE с SAP, SAP S/4HANA в локальной среде и компонентом SAP ERP Central (ECC), обеспечивая постоянную функциональность существующего содержимого безопасности, включая обнаружение, книги и сборники схем.

Внимание

Решение Microsoft Sentinel без агента находится в ограниченной предварительной версии как предварительно выпущенный продукт, который может быть существенно изменен до его коммерческого выпуска. Корпорация Майкрософт не предоставляет никаких гарантий, выраженных или подразумеваемых, в отношении информации, предоставленной здесь. Доступ к решению без агента также требует регистрации и доступен только утвержденным клиентам и партнерам в течение предварительного периода.

Дополнительные сведения см. в разделе:

- Microsoft Sentinel для SAP идет без агента

- Регистрация для ограниченной предварительной версии

- Решение Microsoft Sentinel для приложений SAP: обзор развертывания

Книги Microsoft Sentinel теперь доступны для просмотра непосредственно на портале Microsoft Defender

Книги Microsoft Sentinel теперь доступны для просмотра непосредственно на портале Microsoft Defender для унифицированных операций безопасности (SecOps). Теперь на портале Defender при выборе книг Управления угрозами> Microsoft Sentinel > вы остаетесь на портале Defender вместо новой вкладки, открываемой для книг в портал Azure. Перейдите на вкладку портал Azure только в том случае, если необходимо изменить книги.

Книги Microsoft Sentinel основаны на книгах Azure Monitor и помогают визуализировать и отслеживать прием данных в Microsoft Sentinel. Книги добавляют таблицы и диаграммы с аналитикой для журналов и запросов к уже доступным средствам.

Дополнительные сведения см. в статье Визуализация и мониторинг данных с помощью книг в Microsoft Sentinel и Подключении Microsoft Sentinel к XDR в Microsoft Defender.

Унифицированное решение Microsoft Sentinel для приложений Microsoft Business Apps

Microsoft Sentinel теперь предоставляет единое решение для Microsoft Power Platform, Microsoft Dynamics 365 Customer Engagement и Microsoft Dynamics 365 Finance and Operations. Это решение включает соединители данных и содержимое безопасности для всех платформ.

Обновленное решение удаляет приложения Dynamics 365 CE и решения Dynamics 365 Finance and Operations из центра содержимого Microsoft Sentinel. Существующие клиенты увидят, что эти решения переименовываются в решение Microsoft Business Applications .

Обновленное решение также удаляет соединитель данных инвентаризации Power Platform. Хотя соединитель данных инвентаризации Power Platform продолжает поддерживаться в рабочих областях, где он уже развернут, он недоступен для новых развертываний в других рабочих областях.

Дополнительные сведения см. в разделе:

Что такое решение Microsoft Sentinel для приложений Microsoft Business Apps?

Microsoft Power Platform и Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Новая библиотека документации для единой платформы операций безопасности Майкрософт

Найдите централизованную документацию по единой платформе SecOps корпорации Майкрософт на портале Microsoft Defender. Унифицированная платформа SecOps Корпорации Майкрософт объединяет все возможности Microsoft Sentinel, Microsoft Defender XDR, Microsoft Security Exposure Management и создания искусственного интеллекта на портале Defender. Узнайте о функциях и функциях, доступных с помощью унифицированной платформы SecOps Корпорации Майкрософт, а затем начните планировать развертывание.

Новый соединитель данных на основе S3 для журналов WAF Amazon Web Services (предварительная версия)

Прием журналов из брандмауэра веб-приложения Amazon Web Services (WAF) с новым соединителем на основе S3 в Microsoft Sentinel. Эта функция соединителя впервые обеспечивает быструю и простую автоматическую настройку, используя шаблоны AWS CloudFormation для создания ресурсов. Отправьте журналы AWS WAF в контейнер S3, где наш соединитель данных извлекает и получает их.

Дополнительные сведения и инструкции по настройке см. в разделе "Подключение Microsoft Sentinel к Amazon Web Services" для приема журналов AWS WAF.

Ноябрь 2024 г.

Доступность Microsoft Sentinel на портале Microsoft Defender

Ранее мы объявили, что Microsoft Sentinel общедоступен в единой платформе операций безопасности Майкрософт на портале Microsoft Defender.

Теперь, в предварительной версии, Microsoft Sentinel доступен на портале Defender даже без XDR Microsoft Defender или лицензии Microsoft 365 E5. Дополнительные сведения см. в разделе:

- Microsoft Sentinel на портале Microsoft Defender

- Подключение Microsoft Sentinel к порталу Microsoft Defender

Октябрь 2024 г.

Обновления решения Microsoft Sentinel для Microsoft Power Platform

Начиная с 17 октября 2024 г. данные ведения журнала аудита для Power Apps, Power Platform DLP и соединителей Power Platform направляются в PowerPlatformAdminActivity таблицу вместо PowerAppsActivityPowerPlatformDlpActivity таблиц и PowerPlatformConnectorActivity таблиц.

Содержимое безопасности в решении Microsoft Sentinel для Microsoft Power Platform обновляется с помощью новой таблицы и схем для Power Apps, Power Platform DLP и соединителей Power Platform. Мы рекомендуем обновить решение Power Platform в рабочей области до последней версии и применить обновленные шаблоны правил аналитики, чтобы воспользоваться изменениями. Дополнительные сведения см. в разделе "Установка или обновление содержимого".

Клиенты, использующие устаревшие соединители данных для Power Apps, Power Platform DLP и Соединителей Power Platform, могут безопасно отключить и удалить эти соединители из рабочей области Microsoft Sentinel. Все связанные потоки данных получаются с помощью соединителя действий администратора Power Platform.

Дополнительные сведения см. в центре сообщений.

Сентябрь 2024 г.

- Сопоставление схем, добавленное в интерфейс миграции SIEM

- Сторонние мини-приложения обогащения, которые будут прекращены в феврале 2025 г.

- Резервирования Azure теперь имеют предварительные планы покупки для Microsoft Sentinel

- Импорт и экспорт правил автоматизации теперь общедоступен (GA)

- Соединители данных Google Cloud Platform теперь общедоступны (GA)

- Microsoft Sentinel теперь общедоступен (GA) в Azure Central

Сопоставление схем, добавленное в интерфейс миграции SIEM

Так как в мае 2024 г. в мае 2024 г. стало общедоступен опыт миграции SIEM, были сделаны устойчивые улучшения, которые помогут перенести мониторинг безопасности из Splunk. Следующие новые функции позволяют клиентам предоставлять более контекстные сведения об их среде Splunk и использовании в подсистеме перевода миграции SIEM Microsoft Sentinel:

- Сопоставление схем

- Поддержка макросов Splunk в переводе

- Поддержка подстановок Splunk в переводе

Дополнительные сведения об этих обновлениях см. в статье о миграции SIEM.

Дополнительные сведения о миграции SIEM см. в следующих статьях:

Сторонние мини-приложения обогащения, которые будут прекращены в феврале 2025 г.

Эффективно сразу же вы не можете включить функцию для создания мини-приложений обогащения, которые извлекают данные из внешних сторонних источников данных. Эти мини-приложения отображаются на страницах сущностей Microsoft Sentinel и в других расположениях, где представлены сведения о сущностях. Это изменение происходит, так как вы больше не можете создать хранилище ключей Azure, необходимое для доступа к этим внешним источникам данных.

Если вы уже используете какие-либо сторонние мини-приложения обогащения, то есть если это хранилище ключей уже существует, вы по-прежнему можете настроить и использовать мини-приложения, которые вы не использовали раньше, хотя мы не рекомендуем это сделать.

По состоянию на февраль 2025 года все существующие мини-приложения обогащения, которые извлекают данные из сторонних источников, перестают отображаться на страницах сущностей или в любом другом месте.

Если в вашей организации используются сторонние мини-приложения обогащения, рекомендуется заранее отключить их, удалив хранилище ключей, созданное для этой цели из своей группы ресурсов. Имя хранилища ключей начинается с "мини-приложений".

Мини-приложения обогащения на основе сторонних источников данных не влияют на это изменение и будут продолжать функционировать как раньше. "Сторонние источники данных" включают все данные, которые уже приемлены в Microsoft Sentinel из внешних источников ( другими словами, все таблицы в рабочей области Log Analytics) и Аналитика угроз Microsoft Defender.

Планы предварительной покупки теперь доступны для Microsoft Sentinel

Планы предварительной покупки — это тип резервирования Azure. При покупке плана предварительной покупки вы получаете единицы фиксации (CUS) на скидках для определенного продукта. Единицы фиксации Microsoft Sentinel применяются к соответствующим затратам в рабочей области. Если у вас есть прогнозируемые затраты, выбор правильного плана предварительной покупки экономит деньги!

Дополнительные сведения см. в разделе "Оптимизация затрат с помощью плана предварительной покупки".

Импорт и экспорт правил автоматизации теперь общедоступен (GA)

Возможность экспортировать правила автоматизации в шаблоны Azure Resource Manager (ARM) в формате JSON и импортировать их из шаблонов ARM теперь общедоступна после короткого периода предварительной версии.

Дополнительные сведения об экспорте и импорте правил автоматизации.

Соединители данных Google Cloud Platform теперь общедоступны (GA)

Соединители данных Google Cloud Platform (GCP) Microsoft Sentinel, основанные на нашей платформе соединителей без кода (CCP), теперь общедоступны. С помощью этих соединителей можно получать журналы из среды GCP с помощью возможности GCP Pub/Sub:

Соединитель журналов аудита Google Cloud Platform (GCP) собирает тропы аудита доступа к ресурсам GCP. Аналитики могут отслеживать эти журналы для отслеживания попыток доступа к ресурсам и обнаружения потенциальных угроз в среде GCP.

Соединитель Центра управления безопасностью Google Cloud Platform (GCP) собирает результаты из Центра управления безопасностью Google, надежной платформы управления безопасностью и рисками для Google Cloud. Аналитики могут просмотреть эти выводы, чтобы получить аналитические сведения о состоянии безопасности организации, включая инвентаризацию активов и обнаружение, обнаружение уязвимостей и угроз, а также устранение рисков и устранение рисков.

Дополнительные сведения об этих соединителях см. в разделе "Прием данных журнала Google Cloud Platform" в Microsoft Sentinel.

Microsoft Sentinel теперь общедоступен (GA) в Azure Central

Microsoft Sentinel теперь доступен в центральном регионе Azure Израиля , с той же функцией, что и все остальные коммерческие регионы Azure.

Дополнительные сведения см. в статье о поддержке функций Microsoft Sentinel для коммерческих и других облаков Azure и географической доступности и расположения данных в Microsoft Sentinel.

Август 2024 г.

- Выход агента Log Analytics

- Экспорт и импорт правил автоматизации (предварительная версия)

- Поддержка Microsoft Sentinel в мультитенантном управлении Microsoft Defender (предварительная версия)

- Соединитель данных класса Premium Аналитика угроз Microsoft Defender (предварительная версия)

- Унифицированные соединители на основе AMA для приема системного журнала

- Улучшена видимость событий безопасности Windows

- Новый план хранения вспомогательных журналов (предварительная версия)

- Создание сводных правил для больших наборов данных (предварительная версия)

Выход агента Log Analytics

По состоянию на 31 августа 2024 г. агент Log Analytics (MMA/OMS) уходит в отставку.

Сбор журналов из многих устройств и устройств теперь поддерживается общим форматом событий (CEF) через AMA, Syslog через AMA или пользовательские журналы через соединитель данных AMA в Microsoft Sentinel. Если вы использовали агент Log Analytics в развертывании Microsoft Sentinel, рекомендуется перенести агент Azure Monitor (AMA).

Дополнительные сведения см. в разделе:

- Найдите нужный соединитель данных Microsoft Sentinel

- Миграция на агент Azure Monitor с агента Log Analytics

- Миграция AMA для Microsoft Sentinel

- Блоги:

Экспорт и импорт правил автоматизации (предварительная версия)

Управление правилами автоматизации Microsoft Sentinel в виде кода! Теперь вы можете экспортировать правила автоматизации в файлы шаблонов Azure Resource Manager (ARM) и импортировать правила из этих файлов в рамках программы для управления развертываниями Microsoft Sentinel в виде кода и управления ими. Действие экспорта создаст JSON-файл в расположении загрузки браузера, который затем можно переименовать, переместить и иначе обрабатывать как любой другой файл.

Экспортированный JSON-файл не зависит от рабочей области, поэтому его можно импортировать в другие рабочие области и даже другие клиенты. Как код, он также может управляться версиями, обновляться и развертываться в управляемой инфраструктуре CI/CD.

Файл содержит все параметры, определенные в правиле автоматизации. Правила любого типа триггера можно экспортировать в JSON-файл.

Дополнительные сведения об экспорте и импорте правил автоматизации.

Поддержка Microsoft Sentinel в мультитенантном управлении Microsoft Defender (предварительная версия)

Если вы добавили Microsoft Sentinel на платформу унифицированных операций безопасности Майкрософт, данные Microsoft Sentinel теперь доступны с данными XDR Defender в мультитенантном управлении Microsoft Defender. В настоящее время в единой платформе операций безопасности Майкрософт поддерживается только одна рабочая область Microsoft Sentinel для каждого клиента. Таким образом, мультитенантное управление Microsoft Defender отображает данные о безопасности и управлении событиями (SIEM) из одной рабочей области Microsoft Sentinel на каждый клиент. Дополнительные сведения см. в разделе многотенантное управление Microsoft Defender и Microsoft Sentinel на портале Microsoft Defender.

Соединитель данных класса Premium Аналитика угроз Microsoft Defender (предварительная версия)

Лицензия premium для Аналитика угроз Microsoft Defender (MDTI) теперь разблокирует возможность приема всех индикаторов premium непосредственно в рабочую область. Соединитель данных MDTI класса Premium добавляет больше в возможности поиска и исследований в Microsoft Sentinel.

Дополнительные сведения см. в статье "Анализ угроз".

Унифицированные соединители на основе AMA для приема системного журнала

После прекращения выхода агента Log Analytics Microsoft Sentinel объединила коллекцию и прием сообщений системного журнала, CEF и пользовательского формата журналов в три соединителя данных с несколькими назначениями на основе агента Azure Monitor (AMA):

- Системный журнал с помощью AMA для любого устройства, журналы которого передаются в таблицу Syslog в Log Analytics.

- Общий формат событий (CEF) через AMA для любого устройства, журналы которого передаются в таблицу CommonSecurityLog в Log Analytics.

- Обновление! Пользовательские журналы через AMA (предварительная версия)для любого из 15 типов устройств или любого неподписаемого устройства, журналы которых обрабатываются в пользовательские таблицы с именами, заканчивающимися _CL в Log Analytics.

Эти соединители заменяют почти все существующие соединители для отдельных типов устройств и устройств, которые существовали до сих пор, которые были основаны на устаревшем агенте Log Analytics (также известном как MMA или OMS) или текущем агенте Azure Monitor. Решения, предоставляемые в центре содержимого для всех этих устройств и устройств, теперь включают в себя все эти три соединителя, соответствующие решению.* Замененные соединители теперь помечены как "Устаревшие" в коллекции соединителей данных.

Графики приема данных, которые ранее были найдены на странице соединителя каждого устройства, теперь можно найти в книгах для конкретного устройства, упакованных с решением каждого устройства.

* При установке решения для любого из этих приложений, устройств или устройств, чтобы обеспечить установку сопроводительного соединителя данных, необходимо выбрать "Установить с зависимостями " на странице решения, а затем пометить соединитель данных на следующей странице.

Обновленные процедуры установки этих решений см. в следующих статьях:

- CEF через соединитель данных AMA — настройка конкретного устройства или устройства для приема данных Microsoft Sentinel

- Системный журнал с помощью соединителя данных AMA — настройка конкретного устройства или устройства для приема данных Microsoft Sentinel

- Пользовательские журналы с помощью соединителя данных AMA— настройка приема данных в Microsoft Sentinel из определенных приложений

Улучшена видимость событий безопасности Windows

Мы улучшили схему таблицы SecurityEvent, в которую размещаются события Безопасность Windows, и добавили новые столбцы для обеспечения совместимости с агентом Azure Monitor (AMA) для Windows (версия 1.28.2). Эти улучшения предназначены для повышения видимости и прозрачности собранных событий Windows. Если вы не заинтересованы в получении данных в этих полях, можно применить преобразование времени приема (например, project-away), чтобы удалить их.

Новый план хранения вспомогательных журналов (предварительная версия)

Новый план хранения вспомогательных журналов для таблиц Log Analytics позволяет получать большое количество журналов больших объемов с дополнительным значением для обеспечения безопасности с гораздо более низкой стоимостью. Вспомогательные журналы доступны в интерактивном режиме хранения в течение 30 дней, в которых можно выполнять простые одно табличные запросы, например суммировать и агрегировать данные. После этого 30-дневного периода вспомогательные данные журнала переходит на долгосрочное хранение, которое можно определить до 12 лет при ультра-низкой стоимости. Этот план также позволяет выполнять задания поиска для данных в долгосрочном хранении, извлекая только записи, которые вы хотите получить в новую таблицу, которую можно рассматривать как обычную таблицу Log Analytics, с полными возможностями запроса.

Дополнительные сведения о вспомогательных журналах и сравнении с журналами Аналитики см . в планах хранения журналов в Microsoft Sentinel.

Дополнительные сведения о различных планах управления журналами см. в статье "Общие сведения о планах управления журналами Azure Monitor" в документации по Azure Monitor.

Создание сводных правил в Microsoft Sentinel для больших наборов данных (предварительная версия)

Microsoft Sentinel теперь предоставляет возможность создавать динамические сводки с помощью правил сводки Azure Monitor, которые объединяют большие наборы данных в фоновом режиме для более плавной работы с безопасностью на всех уровнях журналов.

- Результаты сводного правила доступа через язык запросов Kusto (KQL) для обнаружения, исследования, охоты и отчетности.

- Выполнение запросов с высокой производительностью язык запросов Kusto (KQL) для суммированных данных.

- Используйте сводные результаты правила в течение более длительных периодов в расследованиях, охоте и соблюдении требований.

Дополнительные сведения см. в разделе "Статистические данные Microsoft Sentinel" с помощью правил сводки.