Знакомство с аналитикой угроз в Microsoft Sentinel

Microsoft Sentinel — это облачное решение для управления безопасностью и событиями (SIEM) с возможностью приема, обработки и управления аналитикой угроз из многочисленных источников.

Внимание

Microsoft Sentinel общедоступен в единой платформе операций безопасности Майкрософт на портале Microsoft Defender. Для предварительной версии Microsoft Sentinel доступен на портале Defender без XDR Microsoft Defender или лицензии E5. Дополнительные сведения см . на портале Microsoft Defender в Microsoft Sentinel.

Введение в аналитику угроз

Аналитика кибербезопасности (CTI) — это информация, описывающая существующие или потенциальные угрозы для систем и пользователей. Эта разведка принимает множество форм, таких как письменные отчеты, которые подробно описывают мотивы конкретного субъекта угроз, инфраструктуру и методы. Это также могут быть конкретные наблюдения за IP-адресами, доменами, хэшами файлов и другими артефактами, связанными с известными кибер-угрозами.

Организации используют CTI для предоставления важного контекста необычной деятельности, чтобы сотрудники службы безопасности могли быстро принять меры для защиты своих людей, информации и ресурсов. Вы можете использовать CTI из многих мест, например:

- Веб-каналы данных с открытым кодом

- Сообщества по обмену аналитикой угроз

- Каналы коммерческой разведки

- Локальная разведка, собранная в ходе расследований безопасности в организации

Для решений SIEM, таких как Microsoft Sentinel, наиболее распространенные формы CTI являются индикаторами угроз, которые также называются индикаторами компрометации (IOCs) или индикаторами атаки. Индикаторы угроз — это данные, которые связывают наблюдаемые артефакты, такие как URL-адреса, хэши файлов или IP-адреса, с известными действиями угроз, такими как фишинг, ботнеты или вредоносное ПО. Эта форма аналитики угроз часто называется тактической аналитикой угроз. Она применяется к продуктам безопасности и автоматизации в большом масштабе для обнаружения потенциальных угроз организации и защиты от них.

Другой аспект аналитики угроз представляет собой субъекты угроз, их методы, тактику и процедуры (TTPs), их инфраструктуру и удостоверения своих жертв. Microsoft Sentinel поддерживает управление этими аспектами вместе с ioCs, выраженным с помощью стандарта открытый код для обмена CTI, известного как структурированное выражение информации об угрозах (STIX). Аналитика угроз, выраженная как объекты STIX, улучшает взаимодействие и позволяет организациям более эффективно охотиться. Используйте объекты STIX аналитики угроз в Microsoft Sentinel, чтобы обнаружить вредоносные действия, наблюдаемые в вашей среде, и предоставить полный контекст атаки для информирования о решениях реагирования.

В следующей таблице описаны действия, необходимые для максимальной интеграции аналитики угроз (TI) в Microsoft Sentinel:

| Действие | Description |

|---|---|

| Хранение аналитики угроз в рабочей области Microsoft Sentinel |

|

| Управление аналитикой угроз |

|

| Использование аналитики угроз |

|

Аналитика угроз также предоставляет полезный контекст в других интерфейсах Microsoft Sentinel, таких как записные книжки. Дополнительные сведения см. в статье "Начало работы с записными книжками" и MSTICPy.

Примечание.

Сведения о доступности функций в облаках для государственных организаций США см. в таблицах Microsoft Sentinel в статье Доступность функций для клиентов облаков для государственных организаций США.

Импорт и подключение аналитики угроз

Большинство аналитики угроз импортируются с помощью соединителей данных или API. Настройте правила приема, чтобы уменьшить шум и убедиться, что веб-каналы аналитики оптимизированы. Ниже приведены решения, доступные для Microsoft Sentinel.

- Аналитика угроз Microsoft Defender соединитель данных для приема аналитики угроз Майкрософт

- Аналитика угроз — соединитель данных TAXII для стандартных веб-каналов STIX/TAXII

- API отправки угроз для интегрированных и курированных веб-каналов TI с помощью REST API для подключения (не требуется соединитель данных)

- Соединитель данных платформы аналитики угроз также подключает веб-каналы TI с помощью устаревшего REST API, но находится на пути к отключению

Используйте эти решения в любом сочетании в зависимости от того, где ваша организация использует аналитику угроз. Все эти соединители данных доступны в Центре контента в рамках решения аналитики угроз. Дополнительные сведения об этом решении см. в статье azure Marketplace entry Threat Intelligence.

Кроме того, ознакомьтесь с этим каталогом интеграции аналитики угроз, доступных в Microsoft Sentinel.

Добавление аналитики угроз в Microsoft Sentinel с помощью соединителя данных Аналитики угроз Defender

Использование общедоступных, открытых и высокоуровневых операций ввода-вывода, созданных аналитикой угроз Defender в рабочую область Microsoft Sentinel, с помощью соединителей данных Аналитики угроз Defender. С помощью простой настройки одним щелчком используйте аналитику угроз со стандартных и премиум-соединителей данных Аналитики угроз Defender для мониторинга, оповещения и охоты.

Существует две версии соединителя данных, категории "Стандартный" и "Премиум". Существует также свободно доступное правило аналитики угроз Defender Threat Intelligence, которое дает пример того, что предоставляет соединитель данных аналитики угроз Premium Defender. Однако при сопоставлении аналитики в вашей среде обрабатываются только индикаторы, соответствующие правилу.

Соединитель данных аналитики угроз Premium Defender отправляет обогащенные корпорацией Майкрософт открытый код аналитики и управляемые корпорацией Майкрософт операции ввода-вывода. Эти функции уровня "Премиум" позволяют анализировать больше источников данных с большей гибкостью и пониманием этой аналитики угроз. Ниже приведена таблица, показывающая, что ожидать при лицензировании и включении версии premium.

| Бесплатно | Premium |

|---|---|

| Общедоступные операции ввода-вывода | |

| Аналитика с открытым кодом (OSINT) | |

| Операции ввода-вывода Майкрософт | |

| ОСINT, обогащенный корпорацией Майкрософт |

Дополнительные сведения см. в следующих статьях:

- Чтобы узнать, как получить лицензию уровня "Премиум" и изучить все различия между стандартными и премиум-версиями, ознакомьтесь с лицензиями Defender Threat Intelligence.

- Дополнительные сведения о бесплатном интерфейсе аналитики угроз Defender см. в статье "Знакомство с аналитикой угроз Defender" для XDR в Microsoft Defender.

- Сведения о том, как включить аналитику угроз Defender и соединители данных аналитики угроз Premium Defender, см. в статье "Включить соединитель данных аналитики угроз Defender".

- Дополнительные сведения о сопоставлении аналитики см. в статье "Использование аналитики сопоставления" для обнаружения угроз.

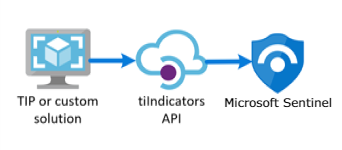

Добавление аналитики угроз в Microsoft Sentinel с помощью API отправки

Многие организации используют решения платформы аналитики угроз (TIP) для агрегирования веб-каналов индикаторов угроз из различных источников. Из агрегированного веб-канала данные курируются для применения к решениям безопасности, таким как сетевые устройства, решения EDR/XDR или SIEMs, такие как Microsoft Sentinel. API отправки позволяет использовать эти решения для импорта объектов STIX аналитики угроз в Microsoft Sentinel.

Новый API отправки не требует соединителя данных и предлагает следующие улучшения:

- Поля индикатора угроз основаны на стандартизованном формате STIX.

- Для приложения Microsoft Entra требуется роль участника Microsoft Sentinel.

- Конечная точка запроса API ограничена на уровне рабочей области. Необходимые разрешения приложения Microsoft Entra позволяют детализированному назначению на уровне рабочей области.

Дополнительные сведения см. в статье "Подключение платформы аналитики угроз с помощью API отправки"

Добавление аналитики угроз в Microsoft Sentinel с помощью соединителя данных платформы аналитики угроз

Примечание.

Этот соединитель данных теперь находится в пути к нерекомендуемой версии.

Как и API отправки, соединитель данных платформы аналитики угроз использует API, позволяющий совету или пользовательскому решению отправлять аналитику угроз в Microsoft Sentinel. Однако этот соединитель данных ограничен только индикаторами и теперь находится на пути к отключению. Рекомендуется воспользоваться преимуществами оптимизации, которую должен предложить API отправки.

Соединитель данных TIP использует API tidicator безопасности Microsoft Graph, который не поддерживает другие объекты STIX. Используйте его с любым пользовательским советом, который взаимодействует с API tiIndicator для отправки индикаторов в Microsoft Sentinel (и других решений по безопасности Майкрософт, таких как XDR Defender).

Дополнительные сведения о решениях TIP, интегрированных с Microsoft Sentinel, см. в статье Интегрированные продукты платформы аналитики угроз. Дополнительные сведения см. в статье Подключение платформы аналитики угроз к Microsoft Sentinel.

Добавление аналитики угроз в Microsoft Sentinel с помощью соединителя данных TAXII

Наиболее широко распространенный в отрасли стандарт передачи аналитики угроз — это сочетание формата данных STIX и протокола TAXII. Если ваша организация получает аналитику угроз от решений, поддерживающих текущую версию STIX/TAXII (2.0 или 2.1), используйте соединитель данных Threat Intelligence — TAXII для переноса аналитики угроз в Microsoft Sentinel. При использовании соединителя данных "Аналитика угроз — TAXII" включается встроенный в Microsoft Sentinel клиент TAXII для импорта аналитики угроз с серверов TAXII 2.x.

Чтобы импортировать аналитику угроз с форматированием STIX в Microsoft Sentinel с сервера TAXII:

- Получите корневой и коллекционный идентификатор API сервера TAXII.

- Включите соединитель данных Threat Intelligence — TAXII в Microsoft Sentinel.

Дополнительные сведения см. в статье Подключение Microsoft Sentinel к каналам аналитики угроз STIX/TAXII.

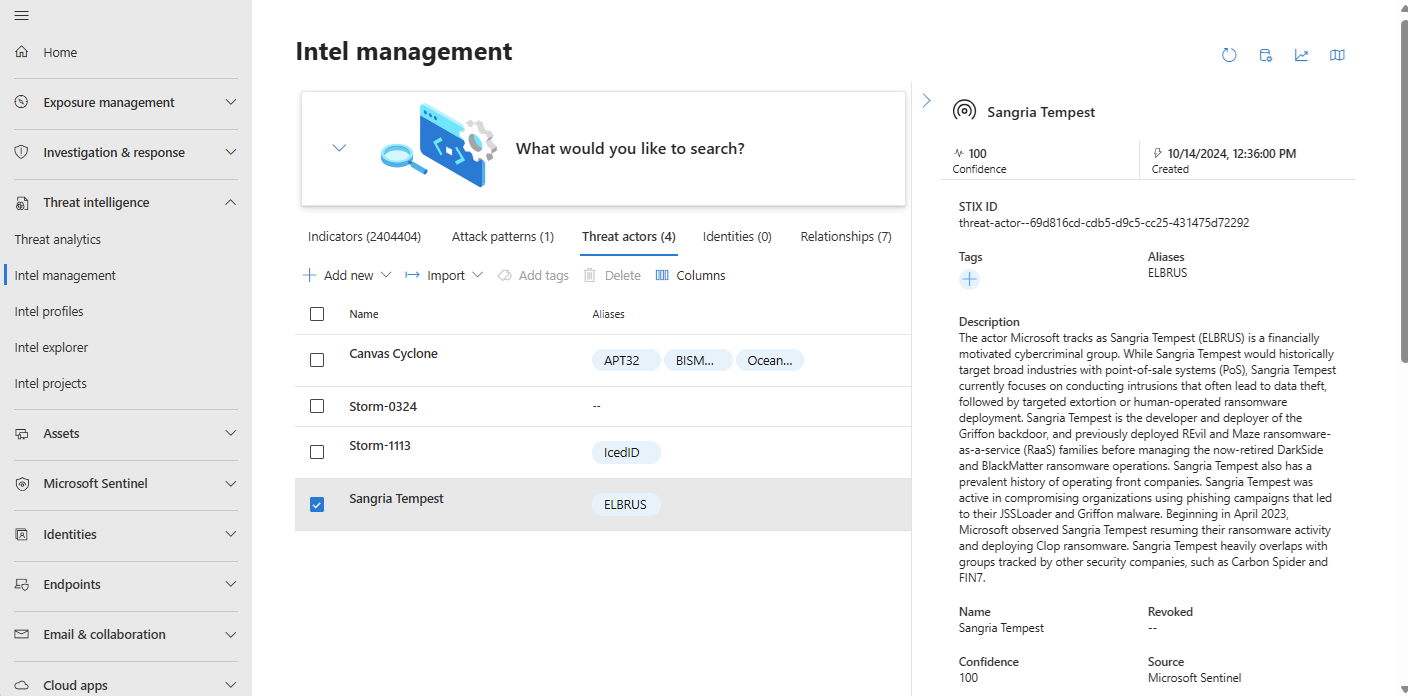

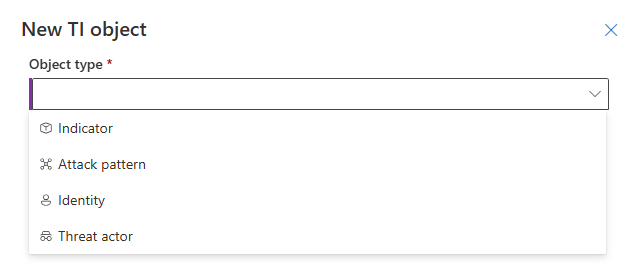

Создание аналитики угроз и управление ими

Аналитика угроз, на базе Microsoft Sentinel, управляется рядом с Аналитика угроз Microsoft Defender (MDTI) и Threat Analytics на унифицированной платформе SecOps Корпорации Майкрософт.

Примечание.

Аналитика угроз в портал Azure по-прежнему осуществляется из аналитики угроз Microsoft Sentinel>Threat Management>.

Две наиболее распространенные задачи аналитики угроз создают новую аналитику угроз, связанную с исследованиями безопасности и добавлением тегов. Интерфейс управления упрощает ручной процесс обработки отдельных угроз intel с несколькими ключевыми функциями.

- Настройте правила приема для оптимизации intel угроз из входящих источников.

- Определите связи при создании новых объектов STIX.

- Курировать существующую TI с помощью построителя связей.

- Скопируйте общие метаданные из нового или существующего объекта TI с повторяющимся компонентом.

- Добавление тегов бесплатной формы в объекты с несколькими выборами.

В Microsoft Sentinel доступны следующие объекты STIX:

| Объект STIX | Description |

|---|---|

| Субъект угроз | От сценариев до государств нации объекты субъектов угроз описывают мотивации, сложности и уровни ресурсов. |

| Шаблон атаки | Также известны как методы, тактика и процедуры, шаблоны атак описывают конкретный компонент атаки и этап MITRE ATT&CK, на котором он используется. |

| Индикатор |

Domain name, , URLFile hashesX509 certificatesIPv4 addressIPv6 addressи используются для проверки подлинности удостоверений устройств и серверов для безопасного обмена данными через Интернет. JA3 отпечатки пальцев — это уникальные идентификаторы, созданные из процесса подтверждения TLS/SSL. Они помогают определить определенные приложения и средства, используемые в сетевом трафике, что упрощает обнаружение отпечатков пальцев вредоносных действийJA3S , расширяя возможности JA3, также включая характеристики конкретного сервера в процессе отпечатков пальцев. Это расширение обеспечивает более комплексное представление сетевого трафика и помогает выявлять как клиентские, так и серверные угрозы.

User agents укажите сведения о клиентском программном обеспечении, выполняющего запросы к серверу, например браузере или операционной системе. Они полезны при идентификации и профилировании устройств и приложений, обращаюющихся к сети. |

| Identity | Описать жертв, организаций и других групп или отдельных лиц вместе с бизнес-секторами, наиболее тесно связанными с ними. |

| Отношение | Потоки, которые подключают аналитику угроз, помогая выполнять подключения между разрознанными сигналами и точками данных, описываются с помощью связей. |

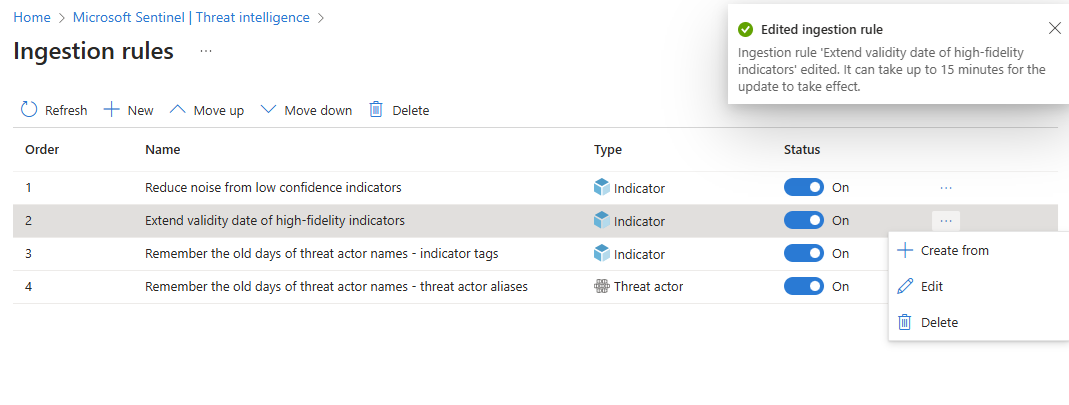

Настройка правил приема

Оптимизируйте каналы аналитики угроз, отфильтровав и расширив объекты перед их доставкой в рабочую область. Правила приема обновляют атрибуты или фильтруют объекты вместе. В следующей таблице перечислены некоторые варианты использования:

| Вариант использования правила приема | Description |

|---|---|

| Уменьшение шума | Отфильтруйте старую аналитику угроз, которая не обновлена в течение 6 месяцев, что также имеет низкую достоверность. |

| Продление срока действия | Повышение точности операций ввода-вывода из доверенных источников путем расширения их Valid until на 30 дней. |

| Помните старые дни | Новый субъект угроз таксономия велик, но некоторые из аналитиков хотят обязательно пометить старые имена. |

Имейте в виду следующие советы по использованию правил приема:

- Все правила применяются в порядке. Объекты аналитики угроз будут обрабатываться каждым правилом до тех пор, пока

Deleteне будет предприняно действие. Если действие не выполняется для объекта, он принимается из источника как есть. - Действие

Deleteозначает, что объект аналитики угроз пропускается для приема, то есть он удаляется из конвейера. Любые предыдущие версии объекта, уже прошедшие прием, не затрагиваются. - Новые и измененные правила вступают в силу до 15 минут.

Дополнительные сведения см. в статье "Работа с правилами приема аналитики угроз".

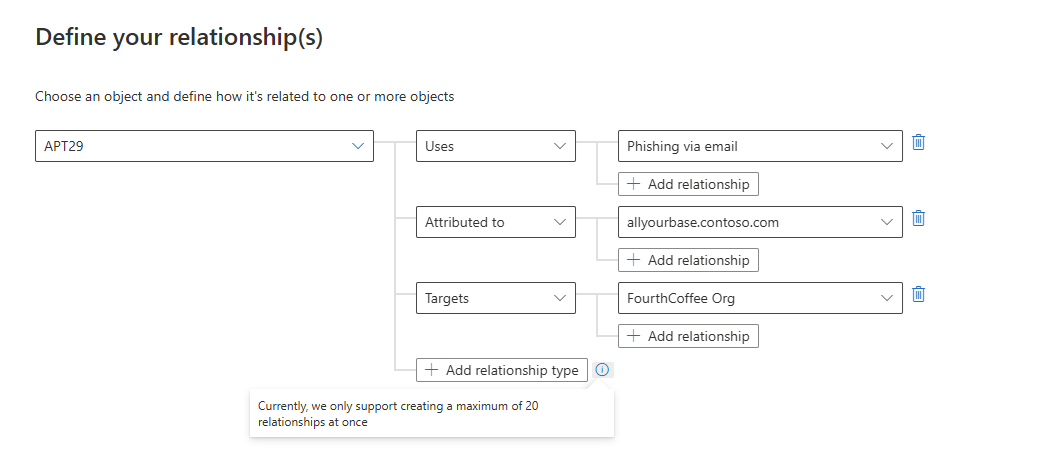

Создание отношений

Повышение уровня обнаружения угроз и реагирования путем установления соединений между объектами с помощью построителя связей. В следующей таблице перечислены некоторые варианты использования:

| Вариант использования связи | Description |

|---|---|

| Подключение субъекта угроз к шаблону атаки | Субъект APT29угроз использует шаблон Phishing via Email атаки для получения начального доступа. |

| Связывание индикатора с субъектом угроз | Индикатор allyourbase.contoso.com домена относится к субъектуAPT29угроз. |

| Связывание удостоверения (жертвы) с шаблоном атаки | Шаблон Phishing via Emailатаки предназначен для FourthCoffee организации. |

На следующем рисунке показано, как построитель связей подключает все эти варианты использования.

Анализ угроз

Настройте, какие объекты TI можно предоставить соответствующим аудиториям, назначив уровень конфиденциальности, называемый протоколом TLP.

| Цвет TLP | Конфиденциальность |

|---|---|

| Белый | Информация может быть предоставлена свободно и публично без каких-либо ограничений. |

| Зеленый | Информация может быть предоставлена одноранговым и партнерским организациям в сообществе, но не публично. Она предназначена для более широкой аудитории в сообществе. |

| Amber | Информацию можно предоставить членам организации, но не публично. Она предназначена для защиты конфиденциальной информации в организации. |

| Красный | Информация очень конфиденциальна и не должна предоставляться за пределами определенной группы или собрания, где она была первоначально раскрыта. |

Задайте значения TLP для объектов TI в пользовательском интерфейсе при создании или изменении их. Настройка TLP через API менее интуитивно понятна и требует выбора одного из четырех marking-definition графических идентификаторов объектов. Дополнительные сведения о настройке TLP через API см . в object_marking_refs в общих свойствах API отправки

Другой способ курировать TI — с тегами. Аналитика угроз — это быстрый способ группировать объекты вместе, чтобы упростить поиск. Как правило, можно применить теги, связанные с конкретным инцидентом. Но если объект представляет угрозы от определенного известного субъекта или известной кампании атаки, рассмотрите возможность создания связи вместо тега. После поиска и фильтрации аналитики угроз, с которыми вы хотите работать, пометьте их по отдельности или с несколькими выборками и пометьте их сразу. Так как теги являются бесплатными, рекомендуется создать стандартные соглашения об именовании для тегов аналитики угроз.

Дополнительные сведения см. в статье "Работа с аналитикой угроз" в Microsoft Sentinel.

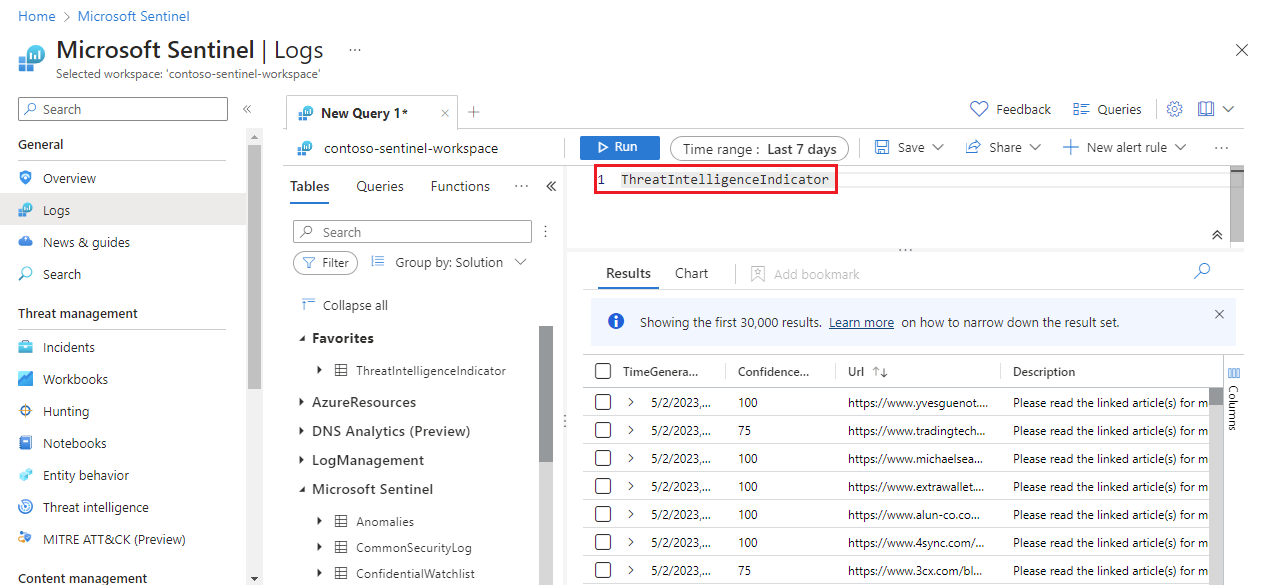

Просмотр аналитики угроз

Просмотр аналитики угроз из интерфейса управления. Используйте расширенный поиск для сортировки и фильтрации объектов аналитики угроз, даже не записывая запрос Log Analytics.

Просмотрите индикаторы, хранящиеся в рабочей области Log Analytics с поддержкой Microsoft Sentinel. Таблица ThreatIntelligenceIndicator в схеме Microsoft Sentinel содержит все индикаторы угроз Microsoft Sentinel . Эта таблица является основой для запросов аналитики угроз, выполняемых другими функциями Microsoft Sentinel, такими как аналитика, охота на запросы и книги.

Внимание

Таблицы, поддерживающие новую схему объектов STIX, находятся в закрытой предварительной версии. Чтобы просмотреть объекты STIX в запросах и разблокировать модель охоты, которая использует их, запрос на включение этой формы. Прием аналитики угроз в новые таблицы, ThreatIntelIndicator а ThreatIntelObjectsтакже наряду или вместо текущей таблицы ThreatIntelligenceIndicatorс этим процессом.

Ниже приведен пример представления базового запроса для просто индикаторов угроз, использующих текущую таблицу.

Индикаторы аналитики угроз отправляются в ThreatIntelligenceIndicator таблицу рабочей области Log Analytics только для чтения. При обновлении индикатора создается новая запись в ThreatIntelligenceIndicator таблице. В интерфейсе управления отображается только самый текущий индикатор. Индикаторы дедупликации Microsoft Sentinel зависят от IndicatorId свойств и SourceSystem выбирают индикатор с новыми TimeGenerated[UTC].

Свойство IndicatorId создается с помощью идентификатора индикатора STIX. При импорте или создании индикаторов из источников, отличных от STIX, IndicatorId создается из источника и шаблона индикатора.

Дополнительные сведения см. в статье "Работа с аналитикой угроз" в Microsoft Sentinel.

Просмотр обогащений данных GeoLocation и WhoIs (общедоступная предварительная версия)

Корпорация Майкрософт расширяет индикаторы IP-адресов и доменов с дополнительными GeoLocation данными, WhoIs чтобы обеспечить более контекст для расследований, в которых найден выбранный МОК.

Просмотр GeoLocation и WhoIs данные на панели "Аналитика угроз" для этих типов индикаторов угроз, импортированных в Microsoft Sentinel.

Например, используйте GeoLocation данные для поиска таких сведений, как организация или страна или регион для индикатора IP-адресов. Используйте WhoIs данные для поиска таких данных, как регистратор и создание записей на основе индикатора домена.

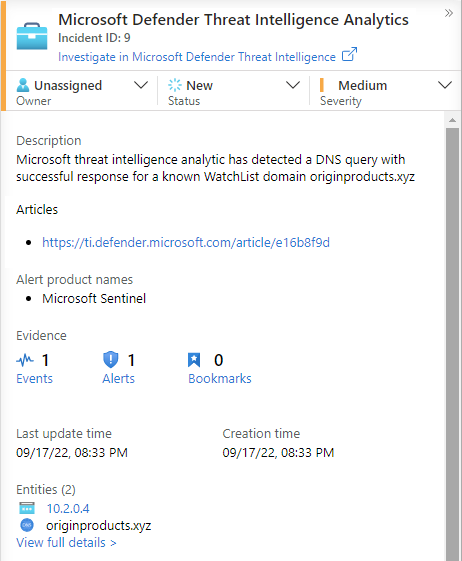

Обнаружение угроз с помощью аналитики индикаторов угроз

Наиболее важным вариантом использования аналитики угроз в решениях SIEM, таких как Microsoft Sentinel, является использование правил аналитики power для обнаружения угроз. По этим правилам параметры необработанных событий из источников данных сравниваются с индикаторами угроз для обнаружения угроз безопасности в вашей организации. В Microsoft Sentinel Analytics вы создаете правила аналитики, управляемые запросами, выполняющимися по расписанию и создавающими оповещения системы безопасности. Наряду с конфигурациями, они определяют частоту выполнения правила, какие результаты запроса должны создавать оповещения системы безопасности и инциденты, а также при необходимости запускать автоматический ответ.

Хотя вы всегда можете создавать новые правила аналитики с нуля, Microsoft Sentinel предоставляет набор встроенных шаблонов правил, созданных инженерами безопасности Майкрософт, чтобы воспользоваться индикаторами угроз. Эти шаблоны основаны на типах индикаторов угроз (домен, электронная почта, хэш файлов, IP-адрес или URL-адрес) и события источника данных, которые вы хотите сопоставить. Каждый шаблон содержит необходимые источники, необходимые для работы правила. Эта информация упрощает определение того, импортируются ли необходимые события в Microsoft Sentinel.

По умолчанию при активации этих встроенных правил создается оповещение. В Microsoft Sentinel оповещения, созданные из правил аналитики, также создают инциденты безопасности. В меню Microsoft Sentinel в разделе "Управление угрозами" выберите "Инциденты". Инциденты — это то, что выполняют команды по операциям безопасности и исследуют, чтобы определить соответствующие действия реагирования. Дополнительные сведения см. в статье Руководство. Исследование инцидентов с помощью Microsoft Sentinel.

Дополнительные сведения об использовании индикаторов угроз в правилах аналитики см. в статье "Использование аналитики угроз" для обнаружения угроз.

Корпорация Майкрософт предоставляет доступ к аналитике угроз через правило аналитики аналитики угроз Defender. Дополнительные сведения о том, как воспользоваться этим правилом, которое создает оповещения с высоким уровнем точности и инциденты, см. в статье "Использование аналитики сопоставления для обнаружения угроз".

Книги как источник полезных выводов из аналитики угроз

Книги предоставляют мощные интерактивные панели мониторинга, с помощью которых вы можете получать представление обо всех аспектах работы Microsoft Sentinel, в том числе об аналитике угроз. Используйте встроенную книгу аналитики угроз для визуализации ключевых сведений об аналитике угроз. Настройте книгу в соответствии с потребностями бизнеса. Создание панелей мониторинга путем объединения множества источников данных для визуализации данных уникальным образом.

Так как книги Microsoft Sentinel основаны на книгах Azure Monitor, обширная документация и многие другие шаблоны уже доступны. Дополнительные сведения см. в статье "Создание интерактивных отчетов с помощью книг Azure Monitor".

Существует также богатый ресурс для книг Azure Monitor на сайте GitHub, где можно скачать дополнительные шаблоны и внести свой вклад в работу с собственными шаблонами.

Дополнительные сведения об использовании и настройке книги аналитики угроз см. в статье Визуализация аналитики угроз с помощью книг.

Связанный контент

В этой статье вы узнали о возможностях аналитики угроз на базе Microsoft Sentinel. Дополнительные сведения см. в следующих статьях: