Использование индикаторов угроз в правилах аналитики

Включите правила аналитики с индикаторами угроз для автоматического создания оповещений на основе интегрированной аналитики угроз.

Необходимые компоненты

- Индикаторы угроз. Эти индикаторы могут быть из веб-каналов аналитики угроз, платформ аналитики угроз, массового импорта из неструктурированного файла или ручного ввода.

- Источники данных. События из соединителей данных должны передаваться в рабочую область Microsoft Sentinel.

- Правило аналитики формата

TI map.... Он должен использовать этот формат, чтобы он смог сопоставить индикаторы угроз, которые у вас есть с событиями, которые вы приняли.

Настройка правила для создания оповещений системы безопасности

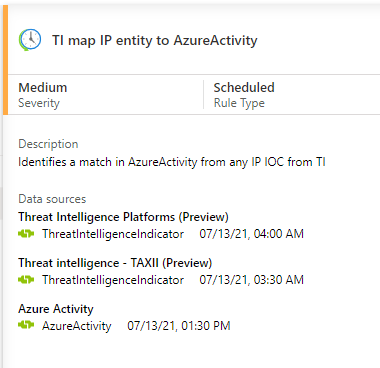

В следующем примере показано, как включить и настроить правило для создания оповещений системы безопасности с помощью индикаторов угроз, импортированных в Microsoft Sentinel. В этом примере мы будем использовать шаблон правила с именем TI map IP entity to AzureActivity. Это правило соответствует любому индикатору угроз типа IP-адреса со всеми событиями действий Azure. При обнаружении совпадения создается оповещение вместе с соответствующим инцидентом для расследования группой по операциям безопасности.

Для этого конкретного правила аналитики требуется соединитель данных действий Azure (для импорта событий уровня подписки Azure). Для этого также требуется один или оба соединителя данных аналитики угроз (для импорта индикаторов угроз). Это правило также активирует импортированные индикаторы или созданные вручную.

В портал Azure перейдите в Microsoft Sentinel.

Выберите рабочую область, в которую вы импортировали индикаторы угроз с помощью соединителей данных аналитики угроз и данных действий Azure с помощью соединителя данных действий Azure.

В меню Microsoft Sentinel в разделе "Конфигурация " выберите "Аналитика".

Перейдите на вкладку Шаблоны правил, чтобы просмотреть список имеющихся шаблонов правил аналитики.

Найдите ip-сущность IP-адреса с идентификатором TI с azureActivity и убедитесь, что вы подключили все необходимые источники данных.

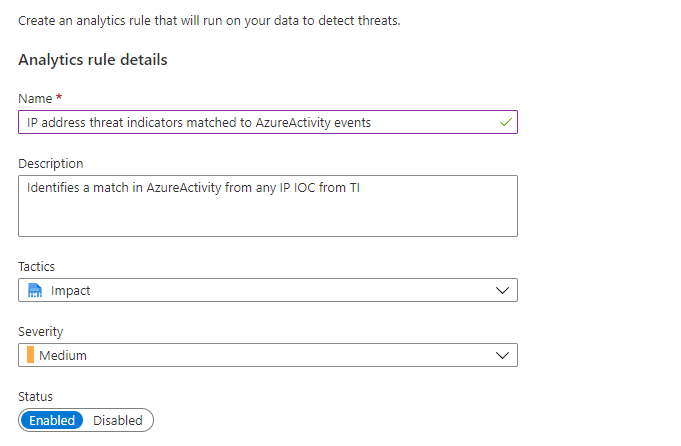

Выберите сущность IP-адреса карты TI с правилом AzureActivity . Затем выберите "Создать правило", чтобы открыть мастер настройки правила . Настройте параметры в мастере и нажмите кнопку "Далее: задать логику >правила".

Часть логики правила мастера предварительно заполнена следующими элементами:

- Запрос, используемый в правиле.

- Сопоставления сущностей, которые сообщают Microsoft Sentinel, как распознавать сущности, такие как учетные записи, IP-адреса и URL-адреса. Затем инциденты и расследования могут понять, как работать с данными в любых оповещениях системы безопасности, созданных этим правилом.

- расписание выполнения правила;

- число результатов запроса, по достижении которого должно создаваться оповещение системы безопасности.

Параметры шаблона по умолчанию таковы:

- правило выполняется один раз в час;

- Сопоставляйте все индикаторы угроз IP-адресов из

ThreatIntelligenceIndicatorтаблицы с любым IP-адресом, найденным за последний час событий изAzureActivityтаблицы. - Создайте оповещение системы безопасности, если результаты запроса больше нуля, чтобы указать, что совпадения найдены.

- Убедитесь, что правило включено.

Вы можете оставить параметры по умолчанию или изменить их в соответствии с вашими требованиями. Параметры создания инцидентов можно определить на вкладке "Параметры инцидента". Дополнительные сведения см. в статье "Создание правил пользовательской аналитики для обнаружения угроз". По завершении выберите вкладку "Автоматический ответ ".

Настройте любую автоматизацию, которую вы хотите активировать при создании оповещения системы безопасности из этого правила аналитики. Автоматизация в Microsoft Sentinel использует сочетания правил автоматизации и сборников схем на основе Azure Logic Apps. Дополнительные сведения см. в руководстве . Использование сборников схем с правилами автоматизации в Microsoft Sentinel. По завершении нажмите кнопку "Далее" > для продолжения.

Когда появится сообщение о том, что проверка правила пройдена, нажмите кнопку "Создать".

Просмотр правил

На вкладке "Активные правила" на вкладке "Активные правила" раздела "Аналитика" Microsoft Sentinel. Измените, включите, отключите, дублируете или удалите активное правило. Новое правило запускается сразу после активации, а затем выполняется в определенном расписании.

В соответствии с параметрами по умолчанию каждый раз, когда правило выполняется в своем расписании, все результаты, обнаруженные при создании оповещения системы безопасности. Сведения о оповещениях системы безопасности в Microsoft Sentinel см. в разделе журналов Microsoft Sentinel в группе SecurityAlert Microsoft Sentinel.

В Microsoft Sentinel оповещения, созданные из правил аналитики, также создают инциденты безопасности. В меню Microsoft Sentinel в разделе "Управление угрозами" выберите "Инциденты". Инциденты — это то, что выполняют команды по операциям безопасности и исследуют, чтобы определить соответствующие действия реагирования. Дополнительные сведения см. в статье Руководство. Исследование инцидентов с помощью Microsoft Sentinel.

Примечание.

Так как аналитические правила ограничивают поиск за пределами 14 дней, Microsoft Sentinel обновляет индикаторы каждые 12 дней, чтобы убедиться, что они доступны для сопоставления с помощью правил аналитики.

Связанный контент

В этой статье вы узнали, как использовать индикаторы аналитики угроз для обнаружения угроз. Дополнительные сведения об аналитике угроз в Microsoft Sentinel см. в следующих статьях:

- Работа с индикаторами угроз в Microsoft Sentinel.

- Подключение Microsoft Sentinel к веб-каналам аналитики угроз STIX/TAXII.

- Подключите платформы аналитики угроз к Microsoft Sentinel.

- Узнайте, какие платформы TIP, веб-каналы TAXII и обогащения можно интегрировать с Microsoft Sentinel.