Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье рассматриваются основные рекомендации по проектированию и рекомендации по реализации развертываний серверов с поддержкой Azure Arc, а также безопасности, управления и соответствия требованиям. В то время как документация по целевой зоне корпоративного масштаба охватывает "Управление" и "Безопасность" в виде отдельных разделов для серверов с поддержкой Azure Arc, эти критически важные области проектирования объединяются как один раздел.

Определение и применение надлежащих механизмов управления является ключевым в любой облачной реализации, так как это базовый элемент для обеспечения безопасности и соответствия требованиям. В традиционной среде эти механизмы обычно включают процессы проверки и элементы управления вручную. Однако облако ввело новый подход к управлению ИТ с автоматизированными охранниками и проверками. Политика Azure и Microsoft Defender для облака — это облачные средства, которые позволяют реализовать эти элементы управления, отчеты и задачи исправления автоматически. Сочетая их с Azure Arc, вы можете расширить политики управления и безопасность для любого ресурса в общедоступных или частных облаках.

В конце этой статьи вы узнаете о важных областях проектирования для обеспечения безопасности, управления и соответствия четким рекомендациям Майкрософт.

Архитектура

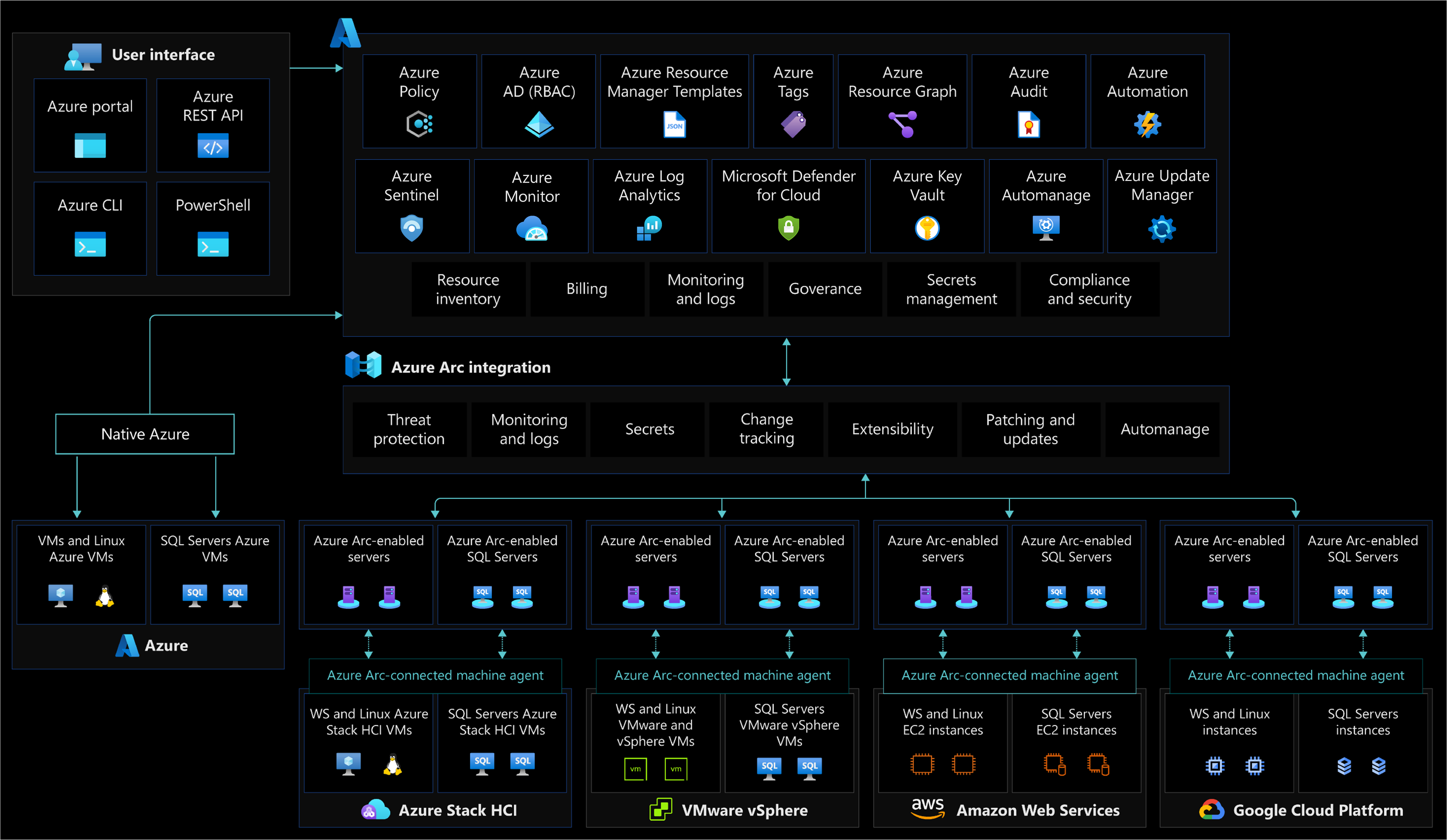

На следующем рисунке показана концептуальная эталонная архитектура, демонстрирующая области проектирования безопасности, соответствия и управления для серверов с поддержкой Azure Arc:

Рекомендации по проектированию

Так как гибридные и многооблачные ресурсы становятся частью Azure Resource Manager, они могут управляться и управляться с помощью средств Azure, как и собственные виртуальные машины Azure.

Управление удостоверениями и доступом

- Разрешения безопасности агента: безопасный доступ к агенту подключенного компьютера Azure, просматривая пользователей с правами локального администратора на сервере.

- Управляемое удостоверение: используйте управляемые удостоверения с серверами с поддержкой Azure Arc. Определите стратегию определения приложений, работающих на серверах с поддержкой Azure Arc, с помощью маркера Microsoft Entra.

- Управление доступом на основе ролей Azure (RBAC): определение административных, операций и инженерных ролей в организации. Это поможет выделить повседневные операции в гибридной среде. Сопоставление каждой команды с действиями и обязанностями определяет роли и конфигурацию Azure RBAC. Рассмотрите возможность использования матрицы RACI для поддержки этих усилий и создания элементов управления в определенной иерархии области управления, следуя рекомендациям по обеспечению согласованности ресурсов и управлению инвентаризацией. Дополнительные сведения см. в статье об управлении удостоверениями и доступом для серверов с поддержкой Azure Arc.

Организация ресурсов

- Отслеживание изменений и инвентаризация: Отслеживайте изменения в операционной системе, файлах приложений и реестре, чтобы определить операционные и проблемы безопасности в локальной среде и других облачных средах.

Система управления

- Защита от угроз и управление безопасностью в облаке. Введите элементы управления для обнаружения неправильной конфигурации безопасности и отслеживания соответствия требованиям. Кроме того, используйте аналитику Azure для защиты гибридных рабочих нагрузок от угроз. Включите Microsoft Defender для серверов для всех подписок, содержащих серверы с поддержкой Azure Arc, для мониторинга базовых показателей безопасности, управления безопасностью и защиты от угроз.

- Управление секретами и сертификатами. Включите Azure Key Vault для защиты учетных данных субъекта-службы. Рекомендуется использовать Azure Key Vault для управления сертификатами на серверах с поддержкой Azure Arc.

- Управление политиками и отчеты. Определите план управления для гибридных серверов и компьютеров, которые преобразуется в политики Azure и задачи исправления.

- Расположение данных. Рассмотрим, в каком регионе Azure необходимо подготовить серверы с поддержкой Azure Arc, и понять метаданные, собранные с этих компьютеров.

- Безопасный открытый ключ: защита проверки подлинности агента открытого ключа подключенного компьютера Azure для взаимодействия со службой Azure.

- Непрерывность бизнес-процессов и аварийное восстановление. Ознакомьтесь с рекомендациями по непрерывности бизнес-процессов и аварийному восстановлению целевых зон корпоративного масштаба, чтобы определить, выполнены ли ваши корпоративные требования.

- Просмотрите область проектирования безопасности, управления и соответствия требованиям целевой зоны Azure корпоративного масштаба, чтобы оценить влияние серверов с поддержкой Azure Arc на общую модель безопасности и управления.

Дисциплины управления

- Управление агентами. Агент подключенного компьютера Azure играет важную роль в гибридных операциях. Он позволяет управлять компьютерами Windows и Linux, размещенными за пределами Azure, и применять политики управления. Важно реализовать решения, которые отслеживают неответственные агенты.

- Стратегия управления журналами: планирование метрик и сбора журналов гибридных ресурсов в рабочую область Log Analytics для дальнейшего анализа и аудита.

Автоматизация платформы

- Подготовка агента. Определите стратегию подготовки серверов с поддержкой Azure Arc и защиты доступа к учетным данным подключения. Рассмотрим уровень и метод автоматизации для массовой регистрации. Рассмотрим структуру пилотных и рабочих развертываний и создание официального плана. Область и план развертывания должны учитывать цели, критерии выбора, критерии успешности, планы обучения, откат и риски.

- Обновления программного обеспечения:

- Определите стратегию оценки состояния доступных обновлений для обеспечения соответствия безопасности критически важным и обновлениям системы безопасности.

- Определите стратегию инвентаризации версий операционной системы Windows и мониторинг окончания срока поддержки. Для серверов, которые не могут быть перенесены в Azure или обновлены, планируйте расширенные обновления системы безопасности (ESUs) через Azure Arc.

Рекомендации по проектированию

Подготовка агента

При использовании субъекта-службы для подготовки серверов с поддержкой Azure Arc рассмотрите возможность безопасного хранения и распространения пароля субъекта-службы.

Управление агентами

Агент подключенного компьютера Azure — это ключевой элемент для серверов с поддержкой Azure Arc. Он содержит несколько логических компонентов, которые играют роль в операциях безопасности, управления и управления. Если агент подключенного компьютера Azure перестает отправлять пульс в Azure или переходит в автономный режим, вы не сможете выполнять в нем операционные задачи. Поэтому необходимо разработать план уведомлений и ответов.

Журнал действий Azure можно использовать для настройки уведомлений о работоспособности ресурсов. Оставаться в курсе текущего и исторического состояния работоспособности агента подключенного компьютера Azure, реализуя запрос.

Разрешения безопасности агента

Контроль доступа к агенту подключенного компьютера Azure на серверах с поддержкой Azure Arc. Службы, составляющие этот агент, управляют всеми связями и взаимодействием серверов с поддержкой Azure Arc в Azure. Члены локальной группы администраторов в Windows и пользователей с правами root в Linux имеют разрешения на управление агентом.

Оцените ограничения расширений и возможностей конфигурации компьютера с помощью элементов управления безопасностью локального агента, чтобы разрешить только необходимые действия управления, особенно для заблокированных или конфиденциальных компьютеров.

Управляемое удостоверение

При создании удостоверение, назначаемое системой Microsoft Entra, можно использовать только для обновления состояния серверов с поддержкой Azure Arc (например, пульс последнего просмотра). При предоставлении этому назначаемого системой удостоверения дополнительный доступ к ресурсам Azure становится возможным разрешить приложению на сервере использовать удостоверение, назначаемое системой, для доступа к ресурсам Azure (например, для запроса секретов из Key Vault). Вы должны:

- Рассмотрим, какие допустимые варианты использования существуют для серверных приложений для получения маркеров доступа и доступа к ресурсам Azure, а также планирования контроля доступа к этим ресурсам.

- Управляйте привилегированными ролями пользователей на серверах с поддержкой Azure Arc (члены группы локальных администраторов или приложений расширений гибридных агентов в Windows и членах группы хидд в Linux), чтобы избежать неправильного использования управляемых системой удостоверений для получения несанкционированного доступа к ресурсам Azure.

- Используйте Azure RBAC для управления разрешением для управляемых удостоверений серверов с поддержкой Azure Arc и периодических проверок доступа для этих удостоверений.

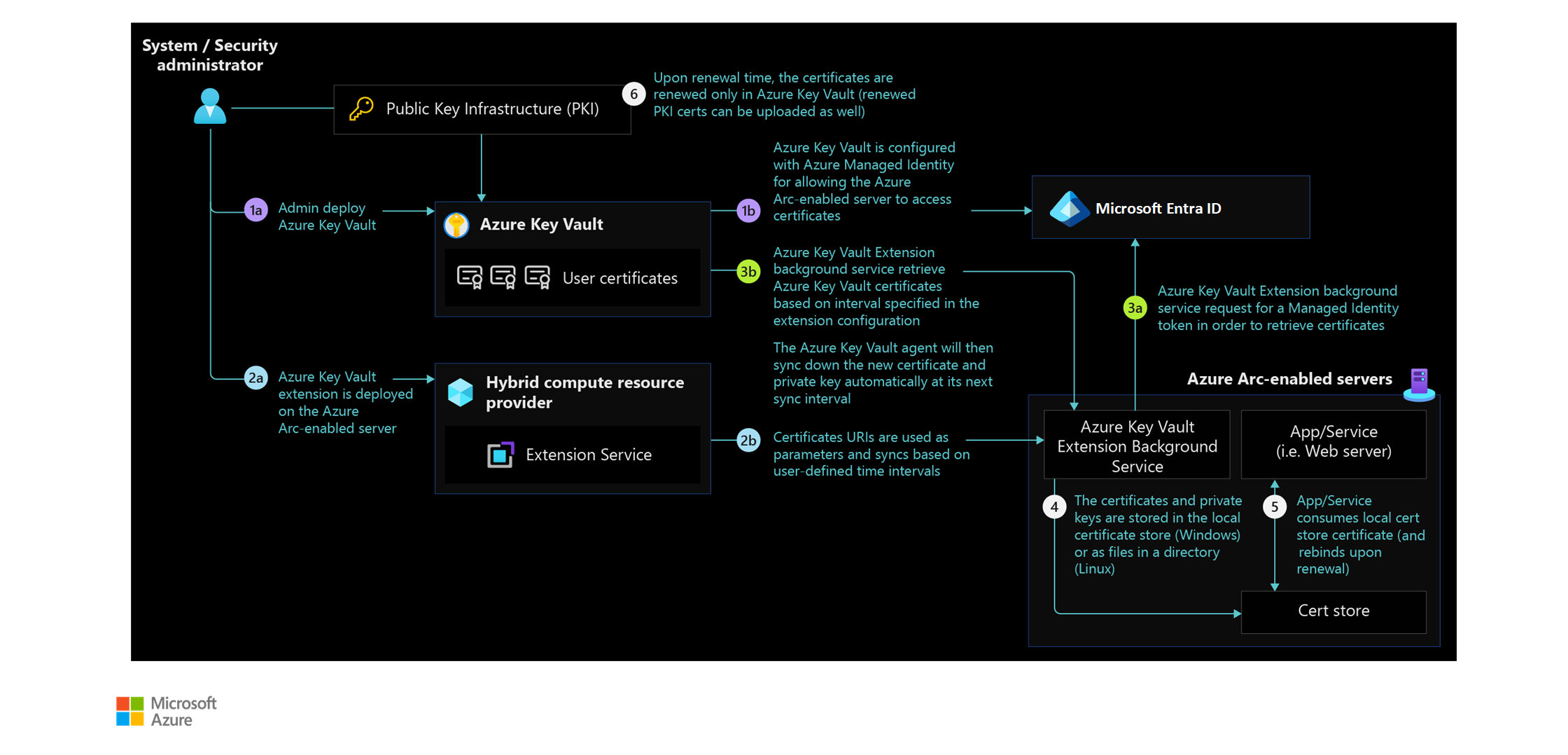

Управление секретами и сертификатами

Рекомендуется использовать Azure Key Vault для управления сертификатами на серверах с поддержкой Azure Arc. Серверы с поддержкой Azure Arc имеют управляемое удостоверение, которое используется подключенным компьютером и другими агентами Azure для проверки подлинности обратно в соответствующие службы. Расширение виртуальной машины хранилища ключей позволяет управлять жизненным циклом сертификатов на компьютерах Windows и Linux .

На следующем рисунке показана концептуальная эталонная архитектура, демонстрирующая интеграцию Azure Key Vault для серверов с поддержкой Azure Arc:

Совет

Узнайте, как использовать управляемые сертификаты Key Vault с серверами Linux с поддержкой Azure Arc в проекте Azure Arc Jumpstart .

Управление политиками и отчеты

Управление на основе политик — это базовый принцип облачных операций и Cloud Adoption Framework. Политика Azure предоставляет механизм для обеспечения соблюдения корпоративных стандартов и оценки соответствия в масштабе. Вы можете реализовать управление для обеспечения согласованности развертываний, соответствия требованиям, управления затратами и повышения уровня безопасности. С помощью панели мониторинга соответствия вы получите агрегированное представление общего состояния и возможностей исправления.

Серверы с поддержкой Azure Arc поддерживают Политика Azure на уровне управления ресурсами Azure, а также в операционной системе компьютера с помощью политик конфигурации компьютера.

Изучите область Политика Azure и где ее можно применить (группу управления, подписку, группу ресурсов или отдельный уровень ресурсов). Создание структуры группы управления в соответствии с рекомендациями, описанными в корпоративном масштабе Cloud Adoption Framework

- Определите, какие политики Azure требуются путем определения бизнес-, нормативных требований и требований безопасности для серверов с поддержкой Azure Arc.

- Применение тегов и реализация задач исправления.

- Изучите и оцените встроенные определения Политика Azure для серверов с поддержкой Azure Arc.

- Ознакомьтесь со встроенными политиками и инициативами конфигурации компьютера и оцените их.

- Оцените необходимость создания пользовательских политик конфигурации компьютера.

- Определите политику мониторинга и оповещения, которая определяет неработоспособные серверы с поддержкой Azure Arc.

- Включение оповещений Помощника по Azure для идентификации серверов с поддержкой Azure Arc с установленными устаревшими агентами.

- Применение стандартов организации и оценка соответствия на масштабируемом уровне.

- Используйте Политика Azure и задачи исправления для подключения агентов службы управления с помощью функции управления расширениями.

- Включите Azure Monitor для обеспечения соответствия требованиям и оперативного мониторинга серверов с поддержкой Azure Arc.

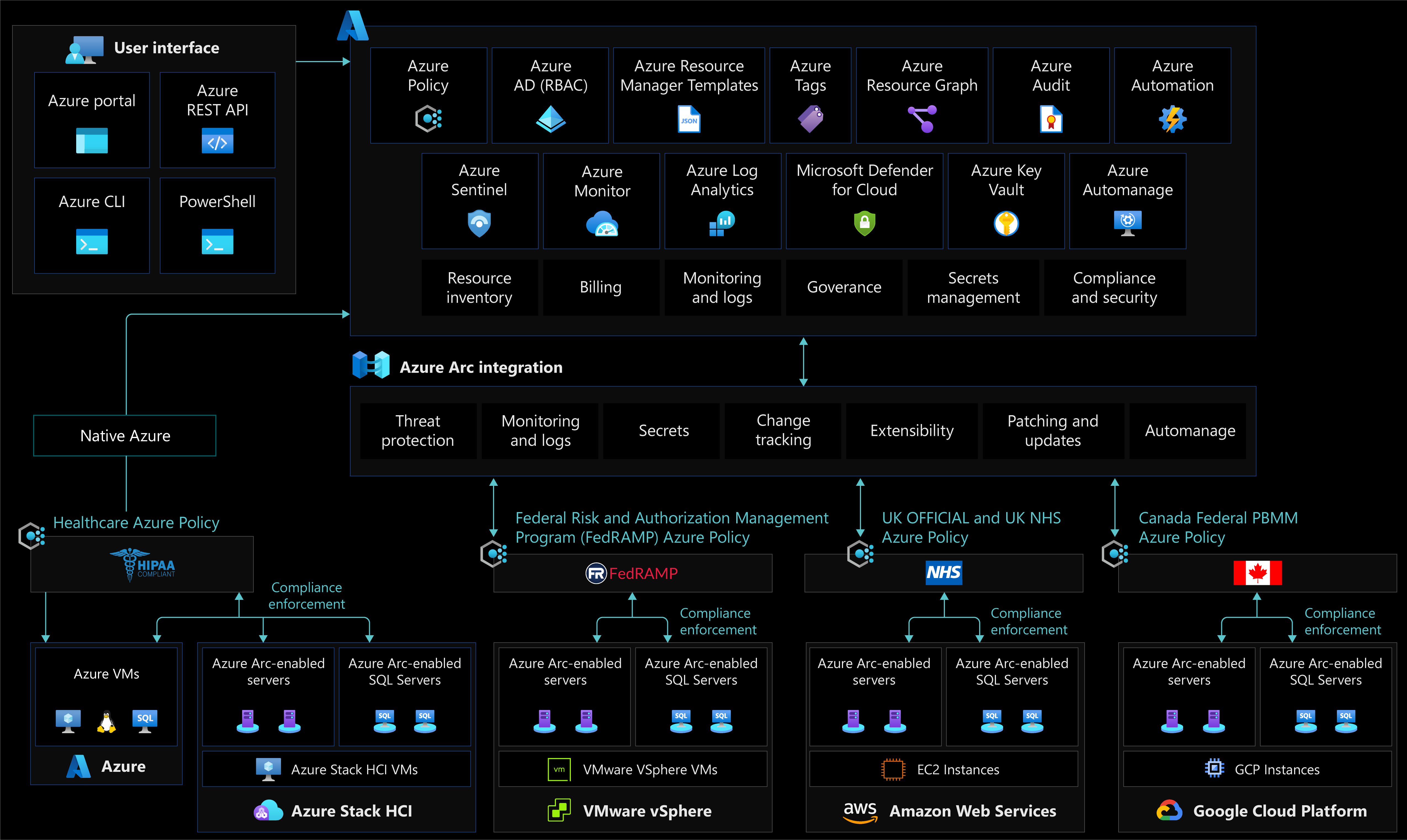

На следующем рисунке показана концептуальная эталонная архитектура, демонстрирующая области проектирования отчетов о политике и соответствия требованиям для серверов с поддержкой Azure Arc:

Стратегия управления журналами

Проектирование и планирование развертывания рабочей области Log Analytics. Он будет контейнером, в котором данные собираются, агрегируются и более поздние анализы. Рабочая область Log Analytics представляет географическое расположение данных, изоляции данных и области конфигураций, таких как хранение данных. Вам потребуется определить количество необходимых рабочих областей и их сопоставление со структурой организации. Рекомендуется использовать одну рабочую область Azure Monitor Log Analytics для централизованного управления RBAC для видимости и создания отчетов, как описано в рекомендациях по управлению и мониторингу Cloud Adoption Framework.

Ознакомьтесь с рекомендациями по проектированию развертывания журналов Azure Monitor.

Защита от угроз и управление безопасностью в облаке

Microsoft Defender для облака предоставляет единую платформу управления безопасностью, сегментированную как управление безопасностью в облаке (CSPM) и платформу защиты облачных рабочих нагрузок (CWPP). Чтобы повысить безопасность гибридной целевой зоны, важно защитить данные и ресурсы, размещенные в Azure и других местах. Microsoft Defender для серверов расширяет эти возможности на серверах с поддержкой Azure Arc и Microsoft Defender для конечной точки предоставляет обнаружение и нейтрализация атак на конечные точки (EDR). Чтобы укрепить безопасность гибридной целевой зоны, рассмотрите следующее:

- Используйте серверы с поддержкой Azure Arc для подключения гибридных ресурсов в Microsoft Defender для облака.

- Реализуйте конфигурацию Политика Azure компьютера, чтобы убедиться, что все ресурсы соответствуют требованиям, а данные безопасности собираются в рабочие области Log Analytics.

- Включите Microsoft Defender для всех подписок и используйте Политика Azure для обеспечения соответствия требованиям.

- Используйте интеграцию безопасности и управления событиями с Microsoft Defender для облака и Microsoft Sentinel.

- Защита конечных точек с помощью интеграции Microsoft Defender для облака с Microsoft Defender для конечной точки.

- Чтобы защитить подключение между серверами с поддержкой Azure Arc и Azure, ознакомьтесь с разделом "Сетевое подключение для серверов с поддержкой Azure Arc" этого руководства.

Отслеживание изменений и инвентаризация

Централизованные журналы используют отчеты, которые можно использовать в качестве дополнительных уровней безопасности и снижает вероятность пробелов в наблюдаемости. Отслеживание изменений и инвентаризация в служба автоматизации Azure пересылать и собирать данные в рабочей области Log Analytics. При использовании Microsoft Defender для серверов вы получаете мониторинг целостности файлов (FIM) для проверки и отслеживания изменений программного обеспечения для служб Windows и управляющих программ Linux на серверах с поддержкой Azure Arc.

Обновления программного обеспечения

С помощью серверов с поддержкой Azure Arc вы можете управлять корпоративными ресурсами с помощью централизованного управления и мониторинга в масштабе. В частности, он предоставляет оповещения и рекомендации ИТ-командам с полной оперативной видимостью, которая включает управление обновлениями виртуальных машин Windows и Linux.

Оценка и обновление операционных систем должна быть частью общей стратегии управления, чтобы обеспечить соответствие безопасности критически важным и обновлениям системы безопасности по мере их выпуска. Используйте Azure Update Manager в качестве долгосрочного механизма исправления для ресурсов Azure и гибридных ресурсов. Используйте Политика Azure для обеспечения и применения конфигураций обслуживания всех виртуальных машин, включая серверы с поддержкой Azure Arc и развертывание расширенных обновлений безопасности (ESUs) на серверах с поддержкой Azure Arc, имеющих версии Windows, которые достигли окончания поддержки. Дополнительные сведения см. в обзоре Диспетчера обновлений Azure.

Управление доступом на основе ролей (RBAC)

После минимального принципа привилегий пользователи, группы или приложения, назначенные ролями, такими как "участник" или "владелец" или "Администратор ресурсов подключенного компьютера Azure", могут выполнять такие операции, как развертывание расширений, которые в основном имеют корневой доступ на серверах с поддержкой Azure Arc. Эти роли следует использовать с осторожностью, чтобы ограничить возможный радиус взрыва или в конечном итоге заменить пользовательскими ролями.

Чтобы ограничить привилегии пользователя и разрешить им подключать серверы к Azure, подходит роль подключения подключенного компьютера Azure. Эта роль может использоваться только для подключения серверов и не может повторно подключить или удалить ресурс сервера. Ознакомьтесь с обзором безопасности серверов с поддержкой Azure Arc для получения дополнительных сведений об элементах управления доступом.

Ознакомьтесь с разделом "Управление удостоверениями и доступом для серверов с поддержкой Azure Arc" в этом руководстве для получения дополнительных удостоверений и доступа к связанному содержимому.

Кроме того, учитывайте конфиденциальные данные, отправляемые в рабочую область Azure Monitor Log Analytics, тот же принцип RBAC должен применяться к самому данным. Серверы с поддержкой Azure Arc предоставляют доступ RBAC к данным журнала, собранным агентом Log Analytics, хранящимся в рабочей области Log Analytics, на котором зарегистрирован компьютер. Узнайте, как реализовать подробный доступ к рабочей области Log Analytics в документации по развертыванию журналов Azure Monitor.

Безопасный открытый ключ

Агент подключенного компьютера Azure использует проверку подлинности с открытым ключом для взаимодействия со службой Azure. После подключения сервера к Azure Arc закрытый ключ сохраняется на диске и используется всякий раз, когда агент взаимодействует с Azure.

В случае кражи закрытый ключ можно использовать для взаимодействия со службой на другом сервере и действовать так, как если бы он был исходным сервером. Это включает в себя получение доступа к назначаемому системой удостоверению и любым ресурсам, к которым имеется доступ.

Файл закрытого ключа защищен, чтобы разрешить доступ только к учетной записи службы метаданных гибридного экземпляра (хидды) для чтения. Чтобы предотвратить автономные атаки, настоятельно рекомендуется использовать полное шифрование дисков (например, BitLocker, dm-crypt и т. д.). На томе операционной системы сервера. Мы рекомендуем использовать Политика Azure конфигурацию компьютера для аудита компьютеров Windows или Linux с установленными указанными приложениями, такими как упомянутые.

Следующие шаги

Дополнительные рекомендации по внедрению гибридного облака см. в следующих статьях:

- Просмотр сценариев Запуска Azure Arc

- Просмотрите предварительные требования для серверов с поддержкой Azure Arc

- Планирование масштабируемого развертывания серверов с поддержкой Azure Arc

- Общие сведения об управлении гибридными и многооблачными средами

- Дополнительные сведения о Azure Arc см. в схеме обучения Azure Arc.