Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Серверы с поддержкой Azure Arc можно использовать для управления физическими серверами и виртуальными машинами Windows и Linux с помощью плоскости управления Azure. В этой статье рассматриваются ключевые аспекты проектирования и передовые практики для подключения к серверам с поддержкой Azure Arc в рамках рекомендации Cloud Adoption Framework для целевой зоны в масштабе предприятия в Azure. Это руководство предназначено для физических серверов и виртуальных машин, размещенных в локальной среде или через поставщика облачных служб партнера.

В этой статье предполагается, что вы успешно реализовали целевую зону корпоративного масштаба и установили гибридные сетевые подключения. Руководство посвящено подключению агента подключенного компьютера для серверов с поддержкой Azure Arc. Дополнительные сведения см. в обзоре целевых зон корпоративного масштаба и реализации целевых зон корпоративного масштаба.

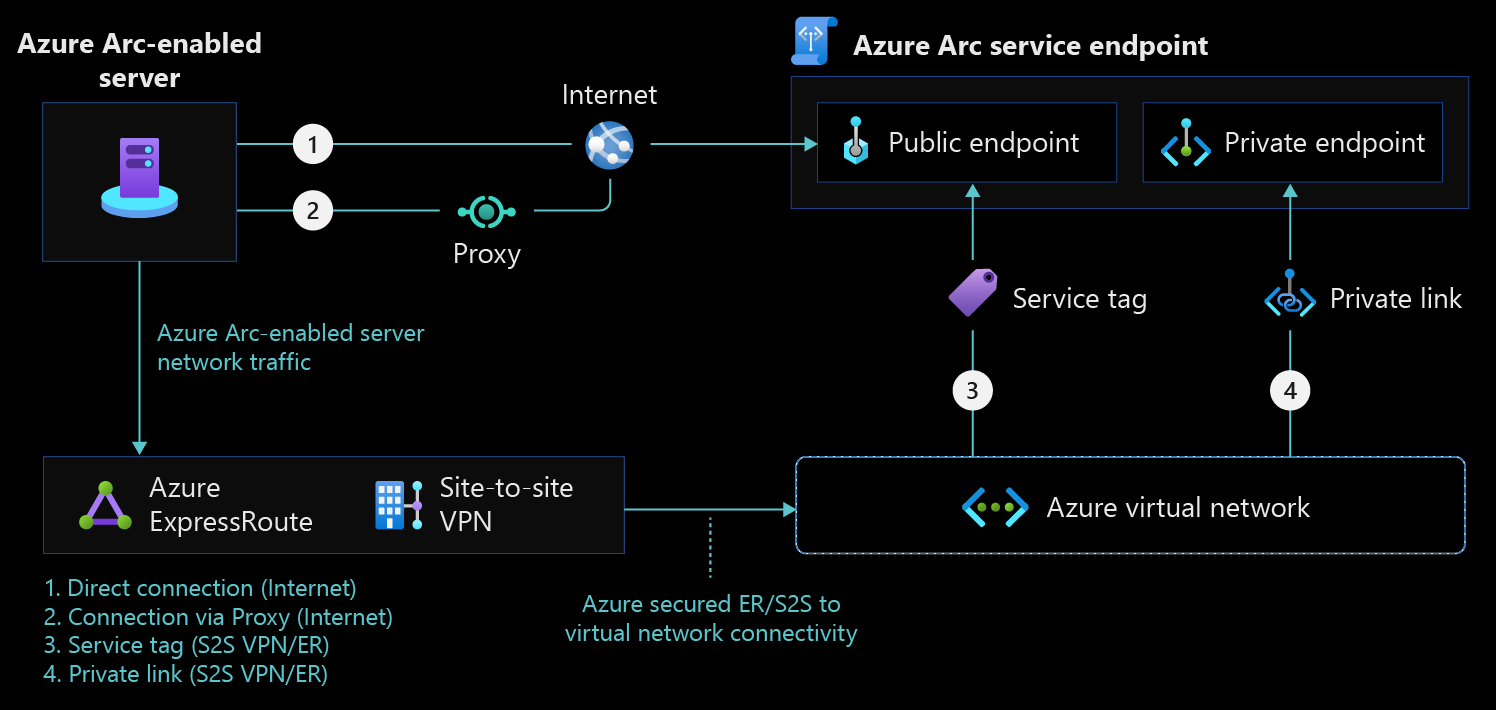

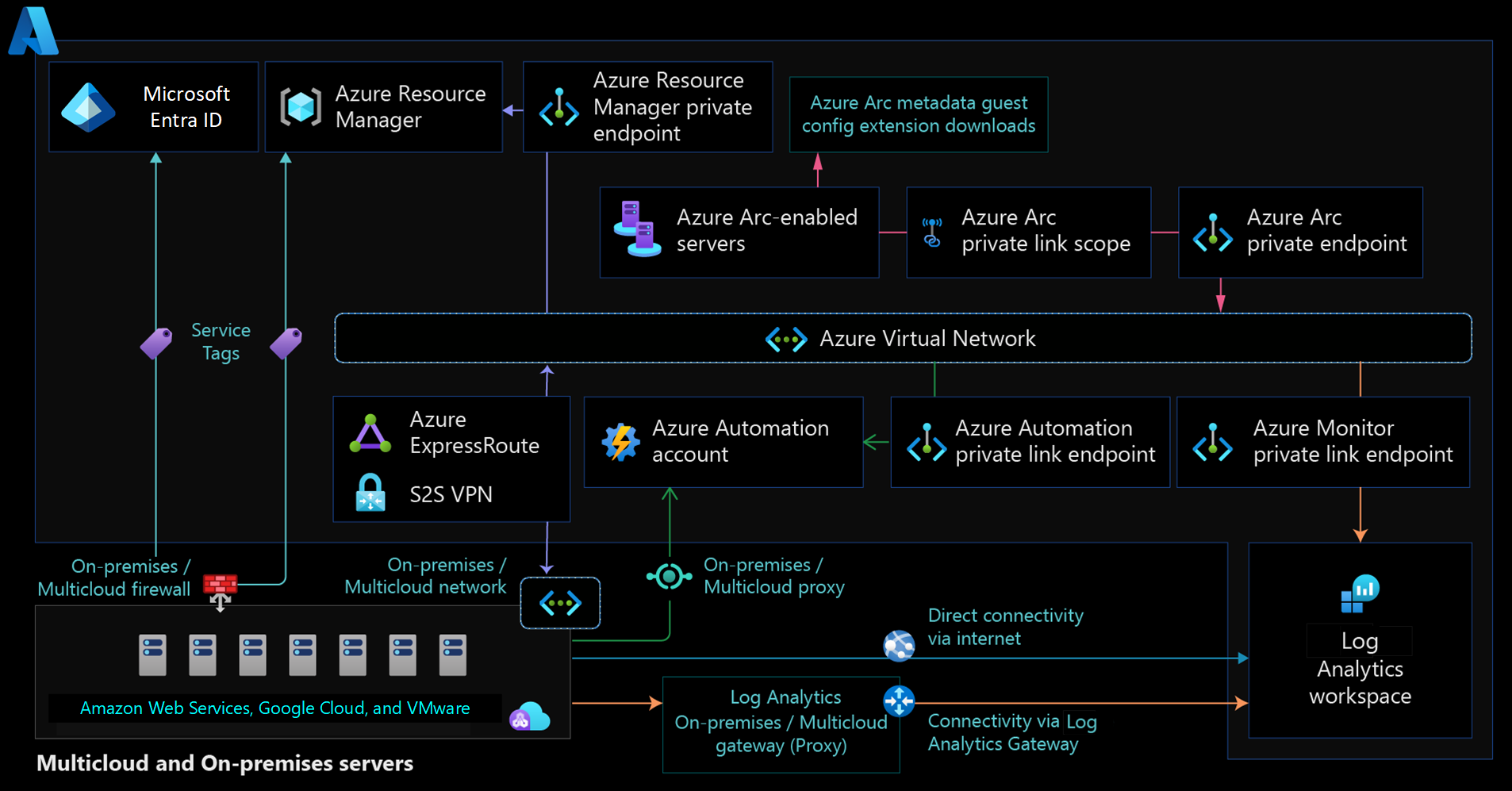

Архитектура

На следующей схеме показана концептуальная эталонная архитектура для подключения серверов с поддержкой Azure Arc.

Рекомендации по проектированию

Рассмотрим следующие рекомендации по проектированию сети для серверов с поддержкой Azure Arc.

- Управление доступом к тегам службы Azure: создайте автоматизированный процесс, чтобы обеспечить обновление правил брандмауэра и прокси-сети в соответствии с требованиями к сети агента подключенного компьютера.

- Защита сетевого подключения к Azure Arc. Настройка операционной системы компьютера для использования протокола TLS версии 1.2. Мы не рекомендуем использовать более старые версии из-за известных уязвимостей.

- Определите метод подключения расширений. Убедитесь, что расширения Azure, развернутые на сервере с поддержкой Azure Arc, могут взаимодействовать с другими службами Azure. Это подключение можно предоставить непосредственно через общедоступные сети, брандмауэр или прокси-сервер. Для агента Azure Arc необходимо настроить частные конечные точки. Если для разработки требуется частное подключение, необходимо выполнить дополнительные действия, чтобы включить подключение к частной конечной точке для каждой службы , к которым обращаются расширения. Кроме того, рассмотрите возможность использования общих или выделенных каналов в зависимости от затрат, доступности и пропускной способности.

- Просмотрите общую архитектуру подключения: просмотрите область проектирования сетевой топологии и подключения, чтобы оценить, как серверы с поддержкой Azure Arc влияют на общее подключение.

Рекомендации по проектированию

Рассмотрим следующие рекомендации по проектированию сети для серверов с поддержкой Azure Arc.

Определение метода подключения агента Azure Arc

Сначала просмотрите существующие требования к инфраструктуре и безопасности. Затем определите, как агент подключенного компьютера должен взаимодействовать с Azure из локальной сети или другого поставщика облачных служб. Это подключение может проходить через Интернет, через прокси-сервер или через Приватный канал Azure для частного подключения. Если вы реализуете Azure Arc через Интернет с прокси-сервером или без нее, вы также можете использовать функцию, которая в настоящее время находится в общедоступной предварительной версии с именем шлюза Azure Arc. Эта функция помогает уменьшить общее количество конечных точек, к которым должен разрешить доступ прокси-сервер.

Прямое подключение

Серверы с поддержкой Azure Arc могут обеспечить прямое подключение к общедоступным конечным точкам Azure. При использовании этого метода подключения все агенты компьютеров используют общедоступную конечную точку для открытия подключения к Azure через Интернет. Агент подключенного компьютера для Linux и Windows безопасно взаимодействует с Azure через протокол HTTPS (TCP/443).

При использовании метода прямого подключения оцените доступ к Интернету для агента подключенного компьютера. Рекомендуется настроить необходимые правила сети.

Прокси-сервер или подключение брандмауэра

Если компьютер использует брандмауэр или прокси-сервер для обмена данными через Интернет, агент подключается через протокол HTTPS.

Если вы используете брандмауэр или прокси-сервер для ограничения исходящего подключения, обязательно разрешите диапазоны IP-адресов в соответствии с требованиями сети агента подключенного компьютера. Если разрешить агенту взаимодействовать со службой только требуемые диапазоны IP-адресов или доменные имена, используйте теги служб и URL-адреса для настройки брандмауэра или прокси-сервера.

При развертывании расширений на серверах с поддержкой Azure Arc каждое расширение подключается к собственной конечной точке или конечной точке, и необходимо также разрешить все соответствующие URL-адреса в брандмауэре или прокси-сервере. Добавьте эти конечные точки, чтобы обеспечить детализированный защищенный сетевой трафик и обеспечить соблюдение принципа наименьших привилегий.

Чтобы уменьшить общее количество URL-адресов, необходимых в брандмауэре или прокси-сервере, определите, будет ли полезна служба шлюза Azure Arc.

Шлюз Azure Arc

шлюз Azure Arc (общедоступная предварительная версия) сокращает общее количество исходящих конечных точек HTTPS, необходимых прокси-серверу для работы Azure Arc. Это устраняет необходимость в большинстве конечных точек с подстановочными знаками и сокращает общее количество необходимых конечных точек до восьми. Он может работать с некоторыми конечными точками расширения, поэтому вам не нужно создавать дополнительные исключения URL-адресов в прокси-сервере.

Служба шлюза Azure Arc в настоящее время не работает с приватным каналом или с пирингом Azure ExpressRoute, так как необходимо получить доступ к службе шлюза Azure Arc через Интернет.

Приватный канал

Чтобы убедиться, что весь трафик от агентов Azure Arc остается в сети, используйте сервер с поддержкой Azure Arc с областью приватного канала Azure Arc. Эта конфигурация обеспечивает преимущества безопасности. Трафик не проходит через Интернет, и вам не нужно открывать столько исходящих исключений в брандмауэре центра обработки данных. Но Private Link создает множество проблем управления и повышает общую сложность и стоимость, особенно для глобальных организаций. Рассмотрим следующие проблемы:

Область Azure Arc Приватный канал охватывает все клиенты Azure Arc в одной области доменных имен (DNS). Некоторые клиенты Azure Arc, использующие частные конечные точки, и некоторые из них используют общедоступные конечные точки при совместном использовании DNS-сервера. Но вы можете реализовать обходные пути, такие как политики DNS.

Клиенты Azure Arc могут иметь все частные конечные точки в основном регионе. Если они нет, необходимо настроить DNS, чтобы те же имена частных конечных точек разрешались для разных IP-адресов. Например, можно использовать выборочно реплицированные разделы DNS для windows Server Active Directory, интегрированных с DNS. Если вы используете одни и те же частные конечные точки для всех клиентов Azure Arc, у вас должна быть возможность маршрутизации трафика из всех сетей в частные конечные точки.

Чтобы использовать частные конечные точки для всех служб Azure, к которым осуществляется доступ с помощью компонентов программного обеспечения расширения, развертываемых с помощью Azure Arc, необходимо выполнить дополнительные действия. К этим службам относятся рабочие области Log Analytics, учетные записи службы автоматизации Azure, Azure Key Vault и служба хранилища Azure.

Подключение к идентификатору Microsoft Entra использует общедоступные конечные точки, поэтому для клиентов требуется доступ к Интернету.

Если вы используете ExpressRoute для частного подключения, рассмотрите рекомендации по обеспечению устойчивости каналов , шлюзов , подключенийи ExpressRoute Direct.

Из-за этих проблем рекомендуется оценить, требуется ли Приватный канал для реализации Azure Arc. Общедоступные конечные точки шифруют трафик. В зависимости от того, как вы используете Azure Arc для серверов, можно ограничить трафик управления и трафика метаданных. Чтобы устранить проблемы безопасности, реализуйте элементы управления безопасностью локального агента.

Дополнительные сведения см. в разделе Приватный канал безопасности и ознакомьтесь с ограничениями и ограничениями, связанными с Приватный канал поддержкой Azure Arc.

Управление доступом к тегам службы Azure

Рекомендуется реализовать автоматизированный процесс для обновления правил брандмауэра и прокси-сети в соответствии с требованиями к сети Azure Arc.

Следующие шаги

Дополнительные сведения о пути внедрения гибридного облака см. в следующих ресурсах:

- Сценарии запуска azure Arc

- Предварительные требования агента подключенного компьютера

- Конфигурация сети для метода подключения Приватный канал

- Использование Приватный канал для подключения серверов к Azure Arc

- Планирование масштабируемого развертывания серверов с поддержкой Azure Arc

- настройка Приватный канал

- Устранение неполадок подключения агента подключенного компьютера Azure

- Учебный курс. Внедрение инноваций Azure в гибридные среды с помощью Azure Arc