Управление удостоверениями и доступом для серверов с поддержкой Azure Arc

Ваша организация должна разработать правильные средства управления доступом для защиты гибридных сред с помощью локальных и облачных систем управления удостоверениями.

Эти системы управления удостоверениями играют важную роль. Они помогают разрабатывать и реализовывать надежные элементы управления доступом для защиты инфраструктуры серверов с поддержкой Azure Arc.

Управляемое удостоверение

При создании удостоверение, назначаемое системой идентификатора Microsoft Entra, можно использовать только для обновления состояния серверов с поддержкой Azure Arc, например пульс последнего просмотра. Предоставьте удостоверению доступ к ресурсам Azure, чтобы приложения на сервере могли получать доступ к ресурсам Azure, например запрашивать секреты из Key Vault. Вы должны:

- Рассмотрим, какие допустимые варианты использования существуют для серверных приложений для получения токенов доступа и доступа к ресурсам Azure, а также планирования контроля доступа к этим ресурсам.

- Управляйте привилегированными ролями пользователей на серверах с поддержкой Azure Arc (члены группы локальных администраторов или группы приложений расширений гибридного агента в Windows и члены группы himds в Linux), чтобы избежать злоупотребления управляемыми системой удостоверениями для получения несанкционированного доступа к ресурсам Azure.

- Используйте Azure RBAC для управления разрешениями на управляемые удостоверения для серверов с поддержкой Azure Arc и выполняйте периодические проверки доступа этих удостоверений.

Управление доступом на основе ролей (RBAC)

В соответствии с принципом наименьших привилегий, пользователи, группы или приложения, назначенные на роли, такие как "участник" или "владелец" или "Администратор подключенных компьютеров Azure", могут выполнять операции, такие как развертывание расширений, эффективно делегируя корневой или административный доступ на серверах с поддержкой Azure Arc. Эти роли следует использовать с осторожностью, чтобы ограничить возможный радиус взрыва или в конечном итоге заменить пользовательскими ролями.

Чтобы ограничить права пользователя и разрешить им настраивать серверы в Azure, подходит роль подключения машин Azure. Эта роль может использоваться только для подключения серверов и не может повторно подключить или удалить ресурс сервера. Ознакомьтесь с обзором безопасности серверов с поддержкой Azure Arc для получения дополнительных сведений об элементах управления доступом.

Кроме того, учитывайте конфиденциальные данные, которые могут быть отправлены в рабочую область Azure Monitor Log Analytics. Этот же принцип RBAC должен применяться к самому данным. Доступ на чтение к серверам с поддержкой Azure Arc может предоставлять доступ к данным журнала, собранным агентом Log Analytics, хранящимся в связанной рабочей области Log Analytics. Узнайте, как реализовать подробный доступ к рабочей области Log Analytics в разработке документации по развертыванию журналов Azure Monitor.

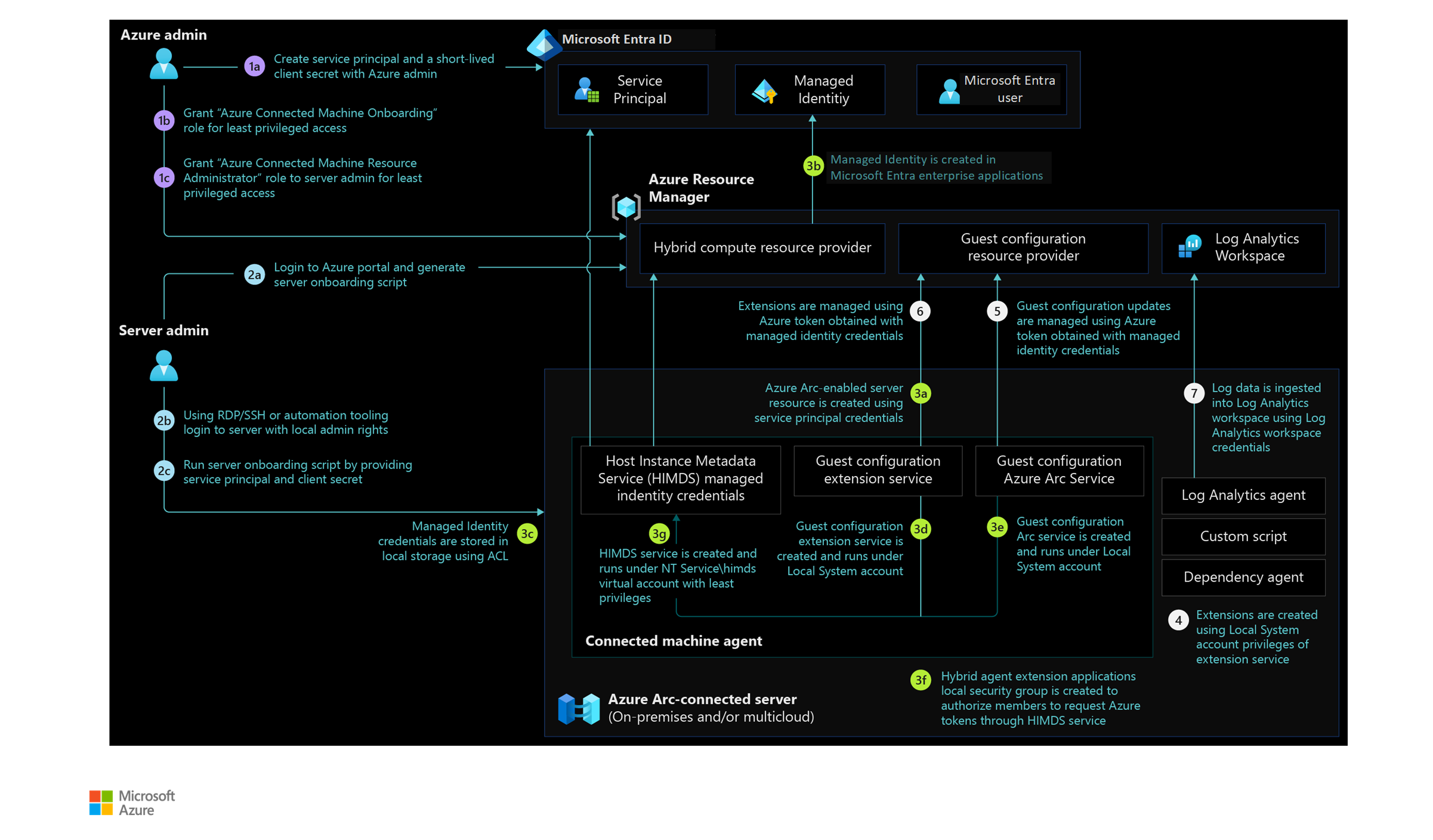

Архитектура

На следующей схеме показана эталонная архитектура, демонстрирующая роли, разрешения и поток действий для серверов с поддержкой Azure Arc:

Рекомендации по проектированию

- Решите, кто из вашей организации должен иметь доступ к серверам подключения, чтобы настроить необходимые разрешения на серверах и в Azure.

- Определите, кто должен управлять серверами с поддержкой Azure Arc. Затем определите, кто может просматривать данные из служб Azure и других облачных сред.

- Определите, сколько субъектов-служб для настройки Arc вам необходимо. Несколько этих удостоверений можно использовать для подключения серверов, принадлежащих различным бизнес-функциям или подразделениям предприятия, основанным на операционной ответственности и собственности.

- Просмотрите область разработки управления идентификацией и доступом корпоративного масштаба целевой зоны Azure. Просмотрите область, чтобы оценить влияние серверов с поддержкой Azure Arc на общую модель идентификации и доступа.

Рекомендации по проектированию

-

Введение в эксплуатацию и администрирование сервера

- Используйте группы безопасности, чтобы назначить права локального администратора идентифицированным пользователям или учетным записям служб на серверах для массового подключения к Azure Arc.

- Используйте субъект-службу Microsoft Entra для подключения серверов к Azure Arc. Рассмотрите возможность использования нескольких субъектов-служб Microsoft Entra в децентрализованной операционной модели, где серверы управляются различными ИТ-командами.

- Используйте кратковременную учетную запись службы Microsoft Entra .

- Назначьте роль подключенного компьютера Azure на уровне группы ресурсов.

- Используйте группы безопасности Microsoft Entra и предоставьте роль администратора ресурсов гибридного сервера. Предоставьте роль группам и отдельным лицам, которые будут управлять ресурсами сервера с поддержкой Azure Arc в Azure.

-

Защищенный доступ к ресурсам Microsoft Entra ID

- Используйте управляемые удостоверения для приложений, работающих на локальных серверах (и других облачных средах), чтобы предоставить доступ к облачным ресурсам, защищенным идентификатором Microsoft Entra.

- Ограничьте доступ к управляемым удостоверениям, чтобы разрешить приложениям, которые авторизованы с помощью разрешений приложения Microsoft Entra.

- Используйте локальную группу безопасности

Hybrid agent extension applicationsв Windows или группу himds в Linux, чтобы предоставить пользователям возможность запросить токены доступа к ресурсам Azure с серверов, с поддержкой Azure Arc.

Дальнейшие действия

Дополнительные рекомендации по внедрению гибридного облака см. в следующих ресурсах:

- Просмотрите сценарии "Azure Arc Jumpstart".

- Просмотрите предварительные требования для серверов с поддержкой Azure Arc.

- Планирование масштабируемого развертывания серверов с поддержкой Azure Arc.

- Узнайте больше об Azure Arc, пройдя учебный курс Azure Arc .