Управляемый экземпляр SQL в Azure Arc с проверкой подлинности Active Directory

Службы данных с поддержкой Azure Arc поддерживают Active Directory (AD) для управления удостоверениями и доступом (IAM). Управляемый экземпляр SQL в Azure Arc использует существующий домен локальная служба Active Directory (AD) для проверки подлинности.

В этой статье описывается, как включить Управляемый экземпляр SQL включенную Azure Arc с проверкой подлинности Active Directory (AD). В этой статье демонстрируется два возможных режима интеграции AD:

- Ключ, управляемый клиентом (CMK)

- Ключ, управляемый службой (SMK)

Понятие режима интеграции Active Directory(AD) описывает процесс управления ключами, включая:

- Создание учетной записи AD, используемой Управляемый экземпляр SQL

- Регистрация имен субъектов-служб (SPN) в приведенной выше учетной записи AD.

- Создание файла keytab

Общие сведения

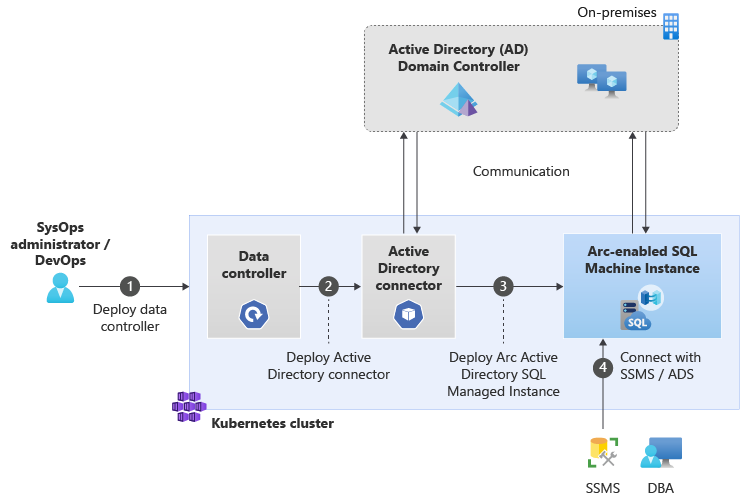

Чтобы включить проверку подлинности Active Directory для контейнеров SQL Server на Linux и Linux, используйте файл keytab. Файл keytab — это криптографический файл, содержащий имена субъектов-служб (SPN), имена учетных записей и имена узлов. SQL Server использует файл keytab для проверки подлинности себя в домене Active Directory (AD) и аутентификации своих клиентов с помощью Active Directory (AD). Выполните следующие действия, чтобы включить проверку подлинности Active Directory для Управляемый экземпляр SQL с поддержкой Arc:

- Развертывание контроллера данных

- Развертывание соединителя keytab AD, управляемого клиентом, или развертывание соединителя keytab, управляемого службой.

- Развертывание управляемых экземпляров SQL

На следующей схеме показано, как включить проверку подлинности Active Directory для Управляемый экземпляр SQL, включенную Azure Arc:

Что такое соединитель Active Directory (AD)?

Чтобы включить проверку подлинности Active Directory для Управляемый экземпляр SQL, экземпляр должен быть развернут в среде, которая позволяет взаимодействовать с доменом Active Directory.

Чтобы упростить эту задачу, службы данных с поддержкой Azure Arc представляют новый собственный Active Directory Connectorнастраиваемый определение ресурса Kubernetes (CRD). Он предоставляет экземпляры, работающие на одном контроллере данных, возможность выполнять проверку подлинности Active Directory.

Сравнение режимов интеграции AD

Какова разница между двумя режимами интеграции Active Directory?

Чтобы включить проверку подлинности Active Directory для Управляемый экземпляр SQL в Azure Arc, необходимо соединитель Active Directory, в котором указывается режим развертывания интеграции Active Directory. Два режима интеграции Active Directory:

- keytab под управлением клиента

- Ключ, управляемый службой

В следующем разделе сравниваются эти режимы.

| Ключ, управляемый клиентом | keytab под управлением системы | |

|---|---|---|

| Варианты использования | Малые и средние предприятия, которые знакомы с управлением объектами Active Directory и хотят гибкости в процессе автоматизации | Все размеры предприятий — стремясь к высокоавтоматируемой системе управления Active Directory |

| Пользователь предоставляет | Учетная запись Active Directory и имена субъектов-служб в этой учетной записи и файл keytab для проверки подлинности Active Directory | Подразделение (OU) и учетная запись службы домена имеют достаточные разрешения для этого подразделения в Active Directory. |

| Характеристики | Управляемое пользователем. Пользователи приносят учетную запись Active Directory, которая олицетворяет удостоверение управляемого экземпляра и файл keytab. | Управление системой. Система создает учетную запись службы домена для каждого управляемого экземпляра и автоматически задает имена субъектов-служб в этой учетной записи. Он также создает и доставляет файл keytab в управляемый экземпляр. |

| Процесс развертывания | 1. Развертывание контроллера данных 2. Создание файла keytab 3. Настройка сведений о keytab в секрете Kubernetes 4. Развертывание соединителя AD, развертывание управляемого экземпляра SQL Дополнительные сведения см. в статье "Развертывание соединителя keytab, управляемого клиентом" Active Directory |

1. Развертывание контроллера данных, развертывание соединителя AD 2. Развертывание управляемого экземпляра SQL Дополнительные сведения см. в статье "Развертывание соединителя Keytab Active Directory, управляемого системой" |

| Управляемость | Файл keytab можно создать, следуя инструкциям из служебной программы Active Directory (adutil). Смена ключей вручную. |

Смена управляемых ключей. |

| Ограничения | Мы не рекомендуем предоставлять общий доступ к файлам ключей между службами. Каждая служба должна иметь определенный файл keytab. По мере увеличения количества файлов keytab увеличивается уровень усилий и сложности. | Создание и смена управляемых ключей. Для управления учетными данными учетная запись службы потребует достаточных разрешений в Active Directory. Распределенная группа доступности не поддерживается. |

Для любого режима требуется определенная учетная запись Active Directory, keytab и секрет Kubernetes для каждого управляемого экземпляра SQL.

Включение проверки подлинности Active Directory

При развертывании экземпляра с намерением включить проверку подлинности Active Directory развертывание должно ссылаться на экземпляр соединителя Active Directory для использования. Ссылка на соединитель Active Directory в спецификации управляемого экземпляра автоматически настраивает необходимую среду в контейнере экземпляра для проверки подлинности с помощью Active Directory.

Связанный контент

- Развертывание управляемого клиентом соединителя keytab Active Directory (AD)

- Развертывание соединителя Active Directory (AD) под управлением системы

- Развертывание Управляемый экземпляр SQL в Azure Arc в Active Directory (AD)

- Подключение к Управляемый экземпляр SQL в Azure Arc с помощью проверки подлинности Active Directory