Руководство. Развертывание соединителя Active Directory (AD) в режиме keytab, управляемом клиентом

В этой статье объясняется, как развернуть соединитель Active Directory (AD) в режиме ключей, управляемом клиентом. Соединитель является ключевым компонентом для включения проверки подлинности Active Directory в Управляемый экземпляр SQL включенной Azure Arc.

Соединитель Active Directory в режиме ключей, управляемых клиентом

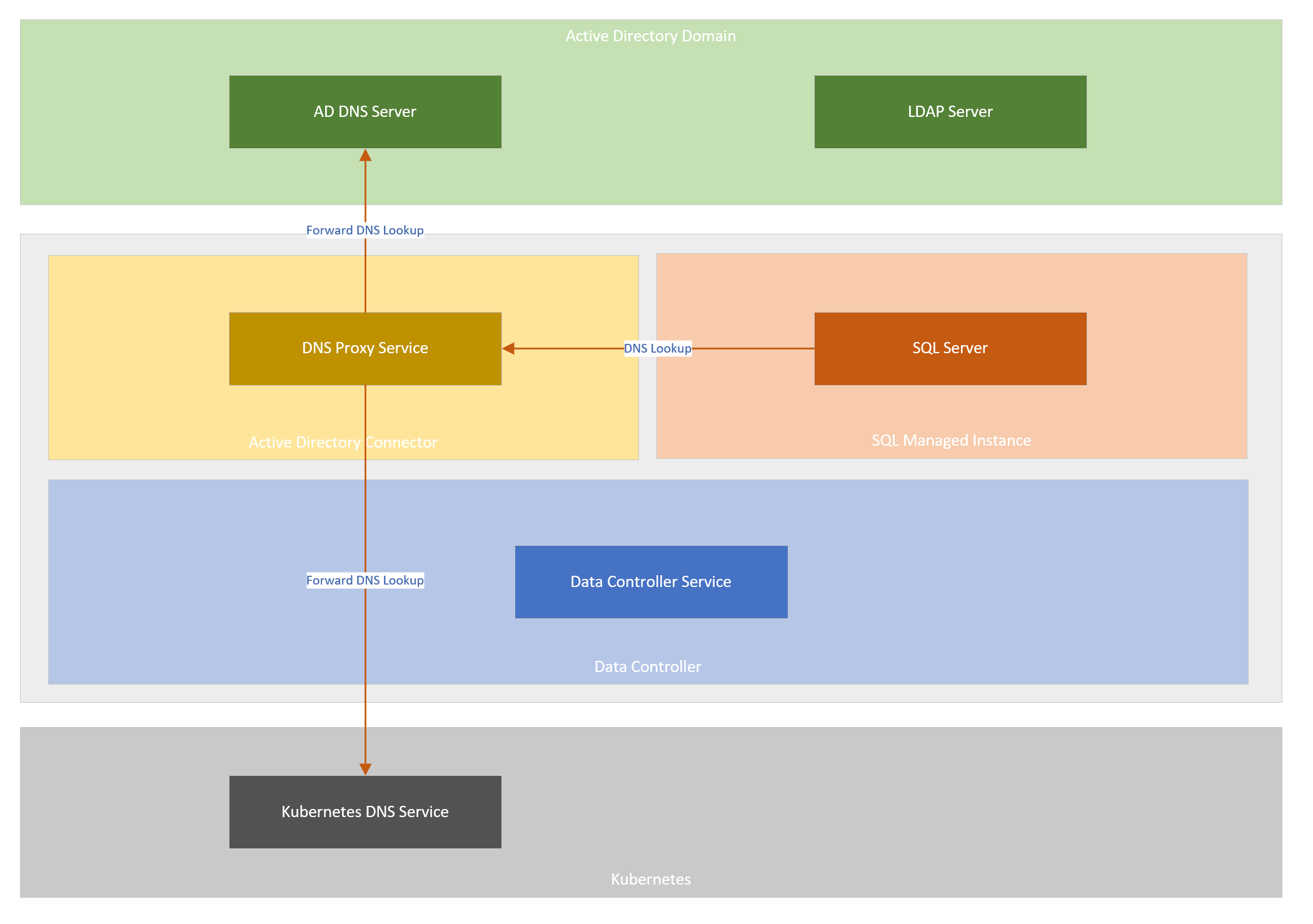

В режиме keytab, управляемом клиентом, соединитель Active Directory развертывает службу DNS-прокси, которая прокси-серверы, поступающие из управляемого экземпляра, в любой из двух вышестоящих служб DNS:

- DNS-серверы Active Directory

- DNS-серверы Kubernetes

Соединитель AD упрощает среду, необходимую SQL для проверки подлинности имен входа AD.

На следующей схеме показаны функции соединителя AD и службы DNS-прокси в режиме ключей, управляемом клиентом:

Необходимые компоненты

Прежде чем продолжить, необходимо:

- Экземпляр контроллера данных, развернутого в поддерживаемой версии Kubernetes

- Домен Active Directory (AD)

Входные данные для развертывания соединителя Active Directory (AD)

Для развертывания экземпляра соединителя Active Directory требуется несколько входных данных из среды домена Active Directory.

Эти входные данные предоставляются в спецификации YAML экземпляра соединителя AD.

Перед развертыванием экземпляра соединителя AD необходимо получить следующие метаданные о домене AD:

- Имя домена Active Directory

- Список контроллеров домена (полные доменные имена)

- Список IP-адресов DNS-сервера

Следующие поля ввода предоставляются пользователям в спецификации соединителя Active Directory:

Обязательный

spec.activeDirectory.realmИмя домена Active Directory в верхнем регистре. Это домен AD, с которым будет связан этот экземпляр соединителя AD.spec.activeDirectory.dns.nameserverIpAddressesСписок IP-адресов DNS-сервера Active Directory. Служба DNS-прокси перенаправит DNS-запросы в предоставленное доменное имя на эти серверы.

Необязательно

spec.activeDirectory.netbiosDomainNameNetBIOS-имя домена Active Directory. Это короткое доменное имя (до Windows 2000) домена Active Directory. Это часто используется для определения учетных записей в домене AD. Например, если учетные записи в домене называются contoso\admin, то contoso — это доменное имя NETBIOS.Это поле необязательно. Если он не указан, значение по умолчанию используется для первой метки

spec.activeDirectory.realmполя.В большинстве доменных сред это значение по умолчанию, но некоторые доменные среды могут иметь значение, отличное от значения по умолчанию. Это поле необходимо использовать только в том случае, если имя NetBIOS домена не соответствует первой метки его полного имени.

spec.activeDirectory.dns.domainNameDNS-имя домена, для которого следует перенаправить запросы DNS на DNS-серверы Active Directory.Поиск DNS для любого имени, относящегося к этому домену или его потомков, будет перенаправлен в Active Directory.

Это поле необязательно. Если он не указан, по умолчанию используется значение, предоставленное для

spec.activeDirectory.realmпреобразования в нижний регистр.spec.activeDirectory.dns.replicasЧисло реплик для службы прокси-сервера DNS. Это поле является необязательным, а значение по умолчанию — 1, если оно не указано.spec.activeDirectory.dns.preferK8sDnsForPtrLookupsФлаг, указывающий, следует ли использовать ответ DNS-сервера Kubernetes по сравнению с ответом DNS-сервера AD для подстановок IP-адресов.Служба прокси-сервера DNS использует это поле, чтобы определить, какая вышестоящей группы DNS-серверов предпочитает поиск IP-адресов.

Это поле необязательно. Если он не указан, по умолчанию

trueон будет перенаправляется на DNS-серверы Kubernetes DNS. Если DNS-серверы Kubernetes не отвечают на запрос, запрос перенаправляется на DNS-серверы AD. Если задано значениеfalse, эти запросы DNS будут перенаправляться на DNS-серверы AD в первую очередь и после сбоя, откатитесь к Kubernetes.

Развертывание управляемого клиентом соединителя keytab Active Directory (AD)

Чтобы развернуть соединитель AD, создайте файл active-directory-connector.yamlспецификации YAML.

В следующем примере приведен пример соединителя keytab, управляемого клиентом, использует домен AD.CONTOSO.LOCAL Убедитесь, что значения заменяются значениями для домена AD.

apiVersion: arcdata.microsoft.com/v1beta1

kind: ActiveDirectoryConnector

metadata:

name: adarc

namespace: <namespace>

spec:

activeDirectory:

realm: CONTOSO.LOCAL

dns:

preferK8sDnsForPtrLookups: false

nameserverIPAddresses:

- <DNS Server 1 IP address>

- <DNS Server 2 IP address>

Следующая команда развертывает экземпляр соединителя AD. В настоящее время поддерживается только собственный подход к развертыванию kube.

kubectl apply –f active-directory-connector.yaml

После отправки развертывания экземпляра соединителя AD можно проверить состояние развертывания с помощью следующей команды.

kubectl get adc -n <namespace>