Подключение к интегрированным с AD Управляемый экземпляр SQL с помощью Azure Arc

В этой статье описывается, как подключиться к конечной точке Управляемый экземпляр SQL с помощью проверки подлинности Active Directory (AD). Прежде чем продолжить, убедитесь, что у вас уже развернуты интегрированный с AD Управляемый экземпляр SQL, развернутый Azure Arc.

См. руководство. Развертывание интегрированных с AD Управляемый экземпляр SQL для развертывания Управляемый экземпляр SQL в Azure Arc с включенной проверкой подлинности Active Directory.

Примечание.

Убедитесь, что запись DNS для конечной точки SQL создается на DNS-серверах Active Directory, прежде чем продолжать работу на этой странице.

Создание имен входа Active Directory в Управляемый экземпляр SQL

После успешного развертывания Управляемый экземпляр SQL необходимо подготовить имена входа Active Directory в SQL Server.

Чтобы подготовить имена входа, сначала подключитесь к Управляемый экземпляр SQL с помощью имени входа SQL с правами администратора и выполните следующий T-SQL:

CREATE LOGIN [<NetBIOS domain name>\<AD account name>] FROM WINDOWS;

GO

В следующем примере создается имя входа для учетной записи Active Directory с именем admincontoso.localдомена с доменным именем NetBIOS какCONTOSO:

CREATE LOGIN [CONTOSO\admin] FROM WINDOWS;

GO

Подключение к Управляемый экземпляр SQL в Azure Arc

На клиентском компьютере под управлением Windows или на компьютере с доменом под управлением Linux можно использовать sqlcmd служебную программу или открыть SQL Server Management Studio или Azure Data Studio (ADS) для подключения к экземпляру с проверкой подлинности AD.

Компьютер под управлением Linux с поддержкой домена — это компьютер, где можно использовать проверку подлинности Kerberos с помощью kinit. Такой компьютер должен иметь файл /etc/krb5.conf, указывающий на используемый домен Active Directory (область). Он также должен иметь набор файлов /etc/resolv.conf, чтобы можно было выполнять поиск DNS в домене Active Directory.

Подключение из Linux или Mac OS

Чтобы подключиться из клиента Linux или Mac OS, выполните проверку подлинности в Active Directory с помощью команды kinit, а затем используйте средство sqlcmd для подключения к Управляемый экземпляр SQL.

kinit <username>@<REALM>

sqlcmd -S <Endpoint DNS name>,<Endpoint port number> -E

Например, чтобы подключиться с учетной записью CONTOSO\admin к управляемому экземпляру SQL с конечной точкой sqlmi.contoso.local через порт 31433, используйте следующую команду:

kinit admin@CONTOSO.LOCAL

sqlcmd -S sqlmi.contoso.local,31433 -E

В этом примере -E указывается встроенная проверка подлинности Active Directory.

Подключение Управляемый экземпляр SQL из Windows

Чтобы войти в систему, чтобы Управляемый экземпляр SQL с помощью текущего имени входа Windows Active Directory, выполните следующую команду:

sqlcmd -S <DNS name for master instance>,31433 -E

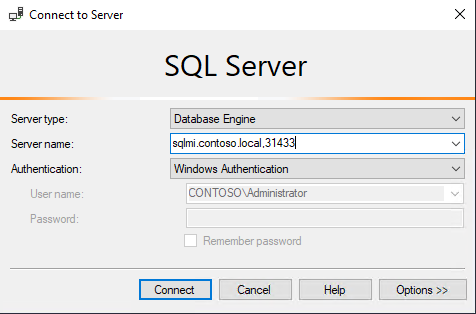

Подключение к Управляемый экземпляр SQL из SSMS

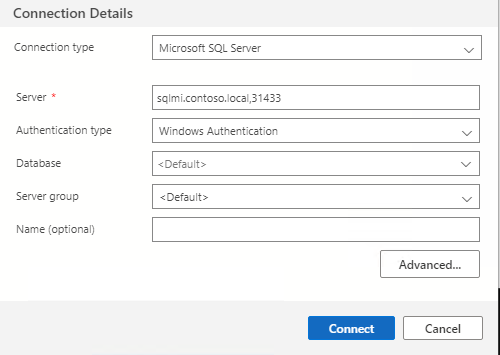

Подключение к Управляемый экземпляр SQL из ADS