В этой статье приводятся архитекторы удостоверений AWS, администраторы и аналитики безопасности с немедленной аналитикой и подробными рекомендациями по развертыванию решений для удостоверений и доступа Microsoft Entra для AWS. Вы можете настроить и проверить эти решения безопасности Майкрософт, не затрагивая существующих поставщиков удостоверений и пользователей учетных записей AWS, пока вы не будете готовы переключиться.

Архитектура

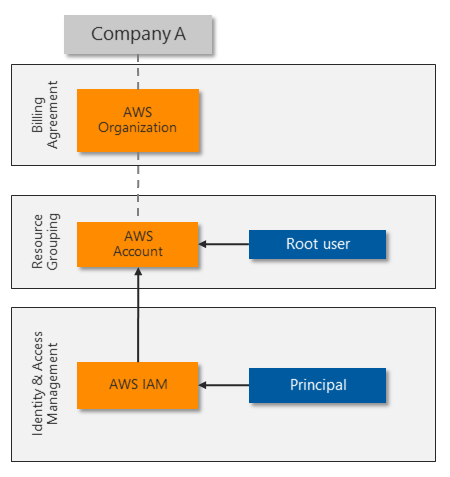

AWS создает отдельное хранилище управления удостоверениями и доступом (IAM) для каждой из них. На следующей схеме показана стандартная настройка среды AWS с одной учетной записью AWS:

Корневой пользователь полностью управляет учетной записью AWS и делегирует доступ к другим удостоверениям. Субъект AWS IAM предоставляет уникальное удостоверение для каждой роли и пользователя, которым требуется доступ к учетной записи AWS. AWS IAM может защитить каждую корневую, субъектную и учетную запись пользователя с помощью сложного пароля и базовой MFA.

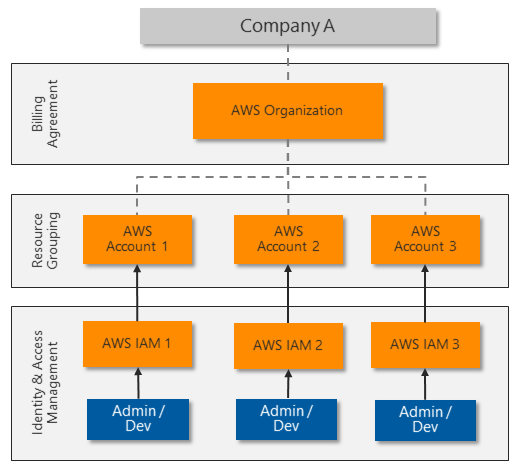

Многие организации нуждаются в нескольких учетных записях AWS, что приводит к сложному управлению удостоверений :

Чтобы разрешить централизованное управление удостоверениями и избежать необходимости управлять несколькими удостоверениями и паролями, большинство организаций хотят использовать единый вход для ресурсов платформы. Некоторые клиенты AWS используют серверную службу Microsoft Active Directory для интеграции единого входа. Другие клиенты инвестируют в сторонние решения для синхронизации или федерации удостоверений и предоставления единого входа.

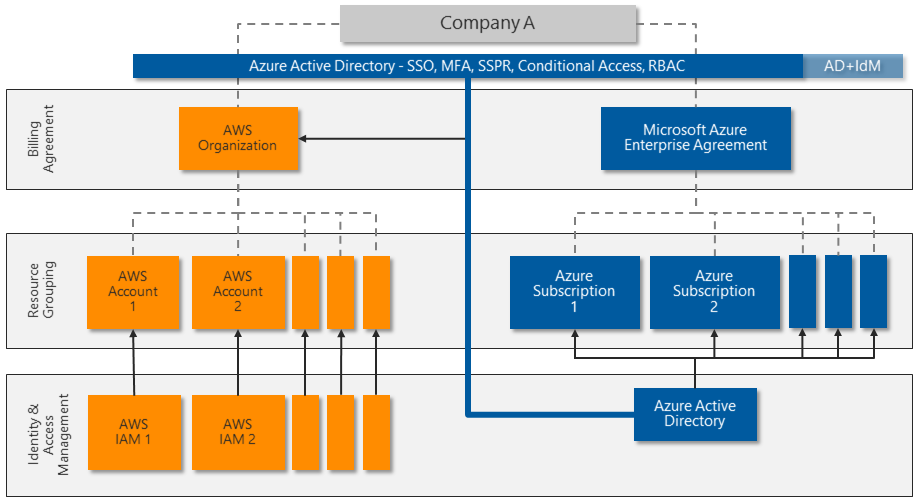

Идентификатор Microsoft Entra предоставляет централизованное управление удостоверениями с строгой проверкой подлинности единого входа. Практически любое приложение или платформа, следуйте общим стандартам веб-проверки подлинности, включая AWS, может использовать идентификатор Microsoft Entra для управления удостоверениями и доступом.

Многие организации уже используют идентификатор Microsoft Entra для назначения и защиты удостоверений Microsoft 365 или гибридных облачных удостоверений. Сотрудники используют удостоверения Microsoft Entra для доступа к электронной почте, файлам, мгновенным сообщениям, облачным приложениям и локальным ресурсам. Вы можете быстро и легко интегрировать идентификатор Microsoft Entra с учетными записями AWS, чтобы позволить администраторам и разработчикам входить в среды AWS с существующими удостоверениями.

На следующей схеме показано, как идентификатор Microsoft Entra может интегрироваться с несколькими учетными записями AWS, чтобы обеспечить централизованное управление удостоверениями и доступом:

Идентификатор Microsoft Entra id предлагает несколько возможностей для прямой интеграции с AWS:

- Единый вход в устаревшие, традиционные и современные решения проверки подлинности.

- MFA, включая интеграцию с несколькими сторонними решениями от партнеров Microsoft Intelligent Security Association (MISA).

- Мощные функции условного доступа для строгой проверки подлинности и строгого управления. Идентификатор Microsoft Entra использует политики условного доступа и оценки на основе рисков для проверки подлинности и авторизации доступа пользователей к консоли управления AWS и ресурсам AWS.

- Крупномасштабное обнаружение угроз и автоматическое реагирование. Идентификатор Microsoft Entra ID обрабатывает более 30 миллиардов запросов на проверку подлинности в день, а также триллионы сигналов об угрозах во всем мире.

- Управление привилегированным доступом (PAM) для включения JIT-подготовки для определенных ресурсов.

Расширенное управление удостоверениями Microsoft Entra с помощью учетных записей AWS

Другие расширенные функции Microsoft Entra могут предоставлять дополнительные уровни управления для наиболее конфиденциальных учетных записей AWS. Лицензии Microsoft Entra ID P2 включают следующие расширенные функции:

управление привилегированными пользователями (PIM) для предоставления расширенных элементов управления для всех делегированных ролей в Azure и Microsoft 365. Например, вместо того, чтобы администратор пользователя статично назначали роль администратора пользователей, у них есть разрешение на активацию роли по запросу. Это разрешение деактивируется после заданного ограничения времени (например, один час). PIM регистрирует все активации и содержит другие элементы управления, которые могут дополнительно ограничить возможности активации. PIM дополнительно защищает архитектуру удостоверений, обеспечивая дополнительные уровни управления и защиты, прежде чем привилегированные пользователи смогут вносить изменения.

Вы можете развернуть PIM до любого делегированного разрешения, управляя доступом к пользовательским группам, таким как те, которые вы создали для доступа к ролям AWS. Дополнительные сведения о развертывании PIM см. в разделе "Планирование управление привилегированными пользователями развертывания".

Расширенная защита идентификации повышает безопасность входа Microsoft Entra путем мониторинга риска пользователей или сеансов. Риск пользователя определяет потенциал скомпрометированных учетных данных, таких как идентификатор пользователя и пароль, отображаемые в общедоступном списке нарушений. Риск сеанса определяет, исходит ли действие входа из опасного расположения, IP-адреса или другого индикатора компрометации. Оба типа обнаружения используют комплексные возможности аналитики угроз Майкрософт.

Дополнительные сведения о расширенной защите идентификации см. в обзоре безопасности Защита идентификации Microsoft Entra.

Microsoft Defender для удостоверений защищает удостоверения и службы, работающие на контроллерах домена Active Directory, отслеживая все сигналы активности и угрозы. Defender для удостоверений определяет угрозы, основанные на реальном опыте расследования нарушений клиентов. Defender для удостоверений отслеживает поведение пользователей и рекомендует сократить объемы атак, чтобы предотвратить расширенные атаки, такие как разведка, боковое перемещение и доминирующее положение домена.

Дополнительные сведения о Defender для удостоверений см. в разделе "Что такое Microsoft Defender для удостоверений".

Подробности сценария

Учетные записи Amazon Web Services (AWS), поддерживающие критически важные рабочие нагрузки и конфиденциальную информацию, нуждаются в строгой защите идентификации и управлении доступом. Управление удостоверениями AWS улучшается при сочетании с идентификатором Microsoft Entra. Идентификатор Microsoft Entra — это облачное, комплексное, централизованное решение для управления удостоверениями и доступом, которое может помочь защитить и защитить учетные записи и среды AWS. Идентификатор Microsoft Entra предоставляет централизованный единый вход (SSO) и надежную проверку подлинности с помощью многофакторной проверки подлинности (MFA) и политик условного доступа. Идентификатор Microsoft Entra поддерживает управление удостоверениями AWS, удостоверения на основе ролей и управление доступом.

Многие организации, использующие AWS, уже используют идентификатор Microsoft Entra для Microsoft 365 или гибридного управления облачными удостоверениями и защиты доступа. Эти организации могут быстро и легко использовать идентификатор Microsoft Entra с учетными записями AWS, часто без дополнительных затрат. Другие расширенные функции Microsoft Entra, такие как управление привилегированными пользователями (PIM) и Расширенная защита идентификации, могут помочь защитить наиболее конфиденциальные учетные записи AWS.

Идентификатор Microsoft Entra легко интегрируется с другими решениями по безопасности Майкрософт, такими как приложения Microsoft Defender для облака и Microsoft Sentinel. Дополнительные сведения см. в разделе Defender для облака Apps и Microsoft Sentinel для AWS. Решения по безопасности Майкрософт расширяемы и имеют несколько уровней защиты. Организации могут реализовать одно или несколько этих решений вместе с другими типами защиты для полной архитектуры безопасности, которая защищает текущие и будущие развертывания AWS.

Соображения

Эти рекомендации реализуют основные принципы платформы Azure Well-Architected Framework, которая представляет собой набор руководящих принципов, которые можно использовать для повышения качества рабочей нагрузки. Дополнительные сведения см. в статье Microsoft Azure Well-Architected Framework.

Безопасность

Безопасность обеспечивает гарантии от преднамеренного нападения и злоупотребления ценными данными и системами. Дополнительные сведения см. в контрольном списке конструктора длябезопасности.

Для любого решения облачной безопасности важны следующие принципы и рекомендации.

Убедитесь, что организация может отслеживать, обнаруживать и автоматически защищать доступ пользователей и программных программ в облачных средах.

Постоянно просматривайте текущие учетные записи, чтобы обеспечить управление удостоверениями и разрешениями и управление ими.

Следуйте минимальным привилегиям и принципам нулевого доверия. Убедитесь, что каждый пользователь может получить доступ только к определенным ресурсам, которым они требуются, с доверенных устройств и известных расположений. Уменьшите разрешения каждого администратора и разработчика, чтобы предоставить только те права, которые они нуждаются в роли, которую они выполняют. Регулярно проверяйте.

Непрерывно отслеживайте изменения конфигурации платформы, особенно если они предоставляют возможности для повышения привилегий или сохраняемости атак.

Предотвращение несанкционированного кражи данных путем активного проверки и контроля содержимого.

Воспользуйтесь преимуществами решений, которые уже могут принадлежать, например Microsoft Entra ID P2, которые могут повысить безопасность без дополнительных расходов.

Базовая безопасность учетной записи AWS

Чтобы обеспечить базовую гигиену безопасности для учетных записей и ресурсов AWS:

Ознакомьтесь с рекомендациями по обеспечению безопасности AWS в рекомендациях по защите учетных записей и ресурсов AWS.

Уменьшите риск отправки и скачивания вредоносных программ и другого вредоносного содержимого, активно проверяя все передачи данных через консоль управления AWS. Содержимое, которое загружает или загружает непосредственно в ресурсы на платформе AWS, например веб-серверы или базы данных, может потребовать больше защиты.

Рассмотрите возможность защиты доступа к другим ресурсам, в том числе:

- Ресурсы, созданные в учетной записи AWS.

- Определенные платформы рабочей нагрузки, такие как Windows Server, Linux Server или контейнеры.

- Устройства, которые администраторы и разработчики используют для доступа к консоли управления AWS.

Безопасность AWS IAM

Ключевым аспектом защиты консоли управления AWS является управление тем, кто может вносить изменения конфиденциальной конфигурации. Корневой пользователь учетной записи AWS имеет неограниченный доступ. Команда безопасности должна полностью контролировать корневую учетную запись пользователя, чтобы предотвратить вход в консоль управления AWS или работу с ресурсами AWS.

Чтобы управлять учетной записью корневого пользователя, выполните следующие действия.

- Рассмотрите возможность изменения учетных данных для входа корневого пользователя с адреса электронной почты отдельного пользователя на учетную запись службы, которая управляет командой безопасности.

- Убедитесь, что пароль учетной записи корневого пользователя является сложным и применяет MFA для корневого пользователя.

- Отслеживайте журналы для экземпляров корневой учетной записи пользователя, используемой для входа.

- Используйте учетную запись корневого пользователя только в чрезвычайных ситуациях.

- Используйте идентификатор Microsoft Entra для реализации делегированного административного доступа, а не использования корневого пользователя для административных задач.

Четко понимать и просматривать другие компоненты учетной записи AWS IAM для соответствующих сопоставлений и назначений.

По умолчанию у учетной записи AWS нет пользователей IAM, пока корневой пользователь не создаст один или несколько удостоверений для делегирования доступа. Решение, которое синхронизирует существующих пользователей из другой системы удостоверений, например Microsoft Active Directory, также может автоматически подготавливать пользователей IAM.

Политики IAM предоставляют делегированные права доступа к ресурсам учетной записи AWS. AWS предоставляет более 750 уникальных политик IAM, а клиенты также могут определять пользовательские политики.

Роли IAM присоединяют определенные политики к удостоверениям. Роли — это способ администрирования управления доступом на основе ролей (RBAC). Текущее решение использует внешние удостоверения для реализации удостоверений Microsoft Entra, предполагая роли IAM.

Группы IAM также являются способом администрирования RBAC. Вместо назначения политик IAM непосредственно отдельным пользователям IAM создайте группу IAM, назначьте разрешения путем присоединения одной или нескольких политик IAM и добавьте пользователей IAM в группу, чтобы наследовать соответствующие права доступа к ресурсам.

Некоторые учетные записи службы IAM должны продолжать работать в AWS IAM, чтобы обеспечить программный доступ. Обязательно просмотрите эти учетные записи, безопасно храните и ограничиваете доступ к учетным данным безопасности и регулярно поворачивайте учетные данные.

Развертывание этого сценария

В следующем разделе показано, как развернуть идентификатор Microsoft Entra для единого входа в отдельную учетную запись AWS.

Планирование и подготовка

Чтобы подготовиться к развертыванию решений по обеспечению безопасности Azure, просмотрите и запишите текущую учетную запись AWS и сведения о Microsoft Entra. Если вы развернули несколько учетных записей AWS, повторите эти действия для каждой учетной записи.

В консоли управления выставлением счетов AWS запишите следующие сведения о текущей учетной записи AWS:

- Идентификатор учетной записи AWS— уникальный идентификатор.

- Имя учетной записи или корневой пользователь.

- Метод оплаты, назначенный кредитной карте или соглашению о выставлении счетов компании.

- Альтернативные контакты , имеющие доступ к данным учетной записи AWS.

- Вопросы безопасности безопасно обновлены и записаны для аварийного доступа.

- Регионы AWS включены или отключены для соблюдения политики безопасности данных.

В консоли управления AWS IAM просмотрите и запишите следующие компоненты AWS IAM:

- Созданные группы , включая подробные политики сопоставления на основе ролей и членства.

- Созданные пользователи , включая возраст пароля для учетных записей пользователей и возраст ключа доступа для учетных записей служб. Кроме того, убедитесь, что для каждого пользователя включена MFA.

- Роли. Существует две роли, связанные со службой по умолчанию, AWSServiceRoleForSupport и AWSServiceRoleForTrustedAdvisor. Запишите все другие роли, которые являются настраиваемыми. Эти роли связываются с политиками разрешений, используемыми для сопоставления ролей в идентификаторе Microsoft Entra.

- Политики. Встроенные политики управляют AWS, функцией задания или клиентом, управляемым в столбце Type. Запишите все остальные политики, которые являются пользовательскими. Кроме того, запись, в которой назначается каждая политика, из записей в столбце "Используется в качестве столбца".

- Поставщики удостоверений, чтобы понять все существующие поставщики удостоверений языка разметки утверждений безопасности (SAML). Планирование замены существующих поставщиков удостоверений одним поставщиком удостоверений Microsoft Entra.

В портал Azure просмотрите клиент Microsoft Entra:

- Оцените сведения о клиенте, чтобы узнать, имеет ли клиент лицензию Microsoft Entra ID P1 или P2. Лицензия P2 предоставляет расширенные функции управления удостоверениями Microsoft Entra.

- Оцените корпоративные приложения, чтобы узнать, используют ли существующие приложения тип приложения AWS, как показано

http://aws.amazon.com/в столбце URL-адреса домашней страницы.

Планирование развертывания Microsoft Entra

Процедуры развертывания Microsoft Entra предполагают, что идентификатор Microsoft Entra уже настроен для организации, например для реализации Microsoft 365. Учетные записи можно синхронизировать из домена Active Directory или создавать облачные учетные записи непосредственно в идентификаторе Microsoft Entra.

Планирование RBAC

Если установка AWS использует группы и роли IAM для RBAC, можно сопоставить существующую структуру RBAC с новыми учетными записями пользователей и группами безопасности Microsoft Entra.

Если у учетной записи AWS нет строгой реализации RBAC, начните с работы с наиболее конфиденциальным доступом:

Обновите корневого пользователя учетной записи AWS.

Просмотрите пользователи, группы и роли AWS IAM, подключенные к политике IAM AdministratorAccess.

Ознакомьтесь с другими назначенными политиками IAM, начиная с политик, которые могут изменять, создавать или удалять ресурсы и другие элементы конфигурации. Политики можно определить, просматривая столбец "Используется в качестве столбца".

Планирование миграции

Идентификатор Microsoft Entra централизованно выполняет все проверки подлинности и авторизацию. Вы можете спланировать и настроить сопоставление пользователей и RBAC, не затрагивая администраторов и разработчиков, пока не будете готовы применить новые методы.

Высокоуровневый процесс миграции из учетных записей AWS IAM в идентификатор Microsoft Entra выглядит следующим образом. Подробные инструкции см. в разделе "Развертывание".

Сопоставление политик IAM с ролями Microsoft Entra и использование RBAC для сопоставления ролей с группами безопасности.

Замените каждого пользователя IAM пользователем Microsoft Entra, который является членом соответствующих групп безопасности для входа и получения соответствующих разрешений.

Проверьте, попросите каждого пользователя войти в AWS с помощью учетной записи Microsoft Entra и убедиться, что у них есть соответствующий уровень доступа.

После подтверждения доступа к идентификатору Microsoft Entra удалите учетную запись пользователя AWS IAM. Повторите процесс для каждого пользователя, пока они не будут перенесены.

Для учетных записей служб и программного доступа используйте тот же подход. Обновите каждое приложение, которое использует учетную запись для использования эквивалентной учетной записи пользователя Microsoft Entra.

Убедитесь, что все оставшиеся пользователи AWS IAM имеют сложные пароли с включенным MFA или ключ доступа, который регулярно заменяются.

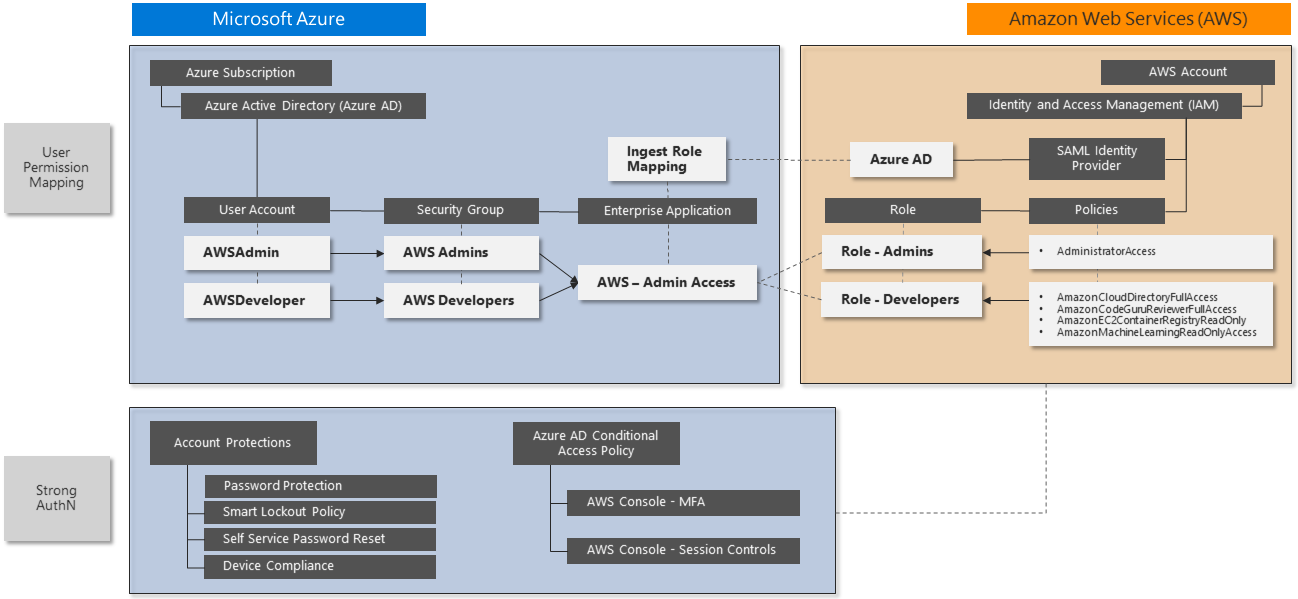

На следующей схеме показан пример шагов конфигурации и окончательного сопоставления политик и ролей в идентификаторе Microsoft Entra и AWS IAM:

Интеграция единого входа

Идентификатор Microsoft Entra поддерживает интеграцию единого входа с AWS SSO. Вы можете подключить идентификатор Microsoft Entra к AWS в одном месте и централизованно управлять доступом через сотни учетных записей и интегрированных приложений AWS SSO. Эта возможность обеспечивает простой интерфейс входа Microsoft Entra для пользователей, использующих ИНТЕРФЕЙС командной строки AWS.

Следующая процедура решения для обеспечения безопасности Майкрософт реализует единый вход для примеров ролей администраторов AWS и разработчиков AWS. Повторите этот процесс для любых других ролей, которые вам нужны.

В этой процедуре рассматриваются следующие действия.

- Создайте новое корпоративное приложение Microsoft Entra.

- Настройка единого входа Microsoft Entra для AWS.

- Обновление сопоставления ролей.

- Проверьте единый вход Microsoft Entra в консоли управления AWS.

Ниже приведены подробные инструкции по реализации и устранение неполадок.

- Руководство по Microsoft: интеграция единого входа Microsoft Entra с AWS

- Руководство по AWS. Идентификатор Microsoft Entra в AWS SSO с помощью протокола SCIM

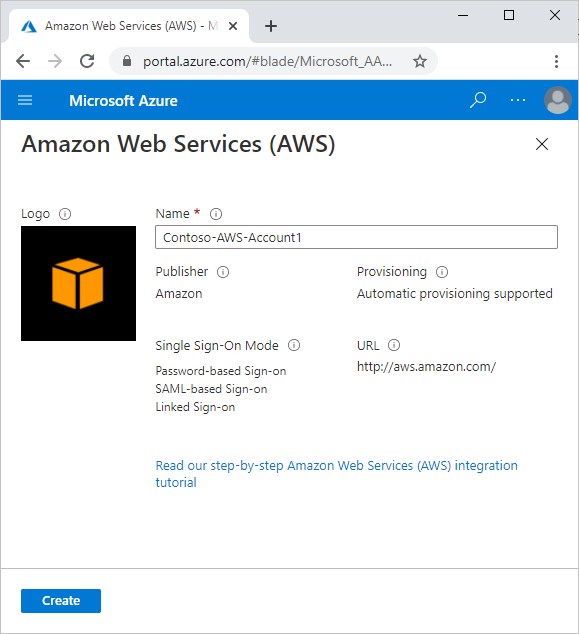

Добавление приложения AWS в корпоративные приложения Microsoft Entra

Администраторы и разработчики AWS используют корпоративное приложение для входа в Идентификатор Microsoft Entra для проверки подлинности, а затем перенаправление в AWS для авторизации и доступа к ресурсам AWS. Самый простой способ увидеть приложение заключается в https://myapps.microsoft.comвходе, но вы также можете опубликовать уникальный URL-адрес в любом месте, где предоставляется простой доступ.

Следуйте инструкциям в добавлении Amazon Web Services (AWS) из коллекции , чтобы настроить корпоративное приложение. Эти инструкции помогут вам узнать, какое приложение AWS следует добавить в корпоративные приложения Microsoft Entra.

Если для администрирования нескольких учетных записей AWS, таких как DevTest и Production, используйте уникальное имя корпоративного приложения, которое содержит идентификатор для компании и конкретной учетной записи AWS.

Настройка единого входа Microsoft Entra для AWS

Выполните следующие действия, чтобы настроить единый вход Microsoft Entra для AWS:

На портале Azure выполните действия по настройке единого входа Microsoft Entra, чтобы настроить корпоративное приложение , созданное для единого входа в AWS.

В консоли AWS выполните действия по настройке единого входа AWS, чтобы настроить учетную запись AWS для единого входа. В рамках этой конфигурации вы создадите нового пользователя IAM, который действует от имени агента подготовки Microsoft Entra, чтобы разрешить синхронизацию всех доступных ролей AWS IAM с идентификатором Microsoft Entra. Aws требует, чтобы этот пользователь IAM сопоставлял пользователей с ролями, прежде чем они смогут войти в консоль управления AWS.

- Чтобы упростить идентификацию компонентов, создаваемых для поддержки этой интеграции. Например, учетные записи службы имен с стандартным соглашением об именовании, например "Svc-".

- Обязательно задокументируйте все новые элементы.

- Убедитесь, что все новые учетные данные включают сложные пароли, которые хранятся централизованно для безопасного управления жизненным циклом.

На основе этих действий конфигурации можно с помощью следующих действий:

В консоли AWS выполните приведенные ниже действия, чтобы создать дополнительные роли.

В AWS IAM выберите роли —> создать роль.

На странице Create role (Создание роли) выполните следующие действия.

- В разделе Select type of trusted entity (Выбор типа доверенной сущности) выберите SAML 2.0 federation (Федерация SAML 2.0).

- В разделе "Выбор поставщика SAML 2.0" выберите поставщик SAML, созданный на предыдущем шаге.

- Установите флажок Allow programmatic and AWS Management Console access (Разрешить программный доступ и доступ через консоль управления AWS).

- Нажмите кнопку "Далее" — разрешения.

В диалоговом окне "Политики разрешений присоединения" выберите AdministratorAccess. Затем нажмите Далее: теги.

В диалоговом окне "Добавление тегов" оставьте его пустым и нажмите кнопку "Далее".

В диалоговом окне "Проверка" выполните следующие действия.

- В поле "Имя роли" введите имя роли (администратор).

- В поле "Описание роли" введите описание.

- Нажмите кнопку Create Role (Создать роль).

Создайте другую роль, выполнив описанные выше действия. Назовите роль разработчика и предоставьте ему несколько выбранных разрешений (например , AmazonS3FullAccess).

Вы успешно создали роль администратора и разработчика в AWS.

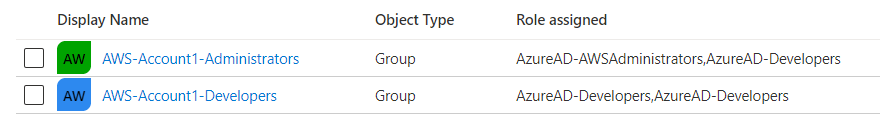

Создайте следующих пользователей и группы в идентификаторе Microsoft Entra:

- Пользователь 1. Test-AWSAdmin

- Пользователь 2. Test-AWSDeveloper

- Группа 1. AWS-Account1-Administrators

- Группа 2. AWS-Account1-Developers

- Добавление Test-AWSAdmin в качестве члена AWS-Account1-Administrators

- Добавление Test-AWSDeveloper в качестве члена AWS-Account1-Developers

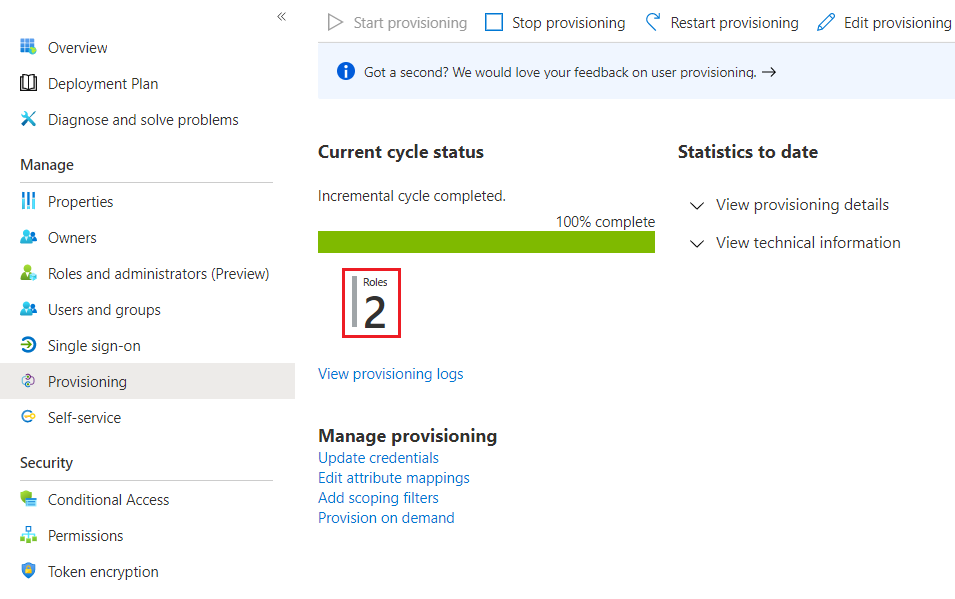

Чтобы настроить автоматическую подготовку ролей в AWS Single-Account Access, выполните действия по настройке автоматической подготовки ролей. Для завершения первого цикла подготовки может потребоваться до одного часа.

Обновление сопоставления ролей

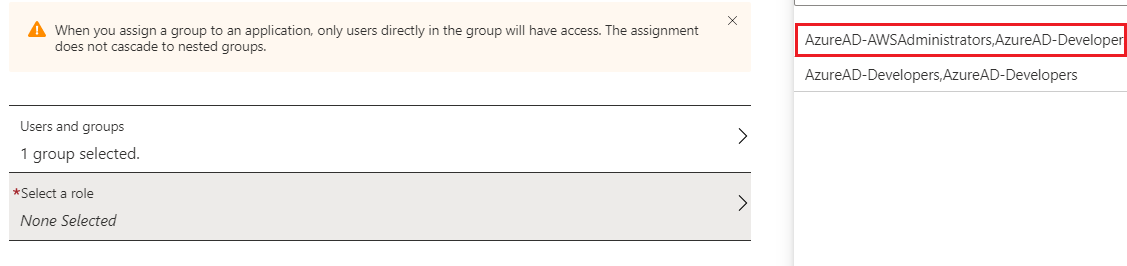

Так как вы используете две роли, выполните следующие дополнительные действия:

Убедитесь, что агент подготовки может видеть по крайней мере две роли:

Перейдите к пользователям и группам и выберите " Добавить пользователя".

Выберите AWS-Account1-Administrators.

Выберите связанную роль.

Повторите предыдущие шаги для каждого сопоставления групповой роли. После завершения необходимо правильно сопоставить две группы Microsoft Entra с ролями AWS IAM:

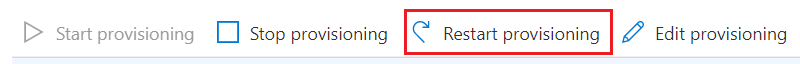

Если вы не видите или не выберете роль, вернитесь на страницу подготовки , чтобы подтвердить успешную подготовку в агенте подготовки Microsoft Entra и убедитесь, что учетная запись пользователя IAM имеет правильные разрешения. Вы также можете перезапустить подсистему подготовки, чтобы повторить импорт:

Проверка единого входа Microsoft Entra в консоли управления AWS

Проверьте вход, как и каждый из тестовых пользователей, чтобы убедиться, что единый вход работает.

Запустите новый частный сеанс браузера, чтобы убедиться, что другие сохраненные учетные данные не конфликтуют с тестированием.

https://myapps.microsoft.comПерейдите в раздел с помощью учетных данных учетной записи пользователя Test-AWSAdmin или Test-AWSDeveloper Microsoft Entra, созданных ранее.Вы увидите новый значок для консольного приложения AWS. Выберите значок и следуйте любым запросам проверки подлинности:

После входа в консоль AWS перейдите к функциям, чтобы убедиться, что эта учетная запись имеет соответствующий делегированный доступ.

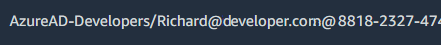

Обратите внимание на формат именования для сеанса входа пользователя:

ROLE/ UPN / AWS Account Number

Эти сведения о сеансе входа пользователя можно использовать для отслеживания действий входа пользователей в Defender для облака Apps или Microsoft Sentinel.

Выйдите и повторите процесс для другой тестовой учетной записи пользователя, чтобы подтвердить различия в сопоставлении ролей и разрешениях.

Включение условного доступа

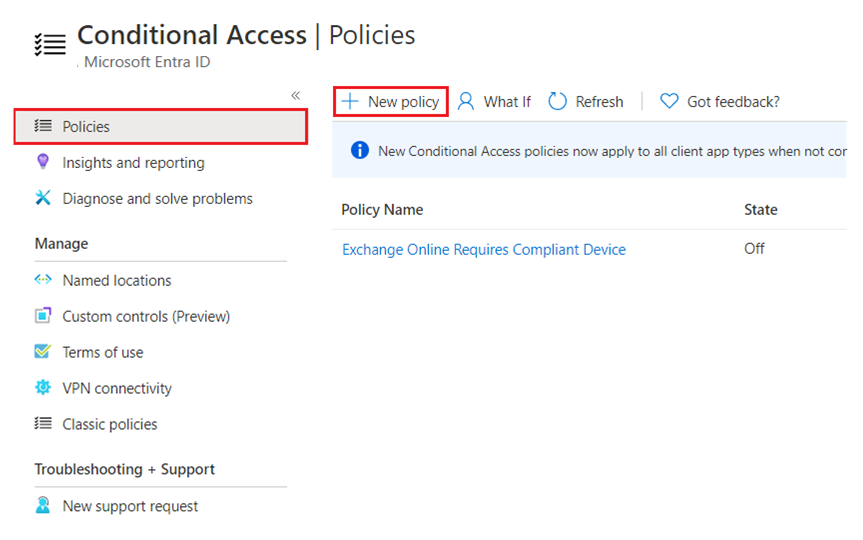

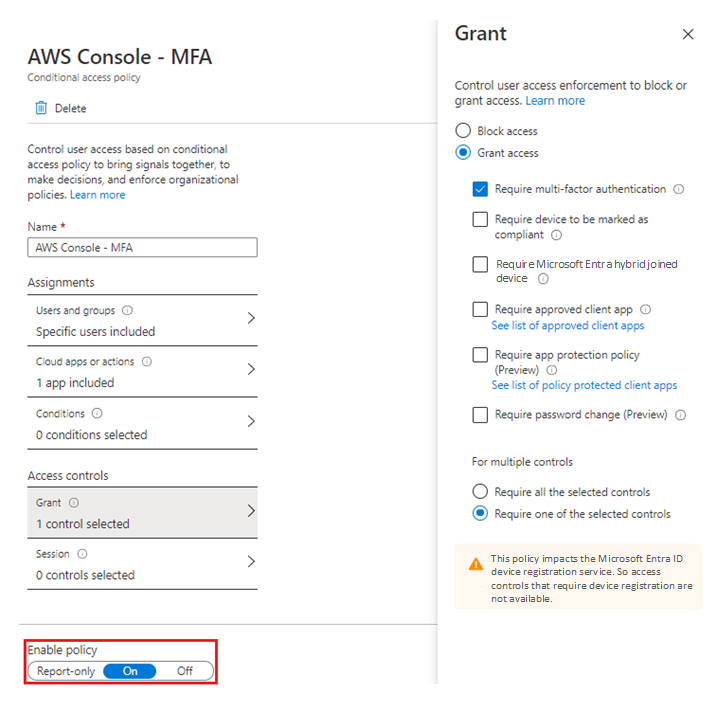

Чтобы создать новую политику условного доступа, требующую многофакторную проверку подлинности:

В портал Azure перейдите к microsoft Entra ID>Security и выберите условный доступ.

В области навигации слева выберите "Политики".

Выберите новую политику и заполните форму следующим образом:

- Имя: введите консоль AWS — MFA

-

Пользователи и группы: выберите две группы ролей, созданные ранее:

- AWS-Account1-Administrators

- AWS-Account1-Developers

- Предоставление: выберите "Требовать многофакторную проверку подлинности"

Для параметра Включить политику задайте значение Вкл.

Нажмите кнопку создания. Политика вступает в силу немедленно.

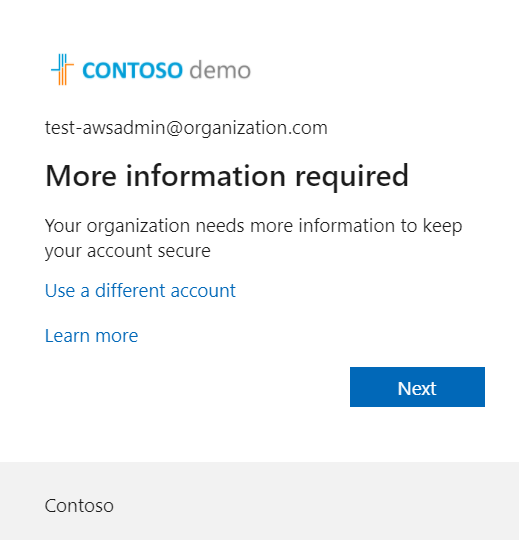

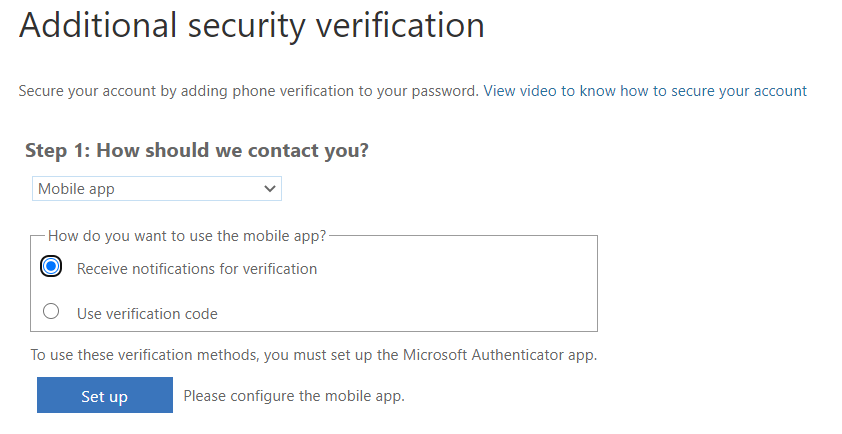

Чтобы проверить политику условного доступа, выйдите из учетных записей тестирования, откройте новый сеанс в частном просмотре и войдите с помощью одной из учетных записей группы ролей. Появится запрос MFA:

Завершите процесс установки MFA. Лучше всего использовать мобильное приложение для проверки подлинности, а не полагаться на SMS.

Возможно, потребуется создать несколько политик условного доступа для удовлетворения бизнес-потребностей для строгой проверки подлинности. Рассмотрите соглашение об именовании, используемое при создании политик, чтобы обеспечить простоту идентификации и текущего обслуживания. Кроме того, если многофакторная проверка подлинности уже развернута, убедитесь, что политика ограничена, чтобы повлиять только на предполагаемых пользователей. Другие политики должны охватывать потребности других групп пользователей.

После включения условного доступа можно навязать другие элементы управления, такие как PAM и JIT-подготовка. Дополнительные сведения см. в статье "Что такое автоматическая подготовка пользователей приложения SaaS в идентификаторе Microsoft Entra.

Если у вас есть приложения Defender для облака, можно использовать условный доступ для настройки политик сеансов Defender для облака Apps. Дополнительные сведения см. в разделе "Настройка политик сеансов Microsoft Entra для действий AWS".

Следующие шаги

- Рекомендации по безопасности из AWS см . в рекомендациях по защите учетных записей и ресурсов AWS.

- Последние сведения о безопасности Майкрософт см. в www.microsoft.com/security.

- Полные сведения о реализации и управлении идентификатором Microsoft Entra см. в статье "Защита сред Azure с помощью идентификатора Microsoft Entra".

- Руководство по AWS. Идентификатор Microsoft Entra с единым входом поставщика удостоверений

- Руководство майкрософт. Единый вход для AWS

- План развертывания PIM

- Общие сведения о безопасности защиты идентификации

- Что такое Microsoft Defender для удостоверений?

- Подключение AWS к приложениям Microsoft Defender для облака

- Защита среды Amazon Web Services (AWS) Defender для облака Apps

Связанные ресурсы

- Подробный обзор и сравнение функций Azure и AWS см. в наборе содержимого Azure для специалистов AWS.

- Безопасность и идентификация в Azure и AWS

- Defender for Cloud Apps и Microsoft Sentinel для AWS