В этом руководстве описывается, как решения безопасности Майкрософт помогают защитить и защитить доступ к учетным записям и средам Amazon Web Services (AWS).

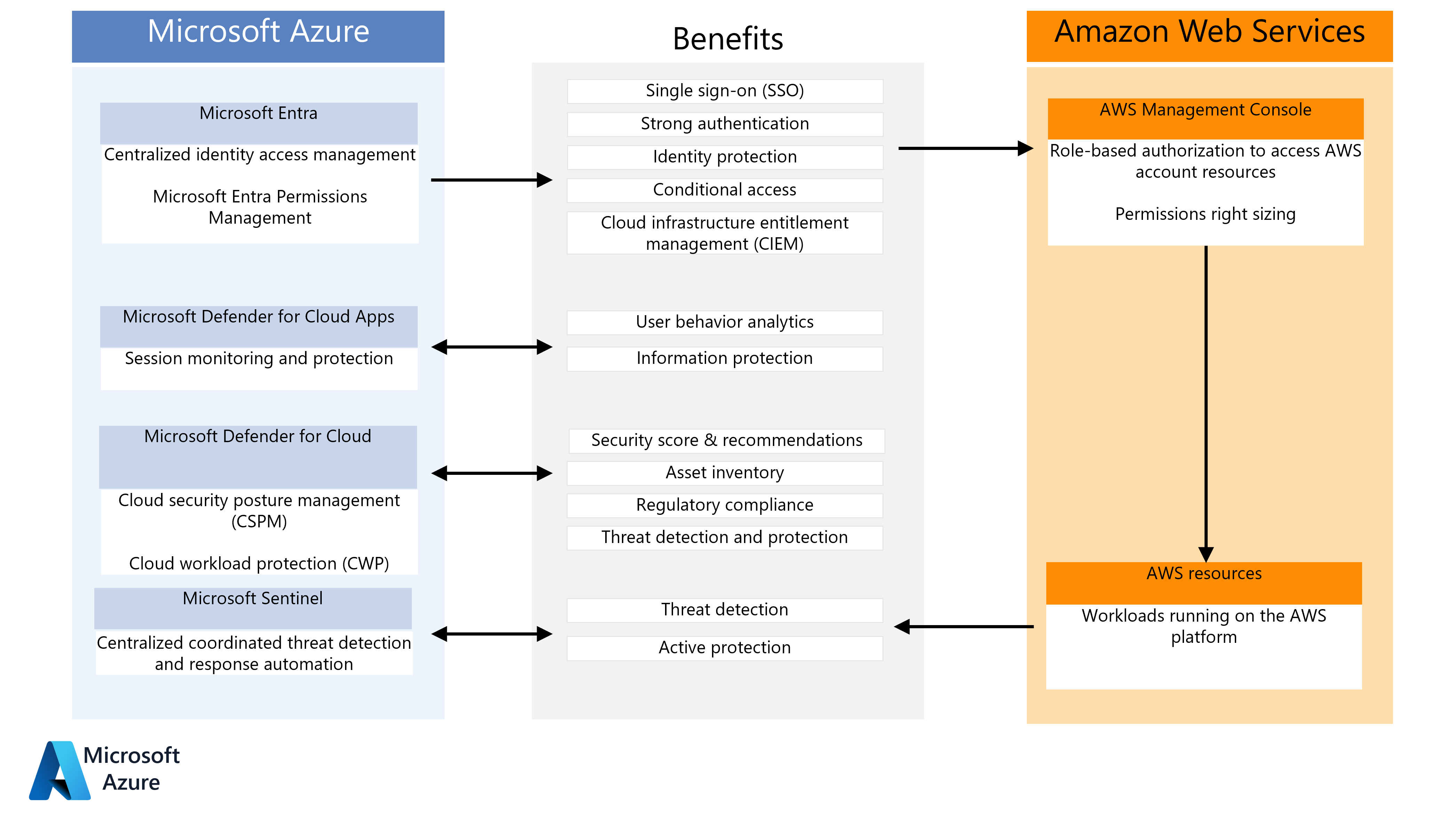

На этой схеме приведены сведения о том, как установки AWS могут воспользоваться ключевыми компонентами безопасности Майкрософт:

Скачайте файл PowerPoint этой схемы.

Microsoft Entra

Централизованное управление удостоверениями и доступом

Идентификатор Microsoft Entra — это комплексное облачное централизованное решение для управления удостоверениями и доступом, которое может помочь защитить и защитить учетные записи и среды AWS.

Идентификатор Microsoft Entra предоставляет надежную проверку подлинности единого входа практически для любого приложения или платформы, которая соответствует общим стандартам веб-проверки подлинности, включая AWS. Учетные записи AWS, поддерживающие критически важные рабочие нагрузки и конфиденциальную информацию, нуждаются в строгой защите идентификации и управлении доступом. Управление удостоверениями AWS улучшается при объединении его с идентификатором Microsoft Entra.

Организации AWS, использующие идентификатор Microsoft Entra для Microsoft 365 или гибридного облачного удостоверения и защиты доступа, могут быстро и легко развертывать идентификатор Microsoft Entra для учетных записей AWS, зачастую без дополнительных затрат. Идентификатор Microsoft Entra предоставляет несколько возможностей для прямой интеграции с AWS:

Интеграция с Центром удостоверений AWS IAM для повышения безопасности, улучшения пользовательского интерфейса, централизованного управления доступом и единого входа в устаревших, традиционных и современных решениях проверки подлинности.

Многофакторная проверка подлинности Microsoft Entra, включая интеграцию с несколькими сторонними решениями от партнеров Microsoft Intelligent Security Association .

Мощные функции условного доступа для строгой проверки подлинности и строгого управления. Идентификатор Microsoft Entra использует политики условного доступа и оценки на основе рисков для проверки подлинности и авторизации доступа пользователей к консоли управления AWS и ресурсам AWS.

Улучшена защита от атак на основе удостоверений с помощью обнаружения и исправления рискованных входов и необычного поведения пользователей.

управление привилегированными пользователями (PIM) для обеспечения JIT-подготовки определенных ресурсов. Вы можете развернуть PIM до любого делегированного разрешения, управляя доступом к пользовательским группам, таким как группы, созданные для доступа к ролям AWS.

Дополнительные сведения и подробные инструкции см. в статье Microsoft Entra identity and access management for AWS.

Управление разрешениями Microsoft Entra

Управление разрешениями — это решение для управления правами облачной инфраструктуры, которое обеспечивает исчерпывающую информацию о разрешениях на удостоверения, действия и ресурсы в многооблачной инфраструктуре в Azure, AWS и Google Cloud Platform. Управление разрешениями можно использовать для:

Определите количество неиспользуемых или чрезмерных разрешений во всех учетных записях AWS для выявления рисков с помощью многомерного представления удостоверений, разрешений и ресурсов.

Исправьте и правильность разрешений путем применения принципа наименьшей привилегии во всех учетных записях AWS.

Отслеживайте и оповещайте аномальные действия, чтобы предотвратить нарушения данных, вызванные неправильным использованием и вредоносным использованием разрешений.

Дополнительные сведения и подробные инструкции по подключению см. в разделе "Подключение учетной записи Amazon Web Services(AWS").

Microsoft Defender для облачных приложений

Если несколько пользователей или ролей вносят административные изменения, конфигурация может произойти от предполагаемой архитектуры и стандартов безопасности. Стандарты безопасности также могут меняться с течением времени. Персонал безопасности должен постоянно и последовательно обнаруживать новые риски, оценивать варианты устранения рисков и обновлять архитектуру безопасности, чтобы предотвратить потенциальные нарушения. Управление безопасностью в нескольких средах общедоступного облака и частной инфраструктуры может стать обременительным.

Defender для облака Приложения обеспечивают расширенную защиту для приложений SaaS. Он предоставляет следующие функции, помогающие отслеживать и защищать данные облачных приложений:

Основные функциональные возможности брокера Cloud Access Security, включая обнаружение теневого ИТ-решения, видимость использования облачных приложений, улучшенную защиту от угроз на основе приложений из любого места в облаке, а также оценки соответствия требованиям и защиты информации.

Функции управления безопасностью SaaS, позволяющие группам безопасности улучшить безопасность организации.

Расширенная защита от угроз в рамках решения расширенного обнаружения и реагирования Майкрософт, которая обеспечивает мощную корреляцию сигналов и видимости в полной цепочке кибератак расширенных атак.

Защита приложений и приложений, которая расширяет основные сценарии угроз для приложений с поддержкой OAuth, имеющих разрешения и привилегии для критически важных данных и ресурсов.

Подключение AWS к приложениям Defender для облака помогает защитить ресурсы и обнаружить потенциальные угрозы, отслеживая административные и входные действия. Вы получаете уведомления о возможных атаках подбора, вредоносном использовании привилегированных учетных записей пользователей, необычных удалениях виртуальных машин и общедоступных контейнерах хранилища. Defender для облака Приложения помогают защитить среды AWS от злоупотреблений облачными ресурсами, скомпрометированных учетных записей и внутренних угроз, утечки данных и неправильной настройки ресурсов и недостаточного контроля доступа. Следующие возможности Defender для облака Приложения особенно полезны при работе с средами AWS.

Обнаружение облачных угроз, скомпрометированных учетных записей, злоумышленников и программ-шантажистов. Defender для облака политики обнаружения аномалий приложений активируются при наличии необычных действий, выполняемых пользователями в AWS. Defender для облака приложения постоянно отслеживают действия пользователей и используют UEBA и машинное обучение для изучения и понимания типичного поведения пользователей и активации оповещений о любых отклонениях.

Ограничение воздействия общих данных и применение политик совместной работы. Автоматизация управления с помощью действий, таких как уведомление пользователей о оповещениях, требование повторной проверки подлинности или приостановка пользователей, создание частного контейнера S3 или удаление участников совместной работы из контейнера S3.

Действия аудита. Подключите аудит AWS к Defender для облака приложениям, чтобы получить представление о действиях пользователя, администратора и входа.

Получите расширенную защиту в режиме реального времени для AWS. Используйте элемент управления условным доступом приложений Defender для облака apps, чтобы блокировать и защищать скачивание конфиденциальных данных AWS от рискованных пользователей.

Дополнительные сведения о подключении сред AWS к приложениям Defender для облака см. в статье "Защита среды Amazon Web Services".

Microsoft Defender для облака

Defender для облака — это платформа защиты от облачных приложений, которая состоит из мер безопасности и методик, предназначенных для защиты облачных приложений от различных киберугроз и уязвимостей. Defender для облака предоставляет следующие возможности:

Решение для операций безопасности разработки, которое объединяет управление безопасностью на уровне кода в нескольких облаках и средах с несколькими конвейерами.

Решение для управления безопасностью в облаке (CSPM), которое предоставляет действия, которые можно предпринять для предотвращения нарушений.

Платформа защиты облачных рабочих нагрузок (CWPP), которая обеспечивает защиту серверов, контейнеров, хранилищ, баз данных и других рабочих нагрузок

Defender для облака собственная поддержка AWS обеспечивает несколько преимуществ:

Базовый CSPM для ресурсов AWS

Ресурсы CSPM Defender для AWS

Поддержка CWPP для кластеров Amazon EKS

Поддержка CWPP для экземпляров AWS EC2

Поддержка CWPP для серверов SQL, работающих на AWS EC2 и RDS Custom for SQL Server

Базовый CPSM и CSPM Defender полностью без агента. Foundational CSPM предоставляет рекомендации по повышению защиты ресурсов AWS и исправлению неправильных конфигураций. Defender для облака предоставляет базовые возможности многооблачного CSPM бесплатно.

CSPM Defender предоставляет расширенные возможности управления состоянием, такие как анализ пути атаки, обозреватель облачной безопасности, расширенная охота на угрозы и возможности управления безопасностью. Она также предоставляет средства для оценки соответствия безопасности широкому спектру эталонных показателей, нормативных стандартов и любых пользовательских политик безопасности, необходимых в вашей организации, отрасли или регионе.

Поддержка CWPP для экземпляров AWS EC2 предоставляет такие возможности, как автоматическая подготовка необходимых компонентов на существующих и новых компьютерах, оценка уязвимостей, интегрированная лицензия для Microsoft Defender для конечной точки, мониторинга целостности файлов и многое другое.

Поддержка CWPP для кластеров Amazon EKS предоставляет такие возможности, как обнаружение незащищенных кластеров, расширенное обнаружение угроз для уровня управления и уровня рабочей нагрузки, рекомендации по плоскости данных Kubernetes (через расширение Политика Azure) и многое другое.

Поддержка CWPP для серверов SQL, работающих на AWS EC2 и AWS RDS Custom for SQL Server, предоставляет такие возможности, как расширенная защита от угроз, проверка уязвимостей и многое другое.

Стандарты безопасности обеспечивают поддержку оценки ресурсов и рабочих нагрузок в AWS в соответствии со стандартами соответствия нормативным требованиям, такими как Центр безопасности Интернета (CIS) и стандарты PCI, а также стандарты aws Foundational Security Best Practices.

Дополнительные сведения о защите рабочих нагрузок в AWS см. в статье "Подключение учетной записи AWS" и назначение стандартов соответствия нормативным требованиям в Microsoft Defender для облака.

Microsoft Sentinel

Microsoft Sentinel — это масштабируемая облачная система управления безопасностью и событиями (SIEM), которая предоставляет интеллектуальное и комплексное решение для оркестрации SIEM и безопасности, автоматизации и реагирования. Microsoft Sentinel обеспечивает обнаружение, расследование, реагирование и упреждающее охоту. Это дает вам вид на глаза по всему вашему предприятии.

Соединители AWS можно использовать для извлечения журналов служб AWS в Microsoft Sentinel. Эти соединители предоставляют Microsoft Sentinel доступ к журналам ресурсов AWS. Настройка соединителя устанавливает отношение доверия между AWS и Microsoft Sentinel. Вы создадите эту связь в AWS, создав роль, которая предоставляет разрешение Microsoft Sentinel для доступа к журналам AWS.

Соединитель может получать журналы из следующих служб AWS, извлекая их из контейнера S3:

| Service | Источник данных |

|---|---|

| Amazon Virtual Private Cloud (VPC) | Журналы потоков VPC |

| Amazon GuardDuty | Результаты GuardDuty |

| AWS CloudTrail | События управления и данных |

| AWS CloudWatch | Журналы CloudWatch |

Дополнительные сведения об установке и настройке соединителя AWS в Microsoft Sentinel см. в разделе "Подключение Microsoft Sentinel к Amazon Web Services" для приема данных журнала служб AWS.

Рекомендации

Используйте решения безопасности Майкрософт и основные рекомендации по безопасности AWS для защиты учетных записей AWS.

Базовая безопасность учетной записи AWS

Сведения о базовой гигиене безопасности для учетных записей и ресурсов AWS см. в руководстве по безопасности AWS по рекомендациям по защите учетных записей и ресурсов AWS.

Уменьшите риск отправки и скачивания вредоносных программ и другого вредоносного содержимого, активно проверяя все передачи данных с помощью консоли управления AWS. Содержимое, которое вы отправляете или загружаете непосредственно в ресурсы на платформе AWS, например веб-серверы или базы данных, может потребовать дополнительной защиты.

Обеспечение безопасности ключей доступа путем периодической смены ключей. Избегайте внедрения их в код. Используйте роли IAM вместо ключей долгосрочного доступа, где это возможно.

Используйте группы безопасности и сетевые списки управления доступом для управления входящим и исходящим трафиком к ресурсам. Реализуйте VPC для изоляции ресурсов.

Шифрование конфиденциальных данных неактивных и передаваемых данных с помощью служба управления ключами AWS.

Защита устройств, которые администраторы и разработчики используют для доступа к консоли управления AWS.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующим участником.

Автор субъекта:

- Лаванья Мурти | Главный архитектор облачных решений

Чтобы просмотреть недоступные профили LinkedIn, войдите в LinkedIn.

Следующие шаги

- Мониторинг и защита действий администрирования и входа AWS

- Защита рабочих нагрузок в AWS

- Подключение Microsoft Sentinel к Amazon Web Services для приема данных журнала службы AWS