Справочник по политике защиты от потери данных

политики Защита от потери данных Microsoft Purview (DLP) имеют множество компонентов для настройки. Чтобы создать эффективную политику, необходимо понять, что предназначение каждого компонента и как его конфигурация изменяет поведение политики. В этой статье представлена подробная структура политики защиты от потери данных.

Совет

Приступая к работе с Microsoft Security Copilot изучить новые способы интеллектуальной и быстрой работы с использованием возможностей ИИ. Дополнительные сведения о Microsoft Security Copilot в Microsoft Purview.

Подготовка к работе

Если вы не знакомы с Microsoft Purview DLP, вот список основных статей, которые вам понадобятся при реализации защиты от потери данных:

- Административные единицы

- Сведения о Защита от потери данных Microsoft Purview. В этой статье вы узнаете о дисциплине защиты от потери данных и реализации DLP корпорацией Майкрософт.

- Спланируйте защиту от потери данных (DLP) — проработав эту статью, вы:

- Справочник по политике защиты от потери данных . Эта статья, которую вы читаете, содержит сведения обо всех компонентах политики защиты от потери данных и о том, как каждая из них влияет на поведение политики.

- Разработка политики защиты от потери данных . В этой статье описано, как создать инструкцию намерения политики и сопоставить ее с определенной конфигурацией политики.

- Создание и развертывание политик защиты от потери данных . В этой статье представлены некоторые распространенные сценарии намерения политики, которые сопоставляются с параметрами конфигурации. В нем также описывается настройка этих параметров.

- Сведения об изучении оповещений о предотвращении потери данных . В этой статье вы узнаете о жизненном цикле оповещений с момента создания до окончательного исправления и настройки политики. Он также знакомит вас с инструментами, используемыми для исследования оповещений.

Кроме того, необходимо учитывать следующие ограничения платформы:

- Максимальное количество политик MIP + MIG в клиенте: 10 000

- Максимальный размер политики защиты от потери данных (100 КБ)

- Максимальное количество правил защиты от потери данных:

- В политике: ограничивается размером политики.

- В клиенте: 600

- Максимальный размер отдельного правила защиты от потери данных: 100 КБ (102 400 символов)

- Предел доказательств GIR: 100, с каждым свидетельством SIT, в пропорции вхождения

- Максимальный размер текста, который можно извлечь из файла для сканирования: первые 2 МБ извлекаемого текста

- Ограничение размера регулярных выражений для всех прогнозируемых совпадений: 20 КБ

- Ограничение длины имени политики: 64 символа

- Ограничение длины правила политики: 64 символа

- Ограничение длины примечания: 1024 символа

- Ограничение длины описания: 1024 символа

Шаблоны политики

Шаблоны политик защиты от потери данных сортируются по четырем категориям:

- политики, которые могут обнаруживать и защищать типы финансовой информации.

- политики, которые могут обнаруживать и защищать типы медицинской и медицинской информации.

- политики, которые могут обнаруживать и защищать типы сведений о конфиденциальности .

- Шаблон настраиваемой политики, который можно использовать для создания собственной политики, если ни один из них не соответствует потребностям вашей организации.

В следующей таблице перечислены все шаблоны политик и типы конфиденциальной информации (SIT), которые они охватывают.

Область политики

См. раздел Административные единицы , чтобы убедиться, что вы понимаете разницу между неограниченным администратором и администратором с ограниченным доступом к административной единице.

Политики защиты от потери данных ограничены двумя разными уровнями. Первый уровень применяет политики неограниченного администратора область ко всем следующим политикам в организации (в зависимости от выбранных расположений) или к подгруппам вашей организации, называемым политиками ограниченного доступа к административным единицам:

- users

- groups

- группы рассылки

- учетные записи

- сайты

- Экземпляры облачных приложений

- локальные репозитории

- Рабочие области Fabric и Power BI

На этом уровне администратор с ограниченным доступом к административной единице сможет выбрать только те административные единицы, которым они назначены.

Второй уровень области политики защиты от потери данных — это расположения , которые поддерживают DLP. На этом уровне администраторы без ограничений и администраторы, ограниченные административными единицами, видят только пользователей, группы рассылки, группы и учетные записи, которые были включены в первый уровень области политики и доступны для этого расположения.

Неограниченные политики

Неограниченные политики создаются и управляются пользователями в следующих группах ролей:

- Администратор соответствия требованиям

- Администратор данных о соответствии требованиям

- Защита информации

- Администратор Information Protection

- Администратор безопасности

Дополнительные сведения см. в статье Разрешения .

Администраторы без ограничений могут управлять всеми политиками и просматривать все оповещения и события, которые передаются из совпадений политик, на панели мониторинга оповещений и действий защиты от потери данных Обозреватель.

Политики с ограниченным доступом к административным единицам

Административные единицы — это подмножества Microsoft Entra ID и создаются для управления коллекциями пользователей, групп, групп рассылки и учетных записей. Эти коллекции обычно создаются в соответствии с бизнес-группами или геополитическими областями. Административные единицы имеют делегированного администратора, связанного с административной единицей в группе ролей. Они называются администраторами с ограниченным доступом к административным единицам.

Защита от потери данных поддерживает связывание политик с административными единицами. Дополнительные сведения о реализации см. в разделе Административные единицы в Портал соответствия требованиям Microsoft Purview. Администраторы административных единиц должны быть назначены одной из ролей или групп ролей, что и администраторы политик неограниченной защиты от потери данных, чтобы создавать политики защиты от потери данных для своей административной единицы и управлять ими.

| Группа административных ролей защиты от потери данных | Мочь |

|---|---|

| Неограниченный администратор | — создание и область политик защиты от потери данных для всей организации . Изменение всех политик защиты от потери данных; создание и область политики защиты от потери данных в административных единицах ; просмотр всех оповещений и событий из всех политик защиты от потери данных |

| Администратор с ограниченным доступом к административной единице — должен быть членом или назначенным группе ролей или роли , которые могут администрировать защиту от потери данных. |

— создавать и область политики защиты от потери данных только для административной единицы, в которую они назначены . Изменение политик защиты от потери данных, связанных с административной единицей , просмотр оповещений и событий только из политик защиты от потери данных, которые относятся к их административной единице. |

Расположения

Политика защиты от потери данных может находить и защищать элементы, содержащие конфиденциальную информацию, в нескольких расположениях.

Примечание.

Конечная точка защиты от потери данных не может обнаружить метку из другого клиента в документе.

| Расположение | Поддержка административных единиц | Включение и исключение область | Состояние данных | Дополнительные предварительные требования |

|---|---|---|---|---|

| Exchange Online. | Да | — Группы рассылки — группы безопасности, не поддерживающие электронную почту, — динамические списки рассылки — группы Microsoft 365 (только участники группы, а не группа в качестве сущности) |

данные в движении | Нет |

| SharePoint Online | Нет | Сайты | неактивных данных при использовании |

Нет |

| OneDrive | Да | — Группы рассылки — группы безопасности— группы безопасности, не поддерживающие электронную почту, — группы Microsoft 365 (только участники группы, а не группа в качестве сущности) |

неактивных данных при использовании |

Нет |

| сообщения в чатах и каналах Teams | Да | — Группы рассылки — группы безопасности — группы безопасности с поддержкой почты — группы Microsoft 365 (только участники группы, а не группа в качестве сущности) |

данные при перемещении данных в использовании |

См. раздел Область защиты от потери данных |

| Экземпляров | Нет | Экземпляр облачного приложения | неактивных данных | - Использование политик защиты от потери данных для облачных приложений сторонних разработчиков |

| Устройства | Да | — Группы рассылки — группы безопасности— группы безопасности, не поддерживающие электронную почту, — группы Microsoft 365 (только участники группы, а не группа в качестве сущности) |

данные при использовании данных в движении |

-

Сведения о защите от потери данных конечных - точекНачало работы с предотвращением - потери данных конечной точкиНастройка параметров прокси-сервера устройства и подключения к Интернету для Information Protection |

| Локальные репозитории (общие папки и SharePoint) | Нет | Репозиторий | неактивных данных |

-

Сведения о защите от потери данных в локальных репозиториях - Начало работы с локальными репозиториями защиты от потери данных |

| Fabric и Power BI | Нет | Рабочие области | данные в использовании | Нет |

| Сторонние приложения | Нет | Нет | Нет | Нет |

| Microsoft 365 Copilot (предварительная версия) | Нет | учетная запись или группа рассылки | неактивных данных при использовании |

— доступно только в пользовательской политике - |

Определение расположения Exchange

Если вы решили включить определенные группы рассылки в Exchange, политика защиты от потери данных ограничивается только сообщениями электронной почты, отправленными членами этой группы. Аналогичным образом исключение группы рассылки исключает все сообщения электронной почты, отправленные членами этой группы рассылки, из оценки политики.

| Отправитель — | Получатель | Результирующий поведение |

|---|---|---|

| В область | Н/Д | Политика применена |

| Вне области поддержки | В область | Политика не применяется |

Вычисление расположения exchange область

Ниже приведен пример вычисления область расположения Exchange.

Предположим, что в вашей организации есть четыре пользователя и две группы рассылки, которые вы будете использовать для определения областей включения расположения Exchange и исключений. Членство в группах настраивается следующим образом:

| Группа рассылки | Участие |

|---|---|

| Group1 | User1, User2 |

| Группа 2 | User2, User3 |

| Нет группы | User4 |

| Включить параметр | Параметр "Исключить" | Политика применяется к | Политика не применяется к | Объяснение поведения |

|---|---|---|---|---|

| Все | Нет | Все отправители в организации Exchange (User1, User2, User3, User4) | Н/Д | Если ни один из них не определен, включаются все отправители |

| Group1 | Нет | Отправители-члены Group1 (User1, User2) | Все отправители, которые не являются членами Group1 (User3, User4) | Если один параметр определен, а другой — нет, используется определенный параметр. |

| Все | Группа 2 | Все отправители в организации Exchange, которые не являются членами Group2 (User1, User4) | Все отправители, являющиеся членами Group2 (User2, User3) | Если один параметр определен, а другой — нет, используется определенный параметр. |

| Group1 | Группа 2 | Пользователь_1 | User2, User3, User4 | Исключение переопределений включает |

Вы можете применять политику ко всем участникам списков рассылки, динамических групп рассылки и групп безопасности. Политика защиты от потери данных может содержать до 50 таких инструкций по включению и исключению.

Определение расположения OneDrive

При определении области политики для расположений OneDrive помимо применения политик защиты от потери данных ко всем пользователям и группам в организации можно ограничить область политики определенными пользователями и группами. DLP поддерживает политики области до 100 отдельных пользователей.

Например, если вы хотите включить более 100 пользователей, необходимо сначала поместить этих пользователей в группы рассылки или группы безопасности, если это необходимо. Затем можно область политику до 50 групп.

В некоторых случаях может потребоваться применить политику к одной или двум группам, а также к двум или трем отдельным пользователям, которые не принадлежат ни к одной из этих групп. Здесь рекомендуется поместить этих двух или трех человек в группу своих собственных. Это единственный способ убедиться, что политика ограничена всеми предполагаемыми пользователями.

Причина заключается в том, что при перечислении только пользователей защита от потери данных добавляет всех пользователей, указанных в политике область. Аналогичным образом при добавлении только групп защита от потери данных добавляет все члены всех групп в политику область.

Предположим, что у вас есть следующие группы и пользователи:

| Группа рассылки | Участие |

|---|---|

| Group1 | User1, User2 |

| Группа 2 | User2, User3 |

Если ограничить область политики толькопользователями или только группами, защита от потери данных применяет политику к пользователям, как показано в следующей таблице:

| Указанные область | Поведение оценки области защиты от потери данных | Пользователи в область |

|---|---|---|

|

(Только пользователи) Пользователь_1 Пользователь_2 |

Защита от потери данных принимает объединение указанных пользователей | User1, User2 |

|

(Только группы) Group1 Группа 2 |

Защита от потери данных принимает объединение указанных групп | User1, User2, User3 |

Однако, когда пользователи и группы смешиваются в конфигурации области, все усложняется. Вот почему: защита от потери данных ограничивает политики только для пользователей на пересечении перечисленных групп и пользователей.

DLP использует следующий порядок операций при определении пользователей и групп, которые следует включить в область:

- Оценка объединения членства в группе

- Оценка объединения пользователей

- Оценка пересечения членов группы и пользователей, то есть, где результаты перекрываются

Затем он применяет область политики к пересечению членов группы и пользователей.

Давайте расширим наш пример, работая с тем же набором групп, и добавим User4, который не входит в группу:

| Группа рассылки | Участие |

|---|---|

| Group1 | User1, User2 |

| Группа 2 | User2, User3 |

| Нет группы | Пользователь 4 |

В следующей таблице объясняется, как работает определение области политики в случаях, когда пользователи и группы включены в инструкции по области.

| Указанные область | Поведение оценки области защиты от потери данных | Пользователи в область |

|---|---|---|

| Group1 Группа 2 User3 User4 |

Первая оценка: объединение групп: (Group1 + Group2) = User1, User2, User3 Вторая оценка: объединение пользователей: (User3 + User4) = User3, User4 Третья оценка: пересечение групп и пользователей (перекрытие): (Group1 + Group2) = User1, User2, User3 (User3 + User4) = User3, User4 |

User3 (Пользователь 3 — единственный пользователь, который отображается в результатах первой и второй оценки.) |

| Group1 Группа 2 Пользователь_1 User3 User4 |

Первая оценка: объединение групп: (Group1 + Group2) = User1, User2, User3 Вторая оценка: объединение пользователей: (User1 + User3 + User4) = User1, User3, User4 Третья оценка: пересечение групп и пользователей (перекрытие): (Group1 + Group2) = User1, User3 (User1 + User3, User4) = User1, User3, User4 |

User1, User3 (Это единственные пользователи, которые отображаются в результатах первой и второй оценки.) |

Поддержка расположения для определения содержимого

Политики защиты от потери данных обнаруживают конфиденциальные элементы, сопоставляя их с типом конфиденциальной информации (SIT), меткой конфиденциальности или меткой хранения. Каждое расположение поддерживает различные методы определения конфиденциального содержимого. Способ определения содержимого при объединении расположений в политике может меняться от того, как его можно определить при ограничении одним расположением.

Важно!

При выборе нескольких расположений для политики значение "нет" для категории определения контента имеет приоритет над значением "да". Например, при выборе только сайтов SharePoint политика будет поддерживать обнаружение конфиденциальных элементов по одному или нескольким элементам SIT, меткам конфиденциальности или по меткам хранения. Но при выборе сайтов SharePoint и расположений сообщений чата и каналов Teams политика будет поддерживать только обнаружение конфиденциальных элементов с помощью SIT.

| Расположение | Содержимое может быть определено с помощью SIT | Содержимое может быть определено меткой конфиденциальности | Содержимое можно определить с помощью метки хранения |

|---|---|---|---|

| Электронная почта Exchange в Интернете | Да | Да | Нет |

| SharePoint на сайтах Microsoft 365 | Да | Да | Да |

| OneDrive для рабочих или учебных учетных записей | Да | Да | Да |

| Сообщения чата и канала Teams | Да | Нет | Нет |

| Устройства | Да | Да | Нет |

| Экземпляров | Да | Да | Да |

| Локальные репозитории | Да | Да | Нет |

| Fabric и Power BI | Да | Да | Нет |

| Microsoft 365 Copilot (предварительная версия) | Нет | Да | Нет |

DLP поддерживает использование обучаемых классификаторов в качестве условия для обнаружения конфиденциальных документов. Содержимое можно определить с помощью обучаемых классификаторов в Exchange, сайтах SharePoint, учетных записях OneDrive, чатах и каналах Teams, а также устройствах. Дополнительные сведения см. в разделе Обучаемые классификаторы.

Примечание.

Защита от потери данных поддерживает обнаружение меток конфиденциальности в сообщениях электронной почты и вложениях. Дополнительные сведения см. в статье Использование меток конфиденциальности в качестве условий в политиках защиты от потери данных.

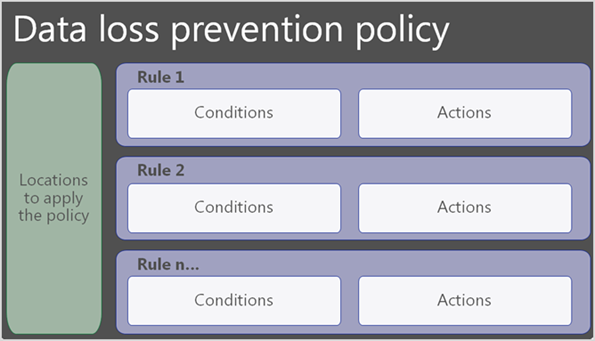

Правила

Правила — это бизнес-логика политик защиты от потери данных. Они состоят из следующих:

- Условия, которые при совпадении активируют действия политики

- Уведомления пользователей , информирующие пользователей о том, что они делают что-то, что активирует политику, и помогают информировать их о том, как ваша организация хочет обрабатывать конфиденциальную информацию

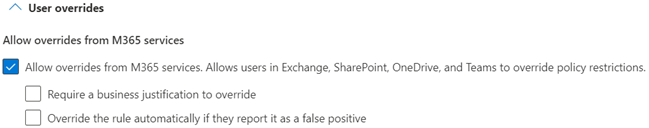

- Переопределения пользователей при настройке администратором позволяют пользователям выборочно переопределять действие блокировки

- Отчеты об инцидентах , уведомляющие администраторов и других ключевых заинтересованных лиц о совпадении правил

- Дополнительные параметры , которые определяют приоритет для оценки правил и могут остановить дальнейшую обработку правил и политик.

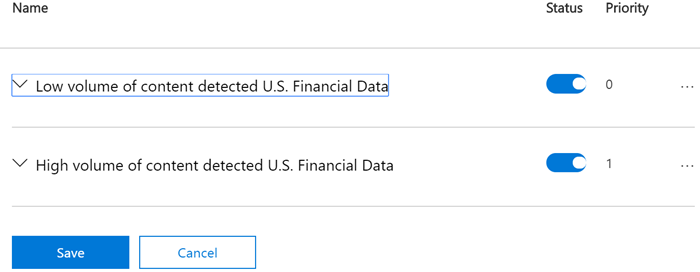

Политика содержит одно или несколько правил. Правила применяются последовательно, начиная с правила с наивысшим приоритетом, в каждой политике.

Принцип работы классификации DLP

Защита от потери данных оценивает элемент на наличие конфиденциальной информации при создании, чтении или изменении элемента. Однако такие события, как "DLP Rule Matched", отображаются в журнале аудита или Обозреватель действий, когда пользователь пытается вывести конфиденциальный элемент. Действия исходящего трафика, которые пользователи пытаются:

Отправка в облако

Print

Копирование на съемный носитель

Копирование в сетевую папку

Копирование в буфер обмена

Передача с помощью Bluetooth

К файлу получен доступ неразрешенным приложением

Вставка в браузер

Перенос с помощью удаленного рабочего стола

Созданные, считываемые или измененные элементы будут соответствовать правилу и политике защиты от потери данных на клиенте при соблюдении условий и действий пользователей. Аудит будет выполняться как действие файла (FileRead, FileRenamed и т. д.).

Если действие выполнено, событие сопоставления правила защиты от потери данных будет отображаться в обозревателе действий как событие "DLP Rule Matched". Также будет создано событие, описывающее режим исходящего трафика.

Политики принимают действия, а действия отличаются от условий. Правило может совпадать с файлом, даже если никаких действий не выполняется.

Приоритет, по которому оцениваются и применяются правила;

Расположения размещенных служб

Для размещенных расположений служб, таких как Exchange, SharePoint и OneDrive, каждому правилу присваивается приоритет в том порядке, в котором оно создается. Это означает, что правило, созданное первым, имеет первый приоритет, созданное второе правило имеет второй приоритет и т. д.

При проверке соответствия контента правилам правила обрабатываются в порядке их приоритета. Если содержимое соответствует нескольким правилам, применяется первое вычислимые правила с самыми строгими действиями. Например, если содержимое соответствует всем приведенным ниже правилам, правило 3 применяется, так как это правило с наивысшим приоритетом, наиболее строгим правилом:

- Правило 1: только уведомляет пользователей

- Правило 2: уведомляет пользователей, ограничивает доступ и разрешает переопределения

- Правило 3. Уведомляет пользователей, ограничивает доступ и не разрешает переопределения пользователей

- Правило 4. Ограничивает доступ

Правила 1, 2 и 4 будут оцениваться, но не применяться. В этом примере совпадения для всех правил записываются в журналы аудита и отображаются в отчетах защиты от потери данных, даже если применяется только самое строгое правило.

Вы можете использовать какое-либо правило для выполнения определенного требования защиты, а затем с помощью политики защиты от потери данных сгруппировать стандартные требования к защите, например все правила, необходимые для выполнения требований того или иного нормативного акта.

Можно создать политику защиты от потери данных, которая помогает обнаруживать информацию, попадающую под действие акта о передаче и защите данных учреждений здравоохранения (HIPAA). Эта политика защиты от потери данных может помочь защитить данные HIPAA (что) на всех сайтах SharePoint и всех сайтах OneDrive ("где"), найдя любой документ, содержащий эту конфиденциальную информацию, который предоставляется пользователям за пределами вашей организации (условия), а затем блокируя доступ к документу и отправляя уведомление (действия). Эти требования хранятся в виде отдельных правил и сгруппированы в политику защиты от потери данных, чтобы упростить управление и создание отчетов.

Для конечных точек

Если элемент соответствует нескольким правилам защиты от потери данных, DLP использует сложный алгоритм, чтобы решить, какие действия следует применить. Конечная точка защиты от потери данных применяет агрегат или сумму большинства ограничительных действий. Защита от потери данных использует эти факторы при вычислении.

Порядок приоритета политики Если элемент соответствует нескольким политикам и эти политики имеют идентичные действия, применяются действия из политики с наивысшим приоритетом.

Порядок приоритета правила Если элемент соответствует нескольким правилам в политике и эти правила имеют одинаковые действия, применяются действия из правила с наивысшим приоритетом.

Режим политики Если элемент соответствует нескольким политикам и эти политики имеют одинаковые действия, действия из всех политик, которые находятся в режиме включения в состояние (режим принудительного применения), применяются преимущественно по сравнению с политиками в разделе Запуск политики в режиме имитации с подсказками политики и Запуск политики в режиме имитации .

действие Если элемент соответствует нескольким политикам и эти политики отличаются по действиям, применяется агрегат или сумма наиболее ограничительных действий.

Конфигурация групп авторизации . Если элемент соответствует нескольким политикам, и эти политики отличаются по действию, агрегату или сумме наиболее ограничительных действий.

Параметры переопределения Если элемент соответствует нескольким политикам и эти политики отличаются параметром переопределения, действия применяются в следующем порядке:

Нет переопределения>Разрешить переопределение

Ниже приведены сценарии, иллюстрирующие поведение среды выполнения. Для первых трех сценариев у вас есть три политики защиты от потери данных, настроенные следующим образом:

| Имя политики | Условие для соответствия | Действие | Приоритет политики |

|---|---|---|---|

| АЗБУКА | Содержимое содержит номер карта кредита | Блокировка печати, аудит всех остальных операций исходящего трафика пользователей | 0 |

| MNO | Содержимое содержит номер карта кредита | Блокировка копирования на USB,аудит всех остальных исходящих действий пользователей | 1 |

| XYZ | Содержимое содержит номер социального страхования США | Блокировка копирования в буфер обмена, аудит всех остальных исходящих действий пользователя | 2 |

Элемент содержит номера карта кредитов

Элемент на отслеживаемом устройстве содержит кредитные карта номера, поэтому он соответствует политике ABC и политике MNO. ABC и MNO находятся в режиме Включить .

| Политика | Действие исходящего трафика в облако | Действие "Копировать в буфер обмена" | Действие "Копирование в USB" | Действие "Копировать в общий сетевой ресурс" | Действие "Не разрешенные приложения" | Действие печати | Копирование через действие Bluetooth | Действие "Копирование на удаленный рабочий стол" |

|---|---|---|---|---|---|---|---|---|

| АЗБУКА | Аудит | Аудит | Аудит | Аудит | Аудит | Блокировка | Аудит | Аудит |

| MNO | Аудит | Аудит | Блокировка | Аудит | Аудит | Аудит | Аудит | Аудит |

| Действия, применяемые во время выполнения | Аудит | Аудит | Блокировка | Аудит | Аудит | Блокировка | Аудит | Аудит |

Элемент содержит номера кредитной карта и номера социального страхования США

Элемент на отслеживаемом устройстве содержит номера кредитных карта и номера социального страхования США, поэтому этот элемент соответствует политике ABC, политике MNO и политике XYZ. Все три политики находятся в режиме включения .

| Политика | Действие исходящего трафика в облако | Действие "Копировать в буфер обмена" | Действие "Копирование в USB" | Действие "Копировать в общий сетевой ресурс" | Действие "Не разрешенные приложения" | Действие печати | Копирование через действие Bluetooth | Действие "Копирование на удаленный рабочий стол" |

|---|---|---|---|---|---|---|---|---|

| АЗБУКА | Аудит | Аудит | Аудит | Аудит | Аудит | Блокировка | Аудит | Аудит |

| MNO | Аудит | Аудит | Блокировка | Аудит | Аудит | Аудит | Аудит | Аудит |

| XYZ | Аудит | Блокировка | Аудит | Аудит | Аудит | Блокировка | Аудит | Аудит |

| Действия, применяемые во время выполнения | Аудит | Блокировка | Блокировка | Аудит | Аудит | Блокировка | Аудит | Аудит |

Элемент содержит кредиты карта номера, различные состояния политики

Элемент на отслеживаемом устройстве содержит номер кредитной карта, поэтому он соответствует политике ABC и политике MNO. Политика ABC находится в режиме включить, а MNO политики — в режиме запуска политики в режиме имитации .

| Политика | Действие исходящего трафика в облако | Действие "Копировать в буфер обмена" | Действие "Копирование в USB" | Действие "Копировать в общий сетевой ресурс" | Действие "Не разрешенные приложения" | Действие печати | Копирование через действие Bluetooth | Действие "Копирование на удаленный рабочий стол" |

|---|---|---|---|---|---|---|---|---|

| АЗБУКА | Аудит | Аудит | Аудит | Аудит | Аудит | Блокировка | Аудит | Аудит |

| MNO | Аудит | Аудит | Блокировка | Аудит | Аудит | Аудит | Аудит | Аудит |

| Действия, применяемые во время выполнения | Аудит | Аудит | Аудит | Аудит | Аудит | Блокировка | Аудит | Аудит |

Элемент содержит кредитные карта номера, разную конфигурацию переопределения

Элемент на отслеживаемом устройстве содержит номер кредитной карта, поэтому он соответствует политике ABC и политике MNO. Политика ABC находится в разделе Включить состояние , а политика MNO — в положение Включить состояние. Для них настроены разные действия переопределения .

| Политика | Действие исходящего трафика в облако | Действие "Копировать в буфер обмена" | Действие "Копирование в USB" | Действие "Копировать в общий сетевой ресурс" | Действие "Не разрешенные приложения" | Действие печати | Копирование через действие Bluetooth | Действие "Копирование на удаленный рабочий стол" |

|---|---|---|---|---|---|---|---|---|

| АЗБУКА | Аудит | Аудит | Блокировать с переопределением | Аудит | Аудит | Блокировка | Аудит | Аудит |

| MNO | Аудит | Аудит | Блокировать без переопределения | Аудит | Аудит | Аудит | Аудит | Аудит |

| Действия, применяемые во время выполнения | Аудит | Аудит | Блокировать без переопределения | Аудит | Аудит | Блокировка | Аудит | Аудит |

Элемент содержит кредитные карта номера, различные конфигурации групп авторизации

Элемент на отслеживаемом устройстве содержит номер кредитной карта, поэтому он соответствует политике ABC и политике MNO. Политика ABC находится в разделе Включить состояние , а политика MNO — в положение Включить состояние. Для них настроены разные действия группы авторизации .

| Политика | Действие исходящего трафика в облако | Действие "Копировать в буфер обмена" | Действие "Копирование в USB" | Действие "Копировать в общий сетевой ресурс" | Действие "Не разрешенные приложения" | Действие печати | Копирование через действие Bluetooth | Действие "Копирование на удаленный рабочий стол" |

|---|---|---|---|---|---|---|---|---|

| АЗБУКА | Аудит | Аудит | Группа проверки подлинности A — блок | Аудит | Аудит | Группа проверки подлинности A — блок | Аудит | Аудит |

| MNO | Аудит | Аудит | Группа проверки подлинности A — блокировка с переопределением | Аудит | Аудит | Группа проверки подлинности B — блок | Аудит | Аудит |

| Действия, применяемые во время выполнения | Аудит | Аудит | Группа проверки подлинности A — блок | Аудит | Аудит | Группа проверки подлинности A — блокировать, группа проверки подлинности B — блокировать | Аудит | Аудит |

Условия

Условия определяют, что нужно искать в правиле, а также контекст, в котором используются эти элементы. Они говорят правило: когда вы найдете элемент, который выглядит так и используется таким образом, это совпадение, и остальные действия в политике должны выполняться с ним. С помощью условий можно назначать разные действия для разных уровней риска. Например, обмен конфиденциальным контентом внутри организации представляет меньший риск и требует меньше действий, чем предоставление доступа к нему пользователям за пределами организации.

Примечание.

Пользователи, не являющиеся гостевыми учетными записями в Active Directory или Microsoft Entra клиенте принимающей организации, считаются сотрудниками организации.

Содержимое содержит

Все расположения поддерживают условие Содержимое содержит . Вы можете выбрать несколько экземпляров каждого типа контента и дополнительно уточнить условия с помощью операторов Любой из этих операторов (логическое ИЛИ) или Все эти операторы (логическое И):

Правило будет искать только наличие выбранных меток конфиденциальности и меток хранения .

СИТ имеют предопределенный уровень достоверности , который при необходимости можно изменить. Дополнительные сведения см. в разделе Дополнительные сведения об уровнях достоверности.

Важно!

SiT имеет два разных способа определения параметров максимального числа уникальных экземпляров. Дополнительные сведения см. в разделе Поддерживаемые значения числа экземпляров для SIT.

Адаптивная защита в Microsoft Purview

Адаптивная защита интегрирует Управление внутренними рисками Microsoft Purview профили рисков в политики защиты от потери данных, чтобы защита от потери данных могла защититься от динамически выявленных рисков. При настройке в управлении внутренними рисками уровень риска предварительной оценки для адаптивной защиты будет отображаться в качестве условия для Exchange Online, устройств и расположений Teams. Дополнительные сведения см. в статье Сведения об адаптивной защите в защите от потери данных .

Условия, поддерживаемые адаптивной защитой

- Уровень риска инсайдерской оценки для адаптивной защиты— это...

со следующими значениями:

- Повышенный уровень риска

- Средний уровень риска

- Уровень незначительного риска

Контекст условия

Доступные параметры контекста меняются в зависимости от выбранного расположения. При выборе нескольких расположений доступны только те условия, которые имеют общие расположения.

Поддержка Exchange условий

- Содержимое содержит

- Уровень риска инсайдерской оценки для адаптивной защиты —

- Содержимое не помечено

- Доступ к содержимому осуществляется из Microsoft 365

- Содержимое получено от

- IP-адрес отправителя

- Заголовок содержит слова или фразы

- Атрибут SENDER AD содержит слова или фразы

- Набор символов содержимого содержит слова

- Заголовок соответствует шаблонам

- Атрибут SENDER AD соответствует шаблонам

- Атрибут Ad Recipient содержит слова или фразы

- Атрибут ПОЛУЧАТЕЛЯ AD соответствует шаблонам

- Получатель является членом

- Свойство документа

- Не удалось проверить содержимое любого вложения электронной почты

- Документ или вложение защищены паролем

- Если отправитель переопределил подсказку политики

- Отправитель является членом

- Проверка содержимого любого вложения электронной почты не завершена

- Адрес получателя содержит слова

- Расширение файла :

- Домен получателя

- Получатель

- Отправитель —

- Домен отправителя —

- Адрес получателя соответствует шаблонам

- Имя документа содержит слова или фразы

- Имя документа соответствует шаблонам

- Тема содержит слова или фразы

- Тема соответствует шаблонам

- Тема или текст содержит слова или фразы

- Тема или текст соответствует шаблонам

- Адрес отправителя содержит слова

- Адрес отправителя соответствует шаблонам

- Размер документа равен или больше

- Содержимое документа содержит слова или фразы

- Содержимое документа соответствует шаблонам

- Размер сообщения равен или больше

- Тип сообщения —

- Важность сообщения :

Совет

Дополнительные сведения об условиях, поддерживаемых Exchange, включая значения PowerShell, см. в статье Справочник по условиям и действиям Exchange по предотвращению потери данных.

Условия, поддерживаемые SharePoint

- Содержимое содержит

- Доступ к содержимому осуществляется из Microsoft 365

- Свойство документа

- Не удалось проверить документ

- Документ или вложение защищены паролем

- Проверка документа не завершена

- Расширение файла :

- Имя документа содержит слова или фразы

- Размер документа равен или больше

- Документ, созданный

Условия поддержки учетных записей OneDrive

- Содержимое содержит

- Доступ к содержимому осуществляется из Microsoft 365

- Свойство документа

- Не удалось проверить документ

- Документ или вложение защищены паролем

- Проверка документа не завершена

- Расширение файла :

- Имя документа содержит слова или фразы

- Размер документа равен или больше

- Документ, созданный

- Документ является общим

Условия поддержка сообщений чата и каналов Teams

- Содержимое содержит

- Уровень риска инсайдерской оценки для адаптивной защиты —

- Доступ к содержимому осуществляется из Microsoft 365

- Домен получателя — -Recipient is

- Отправитель —

- Домен отправителя —

Условия, поддерживаемые для конечных точек

Содержимое содержит: Указывает содержимое для обнаружения. Дополнительные сведения о поддерживаемых типах файлов см. в разделе Файлы, проверенные на наличие содержимого.

Содержимое не помечается: Обнаруживает содержимое, к которому не применена метка конфиденциальности. Чтобы убедиться, что обнаружены только поддерживаемые типы файлов, следует использовать это условие с расширением файла или Тип файла — условия. Поддерживаются файлы PDF и Office:

Тип файла Формат Отслеживаемые расширения файлов Обработка текста Word, PDF .doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf Электронная таблица Excel, CSV, TSV .xls, .xlsx, .xlt, .xlm, .xlsm, xltx, xltm, xlsb, .xlw, .csv, .tsv Презентация PowerPoint PPT, PPTX, POS, PPS, PPTM, POTX, POTM, PPAM, PPSX Не удалось проверить документ: Применяется к файлам, которые не могут быть проверены по одной из следующих причин:

- Файл содержит одну или несколько временных ошибок извлечения текста

- Файл защищен паролем

- Размер файла превышает поддерживаемое ограничение (максимальный размер файлов: 64 МБ для несжатых файлов; 256 МБ для сжатых файлов)

Имя документа содержит слова или фразы: Обнаруживает документы с именами файлов, которые содержат любые указанные слова или фразы, например ,

file,credit cardpatentи т. д.Имя документа соответствует шаблонам: Обнаруживает документы, в которых имя файла соответствует определенным шаблонам. Чтобы определить шаблоны, используйте подстановочные знаки. Сведения о шаблонах регулярных выражений см. в документации по регулярным выражениям здесь.

Документ или вложение защищены паролем: Обнаруживает только открытые защищенные файлы. Поддерживаются следующие файлы:

- Архив файлы (ZIP, .7z, RAR)

- Файлы Office

- PDF-файлы

- Зашифрованные файлы Symantec PGP

Размер документа равен или больше: Обнаруживает документы с размерами файлов, равными или превышающим указанное значение. Защита от потери данных поддерживает проверку содержимого только для файлов размером менее 64 МБ.

Важно!

Рекомендуется задать это условие для обнаружения элементов размером более 10 КБ.

Тип файла: Обнаруживает следующие типы файлов:

Тип файла Приложения Отслеживаемые расширения файлов Обработка текста Word, PDF doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf Электронная таблица Excel, CSV, TSV .xls, .xlsx, .xlt, .xlm, .xlsm, xltx, xltm, xlsb, .xlw, .csv, .tsv Презентация PowerPoint PPT, PPTX, POS, PPS, PPTM, POTX, POTM, PPAM, PPSX Электронная почта Outlook .msg Важно!

Расширения файлов и типы файловнельзя использовать в качестве условий в одном правиле. Если вы хотите использовать их в качестве условий в одной политике, они должны находиться в отдельных правилах.

Чтобы использовать тип файла — условие , необходимо использовать одну из следующих версий Windows:

Конечные точки Windows (X64):

- Windows 10 (21H2, 22H2)

Конечные точки Windows (ARM64):

- Windows 11 (21H2, 22H2)

Расширение файла: Помимо обнаружения конфиденциальной информации в файлах с теми же расширениями, что и в файлах, охватываемых условием Тип файла, можно использовать расширение файла условие для обнаружения конфиденциальной информации в файлах с любым расширением файла, который необходимо отслеживать. Для этого добавьте в правило в политике необходимые расширения файлов, разделенные запятыми. Условие расширение файла поддерживается только для тех версий Windows, которые поддерживают тип файла .

Предупреждение

Включение любого из следующих расширений файлов в правила политики может значительно увеличить загрузку ЦП: .dll, .exe, MUI, OST, PF, PST.

Проверка не завершена: Применяется при запуске сканирования файла, но остановленном перед проверкой всего файла. Основная причина неполной проверки заключается в том, что извлеченный текст в файле превышает максимальный допустимый размер. (Максимальные размеры извлеченного текста: несжатые файлы: первые 4 МБ извлекаемого текста; Сжатые файлы: N=1000 / Время извлечения = 5 минут.)

Свойство Document: Обнаруживает документы с пользовательскими свойствами, соответствующими указанным значениям. Например,

Department = 'Marketing'.Project = 'Secret'Чтобы указать несколько значений для настраиваемого свойства, используйте двойные кавычки. Например, "Отдел: Маркетинг, Продажи". Поддерживаемые типы файлов: Office и PDF:Тип файла Формат Отслеживаемые расширения файлов Обработка текста Word, PDF .doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf Электронная таблица Excel, CSV, TSV .xls, .xlsx, .xlt, .xlm, .xlsm, xltx, xltm, xlsb, .xlw, .csv, .tsv Презентация PowerPoint PPT, PPTX, POS, PPS, PPTM, POTX, POTM, PPAM, PPSX Пользователь обращается к конфиденциальному веб-сайту из Microsoft Edge: Дополнительные сведения см. в разделе Сценарий 6 Мониторинг или ограничение действий пользователей в конфиденциальных доменах служб (предварительная версия).

Уровень риска предварительной оценки для адаптивной защиты: Определяет уровень внутренних рисков.

См. также действия конечных точек, которые можно отслеживать и выполнять.

Требования к операционной системе для пяти условий

- Не удалось проверить документ

- Имя документа содержит слова или фразы

- Имя документа соответствует шаблонам

- Размер документа равен или больше

- Сканирование не завершено

Чтобы использовать любое из этих условий, устройства конечных точек должны работать под управлением одной из следующих операционных систем:

Windows 11 23H2:4 декабря 2023 г. — KB5032288 (сборки ОС 22621.2792 и 22631.2792). Предварительная версия

Windows 11 22H2:4 декабря 2023 г. — KB5032288 (сборки ОС 22621.2792 и 22631.2792) предварительная версия — служба поддержки Майкрософт

Windows 11 21H2:12 декабря 2023 г. — KB5033369 (сборка ОС 22000.2652) — служба поддержки Майкрософт

Windows 10 22H2:30 ноября 2023 г. — KB5032278 (сборка ОС 19045.3758), предварительная версия — служба поддержки Майкрософт

Windows 10 21H2:30 ноября 2023 г. — KB5032278 (сборка ОС 19045.3758), предварительная версия — служба поддержки Майкрософт

Windows Server 2022/2019:14 ноября 2023 г. — KB5032198 (сборка ОС 20348.2113) — служба поддержки Майкрософт (или более поздняя версия)

Требования к операционной системе для условия "Свойство документа is"

Windows 11:29 февраля 2024 г. — KB5034848 (сборки ОС 22621.3235 и 22631.3235). Предварительная версия — служба поддержки Майкрософт (или более поздней версии)

Windows 10:29 февраля 2024 г. — KB5034843 (сборка ОС 19045.4123) Предварительная версия — служба поддержки Майкрософт (или более поздняя версия)

Важно!

Сведения о требованиях Adobe к использованию функций Защита от потери данных Microsoft Purview (DLP) с PDF-файлами см. в статье Adobe: поддержка Защита информации Microsoft Purview в Acrobat.

Экземпляры условий поддерживают

- Содержимое содержит

- Доступ к содержимому осуществляется из Microsoft 365

Поддержка локальных репозиториев условий

- Содержимое содержит

- Расширение файла :

- Свойство документа

Поддержка Службы "Условия" и Power BI

- Содержимое содержит

Поддерживается Microsoft 365 Copilot условий (предварительная версия)

- Содержимое содержит (метки чувствительности)

Группы условий

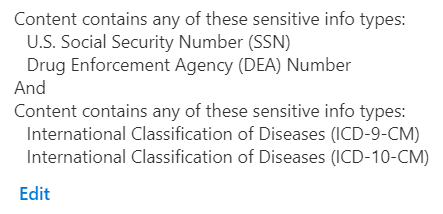

Иногда требуется правило, чтобы определить только одну вещь, например все содержимое, содержащее номер социального страхования США, который определяется одним SIT. Однако во многих сценариях, когда типы элементов, которые вы пытаетесь определить, являются более сложными и, следовательно, труднее определить, требуется большая гибкость при определении условий.

Например, для выявления контента, попадающего под действие акта о передаче и защите данных учреждений здравоохранения HIPAA (США), нужно найти:

данные, которые содержат определенные типы конфиденциальной информации, например номера социального страхования (SSN) или номера Управления по борьбе с наркотиками США (DEA);

И

контент, который определить сложнее, например записи об уходе за пациентом или описания оказанных медицинских услуг. Чтобы выявить такие данные, потребуется выполнить поиск по большим спискам ключевых слов, например по Международной классификации болезней (ICD-9-CM или ICD-10-CM).

Этот тип данных можно определить, группируя условия и используя логические операторы (AND, OR) между группами.

Для Закона США о медицинском страховании (HIPAA) условия сгруппированы следующим образом:

Первая группа содержит SIT, которые идентифицируют человека, а вторая группа содержит SIT, которые определяют медицинский диагноз.

Условия можно сгруппировать и объединить логическими операторами (AND, OR, NOT), чтобы определить правило путем указания того, что следует включить, а затем определения исключений в другой группе, присоединенной к первой с помощью NOT. Дополнительные сведения о том, как Purview DLP реализует логические и вложенные группы, см. в статье Сложное проектирование правил.

Ограничения платформы защиты от потери данных для условий

| Предикат | Workload | Ограничение | Стоимость оценки |

|---|---|---|---|

| Содержимое содержит | EXO,SPO/ODB | 125 SIT на правило | Высокая |

| Доступ к содержимому осуществляется из Microsoft 365 | EXO,SPO/ODB | - | Высокая |

| IP-адрес отправителя | EXO | Длина <отдельного диапазона = 128; Число <= 600 | Низкая |

| Если отправитель переопределил подсказку политики | EXO | - | Низкая |

| Отправитель — | EXO | Длина отдельного сообщения электронной почты <= 256; Число <= 600 | Средняя |

| Отправитель является членом | EXO | Число <= 600 | Высокая |

| Домен отправителя — | EXO | Длина <доменного имени = 67; Число <= 600 | Низкая |

| Адрес отправителя содержит слова | EXO | Длина <отдельного слова = 128; Число <= 600 | Низкая |

| Адрес отправителя соответствует шаблонам | EXO | Длина <регулярного выражения = 128 символов; Число <= 600 | Низкая |

| Атрибут SENDER AD содержит слова | EXO | Длина <отдельного слова = 128; Число <= 600 | Средняя |

| Атрибут Sender AD соответствует шаблонам | EXO | Длина <регулярного выражения = 128 символов; Число <= 600 | Средняя |

| Не удается проверить содержимое вложений электронной почты | EXO | Поддерживаемые типы файлов | Низкая |

| Неполная проверка содержимого вложения электронной почты | EXO | Размер > 1 МБ | Низкая |

| Вложение защищено паролем | EXO | Типы файлов: файлы Office, .PDF, .ZIP и 7z | Низкая |

| Расширение вложенного файла | EXO,SPO/ODB | Count <= 600 на правило | Высокая |

| Получатель входит в группу | EXO | Число <= 600 | Высокая |

| Домен получателя | EXO | Длина <доменного имени = 67; Count <= 5000 | Низкая |

| Получатель | EXO | Длина отдельного сообщения электронной почты <= 256; Число <= 600 | Низкая |

| Адрес получателя содержит слова | EXO | Длина <отдельного слова = 128; Число <= 600 | Низкая |

| Адрес получателя соответствует шаблонам | EXO | Число <= 300 | Низкая |

| Имя документа содержит слова или фразы | EXO | Длина <отдельного слова = 128; Число <=600 | Низкая |

| Имя документа соответствует шаблонам | EXO | Длина <регулярного выражения = 128 символов; Число <= 300 | Низкая |

| Свойство документа | EXO,SPO/ODB | - | Низкая |

| Размер документа равен или больше | EXO | - | Низкая |

| Тема содержит слова или фразы | EXO | Длина <отдельного слова = 128; Число <= 600 | Низкая |

| Заголовок содержит слова или фразы | EXO | Длина <отдельного слова = 128; Число <= 600 | Низкая |

| Тема или текст содержит слова или фразы | EXO | Длина <отдельного слова = 128; Число <= 600 | Низкая |

| Набор символов содержимого содержит слова | EXO | Число <= 600 | Низкая |

| Заголовок соответствует шаблонам | EXO | Длина <регулярного выражения = 128 символов; Число <= 300 | Низкая |

| Тема соответствует шаблонам | EXO | Длина <регулярного выражения = 128 символов; Число <= 300 | Низкая |

| Тема или текст соответствует шаблонам | EXO | Длина <регулярного выражения = 128 символов; Число <= 300 | Низкая |

| Тип сообщения — | EXO | - | Низкая |

| Размер сообщения больше | EXO | - | Низкая |

| С важностью | EXO | - | Низкая |

| Атрибут SENDER AD содержит слова | EXO | Каждая пара значений атрибута: имеет длину <регулярного выражения = 128 символов; Число <= 600 | Средняя |

| Атрибут Sender AD соответствует шаблонам | EXO | Каждая пара значений атрибута: имеет длину <регулярного выражения = 128 символов; Число <= 300 | Средняя |

| Документ содержит слова | EXO | Длина <отдельного слова = 128; Число <= 600 | Средняя |

| Документ соответствует шаблонам | EXO | Длина <регулярного выражения = 128 символов; Число <= 300 | Средняя |

Действия

Любой элемент, который проходит через фильтр условий , будет иметь все действия , определенные в правиле, примененном к нему. Необходимо настроить необходимые параметры для поддержки действия. Например, если выбрать Exchange с действием Ограничить доступ или зашифровать содержимое в расположениях Microsoft 365 , необходимо выбрать один из следующих вариантов:

- Запрет доступа пользователей к общему содержимому SharePoint, OneDrive и Teams

- Блокировать всех. Только владелец контента, последний модификатор и администратор сайта будут по-прежнему иметь доступ

- Блокировать только людей за пределами вашей организации. Пользователи в вашей организации будут по-прежнему иметь доступ.

- Шифрование сообщений (применяется только к содержимому Exchange)

Действия, доступные в правиле, зависят от выбранных расположений. Ниже перечислены доступные действия для каждого отдельного расположения.

Важно!

Для расположений SharePoint и OneDrive документы будут блокироваться упреждающе сразу после обнаружения конфиденциальной информации (независимо от того, является ли документ общим или нет) для всех внешних пользователей; внутренние пользователи будут по-прежнему иметь доступ к документу.

Поддерживаемые действия: Exchange

Когда правила политики защиты от потери данных применяются в Exchange, они могут быть остановлены, не остановлены или ни один из них. Большинство правил, поддерживаемых Exchange, не останавливаются. Неостанавливающиеся действия оцениваются и применяются непосредственно перед обработкой последующих правил и политик, как описано в разделе Расположения размещенных служб ранее в этой статье.

Однако если действие остановки активируется правилом политики защиты от потери данных, Purview прекращает обработку всех последующих правил. Например, при активации действия Ограничить доступ или зашифровать содержимое в расположениях Microsoft 365 дальнейшие правила или политики не обрабатываются.

Если действие не останавливается или не останавливается, Purview ожидает результата действия, прежде чем продолжить. Таким образом, когда исходящее электронное сообщение активирует действие Переслать сообщение на утверждение руководителю отправителя , Purview ожидает принятия менеджером решения о том, может ли быть отправлено сообщение. Если руководитель утвердит, действие ведет себя как неостанавливающееся действие, и последующие правила обрабатываются. В отличие от этого, если руководитель отклоняет отправку сообщения, переадресация сообщения на утверждение руководителю отправителя ведет себя как действие остановки и блокирует отправку сообщения электронной почты; никакие последующие правила или политики не обрабатываются.

В следующей таблице перечислены действия, поддерживаемые Exchange, и указано, остановлены ли они или не останавливаются.

| Действие | Остановка и без остановки |

|---|---|

| Ограничение доступа или шифрование содержимого в расположениях Microsoft 365 | Запинающийся |

| Установка заголовков | Не останавливается |

| Удаление заголовка | Не останавливается |

| Перенаправление сообщения определенным пользователям | Не останавливается |

| Пересылать сообщение для утверждения руководителю отправителя | Ни |

| Пересылка сообщения для утверждения определенным утверждателям | Ни |

| Добавление получателя в поле "К" | Не останавливается |

| Добавление получателя в поле Копия | Не останавливается |

| Добавление получателя в поле СК | Не останавливается |

| Добавление диспетчера отправителя в качестве получателя | Не останавливается |

| Удаление шифрования сообщений и защиты прав | Не останавливается |

| Тема предварительного Email | Не останавливается |

| Добавление HTML-заявления об отказе от ответственности | Не останавливается |

| Изменение темы Email | Не останавливается |

| Доставка сообщения в размещенный карантин | Запинающийся |

| Применение фирменной символики к зашифрованным сообщениям | Не останавливается |

Совет

Если вы уже Шифрование сообщений Microsoft Purview реализовано действие Применить фирменную символику к зашифрованным сообщениям, шаблоны автоматически отображаются в раскрывающемся списке. Если вы хотите реализовать Шифрование сообщений Microsoft Purview, ознакомьтесь с разделом Добавление фирменной символики организации в Шифрование сообщений Microsoft Purview зашифрованных сообщений, чтобы узнать, как создать и настроить шаблоны фирменной символики.

Дополнительные сведения о действиях, поддерживаемых Exchange, включая значения PowerShell, см. в статье Справочник по условиям и действиям Exchange для предотвращения потери данных.

Поддерживаемые действия: SharePoint

- Ограничение доступа или шифрование содержимого в расположениях Microsoft 365

Поддерживаемые действия: OneDrive

- Ограничение доступа или шифрование содержимого в расположениях Microsoft 365

Поддерживаемые действия: сообщения чата и канала Teams

- Ограничение доступа или шифрование содержимого в расположениях Microsoft 365

Поддерживаемые действия: Устройства

Вы можете указать DLP разрешить, только аудит, Блокировать с переопределением или Блокировать (действия) этих действий пользователя для подключенных устройств Windows.

Вы можете указать DLP только аудит, Блокировать с переопределением или Блокировать (действия) этих действий пользователей для подключенных устройств macOS.

- Ограничение доступа или шифрование содержимого в расположениях Microsoft 365

- Аудит или ограничение действий при доступе пользователей к конфиденциальным сайтам в браузерах Microsoft Edge на устройствах Windows

- Аудит или ограничение действий на устройствах

- Действия домена службы и браузера

- Действия с файлами для всех приложений

- Действия ограниченных приложений

- Действия с файлами для приложений в группах ограниченных приложений (предварительная версия)

Ограничение доступа или шифрование содержимого в расположениях Microsoft 365

Используйте его, чтобы запретить пользователям получать электронную почту или получать доступ к общим файлам SharePoint, OneDrive, файлам Teams и элементам Power BI. Это действие может заблокировать всех пользователей или заблокировать только тех, кто находится за пределами вашей организации.

Аудит или ограничение действий при доступе пользователей к конфиденциальным сайтам в браузерах Microsoft Edge на устройствах Windows

Используйте это действие для управления попытками пользователей:

| Действие | Описание и параметры |

|---|---|

| Печать сайта | Определяет, когда пользователи пытаются распечатать защищенный сайт с подключенного устройства. |

| Копирование данных с сайта | Определяет, когда пользователи пытаются скопировать данные с защищенного сайта с подключенного устройства. |

| Сохранение сайта в виде локальных файлов (сохранить как) | Определяет, когда пользователи пытаются сохранить защищенный сайт в качестве локальных файлов с подключенного устройства. |

Аудит или ограничение действий на устройствах

Используйте его для ограничения действий пользователей по действиям домена службы и браузера, действиям файлов для всех приложений, действиям ограниченных приложений. Чтобы использовать действия аудита или ограничения на устройствах, необходимо настроить параметры в параметрах защиты от потери данных и в политике, в которой вы хотите их использовать. Дополнительные сведения см. в статье Ограниченные приложения и группы приложений .

Для правил защиты от потери данных с действием Аудит или ограничение действий на устройствах может быть настроена блокировка с переопределением . Если это правило применяется к файлу, любая попытка выполнить ограниченное действие с файлом блокируется. Появится уведомление с параметром переопределения ограничения. Если пользователь решает переопределить, действие разрешено в течение 1 минуты, в течение которого пользователь может повторить действие без ограничений. Исключением из этого поведения является то, что конфиденциальный файл перетаскивается в Edge, который немедленно присоединяет файл, если правило переопределено.

Действия домена службы и браузера

Когда вы настраиваете домены облачной службы и список Не разрешенных браузеров (см. раздел Ограничения браузера и домена для конфиденциальных данных) и пользователь пытается отправить защищенный файл в домен облачной службы или получить к нему доступ из неразрешенного браузера, можно настроить действие политики для Audit only, Block with overrideили Block действия.

| Действие | Описание и параметры |

|---|---|

| Отправка в домен облачных служб с ограниченным доступом или доступ из не разрешенного приложения | Определяет, когда защищенные файлы заблокированы или разрешены для отправки в домены облачной службы. См. статьи Ограничения браузера и домена для конфиденциальных данных и Сценарий 6. Мониторинг или ограничение действий пользователей в конфиденциальных доменах служб). |

| Вставка в поддерживаемые браузеры | Определяет, когда пользователи вставляют конфиденциальную информацию в текстовое поле или веб-форму с помощью Microsoft Edge, Google Chrome (с расширением Microsoft Purview) или Mozilla Firefox (с расширением Microsoft Purview). Оценка не зависит от классификации исходного файла. Дополнительные сведения см. в разделе Действия конечных точек, которые можно отслеживать и выполнять действия. |

Действия с файлами для всех приложений

С помощью параметра Действия файлов для всех приложений выберите Не ограничивать действия файлов или Применить ограничения к определенным действиям. При выборе параметра Применить ограничения к определенным действиям выбранные здесь действия применяются, когда пользователь получил доступ к защищенному элементу защиты от потери данных.

| Действие | Описание и параметры |

|---|---|

| Копирование в буфер обмена | Определяет, когда защищенные файлы копируются в буфер обмена на подключенном устройстве. Дополнительные сведения см. в разделах Действия конечных точек, которые можно отслеживать и выполнять, и Копирование в буфер обмена. |

| Копирование на съемные устройства | Определяет, когда защищенные файлы копируются или перемещаются с подключенного устройства на съемные USB-устройства. Дополнительные сведения см. в разделе Группы съемных USB-устройств. |

| Копирование в сетевую папку | Определяет, когда защищенные файлы копируются или перемещаются с подключенного устройства в любую сетевую папку. Дополнительные сведения см. в разделах Действия конечных точек, которые можно отслеживать и принимать меры, а также Покрытия и исключения сетевых общих папок. |

| Определяет, когда защищенный файл печатается с подключенного устройства. Дополнительные сведения см. в разделе Группы принтеров. | |

| Копирование или перемещение с использованием запрещенного приложения Bluetooth | Определяет, когда защищенный файл копируется или перемещается с подключенного устройства с Windows с помощью не разрешенного приложения Bluetooth. Дополнительные сведения см. в разделе Не разрешенные приложения Bluetooth. Это не поддерживается для macOS. |

| Копирование или перемещение с помощью RDP | Определяет, когда пользователи копируют или перемещают защищенные файлы с подключенного устройства Windows в другое расположение с помощью протокола RDP. Это не поддерживается для macOS. |

Действия ограниченных приложений

Ранее назывались неоплаченными приложениями, действия с ограниченными приложениями — это приложения, на которые вы хотите наложить ограничения. Эти приложения определяются в списке в параметрах защиты от потери данных в конечной точке. Когда пользователь пытается получить доступ к защищенному файлу защиты от потери данных с помощью приложения, которое находится в списке, можно либо Audit only, Block with overrideлибо Block действие. Действия защиты от потери данных, определенные в разделе Действия ограниченных приложений , переопределяются, если приложение является членом группы приложений с ограниченным доступом. Затем применяются действия, определенные в группе ограниченных приложений.

| Действие | Описание и параметры |

|---|---|

| Доступ с помощью ограниченных приложений | Определяет, когда не разрешенные приложения пытаются получить доступ к защищенным файлам на подключенном устройстве Windows. Дополнительные сведения см. в разделе Ограниченные приложения и группы приложений. |

Действия с файлами для приложений в группах ограниченных приложений (предварительная версия)

Вы определяете ограниченные группы приложений в параметрах защиты от потери данных в конечной точке и добавляете ограниченные группы приложений в политики. При добавлении ограниченной группы приложений в политику необходимо выбрать один из следующих параметров:

- Не ограничивать действия с файлами

- Применение ограничений ко всем действиям

- Применение ограничений к определенному действию

Если выбрать один из параметров Применить ограничения и пользователь пытается получить доступ к защищенному файлу защиты от потери данных с помощью приложения, которое входит в группу приложений с ограниченным доступом, вы можете Audit onlyлибо , Block with overrideлибо Block действием. Действия защиты от потери данных, определенные здесь, переопределяют действия, определенные в разделе Ограниченные действия приложения и Действия файлов для всех приложений приложения.

Дополнительные сведения см. в разделе Ограниченные приложения и группы приложений.

Примечание.

Расположение устройств предоставляет множество вложенных действий (условий) и действий. Дополнительные сведения см. в статье Действия конечных точек, которые можно отслеживать и выполнять.

Важно!

Условие Копирования в буфер обмена определяет, когда пользователь копирует сведения из защищенного файла в буфер обмена. Используйте функцию Копирования в буфер обмена для блокировки, блокировки с переопределением или аудита, когда пользователи копируют данные из защищенного файла.

Условие Вставить в поддерживаемые браузеры определяет, когда пользователь пытается вставить конфиденциальный текст в текстовое поле или веб-форму с помощью Microsoft Edge, Google Chrome с расширением Microsoft Purview или Mozilla Firefox с расширением Microsoft Purview независимо от того, откуда поступила эта информация. Используйте команду Вставить в поддерживаемые браузеры для блокировки, блокировки с переопределением или аудита при вставке пользователями конфиденциальной информации в текстовое поле или веб-форму.

Действия экземпляров

- Ограничение доступа или шифрование содержимого в расположениях Microsoft 365

- Ограничение сторонних приложений

Действия локальных репозиториев

- Ограничьте доступ или удалите локальные файлы.

- Запрет доступа пользователей к файлам, хранящимся в локальных репозиториях

- Установка разрешений на файл (разрешения, унаследованные от родительской папки)

- Перемещение файла из места, где он хранится, в папку карантина

Подробные сведения см. в разделе Действия локального репозитория защиты от потери данных .

Действия Fabric и Power BI

- Уведомлять пользователей с помощью сообщения электронной почты и подсказок политики

- Отправка оповещений администратору

- Ограничить доступ

Примечание.

Действие ограничения доступа применяется только в семантических моделях.

действия Microsoft 365 Copilot (предварительная версия)

- Исключить содержимое в расположении Copilot

Действия, доступные при объединении расположений

Если выбрать Exchange и любое другое отдельное расположение для политики, к ней будет применена

- Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365. Доступны все действия для действий расположения, отличных от Exchange.

Если выбрано два или более расположений, не относящихся к Exchange, для политики, к ней будет применено значение

- Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365, и будут доступны все действия для действий расположений, отличных от Exchange.

Например, если выбрать расположения Exchange и Устройства, будут доступны следующие действия:

- Ограничение доступа или шифрование содержимого в расположениях Microsoft 365

- Аудит или ограничение действий на устройствах Windows

Если выбрать Устройства и экземпляры, будут доступны следующие действия:

- Ограничение доступа или шифрование содержимого в расположениях Microsoft 365

- Аудит или ограничение действий на устройствах Windows

- Ограничение сторонних приложений

Вступает ли действие в силу или нет, зависит от того, как вы настраиваете режим политики. Вы можете запустить политику в режиме имитации с подсказкой политики или без нее, выбрав параметр Запустить политику в режиме имитации . Вы решили запустить политику сразу через час после ее создания, выбрав параметр Включить ее сразу, или вы можете просто сохранить ее и вернуться к ней позже, выбрав параметр Отключить .

Ограничения платформы защиты от потери данных для действий

| Имя действия | Workload | Ограничения |

|---|---|---|

| Ограничение доступа или шифрование содержимого в Microsoft 365 | EXO,SPO/ODB | |

| Установка заголовков | EXO | |

| Удаление заголовка | EXO | |

| Перенаправление сообщения определенным пользователям | EXO | Всего 100 во всех правилах защиты от потери данных. Не может быть DL/SG |

| Пересылать сообщение для утверждения руководителю отправителя | EXO | Диспетчер должен быть определен в AD |

| Пересылка сообщения для утверждения определенным утверждателям | EXO | Группы не поддерживаются |

| Добавление получателя в поле "К " | EXO | Число <получателей = 10; Не может быть DL/SG |

| Добавление получателя в поле Копия | EXO | Число <получателей = 10; Не может быть DL/SG |

| Добавление получателя в поле СК | EXO | Число <получателей = 10; Не может быть DL/SG |

| Добавление диспетчера отправителя в качестве получателя | EXO | Атрибут Manager должен быть определен в AD |

| Применение html-заявления об отказе от ответственности | EXO | |

| Тема prepend | EXO | |

| Применение шифрования сообщений | EXO | |

| Удаление шифрования сообщений | EXO | |

| (предварительная версия) Исключить содержимое в расположении Copilot | Microsoft 365 Copilot (предварительная версия) | Только содержимое в SharePoint и OneDrive для бизнеса может быть исключено из обработки Microsoft 365 Copilot |

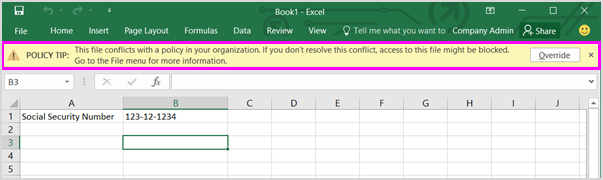

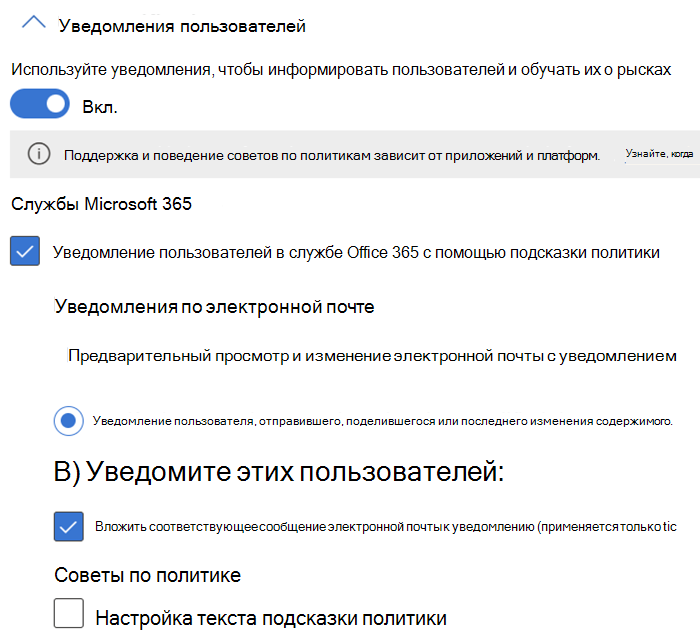

Уведомления пользователей и советы по политике

Когда пользователь пытается выполнить действие с конфиденциальным элементом в контексте, который соответствует условиям правила (например, содержимое, например книга Excel на сайте OneDrive, которая содержит персональные данные и предоставляется гостю), вы можете сообщить ему об этом с помощью сообщений электронной почты с уведомлениями пользователей и всплывающих всплывающих окон подсказки политики в контексте. Эти уведомления полезны, так как они повышают осведомленность и помогают информировать пользователей о политиках защиты от потери данных в вашей организации.

Сообщение электронной почты об оповещении, сообщение об инциденте и уведомление пользователя будут отправляться только один раз для каждого документа. Если к документу с предикатом "Содержимое предоставлен общий доступ" дважды, будет по-прежнему только одно уведомление.

Важно!

- Сообщения электронной почты с уведомлениями отправляются без защиты.

- Email уведомления поддерживаются только для служб Microsoft 365.

поддержка уведомлений Email по выбранному расположению

| Выбранное расположение | Поддерживаемые уведомления Email |

|---|---|

| Устройства | — не поддерживается |

| Exchange + устройства | — Поддерживается для Exchange — не поддерживается для устройств. |

| Exchange | -Поддержанный |

| SharePoint + устройства | — поддерживается для SharePoint — не поддерживается для устройств. |

| SharePoint | -Поддержанный |

| Exchange + SharePoint | — Поддерживается для Exchange — поддерживается для SharePoint. |

| Устройства + SharePoint + Exchange | — Не поддерживается для устройств — поддерживается Для SharePoint поддерживается для Exchange. |

| Teams | — не поддерживается |

| OneDrive | — Поддерживается для OneDrive для работы или учебы — не поддерживается для устройств. |

| Структура и Power BI | — не поддерживается |

| Экземпляров | — не поддерживается |

| Локальные репозитории | — не поддерживается |

| Exchange + SharePoint + OneDrive | — Поддерживается для Exchange — поддерживается для SharePoint — поддерживается для OneDrive. |

| M365 Copilot (предварительная версия) | — не поддерживается |

Вы также можете предоставить пользователям возможность переопределить политику, чтобы они не блокировались, если у них есть допустимые бизнес-потребности или если политика обнаруживает ложноположительный результат.

Параметры конфигурации уведомлений пользователей и подсказок политики зависят от выбранных расположений мониторинга. Если вы выбрали:

- Exchange

- SharePoint;

- OneDrive;

- Чат и канал Teams

- Экземпляров

Вы можете включить или отключить уведомления пользователей для различных приложений Майкрософт. См. статью Советы по политике защиты от потери данных.

Вы также можете включить или отключить уведомления с помощью подсказки политики.

- Уведомления по электронной почте для пользователя, отправившего, поделившегося или последнего изменения содержимого ИЛИ

- уведомлять определенных людей

Кроме того, вы можете настроить текст электронной почты, тему и текст подсказки политики.

Подробные сведения о настройке сообщений электронной почты с уведомлениями пользователей см. в разделе Пользовательские Уведомления по электронной почте.

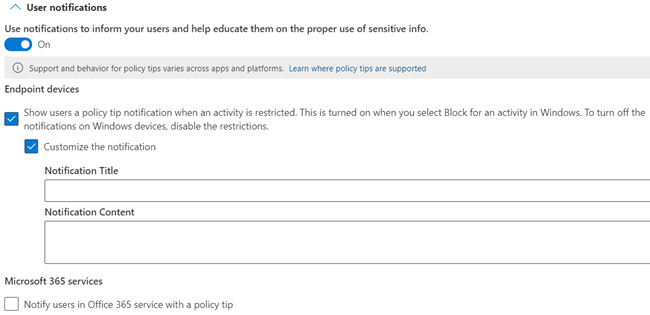

Если вы выбрали только устройства, вы получите все те же параметры, которые доступны для Exchange, SharePoint, OneDrive, чата и канала Teams, а также экземпляров, а также возможность настройки заголовка и содержимого уведомлений, отображаемых на устройстве Windows 10/11.

Заголовок и текст текста можно настроить с помощью следующих параметров.

| Общее имя | Параметр | Пример |

|---|---|---|

| имя файла | %%FileName%% | Документ Contoso 1 |

| имя процесса | %%ProcessName%% | Word |

| имя политики | %%PolicyName%% | Строго конфиденциальность Contoso |

| action | %%AppliedActions%% | вставка содержимого документа из буфера обмена в другое приложение |

Настраиваемые всплывающие окна ограничения символов

На уведомления пользователей распространяются следующие ограничения символов:

| Переменная | Ограничение символов |

|---|---|

DLP_MAX-SIZE-TITLE |

120 |

DLP_MAX-SIZE-CONTENT |

250 |

DLP_MAX-SIZE-JUSTIFICATION |

250 |

%%AppliedActions%% подставляет эти значения в текст сообщения:

| общее имя действия | значение, замещенное в для параметра %%AppliedActions%% |

|---|---|

| копирование в удаляемое хранилище | запись в съемный носитель |

| копирование в сетевую папку | запись в общую сетевую папку |

| печатать | печатание |

| вставка из буфера обмена | вставка из буфера обмена |

| копирование через Bluetooth | передача через Bluetooth |

| Открыть с помощью не разрешенного приложения | открытие с помощью этого приложения |

| копирование на удаленный рабочий стол (RDP) | перенос на удаленный рабочий стол |

| отправка на не разрешенный веб-сайт | отправка на этот сайт |

| доступ к элементу через не разрешенный браузер | открытие с помощью этого браузера |

Использование этого настраиваемого текста

%%AppliedActions%% Имя файла %%FileName%% через %%ProcessName%% запрещено вашей организацией. Выберите "Разрешить", если вы хотите обойти политику %%PolicyName%%

создает следующий текст в настраиваемом уведомлении:

Вставка из имени файла буфера обмена: contoso doc 1 через WINWORD.EXE не разрешена вашей организацией. Нажмите кнопку "Разрешить", если вы хотите обойти политику Contoso с высоким уровнем конфиденциальности.

Настраиваемые советы политики можно локализовать с помощью командлета Set-DlpComplianceRule -NotifyPolicyTipCustomTextTranslations.

Настраиваемые подсказки политики будут отображаться для наиболее ограничивающего правила, но не обязательно правила, которое выполняет ограничение.

Примечание.

Уведомления пользователей и советы по политике недоступны для локального расположения

Подсказка политики отображается только для самого строгого правила с самым высоким приоритетом. Например, вместо подсказки для правила, которое только отправляет уведомление, будет показана подсказка политики для правила, блокирующего доступ к контенту. Это позволяет избежать вывода сразу нескольких подсказок политики.

Дополнительные сведения о настройке и использовании уведомлений пользователей и подсказок политики, включая настройку текста уведомлений и подсказок, см. в статье Отправка Уведомления по электронной почте и отображение подсказок политики для политик защиты от потери данных.

Ссылки на подсказки политики

Сведения о поддержке советов по политикам и уведомлений для различных приложений можно найти здесь:

- Справочник по политике защиты от потери данных для Outlook для Microsoft 365

- Справочник по политике защиты от потери данных для Outlook в Интернете

- Советы по политике защиты от потери данных ссылались на SharePoint в Microsoft 365 и OneDrive. веб-клиент

Блокировка и уведомления в SharePoint в Microsoft 365 и OneDrive

В следующей таблице показано поведение блокировки защиты от потери данных и уведомления для политик, которые относятся к SharePoint в Microsoft 365 и OneDrive. Обратите внимание, что этот список не является исчерпывающим, и для этой статьи существуют дополнительные параметры, которые не область.

Примечание.

Поведение уведомлений, описанное в этой таблице, может потребовать включения следующих параметров:

Уведомления пользователей:

- Вкл.

- Уведомление пользователей в службе Office 365 с помощью подсказки политики

- Уведомление пользователя, отправившего, поделившегося или последнего изменения содержимого

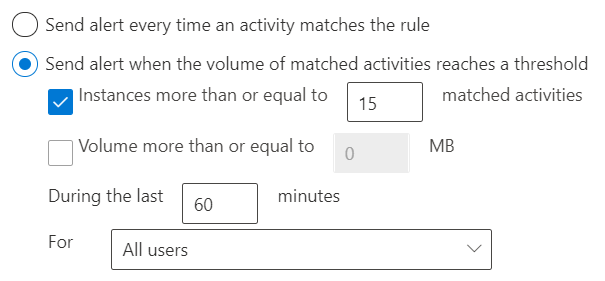

Отчеты об инцидентах:

- Отправка оповещения администраторам при совпадении правил

- Отправка оповещений при каждом выборе действия, соответствующего правилу

- Использование отчетов об инцидентах по электронной почте для уведомления о совпадении политики

| Условия | Параметр ограничения доступа | Блокировка и поведение уведомлений |

|---|---|---|

| - Содержимое предоставляется из Microsoft 365**- пользователям за пределами моей организации | Не настроено | Уведомления пользователей, оповещения и отчеты об инцидентах будут отправляться только в том случае, если файл предоставляется внешнему пользователю, а внешний пользователь получает доступ к файлу. |

| — Содержимое предоставляется из Microsoft 365** только пользователям в моей организации. | Не настроено | Уведомления пользователей, оповещения и отчеты об инцидентах отправляются при отправке файла |

| — Содержимое предоставляется из Microsoft 365** только пользователям в моей организации. |

-

Ограничение доступа или шифрование содержимого в расположениях Microsoft 365 - Запрет пользователям получать электронную почту или доступ к общим файлам SharePoint, OneDrive и Teams - Блокировать всех |

— Доступ к конфиденциальным файлам блокируется сразу после их отправки. — Уведомления пользователей, оповещения и отчеты об инцидентах отправляются при отправке файла. |

| — Содержимое предоставляется из Microsoft 365 — людям за пределами моей организации |

-

Ограничение доступа или шифрование содержимого в расположениях Microsoft 365 - Запрет пользователям получать электронную почту или доступ к общим файлам SharePoint, OneDrive и Teams - Блокировка только людей за пределами организации |

- Доступ к конфиденциальному файлу блокируется сразу после его отправки, независимо от того, является ли документ общим или нет для всех внешних пользователей. — Если конфиденциальная информация добавляется в файл после того, как к ней будет предоставлен общий доступ и доступ к ней пользователю за пределами организации, будут отправляться оповещения и отчеты об инцидентах. — Если документ содержит конфиденциальную информацию перед отправкой, внешний общий доступ будет заблокирован упреждающе. Так как внешний общий доступ в этом сценарии блокируется при отправке файла, оповещения или отчеты об инцидентах не отправляются. Подавление оповещений и отчетов об инцидентах предназначено для предотвращения потока оповещений для пользователя для каждого заблокированного файла. — Упреждающая блокировка будет отображаться как событие в Обозреватель журнала аудита и действий. |

| — Содержимое предоставляется из Microsoft 365 — людям за пределами моей организации |

-

Ограничение доступа или шифрование содержимого в расположениях Microsoft 365 - Запрет пользователям получать электронную почту или доступ к общим файлам SharePoint, OneDrive и Teams - Блокировать всех |

— Когда первый пользователь за пределами организации обращается к документу, событие приведет к блокировке документа. — Ожидается, что в течение короткого времени документ будет доступен внешним пользователям, у которых есть ссылка на файл. — Уведомления пользователей, оповещения и отчеты об инцидентах отправляются, когда файл предоставляется внешнему пользователю, а внешний пользователь получает доступ к файлу. |

| — Содержимое предоставляется из Microsoft 365. |

-

Ограничение доступа или шифрование содержимого в расположениях Microsoft 365 - Блокировать только тех, кому был предоставлен доступ к содержимому с помощью параметра "Любой пользователь со ссылкой" |

Уведомления пользователей, оповещения и отчеты об инцидентах отправляются при отправке файла |