Сведения об управлении внутренними рисками

Важно!

Управление внутренними рисками Microsoft Purview сопоставляет различные сигналы для выявления потенциальных вредоносных или непреднамеренных внутренних рисков, таких как кража IP-адресов, утечка данных и нарушения безопасности. Управление внутренними рисками позволяет клиентам создавать политики для управления безопасностью и соответствием требованиям. Созданные с учетом конфиденциальности по умолчанию, пользователи по умолчанию псевдонимизированы, а элементы управления доступом на основе ролей и журналы аудита позволяют обеспечить конфиденциальность на уровне пользователя.

Управление внутренними рисками Microsoft Purview помогает свести к минимуму внутренние риски, позволяя обнаруживать, исследовать и нейтрализовывать вредоносные и случайные действия в организации. Политики внутренних рисков позволяют определить типы рисков для идентификации и обнаружения в организации, включая действия по делам и эскалацию дел в Microsoft eDiscovery (Premium) при необходимости. Аналитики рисков в вашей организации могут быстро выполнить соответствующие действия, чтобы убедиться, что пользователи соответствуют стандартам соответствия вашей организации.

Дополнительные сведения и обзор процесса планирования для решения потенциально рискованных действий в организации, которые могут привести к инциденту безопасности, см. в статье Запуск программы управления внутренними рисками.

Просмотрите видео ниже, чтобы узнать, как управление внутренними рисками может помочь вашей организации предотвращать, обнаруживать и сдерживать риски при определении приоритета ценностей организации, культуры и пользовательского интерфейса.

Решение для управления внутренними рисками & разработки:

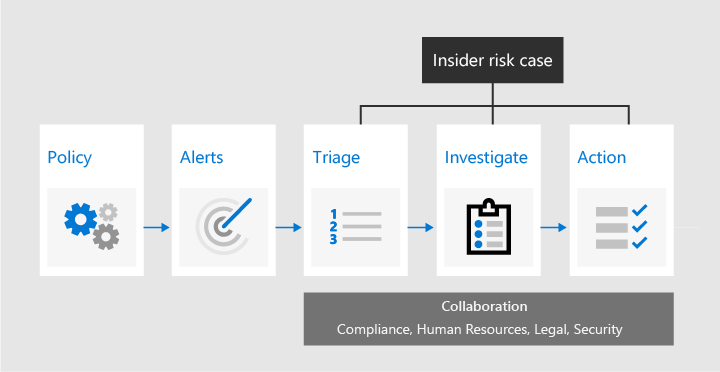

Рабочий процесс управления внутренними рисками:

Ознакомьтесь с видео Microsoft Mechanics о том, как управление внутренними рисками и соответствие требованиям к обмену данными работают вместе, чтобы свести к минимуму риски для данных со стороны пользователей в вашей организации.

Важно!

Управление внутренними рисками в настоящее время доступно в клиентах, размещенных в географических регионах и странах, поддерживаемых зависимостями служб Azure. Сведения о поддержке управления внутренними рисками для вашей организации см. в статье Доступность зависимостей Azure по странам или регионам.

Совет

Если вы не являетесь клиентом E5, используйте 90-дневную пробную версию решений Microsoft Purview, чтобы узнать, как дополнительные возможности Purview могут помочь вашей организации управлять безопасностью данных и соответствием требованиям. Начните сейчас в центре пробных версий Microsoft Purview. Сведения о регистрации и условиях пробной версии.

Современные точки риска

Управление рисками и минимизация рисков в организации начинается с понимания типов рисков, с которыми можно столкнуться на современном рабочем месте. Некоторые риски обусловлены внешними событиями и факторами, которые находятся вне прямого контроля. Другие риски обусловлены внутренними событиями и действиями пользователей, которые можно свести к минимуму и избежать. Некоторые примеры — риски, связанные с незаконным, неуместным, несанкционированным или неэтичным поведением и действиями пользователей в вашей организации. Это поведение включает в себя широкий спектр внутренних рисков со стороны пользователей:

- Утечка конфиденциальных данных, разглашение данных

- Нарушения конфиденциальности

- Кража интеллектуальной собственности

- Мошенничество

- Инсайдерская торговля

- Нарушения нормативных требований

Пользователи на современном рабочем месте имеют доступ к созданию, управлению и совместному доступу к данным на различных платформах и службах. В большинстве случаев организации имеют ограниченные ресурсы и средства для выявления и снижения рисков в масштабах организации, а также соблюдения стандартов конфиденциальности пользователей.

Управление внутренними рисками использует полный спектр сервисных и сторонних индикаторов, чтобы помочь вам быстро выявлять, рассматривать и действовать в отношении рисков. С помощью журналов из Microsoft 365 и Microsoft Graph управление внутренними рисками позволяет определить конкретные политики для определения индикаторов риска. Эти политики позволяют выявлять рискованные действия и действовать для снижения этих рисков.

Управление внутренними рисками сосредоточено на следующих принципах:

- Прозрачность. Балансируйте конфиденциальность пользователей и риск организации с помощью архитектуры конфиденциальности по проектированию.

- Настраиваемое: настраиваемые политики на основе отраслевых, географических и бизнес-групп.

- Интегрированный. Интегрированный рабочий процесс в решениях Microsoft Purview.

- Практические действия. Предоставляет аналитические сведения для включения уведомлений рецензентов, исследований данных и расследований пользователей.

Выявление потенциальных рисков с помощью аналитики

Аналитика внутренних рисков позволяет проводить оценку потенциальных внутренних рисков в организации без настройки каких-либо политик внутренних рисков. Эта оценка поможет вашей организации определить потенциальные области повышенного риска пользователей и определить тип и область политик управления внутренними рисками, которые можно настроить. Эта оценка также поможет определить потребности в дополнительном лицензировании или будущей оптимизации существующих политик внутренних рисков.

Дополнительные сведения об аналитике внутренних рисков см. в статье Параметры управления внутренними рисками: Аналитика.

Начало работы с рекомендуемыми действиями

Независимо от того, впервые вы настраиваете управление внутренними рисками или начинаете работу с созданием новых политик, новые рекомендуемые действия помогут вам максимально эффективно использовать возможности управления внутренними рисками. Рекомендуемые действия включают настройку разрешений, выбор индикаторов политики, создание политики и многое другое.

Рабочий процесс

Рабочий процесс управления внутренними рисками помогает выявлять, исследовать и принимать меры для устранения внутренних рисков в организации. Благодаря целенаправленным шаблонам политик, комплексной сигнализации о действиях в службе Microsoft 365, а также средствам управления оповещениями и обращениями можно использовать полезные сведения для быстрого выявления рискованного поведения и принятия мер.

Для выявления и устранения внутренних рисков и проблем с соответствием требованиям при управлении внутренними рисками используется следующий рабочий процесс:

Политики

Политики управления внутренними рисками создаются с помощью предопределенных шаблонов и условий политики, определяющих, какие события и индикаторы риска проверяются в вашей организации. Эти условия включают, как индикаторы риска используются для оповещений, какие пользователи включены в политику, какие службы являются приоритетными, а также период времени обнаружения.

Чтобы быстро приступить к управлению внутренними рисками, можно выбрать один из следующих шаблонов политик:

- Кража данных уходящими пользователями

- Утечки данных

- Утечки данных приоритетными пользователями

- Утечка данных рискованными пользователями

- Неправильное использование данных пациента (предварительная версия)

- Использование ИИ для рисков (предварительная версия)

- Рискованное использование браузера (предварительная версия)

- Нарушения политики безопасности (предварительная версия)

- Нарушения политики безопасности уходящими пользователями (предварительная версия)

- Нарушения политики безопасности пользователями, которые рискуют (предварительная версия)

- Нарушения политики безопасности приоритетными пользователями (предварительная версия)

Оповещения

Оповещения автоматически создаются индикаторами риска, которые соответствуют условиям политики и отображаются на панели мониторинга оповещений. Эта панель позволяет быстро просматривать все оповещения, которые требуют проверки, анализировать оповещения в динамике и просматривать статистику оповещений в организации. Все оповещения политики отображаются со следующими сведениями, которые помогут вам быстро определить состояние существующих и новых оповещений, требующих действий:

- ИД

- Пользователи

- Оповещение

- Состояние

- Серьезность оповещений

- Время обнаружения

- Ситуация

- Состояние обращения

- Факторы риска

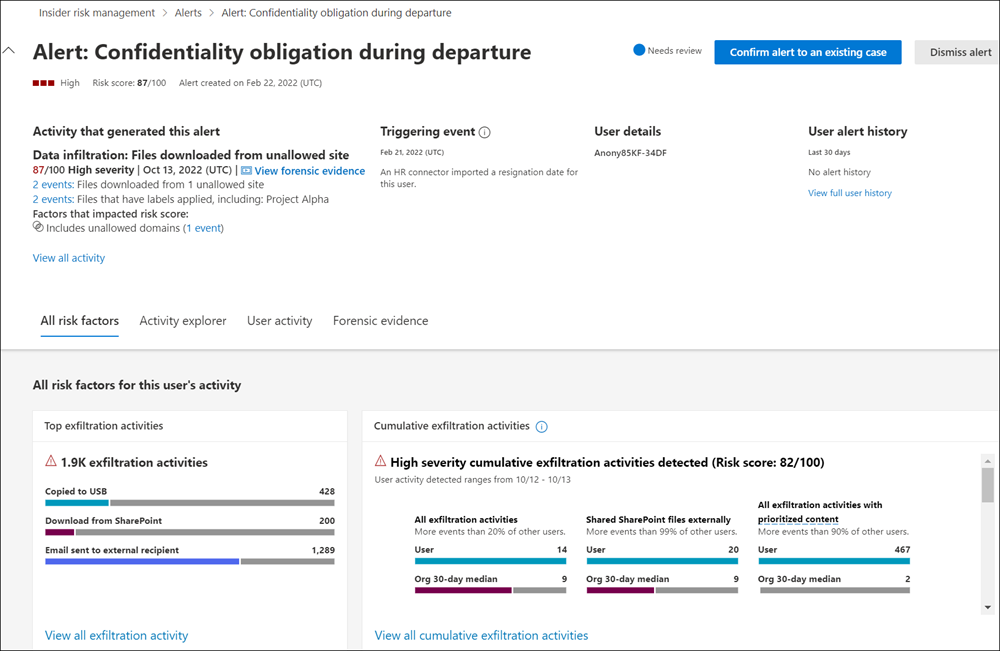

Сортировка

Новые действия пользователей, для которых требуется исследование, автоматически создают оповещения, которым назначено состояние Проверки потребностей . Рецензенты могут быстро определять и проверять, оценивать и рассматривать эти оповещения.

Можно открыть на основе оповещения новое дело, отнести оповещение к уже существующему делу или просто закрыть оповещение. С помощью фильтров оповещений можно легко быстро определить оповещения по состоянию, серьезности или времени обнаружения. В рамках процесса рассмотрения рецензенты могут просматривать сведения об оповещении о действиях, определенных политикой, просматривать действия пользователей, связанные с соответствием политике, просматривать серьезность оповещения и просматривать сведения профиля пользователя.

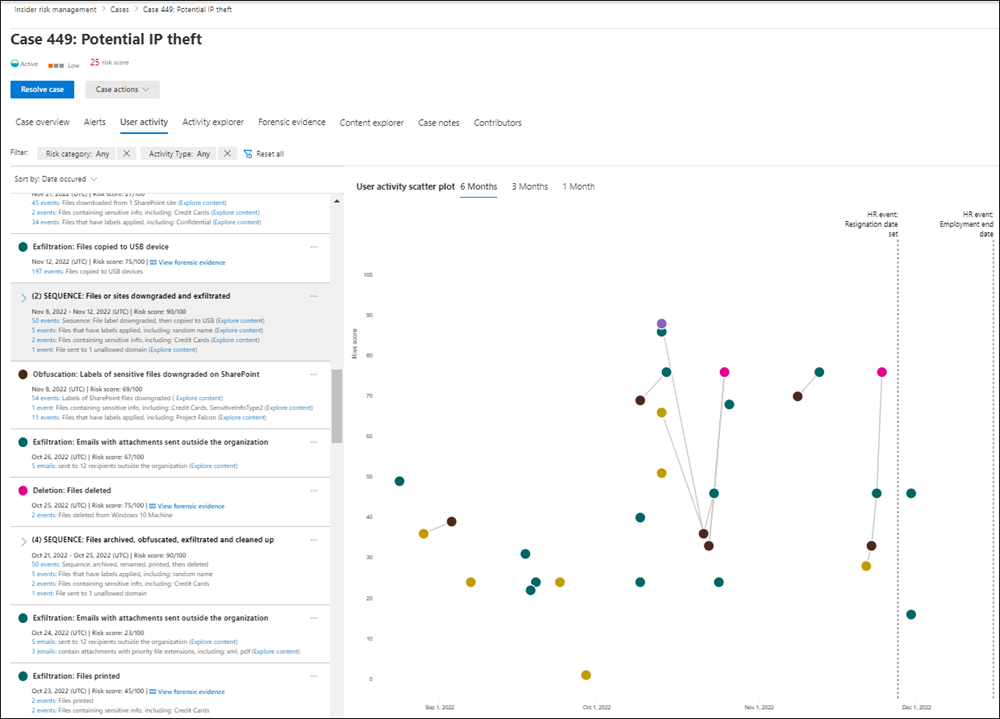

Исследование

Быстро изучите все действия, связанные с рисками для выбранного пользователя, с помощью отчетов о действиях пользователей (предварительная версия). Эти отчеты позволяют следователям в вашей организации проверять действия конкретных пользователей в течение определенного периода времени, не назначая их временно или явно политике управления внутренними рисками. После изучения действий пользователя следователи могут закрыть отдельные действия как небезопасные, поделиться ссылкой на отчет или отправить по электронной почте ссылку на отчет другим следователям или выбрать временно или явно назначить пользователя политике управления внутренними рисками.

Создаются случаи для оповещений, требующих более глубокого просмотра и изучения сведений о действиях и обстоятельствах, которые связаны с соответствием политике. Панель Дела содержит представление всех активных дел, позволяет отслеживать динамику открытых и соответствующую статистику по организации. Рецензенты могут быстро фильтровать дела по состоянию, дате открытия дела и дате последнего обновления дела.

При выборе дела на панели мониторинга оно открывается для исследования и проверки. Этот шаг является сердцем рабочего процесса управления внутренними рисками. В этой области действия риска, условия политики, сведения об оповещениях и сведения о пользователях объединяются в интегрированное представление для рецензентов. Основными средствами исследования в этой области являются:

- Действия пользователей. Действия, связанные с риском пользователя, автоматически отображаются на интерактивной диаграмме, на которой отображаются действия с течением времени и уровнем риска для текущих или прошлых действий с риском. Рецензенты могут быстро фильтровать и просматривать весь журнал рисков для пользователя, а также детализировать конкретные действия для получения дополнительных сведений.

- Обозреватель содержимого. Все файлы данных и сообщения электронной почты, связанные с действиями оповещений, автоматически записываются и отображаются в обозревателе содержимого. Рецензенты могут фильтровать и просматривать файлы и сообщения по источнику данных, типу файлов, тегам, беседам и многим дополнительным атрибутам.

- Заметки о случаях. Рецензенты могут предоставлять заметки по делу в разделе Заметки о случае. Этот список объединяет все заметки в центральном представлении и включает сведения об рецензентах и дате отправки.

Кроме того, новый журнал аудита (предварительная версия) позволяет оставаться в курсе действий, предпринятых с функциями управления внутренними рисками. Этот ресурс позволяет независимо проверять действия, выполняемые пользователями, назначенными одной или нескольким группам ролей управления внутренними рисками.

Действие

После изучения случаев рецензенты могут быстро решить проблему или сотрудничать с другими заинтересованными лицами, заинтересованными в риске в вашей организации. Если пользователи случайно или непреднамеренно нарушают условия политики, пользователю можно отправить простое уведомление с напоминанием из шаблонов уведомлений, которые можно настроить для своей организации. Эти уведомления могут служить простыми напоминаниями или направлять пользователя на обучение или руководство по обновлению, чтобы предотвратить рискованное поведение в будущем. Дополнительные сведения см. в описании шаблонов уведомлений для управления внутренними рисками.

В более серьезных ситуациях может потребоваться предоставить информацию об управлении внутренними рисками другим рецензентам или службам в вашей организации. Управление внутренними рисками тесно интегрировано с другими решениями Microsoft Purview, чтобы помочь вам в комплексном устранении рисков.

- Обнаружение электронных данных (премиум): эскалация дела для расследования позволяет передавать данные и управление делом в Microsoft Purview eDiscovery (премиум). Обнаружение электронных данных (Премиум) обеспечивает комплексный рабочий процесс для сохранения, сбора, проверки, анализа и экспорта содержимого, используемого во внутренних и внешних исследованиях вашей организации. Кроме того, эта функция позволяет юридическим отделам управлять всем рабочим процессом уведомления об удержании по юридическим причинам. Дополнительные сведения о случаях обнаружения электронных данных (Premium) см. в статье Обзор Microsoft Purview eDiscovery (Premium).

- интеграция API управления Office 365 (предварительная версия): управление внутренними рисками поддерживает экспорт сведений об оповещениях в службы управления информационной безопасностью и событиями безопасности (SIEM) с помощью API управления Office 365. Наличие доступа к информации об оповещениях на платформе, которая наилучшим образом соответствует процессам риска в организации, дает вам большую гибкость в том, как действовать в отношении действий, связанных с рисками. Дополнительные сведения об экспорте сведений об оповещениях с помощью API управления Office 365 см. в статье Экспорт оповещений.

Сценарии

Управление внутренними рисками помогает обнаруживать, исследовать и принимать меры для снижения внутренних рисков в организации в нескольких распространенных сценариях:

Кража данных уходящими пользователями

Когда пользователи покидают организацию либо добровольно, либо в результате прекращения работы, часто возникают законные опасения, что данные компании, клиента и пользователя находятся под угрозой. Пользователи могут невинно предположить, что данные проекта не являются собственностью, или у них может возникнуть соблазн принять данные компании для личной выгоды и в нарушение политики компании и правовых стандартов. Политики управления внутренними рисками, использующие шаблон политики кражи данных путем ухода пользователей , автоматически обнаруживают действия, обычно связанные с этим типом кражи. С помощью этой политики вы автоматически будете получать оповещения о подозрительных действиях, связанных с кражей данных, покидая пользователей, чтобы вы могли предпринять соответствующие следственные действия. Для этого шаблона политики требуется настройка соединителя отдела кадров Microsoft 365 для вашей организации.

Преднамеренная или непреднамеренная утечка конфиденциальной или конфиденциальной информации

В большинстве случаев пользователи стараются правильно обрабатывать конфиденциальную или конфиденциальную информацию. Но иногда пользователи могут ошибаться, и информация случайно передается за пределы вашей организации или нарушает ваши политики защиты информации. В других случаях пользователи могут намеренно передавать конфиденциальную и конфиденциальную информацию или делиться ими с злонамеренным намерением и для потенциальной личной выгоды. Политики управления внутренними рисками, созданные с помощью следующих шаблонов политик, автоматически обнаруживают действия, обычно связанные с предоставлением общего доступа к конфиденциальной или конфиденциальной информации:

- Утечки данных

- Утечки данных приоритетными пользователями

- Утечка данных рискованными пользователями

- Использование ИИ для рисков (предварительная версия)

Преднамеренные или непреднамеренные нарушения политики безопасности (предварительная версия)

Пользователи обычно имеют большую степень контроля при управлении своими устройствами на современном рабочем месте. Этот элемент управления может включать разрешения на установку или удаление приложений, необходимых для выполнения своих обязанностей, или возможность временного отключения функций безопасности устройств. Независимо от того, является ли это действие риска непреднамеренным, случайным или вредоносным, это поведение может представлять угрозу для вашей организации и важно выявлять и действовать, чтобы свести к минимуму. Чтобы помочь определить эти рискованные действия безопасности, следующие шаблоны нарушений политики безопасности управления внутренними рисками оценивают индикаторы риска безопасности и используют оповещения Microsoft Defender для конечной точки для предоставления аналитических сведений о действиях, связанных с безопасностью:

- Нарушения политики безопасности (предварительная версия)

- Нарушения политики безопасности уходящими пользователями (предварительная версия)

- Нарушения политики безопасности приоритетными пользователями (предварительная версия)

- Нарушения политики безопасности пользователями, которые рискуют (предварительная версия)

Политики для пользователей на основе положения, уровня доступа или журнала рисков (предварительная версия)

Пользователи в вашей организации могут иметь различные уровни риска в зависимости от их положения, уровня доступа к конфиденциальной информации или истории рисков. В эту структуру могут входить члены команды руководителей вашей организации, ИТ-администраторы с обширными правами доступа к данным и сети, а также пользователи с прошлым опытом рискованных действий. В этих обстоятельствах более тесная проверка и более агрессивная оценка рисков важны для отображения оповещений для исследования и быстрых действий. Чтобы помочь определить рискованные действия для этих типов пользователей, можно создать группы пользователей с приоритетом и политики на основе следующих шаблонов политик:

- Нарушения политики безопасности приоритетными пользователями (предварительная версия)

- Утечки данных приоритетными пользователями

Здравоохранение (предварительная версия)

Для организаций в отрасли здравоохранения недавние исследования показали очень высокий уровень нарушений данных, связанных с инсайдерской организацией. Обнаружение неправильного использования данных пациентов и информации о медицинских записях является критически важным компонентом обеспечения конфиденциальности пациентов и соблюдения нормативных требований, таких как Закон о переносимости и подотчетности медицинского страхования (HIPAA) и Закон о информационных технологиях здравоохранения для экономики и клинического здравоохранения (HITECH). Злоупотребление данными пациентов может варьироваться от доступа к привилегированным записям пациентов до доступа к записям пациентов из семьи или соседей с злонамеренным намерением. Чтобы помочь определить эти типы рискованных действий, в следующем шаблоне политики управления внутренними рисками используется соединитель microsoft 365 hr и соединитель данных для здравоохранения, чтобы начать оценку индикаторов риска, связанных с поведением, которое может происходить в системах электронной записи о работоспособности (EHR):

Действия и поведение рискованных пользователей (предварительная версия)

События стрессора занятости могут повлиять на поведение пользователей несколькими способами, которые связаны с внутренними рисками. Эти факторы стресса могут быть плохой проверки производительности, понижения должности или пользователя, помещенного в план проверки производительности. Стрессоры также могут привести к потенциально неуместном поведению, такому как пользователи, отправляющие потенциально угрожающие, преследующие или дискриминационные формулировки в электронной почте и других сообщениях. Хотя большинство пользователей не реагируют злонамеренно на эти события, стресс от этих действий может привести к тому, что некоторые пользователи будут вести себя так, как они обычно могут не учитывать в обычных обстоятельствах. Чтобы помочь определить эти типы потенциально рискованных действий, следующие шаблоны политик управления внутренними рисками могут использовать соединитель управления персоналом и (или) интеграцию с выделенной политикой соответствия требованиям к обмену данными, чтобы привлечь пользователей к область для политик управления внутренними рисками и начать оценку индикаторов рисков, связанных с поведением, которое может произойти:

- Утечка данных рискованными пользователями

- Использование ИИ для рисков (предварительная версия)

- Рискованное использование браузера (предварительная версия)

- Нарушения политики безопасности пользователями, которые рискуют (предварительная версия)

Визуальный контекст для потенциально рискованных действий пользователей с судебно-медицинскими доказательствами

Наличие визуального контекста имеет решающее значение для групп безопасности во время судебно-медицинских расследований, чтобы получить более подробные сведения о потенциально рискованных действиях пользователей, которые могут привести к инциденту безопасности. Это может включать визуальный захват этих действий, чтобы помочь оценить, действительно ли они являются рискованными или выведены из контекста, а не потенциально рискованны. Для действий, которые считаются рискованными, наличие судебно-медицинских доказательств может помочь следователям и вашей организации лучше смягчить эти действия, понять их и реагировать на них. Чтобы помочь в этом сценарии, включите запись судебно-медицинских доказательств для сетевых и автономных устройств в вашей организации.

Готовы приступить к работе?

- См . статью Планирование управления внутренними рисками , чтобы подготовиться к включению политик управления внутренними рисками в организации.

- См. статью Начало работы с параметрами управления внутренними рисками , чтобы настроить глобальные параметры для политик внутренних рисков.

- Сведения о настройке предварительных требований, создании политик и начале получения оповещений см. в статье Начало работы с управлением внутренними рисками .