Projetar estratégias modernas de autenticação e autorização

Esta unidade aborda algumas estratégias específicas para a autenticação moderna:

- Acesso condicional

- Avaliação contínua de acesso

- Integração de informações sobre ameaças

- Pontuação de risco

Acesso Condicional

Os usuários podem acessar os recursos da sua organização usando vários dispositivos e aplicativos de qualquer lugar. Como administrador de TI, você deseja garantir que esses dispositivos atendam aos seus padrões de segurança e conformidade. Apenas focar em quem pode acessar um recurso não é mais suficiente.

Para equilibrar segurança e produtividade, você precisa pensar em como um recurso é acessado antes de tomar uma decisão sobre o controle de acesso. Com o Acesso Condicional do Microsoft Entra, você pode atender a esse requisito. Com o Acesso Condicional, pode tomar decisões automatizadas de controlo de acesso com base nas condições de acesso às suas aplicações na nuvem.

Melhores práticas: gerencie e controle o acesso aos recursos corporativos.

Detalhe: Configure políticas comuns de Acesso Condicional do Microsoft Entra com base em um grupo, local e sensibilidade de aplicativo para aplicativos SaaS e aplicativos conectados ao Microsoft Entra ID.

Práticas recomendadas: bloqueie protocolos de autenticação herdados.

Detalhe: os atacantes exploram fraquezas em protocolos mais antigos todos os dias, especialmente para ataques de pulverização de senha. Configure o Acesso Condicional para bloquear protocolos herdados.

Avaliação contínua de acesso

A expiração e a atualização de tokens são um mecanismo padrão no setor. Quando um aplicativo cliente como o Outlook se conecta a um serviço como o Exchange Online, as solicitações de API são autorizadas usando tokens de acesso OAuth 2.0. Por padrão, os tokens de acesso são válidos por uma hora, quando expiram o cliente é redirecionado para o Microsoft Entra ID para atualizá-los. Esse período de atualização oferece uma oportunidade para reavaliar as políticas de acesso do usuário. Por exemplo: podemos optar por não atualizar o token devido a uma política de Acesso Condicional ou porque o usuário foi desabilitado no diretório.

Os clientes expressaram preocupações sobre o atraso entre quando as condições mudam para um usuário e quando as alterações de política são aplicadas. O Microsoft Entra ID experimentou a abordagem de "objeto contundente" de tempos de vida reduzidos de tokens, mas descobriu que eles podem degradar as experiências e a confiabilidade do usuário sem eliminar riscos.

A resposta oportuna a violações de políticas ou problemas de segurança realmente requer uma "conversa" entre o emissor do token (ID do Microsoft Entra) e a terceira parte confiável (aplicativo habilitado). Esta conversa bidirecional dá-nos duas capacidades importantes. A terceira parte confiável pode ver quando as propriedades mudam, como o local da rede, e informar o emissor do token. Ele também dá ao emissor de token uma maneira de dizer à parte confiável para parar de respeitar tokens para um determinado usuário devido ao comprometimento da conta, desativação ou outras preocupações. O mecanismo para esta conversa é a avaliação contínua de acesso (CAE). O objetivo da avaliação de eventos críticos é que a resposta seja quase em tempo real, mas latência de até 15 minutos pode ser observada devido ao tempo de propagação do evento; no entanto, a aplicação da política de locais IP é instantânea.

A implementação inicial da avaliação contínua de acesso centra-se no Exchange, Teams e SharePoint Online.

A avaliação de acesso contínuo está disponível em locatários do Azure Government (GCC High e DOD) para Exchange Online.

Principais benefícios

- Rescisão do usuário ou alteração/redefinição de senha: A revogação da sessão do usuário é aplicada quase em tempo real.

- Alteração de local de rede: as políticas de local de Acesso Condicional são aplicadas quase em tempo real.

- A exportação de tokens para uma máquina fora de uma rede confiável pode ser impedida com políticas de local de Acesso Condicional.

Cenários

Há dois cenários que compõem a avaliação de acesso contínuo, a avaliação de eventos críticos e a avaliação da política de Acesso Condicional.

Avaliação de eventos críticos

A avaliação contínua de acesso é implementada permitindo que serviços, como Exchange Online, SharePoint Online e Teams, assinem eventos críticos do Microsoft Entra. Esses eventos podem então ser avaliados e aplicados quase em tempo real. A avaliação de eventos críticos não depende de políticas de Acesso Condicional, por isso está disponível em qualquer locatário. Os seguintes eventos são atualmente avaliados:

- A conta de utilizador é eliminada ou desativada

- A palavra-passe de um utilizador é alterada ou reposta

- A Autenticação Multifator está habilitada para o usuário

- O administrador revoga explicitamente todos os tokens de atualização de um usuário

- Alto risco de usuário detetado pelo Microsoft Entra ID Protection

Esse processo habilita o cenário em que os usuários perdem o acesso a arquivos, email, calendário ou tarefas organizacionais do SharePoint Online e ao Teams de aplicativos cliente do Microsoft 365 em minutos após um evento crítico.

Avaliação da política de Acesso Condicional

O Exchange Online, o SharePoint Online, o Teams e o MS Graph podem sincronizar as principais políticas de Acesso Condicional para avaliação dentro do próprio serviço.

Esse processo habilita o cenário em que os usuários perdem o acesso a arquivos organizacionais, email, calendário ou tarefas de aplicativos cliente do Microsoft 365 ou do SharePoint Online imediatamente após as alterações de local de rede.

| Outlook Web | Outlook Win32 | Outlook iOS | Perspetivas Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Suportado | Suportado | Suportado | Suportado | Suportado |

| Exchange Online | Suportado | Suportado | Suportado | Suportado | Suportado |

| Aplicações Web do Office | Aplicativos do Office Win32 | Office para iOS | Office para Android | Office para Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Não suportado * | Suportado | Suportado | Suportado | Suportado |

| Exchange Online | Não suportado | Suportado | Suportado | Suportado | Suportado |

| Web do OneDrive | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Suportado | Não suportado | Suportado | Suportado | Não suportado |

| Web das equipas | Equipas Win32 | iOS do Teams | Equipas Android | Teams Mac | |

|---|---|---|---|---|---|

| Serviço de Equipas | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado |

| SharePoint Online | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado |

| Exchange Online | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado | Parcialmente suportado |

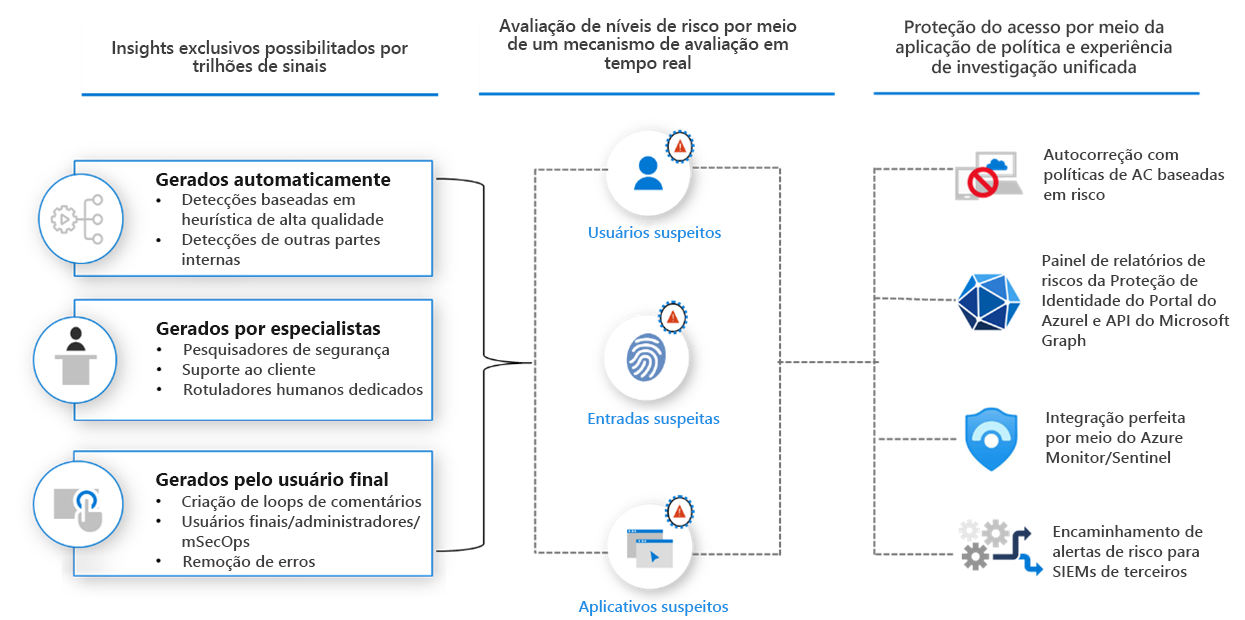

Proteção de identidade do Microsoft Entra

A Proteção de Identidade permite que as organizações realizem três tarefas principais:

- Automatize a deteção e a correção de riscos baseados em identidade.

- Investigar riscos utilizando dados no portal.

- Exporte dados de deteção de risco para outras ferramentas.

A Proteção de Identidade usa os aprendizados que a Microsoft adquiriu de sua posição em organizações com o Microsoft Entra ID, no espaço do consumidor com Contas da Microsoft e em jogos com o Xbox para proteger seus usuários. A Microsoft analisa trilhões de sinais por dia para identificar e proteger os clientes contra ameaças.

Os sinais gerados e alimentados pela Proteção de Identidade podem ser alimentados em ferramentas como o Acesso Condicional para tomar decisões de acesso ou realimentados para uma ferramenta de gerenciamento de informações e eventos de segurança (SIEM) para investigação adicional.

Detetar o risco

A Proteção de Identidade deteta riscos de vários tipos, incluindo:

- Utilização de endereços IP anónimos

- Viagem atípica

- Endereço IP associado a malware

- Propriedades de inícios de sessão desconhecidos

- Fuga de credenciais

- Spray de senha

- e mais...

Os sinais de risco podem desencadear esforços de correção, como exigir: executar autenticação multifator, redefinir sua senha usando a redefinição de senha de autoatendimento ou bloquear o acesso até que um administrador tome uma ação.

Mais detalhes sobre esses e outros riscos, incluindo como ou quando eles são calculados, podem ser encontrados no artigo, O que é risco.

Investigar riscos

Os administradores podem rever as deteções e tomar ações manuais sobre as mesmas, caso necessário. Há três relatórios principais que os administradores usam para investigações na Proteção de Identidade:

- Utilizadores de risco

- Inícios de sessão de risco

- Deteções de risco

Mais informações podem ser encontradas no artigo, Como: Investigar o risco.

Níveis de risco

A Proteção de Identidade categoriza o risco em níveis: baixo, médio e alto.

A Microsoft não fornece detalhes específicos sobre como o risco é calculado. Cada nível de risco traz maior confiança de que o usuário ou o login está comprometido. Por exemplo, algo como uma instância de propriedades de entrada desconhecidas para um usuário pode não ser tão ameaçador quanto credenciais vazadas para outro usuário.

Nota

Políticas baseadas em risco também podem ser criadas na proteção de identidade, mas é recomendável fazê-lo com políticas de acesso condicional.

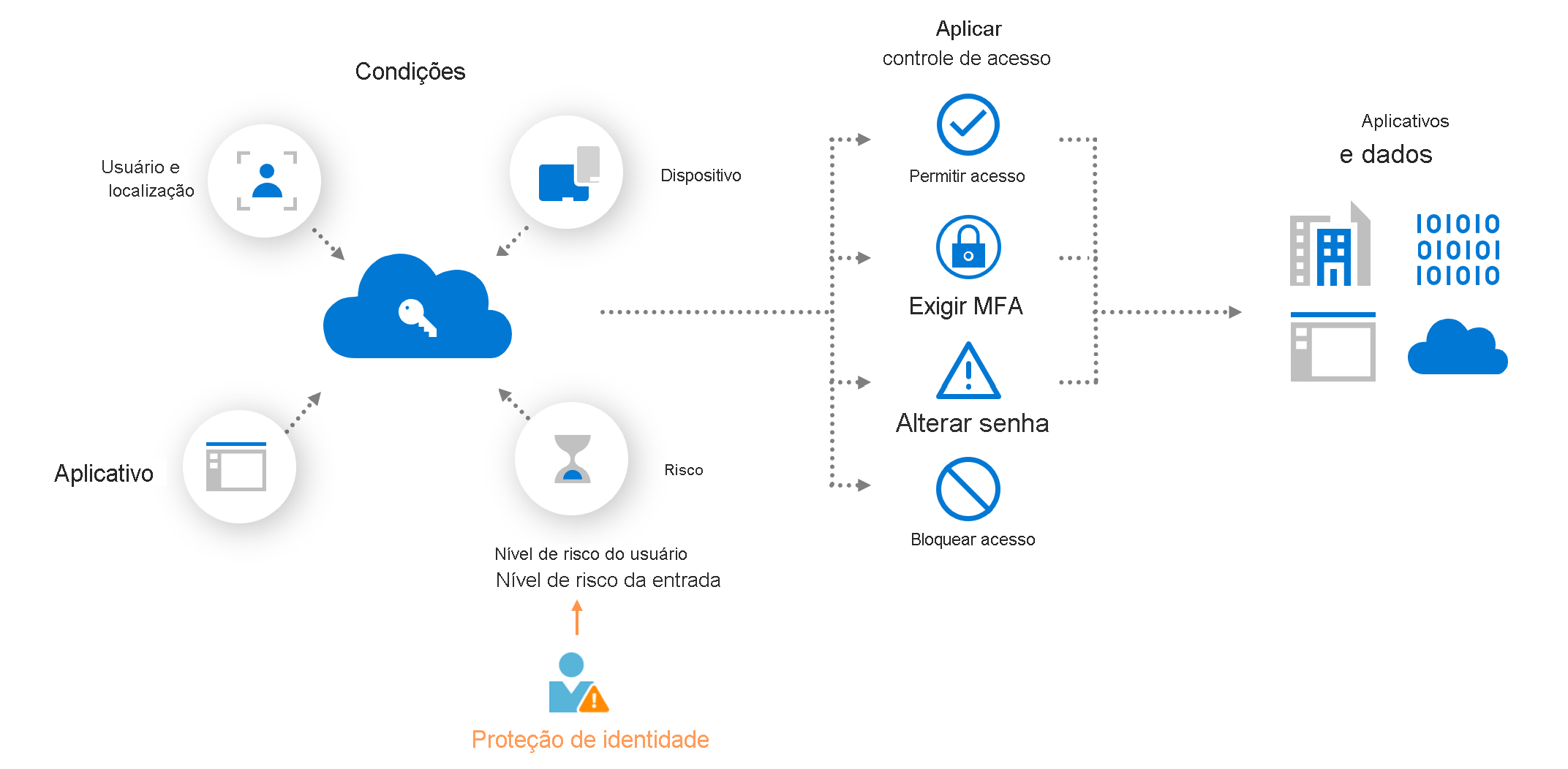

Políticas de acesso condicional baseadas no risco

As políticas de controle de acesso podem ser aplicadas para proteger as organizações quando um login ou usuário é detetado como estando em risco. Essas políticas são chamadas de políticas baseadas no risco.

O Acesso Condicional do Microsoft Entra oferece duas condições de risco: risco de entrada e risco de usuário. As organizações podem criar políticas de Acesso Condicional baseadas no risco ao configurar estas duas condições de risco e ao escolher um método de controlo de acesso. Durante cada início de sessão, a Proteção de Identidade envia os níveis de risco detetados para o Acesso Condicional, e as políticas baseadas no risco aplicam-se se as condições da política forem satisfeitas.

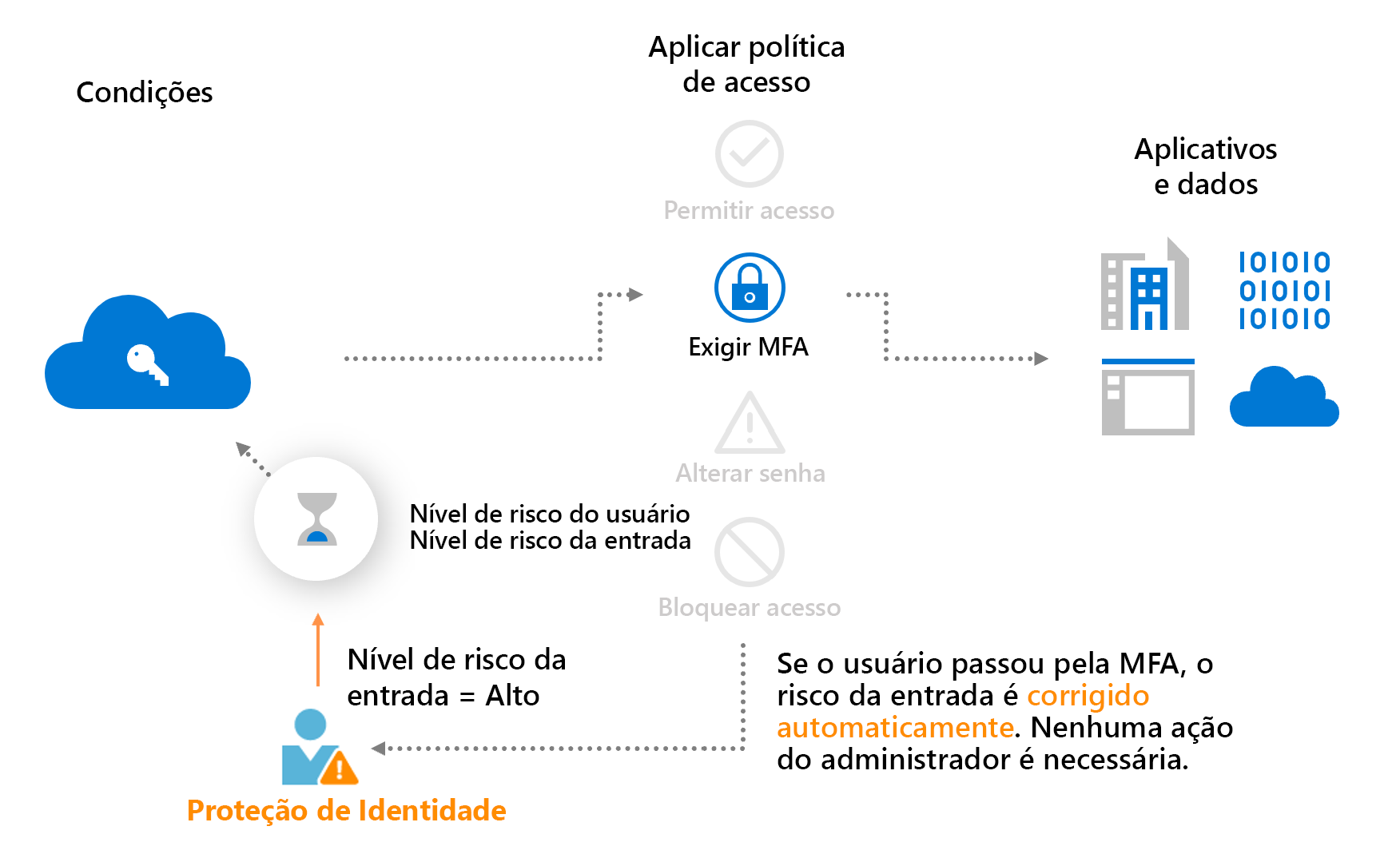

O diagrama a seguir mostra um exemplo de imposição de uma política que requer autenticação multifator quando o nível de risco de entrada é médio ou alto.

O exemplo acima também demonstra um benefício principal de uma política baseada no risco: a remediação automática do risco. Quando um usuário conclui com êxito o controle de acesso necessário, como uma alteração de senha segura, seu risco é corrigido. Essa sessão de início de sessão e essa conta de utilizador não estão em risco e não é necessária qualquer ação por parte do administrador.

Permitir que os usuários se auto-corrijam usando esse processo reduz a investigação de risco e a carga de correção sobre os administradores, ao mesmo tempo em que protege suas organizações contra comprometimentos de segurança. Mais informações sobre a remediação de riscos podem ser encontradas no artigo, Remediar riscos e desbloquear usuários.

Política de Acesso Condicional baseada no risco de início de sessão

Durante cada início de sessão, o Identity Protection analisa centenas de sinais em tempo real e calcula um nível de risco de início de sessão que representa a probabilidade de o pedido de autenticação não ser autorizado. Em seguida, esse nível de risco é enviado para o Acesso Condicional, onde as políticas configuradas da organização são avaliadas. Os administradores podem configurar políticas de Acesso Condicional baseadas no risco de início de sessão para impor controlos de acesso com base no risco de início de sessão, incluindo requisitos como:

- Bloquear o acesso

- Permitir o acesso

- Exigir autenticação multifator

Se forem detetados riscos num início de sessão, os utilizadores podem executar o controlo de acesso necessário, como a autenticação multifator, para se auto-corrigirem e fecharem o evento de início de sessão arriscado para evitar ruídos desnecessários para os administradores.

Política de Acesso Condicional baseada no risco do utilizador

A Proteção de Identidade analisa sinais sobre contas de usuário e calcula uma pontuação de risco com base na probabilidade de que o usuário tenha sido comprometido. Se um usuário tiver um comportamento de entrada arriscado ou suas credenciais tiverem sido vazadas, a Proteção de Identidade usará esses sinais para calcular o nível de risco do usuário. Os administradores podem configurar políticas de Acesso Condicional baseadas no risco do usuário para impor controles de acesso com base no risco do usuário, incluindo requisitos como:

- Bloquear o acesso

- Permitir acesso, mas exigir uma alteração de senha segura.

Uma alteração de senha segura corrige o risco do usuário e fecha o evento de usuário arriscado para evitar ruídos desnecessários para os administradores.

Ações protegidas

As ações protegidas no Microsoft Entra ID são permissões às quais foram atribuídas políticas de Acesso Condicional. Quando um usuário tenta executar uma ação protegida, ele deve primeiro satisfazer as políticas de Acesso Condicional atribuídas às permissões necessárias. Por exemplo, para permitir que os administradores atualizem as políticas de Acesso Condicional, você pode exigir que eles primeiro satisfaçam a política de MFA resistente a phishing.

Porquê utilizar ações protegidas?

Você usa ações protegidas quando deseja adicionar uma camada adicional de proteção. As ações protegidas podem ser aplicadas a permissões que exigem uma forte proteção da política de Acesso Condicional, independentemente da função que está sendo usada ou de como o usuário recebeu a permissão. Como a imposição da política ocorre no momento em que o usuário tenta executar a ação protegida e não durante a entrada do usuário ou a ativação da regra, os usuários são solicitados somente quando necessário.

Quais políticas são normalmente usadas com ações protegidas?

Recomendamos o uso da autenticação multifator em todas as contas, especialmente em contas com funções privilegiadas. As ações protegidas podem ser usadas para exigir segurança adicional. Aqui estão algumas políticas comuns de Acesso Condicional mais fortes.

- Pontos fortes de autenticação de MFA mais fortes, como MFA sem senha ou MFA resistente a phishing,

- Estações de trabalho de acesso privilegiado, usando filtros de dispositivo da política de Acesso Condicional.

- Tempos limite de sessão mais curtos, usando controles de sessão de frequência de entrada de Acesso Condicional.

Que permissões podem ser usadas com ações protegidas?

As políticas de Acesso Condicional podem ser aplicadas a um conjunto limitado de permissões. Você pode usar ações protegidas nas seguintes áreas:

- Gestão da política de Acesso Condicional

- Gerenciamento de configurações de acesso entre locatários

- Regras personalizadas que definem locais de rede

- Gestão de ações protegidas